Похожие презентации:

Проекта_системы_защиты_финальный_3

1. Проект системы защиты второй подгруппы первой команды «СОЛНЫШКИ»

Выполнили:Попова Н.А.

Кивилева Т.А.

Гандзий И.И.

Скобелин Б.К.

Акентьев В.Э.

Саблин Д.С.

2. Распределение обязанностей:

2Распределение

обязанностей:

- Гандзий И.И. (Специалист по инфраструктуре): Разработка

концептуальной схемы инфраструктуры, описание

компонентов.

- Скобелин Б.К. (Аналитик сетевых угроз): Анализ и

нейтрализация УБИ 11.2.8, настройка САЗ для сканирования.

- Акентьев В.Э. (Координатор проекта): Общая координация,

подготовка введения и заключения.

- Саблин Д.С. (Инженер сетевой защиты): Анализ и

нейтрализация УБИ 6.2.14, настройка NGFW для DoSзащиты.

- Попова Н.А. (Специалист по мониторингу): Анализ и

нейтрализация УБИ 2.1.4, настройка антивирусного ПО.

- Кивилева Т.А. (Эксперт по доступу): Анализ и

нейтрализация УБИ 9.1.13, настройка разграничения

доступа.

3.

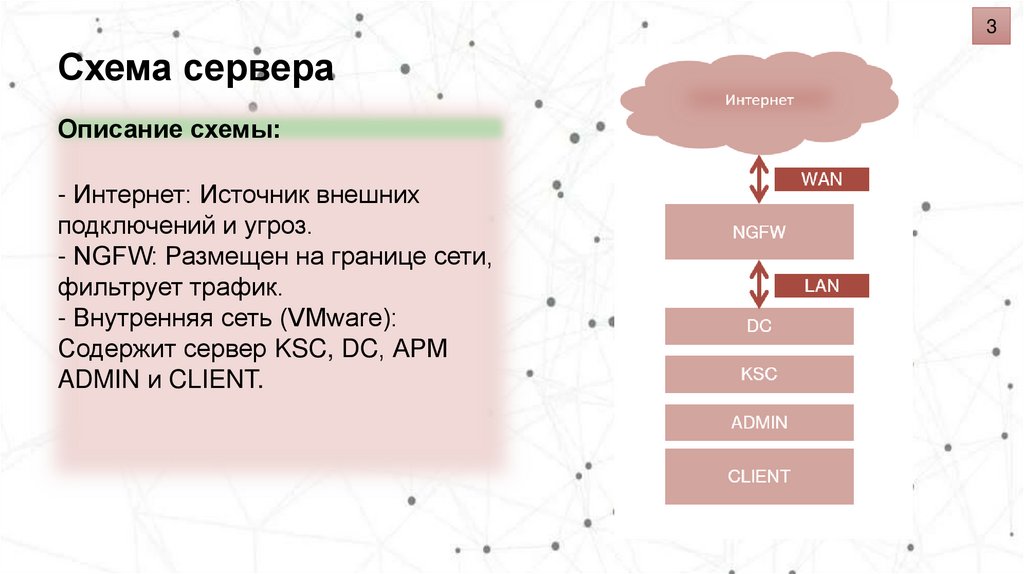

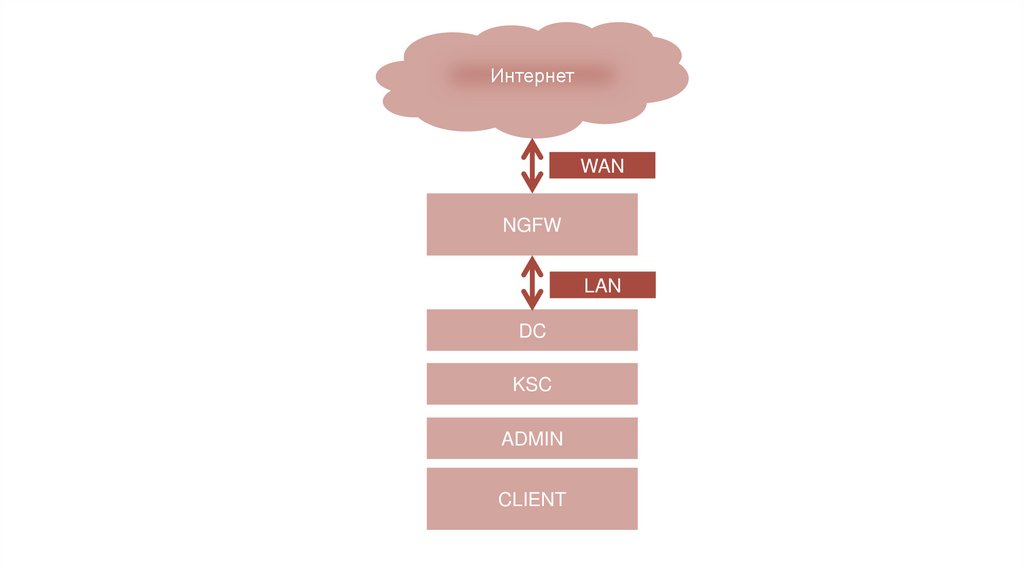

3Схема сервера

Описание схемы:

- Интернет: Источник внешних

подключений и угроз.

- NGFW: Размещен на границе сети,

фильтрует трафик.

- Внутренняя сеть (VMware):

Содержит сервер KSC, DC, АРМ

ADMIN и CLIENT.

4.

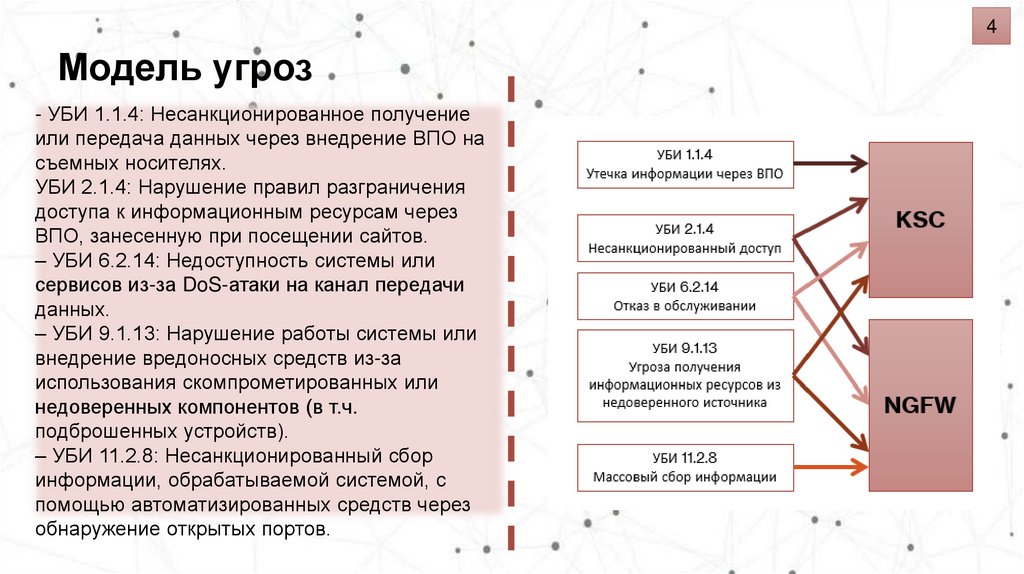

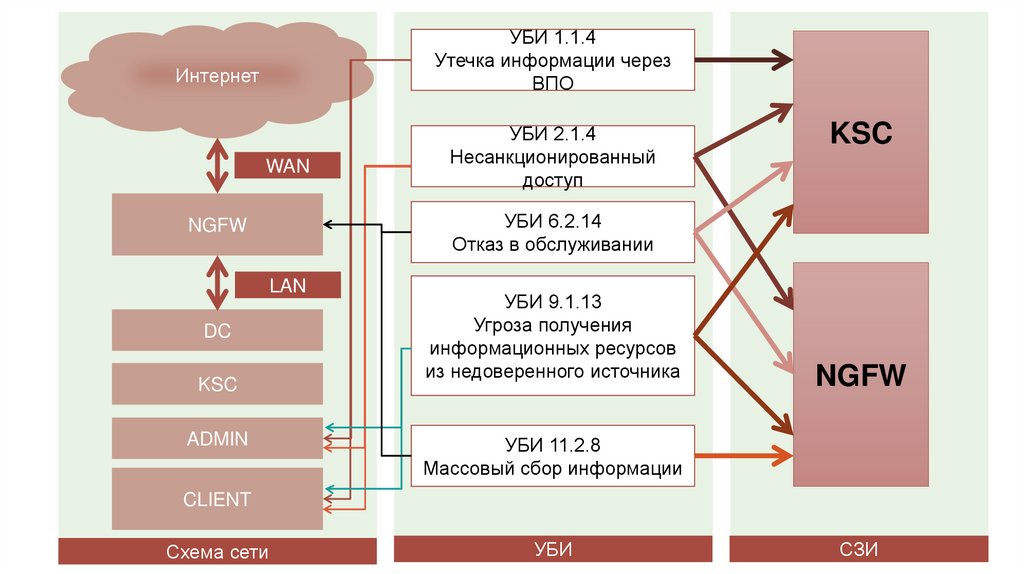

4Модель угроз

- УБИ 1.1.4: Несанкционированное получение

или передача данных через внедрение ВПО на

съемных носителях.

УБИ 2.1.4: Нарушение правил разграничения

доступа к информационным ресурсам через

ВПО, занесенную при посещении сайтов.

– УБИ 6.2.14: Недоступность системы или

сервисов из-за DoS-атаки на канал передачи

данных.

– УБИ 9.1.13: Нарушение работы системы или

внедрение вредоносных средств из-за

использования скомпрометированных или

недоверенных компонентов (в т.ч.

подброшенных устройств).

– УБИ 11.2.8: Несанкционированный сбор

информации, обрабатываемой системой, с

помощью автоматизированных средств через

обнаружение открытых портов.

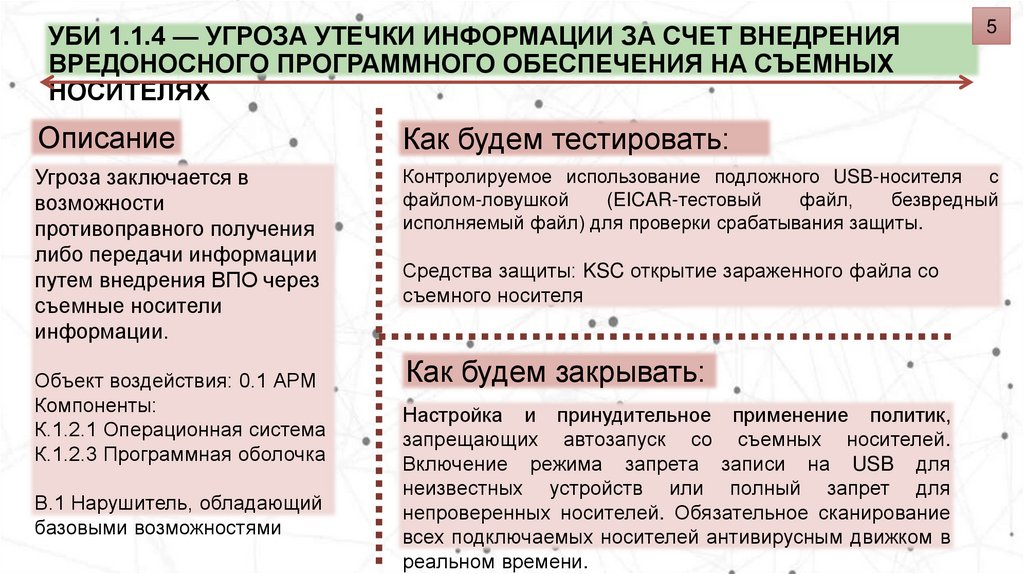

5. УБИ 1.1.4 — Угроза утечки информации за счет внедрения вредоносного программного обеспечения НА СЪЕМНЫХ НОСИТЕЛЯХ

УБИ 1.1.4 — УГРОЗА УТЕЧКИ ИНФОРМАЦИИ ЗА СЧЕТ ВНЕДРЕНИЯВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ НА СЪЕМНЫХ

НОСИТЕЛЯХ

Описание

Угроза :заключается в

возможности

противоправного получения

либо передачи информации

путем внедрения ВПО через

съемные носители

информации.

Объект воздействия: 0.1 АРМ

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий

базовыми возможностями

5

Как будем тестировать:

Контролируемое использование подложного USB-носителя с

файлом-ловушкой

(EICAR-тестовый

файл,

безвредный

исполняемый файл) для проверки срабатывания защиты.

Средства защиты: KSC открытие зараженного файла со

съемного носителя

Как будем закрывать:

Настройка и принудительное применение политик,

запрещающих автозапуск со съемных носителей.

Включение режима запрета записи на USB для

неизвестных устройств или полный запрет для

непроверенных носителей. Обязательное сканирование

всех подключаемых носителей антивирусным движком в

реальном времени.

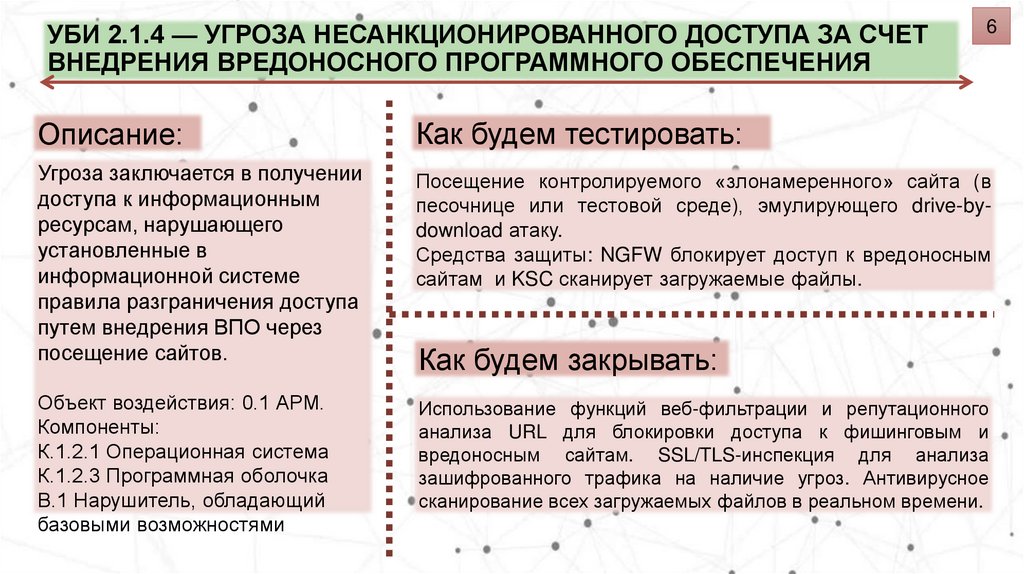

6. УБИ 2.1.4 — Угроза несанкционированного доступа за счет внедрения вредоносного программного обеспечения

УБИ 2.1.4 — УГРОЗА НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ЗА СЧЕТВНЕДРЕНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

6

Описание:

Как будем тестировать:

Угроза заключается в получении

доступа к информационным

ресурсам, нарушающего

установленные в

информационной системе

правила разграничения доступа

путем внедрения ВПО через

посещение сайтов.

Посещение контролируемого «злонамеренного» сайта (в

песочнице или тестовой среде), эмулирующего drive-bydownload атаку.

Средства защиты: NGFW блокирует доступ к вредоносным

сайтам и KSC сканирует загружаемые файлы.

Объект воздействия: 0.1 АРМ.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий

базовыми возможностями

Использование функций веб-фильтрации и репутационного

анализа URL для блокировки доступа к фишинговым и

вредоносным сайтам. SSL/TLS-инспекция для анализа

зашифрованного трафика на наличие угроз. Антивирусное

сканирование всех загружаемых файлов в реальном времени.

Как будем закрывать:

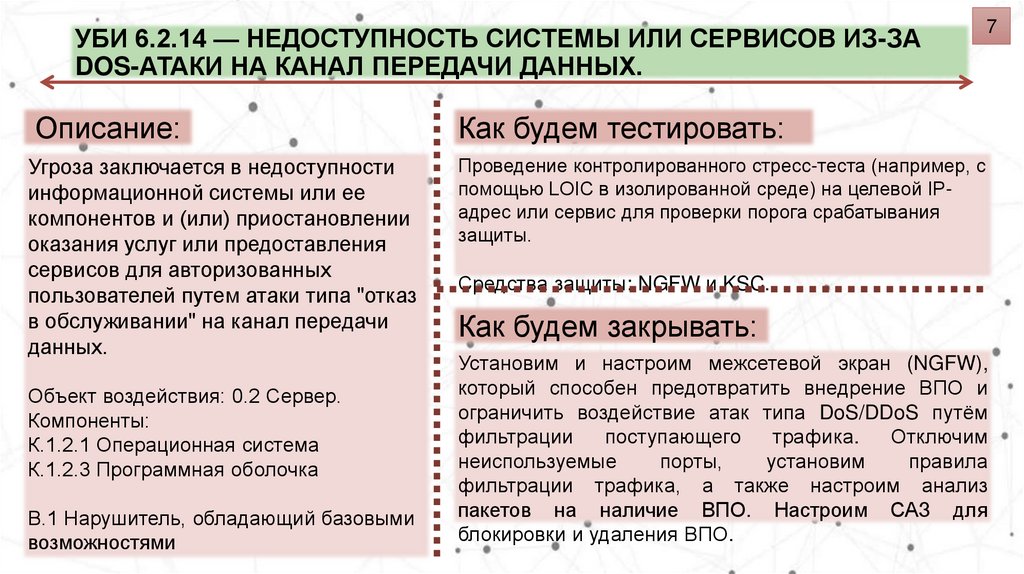

7. УБИ 6.2.14 — Недоступность системы или сервисов из-за DoS-атаки на канал передачи данных.

УБИ 6.2.14 — НЕДОСТУПНОСТЬ СИСТЕМЫ ИЛИ СЕРВИСОВ ИЗ-ЗАDOS-АТАКИ НА КАНАЛ ПЕРЕДАЧИ ДАННЫХ.

Описание:

Как будем тестировать:

Угроза заключается в недоступности

информационной системы или ее

компонентов и (или) приостановлении

оказания услуг или предоставления

сервисов для авторизованных

пользователей путем атаки типа "отказ

в обслуживании" на канал передачи

данных.

Проведение контролированного стресс-теста (например, с

помощью LOIC в изолированной среде) на целевой IPадрес или сервис для проверки порога срабатывания

защиты.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий базовыми

возможностями

7

Средства защиты: NGFW и KSC.

Как будем закрывать:

Установим и настроим межсетевой экран (NGFW),

который способен предотвратить внедрение ВПО и

ограничить воздействие атак типа DoS/DDoS путём

фильтрации

поступающего

трафика.

Отключим

неиспользуемые

порты,

установим

правила

фильтрации трафика, а также настроим анализ

пакетов на наличие ВПО. Настроим САЗ для

блокировки и удаления ВПО.

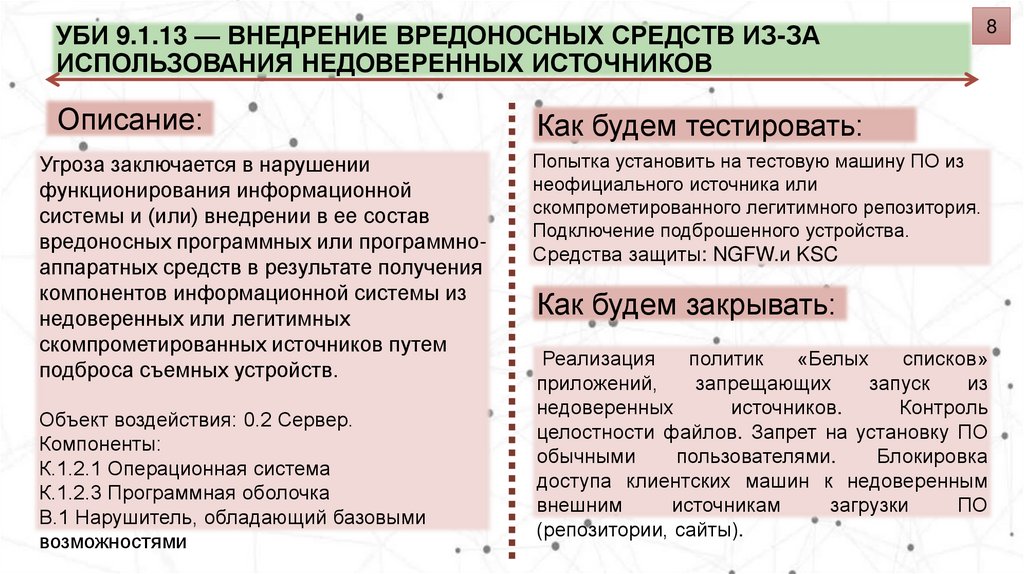

8. УБИ 9.1.13 — внедрение вредоносных средств из-за использования недоверенных источников

УБИ 9.1.13 — ВНЕДРЕНИЕ ВРЕДОНОСНЫХ СРЕДСТВ ИЗ-ЗАИСПОЛЬЗОВАНИЯ НЕДОВЕРЕННЫХ ИСТОЧНИКОВ

Описание:

Угроза заключается в нарушении

функционирования информационной

системы и (или) внедрении в ее состав

вредоносных программных или программноаппаратных средств в результате получения

компонентов информационной системы из

недоверенных или легитимных

скомпрометированных источников путем

подброса съемных устройств.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий базовыми

возможностями

8

Как будем тестировать:

Попытка установить на тестовую машину ПО из

неофициального источника или

скомпрометированного легитимного репозитория.

Подключение подброшенного устройства.

Средства защиты: NGFW.и KSC

Как будем закрывать:

Реализация

политик

«Белых

списков»

приложений,

запрещающих

запуск

из

недоверенных

источников.

Контроль

целостности файлов. Запрет на установку ПО

обычными

пользователями.

Блокировка

доступа клиентских машин к недоверенным

внешним

источникам

загрузки

ПО

(репозитории, сайты).

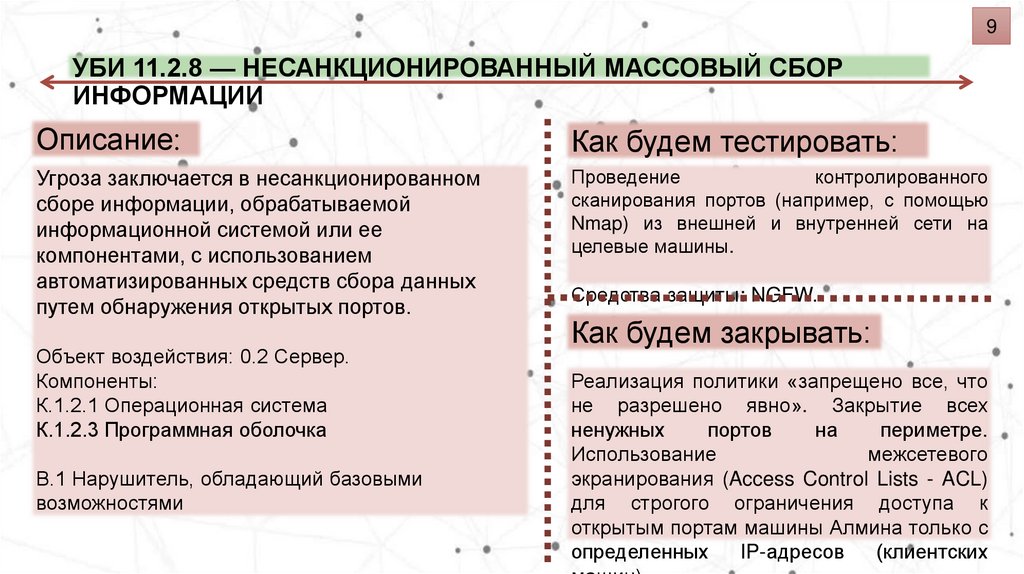

9. УБИ 11.2.8 — Несанкционированный массовый сбор информации

9УБИ 11.2.8 — НЕСАНКЦИОНИРОВАННЫЙ МАССОВЫЙ СБОР

ИНФОРМАЦИИ

Описание:

Как будем тестировать:

Угроза заключается в несанкционированном

сборе информации, обрабатываемой

информационной системой или ее

компонентами, с использованием

автоматизированных средств сбора данных

путем обнаружения открытых портов.

Проведение

контролированного

сканирования портов (например, с помощью

Nmap) из внешней и внутренней сети на

целевые машины.

Объект воздействия: 0.2 Сервер.

Компоненты:

К.1.2.1 Операционная система

К.1.2.3 Программная оболочка

В.1 Нарушитель, обладающий базовыми

возможностями

Средства защиты: NGFW.

Как будем закрывать:

Реализация политики «запрещено все, что

не разрешено явно». Закрытие всех

ненужных

портов

на

периметре.

Использование

межсетевого

экранирования (Access Control Lists - ACL)

для строгого ограничения доступа к

открытым портам машины Алмина только с

определенных

IP-адресов

(клиентских

10.

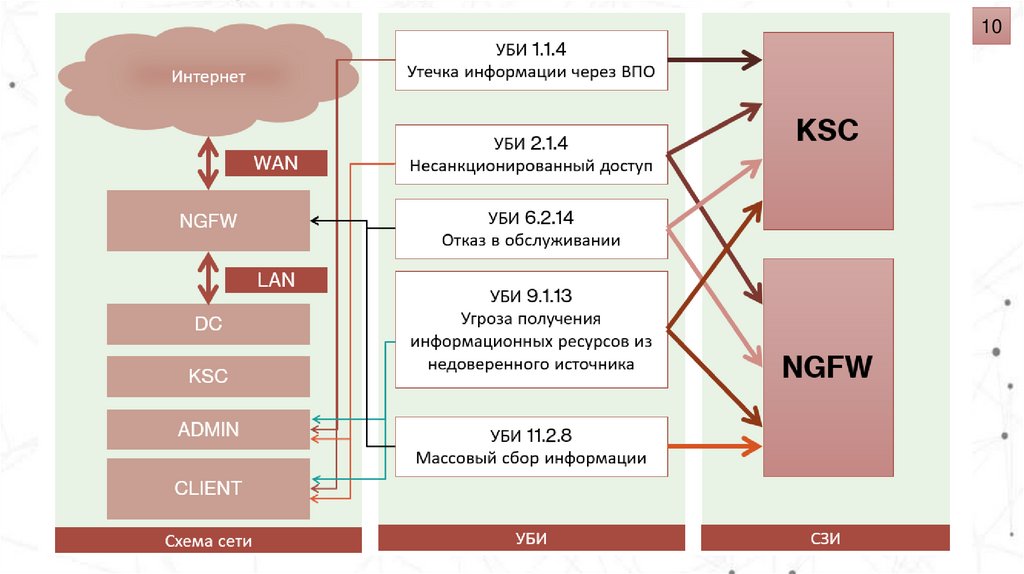

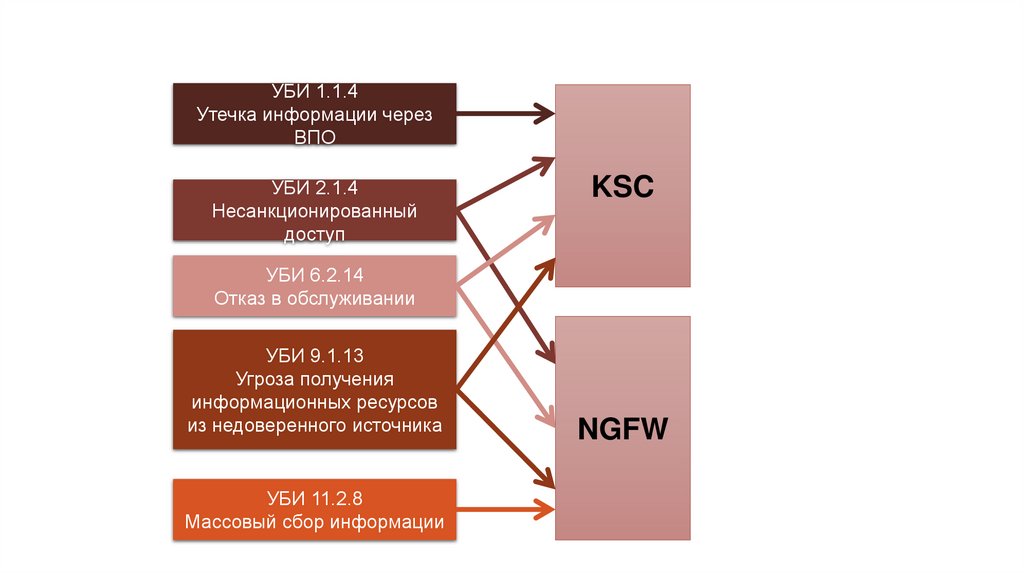

1011.

УБИ 1.1.4Утечка информации через

ВПО

УБИ 2.1.4

Несанкционированный

доступ

KSC

УБИ 6.2.14

Отказ в обслуживании

УБИ 9.1.13

Угроза получения

информационных ресурсов

из недоверенного источника

УБИ 11.2.8

Массовый сбор информации

NGFW

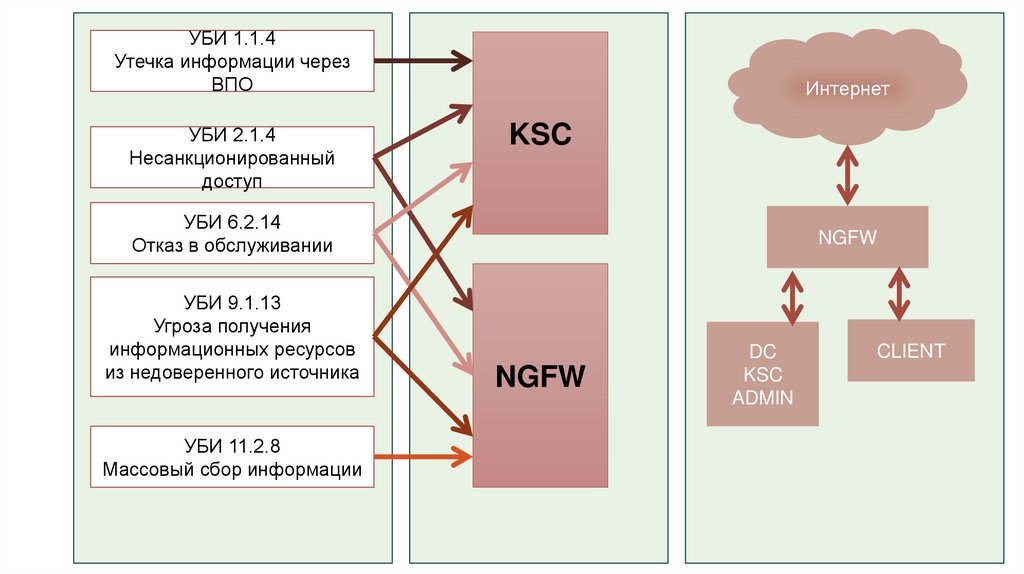

12.

УБИ 1.1.4Утечка информации через

ВПО

УБИ 2.1.4

Несанкционированный

доступ

Интернет

KSC

УБИ 6.2.14

Отказ в обслуживании

УБИ 9.1.13

Угроза получения

информационных ресурсов

из недоверенного источника

УБИ 11.2.8

Массовый сбор информации

NGFW

NGFW

DC

KSC

ADMIN

CLIENT

13.

ИнтернетWAN

NGFW

LAN

DC

KSC

ADMIN

CLIENT

14.

УБИ 1.1.4Утечка информации через

ВПО

Интернет

WAN

LAN

KSC

ADMIN

KSC

УБИ 6.2.14

Отказ в обслуживании

NGFW

DC

УБИ 2.1.4

Несанкционированный

доступ

УБИ 9.1.13

Угроза получения

информационных ресурсов

из недоверенного источника

NGFW

УБИ 11.2.8

Массовый сбор информации

CLIENT

Схема сети

УБИ

СЗИ