Похожие презентации:

Иванов

1.

КУБАНСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНОЛОГИЧЕСКИЙ УНИВЕРСИТЕТРазработка системы программноаппаратной защиты АС предприятия

Курсовой проект по дисциплине «Программно-аппаратные

средства защиты информации»

Выполнил: Иванов В.Р.

Руководитель: Хализев

В.Н. 2025

Краснодар,

2.

АКТУАЛЬНОСТЬ И ЦЕЛИ ПРОЕКТАЗадачи защиты:

Выполнение требований ФСТЭК России (№17, №21)

Соблюдение 187-ФЗ «О безопасности КИИ»

Защита персональных данных (152-ФЗ)

Минимизация рисков финансовых и репутационных

потерь

Цель: Обеспечение комплексной защиты от

несанкционированного доступа с использованием

передовых средств.

3.

АРХИТЕКТУРА АВТОМАТИЗИРОВАННОЙ СИСТЕМЫВиртуализация

Сетевая среда

Сервисы

Использование Proxmox VE

Распределенная сеть

Интеграция систем VideoMost

для изоляции критичных

федерального масштаба с

с обязательным шифрованием

сервисов: СУБД, СЭД и

выделенной инфраструктурой

каналов через

контроллера домена.

доступа в Интернет.

ViPNet/КриптоПро.

4.

КЛАССИФИКАЦИЯ ЗАЩИЩЕННОСТИK1

Класс защищенности ГИС

УЗ-1

Уровень защищенности ИСПДн

Присвоены высшие категории защиты в связи с обработкой биометрических данных

более 100 000 субъектов и федеральным масштабом системы.

5.

МОДЕЛЬ НАРУШИТЕЛЯ И РИСКИВнешний нарушитель

Внутренний нарушитель

Хакеры, преступные группы, спецслужбы

Администраторы, пользователи, бывшие

иностранных государств. Цель: дестабилизация

сотрудники. Риски: НСД, ошибки,

или выгода.

промышленный шпионаж.

Критические последствия: Утечка конфиденциальных сведений ГИС, нарушение прав граждан, дискредитация органов

власти.

6.

СРАВНИТЕЛЬНЫЙ АНАЛИЗ СРЕДСТВ СОВХарактеристика

ViPNet IDS 3

Рубикон (UTM)

Dionis-NX

Тип системы

Сетевой + Хостовый

ПАК (Универсальный)

ПАК (Многофункциональный)

Методы

Сигнатурный / Эвристика

Динамический анализ

IPS + Сигнатуры

Сертификат ФСТЭК

4 уровень доверия

До 2026 г. (ИТ.СОВ.С2)

До 2029 г. (ИТ.СОВ.С2)

Интерфейс

Веб-интерфейс

Веб + Псевдографика

Веб + Клиент

7.

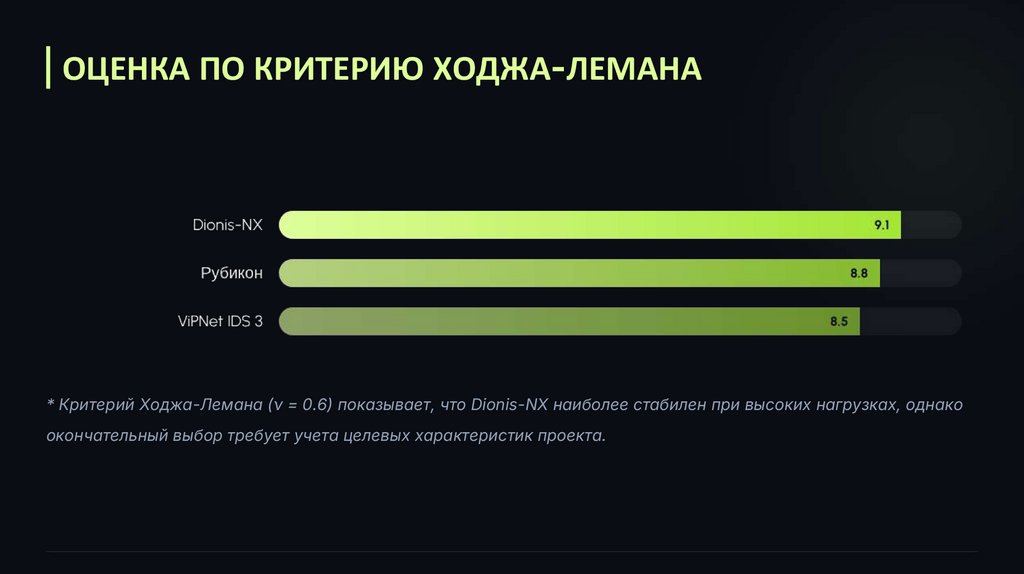

ОЦЕНКА ПО КРИТЕРИЮ ХОДЖА-ЛЕМАНА* Критерий Ходжа-Лемана (ν = 0.6) показывает, что Dionis-NX наиболее стабилен при высоких нагрузках, однако

окончательный выбор требует учета целевых характеристик проекта.

8.

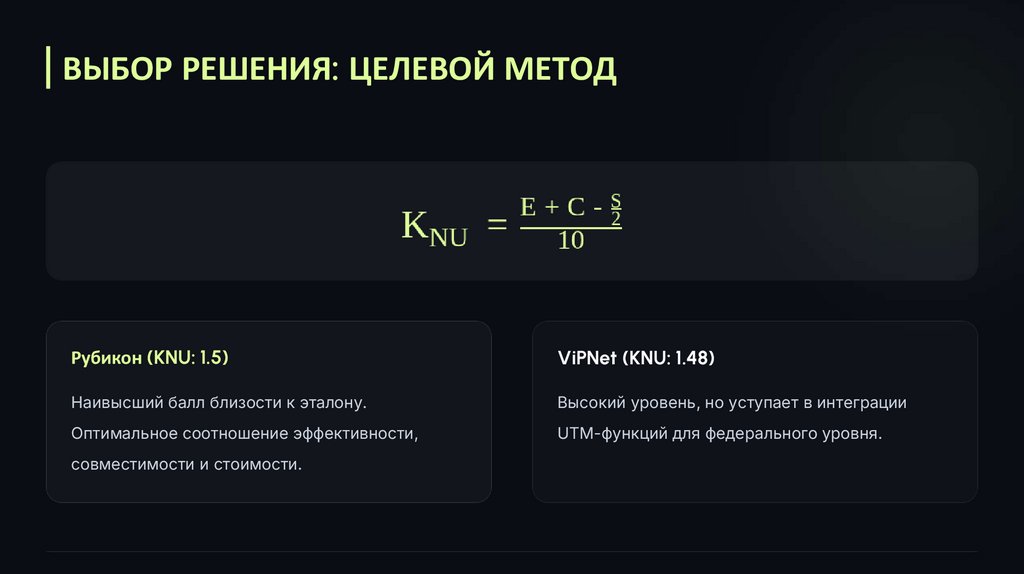

ВЫБОР РЕШЕНИЯ: ЦЕЛЕВОЙ МЕТОДРубикон (KNU: 1.5)

ViPNet (KNU: 1.48)

Наивысший балл близости к эталону.

Высокий уровень, но уступает в интеграции

Оптимальное соотношение эффективности,

UTM-функций для федерального уровня.

совместимости и стоимости.

9.

ВЫБОР ПАК «РУБИКОН»Гибридная архитектура: Совмещение функций

СОВ и межсетевого экрана.

Единый центр: Удобное управление через вебинтерфейс.

Анализ уязвимостей: Встроенный сканер для

проактивной защиты.

Экономия: Лучшая «ценность за деньги» при

закупке и эксплуатации.

10.

ЗАЩИТА КОНЕЧНЫХ ТОЧЕКKaspersky EDR Expert

Сбор телеметрии в реальном времени

Автоматизированное обнаружение угроз

Ретроспективный анализ инцидентов

Изоляция скомпрометированных узлов

Обеспечивает глубокую видимость процессов на

ПЭВМ сотрудников отдела кадров.

11.

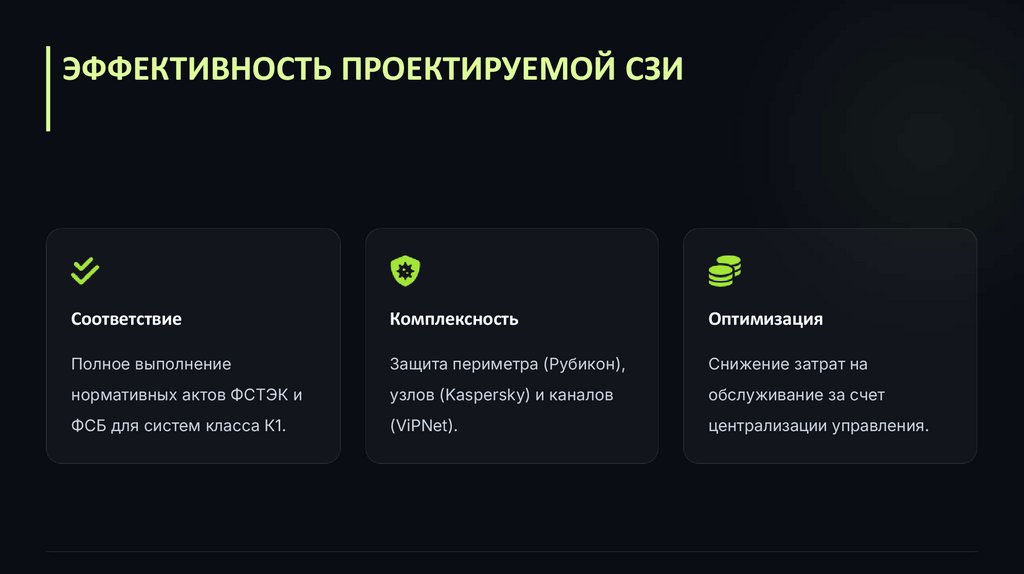

ЭФФЕКТИВНОСТЬ ПРОЕКТИРУЕМОЙ СЗИСоответствие

Комплексность

Оптимизация

Полное выполнение

Защита периметра (Рубикон),

Снижение затрат на

нормативных актов ФСТЭК и

узлов (Kaspersky) и каналов

обслуживание за счет

ФСБ для систем класса К1.

(ViPNet).

централизации управления.

12.

Благодарю за внимание!Готов ответить на ваши

вопросы

Иванов Владислав

Русланович

v.ivanov@kubgtu.ru

13.

IMAGE SOURCEShttps://www.slideteam.net/wp/wp-content/uploads/2022/12/Information-Security-Risk-Management-Dashboard.png

Source: www.slideteam.net

https://images.stockcake.com/public/5/3/6/53625b81-8ee7-4aba-8c28-b10f0fa04f24_large/vast-data-center-stockcake.jpg

Source: stockcake.com

https://media.istockphoto.com/id/1489414046/photo/portrait-of-an-attractive-empowered-multiethnic-woman-looking-at-camera-andcharmingly.jpg?s=612x612&w=0&k=20&c=p9-7xtXTjNUUDYJVJmZ2pka98lr2xiFCM1jFLqpgF6Q=

Source: www.istockphoto.com

https://img.freepik.com/premium-vector/modern-professional-blue-vector-abstract-technology-business-background-with-lines-geometric-shapes-dark-blue-abstractbackground-business-presentation-social-media-template-poster-ads_249611-13577.jpg

Source: www.freepik.com