Похожие презентации:

Задание_на_15_01_Защита_информации

1.

1.2. Основные понятия2. Защита Информации

Для того чтобы остановить нарушителя,необходимо определить возможные «точки

приложения» его усилий в ИС и установить

на его пути систему соответствующих

преград «достаточной прочности».

3. Защита Информации

Защита информации - деятельность попредотвращению утраты и утечки

защищаемой информации.

4. Защита Информации

В ГОСТ Р50922-96 «Защита информации.Основные термины и определения»: защита

информации - деятельность по предотвращению

утечки защищаемой информации,

несанкционированных и непреднамеренных

воздействий на защищаемую информацию.

5. Безопасность информации

С понятием защиты информациисвязано понятие безопасности

информации, которое имеет двойной

смысл:

– безопасность самой информации;

– отсутствие угроз со стороны информации

субъектам информационных отношений

6. Безопасность информации

Информационная безопасность ИС состояние системы, при котором она1. способна противостоять воздействию

внешних и внутренних информационных

угроз,

2. наличие и функционирование не создает

информационных угроз для элементов

самой системы и внешней среды.

7.

Угроза безопасности информации совокупность условий и факторов,создающих потенциальную или реальную

опасность, связанную с утечкой

информации или несанкционированными,

непреднамеренными воздействиями на

нее.

8.

Угрозы информационной безопасности могутбыть разделены на угрозы, не зависящие от

деятельности человека - естественные угрозы

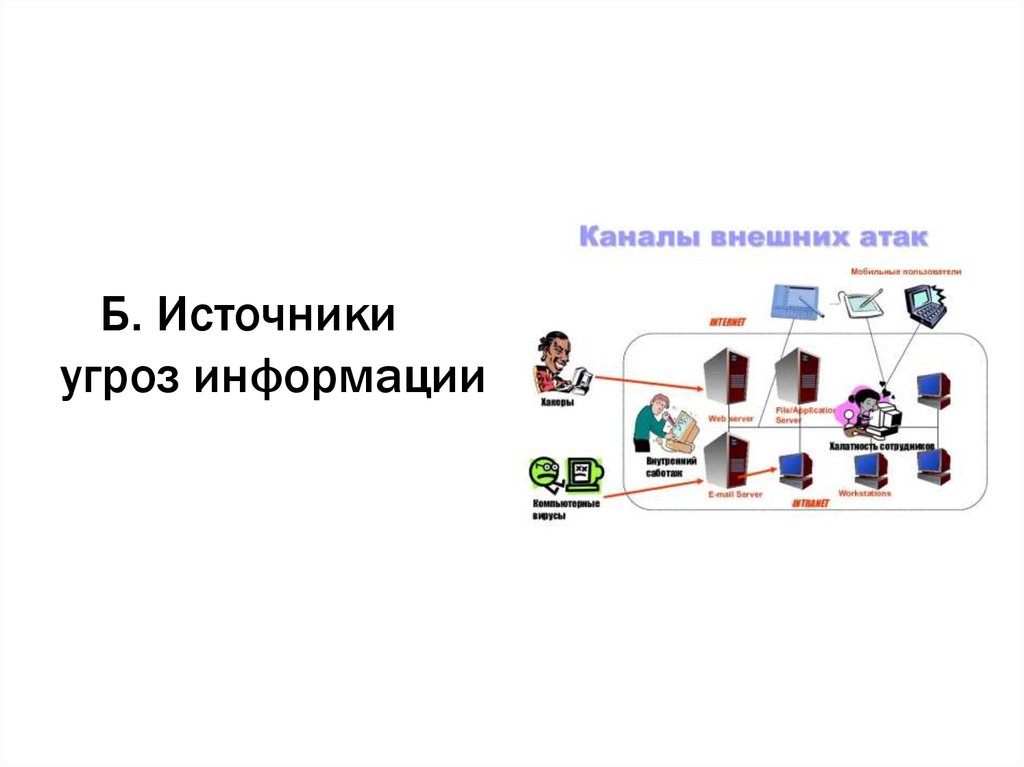

воздействий на информацию стихийных

природных явлений, и угрозы, вызванные

человеческой деятельностью искусственные

угрозы, которые являются гораздо более

опасными.

9.

Уязвимость - недостатки в ИС, используякоторые можно нарушить её целостность и

вызвать неправильную работу.

http://asher.ru/security/book/its/24

10.

Нарушитель (злоумышленник)- лицо,предпринявшее попытку выполнения

запрещенных операций (действий) по ошибке,

незнанию или осознанно со злым умыслом (из

корыстных интересов) или без такового (ради

игры, хулиганства, с целью самоутверждения и

т.п.) и использующее для этого различные

возможности, методы и средства.

11. Нарушитель (злоумышленник)

Злоумышленник нарушитель,намеренно идущий на

нарушение из

корыстных

побуждений.

12. НСД

НСД - Несанкционированный доступ — доступк информации при

нарушении должностных полномочий

сотрудника,

доступе к закрытой для публичного доступа

информации со стороны лиц, не имеющих

разрешения на доступ к этой информации.

13. НСД

Также НСД - получениедоступа к информации

лицом, имеющим право на

доступ к этой информации в

объёме, превышающем

необходимый для

выполнения служебных

обязанностей.

14. НСД

Способы НСД к информации в ИС:– просмотр, копирование и подмена данных,

– ввод ложных программ, команд и сообщений,

– подключение к линиям и каналам связи,

– использование отладочных и аварийных программ

и устройств,

– использование неисправностей и сбоев аппаратуры,

– использование ошибок операторов, программных

ошибок

и др.

15.

Тема 1.3. Правовые аспектыинформационных процессов

16.

1. Необходимость правовогорегулирования информационных процессов

17.

Государство в областизащиты информации

реализует защиту

информационных ресурсов

и ИТ, неправомерное

обращение с которыми

может нанести ущерб их

собственнику, владельцу,

пользователю или иному

лицу.

18.

Правовое регулирование в области информационнойбезопасности государства и общества должно

обеспечивать:

– соблюдение конституционных прав и свобод граждан,

предприятий и организаций в сфере информатизации;

– необходимый уровень безопасности информации, подлежащей

защите;

– защищенность систем формирования и использования

информационных ресурсов (технологий, систем обработки и

передачи информации, ИС).

19.

2. Нормативные акты и органы (службы)20.

Нормативные акты правового регулированиявопросов информатизации и защиты информации в

Российской Федерации:

– Конституция Российской Федерации

– Законы РФ

– Указы Президента РФ

– Постановления Правительства РФ (Положения, Перечни и т.п.)

– Государственные и отраслевые стандарты

– Положения, Порядки. Руководящие документы и другие

нормативные и методические документы уполномоченных

государственных органов (Гостехкомиссии России, ФАПСИ, ФСБ)

и др.

21.

Федеральные органы исполнительной власти в областизащиты информации:

– Комитет Государственной думы по безопасности;

– Совет безопасности России;

– Федеральная служба по техническому и экспортному контролю (ФСТЭК

России);

– Федеральная служба безопасности Российской Федерации (ФСБ

России);

– Служба внешней разведки Российской Федерации (СВР России);

– Министерство обороны Российской Федерации (Минобороны России);

– Министерство внутренних дел Российской Федерации (МВД России);

– Федеральная служба по надзору в сфере связи, информационных

технологий и массовых коммуникаций (Роскомнадзор).

22.

Службы, организующие защиту информации науровне предприятия

– Служба экономической безопасности;

– Служба безопасности персонала (Режимный отдел);

– Отдел кадров;

– Служба информационной безопасности.

23.

Закон Российской Федерации «О правовой охране программ дляэлектронно-вычислительных машин и баз данных»

Указ Президента Российской Федерации «Об основах государственной

политики в сфере информатизации»

Закон Российской Федерации «Об информации, информатизации и

защите информации»

Закон Российской Федерации «Об участии в международном

информационном обмене»

Постановление Правительства Российской Федерации «О сертификации

средств защиты информации»

Постановление Правительства Российской Федерации «О государственном

учете и регистрации баз и банков данных»

Постановление Правительства Российской Федерации «О государственном

учете и регистрации баз и банков данных» «Об утверждении положения о

государственной системе научно-технической информации» и другие.

24.

3. Направления правовой деятельности вобласти защиты информации

25.

Разделение информации на категории свободного иограниченного доступа.

Разделение информации ограниченного доступа на:

–

государственную тайну

–

служебную тайну (информацию для служебного пользования),

персональные данные (и другие виды тайн)

–

другую информацию, неправомерное обращение с которой

может нанести ущерб ее собственнику, владельцу, пользователю или

иному лицу;

26.

лицензирование деятельности предприятий,учреждений и организаций в области защиты

информации;

аттестование ИС, обрабатывающих

информацию с ограниченным доступом на

соответствие требованиям безопасности

информации при проведении работ со

сведениями соответствующей степени

конфиденциальности (секретности);

27.

сертификацию средств защиты информации исредств контроля эффективности защиты,

используемых в ИС;

определение прав и обязанностей субъектов в

области защиты информации и др.

28.

4. Понятие информационного праваИнформационное право - наука (система)

правового регулирования отношений в

информационной сфере, то есть подраздел

российского административного права.

29.

Тема 1.4. Направления и принципызащиты информации

30.

1. Угрозыинформации

31.

Базовые Действия, производимые синформацией, которые могут содержать в

себе угрозу:

сбор,

модификация,

утечка

уничтожение.

32.

2. Классификация угроз информации33.

34. Защита информации

А. По способам воздействияинформационные угрозы делятся:

Информационные,

Программные,

Физические,

Радиоэлектронные

Организационно-правовые

и др.

35. Информационные угрозы:

a) Информационные угрозы:несанкционированный доступ к

информационным ресурсам;

незаконное копирование данных в ИС;

нарушение технологии обработки информации;

противозаконный сбор и использование

информации;

использование информационного оружия

и др.

36. Программные угрозы:

c) Физические угрозы:уничтожение или разрушение средств

обработки информации и связи;

хищение носителей информации;

хищение программных или аппаратных ключей

и средств криптографической защиты данных;

воздействие на персонал;

37. Физические угрозы:

d) Радиоэлектронные угрозы:внедрение электронных устройств перехвата

информации в технические средства и

помещения;

перехват, расшифровка, подмена и уничтожение

информации в каналах связи.

38. Радиоэлектронные угрозы:

e)Организационные и правовые угрозы:

использование устаревших ИТ;

нарушение требований законодательства и

задержка в принятии необходимых нормативноправовых решений в информационной сфере.

39. Организационные и правовые угрозы:

Б. Источникиугроз информации

40.

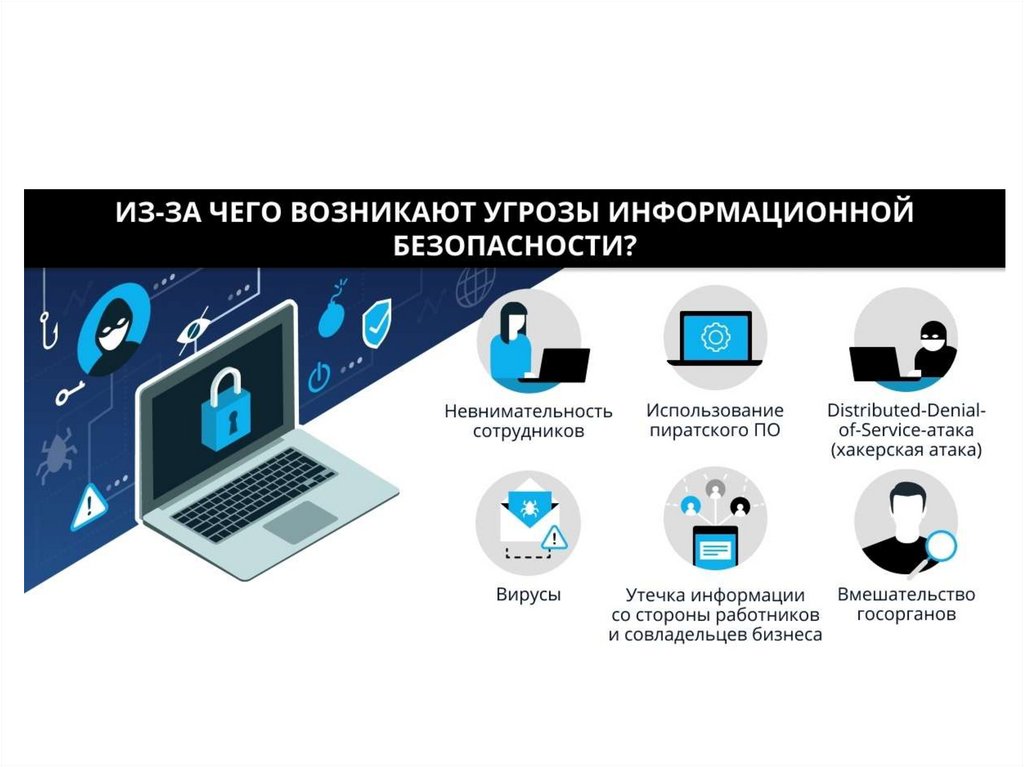

Угрозы информацииИсточники угроз можно разделить на

внешние

внутренние,

по форме проявления

умышленные

неумышленные.

41. Угрозы информации

Источниками внутренних угрозявляются:

– 1. Сотрудники организации;

– 2. Программное обеспечение;

– 3. Аппаратные средства.

42. Угрозы информации

Внутренние угрозы это:– ошибки пользователей и системных

администраторов;

– нарушения сотрудниками фирмы установленных

регламентов сбора, обработки, передачи и уничтожения

информации;

– ошибки в работе ПО;

– отказы и сбои в работе компьютерного

оборудования.

43. Угрозы информации

Источники внешних угроз:– Компьютерные вирусы и вредоносные

программы;

– Организации и отдельные лица;

– Стихийные бедствия.

44. Угрозы информации

Формы внешних угроз:– заражение компьютеров вирусами;

– несанкционированный доступ (НСД) к

корпоративной информации;

– информационный мониторинг со стороны

конкурирующих структур, разведывательных и

специальных служб;

– действия государственных структур и служб,

сопровождающиеся сбором, модификацией, изъятием

и уничтожением информации;

– аварии, пожары, техногенные катастрофы.

45. Угрозы информации

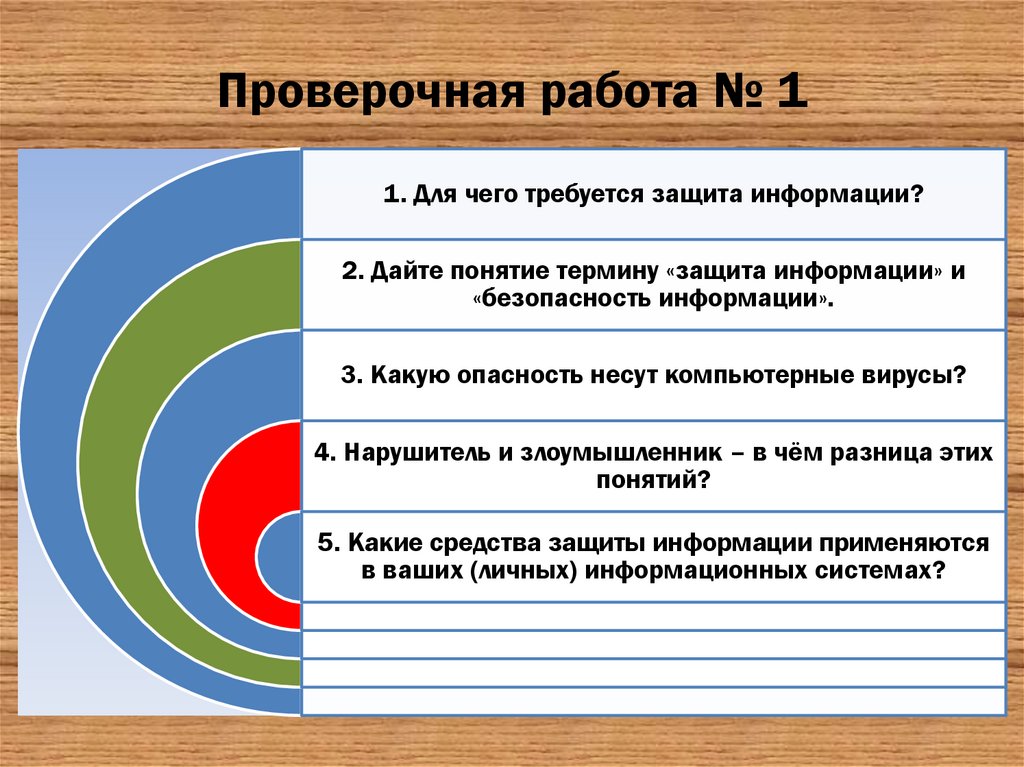

Проверочная работа № 11. Для чего требуется защита информации?

2. Дайте понятие термину «защита информации» и

«безопасность информации».

3. Какую опасность несут компьютерные вирусы?

4. Нарушитель и злоумышленник – в чём разница этих

понятий?

5. Какие средства защиты информации применяются

в ваших (личных) информационных системах?

Информатика

Информатика