Похожие презентации:

Тема 5. Компьютерная безопасность

1.

Санкт-Петербургский государственный электротехническийуниверситет «ЛЭТИ»

Факультет электротехники и автоматики

Информационные технологии и

компьютерная безопасность

Тема 5. Компьютерная безопасность

Шевченко Алексей Владимирович

Кафедра РАПС

Санкт-Петербург, 2024 г.

2.

Понятие информационной безопасностиИнформационная

безопасность

Защита

конфиденциальности

информации

Защита целостности

информации

Защита доступности

информации

Конфиденциальность: свойство информационных ресурсов, в том числе

информации, связанное с тем, что они не станут доступными и не будут раскрыты

для неуполномоченных лиц.

Целостность: неизменность информации в процессе её передачи или хранения.

Доступность: свойство информационных ресурсов, в том числе информации,

определяющее возможность их получения и использования по требованию

уполномоченных лиц.

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 2

3.

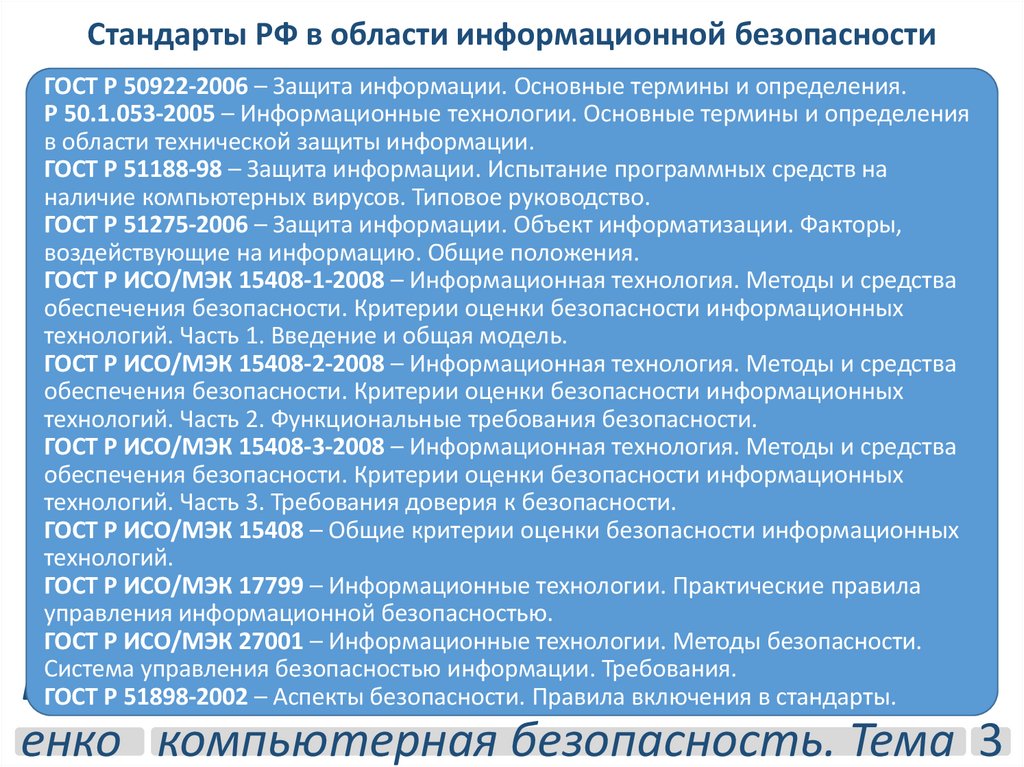

Стандарты РФ в области информационной безопасностиГОСТ Р 50922-2006 – Защита информации. Основные термины и определения.

Р 50.1.053-2005 – Информационные технологии. Основные термины и определения

в области технической защиты информации.

ГОСТ Р 51188-98 – Защита информации. Испытание программных средств на

наличие компьютерных вирусов. Типовое руководство.

ГОСТ Р 51275-2006 – Защита информации. Объект информатизации. Факторы,

воздействующие на информацию. Общие положения.

ГОСТ Р ИСО/МЭК 15408-1-2008 – Информационная технология. Методы и средства

обеспечения безопасности. Критерии оценки безопасности информационных

технологий. Часть 1. Введение и общая модель.

ГОСТ Р ИСО/МЭК 15408-2-2008 – Информационная технология. Методы и средства

обеспечения безопасности. Критерии оценки безопасности информационных

технологий. Часть 2. Функциональные требования безопасности.

ГОСТ Р ИСО/МЭК 15408-3-2008 – Информационная технология. Методы и средства

обеспечения безопасности. Критерии оценки безопасности информационных

технологий. Часть 3. Требования доверия к безопасности.

ГОСТ Р ИСО/МЭК 15408 – Общие критерии оценки безопасности информационных

технологий.

ГОСТ Р ИСО/МЭК 17799 – Информационные технологии. Практические правила

управления информационной безопасностью.

ГОСТ Р ИСО/МЭК 27001 – Информационные технологии. Методы безопасности.

Система управления безопасностью информации. Требования.

ГОСТ Р 51898-2002 – Аспекты безопасности. Правила включения в стандарты.

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 3

4.

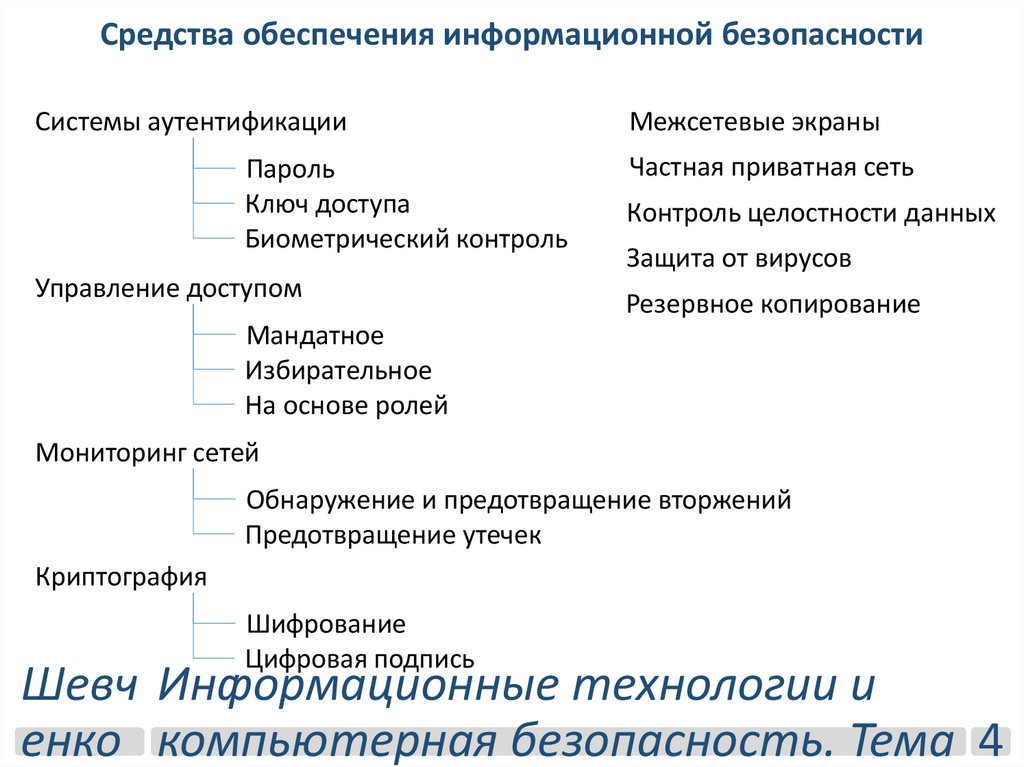

Средства обеспечения информационной безопасностиСистемы аутентификации

Пароль

Ключ доступа

Биометрический контроль

Управление доступом

Межсетевые экраны

Частная приватная сеть

Контроль целостности данных

Защита от вирусов

Резервное копирование

Мандатное

Избирательное

На основе ролей

Мониторинг сетей

Обнаружение и предотвращение вторжений

Предотвращение утечек

Криптография

Шифрование

Цифровая подпись

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 4

5.

АутентификацияФакторы

аутентификации

Владение секретной

информацией

Владение

уникальным

объектом

Физическая

уникальность

(биометрия)

Аутентификация – процедура проверки подлинности. В области информационных

технологий применяется для разрешения доступа пользователя к компьютеру,

информационной системе или веб-сайту. В Российской Федерации аутентификация

регламентируется стандартом ГОСТ Р ИСО/МЭК 9594-8-98 – Основы

аутентификации.

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 5

6.

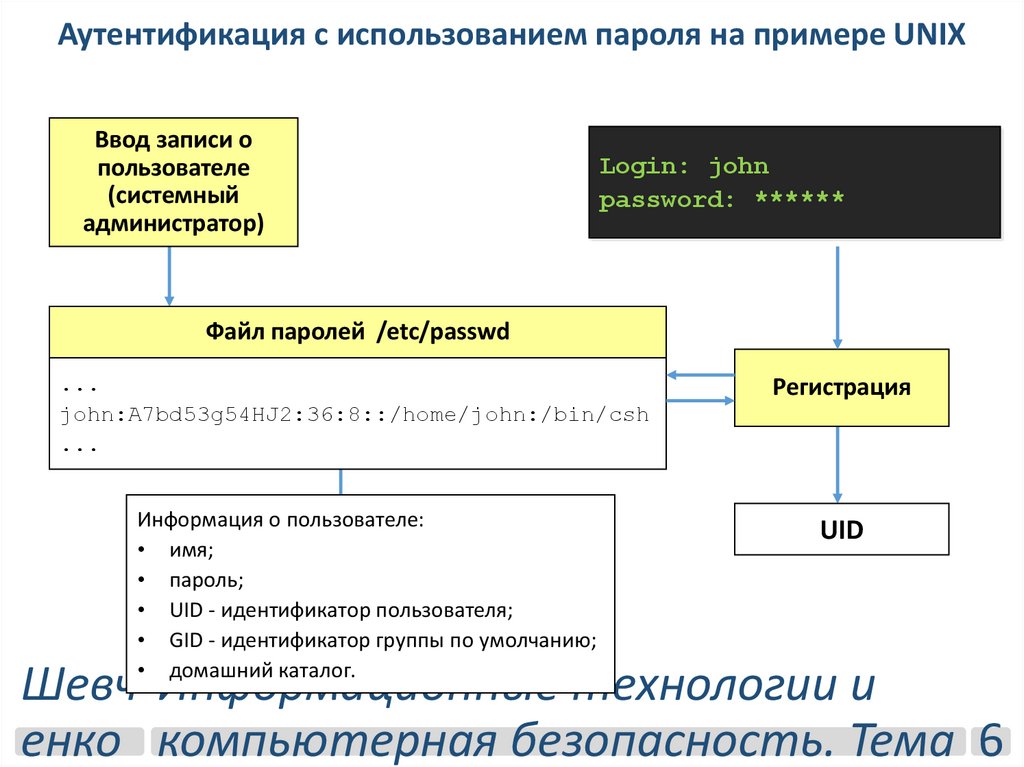

Аутентификация с использованием пароля на примере UNIXВвод записи о

пользователе

(системный

администратор)

Login: john

password: ******

Файл паролей /etc/passwd

...

john:A7bd53g54HJ2:36:8::/home/john:/bin/csh

...

Регистрация

Информация о пользователе:

• имя;

• пароль;

• UID - идентификатор пользователя;

• GID - идентификатор группы по умолчанию;

• домашний каталог.

UID

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 6

7.

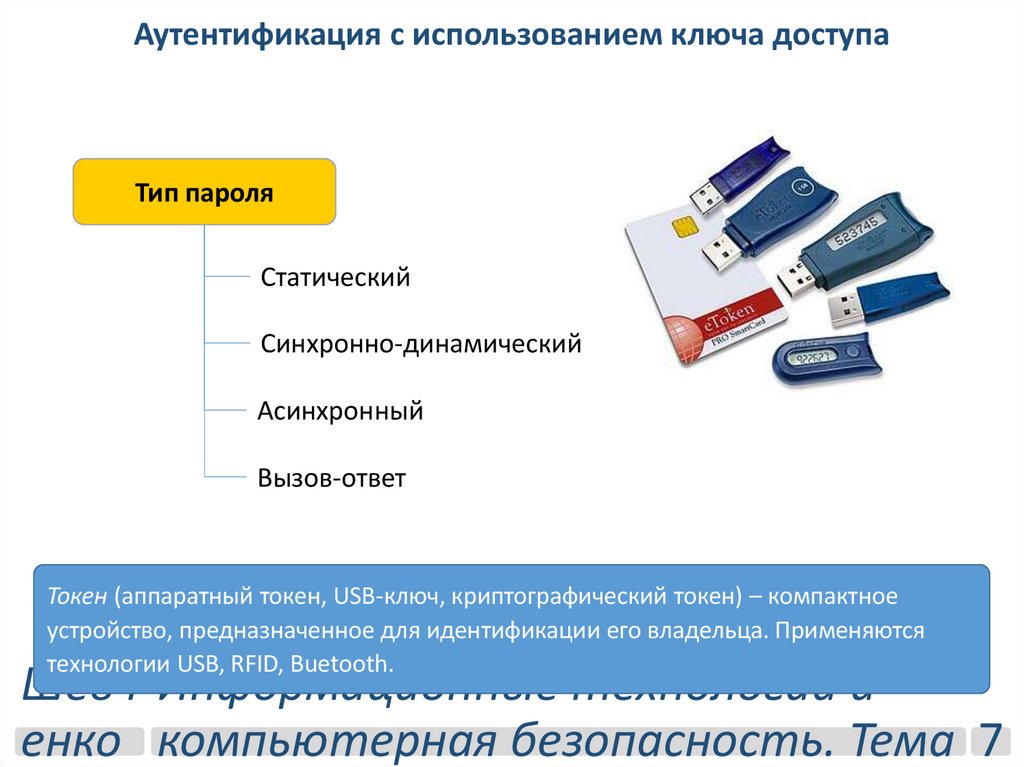

Аутентификация с использованием ключа доступаТип пароля

Статический

Синхронно-динамический

Асинхронный

Вызов-ответ

Токен (аппаратный токен, USB-ключ, криптографический токен) – компактное

устройство, предназначенное для идентификации его владельца. Применяются

технологии USB, RFID, Buetooth.

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 7

8.

Аутентификация с использованием биометрической информацииДактилоскопия

Распознавание лиц

Высокая надёжность

Низкая стоимость

сканеров

Простая процедура

Бесконтактность

Низкая

чувствительность ко

внешним факторам

Высокий уровень

надёжности

Бесконтактность

Подходит для

удалённого

использования

Низкая стоимость

Бесконтактность

Высокая надёжность

Быстрая

идентификация

Узор повреждается

порезами

Недостаточная

защищённость от

подделки

Высокая стоимость

Изменения мимики

ухудшают

надёжность

Недостаточно

хорошо разработан

Голос

Высокий уровень

ошибок

Сетчатка глаза

Высокая стоимость

системы

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 8

9.

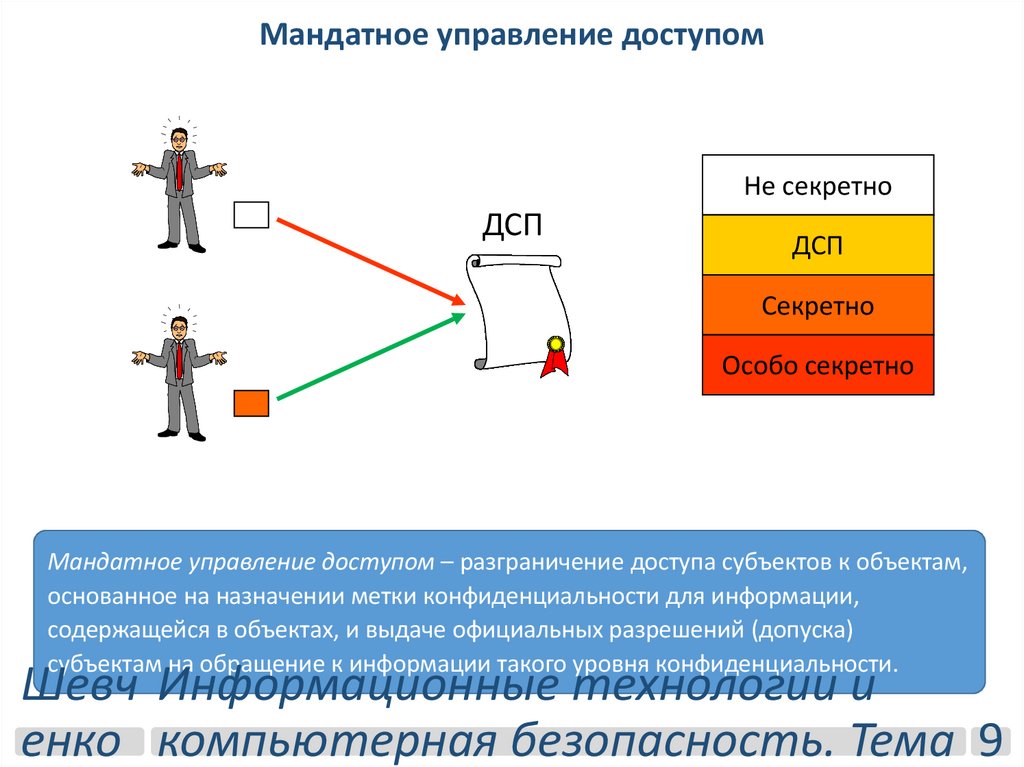

Мандатное управление доступомНе секретно

ДСП

ДСП

Секретно

Особо секретно

Мандатное управление доступом – разграничение доступа субъектов к объектам,

основанное на назначении метки конфиденциальности для информации,

содержащейся в объектах, и выдаче официальных разрешений (допуска)

субъектам на обращение к информации такого уровня конфиденциальности.

Шевч Информационные технологии и

енко компьютерная безопасность. Тема 9

10.

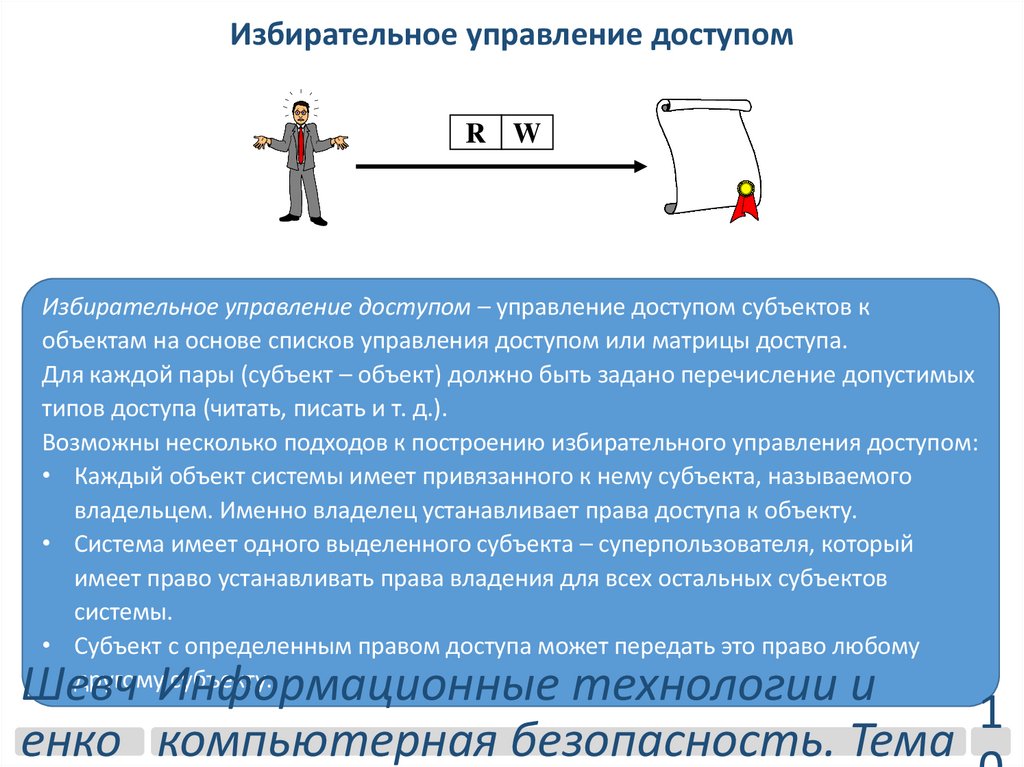

Избирательное управление доступомR W

Избирательное управление доступом – управление доступом субъектов к

объектам на основе списков управления доступом или матрицы доступа.

Для каждой пары (субъект – объект) должно быть задано перечисление допустимых

типов доступа (читать, писать и т. д.).

Возможны несколько подходов к построению избирательного управления доступом:

• Каждый объект системы имеет привязанного к нему субъекта, называемого

владельцем. Именно владелец устанавливает права доступа к объекту.

• Система имеет одного выделенного субъекта – суперпользователя, который

имеет право устанавливать права владения для всех остальных субъектов

системы.

• Субъект с определенным правом доступа может передать это право любому

другому субъекту.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

11.

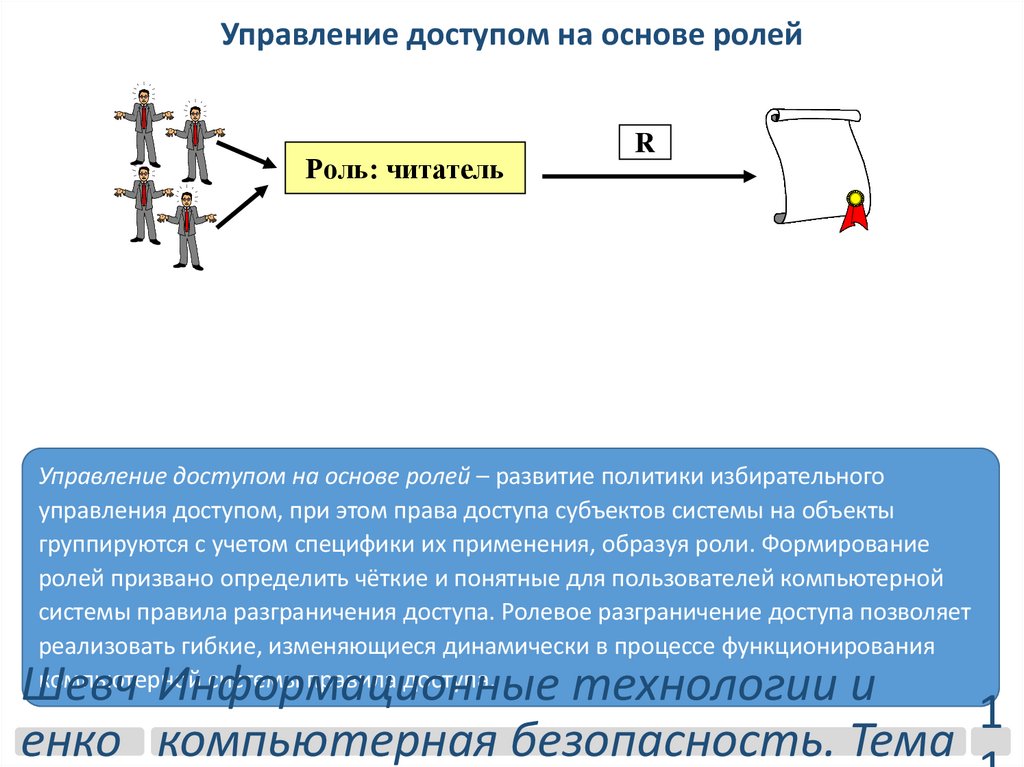

Управление доступом на основе ролейРоль: читатель

R

Управление доступом на основе ролей – развитие политики избирательного

управления доступом, при этом права доступа субъектов системы на объекты

группируются с учетом специфики их применения, образуя роли. Формирование

ролей призвано определить чёткие и понятные для пользователей компьютерной

системы правила разграничения доступа. Ролевое разграничение доступа позволяет

реализовать гибкие, изменяющиеся динамически в процессе функционирования

компьютерной системы правила доступа.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

12.

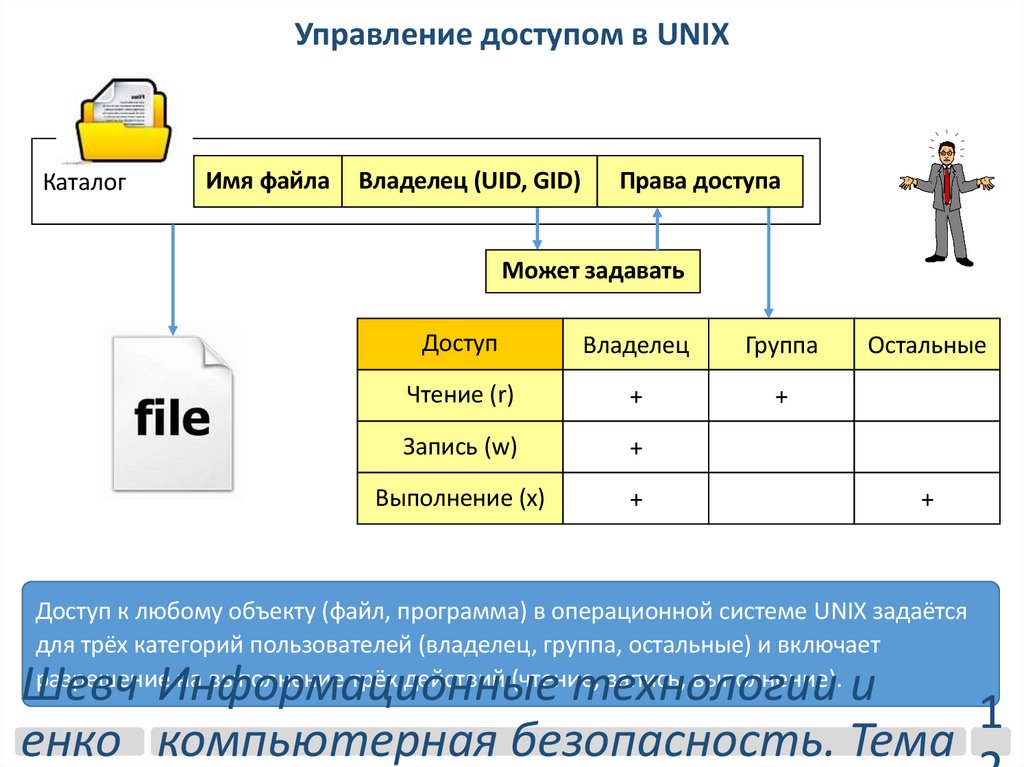

Управление доступом в UNIXКаталог

Имя файла

Владелец (UID, GID)

Права доступа

Может задавать

Доступ

Владелец

Группа

Чтение (r)

+

+

Запись (w)

+

Выполнение (x)

+

Остальные

+

Доступ к любому объекту (файл, программа) в операционной системе UNIX задаётся

для трёх категорий пользователей (владелец, группа, остальные) и включает

разрешение на выполнение трёх действий (чтение, запись, выполнение).

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

13.

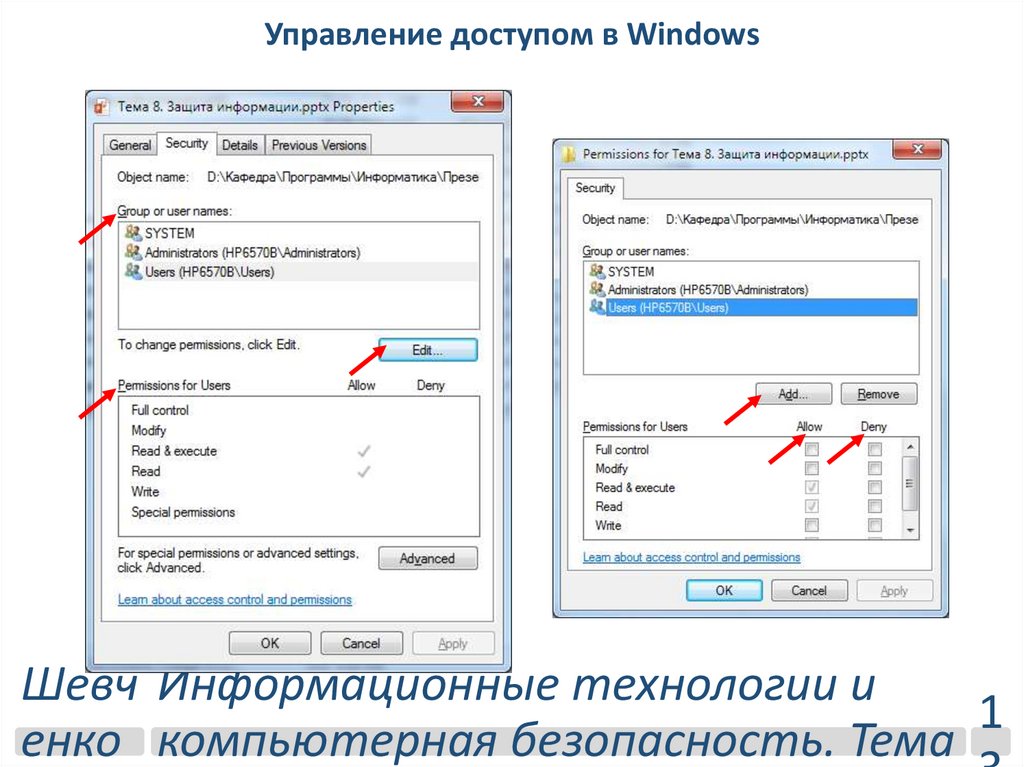

Управление доступом в WindowsШевч Информационные технологии и

1

енко компьютерная безопасность. Тема

14.

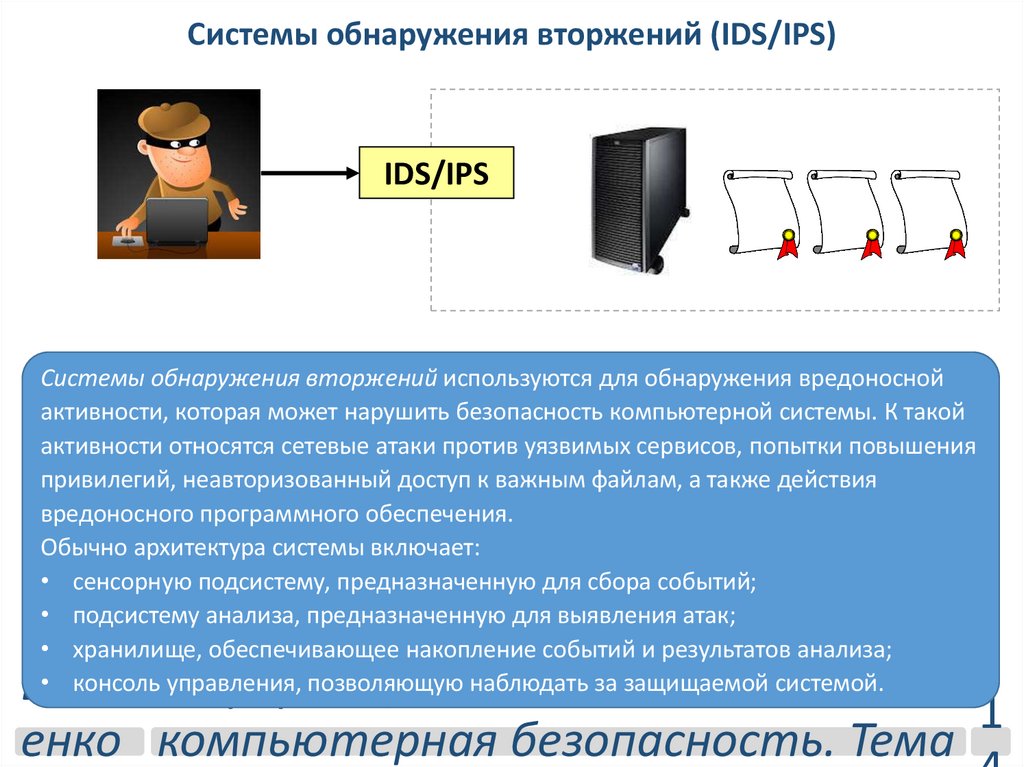

Системы обнаружения вторжений (IDS/IPS)IDS/IPS

Системы обнаружения вторжений используются для обнаружения вредоносной

активности, которая может нарушить безопасность компьютерной системы. К такой

активности относятся сетевые атаки против уязвимых сервисов, попытки повышения

привилегий, неавторизованный доступ к важным файлам, а также действия

вредоносного программного обеспечения.

Обычно архитектура системы включает:

• сенсорную подсистему, предназначенную для сбора событий;

• подсистему анализа, предназначенную для выявления атак;

• хранилище, обеспечивающее накопление событий и результатов анализа;

• консоль управления, позволяющую наблюдать за защищаемой системой.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

15.

Системы предотвращения утечек (DLP)DLP

Системы предотвращения утечек (DLP-системы) обеспечивают предотвращение

утечек конфиденциальной информации из информационной системы вовне.

DLP-системы строятся на анализе потоков данных, пересекающих периметр

защищаемой информационной системы. При детектировании в этом потоке

конфиденциальной информации срабатывает активная компонента системы, и

передача информации блокируется. Распознавание конфиденциальной информации

в DLP-системах производится двумя способами: анализом формальных признаков

(например, специально введённых меток) и анализом содержимого. Первый способ

требует предварительной классификации документов. Второй способ может давать

ложные срабатывания, зато позволяет выявить пересылку конфиденциальной

информации среди всех документов. В DLP-системах обычно сочетаются оба способа.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

16.

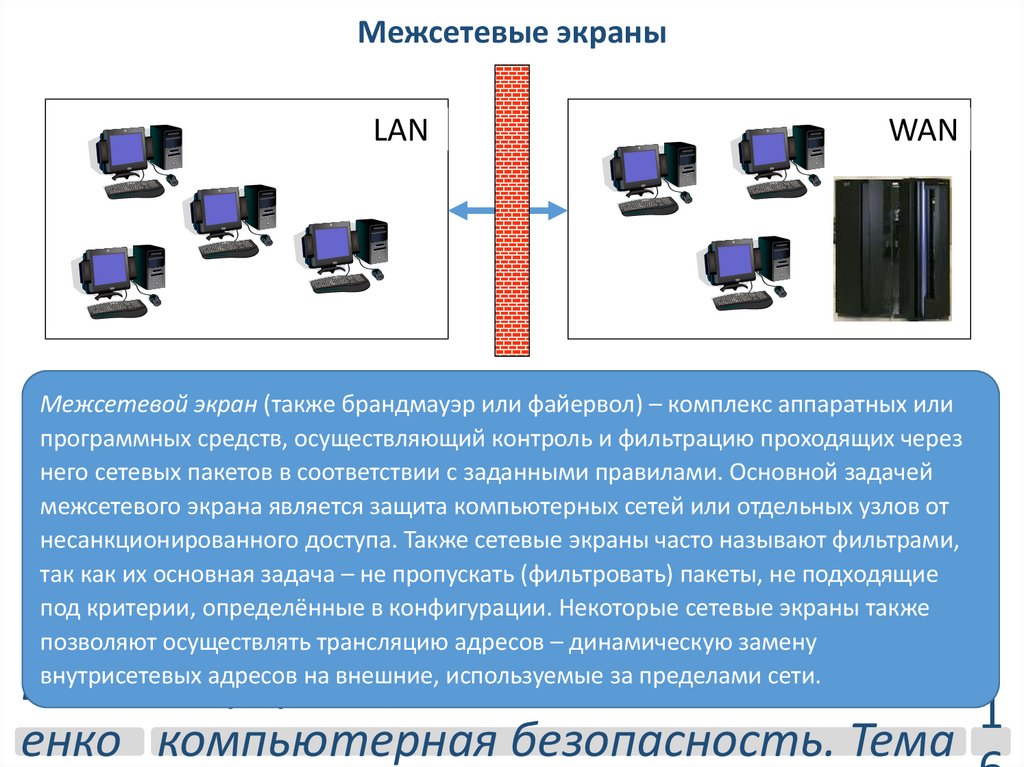

Межсетевые экраныLAN

WAN

Межсетевой экран (также брандмауэр или файервол) – комплекс аппаратных или

программных средств, осуществляющий контроль и фильтрацию проходящих через

него сетевых пакетов в соответствии с заданными правилами. Основной задачей

межсетевого экрана является защита компьютерных сетей или отдельных узлов от

несанкционированного доступа. Также сетевые экраны часто называют фильтрами,

так как их основная задача – не пропускать (фильтровать) пакеты, не подходящие

под критерии, определённые в конфигурации. Некоторые сетевые экраны также

позволяют осуществлять трансляцию адресов – динамическую замену

внутрисетевых адресов на внешние, используемые за пределами сети.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

17.

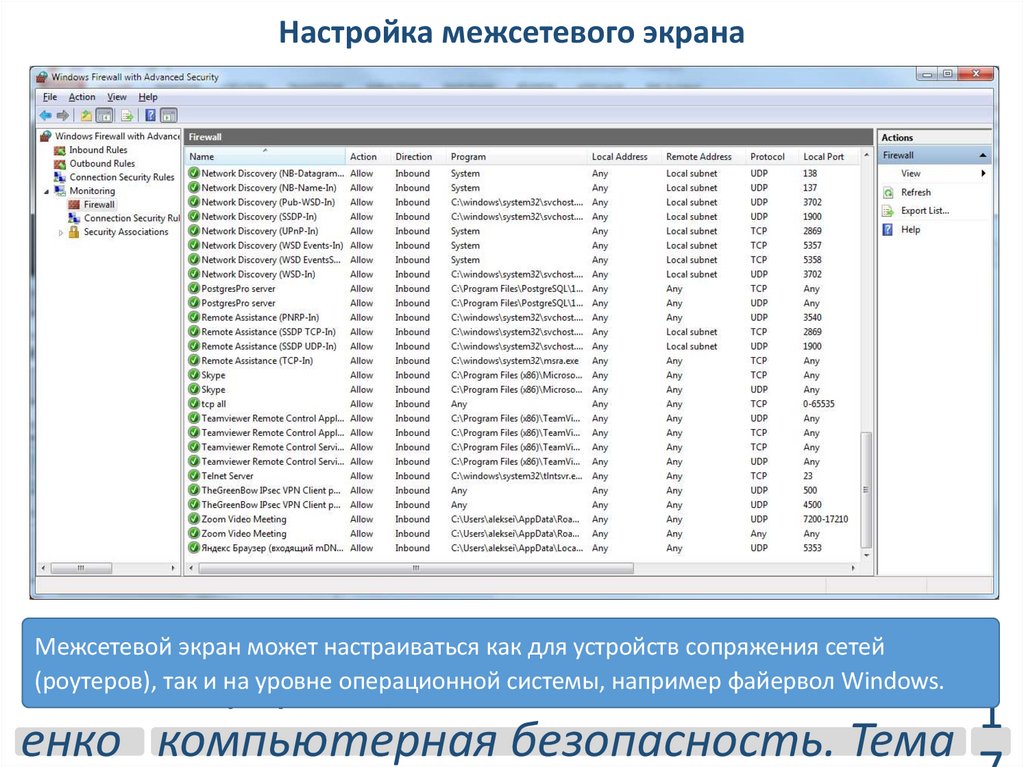

Настройка межсетевого экранаМежсетевой экран может настраиваться как для устройств сопряжения сетей

(роутеров), так и на уровне операционной системы, например файервол Windows.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

18.

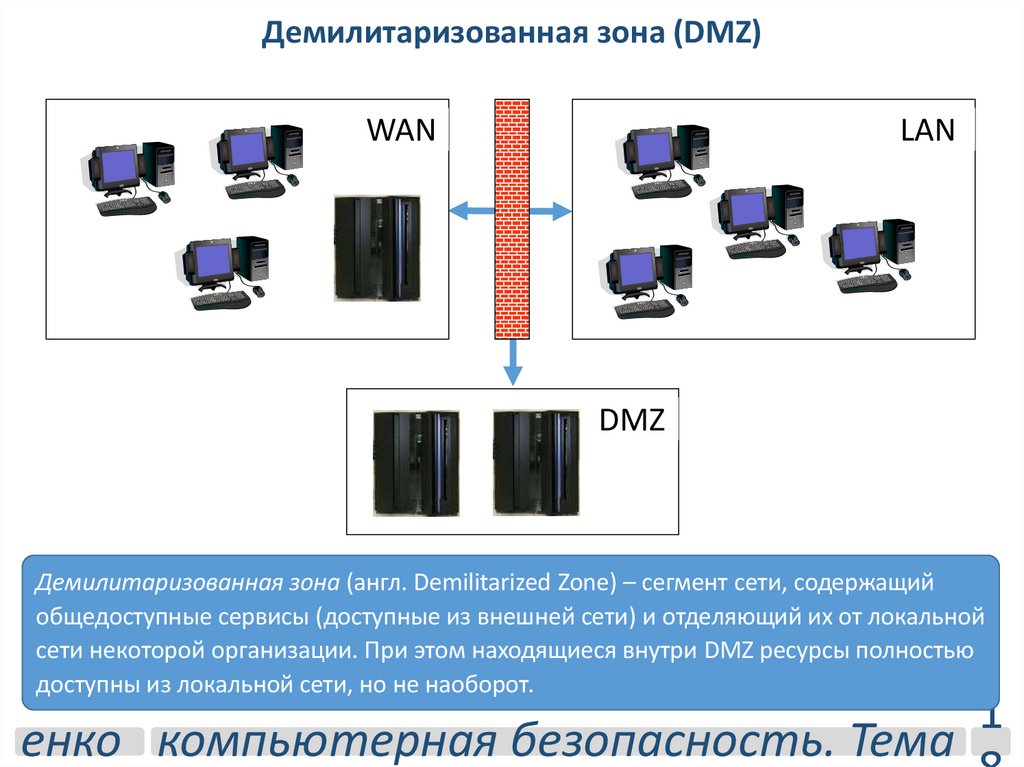

Демилитаризованная зона (DMZ)WAN

LAN

DMZ

Демилитаризованная зона (англ. Demilitarized Zone) – сегмент сети, содержащий

общедоступные сервисы (доступные из внешней сети) и отделяющий их от локальной

сети некоторой организации. При этом находящиеся внутри DMZ ресурсы полностью

доступны из локальной сети, но не наоборот.

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

19.

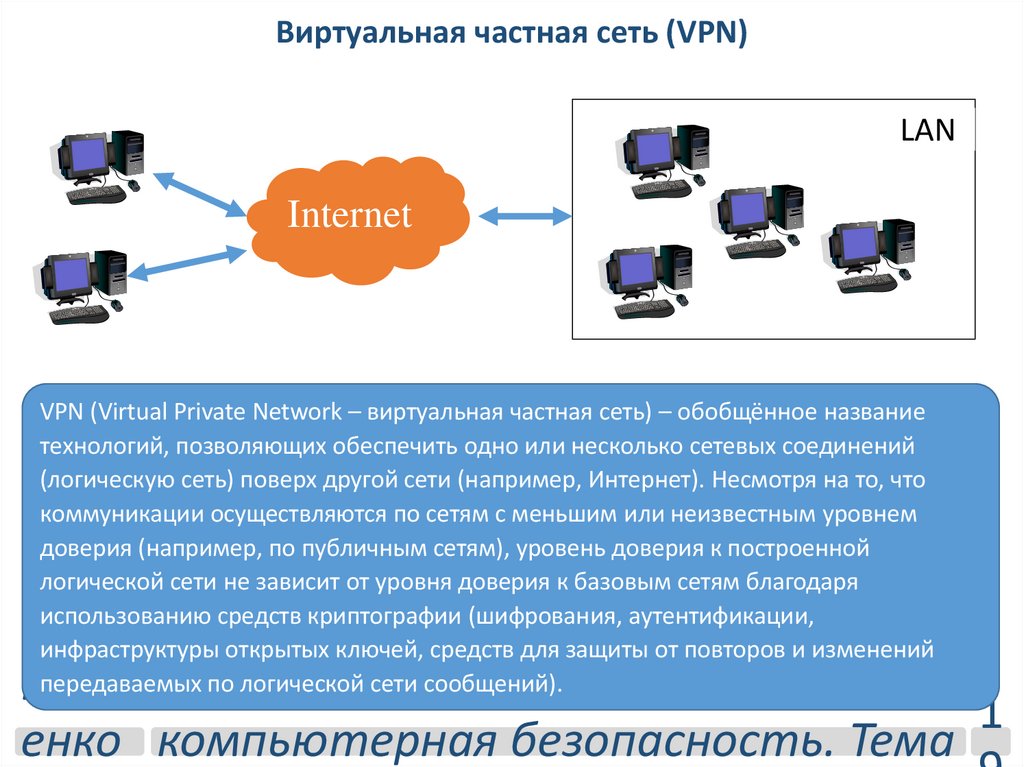

Виртуальная частная сеть (VPN)LAN

Internet

VPN (Virtual Private Network – виртуальная частная сеть) – обобщённое название

технологий, позволяющих обеспечить одно или несколько сетевых соединений

(логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что

коммуникации осуществляются по сетям с меньшим или неизвестным уровнем

доверия (например, по публичным сетям), уровень доверия к построенной

логической сети не зависит от уровня доверия к базовым сетям благодаря

использованию средств криптографии (шифрования, аутентификации,

инфраструктуры открытых ключей, средств для защиты от повторов и изменений

передаваемых по логической сети сообщений).

Шевч Информационные технологии и

1

енко компьютерная безопасность. Тема

20.

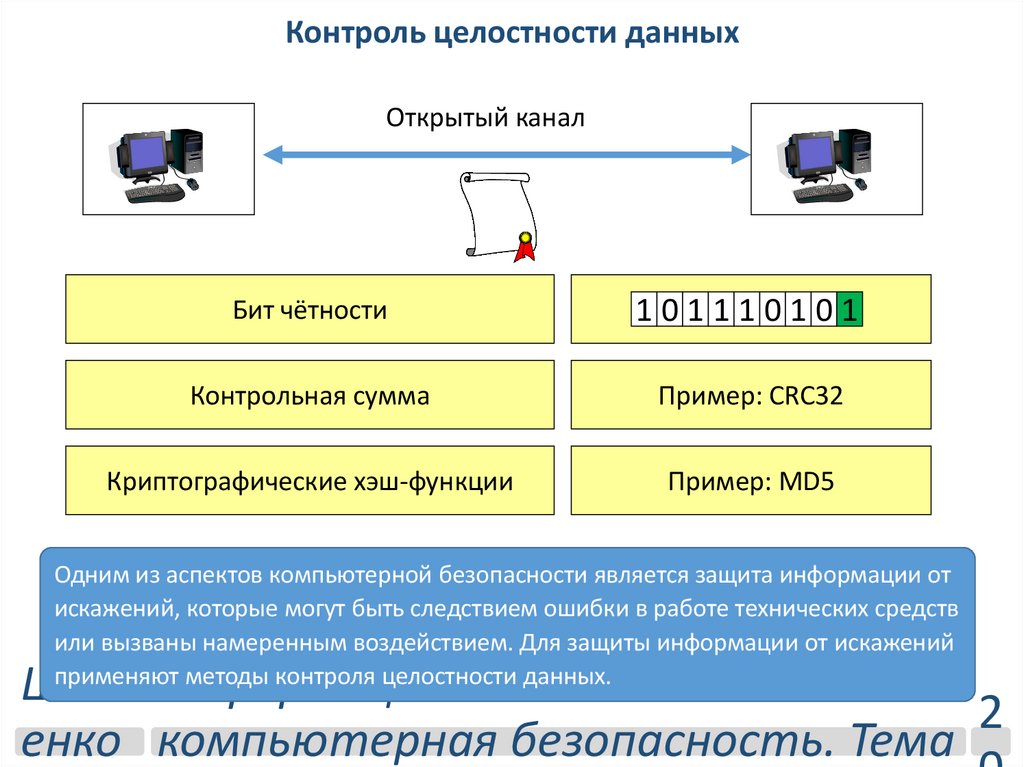

Контроль целостности данныхОткрытый канал

Бит чётности

101110101

Контрольная сумма

Пример: CRC32

Криптографические хэш-функции

Пример: MD5

Одним из аспектов компьютерной безопасности является защита информации от

искажений, которые могут быть следствием ошибки в работе технических средств

или вызваны намеренным воздействием. Для защиты информации от искажений

применяют методы контроля целостности данных.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

21.

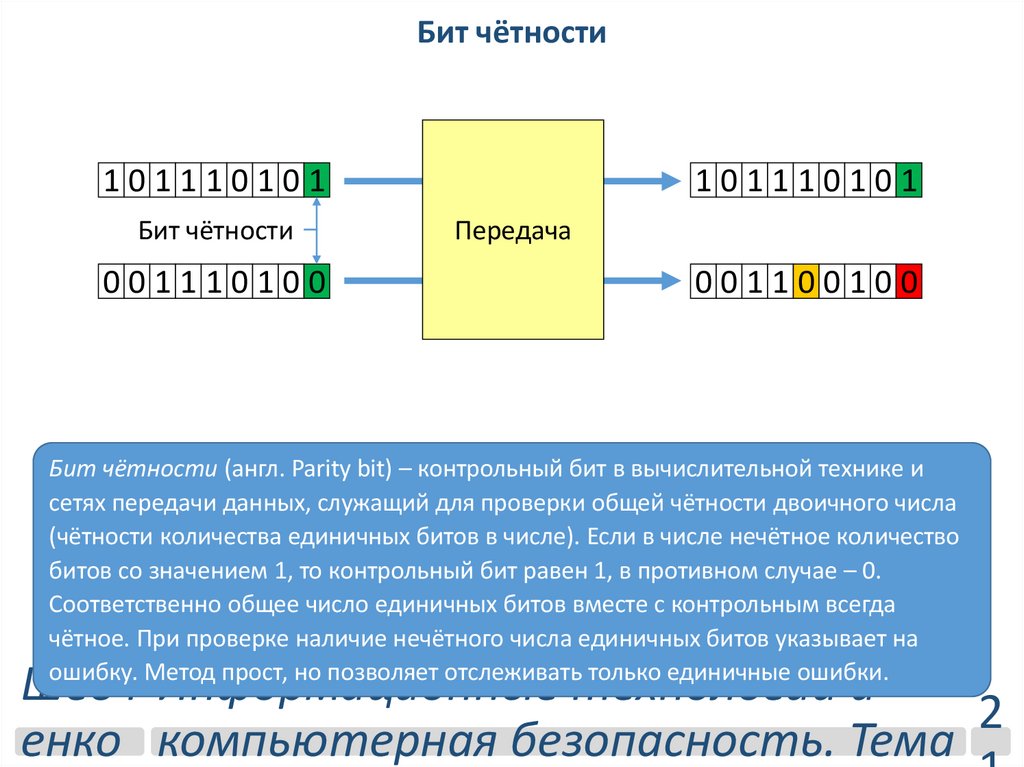

Бит чётности101110101

Бит чётности

001110100

101110101

Передача

001100100

Бит чётности (англ. Parity bit) – контрольный бит в вычислительной технике и

сетях передачи данных, служащий для проверки общей чётности двоичного числа

(чётности количества единичных битов в числе). Если в числе нечётное количество

битов со значением 1, то контрольный бит равен 1, в противном случае – 0.

Соответственно общее число единичных битов вместе с контрольным всегда

чётное. При проверке наличие нечётного числа единичных битов указывает на

ошибку. Метод прост, но позволяет отслеживать только единичные ошибки.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

22.

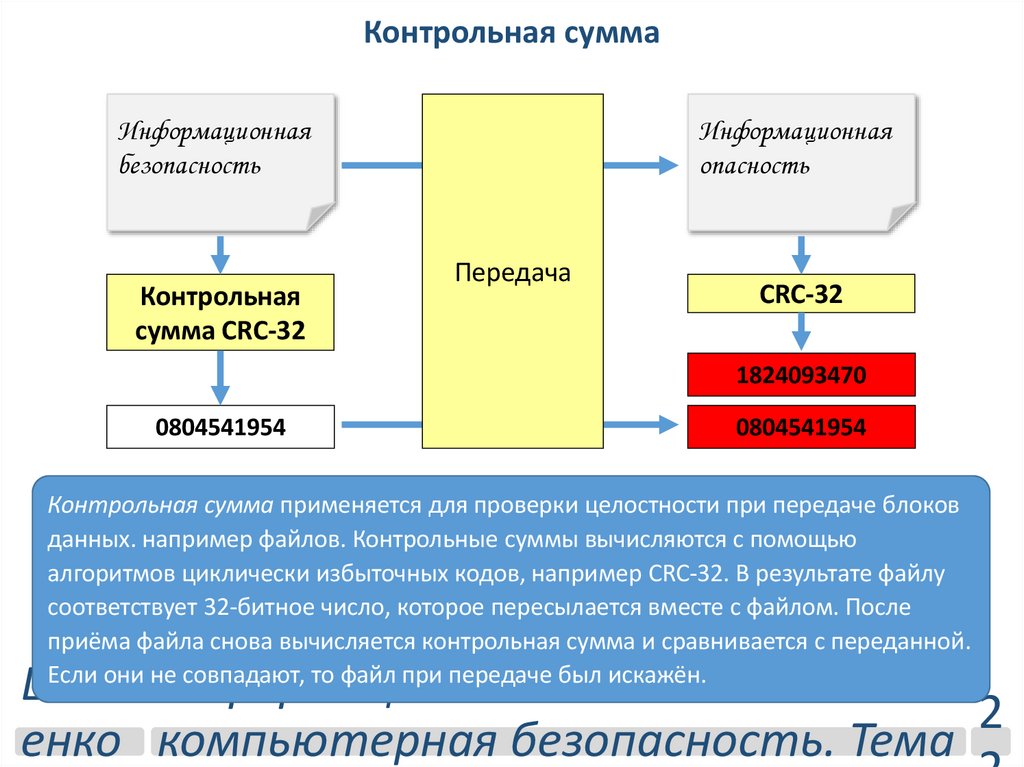

Контрольная суммаИнформационная

безопасность

Контрольная

сумма CRC-32

Информационная

опасность

Передача

CRC-32

1824093470

0804541954

0804541954

Контрольная сумма применяется для проверки целостности при передаче блоков

данных. например файлов. Контрольные суммы вычисляются с помощью

алгоритмов циклически избыточных кодов, например CRC-32. В результате файлу

соответствует 32-битное число, которое пересылается вместе с файлом. После

приёма файла снова вычисляется контрольная сумма и сравнивается с переданной.

Если они не совпадают, то файл при передаче был искажён.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

23.

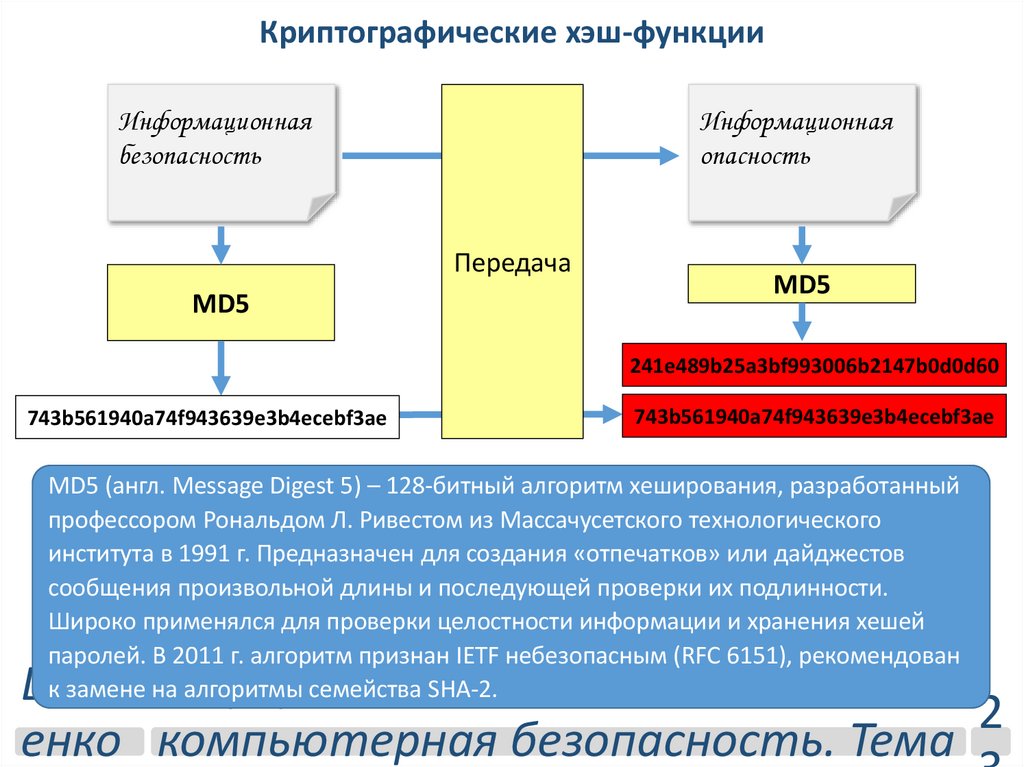

Криптографические хэш-функцииИнформационная

безопасность

Информационная

опасность

Передача

MD5

MD5

241e489b25a3bf993006b2147b0d0d60

743b561940a74f943639e3b4ecebf3ae

743b561940a74f943639e3b4ecebf3ae

MD5 (англ. Message Digest 5) – 128-битный алгоритм хеширования, разработанный

профессором Рональдом Л. Ривестом из Массачусетского технологического

института в 1991 г. Предназначен для создания «отпечатков» или дайджестов

сообщения произвольной длины и последующей проверки их подлинности.

Широко применялся для проверки целостности информации и хранения хешей

паролей. В 2011 г. алгоритм признан IETF небезопасным (RFC 6151), рекомендован

к замене на алгоритмы семейства SHA-2.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

24.

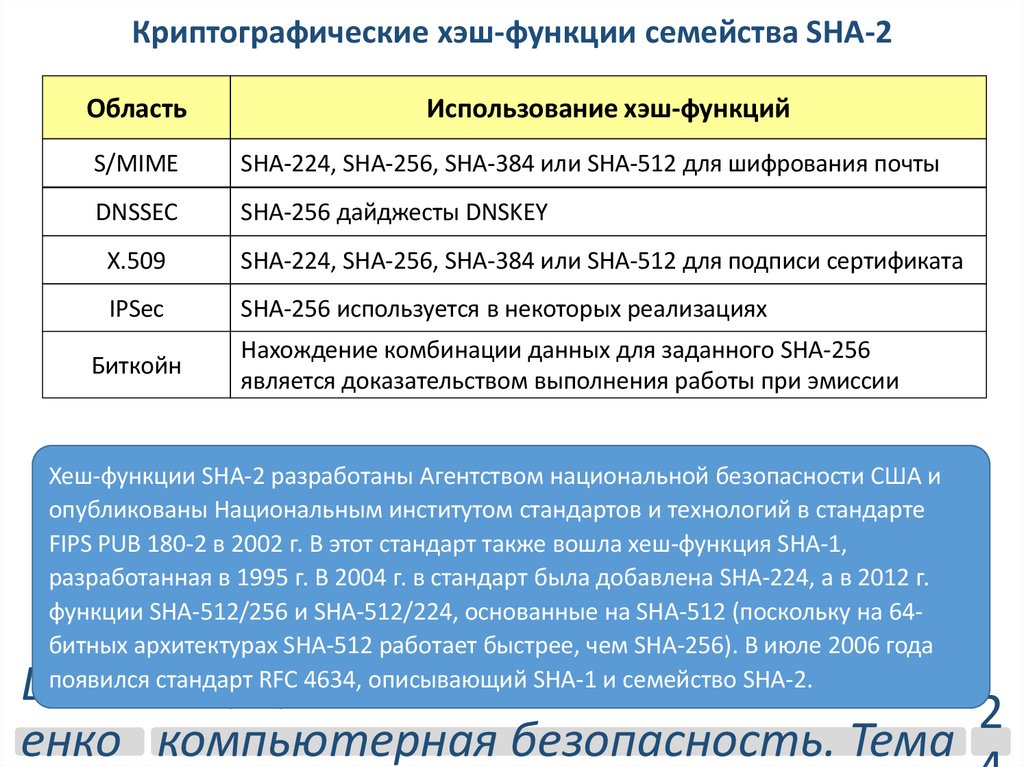

Криптографические хэш-функции семейства SHA-2Область

Использование хэш-функций

S/MIME

SHA-224, SHA-256, SHA-384 или SHA-512 для шифрования почты

DNSSEC

SHA-256 дайджесты DNSKEY

X.509

SHA-224, SHA-256, SHA-384 или SHA-512 для подписи сертификата

IPSec

SHA-256 используется в некоторых реализациях

Биткойн

Нахождение комбинации данных для заданного SHA-256

является доказательством выполнения работы при эмиссии

Хеш-функции SHA-2 разработаны Агентством национальной безопасности США и

опубликованы Национальным институтом стандартов и технологий в стандарте

FIPS PUB 180-2 в 2002 г. В этот стандарт также вошла хеш-функция SHA-1,

разработанная в 1995 г. В 2004 г. в стандарт была добавлена SHA-224, а в 2012 г.

функции SHA-512/256 и SHA-512/224, основанные на SHA-512 (поскольку на 64битных архитектурах SHA-512 работает быстрее, чем SHA-256). В июле 2006 года

появился стандарт RFC 4634, описывающий SHA-1 и семейство SHA-2.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

25.

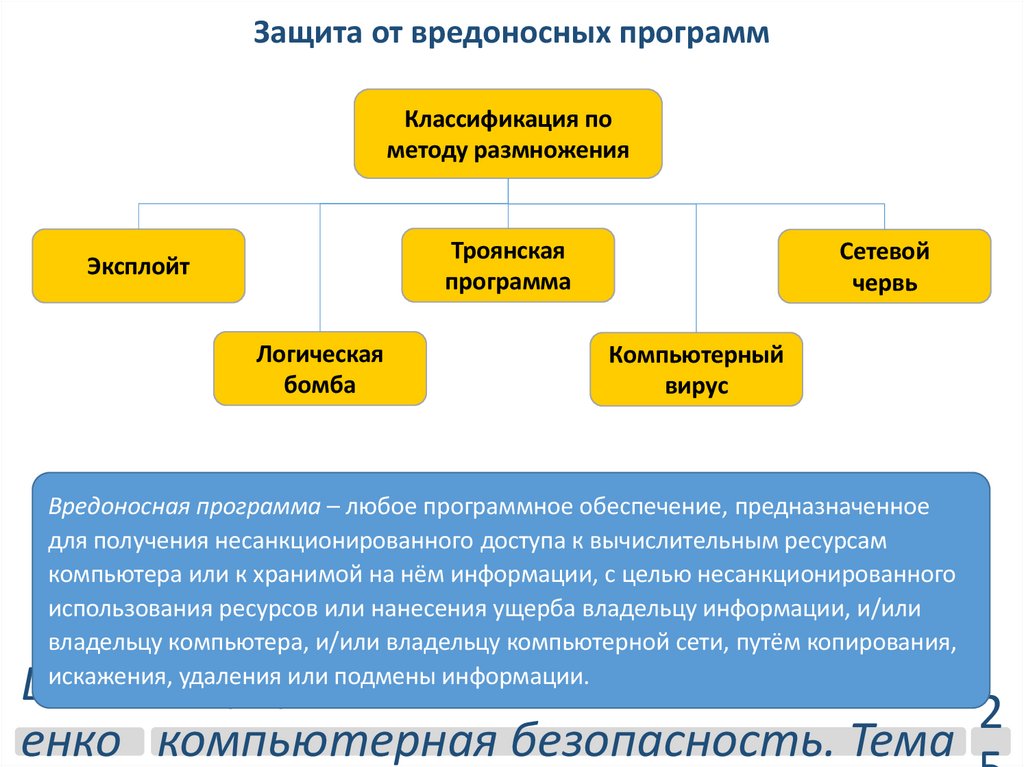

Защита от вредоносных программКлассификация по

методу размножения

Троянская

программа

Эксплойт

Логическая

бомба

Сетевой

червь

Компьютерный

вирус

Вредоносная программа – любое программное обеспечение, предназначенное

для получения несанкционированного доступа к вычислительным ресурсам

компьютера или к хранимой на нём информации, с целью несанкционированного

использования ресурсов или нанесения ущерба владельцу информации, и/или

владельцу компьютера, и/или владельцу компьютерной сети, путём копирования,

искажения, удаления или подмены информации.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

26.

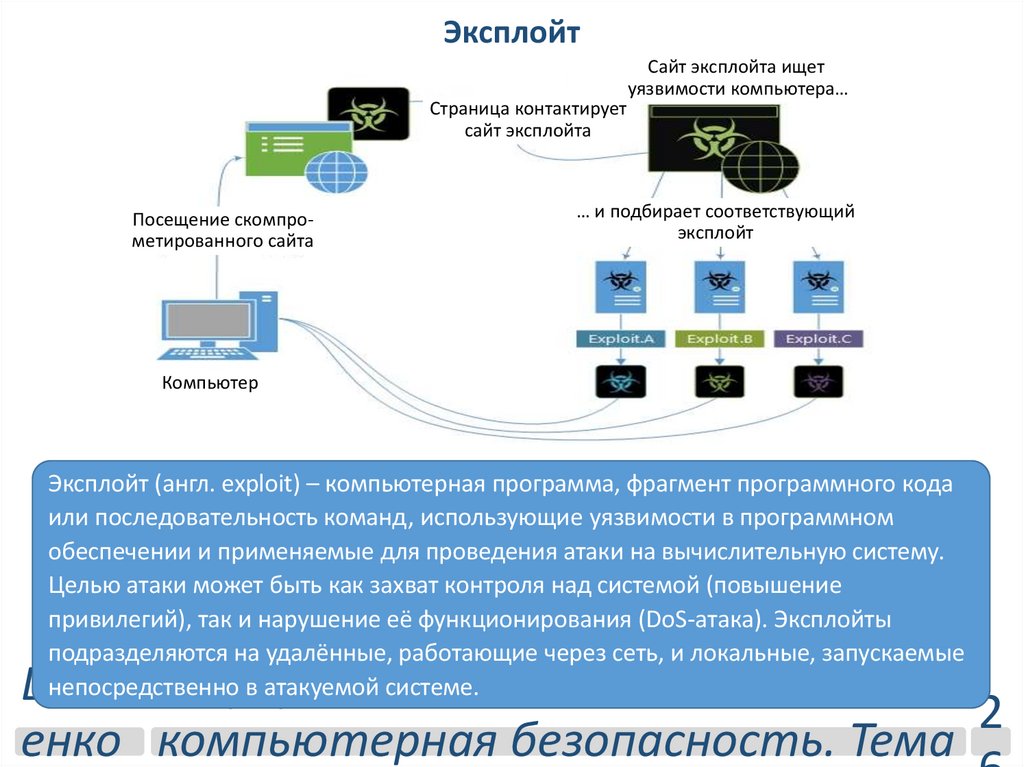

ЭксплойтСайт эксплойта ищет

уязвимости компьютера…

Страница контактирует

сайт эксплойта

Посещение скомпрометированного сайта

… и подбирает соответствующий

эксплойт

Компьютер

Эксплойт (англ. exploit) – компьютерная программа, фрагмент программного кода

или последовательность команд, использующие уязвимости в программном

обеспечении и применяемые для проведения атаки на вычислительную систему.

Целью атаки может быть как захват контроля над системой (повышение

привилегий), так и нарушение её функционирования (DoS-атака). Эксплойты

подразделяются на удалённые, работающие через сеть, и локальные, запускаемые

непосредственно в атакуемой системе.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

27.

Троянская программаТроянская программа – разновидность вредоносной программы, проникающая в

компьютер под видом легитимного программного обеспечения. В данную

категорию входят программы, осуществляющие различные неподтверждённые

пользователем действия: сбор информации о банковских картах, передача этой

информации злоумышленнику, а также использование, удаление или

злонамеренное изменение, нарушение работоспособности компьютера,

использование ресурсов компьютера в целях майнинга, использование IP для

нелегальной торговли.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

28.

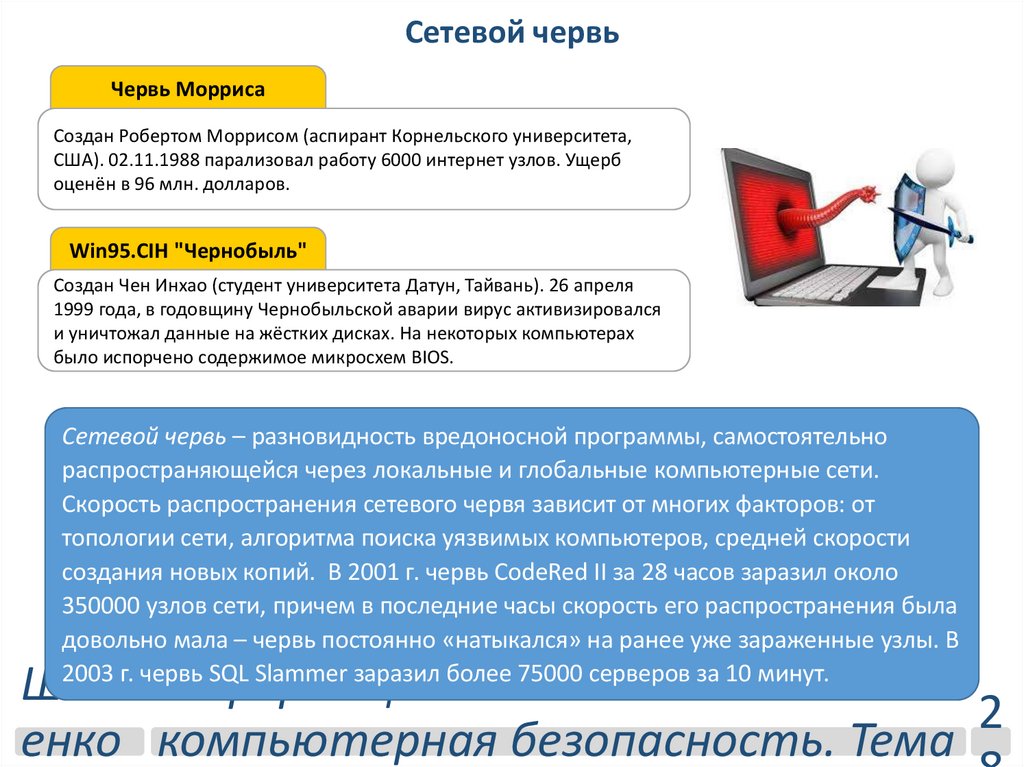

Сетевой червьЧервь Морриса

Создан Робертом Моррисом (аспирант Корнельского университета,

США). 02.11.1988 парализовал работу 6000 интернет узлов. Ущерб

оценён в 96 млн. долларов.

Win95.CIH "Чернобыль"

Создан Чен Инхао (студент университета Датун, Тайвань). 26 апреля

1999 года, в годовщину Чернобыльской аварии вирус активизировался

и уничтожал данные на жёстких дисках. На некоторых компьютерах

было испорчено содержимое микросхем BIOS.

Сетевой червь – разновидность вредоносной программы, самостоятельно

распространяющейся через локальные и глобальные компьютерные сети.

Скорость распространения сетевого червя зависит от многих факторов: от

топологии сети, алгоритма поиска уязвимых компьютеров, средней скорости

создания новых копий. В 2001 г. червь CodeRed II за 28 часов заразил около

350000 узлов сети, причем в последние часы скорость его распространения была

довольно мала – червь постоянно «натыкался» на ранее уже зараженные узлы. В

2003 г. червь SQL Slammer заразил более 75000 серверов за 10 минут.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

29.

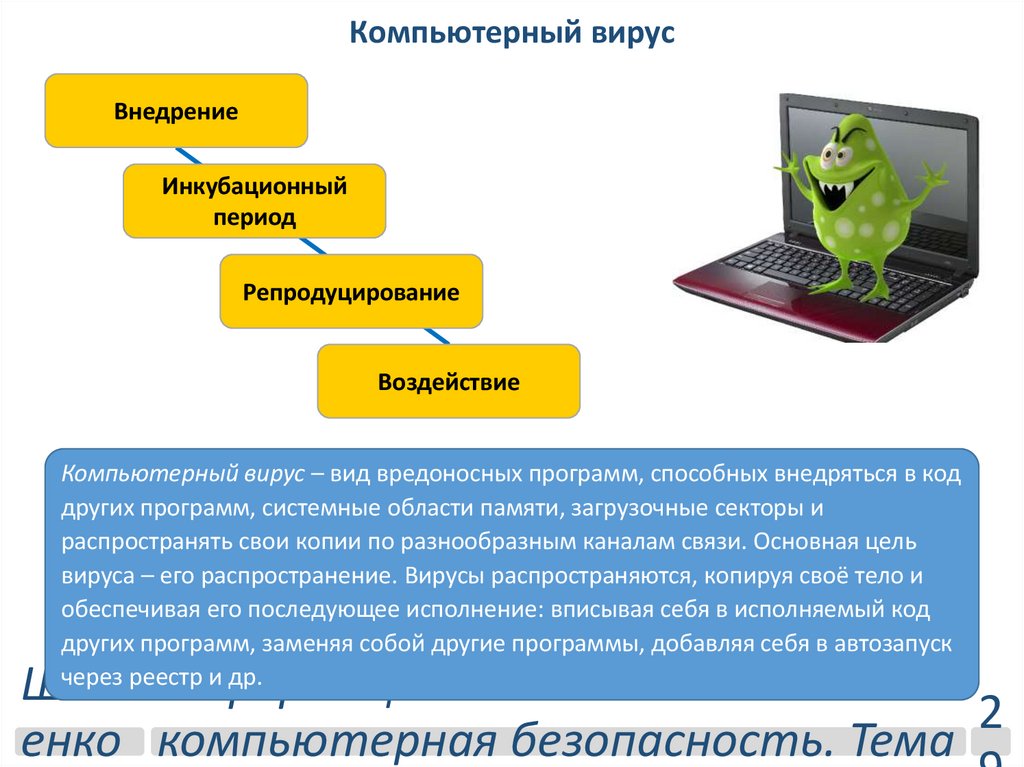

Компьютерный вирусВнедрение

Инкубационный

период

Репродуцирование

Воздействие

Компьютерный вирус – вид вредоносных программ, способных внедряться в код

других программ, системные области памяти, загрузочные секторы и

распространять свои копии по разнообразным каналам связи. Основная цель

вируса – его распространение. Вирусы распространяются, копируя своё тело и

обеспечивая его последующее исполнение: вписывая себя в исполняемый код

других программ, заменяя собой другие программы, добавляя себя в автозапуск

через реестр и др.

Шевч Информационные технологии и

2

енко компьютерная безопасность. Тема

30.

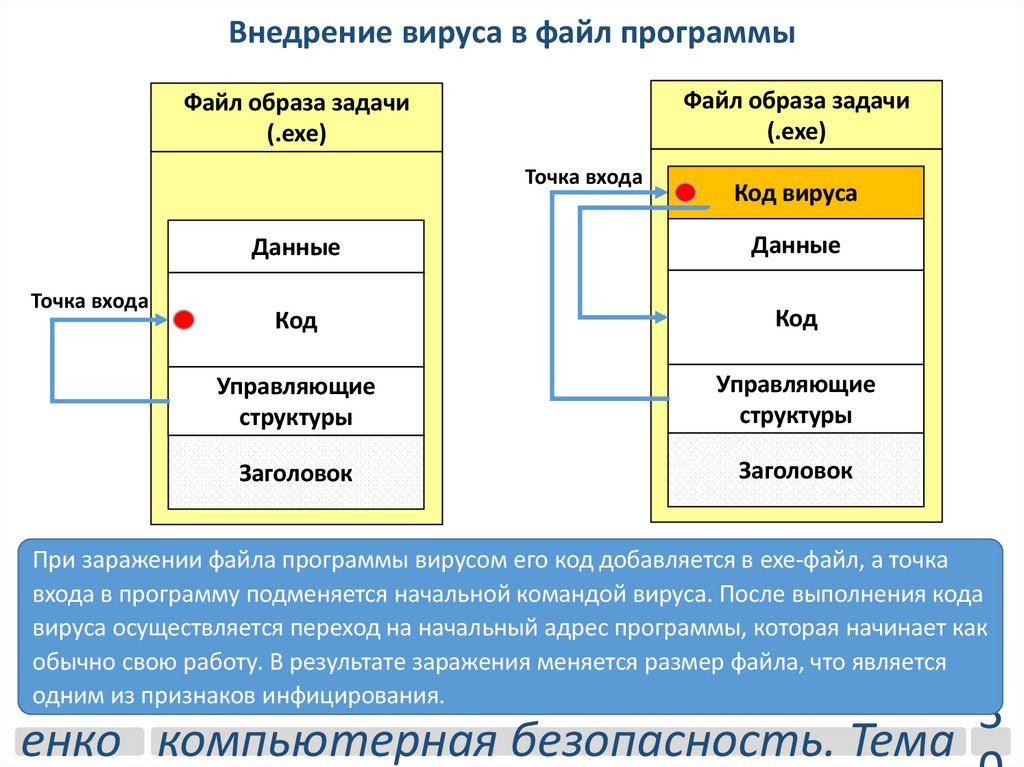

Внедрение вируса в файл программыФайл образа задачи

(.exe)

Файл образа задачи

(.exe)

Точка входа

Точка входа

Код вируса

Данные

Данные

Код

Код

Управляющие

структуры

Управляющие

структуры

Заголовок

Заголовок

При заражении файла программы вирусом его код добавляется в exe-файл, а точка

входа в программу подменяется начальной командой вируса. После выполнения кода

вируса осуществляется переход на начальный адрес программы, которая начинает как

обычно свою работу. В результате заражения меняется размер файла, что является

одним из признаков инфицирования.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

31.

Антивирусные программыРазработчик

Пользователь

Обнаружение вируса

Установка антивируса

Анализ вируса

Обновление БД

Добавление в БД

Сканирование

Антивирусная программа – специализированная программа для обнаружения

компьютерных вирусов, а также нежелательных программ и восстановления

заражённых такими программами файлов и профилактики – предотвращения

модификации файлов или операционной системы вредоносным кодом. Важность

данных программ растёт в связи с такими трендами, как цифровизация, цифровая

трансформация, ростом проникновения гаджетов и интернета: на 2023 год

разработчики антивирусов сталкиваются с 400 тысячами зловредных программ

ежедневно.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

32.

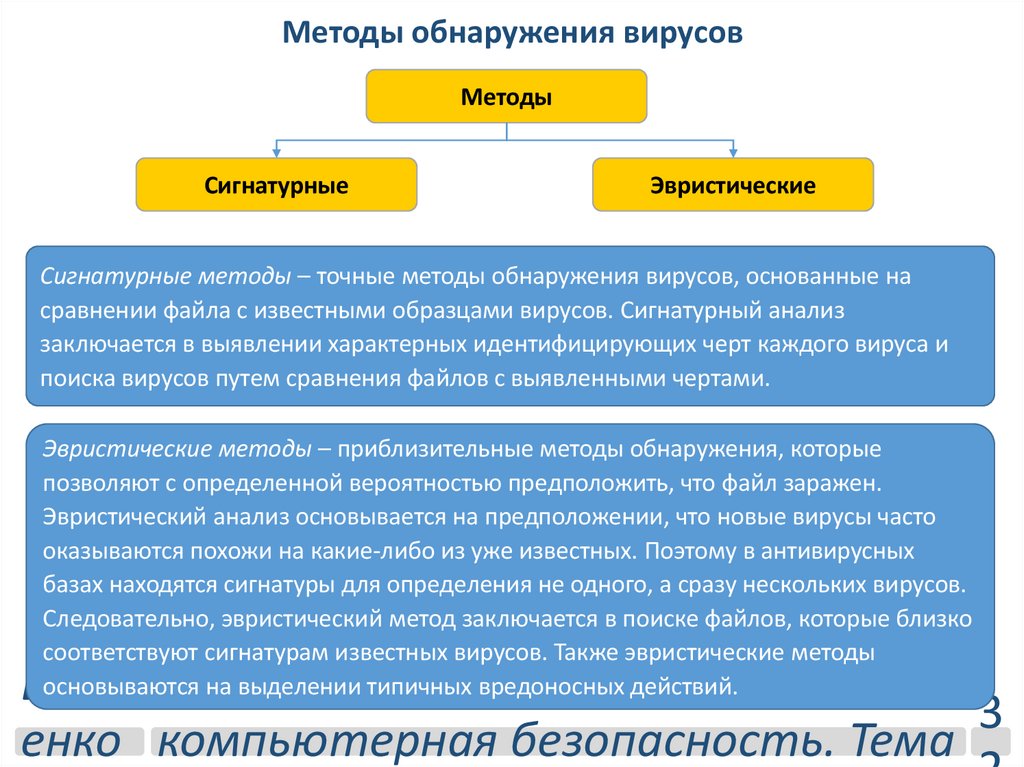

Методы обнаружения вирусовМетоды

Сигнатурные

Эвристические

Сигнатурные методы – точные методы обнаружения вирусов, основанные на

сравнении файла с известными образцами вирусов. Сигнатурный анализ

заключается в выявлении характерных идентифицирующих черт каждого вируса и

поиска вирусов путем сравнения файлов с выявленными чертами.

Эвристические методы – приблизительные методы обнаружения, которые

позволяют с определенной вероятностью предположить, что файл заражен.

Эвристический анализ основывается на предположении, что новые вирусы часто

оказываются похожи на какие-либо из уже известных. Поэтому в антивирусных

базах находятся сигнатуры для определения не одного, а сразу нескольких вирусов.

Следовательно, эвристический метод заключается в поиске файлов, которые близко

соответствуют сигнатурам известных вирусов. Также эвристические методы

основываются на выделении типичных вредоносных действий.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

33.

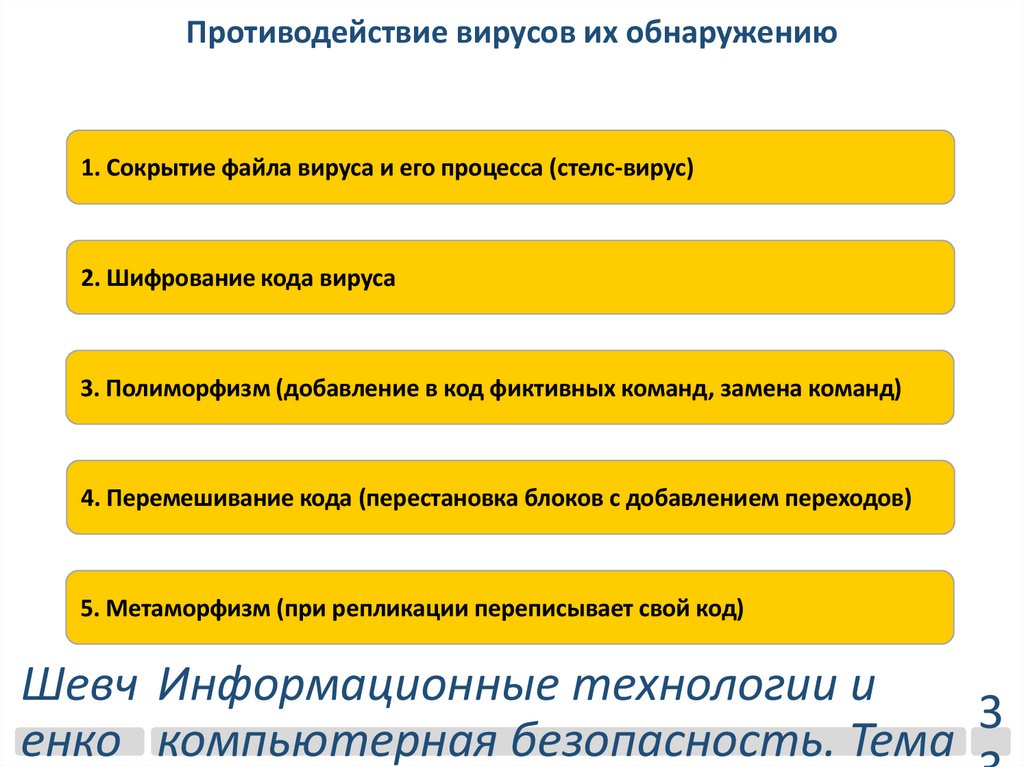

Противодействие вирусов их обнаружению1. Сокрытие файла вируса и его процесса (стелс-вирус)

2. Шифрование кода вируса

3. Полиморфизм (добавление в код фиктивных команд, замена команд)

4. Перемешивание кода (перестановка блоков с добавлением переходов)

5. Метаморфизм (при репликации переписывает свой код)

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

34.

Действия вредоносных программПомехи в работе заражённого компьютера

Открытие/закрытие лотка дисковода

Уничтожение данных

Порча BIOS

Инсталляция другого вредоносного ПО

Кража, мошенничество, вымогательство, шпионаж

Похищение данных

Кража аккаунтов различных служб

Блокировка компьютера, шифрование файлов

Прочая незаконная деятельность

Получение несанкционированного доступа к компьютеру

Использование заражённых компьютеров для проведения DDoS-атак

Блокировка компьютера, шифрование файлов

Сбор адресов электронной почты и распространение спама

Скрытый майнинг

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

35.

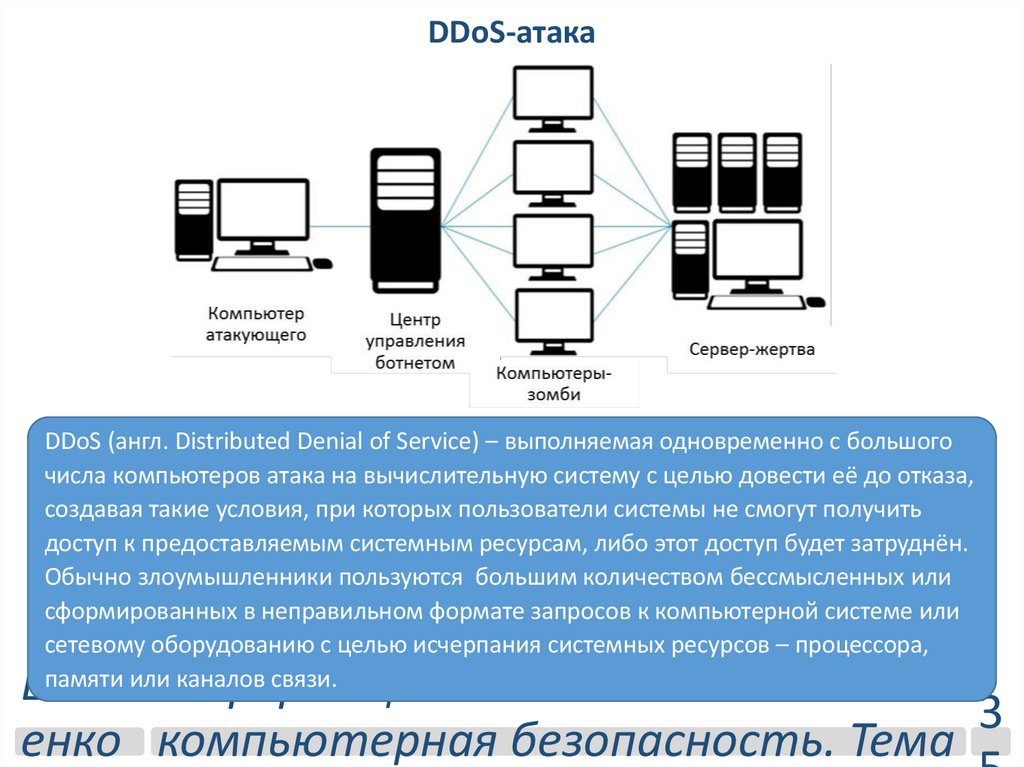

DDoS-атакаDDoS (англ. Distributed Denial of Service) – выполняемая одновременно с большого

числа компьютеров атака на вычислительную систему с целью довести её до отказа,

создавая такие условия, при которых пользователи системы не смогут получить

доступ к предоставляемым системным ресурсам, либо этот доступ будет затруднён.

Обычно злоумышленники пользуются большим количеством бессмысленных или

сформированных в неправильном формате запросов к компьютерной системе или

сетевому оборудованию с целью исчерпания системных ресурсов – процессора,

памяти или каналов связи.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

36.

РезервированиеРезервирование

Кратность

Число резервных элементов

Число основных элементов

Состояние

Горячий резерв

Тёплый резерв

Холодный резерв

Резервирование в технике – метод повышения характеристик надёжности

технических устройств или поддержания их на требуемом уровне посредством

введения аппаратной избыточности за счет включения запасных (резервных)

элементов и связей, дополнительных по сравнению с минимально необходимым

для выполнения заданных функций в данных условиях работы.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

37.

Бесперебойное питаниеАвтоматический

переключатель

Сеть

Зарядный

блок

Выход

Инвертор

Батарея

Источник бесперебойного питания – устройство, которое автоматически

обеспечивает резервное питание, в случае если напряжение в сети падает до

критически низкого уровня.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

38.

Дисковые массивы RAIDRAID 0

Чередование без помехоустойчивости

RAID 1

Зеркальный массив

RAID 2

Использование кода Хемминга

RAID 3

Выделенный диск чётности

RAID 4

Чередование и диск чётности

RAID 5

Чередование и блоки чётности

RAID 6

Чередование и две контрольные суммы

RAID (англ. Redundant Array of Independent Disks – избыточный массив независимых

дисков) – технология виртуализации данных для объединения нескольких физических

дисковых устройств в логический модуль для повышения отказоустойчивости и

производительности. Аппаратные реализации позволяют горячую замену дисков в

случае отказа. Различные уровни RAID обеспечивают разную степень защиты данных.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

39.

Резервное копированиеПредприятие

Помещение 1

Серверная

Помещение 2

Для надёжной защиты информации организуется резервное копирование на

устройства, находящиеся в защищённых помещениях. Также делаются резервные

копии на сменных носителях (например, на магнитных лентах), которые хранятся вне

территории предприятия, в том числе, в банковских сейфах.

Шевч Информационные технологии и

3

енко компьютерная безопасность. Тема

40.

ШифрованиеОткрытый канал

Зашифровывание

Расшифровывание

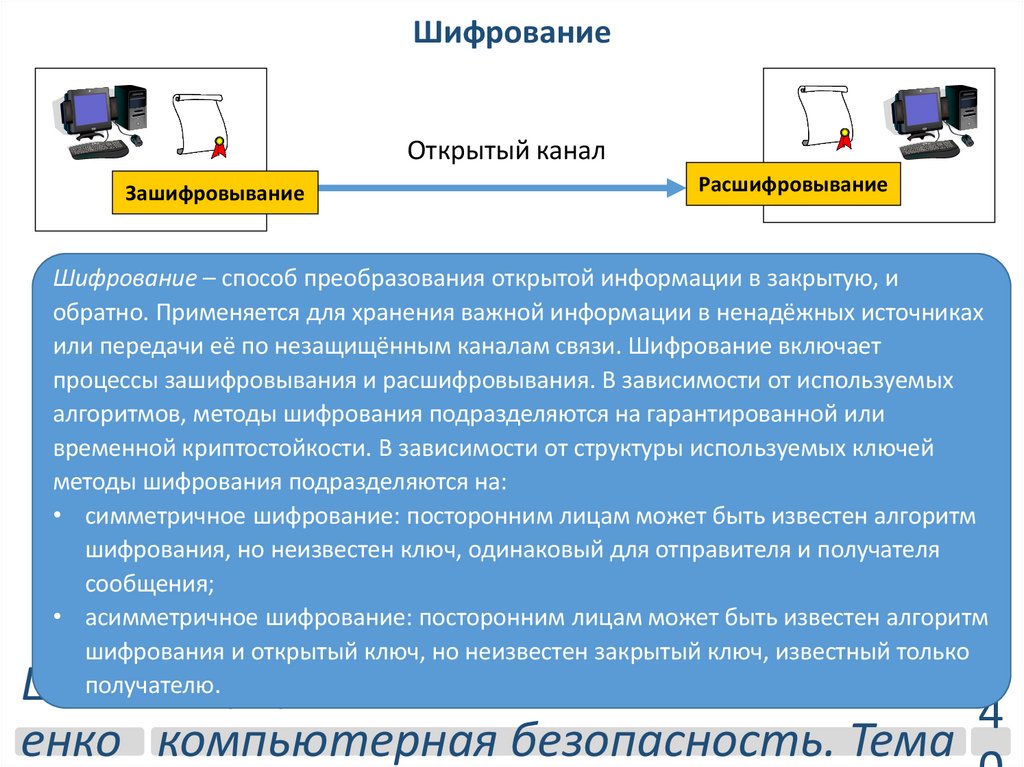

Шифрование – способ преобразования открытой информации в закрытую, и

обратно. Применяется для хранения важной информации в ненадёжных источниках

или передачи её по незащищённым каналам связи. Шифрование включает

процессы зашифровывания и расшифровывания. В зависимости от используемых

алгоритмов, методы шифрования подразделяются на гарантированной или

временной криптостойкости. В зависимости от структуры используемых ключей

методы шифрования подразделяются на:

• симметричное шифрование: посторонним лицам может быть известен алгоритм

шифрования, но неизвестен ключ, одинаковый для отправителя и получателя

сообщения;

• асимметричное шифрование: посторонним лицам может быть известен алгоритм

шифрования и открытый ключ, но неизвестен закрытый ключ, известный только

получателю.

Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

41.

Симметричное шифрованиеЗакрытый канал

Открытый канал

Зашифровывание

Расшифровывание

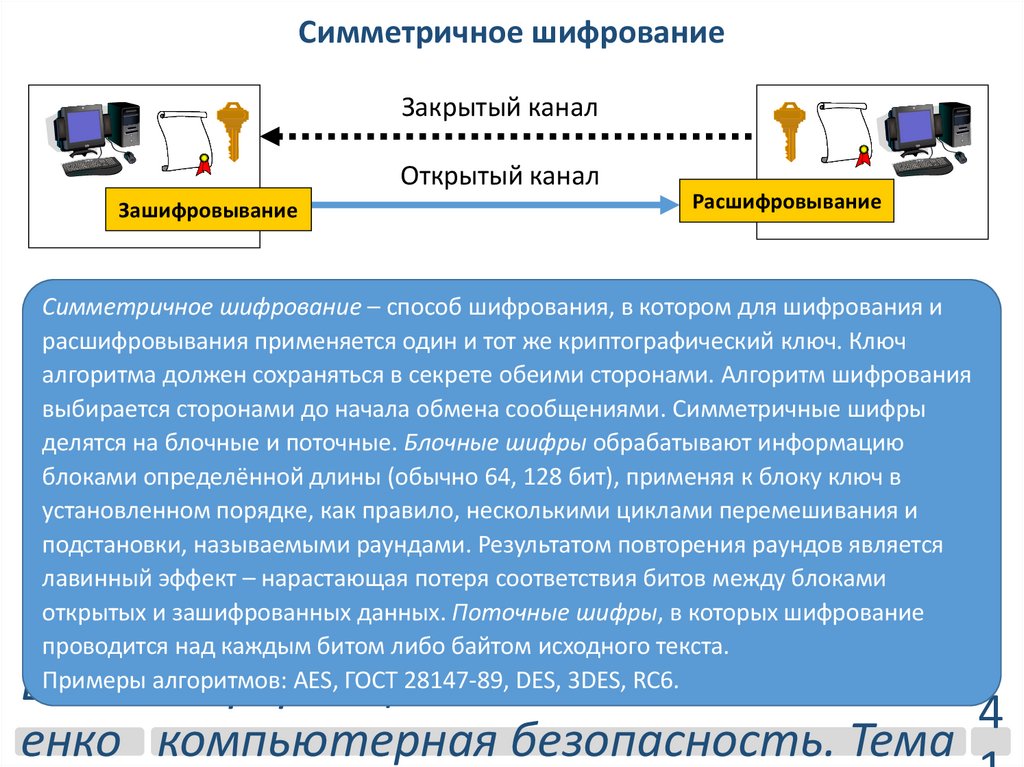

Симметричное шифрование – способ шифрования, в котором для шифрования и

расшифровывания применяется один и тот же криптографический ключ. Ключ

алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования

выбирается сторонами до начала обмена сообщениями. Симметричные шифры

делятся на блочные и поточные. Блочные шифры обрабатывают информацию

блоками определённой длины (обычно 64, 128 бит), применяя к блоку ключ в

установленном порядке, как правило, несколькими циклами перемешивания и

подстановки, называемыми раундами. Результатом повторения раундов является

лавинный эффект – нарастающая потеря соответствия битов между блоками

открытых и зашифрованных данных. Поточные шифры, в которых шифрование

проводится над каждым битом либо байтом исходного текста.

Примеры алгоритмов: AES, ГОСТ 28147-89, DES, 3DES, RC6.

Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

42.

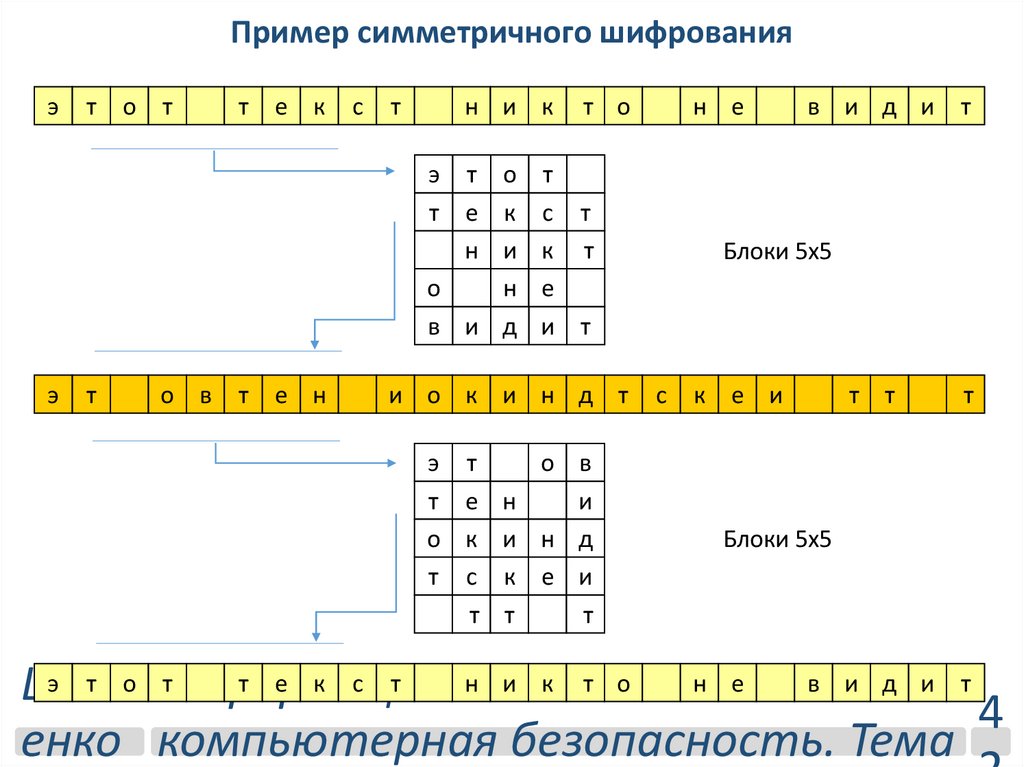

Пример симметричного шифрованияэ

т

о

т

т

е к

с

т

н и к

э

т

т о т

е к с

н и к

о

н е

в и д и

э

т

о в

т

е н

т о

т

т

в и д и

т

Блоки 5х5

т

и о к и н д

э т

о

т е н

о к и н

т с к е

т т

н е

в

и

д

и

т

т

с

к

е и

т т

т

Блоки 5х5

э т о Информационные

т

т е к с т

н и к технологии

т о

н е

в ии д и т

Шевч

4

енко компьютерная безопасность. Тема

43.

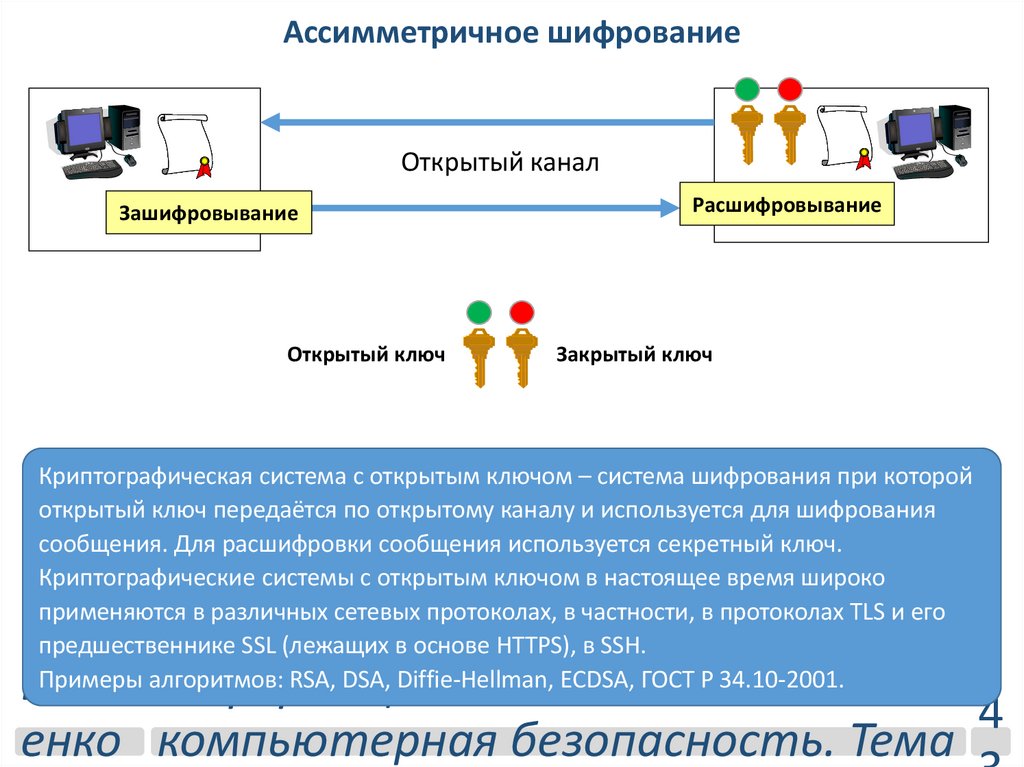

Ассимметричное шифрованиеОткрытый канал

Зашифровывание

Открытый ключ

Расшифровывание

Закрытый ключ

Криптографическая система с открытым ключом – система шифрования при которой

открытый ключ передаётся по открытому каналу и используется для шифрования

сообщения. Для расшифровки сообщения используется секретный ключ.

Криптографические системы с открытым ключом в настоящее время широко

применяются в различных сетевых протоколах, в частности, в протоколах TLS и его

предшественнике SSL (лежащих в основе HTTPS), в SSH.

Примеры алгоритмов: RSA, DSA, Diffie-Hellman, ECDSA, ГОСТ Р 34.10-2001.

Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

44.

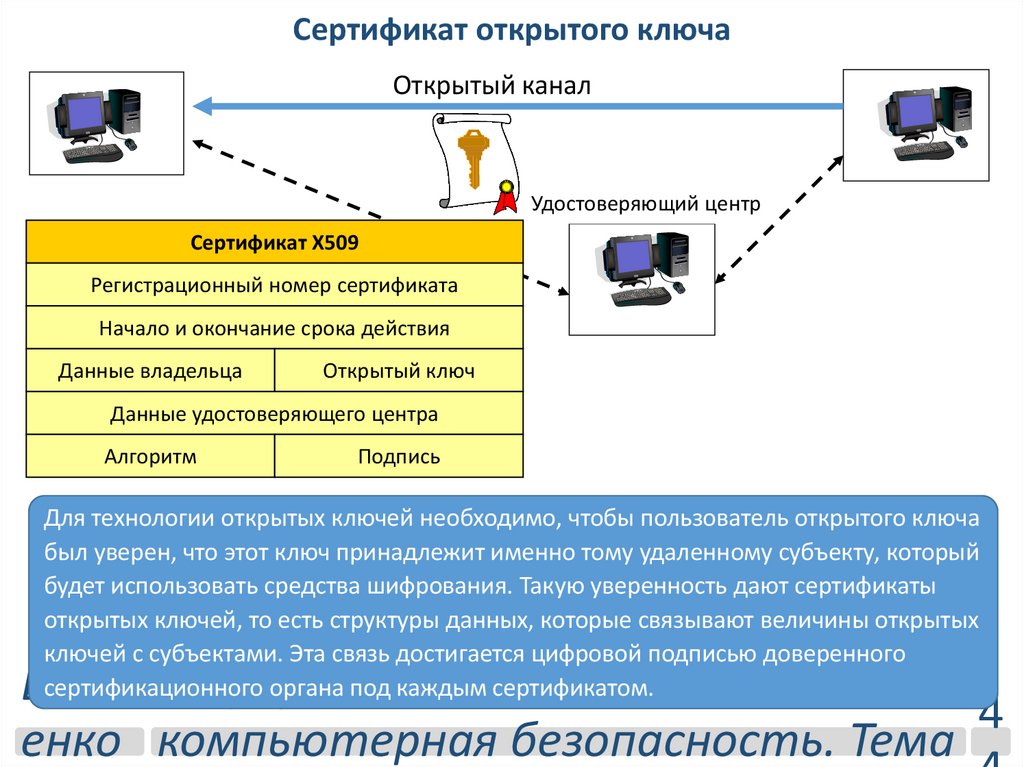

Сертификат открытого ключаОткрытый канал

Удостоверяющий центр

Сертификат X509

Регистрационный номер сертификата

Начало и окончание срока действия

Данные владельца

Открытый ключ

Данные удостоверяющего центра

Алгоритм

Подпись

Для технологии открытых ключей необходимо, чтобы пользователь открытого ключа

был уверен, что этот ключ принадлежит именно тому удаленному субъекту, который

будет использовать средства шифрования. Такую уверенность дают сертификаты

открытых ключей, то есть структуры данных, которые связывают величины открытых

ключей с субъектами. Эта связь достигается цифровой подписью доверенного

сертификационного органа под каждым сертификатом.

Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

45.

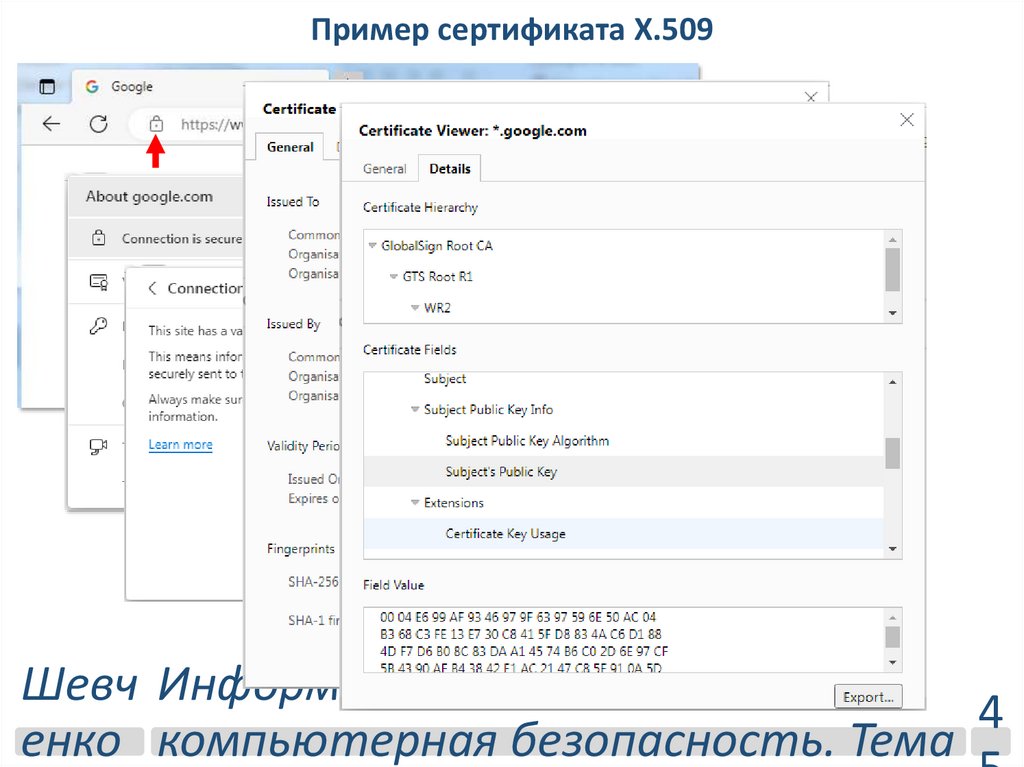

Пример сертификата X.509Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

46.

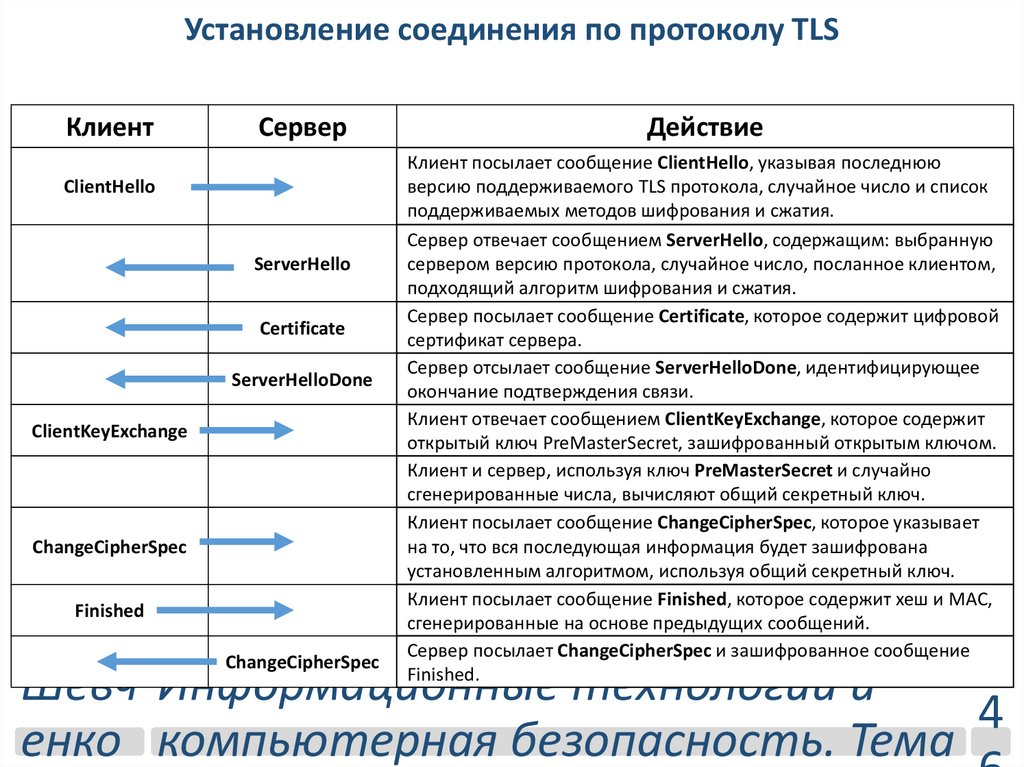

Установление соединения по протоколу TLSКлиент

Сервер

ClientHello

ServerHello

Certificate

ServerHelloDone

ClientKeyExchange

ChangeCipherSpec

Finished

ChangeCipherSpec

Действие

Клиент посылает сообщение ClientHello, указывая последнюю

версию поддерживаемого TLS протокола, случайное число и список

поддерживаемых методов шифрования и сжатия.

Сервер отвечает сообщением ServerHello, содержащим: выбранную

сервером версию протокола, случайное число, посланное клиентом,

подходящий алгоритм шифрования и сжатия.

Сервер посылает сообщение Certificate, которое содержит цифровой

сертификат сервера.

Сервер отсылает сообщение ServerHelloDone, идентифицирующее

окончание подтверждения связи.

Клиент отвечает сообщением ClientKeyExchange, которое содержит

открытый ключ PreMasterSecret, зашифрованный открытым ключом.

Клиент и сервер, используя ключ PreMasterSecret и случайно

сгенерированные числа, вычисляют общий секретный ключ.

Клиент посылает сообщение ChangeCipherSpec, которое указывает

на то, что вся последующая информация будет зашифрована

установленным алгоритмом, используя общий секретный ключ.

Клиент посылает сообщение Finished, которое содержит хеш и MAC,

сгенерированные на основе предыдущих сообщений.

Сервер посылает ChangeCipherSpec и зашифрованное сообщение

Finished.

Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

47.

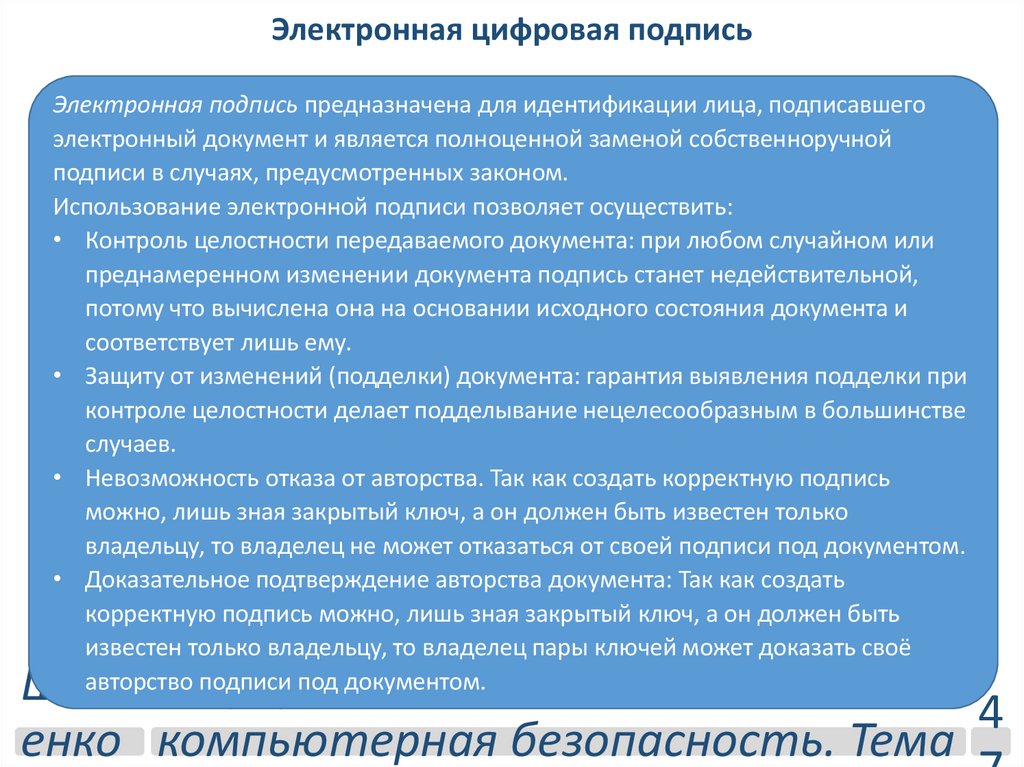

Электронная цифровая подписьЭлектронная подпись предназначена для идентификации лица, подписавшего

электронный документ и является полноценной заменой собственноручной

подписи в случаях, предусмотренных законом.

Использование электронной подписи позволяет осуществить:

• Контроль целостности передаваемого документа: при любом случайном или

преднамеренном изменении документа подпись станет недействительной,

потому что вычислена она на основании исходного состояния документа и

соответствует лишь ему.

• Защиту от изменений (подделки) документа: гарантия выявления подделки при

контроле целостности делает подделывание нецелесообразным в большинстве

случаев.

• Невозможность отказа от авторства. Так как создать корректную подпись

можно, лишь зная закрытый ключ, а он должен быть известен только

владельцу, то владелец не может отказаться от своей подписи под документом.

• Доказательное подтверждение авторства документа: Так как создать

корректную подпись можно, лишь зная закрытый ключ, а он должен быть

известен только владельцу, то владелец пары ключей может доказать своё

авторство подписи под документом.

Шевч Информационные технологии и

4

енко компьютерная безопасность. Тема

48.

Применение электронной цифровой подписиШевч Информационные технологии и

4

енко компьютерная безопасность. Тема