Похожие презентации:

информационная безопасность

1. Тема урока: Информационная безопасность

2.

«Мы живем в ХХI веке, а этозначит, что мы живем в

информационном обществе»

3.

Современное информационноеобщество – это:

расширение областей использования компьютеров и

увеличение темпа роста компьютерного парка;

высокая степень концентрации информации в центрах ее

обработки и, как следствие, появление централизованных баз

данных, предназначенных для коллективного пользования;

расширение доступа пользователя к мировым

информационным ресурсам;

усложнение программного обеспечения вычислительного

процесса на компьютере.

4. Информационная безопасность –

совокупность мер по защитеинформационной среды общества и

человека

5.

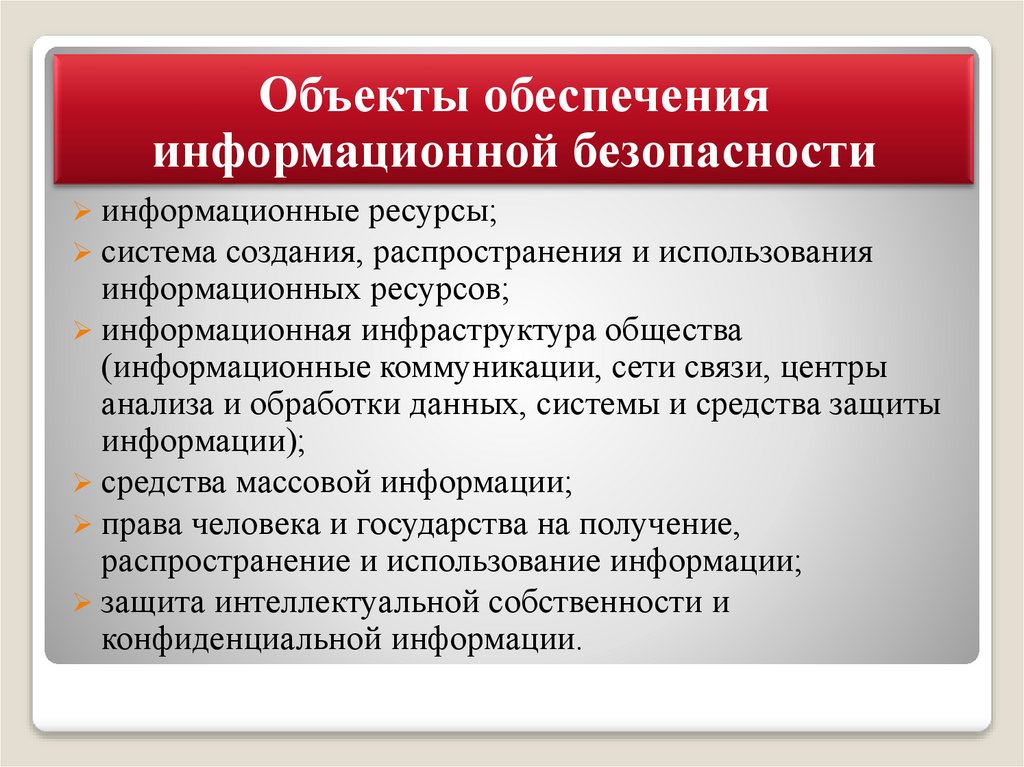

Объекты обеспеченияинформационной безопасности

информационные ресурсы;

система создания, распространения и использования

информационных ресурсов;

информационная инфраструктура общества

(информационные коммуникации, сети связи, центры

анализа и обработки данных, системы и средства защиты

информации);

средства массовой информации;

права человека и государства на получение,

распространение и использование информации;

защита интеллектуальной собственности и

конфиденциальной информации.

6.

Информационные угрозыСовокупность факторов, представляющих

опасность для функционирования

информационной среды, называют

информационными угрозами.

7.

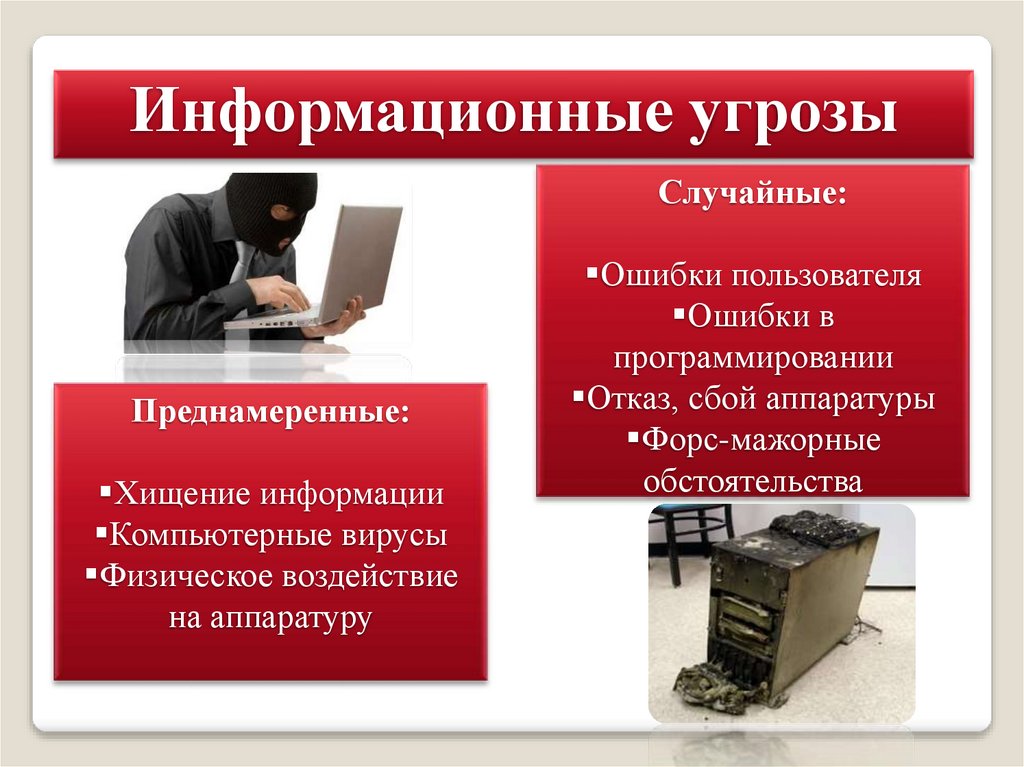

Информационные угрозыСлучайные:

Преднамеренные:

Хищение информации

Компьютерные вирусы

Физическое воздействие

на аппаратуру

Ошибки пользователя

Ошибки в

программировании

Отказ, сбой аппаратуры

Форс-мажорные

обстоятельства

8.

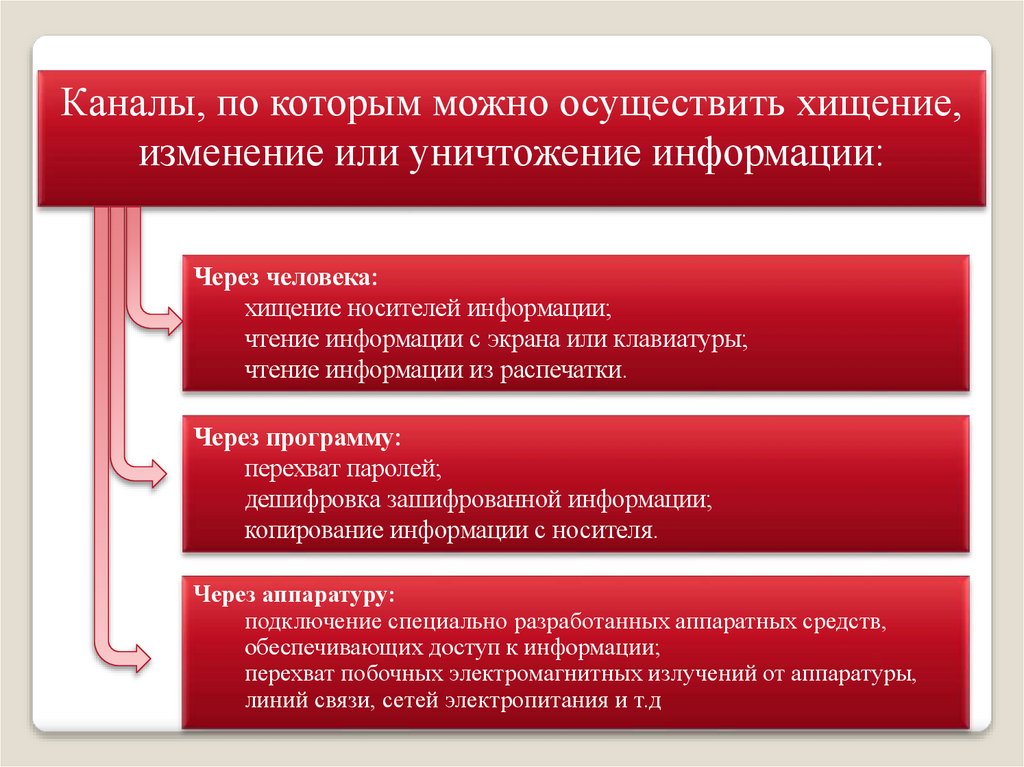

Каналы, по которым можно осуществить хищение,изменение или уничтожение информации:

Через человека:

хищение носителей информации;

чтение информации с экрана или клавиатуры;

чтение информации из распечатки.

Через программу:

перехват паролей;

дешифровка зашифрованной информации;

копирование информации с носителя.

Через аппаратуру:

подключение специально разработанных аппаратных средств,

обеспечивающих доступ к информации;

перехват побочных электромагнитных излучений от аппаратуры,

линий связи, сетей электропитания и т.д

9.

10. Способы защиты информации:

Безопасность зданий, где хранится секретнаяинформация.

Контроль доступа к секретной информации с

помощью пароля, пропуска, идентификации

личности по отпечаткам пальцев, голосу, личной

подписи.

Разграничение доступа.

Резервное копирование.

Криптографическое преобразование

информации с помощью шифров.

11.

Системалогинов и

паролей

Шифрование

информации

12. Защита с использованием паролей

Для защиты отнесанкционированного доступа к

программам и данным,

хранящимися на компьютере,

используются пароли.

Защита с использованием пароля

используется при загрузке

операционной системы (при

загрузке системы каждый

пользователь должен ввести свой

пароль).

Ввод пароля в

операционной системе

Windows

13. Биометрические системы защиты

В настоящее время для защиты от несанкционированного доступак информации все более часто используют биометрические системы

идентификации. Используемые в этих системах характеристики

являются неотъемлемыми качествами личности человека и поэтому не

могут быть утерянными и подделанными. К биометрическим системам

защиты информации относятся системы идентификации:

по отпечаткам пальцев;

по характеристикам речи;

по радужной оболочке глаза;

по изображению лица;

по геометрии ладони руки.

14. Криптография (шифрование) и защита информации

15. Защита от компьютерных вирусов

Антивирусная программа служит дляобнаружения компьютерных вирусов, а также

нежелательных (вредоносных) программ вообще и

восстановления зараженных (модифицированных)

такими программами файлов, а также для

профилактики заражения.

16.

Во время работы с информацией в сети ИНТЕРНЕТследует остерегаться:

• веб-сайтов, собирающих или

предоставляющих информацию о вас;

• провайдеров интернет-служб или

работодателей, отслеживающих посещенные

вами страницы;

• вредоносных программ, отслеживающих

нажатия клавиш;

• сбора данных скрытыми клиентскими

приложениями;

• «скаченной» информации не прошедшей

проверку антивирусной программой.

17.

СОБЛЮДЕНИЕ РЕЖИМА ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ:

• законодательный уровень: законы,

нормативные акты, стандарты и т.п.

•физический уровень: механические, электро- и

электронно-механические препятствия на

возможных путях проникновения потенциальных

нарушителей;

• аппаратно-программный уровень:

электронные устройства и специальные

программы защиты информации.

18.

С каждым годом количество угрозинформационной безопасности компьютерных

систем и способов их реализации постоянно

увеличивается. Основными причинами здесь

являются недостатки современных

информационных технологий и постоянно

возрастающая сложность аппаратной части. На

преодоление этих причин направлены усилия

многочисленных разработчиков программных и

аппаратных методов защиты информации в

компьютерных системах.

19. Практическое задание

Шифрование данныхЦель работы: знакомство с простейшими приемами

шифрования и дешифрования текстовой информации.

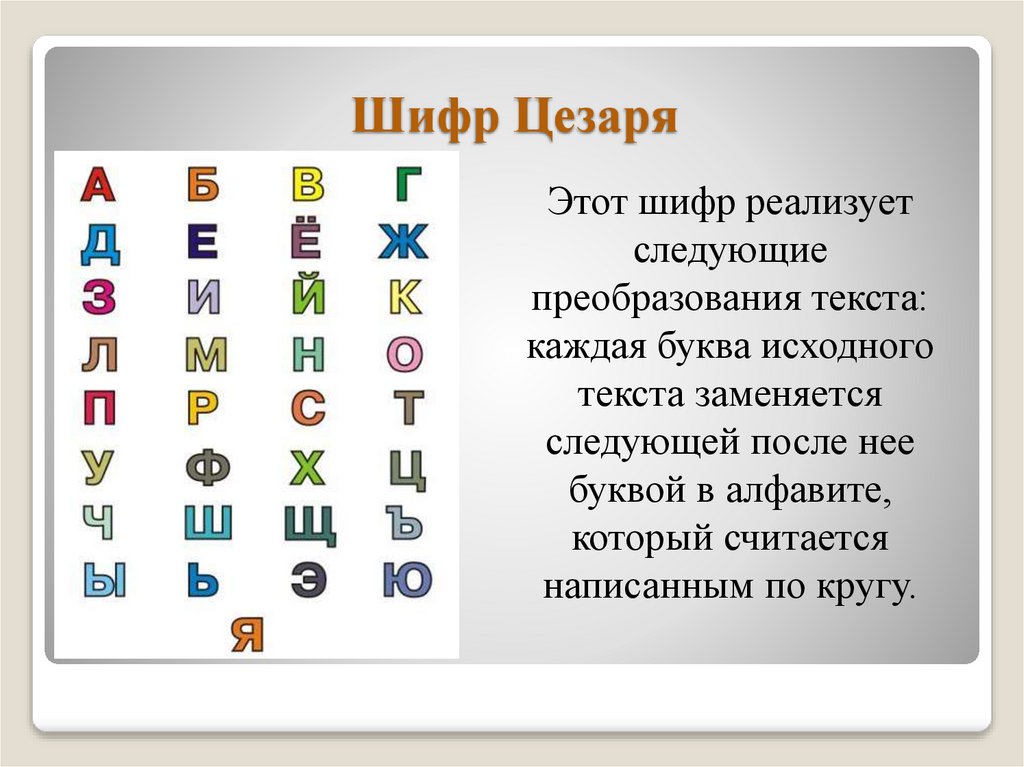

20. Шифр Цезаря

Этот шифр реализуетследующие

преобразования текста:

каждая буква исходного

текста заменяется

следующей после нее

буквой в алфавите,

который считается

написанным по кругу.

21. Пример

ВИРУСВ

Г

И

Й

Р

С

У

Ф

С

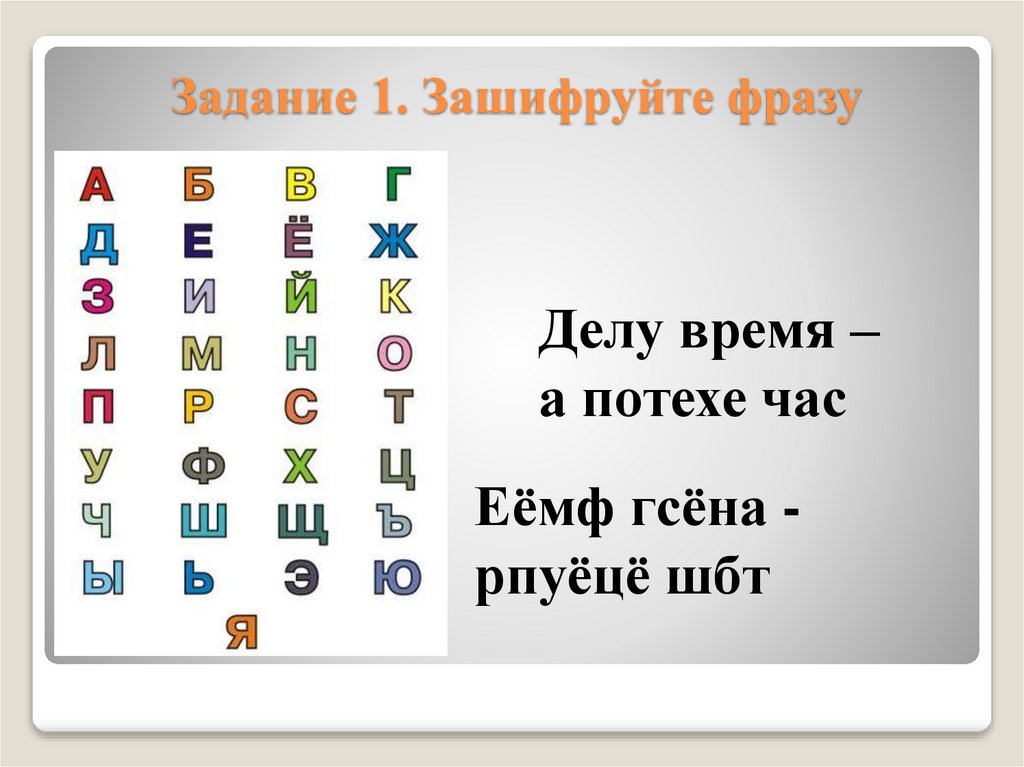

Т

22. Задание 1. Зашифруйте фразу

Делу время –а потехе час

Еёмф гсёна рпуёцё шбт

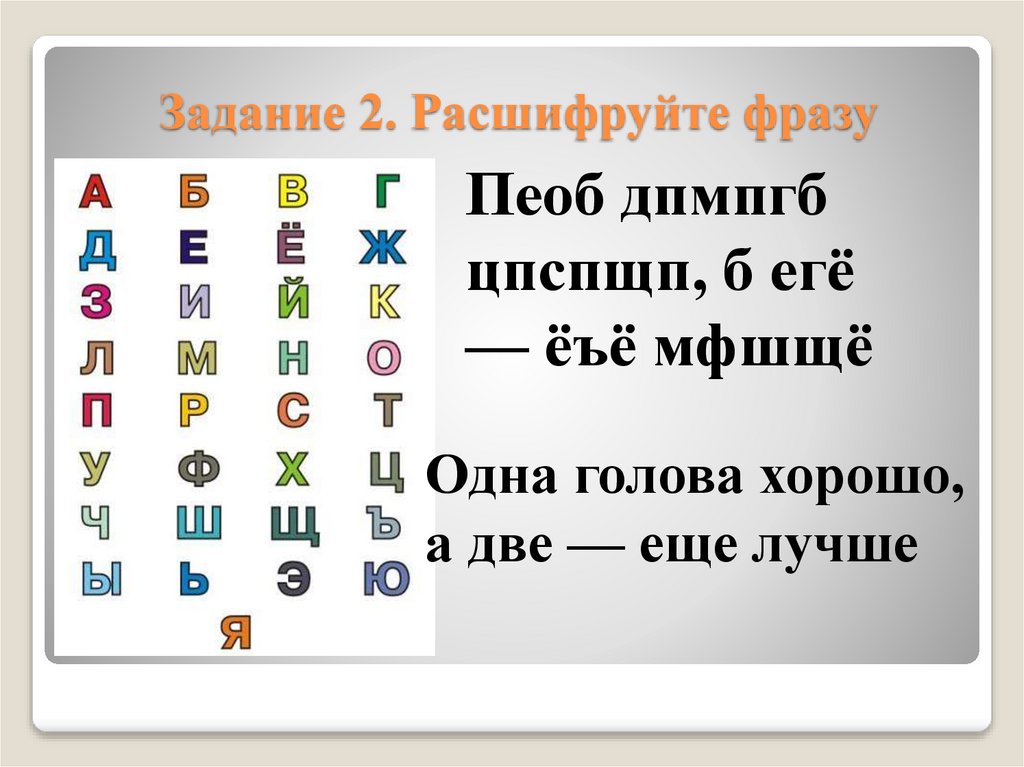

23. Задание 2. Расшифруйте фразу

Пеоб дпмпгбцпспщп, б егё

— ёъё мфшщё

Одна голова хорошо,

а две — еще лучше

24. КОМПЬЮТЕРНЫЕ ВИРУСЫ И АНТИВИРУСНЫЕ ПРОГРАММЫ

25.

Компьютерные вирусыпредставляют собой небольшие

вредоносные программы, которые

запускаются на компьютере без

ведома его владельца и могут

выполнять различные

нежелательные действия.

26.

- прекращение работы или неправильная работаранее успешно функционировавших программ;

- медленная работа компьютера;

- невозможность загрузки операционной

системы;

- исчезновение файлов и каталогов или

искажение их содержимого;

- изменение даты и времени модификации

файлов;

27.

- изменение размеров файлов;- неожиданное значительное

увеличение количества файлов на диске;

- существенное уменьшение размера

свободной оперативной памяти;

- вывод на экран непредусмотренных

сообщений или изображений;

- подача непредусмотренных звуковых

сигналов;

- частые зависания и сбои в работе

компьютера.

28.

29.

Джон фон Нейман28 декабря 1903 г.-8 февраля 1957 г.

Отправной точкой возникновения вирусов можно

считать труды Джона фон Неймана по изучению

самовоспроизводящихся математических автоматов,

которые стали известны в 1940-х годах.

Univax 1108

IBM 360/370

30.

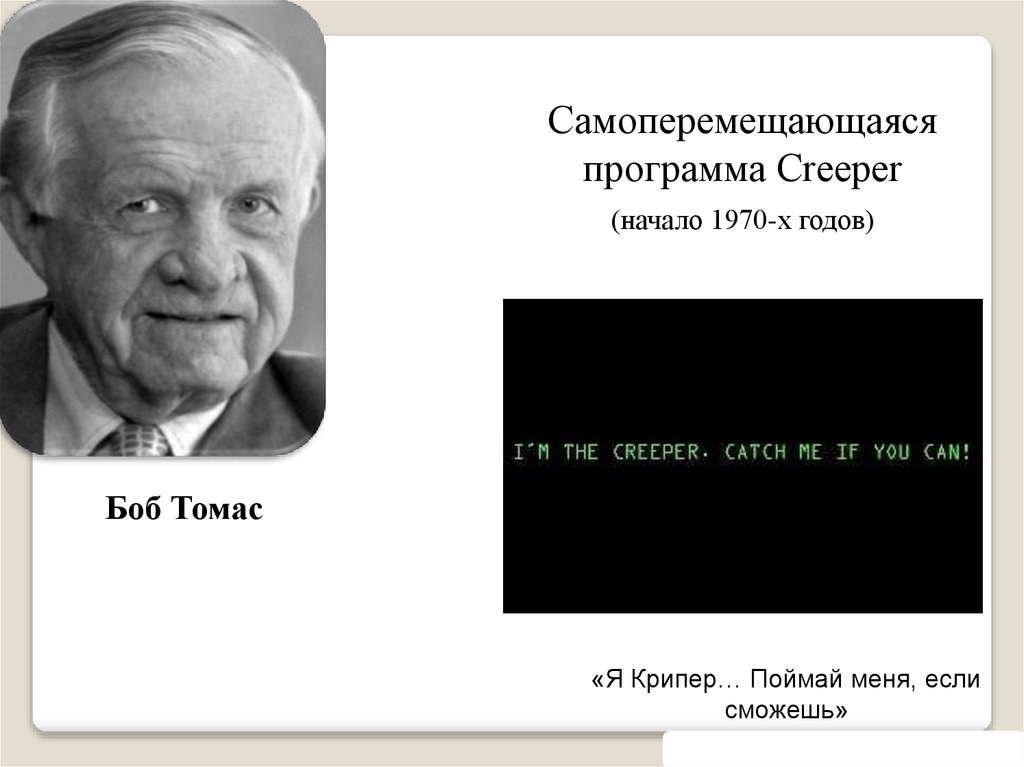

Самоперемещающаясяпрограмма Creeper

(начало 1970-х годов)

Боб Томас

«Я Крипер… Поймай меня, если

сможешь»

31.

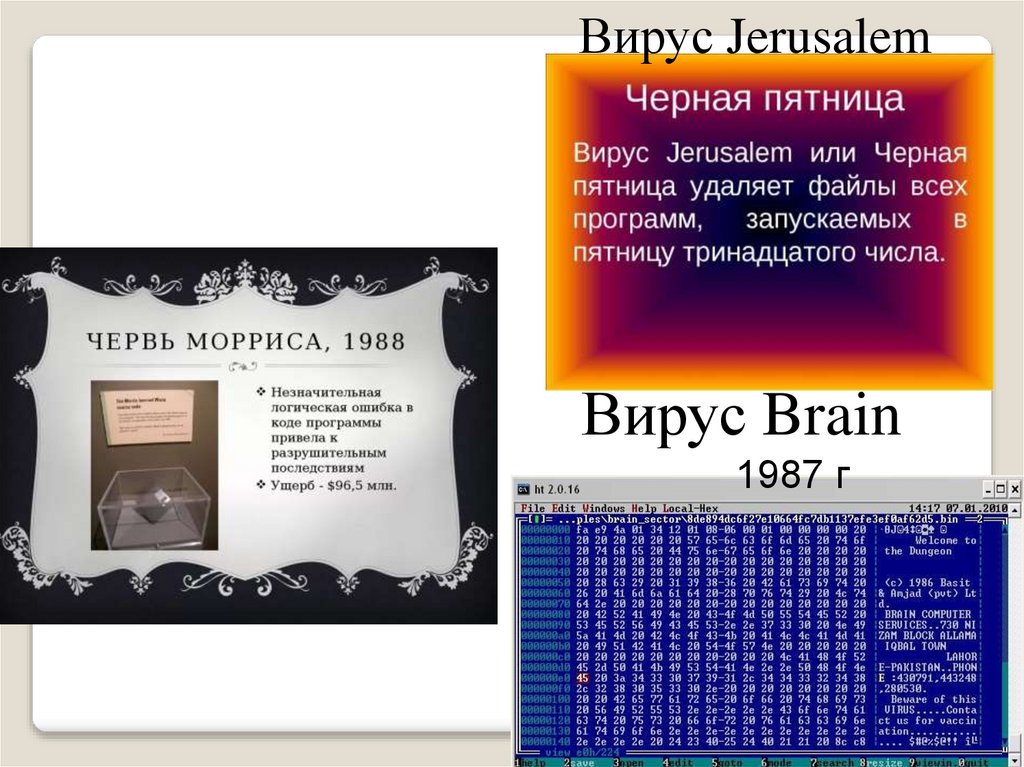

Вирус JerusalemВирус Brain

1987 г

32.

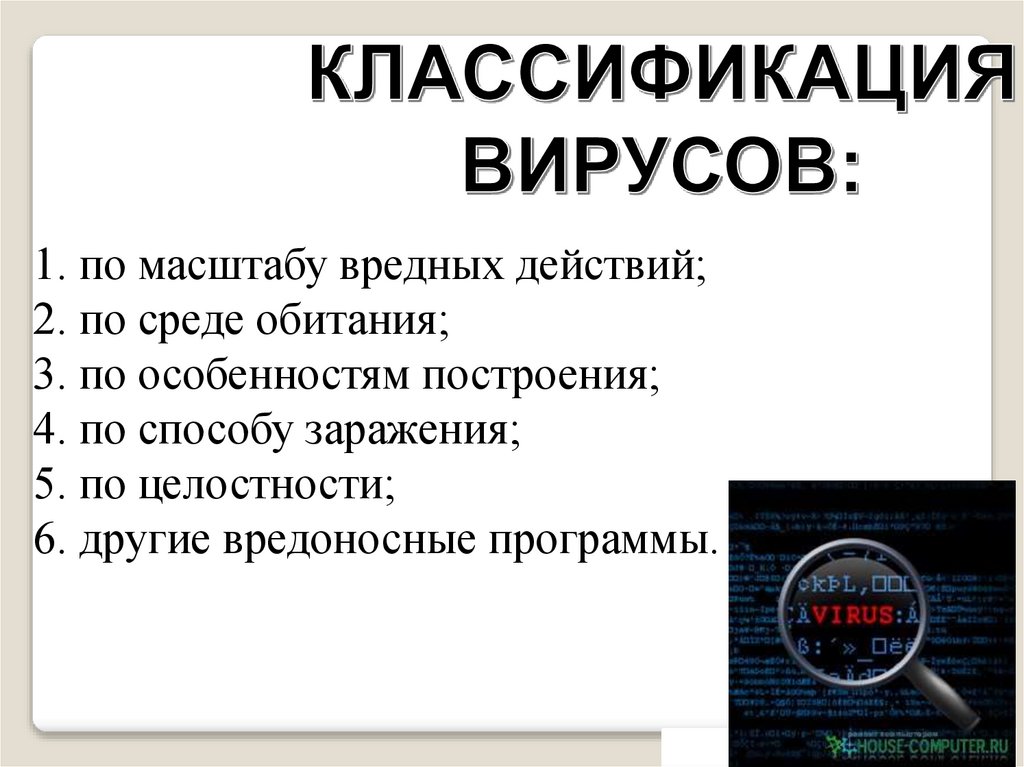

1. по масштабу вредных действий;2. по среде обитания;

3. по особенностям построения;

4. по способу заражения;

5. по целостности;

6. другие вредоносные программы.

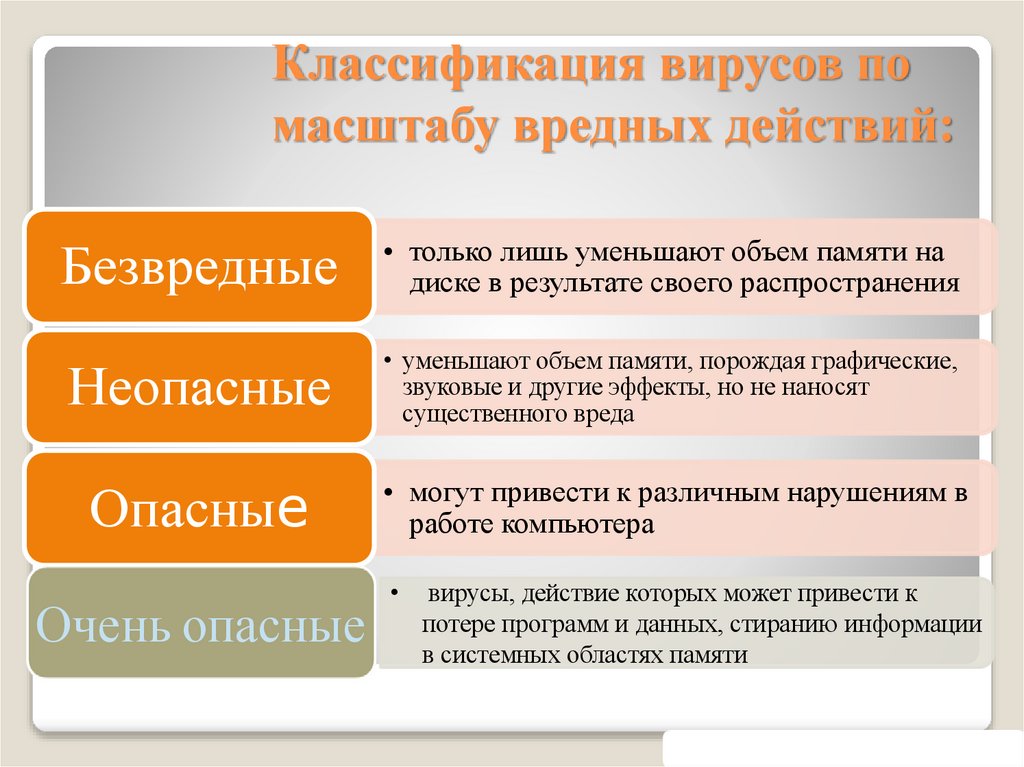

33. Классификация вирусов по масштабу вредных действий:

Безвредные• только лишь уменьшают объем памяти на

диске в результате своего распространения

Неопасные

• уменьшают объем памяти, порождая графические,

звуковые и другие эффекты, но не наносят

существенного вреда

Опасные

• могут привести к различным нарушениям в

работе компьютера

Очень опасные

вирусы, действие которых может привести к

потере программ и данных, стиранию информации

в системных областях памяти

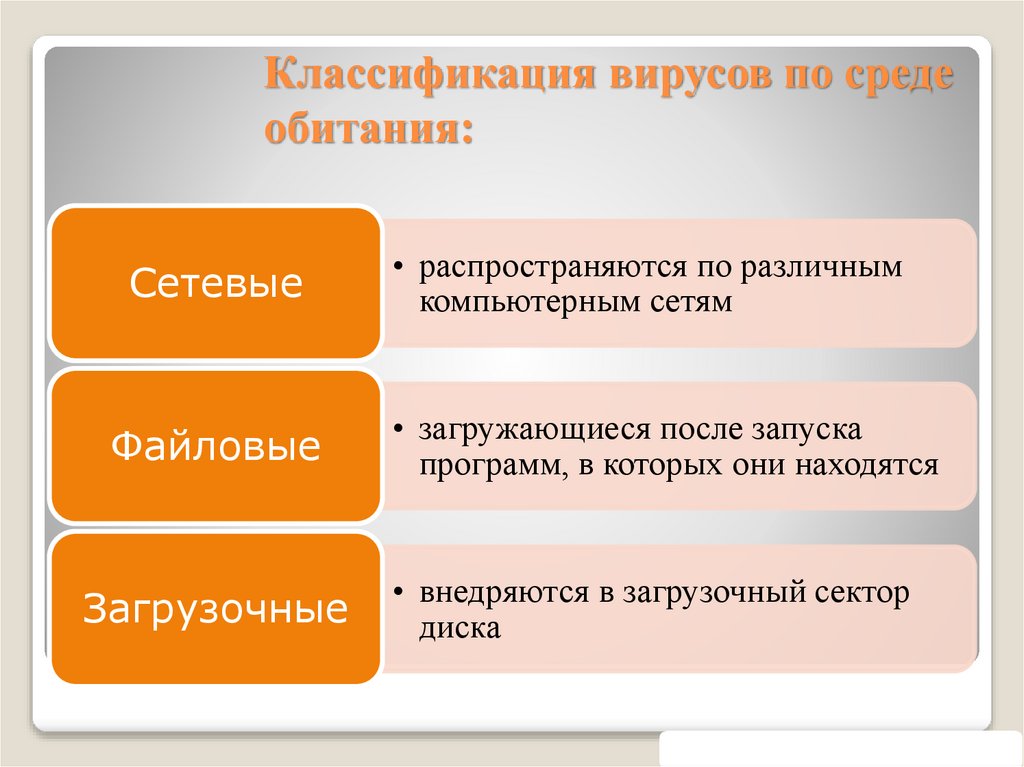

34. Классификация вирусов по среде обитания:

Сетевые• распространяются по различным

компьютерным сетям

Файловые

• загружающиеся после запуска

программ, в которых они находятся

Загрузочные

• внедряются в загрузочный сектор

диска

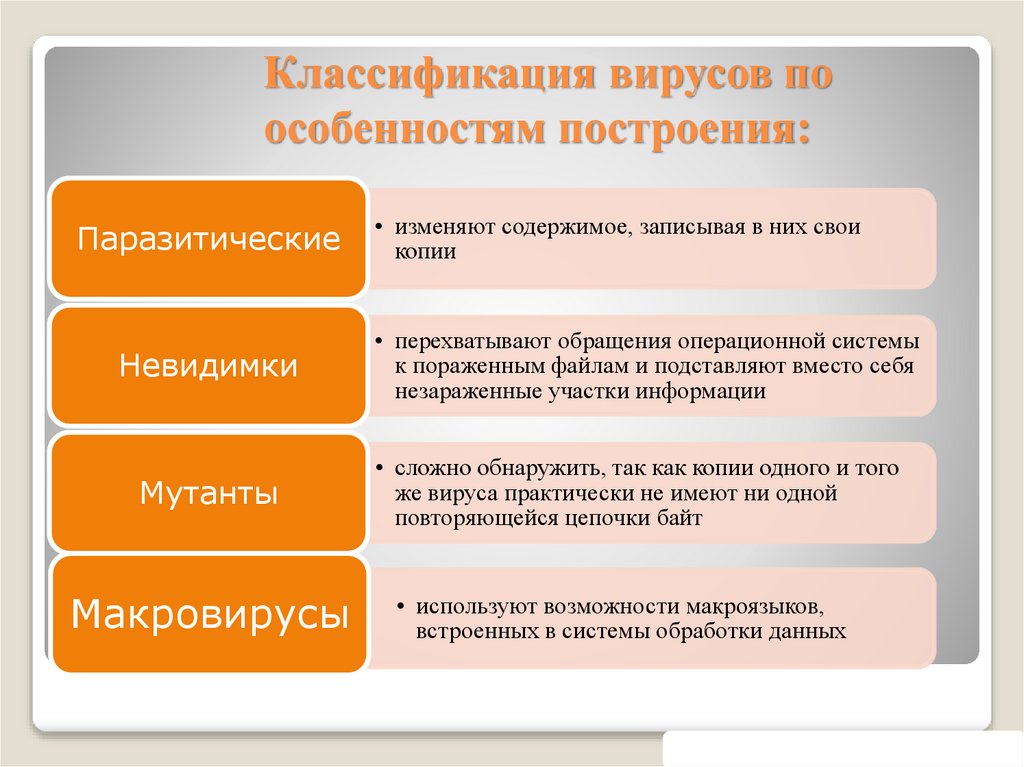

35. Классификация вирусов по особенностям построения:

Паразитические• изменяют содержимое, записывая в них свои

копии

Невидимки

• перехватывают обращения операционной системы

к пораженным файлам и подставляют вместо себя

незараженные участки информации

Мутанты

• сложно обнаружить, так как копии одного и того

же вируса практически не имеют ни одной

повторяющейся цепочки байт

Макровирусы

• используют возможности макроязыков,

встроенных в системы обработки данных

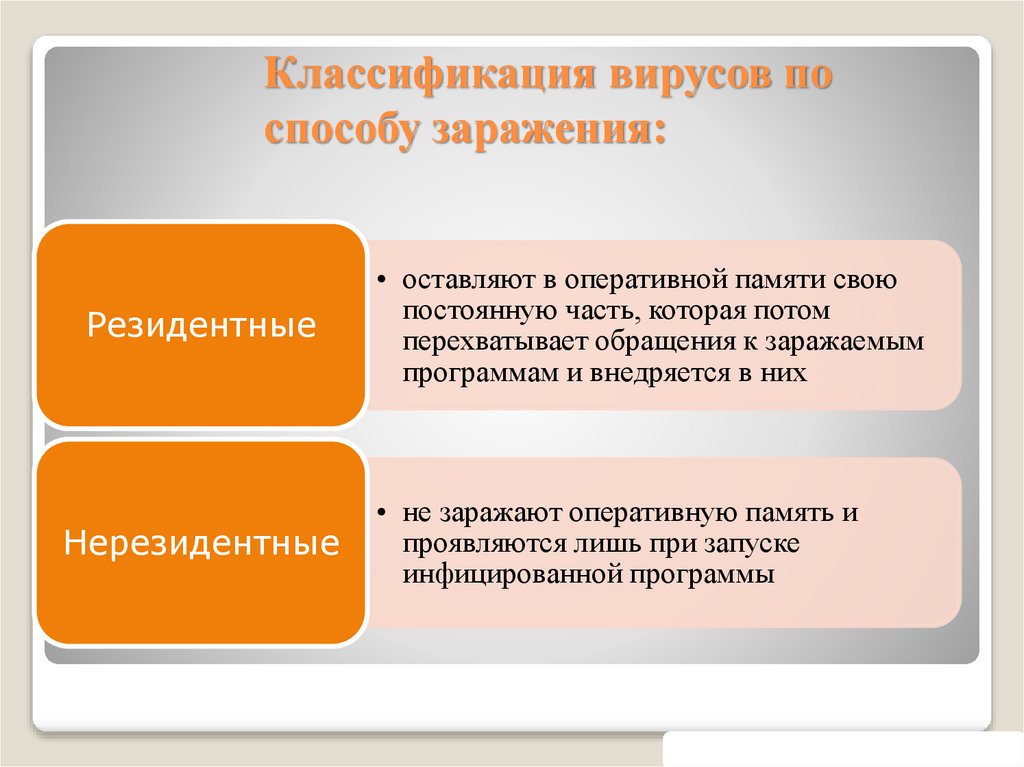

36. Классификация вирусов по способу заражения:

РезидентныеНерезидентные

• оставляют в оперативной памяти свою

постоянную часть, которая потом

перехватывает обращения к заражаемым

программам и внедряется в них

• не заражают оперативную память и

проявляются лишь при запуске

инфицированной программы

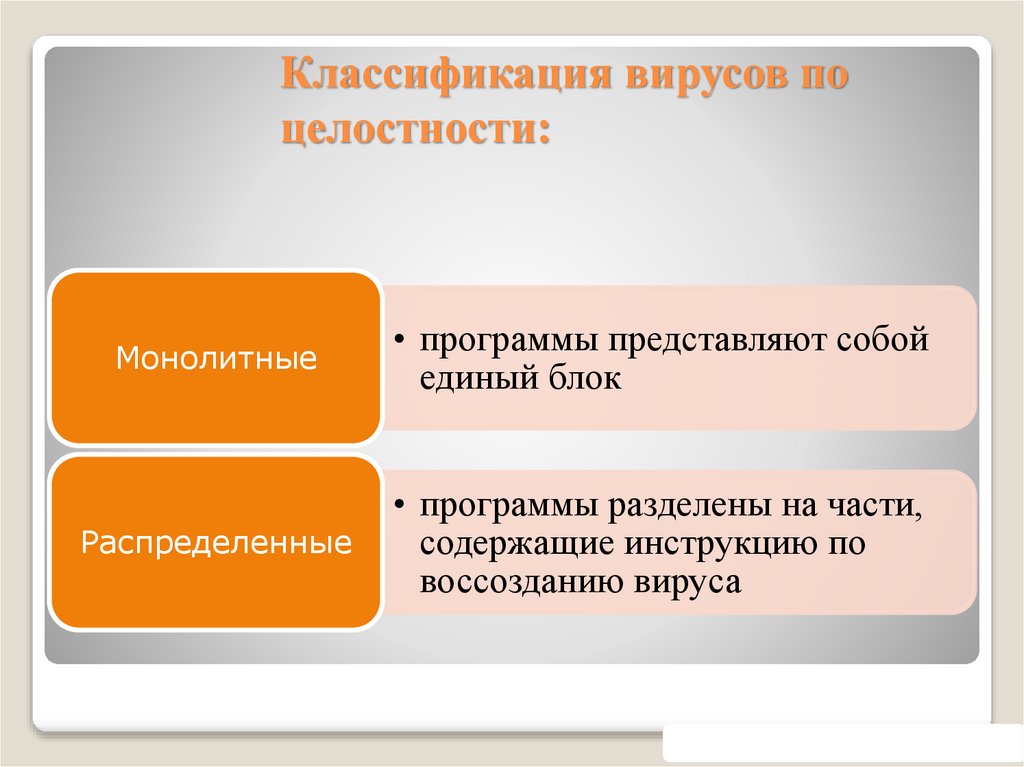

37. Классификация вирусов по целостности:

Монолитные• программы представляют собой

единый блок

Распределенные

• программы разделены на части,

содержащие инструкцию по

воссозданию вируса

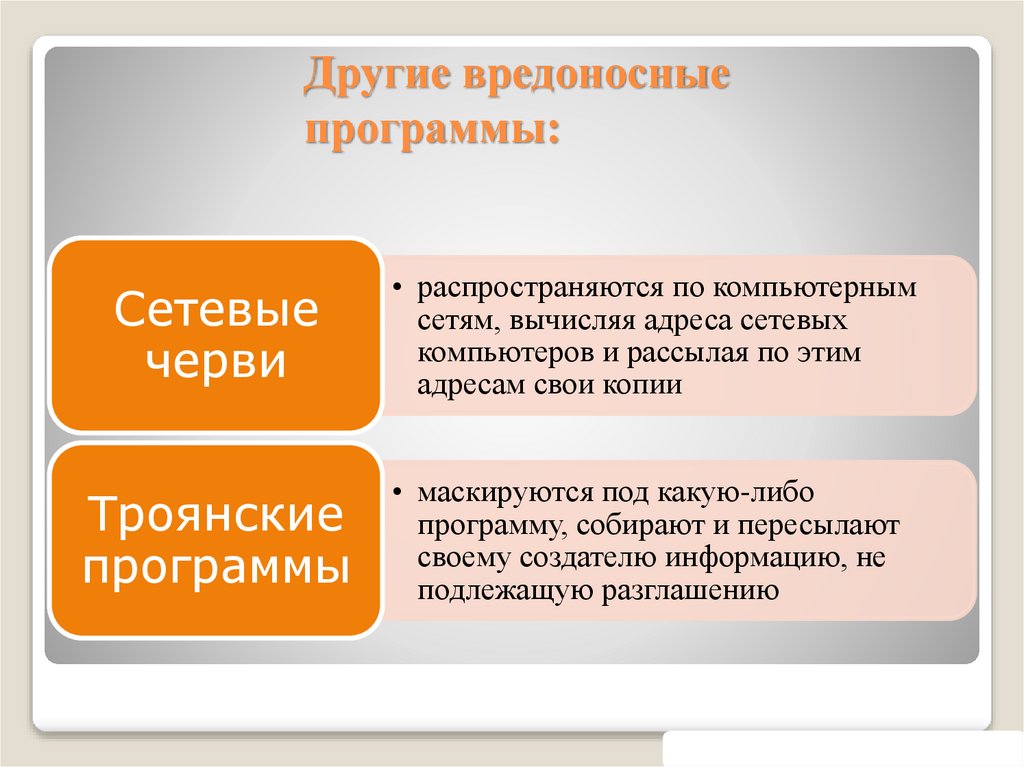

38. Другие вредоносные программы:

Сетевыечерви

• распространяются по компьютерным

сетям, вычисляя адреса сетевых

компьютеров и рассылая по этим

адресам свои копии

Троянские

программы

• маскируются под какую-либо

программу, собирают и пересылают

своему создателю информацию, не

подлежащую разглашению

39. Антивирусная программа (антивирус) - программа для обнаружения компьютерных вирусов, вредоносных программ, а так же

Антивирусная программа (антивирус) программадля

обнаружения

компьютерных вирусов, вредоносных программ, а

так же восстановления зараженных файлов.

Полифаги

Ревизоры

Блокировщики

40. Полифаги

Принцип работы основан на поискизвестных масок вирусов (постоянной

последовательности программного кода,

специфичного для этого вируса) и поиск

«подозрительной» последовательности

команд.

Достоинства: универсальность.

Недостатки: большие размеры

используемых баз данных, невысокая

скорость работы

41. Ревизоры

Подсчет контрольных сумм дляприсутствующих на диске файлов и

сохранения их, длины файлов, даты

последней модификации в базе данных

антивируса. При запуске сверяются данные

ревизора с реальными значениями.

Достоинства: оперативность

Недостатки: не может определить вирус в

новых файлах (при разархивировании,

почтовых).

42. Блокировщики

Программы, перехватывающиевирусоопасные ситуации и сообщающие

об этом пользователю. Специальные

настройки BIOS, которые запрещают

любую запись в загрузочный сектор диска.

Достоинства: остановка вируса на ранней

стадии

Недостатки: существование путей обхода

защиты блокировщиков и большое

количество ложных срабатываний

Блокировщики

43.

Профилактика появления компьютерныхвирусов:

Не запускайте программы, полученные из Интернета или в виде вложения в

сообщение электронной почты без проверки на наличие вируса;

Проверяйте все внешние диски на наличие вирусов;

Устанавливайте только лицензионные антивирусные программы, и регулярно

обновляйте их;

Регулярно сканируйте жесткие диски компьютера на наличие вирусов;

Создавайте надежные пароли и не храните их на компьютере;

Создавайте резервные копии ценной для Вас информации

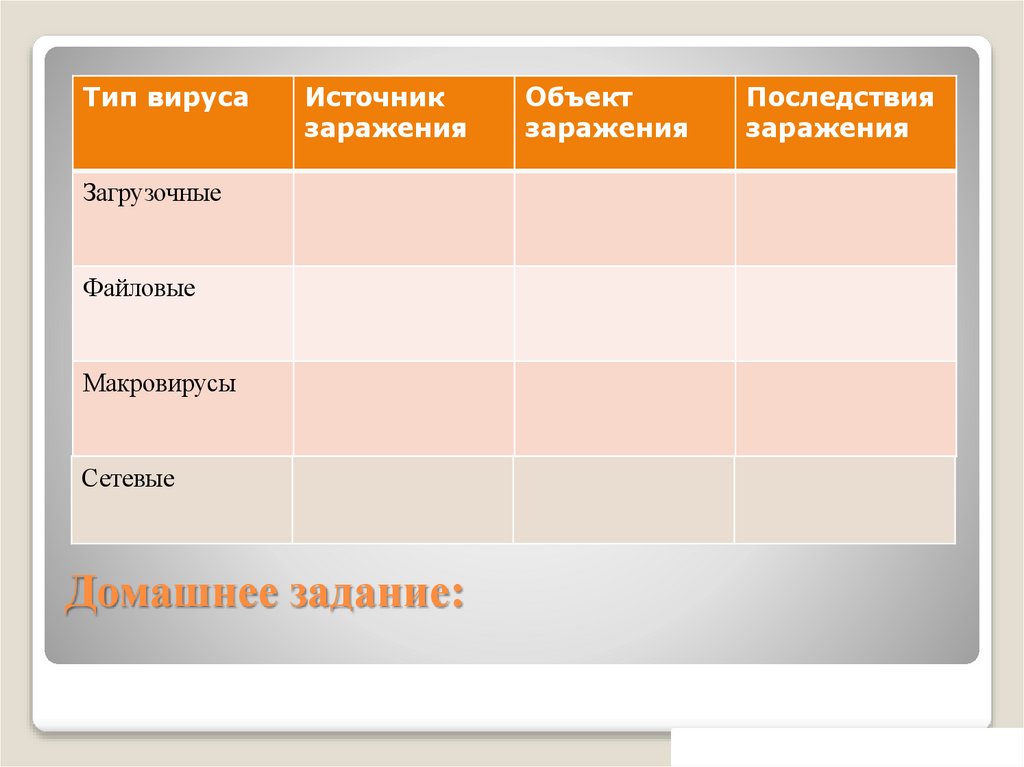

44. Домашнее задание:

Тип вирусаИсточник

заражения

Загрузочные

Файловые

Макровирусы

Сетевые

Домашнее задание:

Объект

заражения

Последствия

заражения

45.

ВАША ИНФОРМАЦИОННАЯБЕЗОПАСНОСТЬ ЗАВИСИТ

ТОЛЬКО ОТ ВАС!

Информатика

Информатика