Похожие презентации:

@powerpointrus (1)

1.

Thynk UnlimitedCYBER

SECURITY

IN THE DIGITAL AGE

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Aliquam

mauris neque, luctus sit amet dui vitae, luctus tempor est.

Vivamus et elementum nisi, quis cursus est. Suspendisse

commodo sit amet ante a posuere.

Presented By:

Olivia Wilson

Date

15/02/2025

www.reallygreatsite.com

hello@reallygreatsite.com

2.

INTRODUCTIONLorem ipsum dolor sit amet, consectetur adipiscing elit. Aliquam

mauris neque, luctus sit amet dui vitae, luctus tempor est. Vivamus

et elementum nisi, quis cursus est. Suspendisse commodo sit amet

ante a posuere. Cras ornare luctus posuere. Curabitur tincidunt

diam rhoncus laoreet tincidunt. Aenean posuere ligula enim, ut

condimentum velit sagittis at. Aliquam erat volutpat.

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Aliquam

mauris neque, luctus sit amet dui vitae, luctus tempor est. Vivamus

et elementum nisi, quis cursus est. Suspendisse commodo sit amet

ante a posuere. Cras ornare luctus posuere. Curabitur tincidunt

diam rhoncus laoreet tincidunt. Aenean posuere ligula enim, ut

condimentum velit sagittis at. Aliquam erat volutpat.

3.

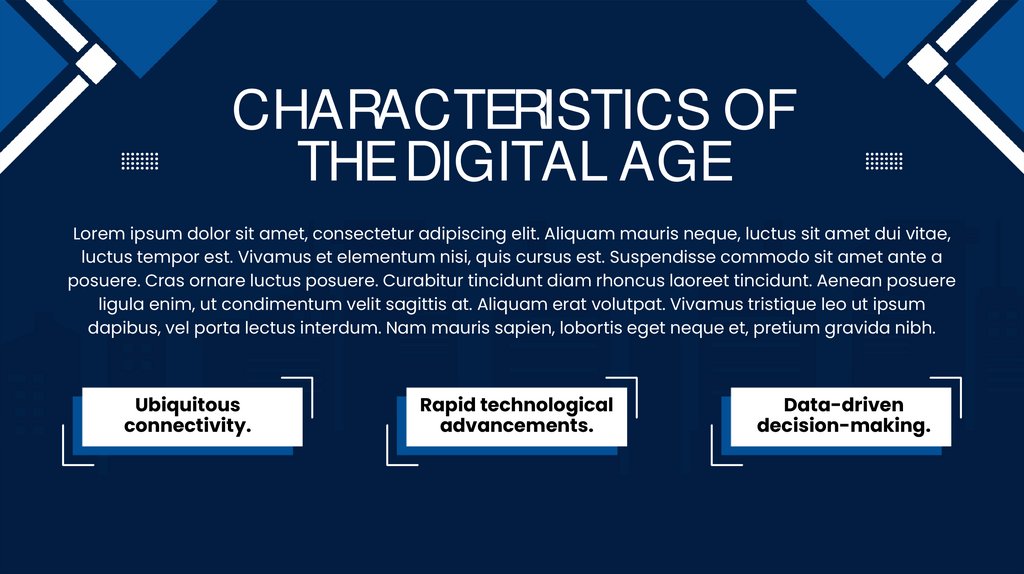

CHARACTERISTICS OFTHE DIGITAL AGE

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Aliquam mauris neque, luctus sit amet dui vitae,

luctus tempor est. Vivamus et elementum nisi, quis cursus est. Suspendisse commodo sit amet ante a

posuere. Cras ornare luctus posuere. Curabitur tincidunt diam rhoncus laoreet tincidunt. Aenean posuere

ligula enim, ut condimentum velit sagittis at. Aliquam erat volutpat. Vivamus tristique leo ut ipsum

dapibus, vel porta lectus interdum. Nam mauris sapien, lobortis eget neque et, pretium gravida nibh.

Ubiquitous

connectivity.

Rapid technological

advancements.

Data-driven

decision-making.

4.

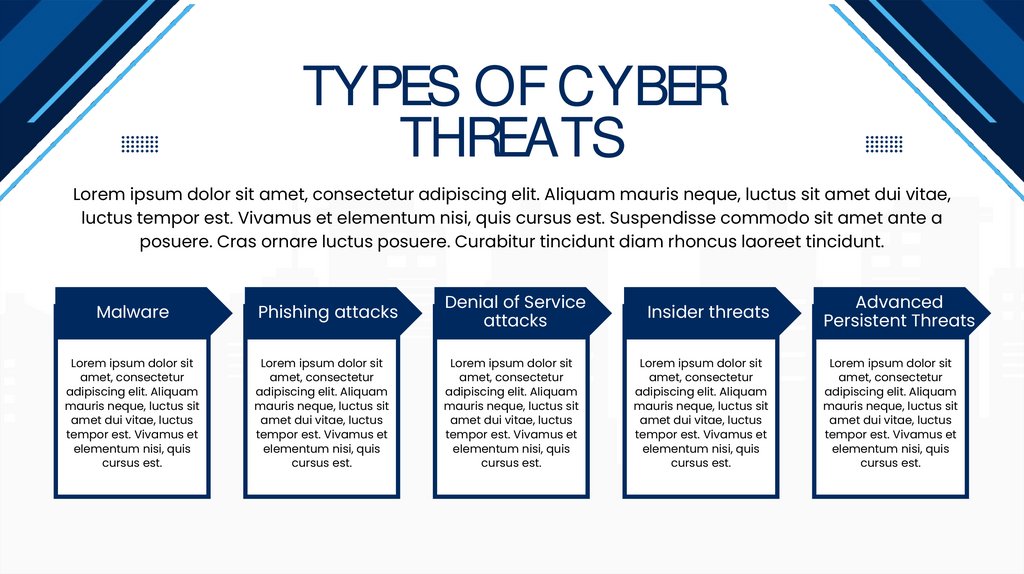

TYPES OF CYBERTHREATS

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Aliquam mauris neque, luctus sit amet dui vitae,

luctus tempor est. Vivamus et elementum nisi, quis cursus est. Suspendisse commodo sit amet ante a

posuere. Cras ornare luctus posuere. Curabitur tincidunt diam rhoncus laoreet tincidunt.

Malware

Phishing attacks

Denial of Service

attacks

Lorem ipsum dolor sit

amet, consectetur

adipiscing elit. Aliquam

mauris neque, luctus sit

amet dui vitae, luctus

tempor est. Vivamus et

elementum nisi, quis

cursus est.

Lorem ipsum dolor sit

amet, consectetur

adipiscing elit. Aliquam

mauris neque, luctus sit

amet dui vitae, luctus

tempor est. Vivamus et

elementum nisi, quis

cursus est.

Lorem ipsum dolor sit

amet, consectetur

adipiscing elit. Aliquam

mauris neque, luctus sit

amet dui vitae, luctus

tempor est. Vivamus et

elementum nisi, quis

cursus est.

Insider threats

Lorem ipsum dolor sit

amet, consectetur

adipiscing elit. Aliquam

mauris neque, luctus sit

amet dui vitae, luctus

tempor est. Vivamus et

elementum nisi, quis

cursus est.

Advanced

Persistent Threats

Lorem ipsum dolor sit

amet, consectetur

adipiscing elit. Aliquam

mauris neque, luctus sit

amet dui vitae, luctus

tempor est. Vivamus et

elementum nisi, quis

cursus est.

5.

COMMONVULNERABILITIES

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere. Cras

ornare luctus posuere. Curabitur tincidunt diam rhoncus

laoreet tincidunt. Aenean posuere ligula enim.

Human error.

Weak passwords.

Outdated software and systems.

Poor network security configurations.

6.

THE IMPACT OFCYBER ATTACKS

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere.

Financial

losses.

Reputational

damage.

Legal

consequences.

Operational

disruptions.

7.

KEY PRINCIPLES OFCYBER SECURITY

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere.

Confidentiality

Integrity

Availability

Ensuring

information is

accessible only to

authorized

individuals.

Protecting

data from

unauthorized

alterations.

Ensuring systems

and data are

accessible when

needed.

8.

BEST PRACTICESFOR INDIVIDUALS

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere. Cras

ornare luctus posuere. Curabitur tincidunt diam rhoncus

laoreet tincidunt. Aenean posuere ligula enim.

Use strong, unique passwords.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Enable multi-factor authentication (MFA).

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Be cautious with emails and links.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Keep software and systems updated.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Regularly back up important data.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

9.

CYBER SECURITY FORORGANIZATIONS

Invest in advanced security tools.

Implement robust access controls.

Monitor and log network activities.

Conduct regular employee training.

Develop and enforce security policies.

Lorem ipsum dolor sit amet, consectetur adipiscing

elit. Aliquam mauris neque, luctus sit amet dui vitae,

luctus tempor est. Vivamus et elementum nisi, quis

cursus est. Suspendisse commodo sit amet ante.

Lorem ipsum dolor sit amet, consectetur adipiscing

elit. Aliquam mauris neque, luctus sit amet dui vitae,

luctus tempor est. Vivamus et elementum nisi, quis

cursus est. Suspendisse commodo sit amet ante.

10.

EMERGING TRENDS INCYBER SECURITY

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere. Cras ornare

luctus posuere. Curabitur tincidunt diam rhoncus laoreet

tincidunt.

Artificial intelligence

and machine learning

in threat detection.

Blockchain for

secure

transactions.

Focus on privacyenhancing

technologies.

11.

ROLE OFGOVERNMENTS

AND REGULATIONS

@powerpointrus

12.

CYBER SECURITY CHALLENGESLorem ipsum dolor sit amet, consectetur adipiscing elit. Aliquam mauris neque, luctus sit

amet dui vitae, luctus tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere. Cras ornare luctus posuere. Curabitur

tincidunt diam rhoncus laoreet tincidunt. Aenean posuere ligula enim.

Evolving threat

landscape.

Lack of skilled

professionals.

Balancing security with

user convenience.

Ensuring compliance

with regulations.

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Aliquam mauris neque,

luctus sit amet dui vitae,

luctus tempor est. Vivamus

et elementum nisi.

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Aliquam mauris neque,

luctus sit amet dui vitae,

luctus tempor est. Vivamus

et elementum nisi.

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Aliquam mauris neque,

luctus sit amet dui vitae,

luctus tempor est. Vivamus

et elementum nisi.

Lorem ipsum dolor sit amet,

consectetur adipiscing elit.

Aliquam mauris neque,

luctus sit amet dui vitae,

luctus tempor est. Vivamus

et elementum nisi.

13.

THE FUTURE OFCYBER SECURITY

Lorem ipsum dolor sit amet, consectetur adipiscing

elit. Aliquam mauris neque, luctus sit amet dui

vitae, luctus tempor est. Vivamus et elementum

nisi, quis cursus est. Suspendisse commodo sit

amet ante a posuere. Cras ornare luctus posuere.

Curabitur tincidunt diam rhoncus laoreet tincidunt.

Rise of autonomous security systems.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Increased emphasis on cyber resilience.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

14.

CONCLUSIONLorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere. Cras

ornare luctus posuere. Curabitur tincidunt diam rhoncus

laoreet tincidunt. Aenean posuere ligula enim.

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere. Cras

ornare luctus posuere. Curabitur tincidunt diam rhoncus

laoreet tincidunt. Aenean posuere ligula enim.

15.

Thynk UnlimitedTHANK YOU

FOR YOUR ATTENTION

AND PARTICIPATION

Lorem ipsum dolor sit amet, consectetur adipiscing elit.

Aliquam mauris neque, luctus sit amet dui vitae, luctus

tempor est. Vivamus et elementum nisi, quis cursus est.

Suspendisse commodo sit amet ante a posuere.

hello@reallygreatsite.com

+123-456-7890

123 Anywhere St., Any City

www.reallygreatsite.com