Похожие презентации:

Информационная безопасность и защита информации_лекция_Вводная

1. Информационная безопасность и защита информации. Лекция 1 Основные понятия и определения теории защиты информации

Составитель: к.т.н., доцент кафедры ИВС Воронцов А.А.2. Важность проблем защиты информации определяется следующими тенденциями развития информационных технологий:

• повышение важности и общественной значимости информации, усиление ее влияния на всебез исключения стороны общественной жизни;

• увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью

ЭВМ и других средств вычислительной техники;

• сосредоточение в единых банках и базах данных информации различного назначения и

принадлежности;

• расширение круга пользователей, имеющих доступ к ресурсам вычислительной системы и

находящимся в ней массивам данных;

• усложнение режимов функционирования

технических средств, широкое внедрение многопрограммного

режима, режима разделения времени и реального времени;

• автоматизация межмашинного обмена информацией, в том числе и на большие расстояния;

• увеличение количества связей в автоматизированных и системах и сетях;

• появление персональных ЭВМ, расширяющих возможности не только пользователя, но и

нарушителя.

3.

• Поэтому накапливаемая, обрабатываемая и хранимая информация вкомпьютерных системах (КС) является достаточно уязвимой как с

точки зрения опасности ее искажения или уничтожения (нарушения

физической целостности), так и с точки зрения несанкционированного

доступа к ней лиц, не имеющих на это соответствующих полномочий.

• Вследствие этого возникает необходимость в её защите.

• В последнее годы сформировался комплексный подход к обеспечению

безопасности информации, связанный с применением совокупности

правовых, морально-этических, организационных мер и программнотехнических средств, направленных на противодействие угрозам

информации.

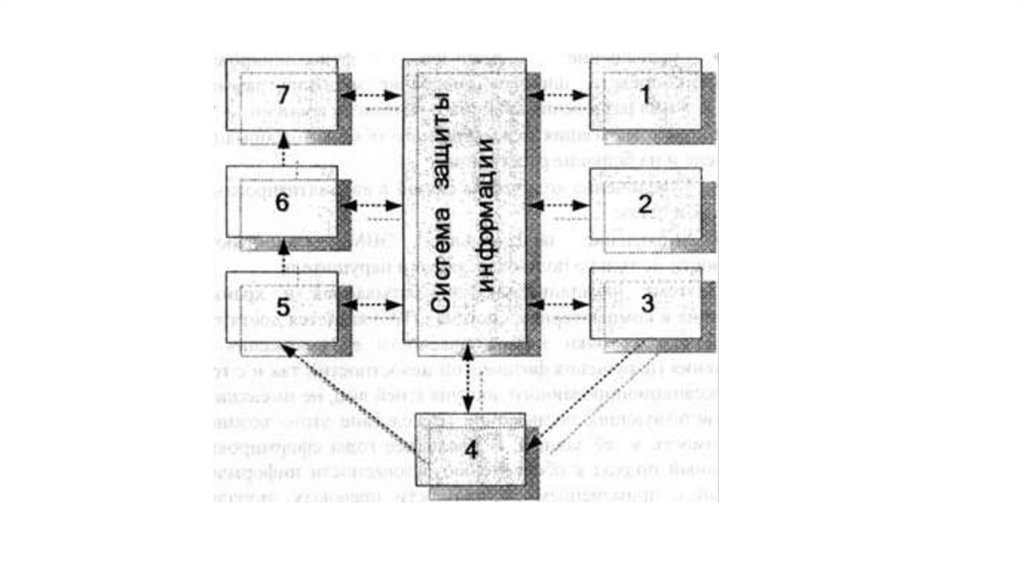

4. К основным этапам построения комплексной системы защиты информации относятся:

• 1. Определение информации, подлежащей защите;• 2. Выявление полного множества потенциально-возможных угроз и

каналов утечки информации;

• 3. Проведение оценки уязвимости и рисков информации при

имеющемся множестве угроз и каналов утечки;

• 4. Определение требований к системе защиты;

• 5. Осуществление выбора средств защиты и их характеристик;

• 6. Внедрение и организация использования выбранных мер,

способов и средств защиты;

• 7. Осуществление контроля целостности и управление системой

защиты.

5.

• Описанные этапы осуществляются непрерывно по замкнутомуциклу, с проведением соответствующего анализа состояния

системы защиты информации (СЗИ) и уточнением требований к

ней после каждого шага

6.

7.

• Под информацией применительно к задаче ее защиты понимаютсведения о фактах, событиях, процессах и явлениях, о состоянии

объектов (их свойствах, характеристиках) независимо от формы

их представления.

8.

• В зависимости от формы представления информациюподразделяют на речевую, телекоммуникационную,

документированную [1].

• Источники:

• 1) Речевой информации - разговор, системы связи,

звуковоспроизведения.

• 2) Телекоммуникационной информации - средства обработки и

хранения информации, каналы связи.

• 3) Документированной информации - материальные носители.

9.

• В зависимости от содержания информацию подразделяют наоткрытую

и

ограниченного

доступа.

К

информации

ограниченного доступа относят государственную тайну и

конфиденциальную информацию. К государственной тайне

относят сведения, защищаемые государством в области его

военной, внешнеполитической,

экономической,

разведывательной,

контрразведывательной,

оперативноразыскной деятельности, распространение которой может

нанести ущерб безопасности государства.

10.

• К государственной тайне не может быть отнесена информация,нарушающая конституционные права человека и гражданина или

наносящая вред здоровью и безопасности населения (сведения о

ЧС, о состоянии окружающей среды и пр)

11.

• Конфиденциальной считается следующая информация:• - служебная тайна (адвокатская, врачебная, тайна следствия и пр);

• коммерческая тайна - не являющиеся государственными

секретами сведения, связанные с производством, технологиями,

финансами, процессами управления и другой деятельностью

организаций или фирм, разглашение которых может нанести

ущерб их интересам;

• -персональные данные граждан - сведения о фактах, событиях и

обстоятельствах жизни граждан.

12.

• Согласно законодательству РФ информация ограниченногодоступа подлежит защите в соответствии с требованиями

правовых документов и собственников информации.

13.

• Защита информации - система мер, направленная на ограничениедоступа ко всей или части защищаемой информации с целью

предотвращения её утечки, несанкционированного или

непреднамеренного воздействия на нее.

14.

• Под утечкой информации понимают неконтролируемоераспространение

защищаемой

информации

путем

ее

разглашения, несанкционированного доступа к ней.

15.

• Разглашение - это доведение защищаемой информации донеконтролируемого количества получателей информации.

16.

• Под несанкционированным доступом понимают действия поиспользованию, изменению и уничтожений информации,

производимые субъектом (злоумышленником) не имеющие право

на такие действия.

17.

• Несанкционированноевоздействие

воздействие

на

защищаемую информацию с нарушением установленных прав

и/или правил на изменение информации, приводящего к

искажению, уничтожению, копированию, блокированию доступа

к информации, а также к утрате, уничтожению или сбою

функционирования носителя информации.

18.

• Непреднамеренное воздействие - воздействие на защищаемуюинформацию ошибок пользователя информацией,

сбоя

технических и программных средств информационных систем, а

также природных явлений или иных нецеленаправленных на

изменение

информации

воздействий,

связанных

с

функционированием технических средств, систем или с

деятельностью людей, приводящих к искажению, уничтожению,

копированию, блокированию доступа к информации, а также к

утрате, уничтожению или сбою функционирования носителя

информации.

19.

• Цель защиты информации - предотвращение ущербасобственнику, владельцу или пользователю информации.

• Собственник информации - субъект с полномочиями владения,

пользования и распоряжения информацией

• Владелец - субъект с полномочиями владения и пользования и

информацией

• Пользователь - субъект, запрашивающий доступ к информации и

пользующейся ею.

20.

• В качестве подцелей защиты выделяют следующие:• обеспечение целостности информации;

• обеспечение конфиденциальности информации;

• обеспечение доступности информации

21.

• Конфиденциальность - это свойство информации быть• известной только субъектам, имеющим соответствующие

полномочия.

• Целостность - это способность информации не разрушаться и не

изменяться без разрешения).

• Доступность - это способность информации быть доступной для

использования авторизованным субъектом компьютерной

системы в любое время.

22.

• Документированнаяинформация

приобретает

статус

информационного ресурса (ИР - отдельные документы или

массивы документов в информационных системах).

23.

• Информационная система - организационно-упорядоченнаясовокупность документов и информационных технологий,

реализующих процессы сбора, обработки, накопления, хранения

поиска и распространения информации (или информационные

процессы).

24.

• Информационной средой общества называют совокупностьинформационных

ресурсов

и

системы

формирования,

распространения и использования информации

25.

• Информационная безопасность - это состояние защищенностиинформационной среды, обеспечивающее ее формирование и

развитие. Понятие информационной безопасности, включает в

себя компьютерную безопасность в качестве неотъемлемой

составной части, и также должно распространяться на все

информационные процессы в обществе и другие социальные

процессы, в той или иной степени влияющие на информацию и

средства информатики.

Информатика

Информатика