Похожие презентации:

Компьютерные вирусы и антивирусные программы

1. Компьютерные вирусы и антивирусные программы. Правовая охрана программ и данных. Защита информации.

Компьютер как универсальноеустройство обработки информации

2. Компьютерные вирусы.

Первая «эпидемия» компьютерного вирусапроизошла в 1986 году, когда вирус по имени Brain

(англ. «мозг») «заражал» дискеты персональных

компьютеров. В настоящее время известно более 50

тысяч вирусов, заражающих компьютеры и

распространяющихся по компьютерным сетям.

Компьютерные вирусы являются программами,

которые могут «размножаться» (самокопироваться) и

незаметно для пользователя внедрять свой

программный код в файлы, документы, Web-страницы

Всемирной паутины и сообщения электронной

почты.

2

3. Компьютерные вирусы.

После заражения компьютера вирус можетактивизироваться и начать выполнять вредные

действия по уничтожению программ и данных.

Активизация вируса может быть связана с

различными событиями: наступлением

определенной даты или дня недели, запуском

программы, открытием документа и некоторыми

другими.

По «среде обитания» вирусы можно разделить

на файловые вирусы, макровирусы и сетевые

вирусы.

3

4. Компьютерные вирусы.

Файловые вирусыВнедряются в программы и активизируются

при их запуске. После запуска зараженной

программы вирусы находятся в оперативной

памяти компьютера и могут заражать другие

файлы до момента выключения компьютера

или перезагрузки операционной системы.

4

5. Компьютерные вирусы.

МакровирусыЗаражают файлы документов, например

текстовых документов. После загрузки

зараженного документа в текстовый редактор

макровирус постоянно присутствует в

оперативной памяти компьютера и может

заражать другие документы. Угроза заражения

прекращается только после закрытия

текстового редактора.

5

6. Компьютерные вирусы.

Сетевые вирусыМогут передавать по компьютерным сетям свой

программный код и запускать его на компьютерах,

подключенных к этой сети. Заражение сетевым вирусом

может произойти при работе с электронной почтой или

при «путешествиях» по Всемирной паутине.

Наибольшую опасность создают почтовые сетевые

вирусы, которые распространяются по компьютерным

сетям во вложенных в почтовое сообщение файлах.

Активизация почтового вируса и заражение компьютера

может произойти при просмотре сообщения электронной

почты.

6

7. Компьютерные вирусы.

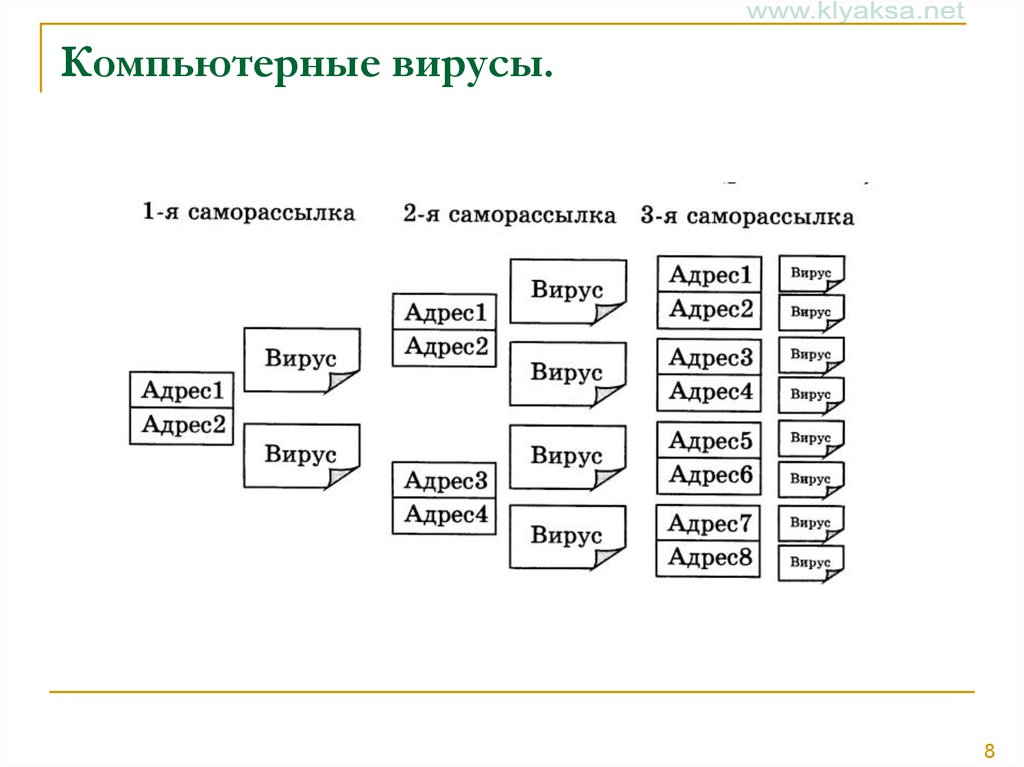

Лавинообразная цепная реакцияраспространения почтовых вирусов базируется на

том, что вирус после заражения компьютера

начинает рассылать себя по всем адресам

электронной почты, которые имеются в

электронной адресной книге пользователя.

Например, даже если в адресных книгах

пользователей имеются только по два адреса,

почтовый вирус, заразивший компьютер одного

пользователя, через три рассылки поразит

компьютеры уже восьми пользователей.

7

8. Компьютерные вирусы.

89. Компьютерные вирусы.

Всемирная эпидемия заражения почтовымвирусом началась 5 мая 2000 года, когда

десятки миллионов компьютеров, подключенных

к глобальной компьютерной сети Интернет,

получили почтовое сообщение с

привлекательным названием ILOVEYOU (англ.

«Я люблю тебя»). Сообщение содержало

вложенный файл, являющийся вирусом. После

прочтения этого сообщения получателем вирус

заражал компьютер и начинал разрушать

файловую систему.

9

10. Компьютерные вирусы.

Антивирусные программы.В целях профилактической защиты от компьютерных

вирусов не рекомендуется запускать программы,

открывать документы и сообщения электронной почты,

полученные из сомнительных источников и

предварительно не проверенные антивирусными

программами.

Наиболее эффективны в борьбе с компьютерными

вирусами антивирусные программы. Антивирусные

программы используют постоянно обновляемые списки

известных вирусов, которые включают название вирусов

и их программные коды.

10

11. Компьютерные вирусы.

Если антивирусная программа обнаружиткомпьютерный код вируса в каком-либо файле, то файл

считается зараженным вирусом и подлежит лечению, т.

е. из него удаляется программный код вируса . Если

лечение невозможно, то зараженный файл удаляется

целиком.

11

12. Компьютерные вирусы.

Для периодической проверки компьютераиспользуются антивирусные сканеры, которые

после запуска проверяют файлы и оперативную

память на наличие вирусов и обеспечивают

нейтрализацию вирусов.

Антивирусные сторожа (мониторы)

постоянно находятся в оперативной памяти

компьютера и обеспечивают проверку файлов в

процессе их загрузки в оперативную память.

12

13. Компьютерные вирусы.

Dr.Web AV-Desk — принципиально новыйспособ предоставления пользователям услуг по

информационной защите компьютера от

вирусов.

Dr.Web AV-Desk позволит любому

пользователю Интернета получать услуги

информационной защиты в режиме онлайн.

Скачав и установив у себя небольшой

загрузочный модуль, пользователи

подключаются к единой системе антивирусной

защиты на базе технологий Dr.Web.

13

14. Правовая охрана программ и данных. Защита информации

Правовая охрана программ и баз данных.Охрана интеллектуальных прав, а также прав

собственности распространяется на все виды

программ для компьютера, которые могут быть

выражены на любом языке и в любой форме,

включая исходный текст на языке

программирования и машинный код. Однако

правовая охрана не распространяется на идеи и

принципы, лежащие в основе программы, в том

числе на идеи и принципы организации интерфейса

и алгоритма.

14

15. Правовая охрана программ и данных. Защита информации

Правовая охрана программ для ЭВМ и базданных впервые в полном объеме введена в

Российской Федерации Законом «О правовой

охране программ для электронных

вычислительных машин и баз данных», который

вступил в силу в 1992 году.

Для признания авторского права на программы

для компьютера не требуется ее регистрации в

какой-либо организации. Авторское право на

программу возникает автоматически при ее

создании.

15

16. Правовая охрана программ и данных. Защита информации

Для оповещения о своих правах разработчикпрограммы может, начиная с первого выпуска в

свет программы, использовать знак охраны

авторского права, состоящий из трех элементов:

• буквы С в окружности © или круглых скобках

(с); наименования (имени) правообладателя;

• года первого выпуска программы в свет.

Например, знак охраны авторских прав на

текстовый редактор Word выглядит следующим

образом: © Корпорация Microsoft, 1983-2003.

16

17. Правовая охрана программ и данных. Защита информации

Автору программы принадлежитисключительное право осуществлять

воспроизведение и распространение программы

любыми способами, а также осуществлять

модификацию программы.

Организация или пользователь, правомерно

владеющие экземпляром программы (купившие

лицензию на ее использование), могут

осуществлять любые действия, связанные с

функционированием программы, в том числе ее

запись и хранение в памяти компьютера.

17

18. Правовая охрана программ и данных. Защита информации

Необходимо знать и выполнять существующиезаконы, запрещающие нелегальное копирование и

использование лицензионного программного

обеспечения.

В отношении организаций или пользователей,

которые нарушают авторские права, разработчик

может потребовать через суд возмещения

причиненных убытков и выплаты нарушителем

компенсации.

18

19. Правовая охрана программ и данных. Защита информации

Электронная подпись.Электронная цифровая подпись в электронном

документе признается юридически равнозначной подписи

в документе на бумажном носителе.

В 2002 году был принят Закон «Об электронно-цифровой подписи», который стал законодательной основой

электронного документооборота в России.

При регистрации электронно-цифровой подписи в

специализированных центрах корреспондент получает два

ключа: секретный и открытый. Секретный ключ хранится

на дискете или смарт-карте и должен быть известен только

самому корреспонденту.

19

20. Правовая охрана программ и данных. Защита информации

Открытый ключ должен быть у всех потенциальныхполучателей документов и обычно рассылается по

электронной почте.

Процесс электронного подписания документа состоит в

обработке с помощью секретного ключа текста сообщения.

Далее зашифрованное сообщение посылается по

электронной почте абоненту.

Для проверки подлинности сообщения и электронной

подписи абонент использует открытый ключ.

20

21. Правовая охрана программ и данных. Защита информации

Программы по их правому статусу можноразделить на три большие группы:

1.

лицензионные

2.

условно бесплатные

3.

свободно распространяемые программы.

21

22. Правовая охрана программ и данных. Защита информации

Лицензионные программы.В соответствии с лицензионным соглашением

разработчики программы гарантируют ее нормальное

функционирование в определенной операционной системе

и несут за это ответственность.

Лицензионные программы разработчики продают

пользователям обычно в форме коробочных

дистрибутивов .

В коробке находятся CD- или DVD-диски, с которых

производится установка программы на компьютеры

пользователей, и руководство пользователя по работе с

программой.

22

23. Правовая охрана программ и данных. Защита информации

Условно бесплатные программы.Некоторые фирмы — разработчики программного

обеспечения предлагают пользователям условно

бесплатные программы в целях их рекламы и продвижения

на рынок.

Пользователю предоставляется версия программы с

ограниченным сроком действия (после истечения

указанного срока программа перестает работать, если за

нее не произведена оплата) или версия программы с

ограниченными функциональными возможностями (в

случае оплаты пользователю сообщается код,

включающий все функции).

23

24. Правовая охрана программ и данных. Защита информации

Свободно распространяемые программы.Многие производители программного

обеспечения и компьютерного оборудования

заинтересованы в широком бесплатном

распространении программного обеспечения. К

таким программным средствам можно отнести

следующие:

24

25. Правовая охрана программ и данных. Защита информации

программы, поставляемые в учебные заведения в соответствии с государственными проектами;новые недоработанные (бета) версии программных продуктов

(это позволяет провести их широкое тестирование);

программные продукты, являющиеся частью принципиально

новых технологий (это позволяет завоевать рынок);

дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие

возможности;

драйверы к новым или улучшенные драйверы к уже

существующим устройствам.

25

26. Правовая охрана программ и данных. Защита информации

Защита от несанкционированного доступа к информации.Для защиты от несанкционированного доступа к данным,

хранящимся на компьютере, используются пароли.

Компьютер разрешает доступ к своим ресурсам только

тем пользователям, которые зарегистрированы и ввели

правильный пароль.

Каждому конкретному пользователю может быть

разрешен доступ только к определенным

информационным ресурсам. При этом может

производиться регистрация всех попыток

несанкционированного доступа.

26

27. Правовая охрана программ и данных. Защита информации

Защита с использованием пароля используется призагрузке операционной системы (при загрузке системы

пользователь должен ввести свой пароль).

Вход по паролю может быть установлен в программе

BIOS Setup, компьютер не начнет загрузку операционной

системы, если не введен правильный пароль.

Преодолеть такую защиту нелегко, более того,

возникнут серьезные проблемы доступа к данным, если

пользователь забудет этот пароль.

27

28. Правовая охрана программ и данных. Защита информации

От несанкционированного доступа может быть защищенкаждый диск, папка и файл локального компьютера. Для

них могут быть установлены определенные права доступа

(полный, только чтение, по паролю), причем права могут

быть различными для различных пользователей.

В настоящее время для защиты от

несанкционированного доступа к информации все чаще

используются биометрические системы

идентификации.

28

29. Правовая охрана программ и данных. Защита информации

Используемые в этих системах характеристикиявляются неотъемлемыми качествами личности

человека и поэтому не могут быть утерянными и

подделанными.

К биометрическим системам защиты

информации относятся системы идентификации

по отпечаткам пальцев, системы

распознавания речи, а также системы

идентификации по радужной оболочке глаза.

29

30. Правовая охрана программ и данных. Защита информации

Защита программ от нелегального копирования ииспользования.

Компьютерные пираты, нелегально тиражируя

программное обеспечение, обесценивают труд

программистов, делают разработку программ

экономически невыгодным бизнесом.

Кроме того, компьютерные пираты нередко

предлагают пользователям недоработанные

программы, программы с ошибками или

демонстрационные версии программ.

30

31. Правовая охрана программ и данных. Защита информации

Для того чтобы программное обеспечениекомпьютера могло функционировать, оно должно

быть установлено (инсталлировано).

Программное обеспечение распространяется

фирмами-производителями в форме

дистрибутивов на CD- или DVD-дисках.

Каждый дистрибутив имеет свой серийный

номер, что препятствует незаконному

копированию и установке программ.

31

32. Правовая охрана программ и данных. Защита информации

Для предотвращения нелегального копированияпрограмм и данных, хранящихся на оптических

дисках, может использоваться специальная

защита. На CD- или DVD-диск может быть

размещен закодированный программный ключ,

который теряется при копировании и без которого

программа не может быть установлена.

32

33. Правовая охрана программ и данных. Защита информации

Защита от нелегального использованияпрограмм может быть реализована с помощью

аппаратного ключа, который присоединяется

обычно к порту компьютера.

Защищаемая программа обращается к порту и

запрашивает секретный код, если аппаратный

ключ к компьютеру не присоединен, то

защищаемая программа определяет ситуацию

нарушения защиты и прекращает свое

выполнение.

33

34. Правовая охрана программ и данных. Защита информации

Физическая защита данных на дисках.Для обеспечения большей надежности хранения данных

на жестких дисках используются RAID-массивы (Redantant

Arrays of Independent Disks — избыточный массив

независимых дисков).

Несколько жестких дисков подключаются к RAIDконтроллеру, который рассматривает их как единый

логический носитель информации. При записи

информации она дублируется и сохраняется на нескольких

дисках одновременно, поэтому при выходе из строя одного

из дисков данные не теряются.

34

35. Правовая охрана программ и данных. Защита информации

Защита информации в Интернете.Если компьютер подключен к Интернету, то в

принципе любой злоумышленник, также

подключенный к Интернету, может получить доступ к

информационным ресурсам этого компьютера.

Если сервер, имеющий соединение с Интернетом,

одновременно является сервером локальной сети, то

возможно несанкционированное проникновение из

Интернета в локальную сеть.

35

36. Правовая охрана программ и данных. Защита информации

Для доступа к данным на компьютере,подключенном к Интернету, часто используется

особо опасная разновидность компьютерных

вирусов — троянцы.

Троянцы распространяются по компьютерным

сетям и встраиваются в операционную систему

компьютера. В течение долгого времени они могут

незаметно для пользователя пересылать важные

данные (пароли доступа к Интернету, номера

банковских карточек и т. д.) злоумышленнику.

36

37. Правовая охрана программ и данных. Защита информации

Такие компьютерные вирусы были названытроянцами по аналогии с троянским конем. Греки

построили громадного коня, поместили в нем

воинов и оставили его около ворот города.

Ничего не подозревающие троянцы втащили

коня в город, а ночью греки вышли из коня и

захватили город.

Для защиты от троянцев и других компьютерных

вирусов используются антивирусные программы.

37

38. Правовая охрана программ и данных. Защита информации

Большую опасность для серверов Интернетапредставляют хакерские атаки. Во время таких атак на

определенный сервер Интернета посылаются

многочисленные запросы со многих Интернет-адресов, что

может привести к «зависанию» сервера.

Для защиты компьютера, подключенного к Интернету, от

сетевых вирусов и хакерских атак между Интернетом и

компьютером устанавливается аппаратный или

программный межсетевой экран. Межсетевой экран

отслеживает передачу данных между Интернетом и

локальным компьютером, выявляет подозрительные

действия и предотвращает несанкционированный доступ к

данным.

38

39. Контрольные вопросы

1. К каким последствиям может привести заражениекомпьютера компьютерными вирусами?

2. Какие типы компьютерных вирусов вы знаете, чем они

отличаются друг от друга, и какова должна быть

профилактика заражения?

3. Каким способом антивирусные программы

обнаруживают компьютерные вирусы и обеспечивают

их нейтрализацию?

4. Как можно зафиксировать свое авторское право на

программу?

5. В чем состоит различие между лицензионными,

условно бесплатными и свободно распространяемыми

программами?

39

40. Контрольные вопросы

6. Какие типыбесплатно?

программ

обычно

распространяются

7. Какие способы идентификации личности используются

при предоставлении доступа к информации?

8. Почему компьютерное

обществу?

пиратство

наносит

ущерб

9. Чем отличается копирование файлов от инсталляции

программ? Для чего каждый дистрибутив имеет

серийный номер?

10. Какие существуют программные и аппаратные способы

защиты информации?

40

Информатика

Информатика