Похожие презентации:

Средства защиты информации в глобальных компьютерных сетях и ОС. (Лекция 8)

1. Лекция 8. Средства защиты информации в глобальных компьютерных сетях и ОС

1.2.

3.

4.

Средства защиты информации в глобальных

компьютерных сетях.

Защита от несанкционированной загрузки ОС.

Разграничение прав пользователей в ОС

Windows.

Дискреционное разграничение доступа к

объектам.

2. Сканеры уязвимости

Основные функции:проверка используемых в системе средств

идентификации и аутентификации,

разграничения доступа, аудита и

правильности их настроек с точки зрения

безопасности информации в КС;

контроль целостности системного и

прикладного программного обеспечения КС;

проверка наличия известных, но

неустраненных уязвимостей в системных и

прикладных программах, используемых в

КС и др.

3. Сканеры уязвимости

Работают на основе сценариев проверки,хранящихся в специальных базах данных,

и выдают результаты своей работы в виде

отчетов, которые могут быть

конвертированы в различные форматы

(электронных таблиц Microsoft Excel, баз

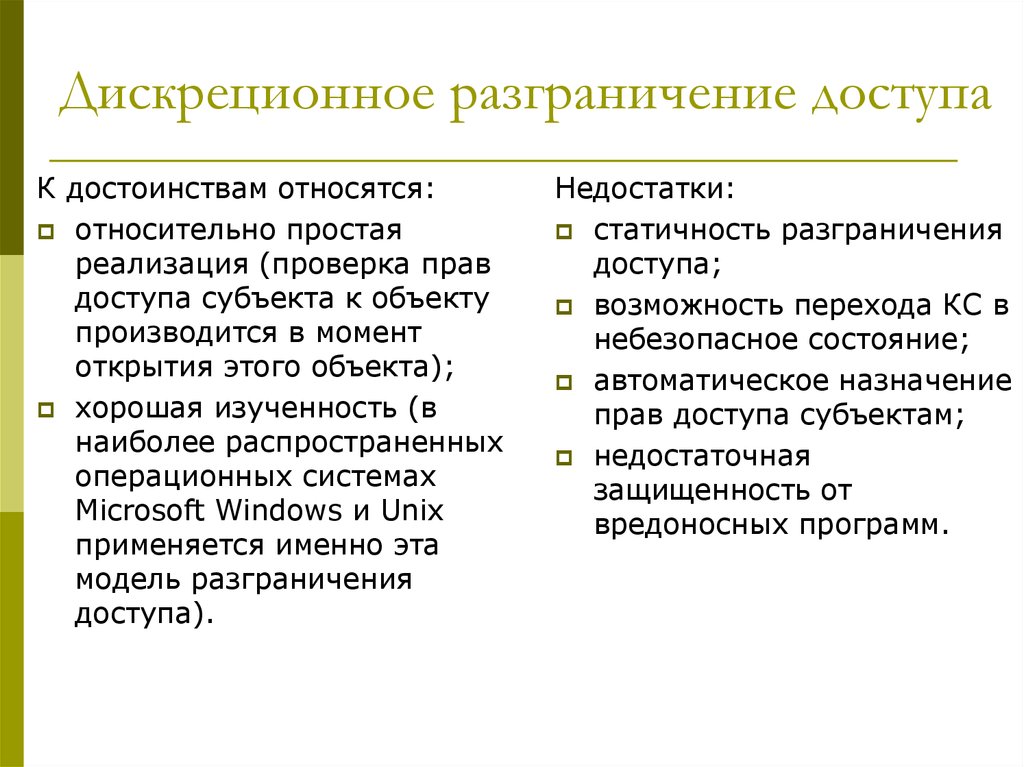

данных Microsoft Access и т.п.)..

4. Классификация сканеров уязвимости

Уровня хоста (анализируютзащищенность конкретного компьютера

«изнутри»).

Уровня сети (анализируют

защищенность компьютерной системы

«извне»).

5. Сканеры уязвимости

К их недостаткам относятся:зависимость от конкретных систем;

недостаточная надежность (их применение

может иногда вызывать сбои в работе

анализируемых систем);

малый срок эффективной эксплуатации (не

учитываются новые обнаруженные

уязвимости, которые и являются наиболее

опасными);

возможность использования нарушителями

в целях подготовки к атаке на КС.

6. Системы обнаружения атак

Уровня хоста (обнаружение признаков атакна основе анализа журналов безопасности

операционной системы, журналов МСЭ и

других системных и сетевых служб).

Уровня сети (инспекция пакетов данных

непосредственно в каналах связи), которые

могут размещаться последовательно или

параллельно с межсетевым экраном,

маршрутизатором, коммутатором или

концентратором.

7. Системы обнаружения атак

Используют базы данных сзафиксированными сетевыми событиями и

шаблонами известных атак.

Работают в реальном масштабе времени и

реагируют на попытки использования

известных уязвимостей КС или

несанкционированного исследования

защищенной части сети организации.

Ведут журнал регистрации

зафиксированных событий для

последующего анализа.

8. Системы обнаружения атак

К основным недостаткам относятся:неспособность эффективно

функционировать в высокоскоростных

сетях;

возможность пропуска неизвестных атак;

необходимость постоянного обновления

базы данных с шаблонами атак;

сложность определения реакции этих

средств на обнаруженные попытки атаки.

9. Системы контроля содержания

Предотвращаемые угрозы:Увеличение расходов на оплату личных

Интернет-услуг сотрудников организации.

Снижение производительности труда

сотрудников.

Снижение пропускной способности сети

организации для деловых нужд.

Утечки конфиденциальной информации.

Репутационный ущерб для организации.

10. Системы контроля содержания

Основные функции:Анализ входящего и исходящего трафика.

Контроль утечки конфиденциальной информации.

Поддержка и анализ различных форматов

представления данных.

Возможность построения гибкой политики

безопасности на уровне отдельных пользователей

и групп.

Сбор статистики (при необходимости руководство

может получить практически любую информацию:

кто и когда посещал какие сайты и Web-страницы,

отсылал почту через Web-интерфейс, какие файлы

какого объема закачивал и пр.).

11. Защита от несанкционированной загрузки ОС

1.2.

3.

Защита от загрузки ОС неуполномоченным

лицом.

Защита от загрузки другой ОС со съемного

носителя.

Защита от загрузки ОС в нештатном

режиме.

12. Защита от загрузки ОС неуполномоченным лицом

На основе пароля, устанавливаемогопрограммой BIOS Setup с помощью

функции Set User Password (или

аналогичной ей) при выбранном для

параметра Security Option (или

аналогичного ему) значении System в окне

настроек функции Advanced BIOS Features

(или аналогичной ей).

Максимальная длина пароля,

устанавливаемого программой BIOS Setup,

равна 8 символам.

13. Защита от загрузки ОС неуполномоченным лицом

При использовании этой возможности передзагрузкой операционной системы или при

попытке вызвать программу BIOS Setup

пользователю будет предложено ввести

пароль.

14. Защита от загрузки ОС неуполномоченным лицом

Недостатки:Достоинства:

один пароль для всех работающих

простота

пользователей;

установки,

сложность замены пароля;

надежность

поскольку хеш-значение пароля

защиты (число

сохраняется в CMOS-памяти

попыток ввода

компьютера, нарушитель может

пароля перед

прочитать его с помощью специальной

загрузкой

программы после получения доступа к

операционной

компьютеру после загрузки

системы

операционной системы;

ограничено тремя,

что делает

существование так называемых

практически

«технических» паролей программы

невозможным

BIOS Setup.

подбор пароля).

15. Защита от загрузки другой ОС со съемного носителя

Отмена такой возможности с помощью программыBIOS Setup:

Функция Advanced BIOS Features (или аналогичная

в программах других производителей) позволяет

установить порядок применения устройств при

загрузке операционной системы.

Для обеспечения наибольшей безопасности

загрузка должна всегда начинаться (First Boot

Device) с жесткого диска (HDD-0), а при

невозможности загрузки с жесткого диска

продолжаться (Second Boot Device) с дискеты

(Floppy) или компакт-диска (CDROM).

16. Защита от загрузки другой ОС со съемного носителя

Доступ к изменению настроек,устанавливаемых программой BIOS Setup,

должен быть разрешен только

администратору КС:

С помощью функции Set Supervisor

Password этой программы (или

аналогичной) необходимо установить

пароль администратора.

Без ввода этого пароля будет невозможен

вызов программы BIOS Setup и изменение

ее настроек.

17. Защита от загрузки ОС в нештатном режиме

Нарушитель может попытаться прерватьобычную процедуру загрузки операционной

системы Windows, чтобы загрузить ее в так

называемом режиме защиты от сбоев или в

режиме командной строки:

Чтобы отменить эту возможность,

необходимо изменить в текстовом файле

boot.ini в секции [boot loader] значение

параметра timeout на 0 (или сделать это в

окне Панель управления | Система |

Дополнительно | Параметры загрузки).

18. Разграничение прав пользователей в ОС Windows

Ограничение их прав на использованиефункций отдельных компонент системы

(оснастка Редактор объектов групповой

политики, gpedit.msc).

Назначение им прав на использование

возможностей системы в целом,

напрямую связанных с безопасностью

(оснастка Локальная политика

безопасности, secpol.msc).

19. Ограничение прав на уровне отдельного пользователя

запрет использования средствредактирования реестра;

запрет использования Панели управления

или ее отдельных функций;

удаление команд «Выполнить» и «Поиск»

из меню Пуск;

запрет на выполнение программ в сеансе

командной строки;

запрет блокирования компьютера и

завершения работы с операционной

системой (в том числе ее перезагрузки);

20. Ограничение прав на уровне отдельного пользователя

возможность запуска только разрешенныхприложений из отдельного списка;

запрет на отображение структуры

локальной сети;

скрытие дисков в папке «Мой компьютер» и

в окне Проводника;

удаление меню «Файл» из Проводника и др.

21. Ограничение прав на уровне компьютера

установка дополнительных программ илидокументов, которые Windows будет

автоматически запускать или открывать при

входе пользователя в систему;

задание обязательного применения

дисковых квот и запрещение пользователям

изменять этот параметр;

возможность Windows использовать доступ к

Интернету для выполнения задач,

требующих обращения к ресурсам

Интернета и др.

22. Информация об ограничении прав

Для локальных учетных записей − в локальныхпрофилях пользователей (разделах реестра

HKEY_CURRENT_USER \ Software \ Policies

(HKEY_CURRENT_USER \ Software \ Microsoft \

Windows \ CurrentVersion \ Policies) и

HKEY_LOCAL_MACHINE \ Software \ Policies

(HKEY_LOCAL_MACHINE \ Software \ Microsoft \

Windows \ CurrentVersion \ Policies)). Поэтому

обязательным является запрет на использование

средств редактирования реестра и оснастки для

редактирования объектов групповой политики

непривилегированными пользователями.

23. Информация об ограничении прав

Для глобальных учетных записей – вперемещаемых профилях пользователей в

Active Directory. В этом случае после входа

пользователя КС в домен с любого

компьютера информация об установленных

для него ограничениях из перемещаемого

профиля на сервере заместит

соответствующие разделы реестра на

использованном для входа в систему

компьютере.

24. Назначение прав пользователям и группам

Архивирование и восстановление файлов ипапок.

Изменение системного времени.

Доступ к компьютеру из сети.

Овладение файлами или иными объектами.

Управление аудитом и журналом

безопасности.

Отладка программ и др.

25. Назначение прав пользователям и группам

Эти права представляют собой права субъектов навыполнение действий, относящихся к системе в

целом, а не к отдельным ее объектам. Каждому

праву соответствует уникальный локальный

идентификатор LUID (locally unique identifier),

определяемый строкой символов (например,

SE_SYSTEMTIME_NAME). Для отображения

пользователю содержания конкретного права с

ним также связывается текстовая строка

(например, «Изменение системного времени» или

«Change the system time»). Внутреннее

представление информации о праве зависит от

конкретной реализации и не документировано.

26. Назначение прав пользователям и группам

Информация о правах, назначенныхпользователям и группам, содержится в

их учетных записях в файле SAM.

27. Общий недостаток механизма разграничения прав пользователей

Отсутствие возможности разграничениядоступа пользователей к ресурсам

компьютерной системы (отдельным файлам,

папкам, разделам реестра, устройствам),

т.е. определения правил на применение

субъектами различных видов доступа

(чтение, запись, выполнение, печать и т.д.)

к объектам.

28. Дискреционное разграничение доступа

Все субъекты и объекты компьютерной системыдолжны быть однозначно идентифицированы;

для любого объекта информационной системы

определен пользователь-владелец;

владелец объекта обладает правом определения

прав доступа к объекту со стороны любых

субъектов информационной системы;

в компьютерной системе существует

привилегированный пользователь, обладающий

правом полного доступа к любому объекту (или

правом становиться владельцем любого объекта).

29. Дискреционное разграничение доступа

Последнее свойство определяетневозможность существования в

компьютерной системе потенциально

недоступных объектов, владелец которых

отсутствует. Но реализация права полного

доступа к любому объекту посредством

предварительного назначения себя его

владельцем не позволяет

привилегированному пользователю

(администратору) использовать свои

полномочия скрытно от реального

владельца объекта.

30. Дискреционное разграничение доступа

Реализуется обычно в виде матрицы доступа, строкикоторой соответствуют субъектам компьютерной

системы, а столбцы – ее объектам. Элементы

матрицы доступа определяют права доступа

субъектов к объектам. В целях сокращения затрат

памяти матрица доступа может задаваться в виде

списков прав субъектов (для каждого из них

создается список всех объектов, к которым

разрешен доступ со стороны данного субъекта) или

в виде списков контроля доступа (для каждого

объекта информационной системы создается

список всех субъектов, которым разрешен доступ к

данному объекту).

31. Дискреционное разграничение доступа

К достоинствам относятся:относительно простая

реализация (проверка прав

доступа субъекта к объекту

производится в момент

открытия этого объекта);

хорошая изученность (в

наиболее распространенных

операционных системах

Microsoft Windows и Unix

применяется именно эта

модель разграничения

доступа).

Недостатки:

статичность разграничения

доступа;

возможность перехода КС в

небезопасное состояние;

автоматическое назначение

прав доступа субъектам;

недостаточная

защищенность от

вредоносных программ.

Информатика

Информатика