Похожие презентации:

Преступления в сфере компьютерной информации. Экспертиза преступлений, криминалистические аспекты проведения расследования

1.

Преступления в сфере компьютернойинформации.

Экспертиза преступлений, криминалистические

аспекты проведения расследования в области

компьютерной информации.

2.

В настоящее время существуютдва основных течения научной

мысли. Одна часть

исследователей относит к

компьютерным преступлениям

действия, в которых компьютер

является либо объектом, либо

орудием посягательств. При

этом, в частности, кража самих

компьютеров рассматривается

ими как один из способов

совершения компьютерных

преступлений.

Исследователи же второй группы относят к

компьютерным преступлениям только противозаконные

действия в сфере автоматизированной обработки

информации. Они выделяют в качестве главного

классифицирующего признака, позволяющего отнести

эти преступления в обособленную группу, общность

способов, орудий, объектов посягательств

3.

В главе 28 УК РФ определяютсяследующие общественно опасные

деяния в отношении средств

компьютерной техники:

1. Неправомерный доступ к охраняемой

законом компьютерной информации,

т.е. информации на машинном

носителе, в электронновычислительной машине (ЭВМ),

системе ЭВМ или их сети, если это

деяние повлекло уничтожение,

блокирование, модификацию либо

копирование информации, нарушение

работы ЭВМ, системы ЭВМ или их сети.

2. Создание программ для ЭВМ или внесение изменений в существующие

программы, заведомо приводящих к несанкционированному уничтожению,

блокированию, модификации либо копированию информации, нарушению

работы ЭВМ, системы ЭВМ или их сети, а равно использование либо

распространение таких программ или машинных носителей с такими

программами.

3. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом,

имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение,

блокирование или модификацию охраняемой законом информации ЭВМ.[

Уголовный кодекс Российской Федерации // Рос. газета, 1996. № 118, 25

июня.]

4.

Итак, с точки зрения уголовно-правовой охраны подкомпьютерными преступлениями следует, по нашему

мнению, понимать предусмотренные уголовным законом

общественно опасные действия, в которых машинная

информация является объектом преступного

посягательства. В данном случае в качестве предмета или

орудия преступления будет выступать машинная

информация, компьютер, компьютерная система или

компьютерная сеть.

5.

Относительная новизна преступлений, совершенных в областиВИТ, обусловила возникновение новых, нетрадиционных для

науки криминалистики видов экспертиз.

Вид экспертиз, в ходе которых исследуется

компьютерная техника и ее компоненты, носит название

компьютерно-технической экспертизы (КТЭ).

6.

Классификация компьютерно-технических

экспертиз:

а) судебная аппаратно-компьютерная

экспертиза (АКЭ);

б) судебная программно-компьютерная

экспертиза (ПКЭ);

с) судебная информационно-компьютерная

экспертиза (данных) (ИКЭ);

д) судебная компьютерно-сетевая

экспертиза (КСЭ).

При вынесении постановления о назначении

компьютерно-технической экспертизы следователем, в

постановлении о ее назначении, обязательно

указываются серийный номер компьютера и его

индивидуальные признаки (конфигурация, цвет, надписи

на корпусе и т.д.).

7.

Сущностью аппаратно-технической экспертизы являетсяпроведение диагностических исследований аппаратных средств

компьютерной техники, в которые включаются:

• персональные компьютеры (настольные и портативные);

• сетевые аппаратные средства (серверы, рабочие станции);

• комплектующие (материнские

платы, звуковые и видеоадаптеры, устройства хранения

(чтения, записи) информации,

машинные носители

информации (накопители на

жестких магнитных дисках,

гибкие магнитные диски,

компакт-диски) и т.п.);

• периферийное

оборудование

(мониторы,

принтеры, сканеры,

цифровые

фотоаппараты).

8.

Основные задачи начального этапа расследования преимущественносводятся к следующему:

1.

Получить данные, подтверждающие факт совершения сетевого

компьютерного преступления, установить время его совершения.

2.

Установить контакт с владельцем сетевого объекта, подвергшегося

нападению, и заручиться его поддержкой в проведении расследования.

3.

Принять решение о необходимости организации наблюдения за работой

сети с целью выявления возможных новых попыток сетевого

проникновения.

4.

Провести мероприятия по выявлению источника (сетевого адреса)

противоправных действий.

5.

Принять меры к резервированию относимых к расследованию данных,

сохраняемых на носителях владельцев сетевых узлов.

9.

6.7.

8.

9.

Обследовать сетевой объект на предмет надежности защиты

компьютерной информации.

Установить причинные связи между предполагаемыми преступными

действиями и наступившими последствиями. Произвести

предварительную оценку нанесенного ущерба.

Собрать и обобщить данные, позволяющие определить способ

несанкционированного доступа к сетевому объекту, установить

возможные мотивы и цели. Произвести опрос обслуживающего

персонала и лиц, имевших санкционированный доступ к объекту.

Принять меры к сбору и сохранению доказательств по делу.

10.

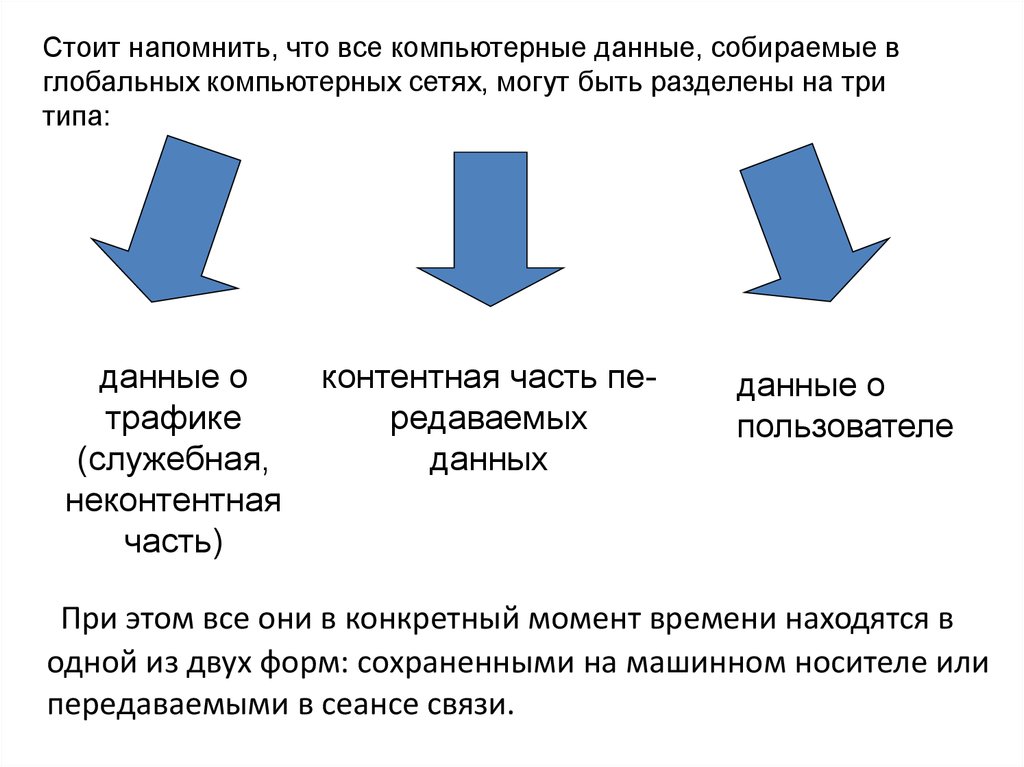

Стоит напомнить, что все компьютерные данные, собираемые вглобальных компьютерных сетях, могут быть разделены на три

типа:

данные о

трафике

(служебная,

неконтентная

часть)

контентная часть передаваемых

данных

данные о

пользователе

При этом все они в конкретный момент времени находятся в

одной из двух форм: сохраненными на машинном носителе или

передаваемыми в сеансе связи.

11.

1.2.

3.

4.

В программу осмотра объектов

вычислительной системы включают некоторые

специфические действия:

изучение реальной конфигурации вычислительной системы, топологии внутренних

компьютерных сетей и схемы подключения;

осмотр кабельных линий связи с целью

обнаружения возможных каналов утечки

информации;

получение данных о провайдере, через

которого осуществляется подключение к

глобальной сети;

определение технических параметров

устройств и характеристик технических

каналов связи и свойств установленного программного обеспечения;

5. исследование системных журналов, анализ возможных событий по

несанкционированному изменению системных паролей доступа или

регистрации новых пользователей;

6. поиск программ-«снифферов» (sniffers), осуществляющих перехват вводимых

данных, и программ удаленного управления вычислительной системой;

изучение файловой системы для обнаружения файлов с необычными

признаками.

12.

Не меньше проблем, чем при производстве обыска вычислительныхсистем, возникает и при выемке обнаруженных компьютерных

данных, способных в дальнейшем стать доказательствами по

уголовному делу.

Выемка данных может

производиться в двух вариантах.

Во-первых, могут изыматься

носители информации, на

которых обнаружены искомые

данные, и даже вычислительная

система в целом или отдельные

ее части.

Во-вторых, в определенных

обстоятельствах допускается

выполнять выемку данных путем

их копирования на независимые

носители информации.

В соответствии с ч. 10 ст. 182 УПК РФ изъятые при обыске предметы

и документы в случае необходимости упаковываются и опечатываются

на месте обыска, что удостоверяется подписями понятых.

13.

В заключение добавим, что в специальной литературе рассмотрены и иные типичныеследственные ситуации и основные действия расследования преступлений в сфере

компьютерной информации, а также тактические особенности производства

отдельных следственных действий (допрос свидетелей, обыск, допрос подозреваемого

и обвиняемого, следственный эксперимент, назначение экспертиз, предъявление для

опознания, проверка и уточнение показаний на месте).

Проведение некоторых из них должно в целом опираться на хорошо известные

методы, эффективность которых подтверждена следственной практикой.

14.

В этом отношении нет смысла искать особые отличия в методикепроизводства таких действий при расследовании сетевых компьютерных

преступлений.

Кроме того, специфика производства отдельных следственных действий

в каждом конкретном случае будет определяться совокупностью

различных обстоятельств, предусмотреть все из которых заранее нельзя, а

потому вряд ли возможно дать исчерпывающие рекомендации по

организации расследования преступлений, совершаемых в компьютерных

сетях.

15.

Список литературы:• Батурин Ю.М., Жодзишский А.М. Компьютерная преступность и

компьютерная безопасность. М.: Юрид. лит., 1991. С. 158.

• Вехов В. Б. Компьютерные преступления

• Уголовный кодекс Российской Федерации // Рос. газета, 1996. № 118, 25

июня.

• Уголовно-процессуальный кодекс Российской Федерации // Рос. газета, 2001.

№ 249, 22 декабря.

• Першиков В.И., Савинков В.М. Толковый словарь по информатике. М.: Фин.

и стат., 1991. С. 536.

• Селиванов Н.А. Проблемы борьбы с компьютерной преступностью //

Законность, 1993. № 8. С. 36-40.

• Россинская Е.Р. Судебная экспертиза в уголовном, гражданском и

арбитражном процессе: Практическое пособие. - М.: Право и Закон, 1996 г.

• Аверьянова Т.В. Задачи компьютерно-технической экспертизы //

Информатизация правоохранительных систем: Тезисы докладов междун.

конф. 30 июня - 01 июля 1998 г. Ч.2.

• КриминалистЪ: Научно-практический журнал // Санкт-Петербургский

юридический институт (филиал) Академии Генеральной прокуратуры РФ,

2008 № 1.

Право

Право