Похожие презентации:

Аппаратно-программные СКЗИ. Особенности и примеры

1. Выполнили ст. гр. МП-33: Сёмкина Наталия Степкина Татьяна Проверила к. ф.-м. н., доцент : Бутакова Наталья Георгиевна

ВЫПОЛНИЛИ СТ. ГР. МП-33: СЁМКИНА НАТАЛИЯСТЕПКИНА ТАТЬЯНА

ПРОВЕРИЛА К. Ф.-М. Н., ДОЦЕНТ : БУТАКОВА НАТАЛЬЯ ГЕОРГИЕВНА

2. Основные понятия

СКЗИ - это совокупность программных и техническихэлементов систем обработки данных, способных

функционировать самостоятельно или в составе других

систем

и

осуществлять

криптографическое

преобразование информации для обеспечения ее

безопасности.

Аппаратно-программный комплекс — это продукт, в

состав которого входят технические средства и

программное обеспечение, совместно применяемые для

решения задач определенного типа.

2

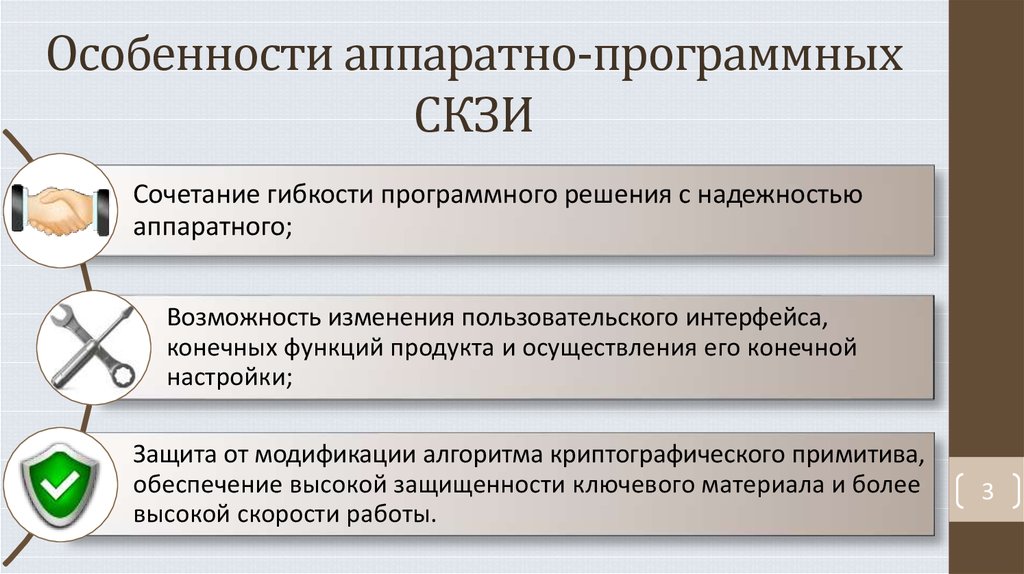

3. Особенности аппаратно-программных СКЗИ

Сочетание гибкости программного решения с надежностьюаппаратного;

Возможность изменения пользовательского интерфейса,

конечных функций продукта и осуществления его конечной

настройки;

Защита от модификации алгоритма криптографического примитива,

обеспечение высокой защищенности ключевого материала и более

высокой скорости работы.

3

4. Crypton IP Mobile

Аппаратно-программныйкомплекс Crypton IP Mobile

предназначен

для

защиты

данных

передаваемых

по

компьютерным сетям. Комплекс

позволяет создавать поверх

общедоступных

сетей

виртуальные частные сети (VPN)

с «прозрачным» шифрованием

информации по алгоритму ГОСТ

28147-89

и

контролем

целостности.

4

5. Основные возможности Crypton IP Mobile

Организация виртуальных частных сетей(VPN)

Фильтрация враждебного IP трафика

Шифрование трафика по ГОСТ 28147–89 с

современной ключевой схемой

Централизованное и децентрализованное

администрирование

5

6. Преимущества Crypton IP Mobile

• Поддержка однонаправленныхтуннелей. (Может использоваться

для защиты данных, передаваемых

по однонарпавленному каналу

связи на базе программноаппаратного комплекса DIOD);

• Высокая устойчивость работы

защищенного канала

(симметричная ключевая схема),

работа по принципу криптомаршрутизатора;

• Высокая скорость VPN-соединения;

• Криптографическая защита

конфиденциальной информации в

соответствии с требованиями ФСБ

России по классу КС1, КС2, КС3;

• Централизованное управление

криптографическими ключами и

локальными политиками

безопасности;

• Обеспечение контроля

целостности данных;

• Возможность запрета

незащищенных соединений;

6

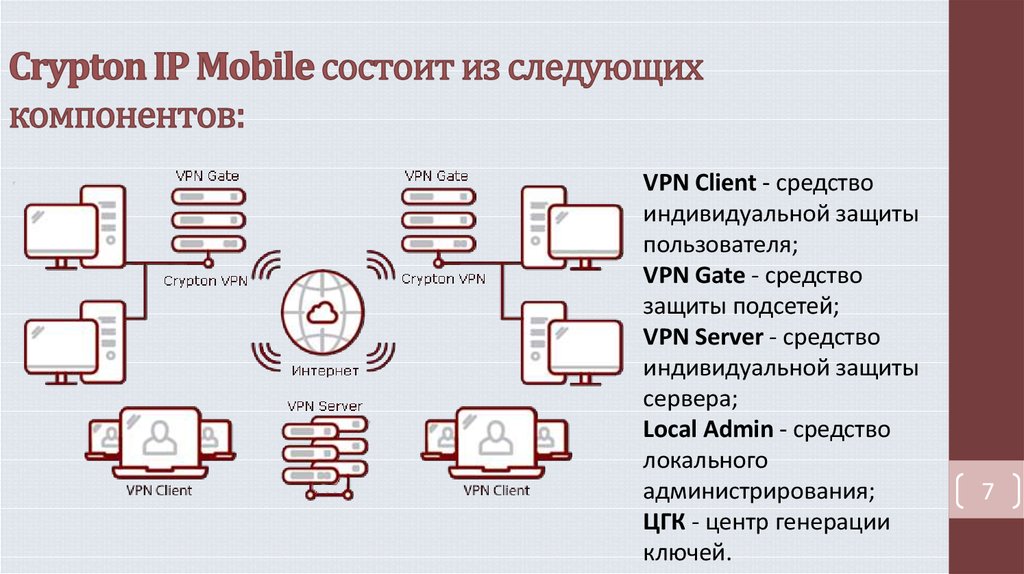

7. Crypton IP Mobile состоит из следующих компонентов:

VPN Client - средствоиндивидуальной защиты

пользователя;

VPN Gate - средство

защиты подсетей;

VPN Server - средство

индивидуальной защиты

сервера;

Local Admin - средство

локального

администрирования;

ЦГК - центр генерации

ключей.

7

8. Континент-АП – «Код Безопасности»

- это сертифицированный аппаратнопрограммный VPN-клиент.СКЗИ «Континент-АП» предназначено для

решения следующих типовых задач:

защищенный доступ в корпоративную сеть с удаленных рабочих

станций и персональных компьютеров мобильных сотрудников;

подключение малых филиалов к виртуальной частной сети

организации.

8

9. Основные возможности Континент-АП

Криптографическая защитаУсиленная аутентификация

Интегрированный межсетевой экран

9

Централизованное управление

10. Преимущества Континент-АП

Поддержка широкогоспектра ОС семейства

MS Windows и Linux

Возможность контроля

доступа к ресурсам

сетей общего

пользования

Доступ по выделенным

и коммутируемым

каналам связи

Поддержка работы с

динамическими

IP-адресами

10

11. КриптоПро IPsec – «КриптоПро»

КриптоПро IPsec — комплексное решение,которое реализует набор протоколов IPsec в

соответствии

с

особенностями

использования

отечественных

криптографических алгоритмов, на основе

библиотек КриптоПро IKE, ESP, AH, используя

в качестве СКЗИ КриптоПро CSP с

возможным использование смарт-карт и

USB-токенов.

11

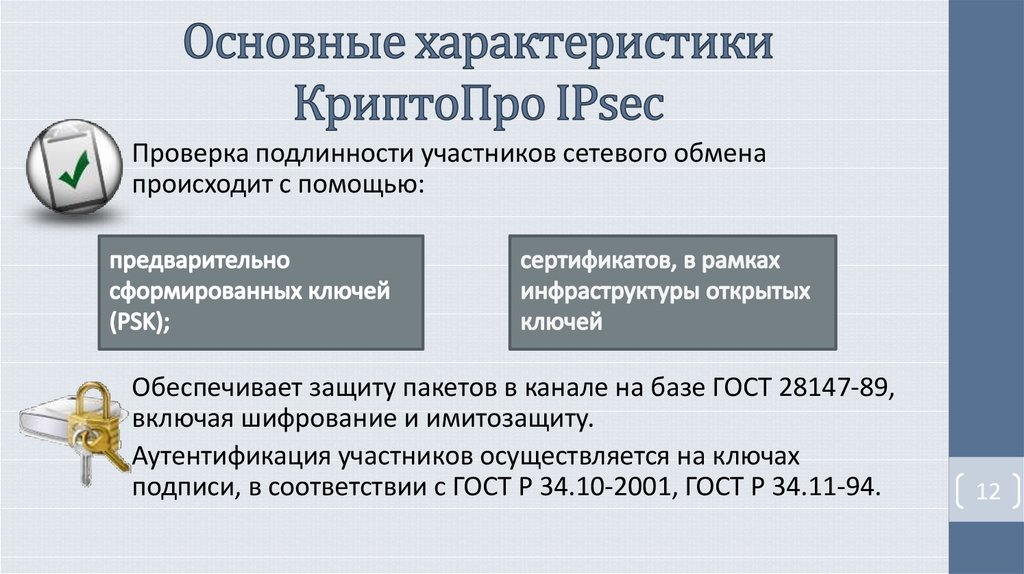

12. Основные характеристики КриптоПро IPsec

• Проверка подлинности участников сетевого обменапроисходит с помощью:

• Обеспечивает защиту пакетов в канале на базе ГОСТ 28147-89,

включая шифрование и имитозащиту.

• Аутентификация участников осуществляется на ключах

подписи, в соответствии с ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

12

13.

Применение КриптоПро IPsec• Защита подключений удалённых пользователей или малых

офисов (VPN);

• Защита соединений между шлюзами корпоративной

вычислительной сети;

• Защита передачи конфиденциальной информации в ЛВС от

нарушителей не являющихся пользователями

автоматизированных систем, но имеющим физический

доступ к ЛВС и нарушителей являющихся пользователями

ЛВС, но не имеющих необходимых полномочий.

13

Программное обеспечение

Программное обеспечение