Похожие презентации:

CTF Cookbook. Курсы этичного хакинга и тестирования на проникновение

1. CTF Cookbook

CTF COOKBOOKХачинян Ольга

Центр специальных разработок Министерства обороны РФ

2.

Введение в CTFctftime.org

ctfnews.ru

3.

Введение в CTFTask-based CTF (Jeopardy) - команде предлагается решить

задачи из различных категорий знаний разной сложности

Classic CTF – командам выдаются идентичные

сервера с развернутыми на них сервисах.

Необходимо найти уязвимости в сервисах,

закрыть их на своем сервере и забрать как

можно больше флагов у соперников

4.

Введение в CTFЗачем нужен CTF для меня????

Практические знания в области

информационной безопасности

Возможность попробовать себя в разных

направлениях информационной

безопасности

Возможность научиться нестандартно и

быстро решать незнакомые задачи

Участники CTF высоко ценятся

работодателями

5.

Категория «Web»Задачи на поиск и эксплуатацию web-уязвимостей

Какие инструменты пригодятся:

Kali Linux (nmap, sqlmap, hydra и другие встроенные

утилиты)

Burp Suite

Сканеры уязвимостей (w3af)

Знания

Что нужно знать:

Различные виды атак и известные уязвимости (sql

injection, xss, rce и т.д.

Php и уязвимости в php

Cms различных сайтов и уязвимости в них (joomla,

wordpress)

6.

Категория «Web»https://github.com/danielmiessler/SecLists

7.

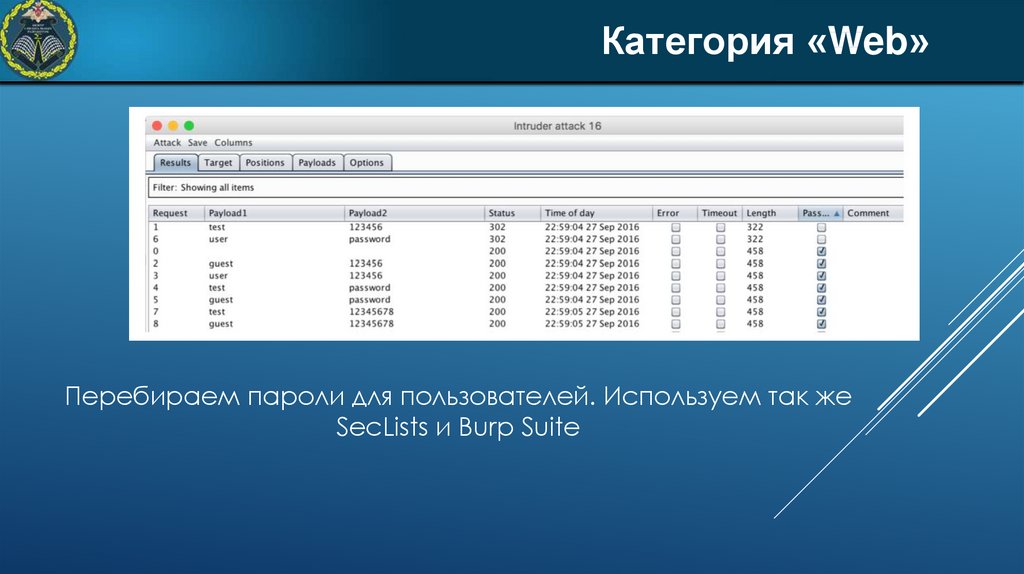

Категория «Web»Перебираем пароли для пользователей. Используем так же

SecLists и Burp Suite

8.

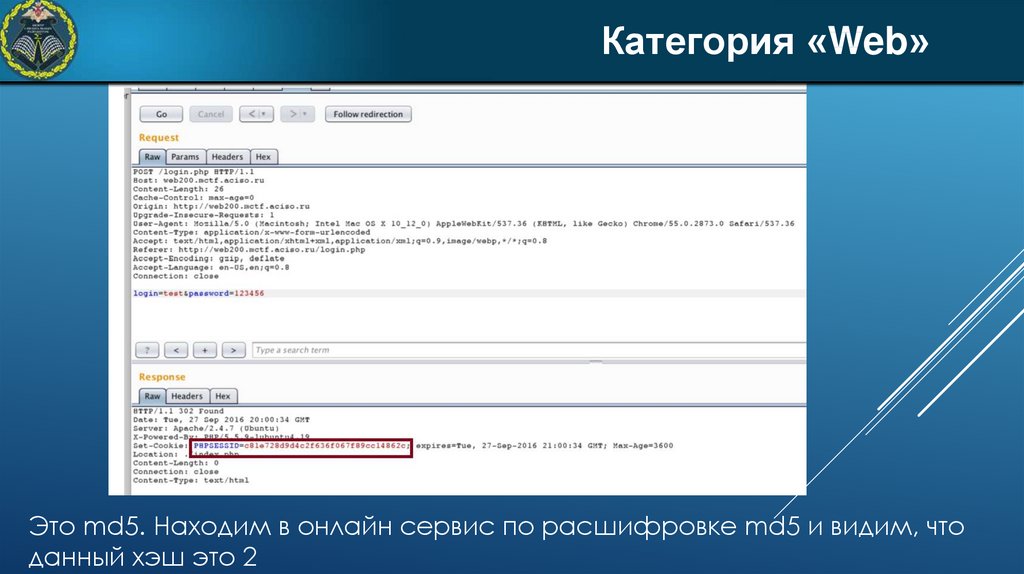

Категория «Web»Это md5. Находим в онлайн сервис по расшифровке md5 и видим, что

данный хэш это 2

9.

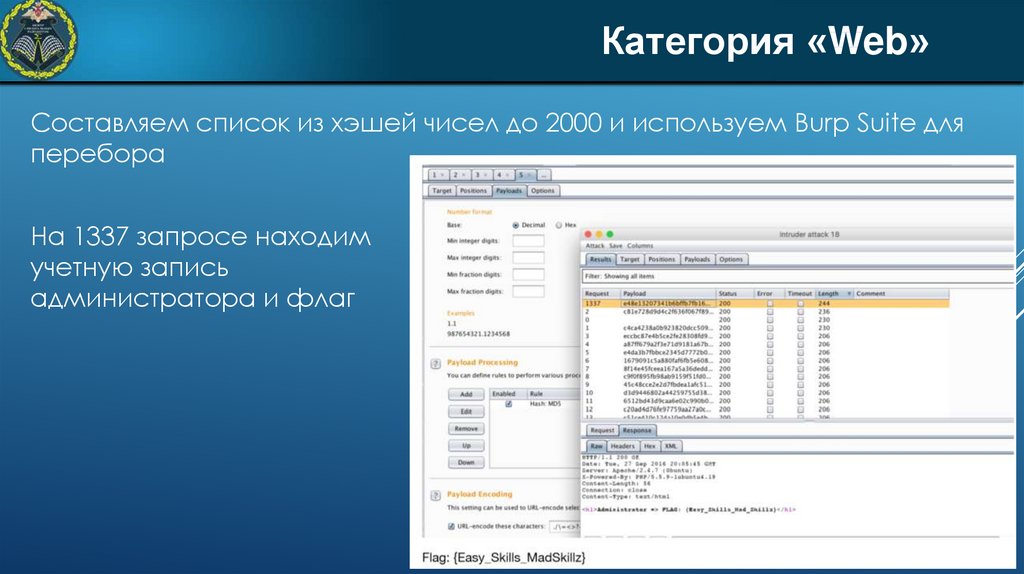

Категория «Web»Составляем список из хэшей чисел до 2000 и используем Burp Suite для

перебора

На 1337 запросе находим

учетную запись

администратора и флаг

10.

Категория «Web»Что почитать:

OWASP Testing Guide

The Tangled Web

The Web Application Hacker’s Handbook

Writeups с различных ctf

Что порешать:

https://ringzer0team.com/

https://ahack.ru/contest/

11.

Категория «Admin»Задачи на правильную настройку и поддержание сетевой

инфраструктуры

12.

Категория «Admin»Какие инструменты пригодятся:

Wireshark

OpenVPN

Tcpdump

Что нужно знать:

Сети

Уметь правильно настраивать сетевое

оборудование

Что почитать:

Олифер «Комьютерные сети»

мануалы

13.

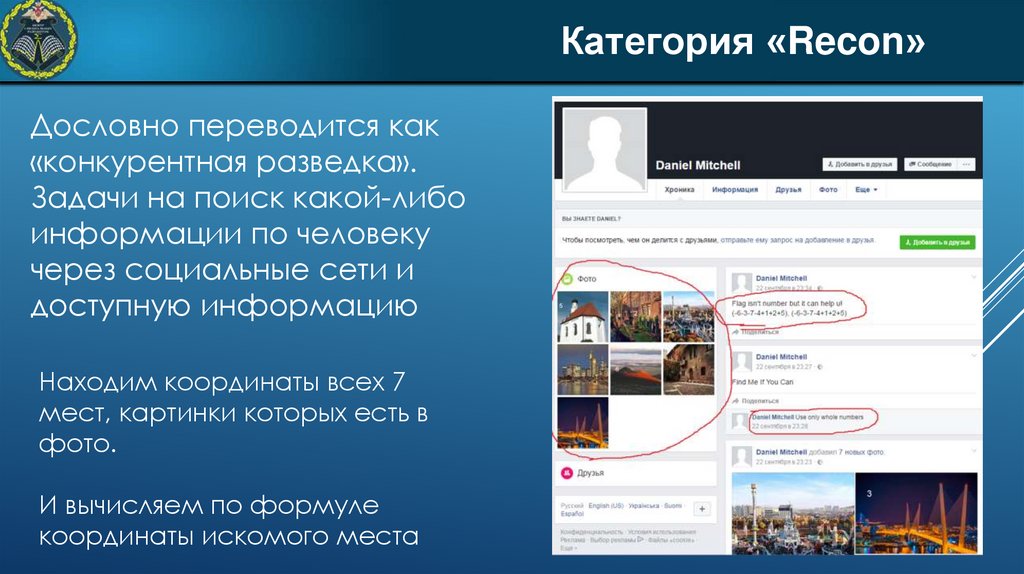

Категория «Recon»Дословно переводится как

«конкурентная разведка».

Задачи на поиск какой-либо

информации по человеку

через социальные сети и

доступную информацию

Находим координаты всех 7

мест, картинки которых есть в

фото.

И вычисляем по формуле

координаты искомого места

14.

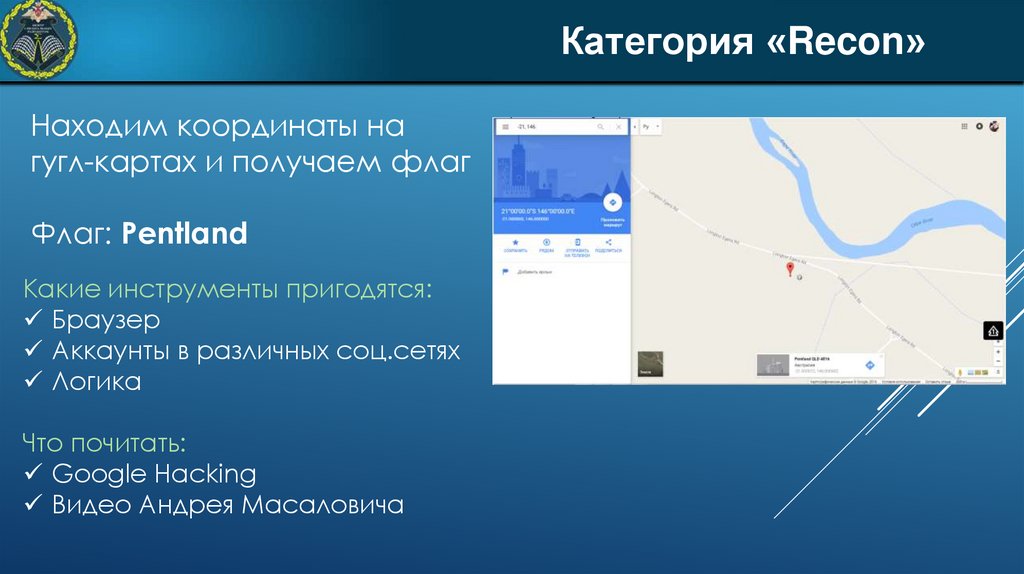

Категория «Recon»Находим координаты на

гугл-картах и получаем флаг

Флаг: Pentland

Какие инструменты пригодятся:

Браузер

Аккаунты в различных соц.сетях

Логика

Что почитать:

Google Hacking

Видео Андрея Масаловича

15.

Категория «Reverse»Задачи на обратную разработку программ

Какие инструменты пригодятся:

IDA

Olly Dbg

Win Dbg

Что порешать:

http://reversing.kr/

Различные crackme

Что нужно знать:

Assembler

Си

Архитектуру ЭВМ

Как представляются различные типы данных в

памяти

16.

Категория «Joy»Задачи на общую эрудицию

Какие инструменты пригодятся:

Эрудиция

Логика

Умение правильно гуглить и мыслить

Что почитать:

Художественную литературу

Смотреть классические и современные

фильмы

17.

Категория «Joy»18.

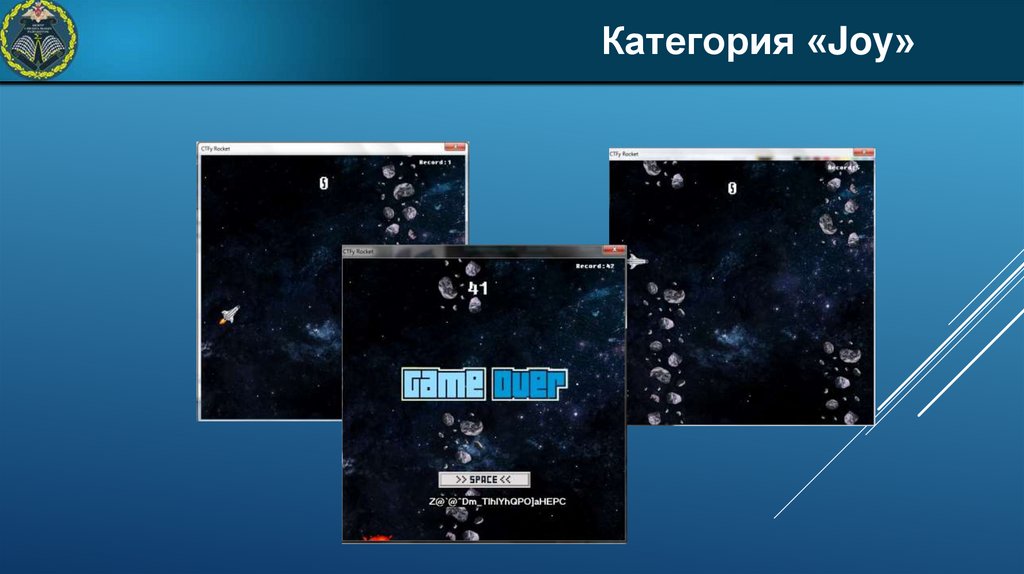

Категория «Joy»19.

Категория «Forensic»Задачи на компьютерную криминалистику

Какие инструменты пригодятся:

WireShark

Hex Editor

Exif Tool

Foremost

Что нужно знать:

Особенности операционных и файловых

систем

Уметь разбирать дамп трафика

Строение и особенности различных

вирусных программ

20.

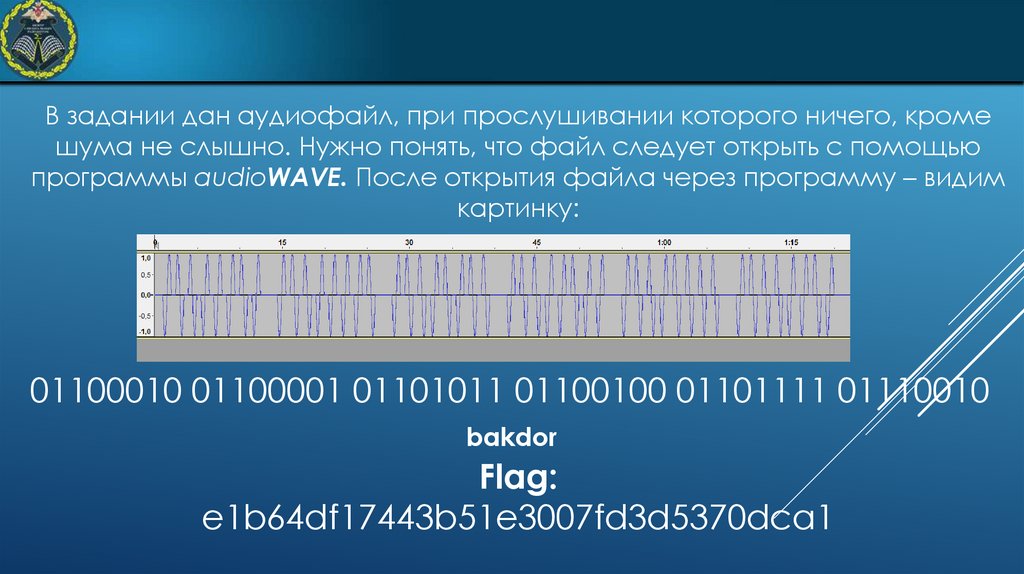

В задании дан аудиофайл, при прослушивании которого ничего, кромешума не слышно. Нужно понять, что файл следует открыть с помощью

программы audioWAVE. После открытия файла через программу – видим

картинку:

01100010 01100001 01101011 01100100 01101111 01110010

bakdor

Flag:

e1b64df17443b51e3007fd3d5370dca1

21.

Категория «Crypto»Задачи на криптографию

Что почитать:

Различные мануалы по

криптоалгоритмам

Writeups по заданиям

https://ru.coursera.org/cours

es?query=cryptography

Какие инструменты пригодятся:

SageMath

Cryptool

Wolfram

HashPump

Что нужно знать:

Алгоритмы работы различных шифров

Математику и высшую алгебру

Особенности криптоалгоритмов и их слабые

стороны

22.

Категория «Crypto»Задание звучит следующим образом:

Расшифруйте тескт, который зашифрован с помощью

шифра Цезаря

Xliwigvixtewwtlvewimwewtlonvlbuuihprubmdpcomvxkjxkd

Проблема в том, что мы не знаем число N (на сколько

символов сдвинут алфавит) и не можем однозначно

расшифровать.

Вручную перебирать долго. Воспользуемся онлайн

тулзой

http://rumkin.com/tools/cipher/caesar.php

23.

Категория «Crypto»Рассматриваем все варианты расшифровки. Сколько

их будет?

Среди вариантов находим подходящий по смыслу.

Получилось при N=22

thesecretpassphraseisasphkjrhxqqedlnqxizlykirtgftgz

24.

Категория «Stegano»Задачи на скрытую передачи данных.

Стеганография скрывает сам факт передачи

данных в изображениях, медиа-файлах и т.д.

Какие инструменты пригодятся:

PngCheck

OpenStego

MP3Stego

HashEditor

Что нужно знать:

Структуру изображений

Структуру медиафайлов

Что почитать:

Writeups по заданиям

25.

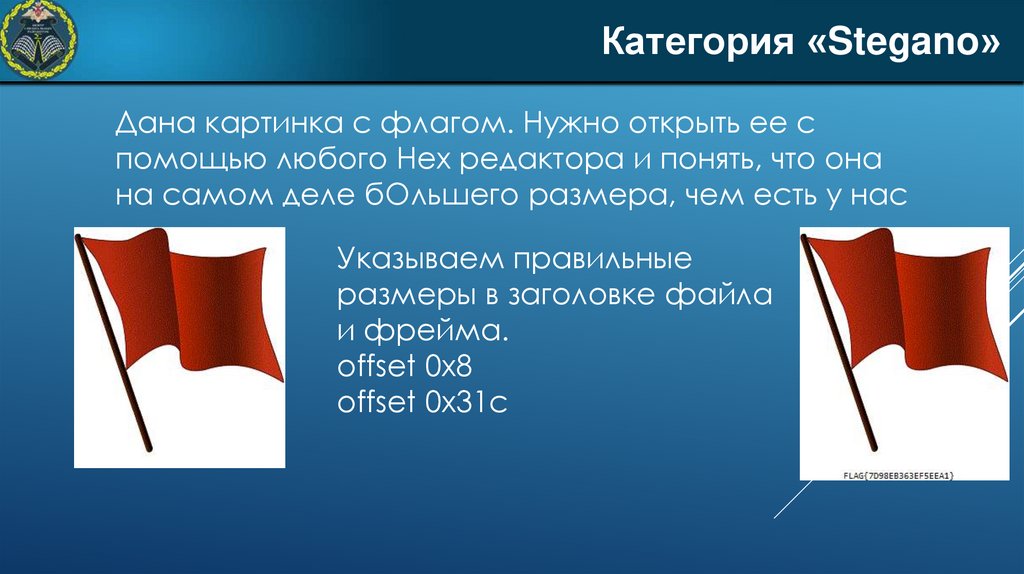

Категория «Stegano»Дана картинка с флагом. Нужно открыть ее с

помощью любого Hex редактора и понять, что она

на самом деле бОльшего размера, чем есть у нас

Указываем правильные

размеры в заголовке файла

и фрейма.

offset 0x8

offset 0x31c

26.

Категория «Pwn»Задачи на взлом скомпилированных приложений.

Категория также называется Exploit

Какие инструменты пригодятся:

IDA

Objdump

Что порешать:

Gdb

https://exploit-exercises.com/

peda

http://overthewire.org/wargames/

Что нужно знать:

Си

Assembler

Программирование

Программирование