Похожие презентации:

Разработка нормативной и организационно-распорядительной документации по защите персональных данных

1. Разработка нормативной и организационно-распорядительной документации по защите персональных данных

Докладчик:Гусев Игорь Михайлович

2. Цели создания системы документов в области защиты персональных данных

Организация правового регулирования отношениймежду предприятием и субъектом ПДн в области

обеспечения безопасности ПДн;

Повышение эффективности и согласованности

процесса управления ИБ на Предприятии;

Информационное обеспечение подготовки и

принятия решений по обеспечению защиты ПДн;

Осуществление эффективного использования

(эксплуатации) средств обеспечения ИБ;

Стандартизация в области обеспечения ИБ;

Выполнение требований регуляторов: ФСТЭК, ФСБ,

РОСКОМНАДЗОР

2

3. Классификация документов в области обеспечения защиты персональных данных

ДокументыОрганизационнораспорядительные

Нормативные

Информационные

Плановые

3

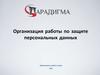

4. ЗАКОНОДАТЕЛЬСТВо в сфере защиты ПДн

Европейская КонвенцияФЗ №160 от 19.12.2005 «О ратификации

Конвенции Совета Европы о защите…»

GDPR (General Data Protection Regulation)

«Общий регламент по защите данных»

Постановление ЕС 2016/679

Вступает в силу 25 мая 2018

ФЗ №152 от 26.07.2006 ФЗ 160 от 19.12.2005

Постановление

Правительства РФ

№1119 от

01.11.2012

Постановление

Правительства РФ

№687 от 15.09.2008

(обр ПДн без СА)

Постановление

Правительства РФ

№211 от 21.03.2012

(меры ЗПДн д гос)

Постановление

Правительства РФ

№512 от 06.07.2008

(МН биометр ПДн)

Постановление

Правительства РФ

№940 от 18.09.2012

(опр доп УБПДн)

Приказ ФСТЭК

России от

18.02.2013 №21

ФСТЭК. Базовая

модель угроз

безопасности ПДн

15.02.2008

ФСТЭК. Методика

определения

актуальных УБПДн

14.02.2008

ФСТЭК. СТР-К

Приказ №282 от

30.08.2002

(в части ЗТС.1)

ФСБ

Приказ ФСБ России

от 10.07.2014

№ 378

Методика определения угроз безопасности

информации в информационных системах

(Проект в обсуждении с 2015)

Письмо от СКЗ ОАО «Газпром»

от 13.08.2013 №СКЗ-6111

4

5. ПРАКТИКА Разработки ДОКУМЕНТАЦИИ

1. Назначениеответственных лиц

2. Проведение

аудита

Приказ о назначении администратора ИБ (СТР-К)

Приказ о назначении ответственного за организацию

обработки ПДн (ст.18.1 152-ФЗ)

Политика оператора в отношении обработки ПДн

(ст.18.1 152-ФЗ) опубликовать

Отчет по результатам

1. Описание субъектов ПДн.

2. Описание правовых основ

обработки ПДн.

3. Описание безнеспроцессов обработки ПДн.

4. Перечень

информационных активов

для обеспечения обработки

ПДн

5. Определение перечня

ИСПДн.

6. Описание ТС ИСПДн.

7. Описание ПО ИСПДн.

Уведомление в РКН (ст.22 152-ФЗ)

Перечень ПДн, обрабатываемых в Обществе (ст.9 152-ФЗ)

Перечень документов, на основании которых

осуществляется обработка ПДн в Обществе (ст.6 152-ФЗ)

Перечень ИСПДн

Перечень лиц, имеющих доступ в помещения с

установленными СВТ ИСПДн (СТР-К, Пр.ФСБ №378)

Перечень лиц, доступ к ПДн которым необходим для

выполнения служебных обязанностей

5

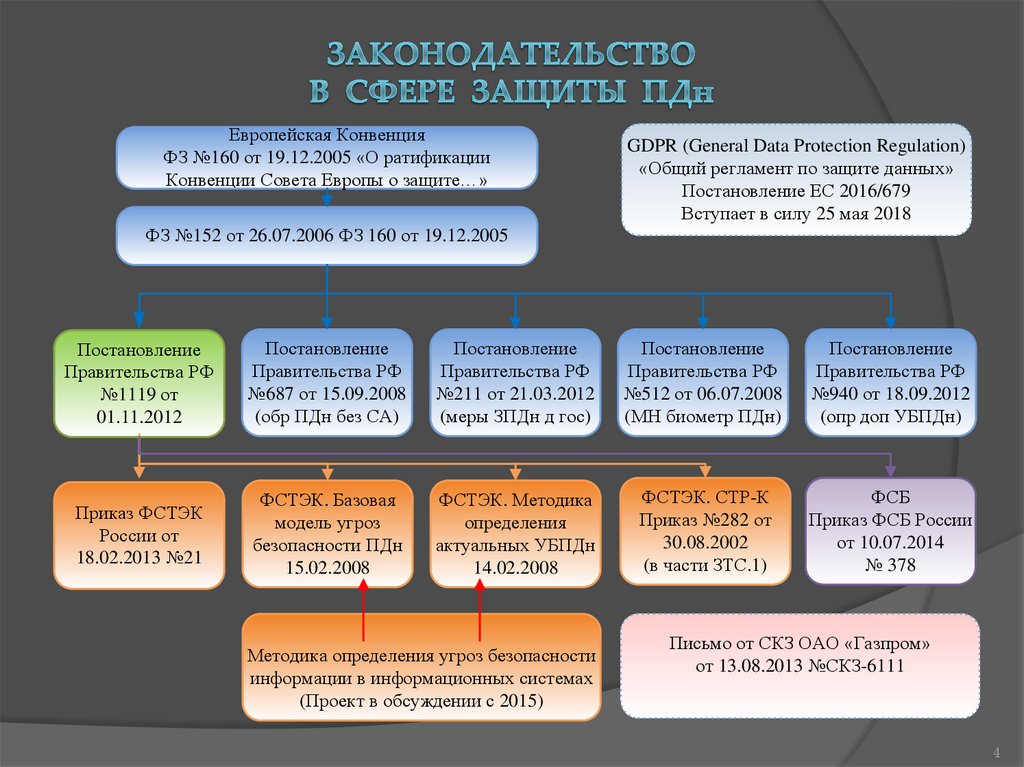

6. ПРАКТИКА Разработки ДОКУМЕНТАЦИИ

3. Утверждениеплана мероприятий

по обеспечению

безопасности

персональных

данных

4. Разработка и

утверждение

прочих документов

План мероприятий по

обеспечению

безопасности ПДн

(2.13, 3.18 СТР-К;

внутренние документы)

Регламент обработки ПДн

Согласие субъекта ПДн на обработку

общедоступных/биометрических/специальных ПДн

Положение об обработке

и защите ПДн

Соглашение субъекта на передачу ПДн на обработку иным

операторам, с которыми заключено соглашение

Соглашение субъекта на трансграничную передачу ПДн

Соглашение о неразглашенииПДн

Журнал проведения инструктажа по ИБ

Журнал учета обращений граждан-субъектов ПДн о

выполнении их законных прав

Журнал учета СЗИ (СКЗИ)

Журнал учета носителей информации, содержащих ПДн

Приказ об утверждении мест хранения ПДн

Приказ о назначении комиссии по уничтожению ПДн

Акт уничтожения ПДн

Проект договора на поручение обработки ПДн третьей

стороне

6

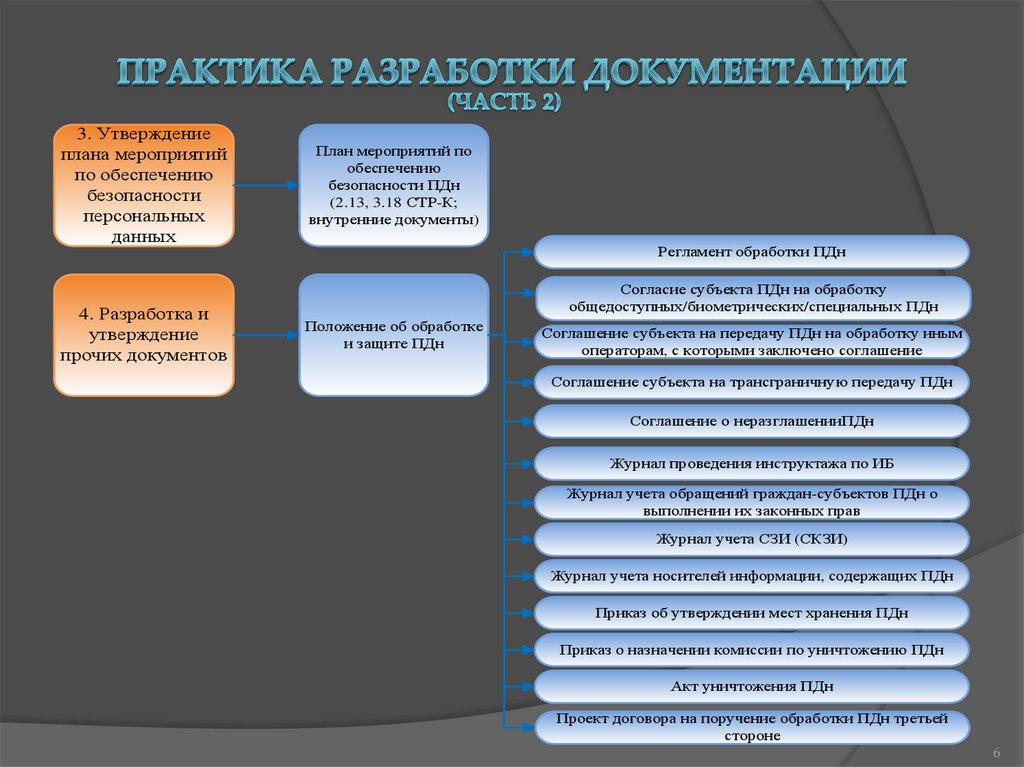

7.

Перечень источников угроз безопасности ПДн5. Разработка

модели угроз ПДн

Модель угроз

безопасности ПДн,

обрабатываемых в

ИСПДн

Модель нарушителя

Уровень исходной защищенности ИСПДн

Перечень актуальных угроз безопасности ПДн

Уровень защищенности ПДн

6. Разработка ТЗ

ТЗ на СЗПДн

7. Разработка ТП

ТП на СЗПДн

8. Разработка

эксплуатационной

документации

Пакет эксплуатационной

документации

7

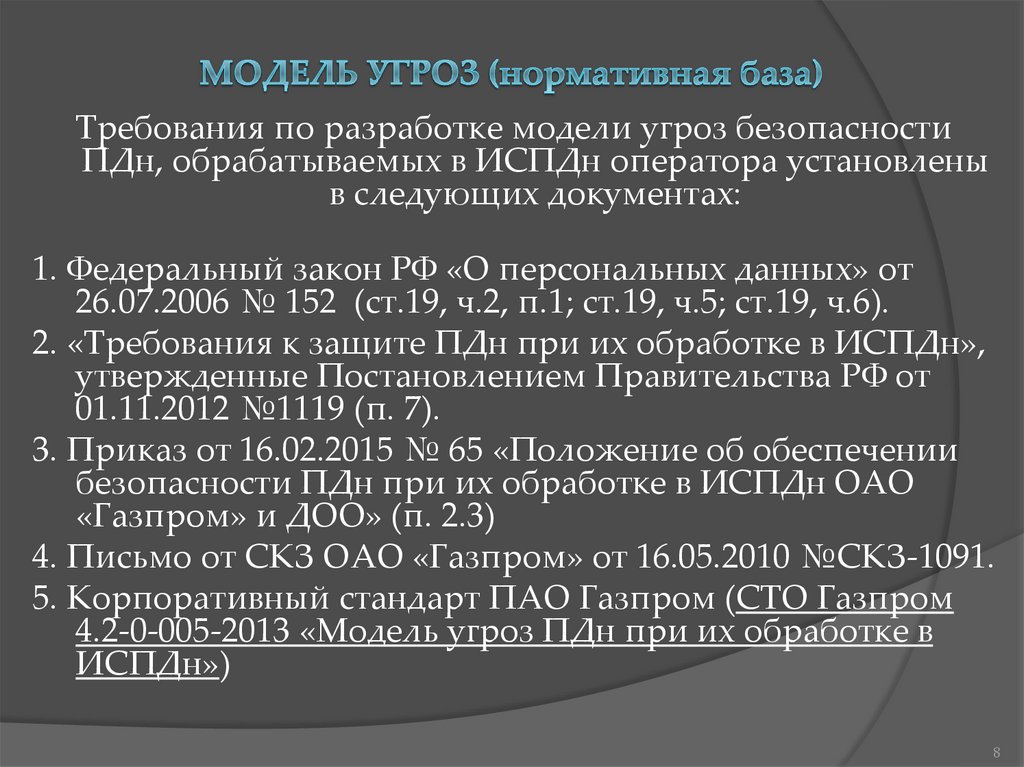

8. Модель угроз (нормативная база)

Требования по разработке модели угроз безопасностиПДн, обрабатываемых в ИСПДн оператора установлены

в следующих документах:

1. Федеральный закон РФ «О персональных данных» от

26.07.2006 № 152 (ст.19, ч.2, п.1; ст.19, ч.5; ст.19, ч.6).

2. «Требования к защите ПДн при их обработке в ИСПДн»,

утвержденные Постановлением Правительства РФ от

01.11.2012 №1119 (п. 7).

3. Приказ от 16.02.2015 № 65 «Положение об обеспечении

безопасности ПДн при их обработке в ИСПДн ОАО

«Газпром» и ДОО» (п. 2.3)

4. Письмо от СКЗ ОАО «Газпром» от 16.05.2010 №СКЗ-1091.

5. Корпоративный стандарт ПАО Газпром (СТО Газпром

4.2-0-005-2013 «Модель угроз ПДн при их обработке в

ИСПДн»)

8

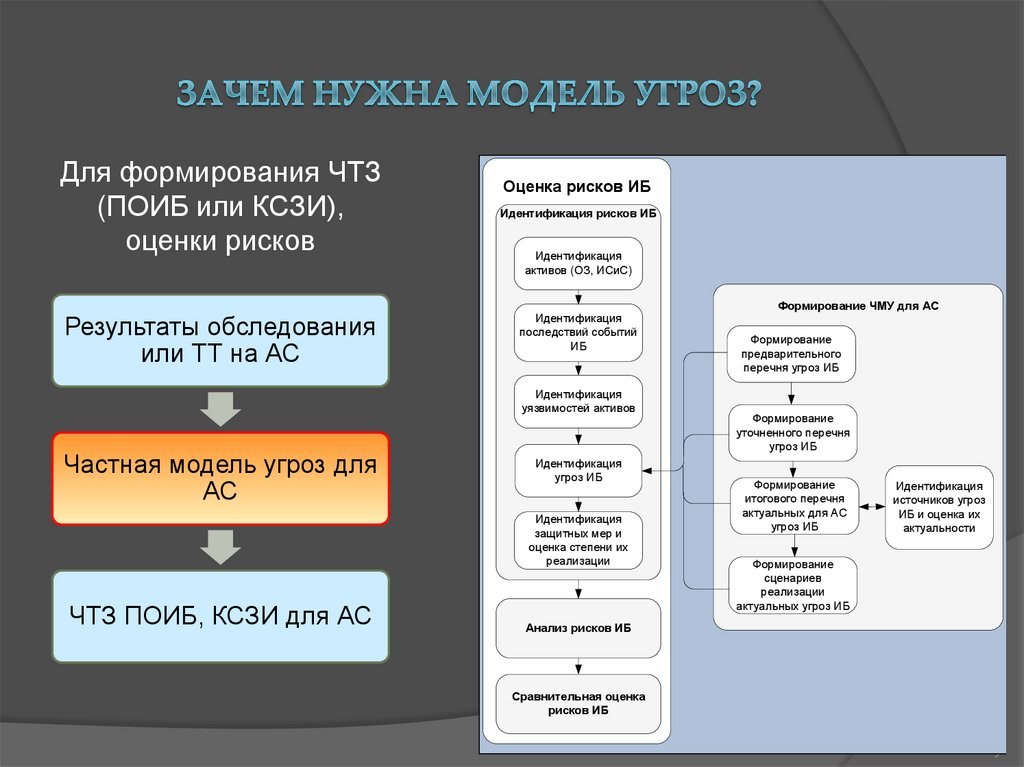

9. Зачем нужна модель угроз?

Для формирования ЧТЗ(ПОИБ или КСЗИ),

оценки рисков

Результаты обследования

или ТТ на АС

Оценка рисков ИБ

Идентификация рисков ИБ

Идентификация

активов (ОЗ, ИСиС)

Идентификация

последствий событий

ИБ

Идентификация

уязвимостей активов

Частная модель угроз для

АС

Идентификация

угроз ИБ

Идентификация

защитных мер и

оценка степени их

реализации

ЧТЗ ПОИБ, КСЗИ для АС

Формирование ЧМУ для АС

Формирование

предварительного

перечня угроз ИБ

Формирование

уточненного перечня

угроз ИБ

Формирование

итогового перечня

актуальных для АС

угроз ИБ

Идентификация

источников угроз

ИБ и оценка их

актуальности

Формирование

сценариев

реализации

актуальных угроз ИБ

Анализ рисков ИБ

Сравнительная оценка

рисков ИБ

9

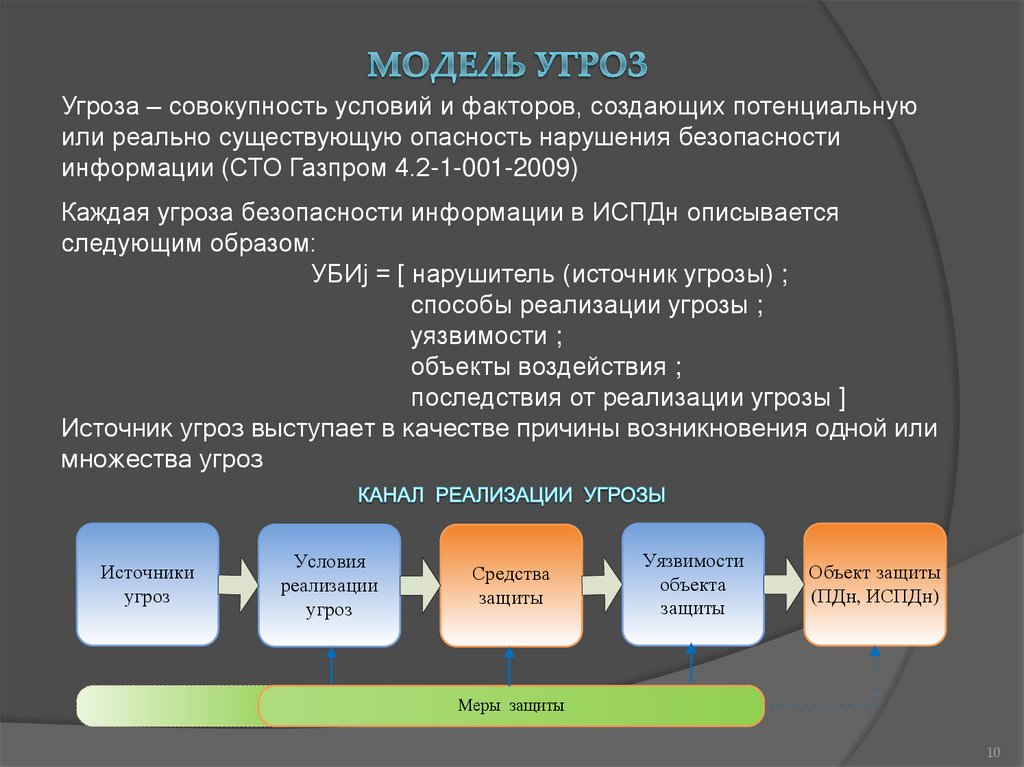

10. Модель угроз

Угроза – совокупность условий и факторов, создающих потенциальнуюили реально существующую опасность нарушения безопасности

информации (СТО Газпром 4.2-1-001-2009)

Каждая угроза безопасности информации в ИСПДн описывается

следующим образом:

УБИj = [ нарушитель (источник угрозы) ;

способы реализации угрозы ;

уязвимости ;

объекты воздействия ;

последствия от реализации угрозы ]

Источник угроз выступает в качестве причины возникновения одной или

множества угроз

Источники

угроз

Условия

реализации

угроз

Средства

защиты

Уязвимости

объекта

защиты

Объект защиты

(ПДн, ИСПДн)

Меры защиты

10

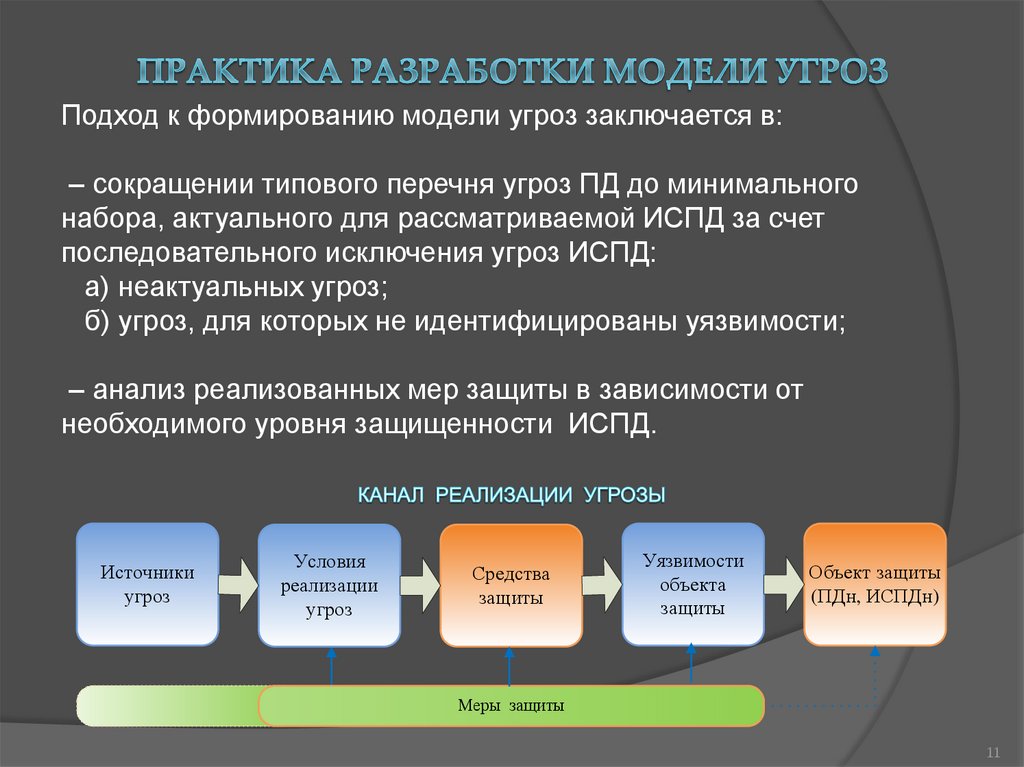

11.

Подход к формированию модели угроз заключается в:– сокращении типового перечня угроз ПД до минимального

набора, актуального для рассматриваемой ИСПД за счет

последовательного исключения угроз ИСПД:

а) неактуальных угроз;

б) угроз, для которых не идентифицированы уязвимости;

– анализ реализованных мер защиты в зависимости от

необходимого уровня защищенности ИСПД.

Источники

угроз

Условия

реализации

угроз

Средства

защиты

Уязвимости

объекта

защиты

Объект защиты

(ПДн, ИСПДн)

Меры защиты

11

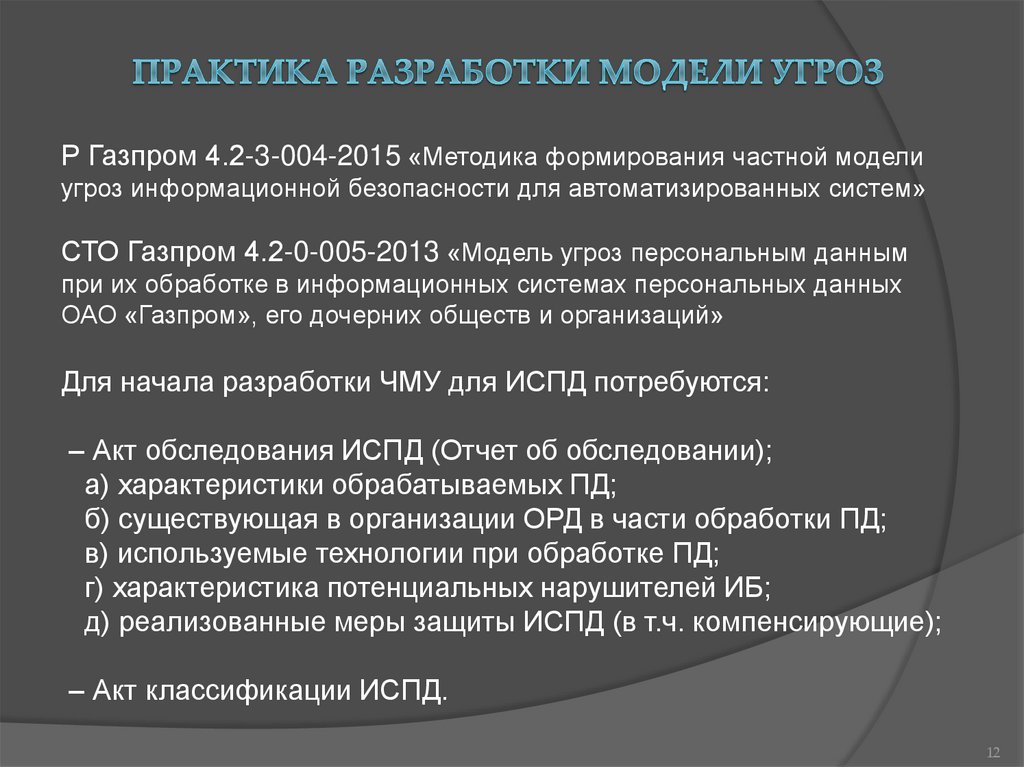

12.

Р Газпром 4.2-3-004-2015 «Методика формирования частной моделиугроз информационной безопасности для автоматизированных систем»

СТО Газпром 4.2-0-005-2013 «Модель угроз персональным данным

при их обработке в информационных системах персональных данных

ОАО «Газпром», его дочерних обществ и организаций»

Для начала разработки ЧМУ для ИСПД потребуются:

– Акт обследования ИСПД (Отчет об обследовании);

а) характеристики обрабатываемых ПД;

б) существующая в организации ОРД в части обработки ПД;

в) используемые технологии при обработке ПД;

г) характеристика потенциальных нарушителей ИБ;

д) реализованные меры защиты ИСПД (в т.ч. компенсирующие);

– Акт классификации ИСПД.

12

13. Характеристики ЗАЩИЩАЕМОЙ АС

Характеристика АСЗначения

Структура АС

автономное АРМ

локальная АС

распределенная АС

Наличие подключения к сетям общего

пользования

подключена

подключена через выделенную

инфраструктуру

не подключена

в пределах одной КЗ

в пределах нескольких КЗ

вне КЗ

однопользовательский

многопользовательский

без сегментирования

с сегментированием

используется

не используется

Размещение ТС

Режим обработки информации

Сегментирование АС

Взаимодействие с другими АС

13

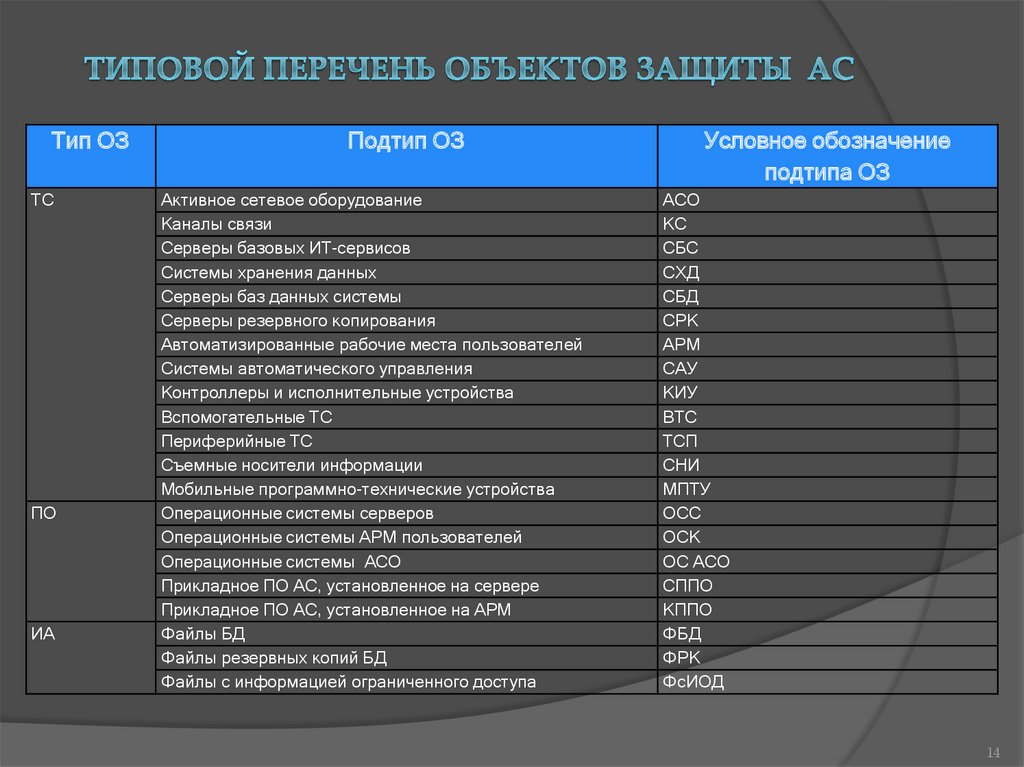

14. Типовой перечень Объектов защиты АС

Тип ОЗТС

ПО

ИА

Подтип ОЗ

Активное сетевое оборудование

Каналы связи

Серверы базовых ИТ-сервисов

Системы хранения данных

Серверы баз данных системы

Серверы резервного копирования

Автоматизированные рабочие места пользователей

Системы автоматического управления

Контроллеры и исполнительные устройства

Вспомогательные ТС

Периферийные ТС

Съемные носители информации

Мобильные программно-технические устройства

Операционные системы серверов

Операционные системы АРМ пользователей

Операционные системы АСО

Прикладное ПО АС, установленное на сервере

Прикладное ПО АС, установленное на АРМ

Файлы БД

Файлы резервных копий БД

Файлы с информацией ограниченного доступа

Условное обозначение

подтипа ОЗ

АСО

КС

СБС

СХД

СБД

СРК

АРМ

САУ

КИУ

ВТС

ТСП

СНИ

МПТУ

ОСС

ОСК

ОС АСО

СППО

КППО

ФБД

ФРК

ФсИОД

14

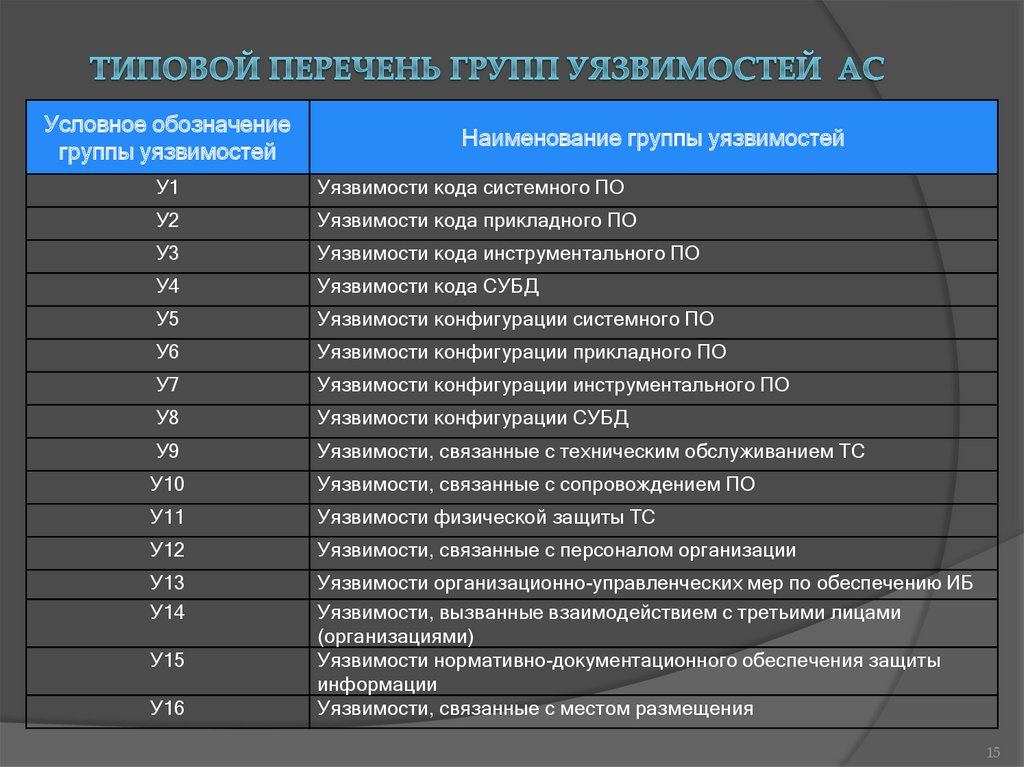

15. Типовой перечень групп уязвимостей АС

Условное обозначениегруппы уязвимостей

Наименование группы уязвимостей

У1

Уязвимости кода системного ПО

У2

Уязвимости кода прикладного ПО

У3

Уязвимости кода инструментального ПО

У4

Уязвимости кода СУБД

У5

Уязвимости конфигурации системного ПО

У6

Уязвимости конфигурации прикладного ПО

У7

Уязвимости конфигурации инструментального ПО

У8

Уязвимости конфигурации СУБД

У9

Уязвимости, связанные с техническим обслуживанием ТС

У10

Уязвимости, связанные с сопровождением ПО

У11

Уязвимости физической защиты ТС

У12

Уязвимости, связанные с персоналом организации

У13

У14

Уязвимости организационно-управленческих мер по обеспечению ИБ

Уязвимости, вызванные взаимодействием с третьими лицами

(организациями)

Уязвимости нормативно-документационного обеспечения защиты

информации

Уязвимости, связанные с местом размещения

У15

У16

15

16. Типовой перечень категорий защитных мер

Условное обозначениекатегории

Наименование категории защитных мер

ЗМ1

Физическая защита

ЗМ2

Организация безопасной эксплуатации средств обработки, хранения и

передачи информации

ЗМ3

Регистрация и учет событий ИБ

ЗМ4

Защита от вредоносного кода и спама

ЗМ5

Резервное копирование

ЗМ6

Защита сетевых сервисов и обеспечение сетевой безопасности

ЗМ7

Обеспечение ИБ при использовании мобильных программнотехнических устройств и съемных носителей информации

ЗМ8

Защита программного обеспечения

ЗМ9

Криптографическая защита

ЗМ10

Контроль доступа

ЗМ11

Контроль защищенности

16

17. Определение опасности нарушителя

Нарушаемые свойства безопасности ИАКатегория угрозы

Конфиденциальность

Целостность

Доступность

Взлом

+

+

+

Утечка

+

+

+

+

+

Искажение

Утрата

+

Блокирование

Злоупотребление

+

+

+

+

17

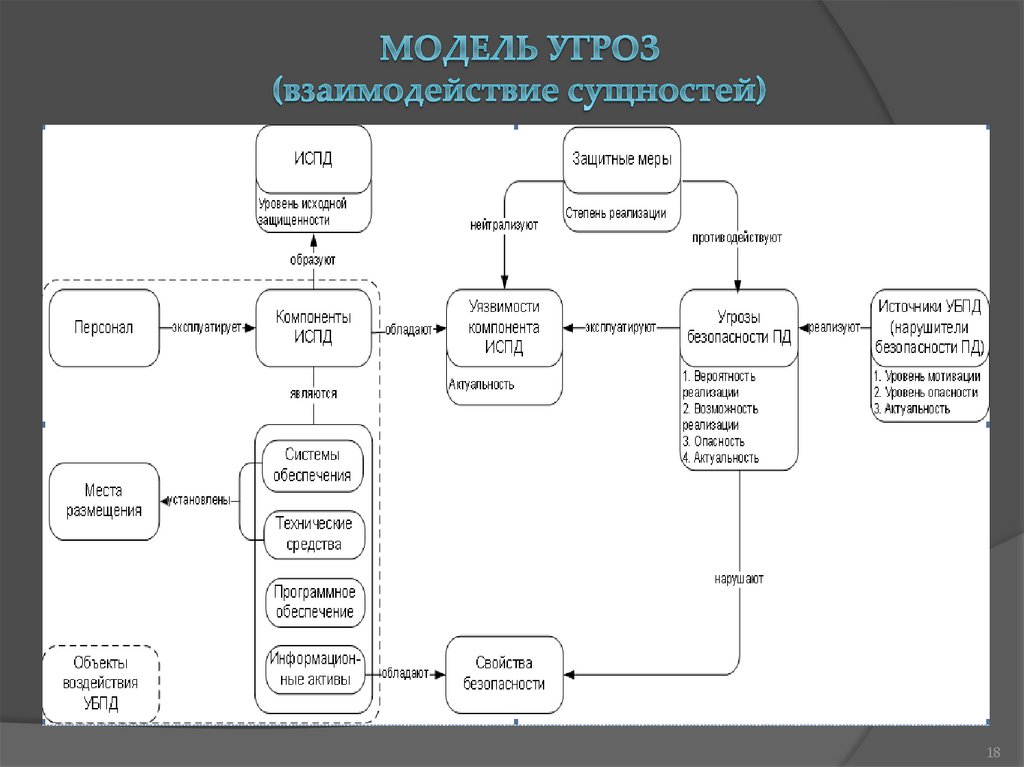

18. Модель угроз (взаимодействие сущностей)

1819.

Требуемый уровень защищённости ИСПДнТЗ на СЗПДн

ТП на СЗПДн

Перечень реализуемых мер по обеспечению

требуемого уровня защищённости ИСПДн

Решения по реализации изложенных в ТЗ мер по

обеспечению защищённости ИСПДн

Перечни проверок защитных мер

Оценка

эффективности

мер защиты

ИСПДн

Пакет

эксплуатационной

документации

Протокол приемочных испытаний системы защиты

ПДн

Акт оценки эффективности мер по обеспечению

безопасности ПДн, обрабатываемых в ИСПДн

Аттестат соответствия системы защиты ПДн

Руководство пользователя ИСПДн

Руководство администратора ИСПДн

ЭКСПЛУАТАЦИЯ (изменения состава ПДн, ИСПДн, условий экпл-ии)

Модель угроз безопасности ПДн, обрабатываемых в ИСПДн

Актуализированная

модель угроз

ТЗ

на модернизацию

СЗПДн

ТП

по модернизации

СЗПДн

Протокол приёмочных

испытаний СЗПДн

Новый акт оценки

эффективности СЗПДн

Переаттестация

Изменения в ЭД

(или новый

комплект ЭД)

19

20. Основные ошибки, допускаемые при разработке модели угроз

1. Неверно определены границы КЗ.2. Допущены ошибки в построении модели

нарушителя.

3. Неверно определен уровень исходной

защищенности ИСПДн.

4. Допущены ошибки в процессе определения

актуальности угроз.

5. Из рассмотрения исключены угрозы,

которые необходимо рассматривать для

ИСПДн.

6. Преднамеренно выставлена необходимая

актуальность угроз.

20

21.

Докладчик:Гусев Игорь Михайлович

21

Право

Право