Похожие презентации:

Этические и правовые аспекты информационной деятельности. Правовая охрана программ и данных. Защита информации

1.

БАНКОВСКИЙ КОЛЛЕДЖЭтические и правовые аспекты

информационной деятельности.

Правовая охрана программ и данных.

Защита информации

2.

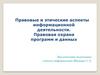

ЮРИДИЧЕСКИЙ СТАТУС ПО (РАСПРОСТРАНЕНИЕ ПО)ЛИЦЕНЗИОННОЕ (ПР.: Windows)

• Дистрибутивы (distribute – распространять, раздавать) лицензионных программ

распространяются разработчиками на основании договоров с пользователями на платной

основе

УСЛОВНО БЕСПЛАТНОЕ (shareware) ПР.: Nod32

• Пользователю предоставляется версия программы с ограниченным сроком действия (после

истечения указанного срока программа перестает работать, если за неё не произведена

оплата) или версия программы с ограниченными функциональными возможностями (в случае

оплаты пользователю сообщается код, включающий все функции).

БЕСПЛАТНОЕ (freeware) ПР.: ДубльГИС

• Новые недоработанные (бета) версии программных продуктов (это позволяет провести их

широкое тестирование);

• Программные продукты, являющиеся частью принципиально новых технологий (это позволяет

завоевать рынок);

• Дополнения к ранее выпущенным программам, исправляющие найденные ошибки или

расширяющие возможности;

• Устаревшие версии программ;

• Драйверы к новым устройствам или улучшенные драйверы к уже существующим

2

3.

ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ НЕ ТОЖДЕСТВЕННО"свободное программное обеспечение" (Free Software)

"программное обеспечение с открытым исходным

кодом" (Open Source Software)

СВОБОДНОЕ ПО

БЕСПЛАТНОЕ ПО

Пользование без ограничений

Пользование без ограничений

Возможность внести любые

изменения

Невозможность изменить и

настроить под себя

3

4.

СВОБОДНЫЕ ПРОГРАММЫ4 основные "степени свободы":

• «Нулевая свобода» — программу можно использовать с любой целью.

• «Первая

свобода»

—

можно

изучать,

как

программа

работает, и адаптировать ее для своих целей. Условием этого

является доступность исходного кода программы.

• «Вторая свобода» — можно распространять копии программы —

в помощь разработчику.

• «Третья свобода» — программу можно улучшать и публиковать свою

улучшенную версию с тем, чтобы принести пользу всему сообществу.

Условием

этого

также

является

доступность

исходного

кода

программы.

ЗАПРЕЩЕНО

При дальнейшем распространении скрывать ее исходный код и объявлять себя ее

4

владельцем

5.

ПРИМЕРЫ ПО С ОТКРЫТЫМ КОДОМ• Среди наиболее известных и продаваемых программных

продуктов с открытым кодом – операционные системы Linux

и FreeBSD, система управления базами данных MySQL,

скриптовый язык программирования общего назначения PHP,

HTTP-сервер Apache, HTTP-сервер Nginx, а также сервер

приложений JBossAS.

• По данным на январь 2017 года, Linux-системы используются

на 37% веб-сайтов в Интернете

5

6.

ПРИМЕРЫ ПО С ОТКРЫТЫМ КОДОМ• Для работы с документами в офисе существует офисный пакет

OpenOffice.org,

разработка

ведется

с

2000

года,

обладает

расширенным функционалом, кроссплатформенностью, богатыми

возможностями,

хорошей

совместимостью

компонентов

и

свободной лицензии.

OpenOffice.org состоит из шести компонентов:

• Текстовый редактор и редактор web-страниц Writer;

• Редактор электронных таблиц Calc;

• Средство создания и демонстрации презентаций Impress;

• Система управления базами данных Base;

6

• OpenOffice.org является альтернативой пакету программ MS Office

7.

Перспективные направления использования систем с открытым кодом• Интернет, где открытое программное обеспечение давно и успешно

применяется для организации работы web-серверов согласно принципам

LAMP,

• Телекоммуникационная

отрасль,

при

своем

бурном

росте

нуждающаяся в масштабируемости программного обеспечения, которую

не способны обеспечить проприетарные коммерческие продукты,

• Государственная сфера, где безопасность программного обеспечения,

контроль

над

ним

и

отсутствие

зависимости

от

иностранных

разработчиков играет главнейшую роль,

• Образовательная среда, которая должна дать учащимся среднего,

высшего и дистанционного образования максимально качественное

образование,

что

невозможно

программного обеспечения.

в

узких

рамках

проприетарного

7

8.

ВЕРСИИ И МОДИФИКАЦИИ ПРОГРАММ• Модификация – незначительно изменённая программа, в которой

устранены

замеченные

ошибки

или

внесены

незначительные

изменения

• Версия - существенно изменённая программа, в которой добавлены

принципиально новые функции, используется иная организация

программы, данных или применяются новые способы взаимодействия

пользователя с программой

8

9.

ВЕРСИИ И МОДИФИКАЦИИ ПРОГРАММ• Альфа-версия

–

содержит

много

ошибок

и

недоработок.

Необходима для «первоначального» тестирования

• Бета-версия

–

выпускается

после

исправления

замечаний

выявленных на предыдущем этапе

• RC–версия (Realeas Candidate – кандидат на реализацию) –

практически не содержит ошибок. Выявляются скрытые ошибки.

• Релиз-версия (release - реализация) – окончательная версия

9

10.

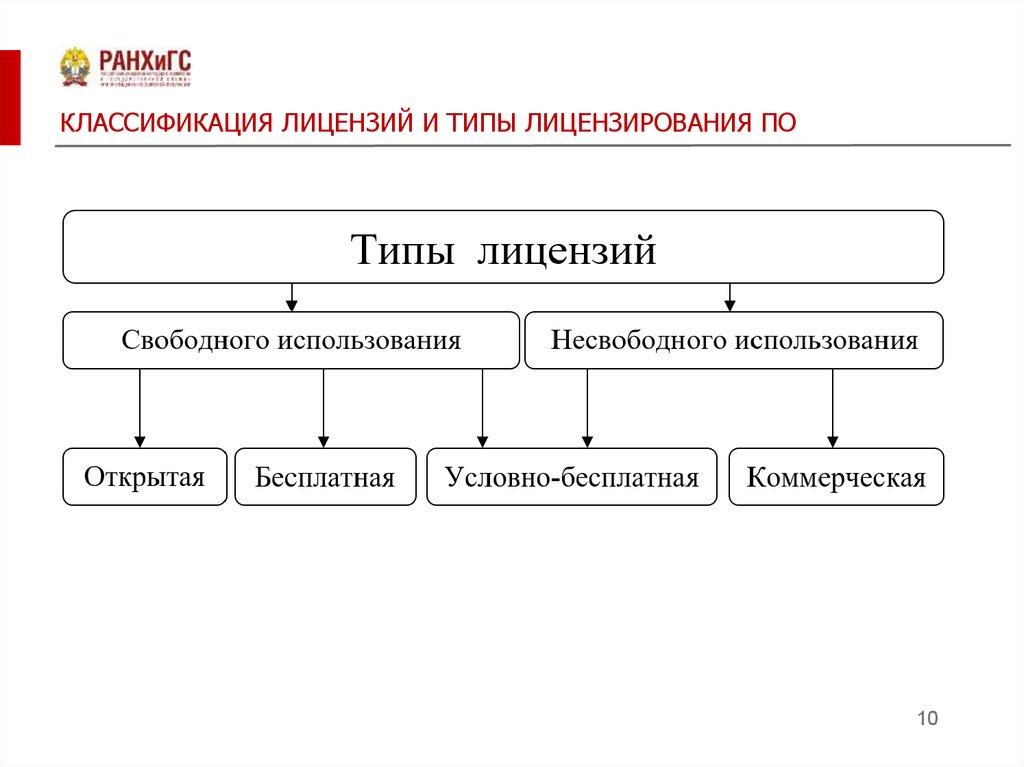

КЛАССИФИКАЦИЯ ЛИЦЕНЗИЙ И ТИПЫ ЛИЦЕНЗИРОВАНИЯ ПО10

11.

КЛАССИФИКАЦИЯ ЛИЦЕНЗИЙ И ТИПЫ ЛИЦЕНЗИРОВАНИЯ ПО• К открытым относятся: Open Source программы с открытым кодом

которые можно модифицировать.

К бесплатным относятся: Freeware, GPL, Adware, Postcardware,

Donationware, Nagware/Begware.

К условно-бесплатным относятся: ShareWare, TrialWare, Demoware.

К коммерческим относятся: Commercial главная цель таких программ

получение прибыли, код программ закрыт.

11

12.

СРАВНИТЕЛЬНЫЙ АНАЛИЗ СВОБОДНЫХ ЛИЦЕНЗИЙ12

13.

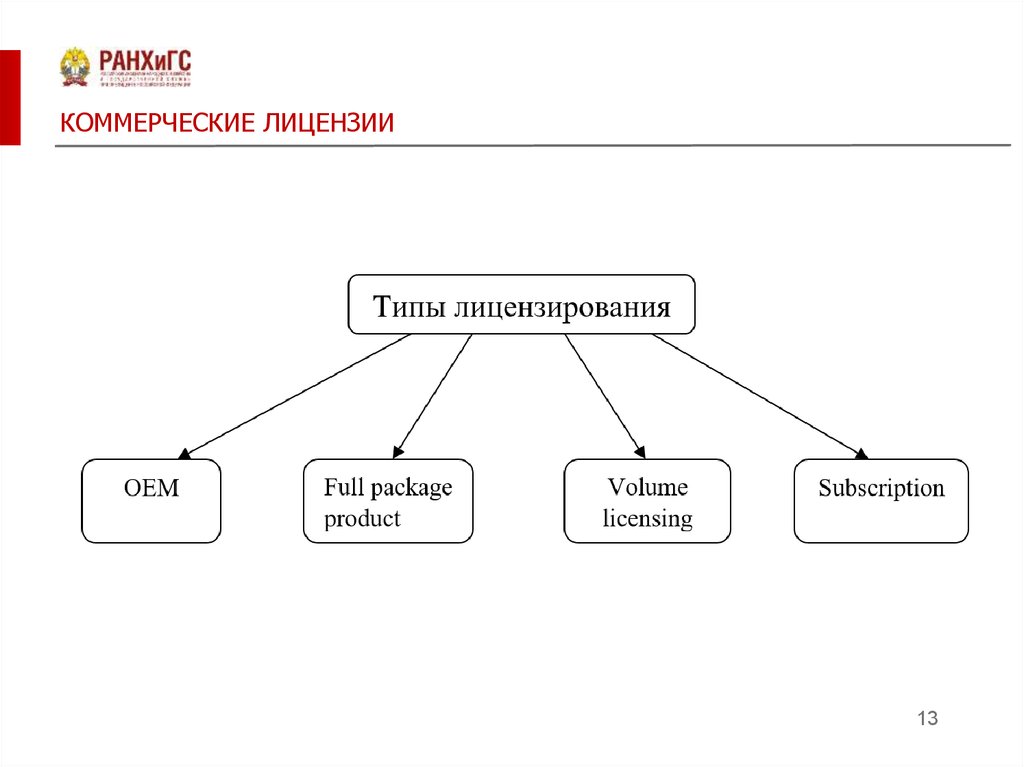

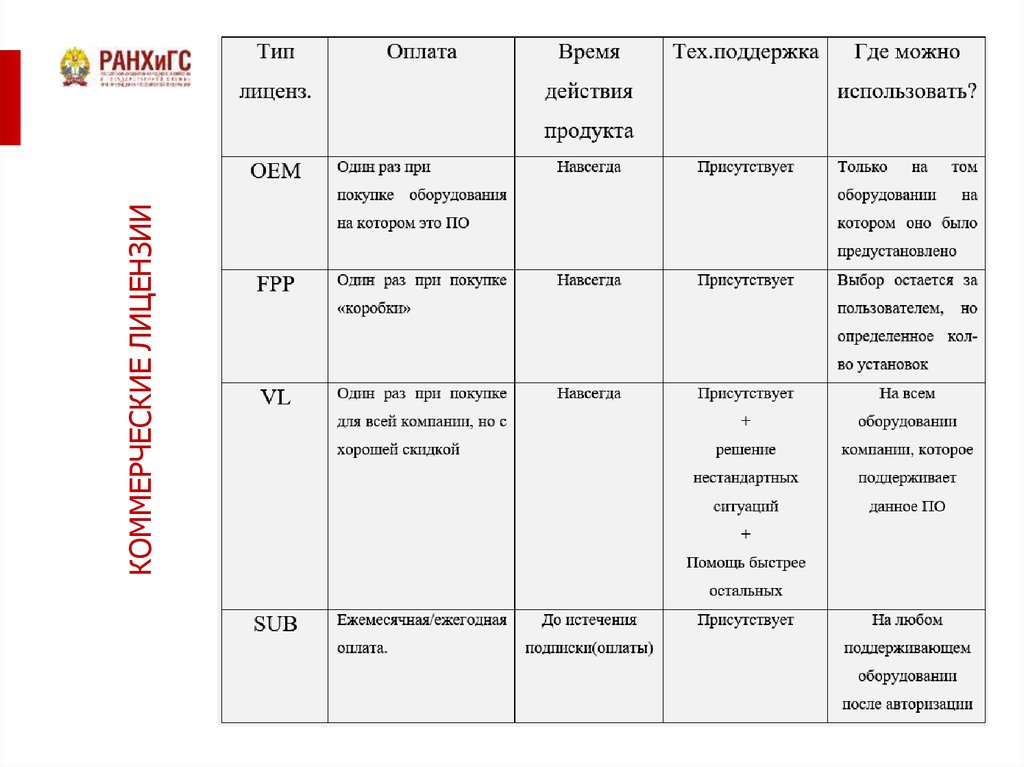

КОММЕРЧЕСКИЕ ЛИЦЕНЗИИ13

14.

OEM, Full Package Product.• OEM. Предустановленное ПО является одним из самых дешевых

вариантов. Он заключается в том, что пользователь приобретает ПО

вместе с самим компьютером или сервером и использовать его можно

только на купленном ПК

• Full Package Product. «Коробочный» продукт применяется в основном

для розничной торговли и удобен для частных лиц или малого бизнеса.

Разрешение на использование программного продукта на одном

компьютере дает покупка одной «коробки» и не важно, сколько людей

будет

пользоваться этим ПК. Так же можно сменить

ПК, но

определенное количество раз.

14

15.

Volume Licensing• Volume Licensing. Корпоративная лицензия удобна для компаний, у

которых много сотрудников, компьютеров и поэтому нужно приобретать

много лицензий. При этом компания получает одну именную лицензию

на программное обеспечение, которая содержит информацию о

заказчике (название, адрес и т.д.), перечень ПО и ключи для его

установки. В основном при такой схеме лицензирования компаниям,

заказывающим

распространители

именную

ПО

лицензию,

предоставляют

разработчики

значительные

или

скидки,

техническую поддержку, решения нестандартных ситуаций и т. п. На

сегодня она является лучшей для покупки нового ПО или его

обновления для компаний.

15

16.

Subscription• Subscription. Подписка на лицензирование программного обеспечения

предусматривает внесение ежемесячных или ежегодных платежей. Эта

схема удобна компаниям, которые покупают более 10 лицензий. Она

позволяет

пользователям

за

минимальные

начальные

затраты

получить практически все основные преимущества использования

данного продукта.

16

17.

17КОММЕРЧЕСКИЕ ЛИЦЕНЗИИ

18.

БАНКОВСКИЙ КОЛЛЕДЖПравовые нормы, относящиеся к

информации, правонарушения

в информационной сфере, меры их

предупреждения

19.

КОМПЬЮТЕРНОЕ ПИРАТСТВО• Действия

пользователя,

выходящие

за

рамки

лицензионного соглашения, являются нарушением авторских прав и

именуются пиратством

19

20.

ВИДЫ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ• Несанкционированный

доступ

к

информации,

хранящейся

в

компьютере

• Ввод в программное обеспечение «логических бомб»

• Разработка и распространение компьютерных вирусов

• Подделка компьютерной информации.

• Хищение компьютерной информации

20

21.

ПРЕДУПРЕЖДЕНИЕ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙОрганизационные:

• Повышение квалификации персонала

• Разделение прав доступа

• Уничтожение ненужных копий документов

• Соблюдение коммерческой тайны персоналом

• Охрана вычислительного центра

• Исключение случаев ведения особо важных работ только одним

человеком

• Возложение ответственности на лиц, которые должны обеспечивать

безопасность

21

22.

ПРЕДУПРЕЖДЕНИЕ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙПрограммно-технические

• Защита от компьютерных вирусов;

• Шифрование данных;

• Резервное копирование данных;

• Ограничение доступа к устройствам и файловой системе;

• Контроль трафика с помощью межсетевых экранов (брандмауэров);

• Защита от несанкционированного доступа к системе;

• Резервирование особо важных компьютерных подсистем;

• Оснащение помещений замками, установку сигнализации и многое

другое.

22

23.

ЮРИДИЧЕСКАЯ ОТВЕТСТВЕННОСТЬ• Гражданская;

• Административная;

• Уголовная.

23

24.

АДМИНИСТРАТИВНАЯ ОТВЕТСТВЕННОСТЬ• Статья 13.12. Нарушение правил защиты информации

• Нарушение

условий,

предусмотренных

лицензией

на

осуществление деятельности в области защиты информации (за

исключением

информации,

составляющей

государственную

тайну)

• Использование несертифицированных информационных систем,

баз и банков данных, а также несертифицированных средств

защиты

информации,

если

они

подлежат

обязательной

сертификации (за исключением средств защиты информации,

составляющей государственную тайну)

24

25.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬПреступления

технологий

совершаемые

или

в

сфере

киберпреступность

людьми,

использующими

информационных

—

преступления,

информационные

технологии для преступных целей.

25

26.

ПРАВА И ОБЯЗАННОСТИ УЧАСТНИКОВ ИНФОРМАЦИОННЫХ ОТНОШЕНИЙ (1)• право на защиту личности от воздействия недостоверной,

ложной информации;

• право на защиту информации, информационных ресурсов,

продуктов от несанкционированного доступа;

• право на защиту интеллектуальной собственности;

• право на защиту информационных систем, информационных

технологий

и

средств

их

обеспечения

как

вещной

собственности;

• право на защиту информационных прав и свобод;

26

27.

ПРАВА И ОБЯЗАННОСТИ УЧАСТНИКОВ ИНФОРМАЦИОННЫХ ОТНОШЕНИЙ (2)• ограничение права на раскрытие личной тайны, а также иной

информации

ограниченного

доступа

без

санкции

ее

собственника или владельца;

• обязанность по защите государства и общества от вредного

воздействия информации, защите самой информации, по

защите прав личности, по защите тайны;

• ответственность за нарушение информационной безопасности,

в том числе прав и свобод личности, тайны и других

ограничений

доступа

к

информации,

за

компьютерные

преступления

27

28.

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (1)Конституция Российской Федерации (12.12.1993)

Статья 24 - органы государственной власти … обязаны обеспечить каждому

возможность ознакомления с документами и материалами, непосредственно

затрагивающими его права и свободы...

Статья 41 гарантирует право на знание фактов и обстоятельств, создающих

угрозу для жизни и здоровья людей,

Статья 42 - право на знание достоверной информации о состоянии окружающей

среды.

Статья 23 гарантирует право на личную и семейную тайну, на тайну переписки,

телефонных переговоров, почтовых, телеграфных и иных сообщений,

Статья 29 - право свободно искать, получать, передавать, производить и

распространять информацию любым законным способом.

28

29.

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (2)Уголовный кодекс Российской Федерации от 13 июня 1996 г. N 63-ФЗ

• Глава 28 - "Преступления в сфере компьютерной информации«

• статья 272. Неправомерный доступ к компьютерной информации;

• статья 273. Создание, использование и распространение вредоносных

программ для ЭВМ;

• статья

274.

Нарушение

правил

эксплуатации

средств

хранения,

обработки или передачи компьютерной информации и информационнотелекоммуникационных сетей

• Статья 138 УК РФ, защищая конфиденциальность персональных

данных, предусматривает наказание за нарушение тайны переписки,

телефонных переговоров, почтовых, телеграфных или иных сообщений.

• Аналогичную роль для банковской и коммерческой тайны играет статья

183 УК РФ.

29

30.

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (3)• Гражданский кодекс Российской Федерации

часть первая от 30 ноября 1994 г. N 51-ФЗ,

часть вторая от 26 января 1996 г. N 14-ФЗ,

часть третья от 26 ноября 2001 г. N 146-ФЗ

часть четвертая от 18 декабря 2006 г. N 230-ФЗ

30

31.

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (4)• Федеральный

закон

"Об

информации

информационных

технологиях и о защите информации" от 27.07.2006 № 149-ФЗ

• осуществлении права на поиск, получение, передачу,

• производство и распространение информации;

• применении информационных технологий;

• обеспечении защиты информации.

• Федеральный

закон

от

29

декабря

2010

г.

N

436-ФЗ

"О защите детей от информации, причиняющей вред их

здоровью и развитию "

• Федеральный

закон

от

"Об электронной подписи"

6

апреля

2011

г.

N

63-ФЗ

31

32.

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (5)Закон РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) "О

государственной тайне»

• Гостайна - защищаемые государством сведения в области его

военной, внешнеполитической, экономической, разведывательной,

контрразведывательной и оперативно-розыскной деятельности,

распространение которых может нанести ущерб безопасности

Российской Федерации.

• Средств

защиты

информации

-

это

криптографические,

программные

и

другие

предназначенные

для

защиты

сведений,

технические,

средства,

составляющих

государственную тайну; средства, в которых они реализованы, а

также средства контроля эффективности защиты информации. 32

33.

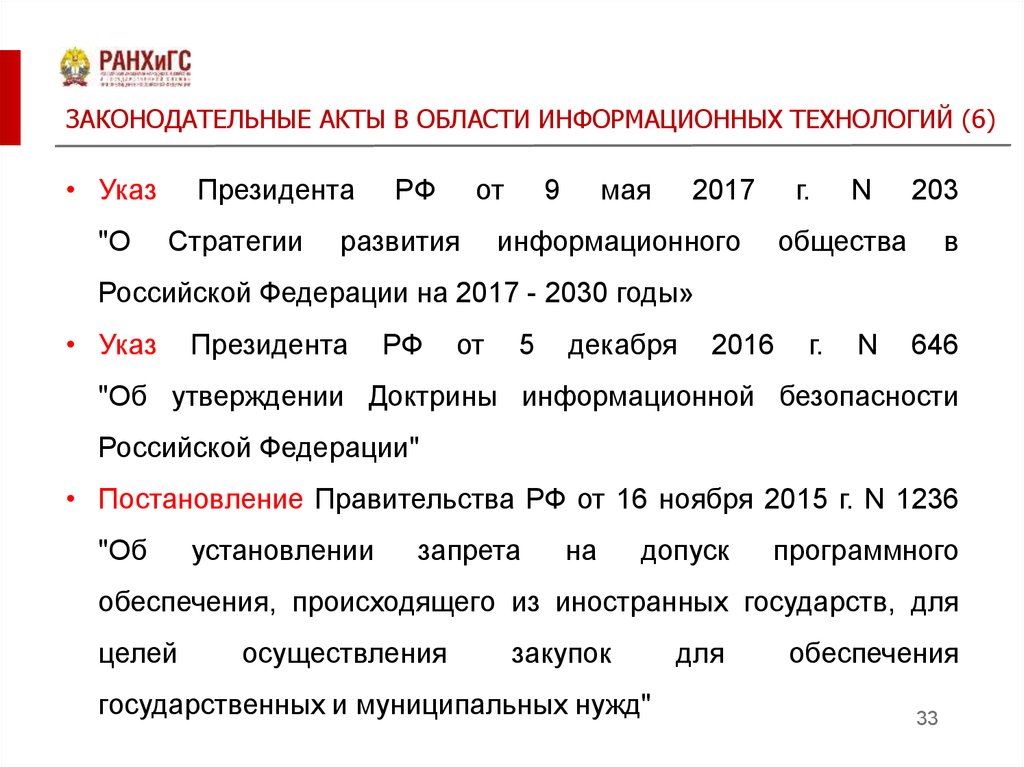

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (6)• Указ

"О

Президента

Стратегии

РФ

от

развития

мая

9

г.

2017

информационного

N

203

общества

в

Российской Федерации на 2017 - 2030 годы»

• Указ

Президента

РФ

от

5

декабря

2016

г.

N

646

"Об утверждении Доктрины информационной безопасности

Российской Федерации"

• Постановление Правительства РФ от 16 ноября 2015 г. N 1236

"Об

установлении

запрета

на

допуск

программного

обеспечения, происходящего из иностранных государств, для

целей

осуществления

закупок

государственных и муниципальных нужд"

для

обеспечения

33

34.

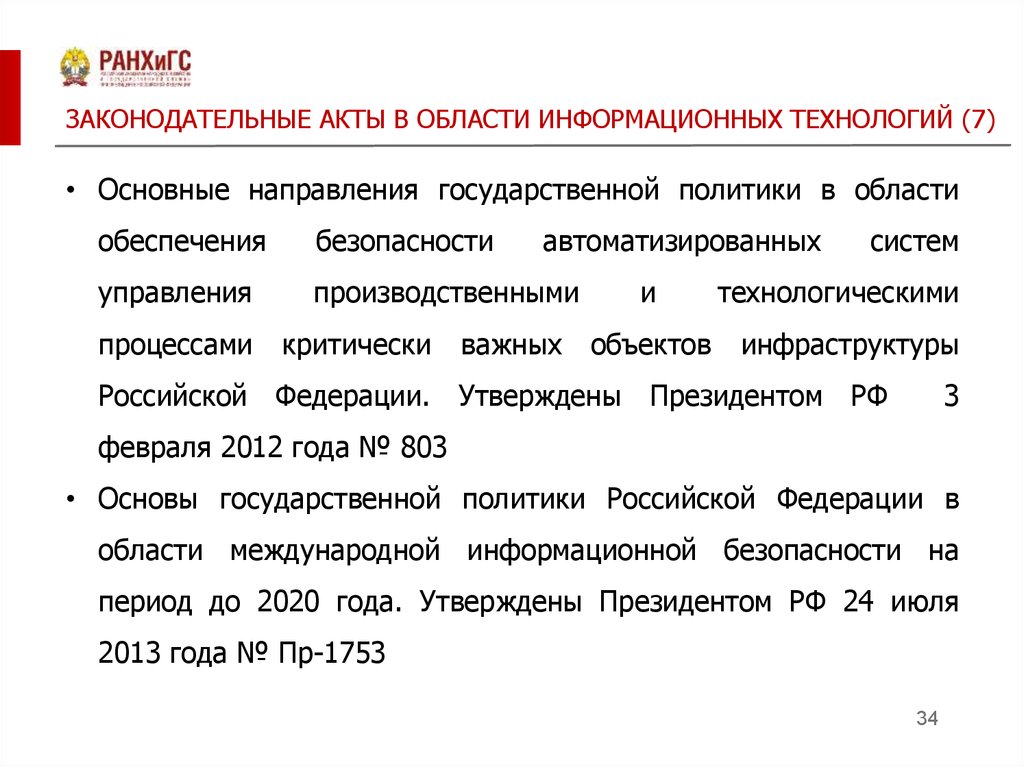

ЗАКОНОДАТЕЛЬНЫЕ АКТЫ В ОБЛАСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (7)• Основные направления государственной политики в области

обеспечения

безопасности

управления

производственными

процессами

критически

автоматизированных

важных

и

объектов

систем

технологическими

инфраструктуры

Российской Федерации. Утверждены Президентом РФ

3

февраля 2012 года № 803

• Основы государственной политики Российской Федерации в

области международной информационной безопасности на

период до 2020 года. Утверждены Президентом РФ 24 июля

2013 года № Пр-1753

34

35.

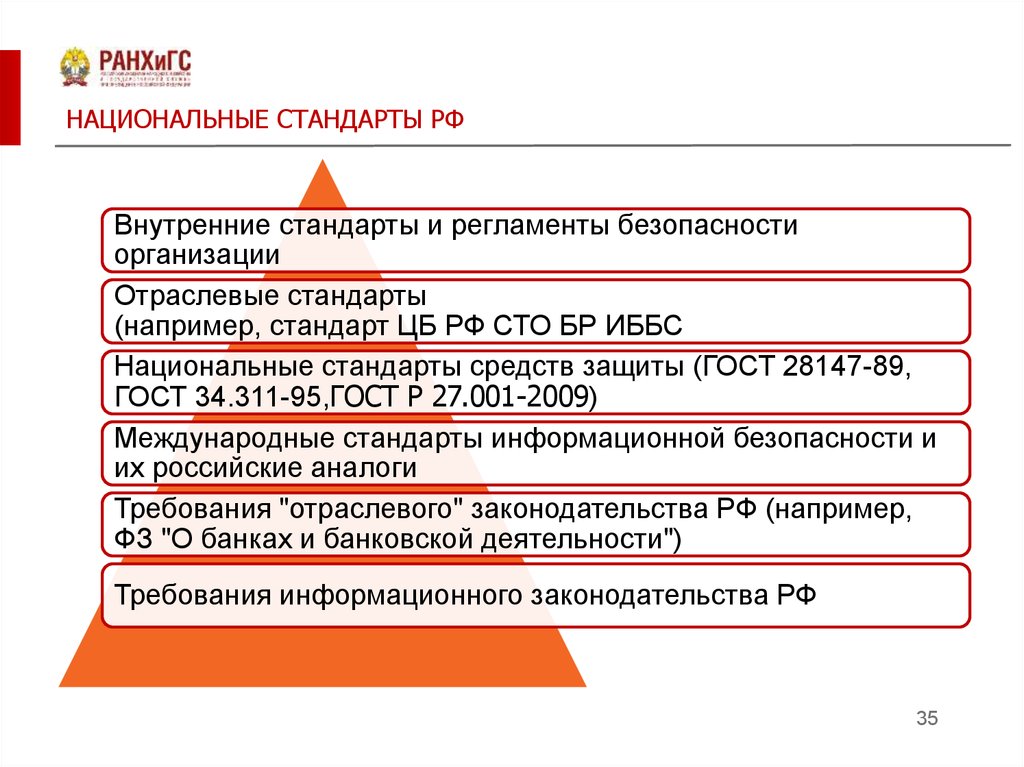

НАЦИОНАЛЬНЫЕ СТАНДАРТЫ РФВнутренние стандарты и регламенты безопасности

организации

Отраслевые стандарты

(например, стандарт ЦБ РФ СТО БР ИББС

Национальные стандарты средств защиты (ГОСТ 28147-89,

ГОСТ 34.311-95,ГОСТ Р 27.001-2009)

Международные стандарты информационной безопасности и

их российские аналоги

Требования "отраслевого" законодательства РФ (например,

ФЗ "О банках и банковской деятельности")

Требования информационного законодательства РФ

35

36.

МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИМетоды защиты

информации

Шифрование

(криптография)

информации

Контроль доступа

к аппаратуре

Преобразование

(кодирование) слов

и т.д. с помощью

специальных

алгоритмов

Вся аппаратура

закрыта и в местах

доступа к ней

установлены

датчики, которые

срабатывают при

вскрытии

аппаратуры

Законодательные

меры

Ограничение

доступа к

информации

На уровне среды

обитания

человека: выдача

документов,

установка

сигнализации или

системы

видеонаблюдения

На уровне защиты

компьютерных

систем: введение

паролей для

пользователей

36

37.

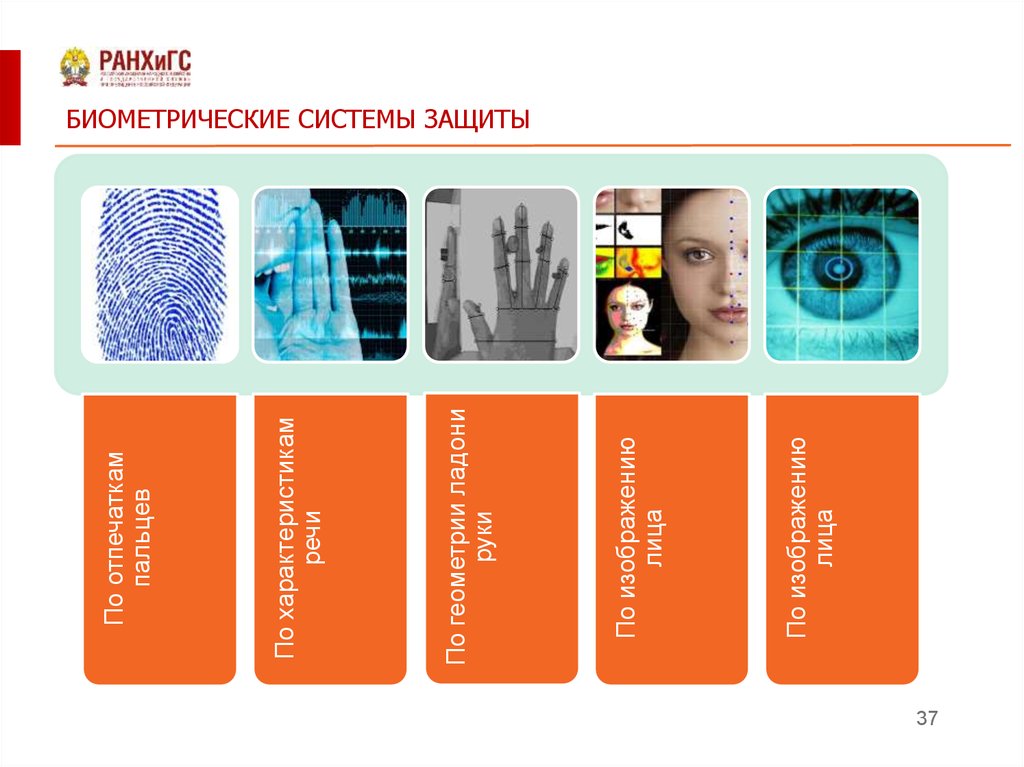

По изображениюлица

По изображению

лица

По геометрии ладони

руки

По характеристикам

речи

По отпечаткам

пальцев

БИОМЕТРИЧЕСКИЕ СИСТЕМЫ ЗАЩИТЫ

37

Право

Право