Похожие презентации:

WannaCry (вирус-вымогатель)

1. WannaCry

2. WannaCry (вирус-вымогатель)

• WannaCry (также WannaCrypt или Wana) — вирус-вымогатель,получивший широкое распространение в 2017 году. Он является

модифицированной версией вредоносной программы Агентства

национальной безопасности США Eternal Blue.

3. Как работает

• WannaCry распространяется через протоколы обмена файлами,установленных на компьютерах компаний и государственных

учреждений. Программа-шифровальщик повреждает

компьютеры на базе Windows.

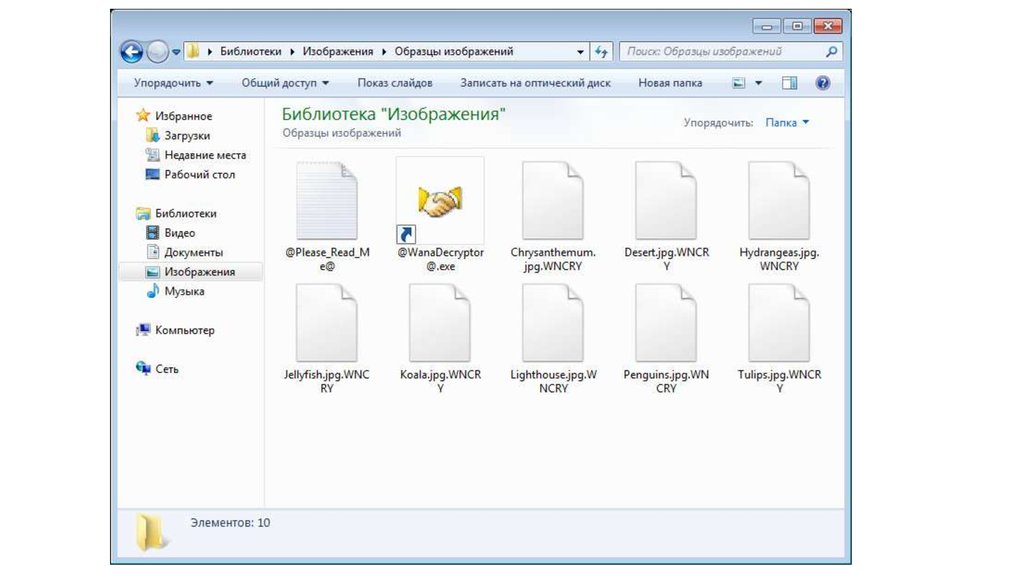

• После проникновения в папку с документами и другими файлами

вирус шифрует их, меняя расширения на .WNCRY. Затем

вредоносная программа требует купить специальный ключ,

стоимость которого составляет от 300 до 600 долларов, угрожая в

противном случае удалить файлы.

4.

5.

6.

• В целом WannaCry — это эксплойт, с помощью которого происходитзаражение и распространение, плюс шифровальщик, который

скачивается на компьютер после того, как заражение произошло.

• В этом и состоит важное отличие WannaCry от большинства прочих

шифровальщиков. Для того, чтобы заразить свой компьютер,

обычным, скажем так, шифровальщиком, пользователь должен

совершить некую ошибку — кликнуть на подозрительную ссылку,

разрешить исполнять макрос в Word, скачать сомнительное вложение

из письма. Заразиться WannaCry можно, вообще ничего не делая[1].

• Создатели WannaCry использовали эксплойт для Windows, известный

под названием EternalBlue. Он эксплуатирует уязвимость, которую

Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта

этого года. С помощью этого эксплойта злоумышленники могли

получать удаленный доступ к компьютеру и устанавливать на него

собственно шифровальщик.

7.

• После успешного взлома компьютера WannaCry пытаетсяраспространяться по локальной сети на другие компьютеры, как

червь. Он сканирует другие компьютеры на предмет наличия той

самой уязвимости, которую можно эксплуатировать с помощью

EternalBlue, и если находит, то атакует и шифрует и их тоже.

• Получается, что, попав на один компьютер, WannaCry может

заразить всю локальную сеть и зашифровать все компьютеры, в

ней присутствующие. Именно поэтому серьезнее всего от

WannaCry досталось крупным компаниям — чем больше

компьютеров в сети, тем больше ущерб.

8.

• Вирус работает только на Windows — он использует уязвимость воперационной системе и распространяется вслепую: то есть не

выбирает жертв, а заражает тех, кто не

защищен. Microsoft закрыл эту уязвимость еще в марте 2017 года:

компания выпустила обновление, которое автоматически

установилось на компьютеры обычных пользователей. Всем, у

кого система обновилась, вирус не угрожает. В некоторых

организациях обновления устанавливаются не автоматически, а с

одобрения людей, отвечающих за безопасность. Видимо, с

проблемами столкнулись те ведомства и компании, в которых

обновление не установили.

9. Авторы

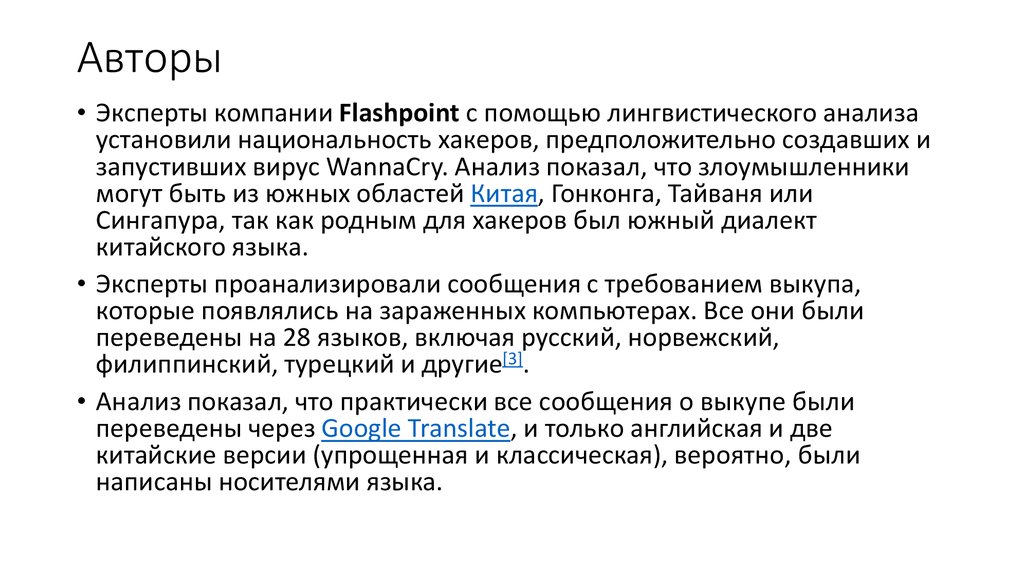

• Эксперты компании Flashpoint с помощью лингвистического анализаустановили национальность хакеров, предположительно создавших и

запустивших вирус WannaCry. Анализ показал, что злоумышленники

могут быть из южных областей Китая, Гонконга, Тайваня или

Сингапура, так как родным для хакеров был южный диалект

китайского языка.

• Эксперты проанализировали сообщения с требованием выкупа,

которые появлялись на зараженных компьютерах. Все они были

переведены на 28 языков, включая русский, норвежский,

филиппинский, турецкий и другие[3].

• Анализ показал, что практически все сообщения о выкупе были

переведены через Google Translate, и только английская и две

китайские версии (упрощенная и классическая), вероятно, были

написаны носителями языка.

10.

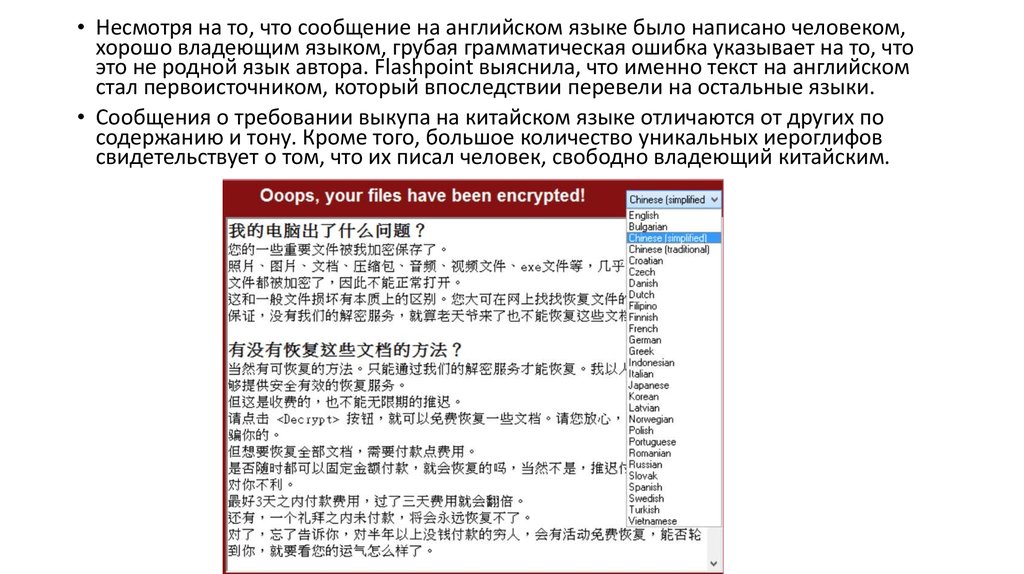

• Несмотря на то, что сообщение на английском языке было написано человеком,хорошо владеющим языком, грубая грамматическая ошибка указывает на то, что

это не родной язык автора. Flashpoint выяснила, что именно текст на английском

стал первоисточником, который впоследствии перевели на остальные языки.

• Сообщения о требовании выкупа на китайском языке отличаются от других по

содержанию и тону. Кроме того, большое количество уникальных иероглифов

свидетельствует о том, что их писал человек, свободно владеющий китайским.

11. Кто виноват

• В.Путин: Спецслужбы США• Президент России Владимир

Путин назвал

спецслужбы США источником

вируса-вымогателя WannaCry,

который парализовал компьютеры

ведомств в 150 странах.

• "Что касается источника этих угроз, то,

по-моему, руководство Microsoft об

этом прямо заявило. Сказали о том,

что первичным источником этого

вируса являются спецслужбы

Соединенных Штатов, Россия здесь

совершенно ни при чем. Мне странно

слышать в этих условиях что-то

другое", — сказал президент на прессконференции по итогам своего визита

в Китай.

12.

• Microsoft: Спецслужбы разных стран• Президент корпорации Microsoft Брэд Смит в своем блоге заявил,

что ответственность за крупную кибератаку частично несут

ответственность спецслужбы разных стран. Он утверждает, что

сбор и хранение спецслужбами информации об уязвимостях в

программном обеспечении является большой проблемой,

поскольку эти данные в итоге попадают в плохие руки.

13.

• Microsoft и Британия: Виновата КНДР• В октябре 2017 года президент Microsoft Брэд Смит (Brad Smith)

заявил, что к масштабным атакам с использованием вымогательского

ПО WannaCry, в мае 2017 года затронувших более 150 стран мира,

причастны власти Северной Кореи. Об этом он заявил в эфире

телеканала ITV. Ранее эксперты в области кибербезопасности

неоднократно высказывали подозрения о связи атак WannaCry с

правительством КНДР, но это впервые, когда президент Microsoft

заявил об этом публично.

• Министр по вопросам безопасности министерства внутренних

дел Великобритании Бен Уоллес (Ben Wallace) заявил в конце октябре

2017 года в интервью BBC Radio, что правительство Великобритании

уверено в причастности КНДР к атакам шифровальщика WannaCry,

поразившего в мае нынешнего года серверы Национальной системы

здравоохранения Великобритании (NHS). Атака была совершена не

простой хакерской группировкой, а иностранным государством, и

британские власти в этом твердо убеждены, заявил министр. В

Великобритании и ряде других стран широко распространено мнение

о причастности именно КНДР к данным атакам.

14.

• США: Виновата КНДР• 18 декабря 2017

года США публично

обвинили КНДР в атаках с

использованием

вымогательского ПО

WannaCry. О

непосредственной

причастности Северной

Кореи к атакам сообщил

советник президента США

по вопросам внутренней

безопасности Томас Боссерт

(Thomas Bossert) в

авторской статье в Wall

Street Journal.

15.

16. Карта распространения и ущерб от вымогателя WannaCry

• «Предполагаемый ущерб, нанесенный WannaCry за первые четыре дня, превысил$1 млрд, учитывая вызванные этим масштабные простои крупных организаций по

всему миру», — заявил глава KnowBe4 Стью Сьюверман. В общую оценку ущерба

вошли потеря данных, снижение производительности, простои в работе, судебные

издержки, репутационные ущербы и другие факторы.

17. Ошибки в коде WannaCry

• Код WannaCry был полон ошибок и имел очень низкое качество. До такойстепени низкое, что некоторые жертвы могут восстановить доступ к своим

оригинальным файлам даже после того, как те были зашифрованы.

• Анализ WannaCry, проведенный исследователями из специализирующейся

на безопасности «Лаборатории Касперского», выявил, что большинство

ошибок означает, что файлы могут быть восстановлены с помощью

общедоступных программных инструментов или даже простых команд[19].

• В одном случае ошибка WannaCry в механизме обработки файлов только

для чтения означает, что он вообще не может шифровать такие файлы.

Вместо этого вымогатель создает зашифрованные копии файлов жертвы.

При этом оригинальные файлы остаются неприкосновенными, но

помечаются как скрытые. Это означает, что файлы легко вернуть, просто сняв

атрибут «скрытый».

18.

• Это не единственный пример плохого кодирования WannaCry.Если вымогатель проникает в систему, файлы, которые его

разработчики не считают важными, перемещаются во временную

папку. В этих файлах содержатся оригинальные данные, которые

не перезаписываются, а лишь удаляются с диска. Это означает,

что их можно вернуть, используя ПО для восстановления данных.

К сожалению, если файлы находятся в «важной» папке, такой как

Документы или Рабочий стол, WannaCry запишет поверх

оригинальных файлов случайные данные, и в этом случае их

восстановление будет невозможным.

• Тем не менее, множество ошибок в коде дает надежду

пострадавшим, поскольку любительский характер вымогателя

предоставляет широкие возможности для восстановления, по

крайней мере, файлов.

19.

20.

• Petya — вирус-вымогатель, который массово атаковалкомпьютеры в Европе, России и других странах мира 27 июня

2017 года. Вредоносная программа блокирует работу

компьютеров на ОС Windows и требует $300 за восстановление

доступа к ней. По данным системы телеметрии ESET, большинство

атак шифратора Petya приходится на Украину, Германию и

Польшу. Россия вошла в первую десятку атакуемых по итогам

второго дня эпидемии.

21. Принцип действия Petya

• Новое поколение вирусов опасно тем, что рядовой антивирус невсегда сможет уберечь от него компьютер. Дело в том, что

злоумышленники распространяют зловреды в обход антивируса,

используя критическую уязвимость в протоколе SMBv1 системы

безопасности MS17-010. Также антивирус может проигнорировать

вредоносную программу, если пользователь самостоятельно

активирует файл с расширением .exe, который 27 июня под видом

рабочего письма приходил с адреса: wowsmith123456@posteo.net

• Анализ образца вымогателя, проведенный экспертами Positive

Technologies, показал, что принцип действия Petya основан

на шифровании главной загрузочной записи (MBR) загрузочного

сектора диска и замене его своим собственным. Эта запись — первый

сектор на жёстком диске, в нем расположена таблица разделов и

программа-загрузчик, считывающая из этой таблицы информацию о

том, с какого раздела жёсткого диска будет происходить загрузка

системы.

22.

• После запуска вредоносного файла создается задача наперезапуск компьютера, отложенная на 1-2 часа, в это время

можно успеть запустить команду bootrec /fixMbr для

восстановления MBR и восстановить работоспособность ОС.

Таким образом, запустить систему даже после ее компрометации

возможно, однако расшифровать файлы не удастся. Для каждого

диска генерируется свой ключ AES, который существует в памяти

до завершения шифрования. Он шифруется на открытом ключе

RSA и удаляется. Восстановление содержимого после завершения

требует знания закрытого ключа, таким образом, без знания

ключа данные восстановить невозможно. Предположительно,

зловред шифрует файлы максимум на глубину 15 директорий. То

есть файлы, вложенные на большую глубину, находятся в

безопасности (по крайней мере для данной модификации

шифровальщика).

23.

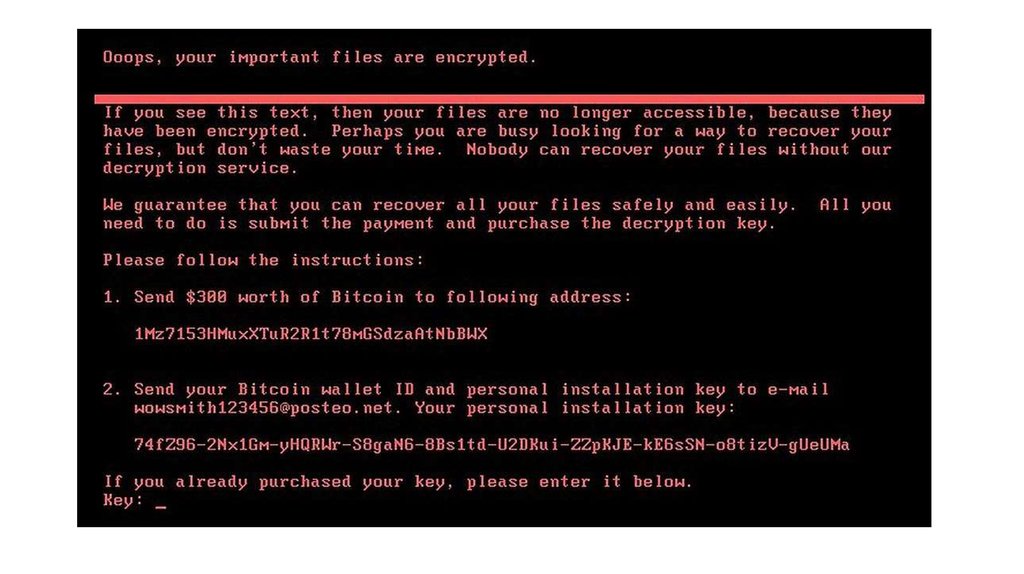

• В случае, если диски оказались успешно зашифрованы послеперезагрузки, на экран выводится окно с сообщением о

требовании заплатить выкуп $300 (на 27 июня 2017 — примерно

0,123 биткойна) для получения ключа разблокировки файлов.

Для перевода денег указан биткоин-кошелек

1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько

часов после начала атаки на кошелек уже поступают транзакции,

кратные запрошенной сумме — некоторые жертвы предпочли

заплатить выкуп, не дожидаясь, пока исследователи

изучат зловред и попытаются найти средство восстановления

файлов.

24.

25.

• Petya использует 135, 139, 445 TCP-порты для распространения (сиспользованием служб SMB и WMI). Распространение внутри сети на другие

узлы происходит несколькими методами: с помощью Windows Management

Instrumentation (WMI) и PsExec, а также с помощью эксплойта,

использующего уязвимость MS17-010 (EternalBlue). WMI — это технология

для централизованного управления и слежения за работой различных

частей компьютерной инфраструктуры под управлением платформы

Windows. PsExec широко используется для администрирования Windows и

позволяет выполнять процессы в удаленных системах. Однако для

использования данных утилит необходимо обладать привилегиями

локального администратора на компьютере жертвы, а значит,

шифровальщик может продолжить свое распространение только с тех

устройств, пользователь которых обладает максимальными привилегиями

ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на

уязвимой системе. Также шифровальщик использует общедоступную

утилиту Mimikatz для получения в открытом виде учетных данных всех

пользователей ОС Windows, в том числе локальных администраторов и

доменных пользователей.

• Такой набор инструментария позволяет Petya сохранять работоспособность

даже в тех инфраструктурах, где был учтен урок WannaCry и установлены

соответствующие обновления безопасности, именно поэтому

шифровальщик настолько эффективен.

26. Кто в зоне риска

• По оценкам, более 35% пользователей в России все еще беззащитны передвирусом. Наибольшей угрозе подвержены пользователи операционных

систем младше Windows 10, не установившие последнее обновление

от Microsoft и оставляющие открытыми порты SMB. По аналитическим

данным, более чем 18% пользователей работают на нелицензионной ОС

Windows, что автоматически ставит их под угрозу, у 23% отключен сервис

Windows Update, а еще на 6% компьютеров установлены устаревшие

операционные системы, для которых обновления не выпускаются в

принципе.

• Распространенный миф гласит, что целью вируса является только

корпоративный сектор. И действительно, волна атак 27 июня затронула

только крупные банки, нефтяные компании и международные корпорации.

Однако все это не означает, что обычные пользователи в безопасности. Как

раз наоборот, ведь в корпорациях уже есть налаженные системы

безопасности, фаерволы и собственные IT-специалисты, в то время как

большинство рядовых пользователей не уделяют должного внимания своей

сетевой безопасности и могут стать легкой добычей для преступников.

27. Дешифровать не удастся

• У жертв нового вируса Petya изначально не было шансоввосстановить файлы. Об этом говорят эксперты из "Лаборатории

Касперского".

• Действительно, жертвы вируса не могут разблокировать свои

файлы после заражения. Дело в том, что его создатели не

предусмотрели такой возможности вообще. То есть

зашифрованный диск априори не поддается дешифровке. В

идентификаторе вредоносной программы отсутствует

информация, необходимая для расшифровки.

28. Сравнение с WannaCry

• Эксперты Eset говорят, что для проникновения шифратора вкорпоративную сеть используется эксплойт, подобный

EternalBlue, который стал причиной массового характера

эпидемии WannaCry. При этом новый вирус особенно опасен,

поскольку может заражать компьютеры, на которых установлены

свежие ОС — например, Windows 10, тогда как WannaCry

внедрялся в более старые версии.

29. Карта распространения

30. Распространение в мире

• Распространение вируса-вымогателя Petya зафиксировано вИспании, Германии, Литве, Китае и Индии.

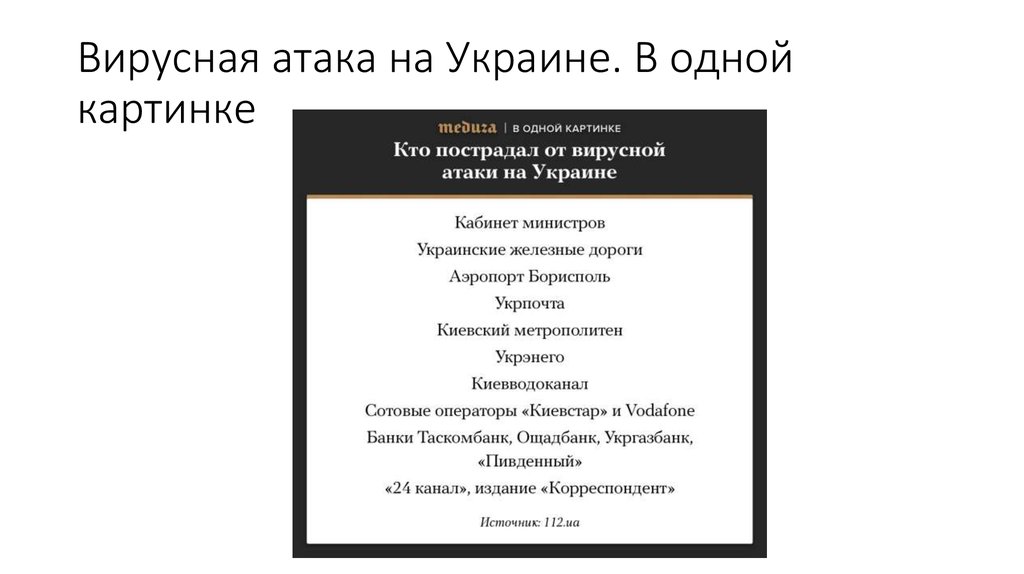

31. Вирусная атака на Украине. В одной картинке

32. Британия, США и Австралия 15 февраля 2018 года официально обвинили Россию в распространении NotPetya

33. Памятник "Здесь лежит побежденный людьми 27/06/2017 компьютерный вирус Petya"

Памятник "Здесь лежит побежденный людьми27/06/2017 компьютерный вирус Petya"

• Памятник компьютерному

вирусу Petya установили в

декабре 2017 года возле

здания Технопарка

Сколково. Двухметровый

монумент, с надписью:

«Здесь лежит побежденный

людьми 27/06/2017

компьютерный вирус Petya»,

выполненный в виде

надкусанного жесткого

диска, был создан при

поддержке

компании ИНВИТРО, в числе

других компаний

пострадавшей от

последствий

массированной кибератаки.

Программное обеспечение

Программное обеспечение