Похожие презентации:

Разработка политики безопасности в государственном учреждении

1. Тема «Разработка политики безопасности в государственном учреждении»

Выполнил:студент группы

6-36-1 БШ

Д. Д. Шихова

2. Объект и предмет исследования

Объектом исследования являетсяФГБОУ ВО « ИжГТУ»

Предметом исследования в дипломной работе

является система защиты информационной

безопасности

ФГБОУ ВО « ИжГТУ»

3. Цель выпускной квалификационной работы

Целью дипломной работы являетсяразработка политики безопасности,

направленной на обеспечение

информационной безопасности ВУЗа на

примере ФГБОУ ВО « ИжГТУ»

4. Задачи выпускной квалификационной работы

Изучение теоретико – правовой базы в областиинформационной безопасности;

Анализ исходной информационной системы

ФГБОУ ВО «ИжГТУ»;

Анализ потенциальных угроз и мер борьбы с ними;

Разработка политики информационной

безопасности в соответствии со стандартами и

лучшими практиками;

5. Общая информация об учреждении

ИжГТУ – это федеральное государственноебюджетное образовательное учреждение высшего

образования

"Ижевский

государственный

технический университет имени М.Т. Калашникова» ,

ранее Ижевский механический институт , образован

22 февраля 1952 году.

Сегодня ИжГТУ имени М.Т. Калашникова является

одним из крупнейших научно-образовательных

центров Приволжского федерального округа,

нацеленным на подготовку кадров по инженерным и

другим актуальным специальностям и направлениям.

6. Изучение информационной системы предприятия

Всего в ИжГТУ на 8 корпусов университета 66классов оборудованных компьютерами.

Все ПК университета подключены к локальной

сети и имеют доступ в Интернет, через защищенное

соединение

На программном уровне защиты используются

различные для студентов и сотрудников домены.

7. Анализ информационных ресурсов

Все информационные ресурсы университетаможно разделить на группы:

Открытая информация

Информационные ресурсы закрытого доступа

Внутренние документы (служебного пользования)

Учебно-методические материалы

Бухгалтерские документы

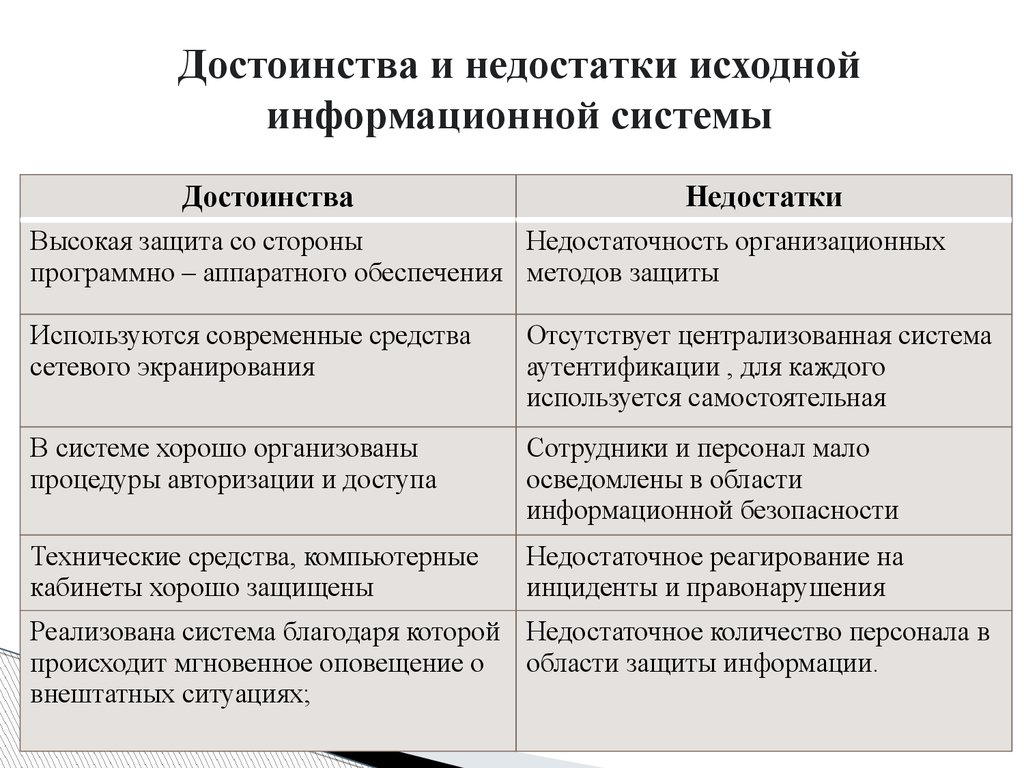

8. Достоинства и недостатки исходной информационной системы

ДостоинстваНедостатки

Высокая защита со стороны

Недостаточность организационных

программно – аппаратного обеспечения методов защиты

Используются современные средства

сетевого экранирования

Отсутствует централизованная система

аутентификации , для каждого

используется самостоятельная

В системе хорошо организованы

процедуры авторизации и доступа

Сотрудники и персонал мало

осведомлены в области

информационной безопасности

Технические средства, компьютерные

кабинеты хорошо защищены

Недостаточное реагирование на

инциденты и правонарушения

Реализована система благодаря которой Недостаточное количество персонала в

происходит мгновенное оповещение о

области защиты информации.

внештатных ситуациях;

9. Модель нарушителя

НарушителиВнешние

нарушители

Внутренние

нарушители

Сотрудники

Хакеры

Провайдеры,

поставщики

оборудования

Руководители

Обслуживающий

персонал

Студенты

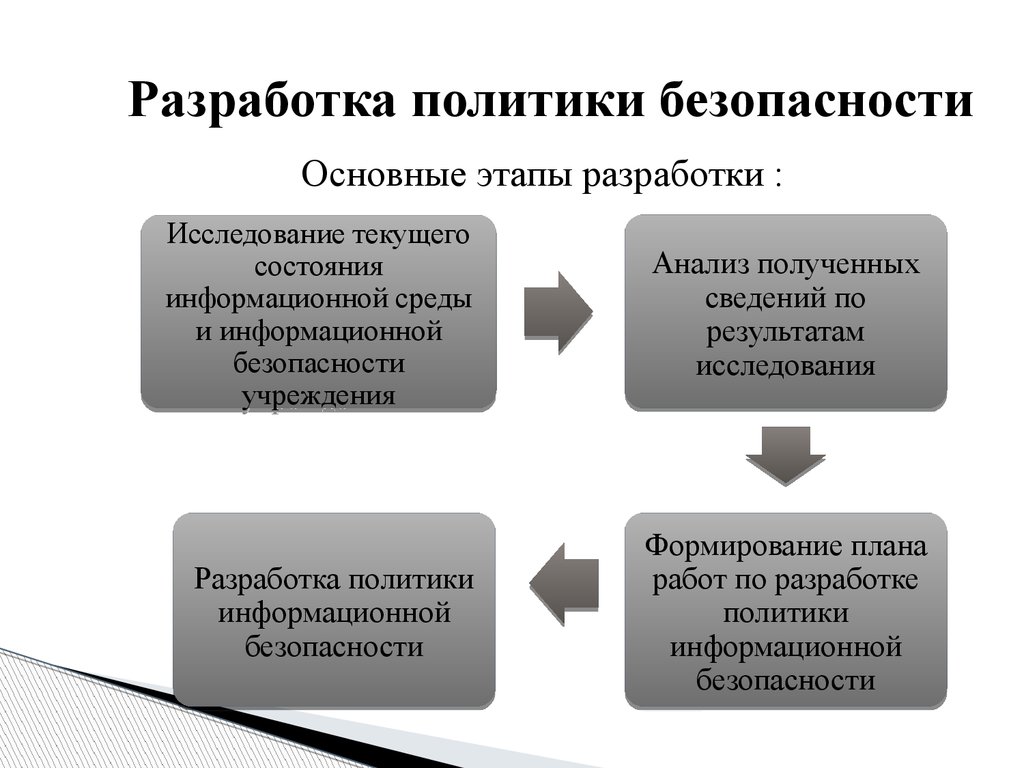

10. Разработка политики безопасности

Основные этапы разработки :Исследование текущего

состояния

информационной среды

и информационной

безопасности

учреждения

Анализ полученных

сведений по

результатам

исследования

Разработка политики

информационной

безопасности

Формирование плана

работ по разработке

политики

информационной

безопасности

11. Заключение

Длявыполнения

данной

выпускной

квалификационной работы были выполнены все

поставленные задачи.

Разработанная политика безопасности может быть

актуализирована в соответствии с появлением новых

технологий и потенциальных угроз.

Программное обеспечение

Программное обеспечение Право

Право