Похожие презентации:

Обеспечение безопасности информации, сопровождающейся разработкой программного продукта для криптографической защиты

1. Государственное Бюджетное Профессиональное Образовательное Учреждение города Москвы «Колледж связи №54» имени П.М.Вострухина.

Выпускная квалификационная работа«Обеспечение безопасности конфиденциальной

информации, сопровождающейся разработкой

программного продукта для криптографической защиты»

В ы п ол н е н а с ту д е н том

г ру п п ы 1 2 З И 0 О Т 1

К ве к вес к и р и В . А .

Р у ко вод и тел ь

п р е п од а в а тел ь

Юмаева.А.А.

2. Актуальность темы определяется следующими проблемами:

Утечка информации происходит при:• хранении,

• обработке,

• передачи

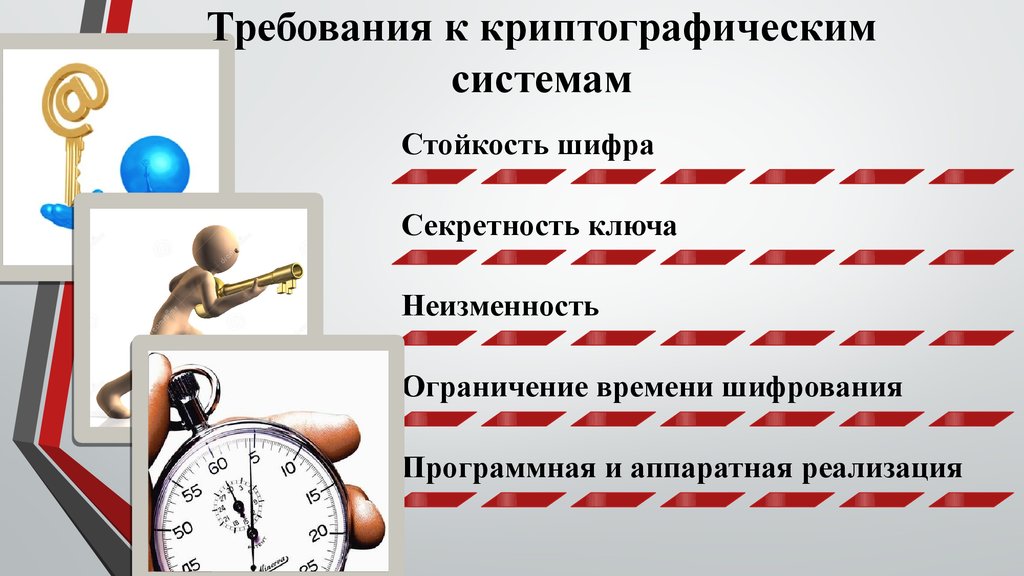

информации на

электронных

вычислительных

машинах.

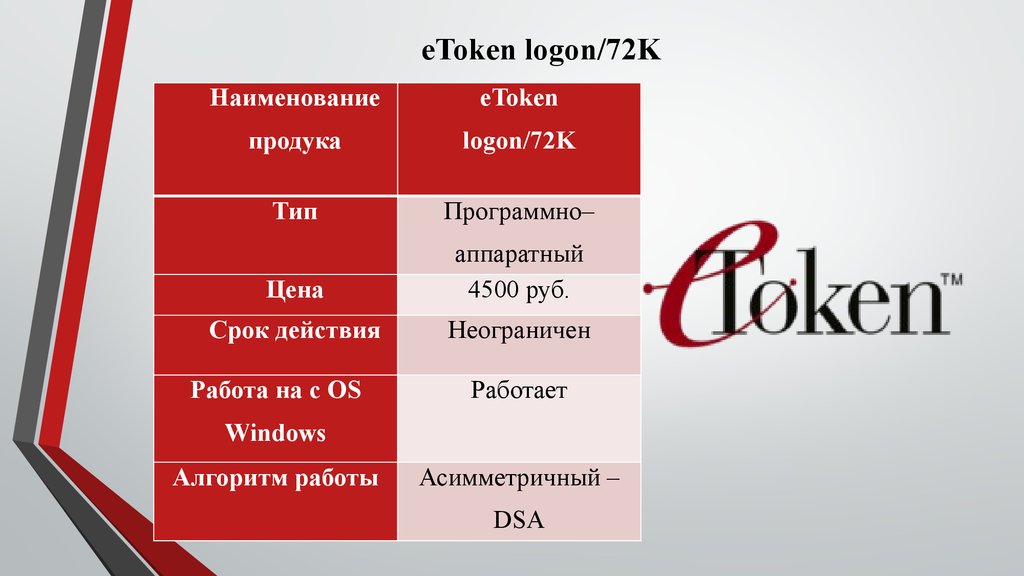

3. Цель работы:

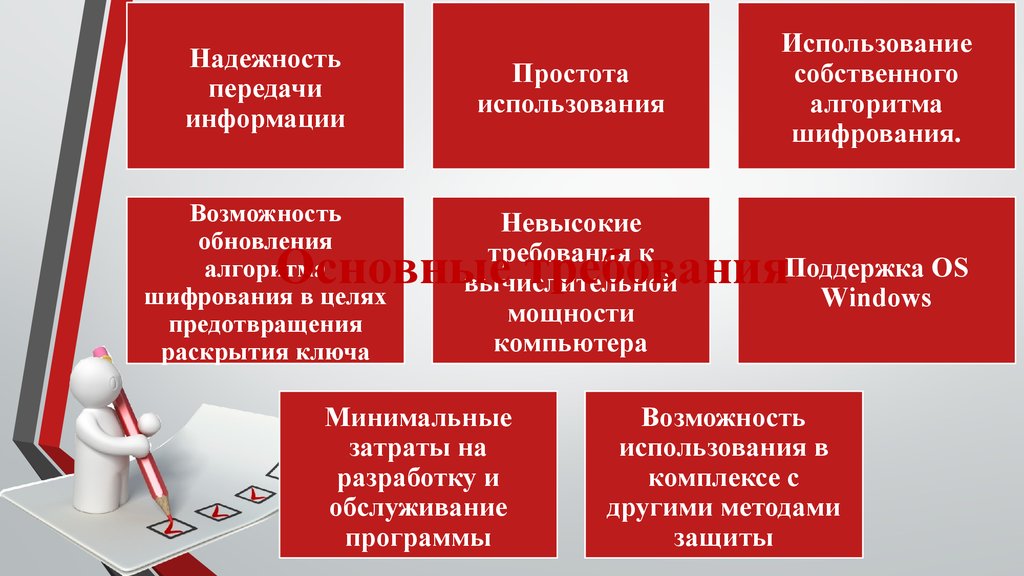

• изучение вопроса обеспечениябезопасности конфиденциальной

информации

• разработка собственного

программного продукта для

криптографической защиты

информации

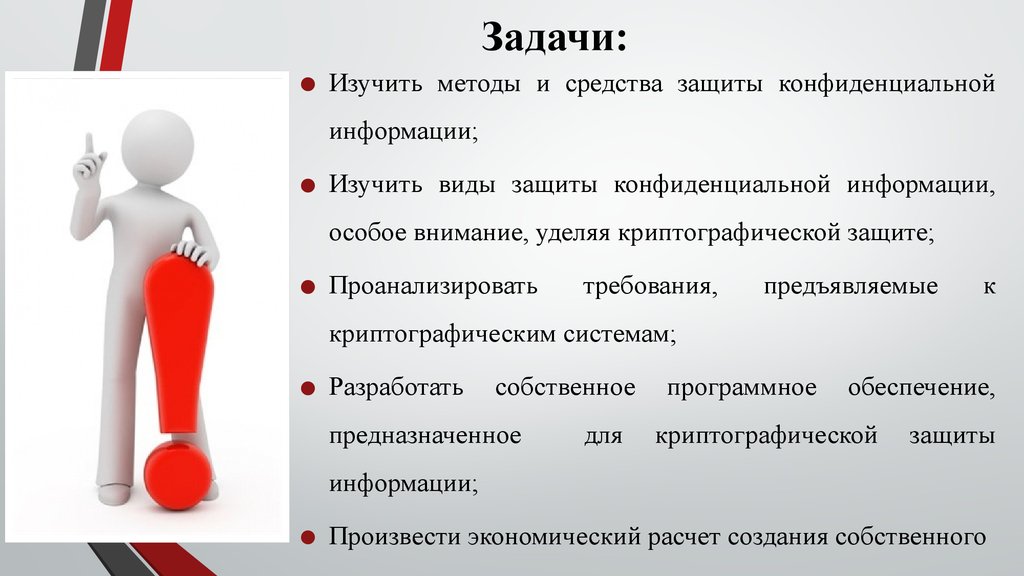

4. Задачи:

ИзучитьЗадачи:

методы и средства защиты конфиденциальной

информации;

Изучить

виды защиты конфиденциальной информации,

особое внимание, уделяя криптографической защите;

Проанализировать

требования,

предъявляемые

к

криптографическим системам;

Разработать

собственное

предназначенное

для

программное

обеспечение,

криптографической

защиты

информации;

Произвести экономический расчет создания собственного

5. ГЛАВА 1. СОВРЕМЕННЫЕ СРЕДСТВА И МЕТОДЫ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

ФЗ № 149 «Об информации, информационныхтехнологиях и защите информации»

«конфиденциальность информации – обязательное для выполнения

лицом, получившим доступ к определенной информации, требование не

передавать такую информацию третьим лицам без согласия ее

обладателя».

6. Виды конфиденциальной информации

Указ Президента РФ№ 188 «Об утверждении Перечня сведений

конфиденциального характера»

7.

ПрепятствиеМаскировка

Методы защиты

конфиденциальной

информации

Регламентация

Управление

Принуждение

Побуждение

8.

Технические(аппаратные)

Средства защиты

конфиденциальной

информации

Программные

Организационные

9.

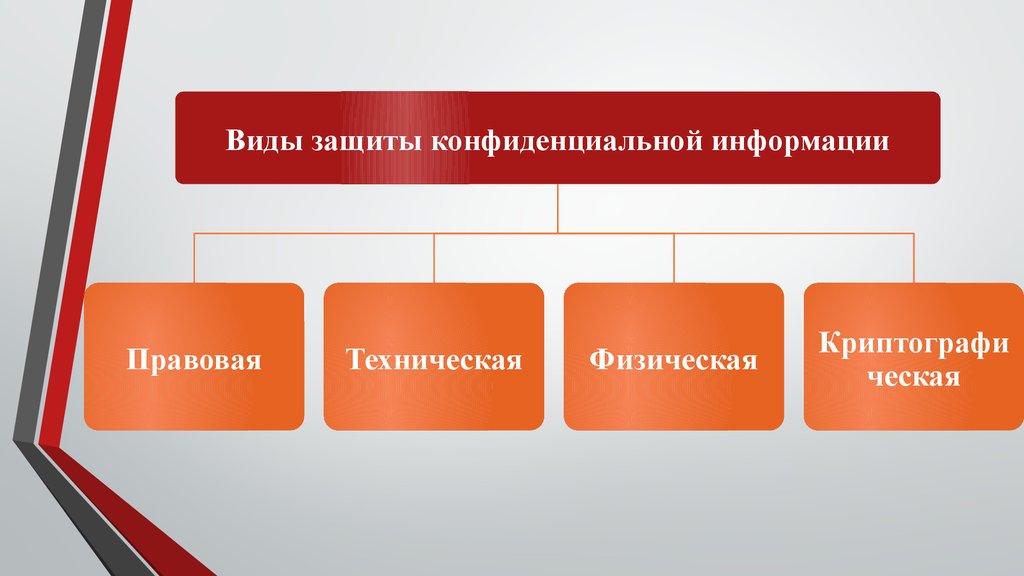

Виды защиты конфиденциальной информацииПравовая

Техническая

Физическая

Криптографи

ческая

10.

Правовая защита информацииМеждунаро

дное право

Договоры

Патенты

Авторские

права

Лицензии

Внутригосударственное право

Государственные

Ведомственные

Конституции

Законы

Указы

Постановления

Приказы

Положения

Инструкции

11.

Технические средства защиты информациисредства

обнаружения

средства активного

противодействия

средства

пассивного

противодействия

12.

Физические системы защитыСистемы

физической и

гражданской

изоляции

Системы

контроля

доступа

Запирающие

устройства и

хранилища

13.

КодированиеМетоды

криптографического

преобразования

информации

Шифрование

Стенография

Сжатие

14.

Симметричныекриптосистемы

Ассиметричные

криптосистемы

15. Электронные цифровые подписи

–это

реквизит

электронного

документа,

полученный в результате криптографического

преобразования информации с использованием

закрытого ключа подписи

16. Требования к криптографическим системам

Стойкость шифраСекретность ключа

Неизменность

Ограничение времени шифрования

Программная и аппаратная реализация

17. ГЛАВА 2. РАЗРАБОТКА ПРОГРАММНОГО ПРОДУКТА ДЛЯ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

18. BestCryрt

НаименованиеBestCryрt

продукта

Тип

Программны

Цена

й

5 000 руб.

Срок действия

2 года

Работа на с OS

Работает

Windows

Алгоритм работы Симметричный–

RSA

19. Рretty Good Рrivacy security

НаименованиеPGP security

продукта

Тип

Программный

Цена

4000 руб.

Срок действия

Неограничен

Работа на с OS

Работает

Windows

Алгоритм работы

Ассиметричный –

DSA

20. eToken logon/72K

НаименованиеeToken

продука

logon/72K

Тип

Программно–

Цена

аппаратный

4500 руб.

Срок действия

Неограничен

Работа на с OS

Работает

Windows

Алгоритм работы

Асимметричный –

DSA

21. Основные требования

Надежностьпередачи

информации

Простота

использования

Возможность

обновления

алгоритма

шифрования в целях

предотвращения

раскрытия ключа

Невысокие

требования к

вычислительной

мощности

компьютера

Использование

собственного

алгоритма

шифрования.

OS

Основные требованияПоддержка

Windows

Минимальные

затраты на

разработку и

обслуживание

программы

Возможность

использования в

комплексе с

другими методами

защиты

22. Среда разработки Microsoft Visual Studio

Среда разработкиMicrosoft Visual Studio

Интегрированная среда разработки программного

обеспечения и ряда других инструментальных

средств

23. Генератор шифрования текста

то

RGB R G B RGB

Генератор шифрования текста

6

54

56

40

160

200

255

50

100

24. Работа программного комплекса криптографической защиты информации «XB»

Программашифратор соткрытым

ключом

txt2bmp.exe

Исходный

txt-файл

СЕТЬ

Программадешифратор с

закрытым

ключом

bmp2txt.exe

Исходный

txt-файл

25.

Для разработки программы потребовалисьследующие трудовые ресурсы:

• Один штатный сотрудник в должности программиста;

В должностные обязанности специалиста входят:

• Разработка и установка

программного продукта;

• Создание пакетов обновлений и

обслуживания для эффективной

работы программы;

• Инструктаж сотрудников по

эксплуатации данного продукта.

26.

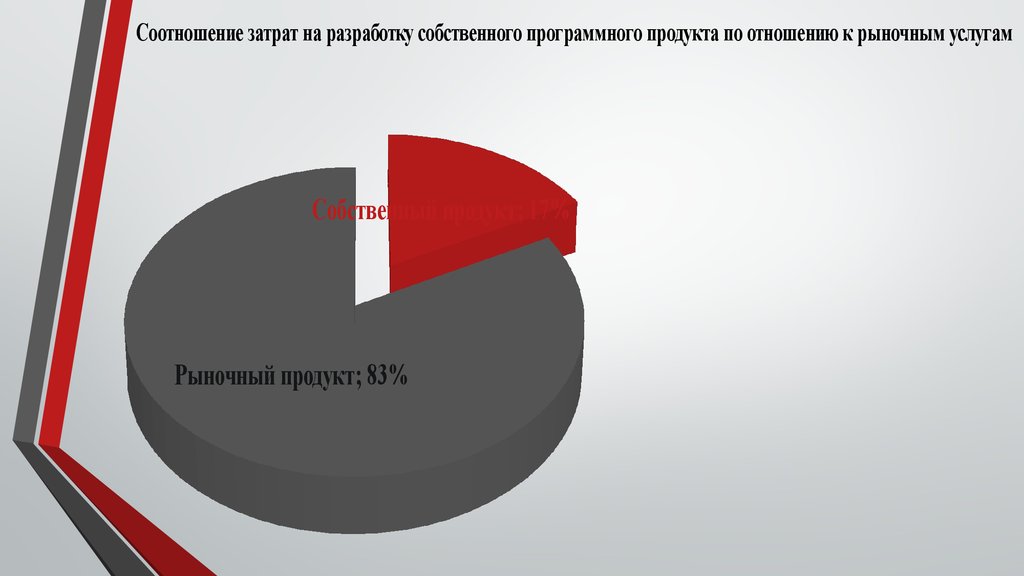

Соотношение затрат на разработку собственного программного продукта по отношению к рыночным услугамСобственный продукт; 17%

Рыночный продукт; 83%

27.

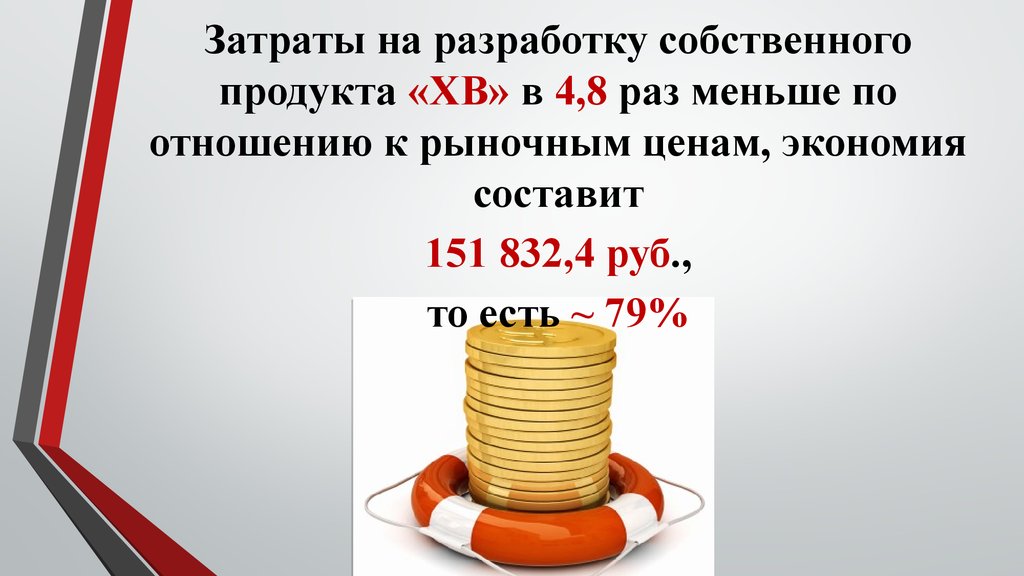

Затраты на разработку собственногопродукта «XB» в 4,8 раз меньше по

отношению к рыночным ценам, экономия

составит

151 832,4 руб.,

то есть ~ 79%

28. Вывод

Несмотря на ценность информации в нашей жизни, постатистике, в большинстве случаев утечка информации

происходит при хранении, обработке и передачи информации на

электронных вычислительных машинах. Попытки

злоумышленников получить доступ к информации необходимо

пресекать программными методами. Поставленные цели и

задачи выпускной квалификационной работы достигнуты в

полном объеме.

Программное обеспечение

Программное обеспечение