Похожие презентации:

Технология RFID

1. Технология RFID

2. Этапы идентификации:

•Идентификация•Аутентификация

•Верификация

3. Категории аутентификации:

• На основе знания чего-либо• На основе обладания чем-либо

• На основе каких-либо

неотъемлемых характеристик

4. Основные системы автоматической идентификации

5. Линейный штриховой код

6. Пример штрих-кода в системе EAN

7. Двухмерный штриховой код: многоуровневый (stacked code)

8. Двухмерный штриховой код: матричный (matrix code)

9. Архитектура чип-карты

10. Архитектура микропроцессорной карты

11. Сравнение различных ID систем

ПараметрBC

OCR

VoiceR

BS

CC

RFID

Объём данных

байт

1…100

1…100

--

--

16…64К

16…64К

Плотность

данных

Низкая

Низкая

Высокая

Высокая

Очень высокая

Очень высокая

Читаемость для

устройства

Хорошая

Хорошая

Высокозатратная

Высокозатратная

Хорошая

Хорошая

Читаемость для

человека

Относительная

Легко

Легко

Тяжело

Невозможно

Невозможно

Внешние

влияния

Очень сильное

Очень сильное

--

--

Возможно

(контакты)

Не влияет

Влияние

препятствий

Полная

неработоспособ

ность

Полная

неработоспособ

ность

--

Возможно

--

Не влияет

Нет

Ограничение на

положение и

направление

Небольшое

Небольшое

--

--

Определяется

конструкцией

разъёма

Возможность

несанкционированного

доступа

Легко

Легко

Возможно

(фонограмма)

Невозможно

Невозможно

Невозможно

Скорость

считывания

Низкая

~ 4c

Низкая

~ 3c

Очень низкая

> 5с

Очень низкая

> 5с

Низкая

~ 4c

Очень высокая

~ 0.5c

Максимальное

удаление

0…50 см

Менее 1 см

(сканер)

0…50 см

Непосредственн

ый контакт

Непосредственн

ый контакт

0…5 м

12. Преимущества RFID:

Работа с любыми группами товаровСчитывание бесконтактным способом

Данные могут дополняться

Больший объём данных

Большая скорость записи

Секретность данных

Долговечность

Защищённость от окружающей среды

13. Недостатки RFID:

Невозможность размещения подэлектрическими и электропроводными

поверхностями

Взаимные коллизии

Подверженность помехам от

электромагнитных полей

Стоимость изготовления

Влияние на здоровье человека ??

14. Сферы применения:

- Access control- Baggage identification

- Automotive immobilization

- Document tracking

- Vehicle identification

- Logistic/supply chain

- Product authentication

- Ticketing

15. Сферы применения:

- Access control- Baggage identification

- Automotive immobilization

- Document tracking

- Vehicle identification

- Logistic/supply chain

- Wireless commerce

- Product authentication

- Ticketing

16. Компоненты RFID

• Считывающее устройство (ридер)• Антенна

• Радиочастотная метка

17. Основные компоненты RFID

18. Классификация RFID:

По принципу работыПо объёму передаваемых данных

По наличию шифрования

По типу носителя данных

По типу управления

По наличию питания

По частотному диапазону

По способу записи данных

По способу передачи данных (ответ транспондера)

По сложности обработки

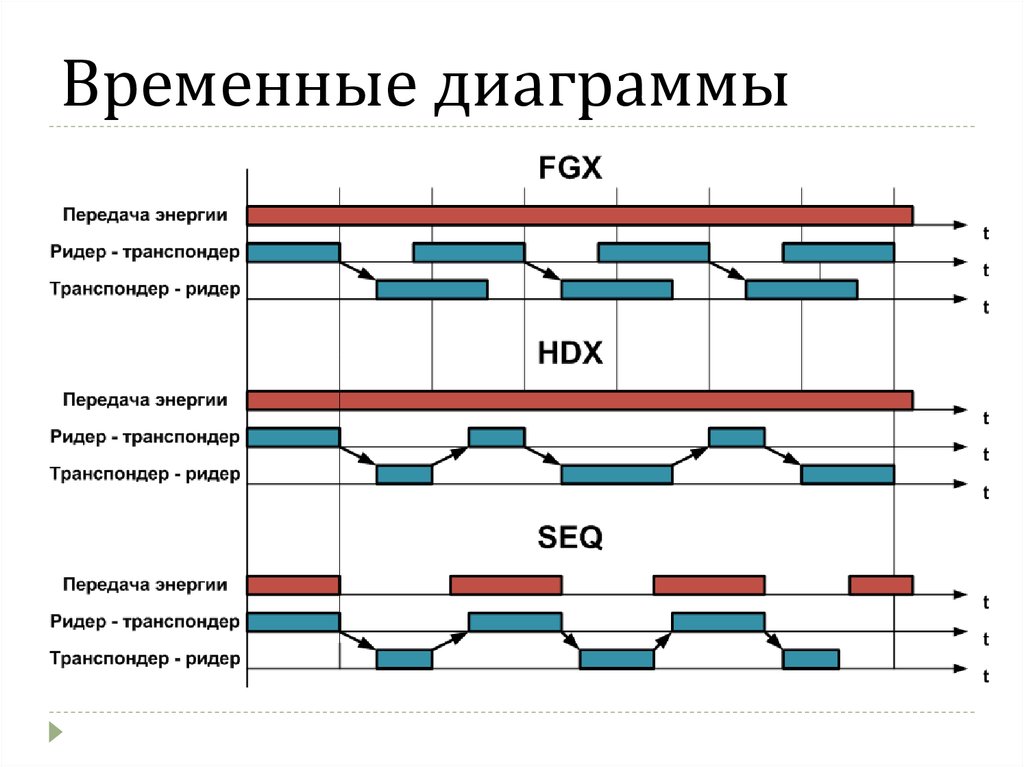

19. Принцип работы:

Full Duplex – FDX• дуплексные системы

Half Duplex – HDX

• полудуплексные системы

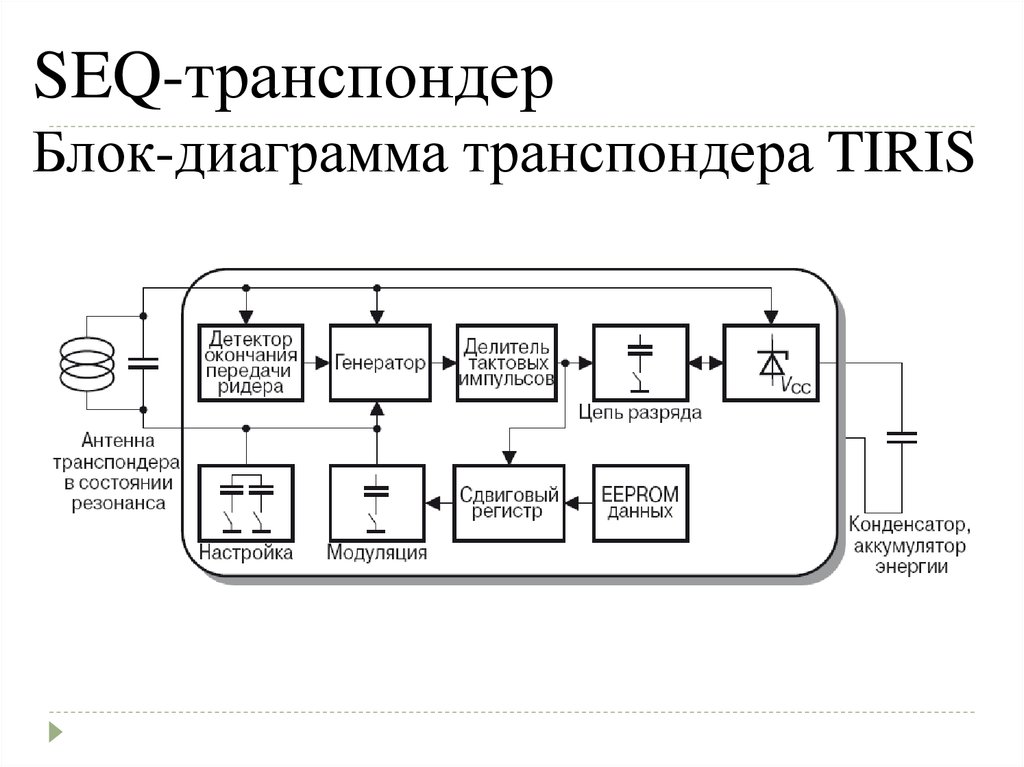

Sequential - SEQ

• последовательные системы

20. Наличие шифрования:

• Уникальная подпись• Цифровое кодирование

• Шифрованный идентификатор

21. Хранение данных:

EEPROMElectrically Erasable Programmable Read-Only Memory

SRAM

Static Random Access Memory

ПАВ

22. Классификация RFID:

По принципу работыПо объёму передаваемых данных

По наличию шифрования

По типу носителя данных

По типу управления

По наличию питания

По частотному диапазону

По способу записи данных

По способу передачи данных (ответ транспондера)

По сложности обработки

23. Частотный диапазон:

LF• 30…300 Hz

HF/RF

• 3…30 MHz

UHF

• 0,3…3GHz

24. Способы записи:

Read onlyWORM

write once read many

R/W

read/write

25. Передача данных:

• Отражение/рассеяние• Модуляционная нагрузка

• Субгармоники

• Поверхностные волны

26. Обработка информации:

• Low-end systems• Mid-end systems

• High-end systems

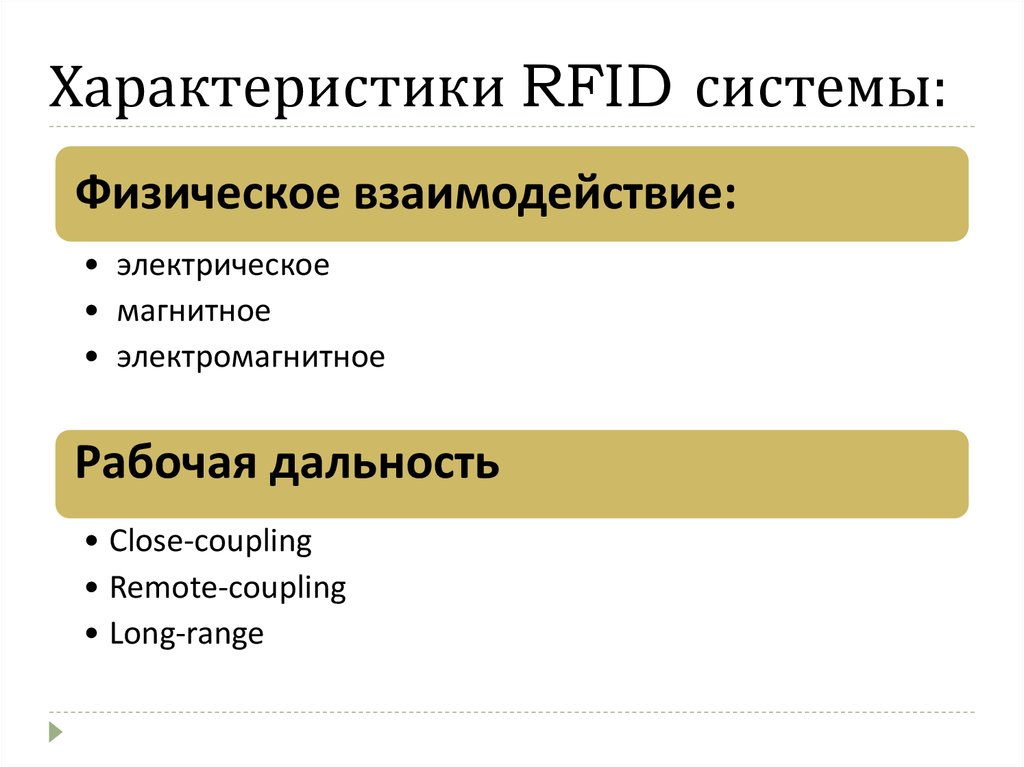

27. Характеристики RFID системы:

Физическое взаимодействие:• электрическое

• магнитное

• электромагнитное

Рабочая дальность

• Close-coupling

• Remote-coupling

• Long-range

28. Критерии выбора RFID системы:

•Рабочая частота•Дальность действия

•Требования к безопасности

•Объём памяти

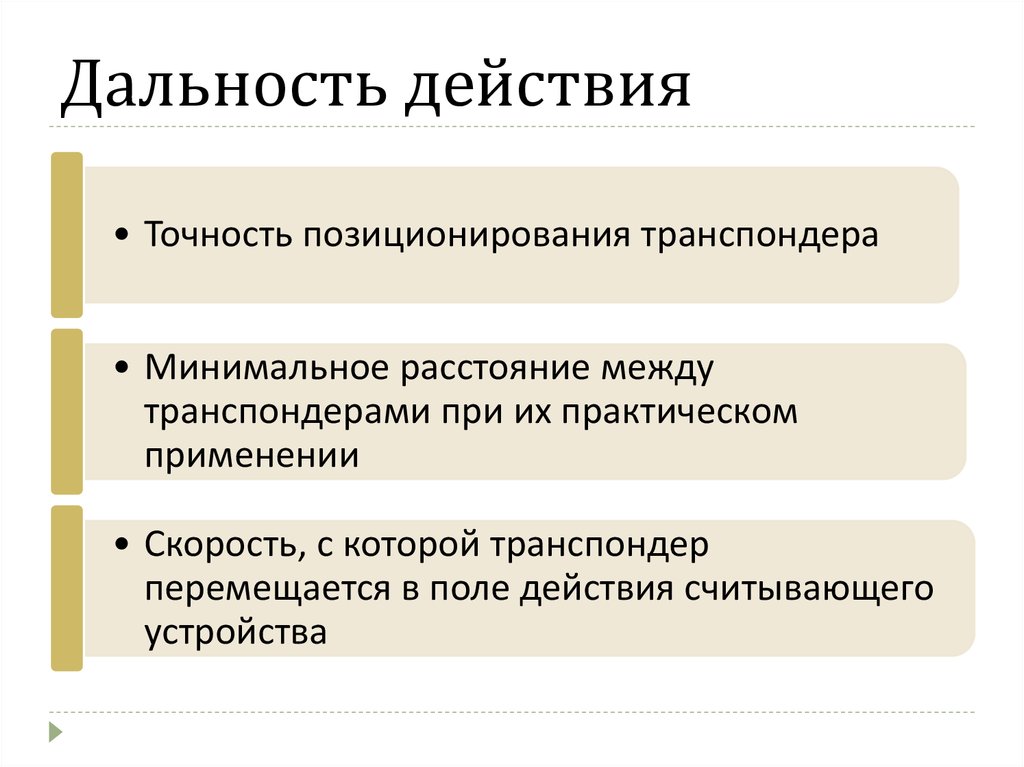

29. Дальность действия

• Точность позиционирования транспондера• Минимальное расстояние между

транспондерами при их практическом

применении

• Скорость, с которой транспондер

перемещается в поле действия считывающего

устройства

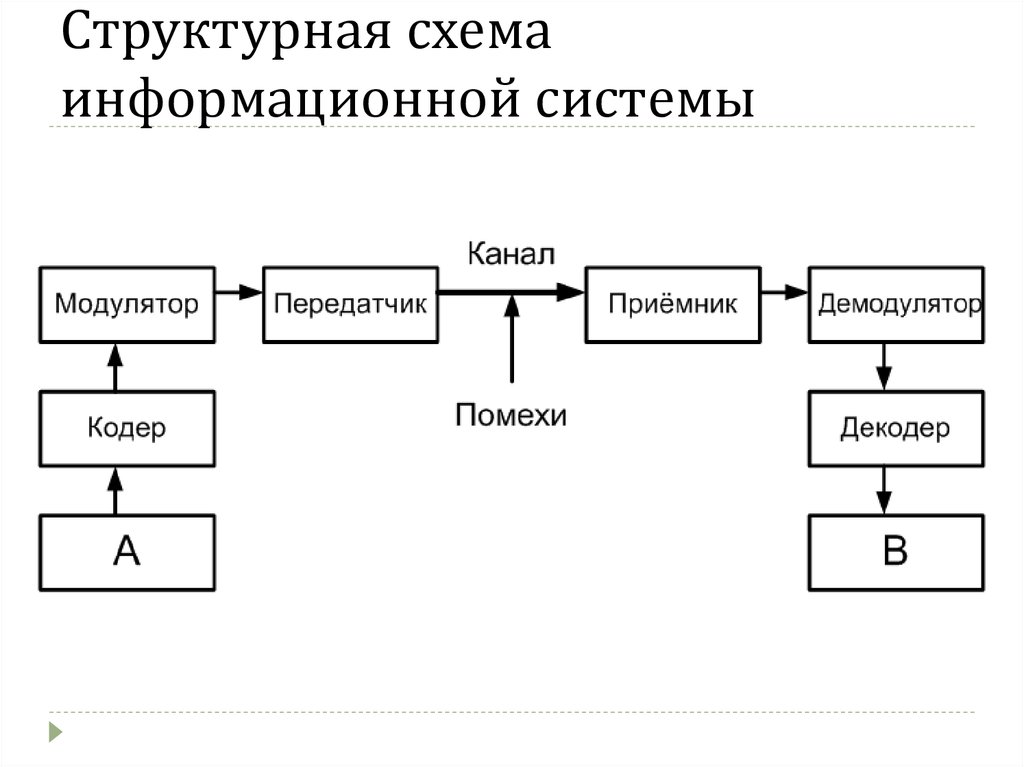

30. Структурная схема информационной системы

31. Временные диаграммы

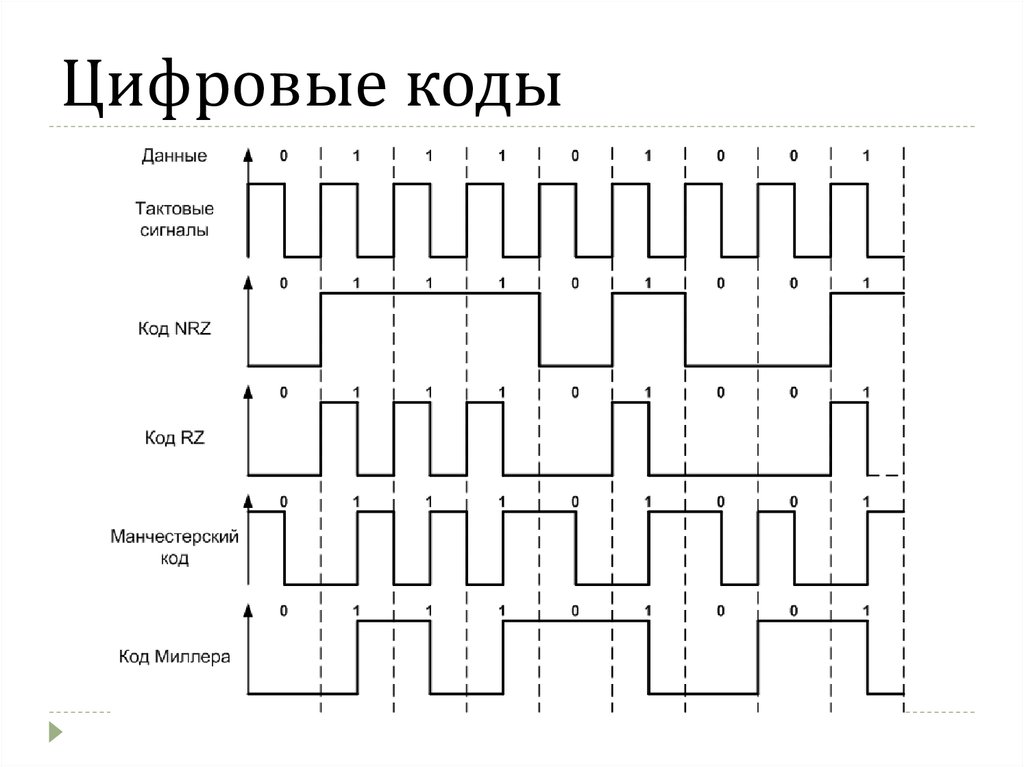

32. Асинхронный режим

33. Цифровые коды

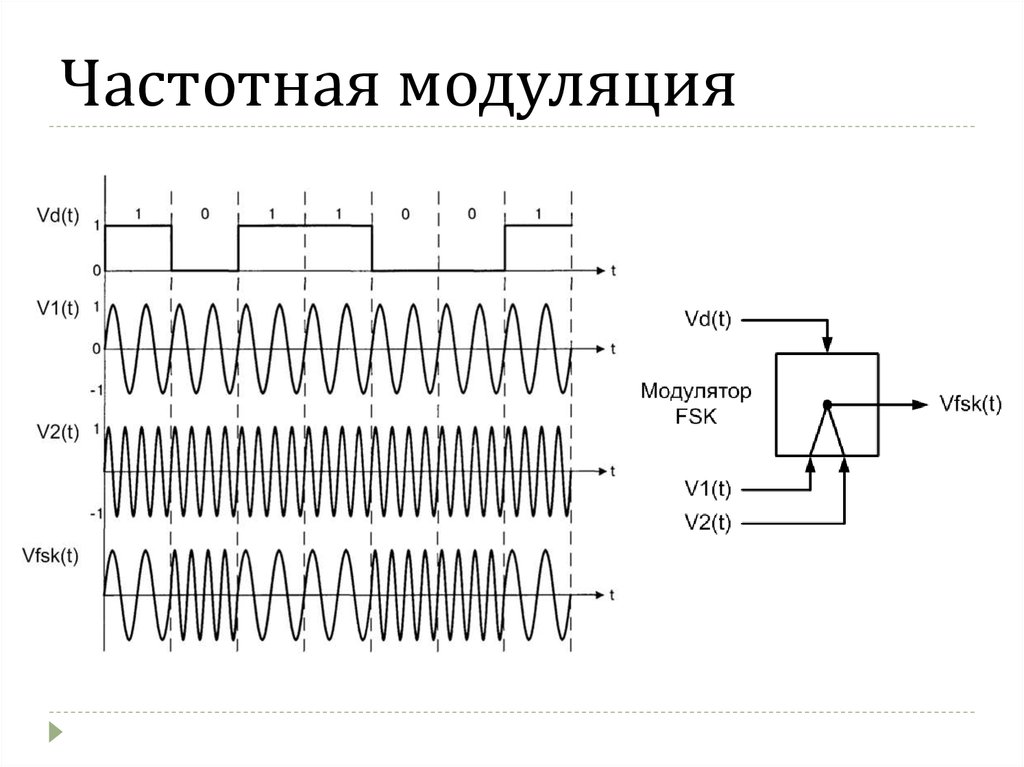

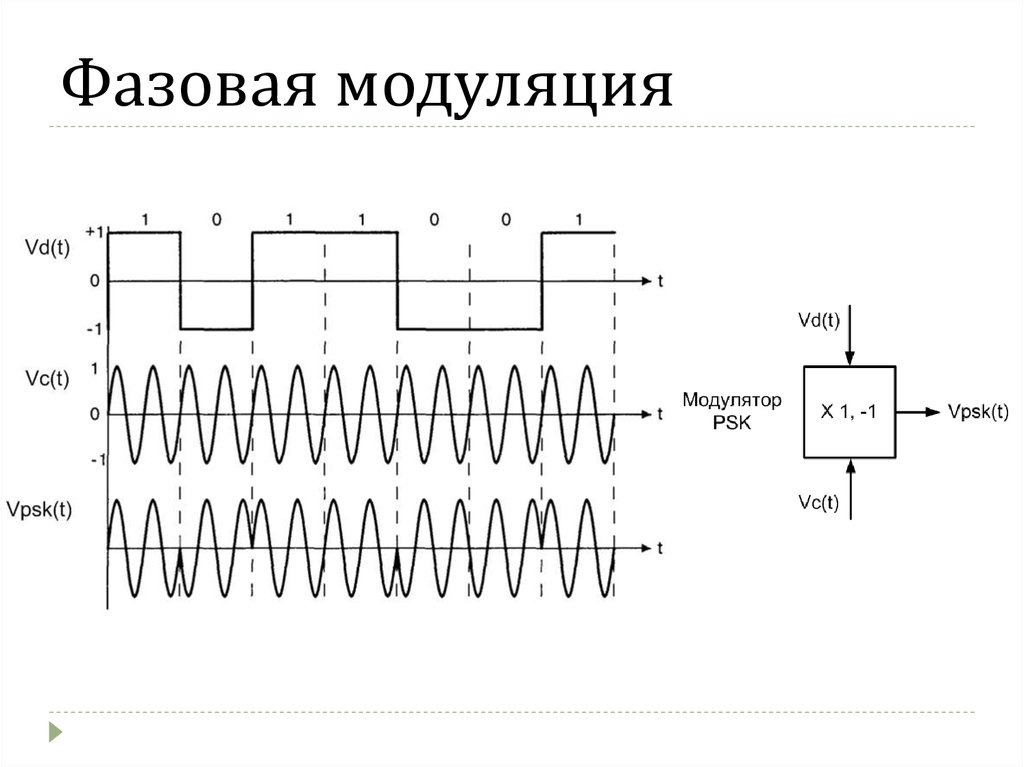

34. Модуляция сигналов

x(t ) A(t ) cos[ 0t (t )]ASK

FSK

PSK

35. Амплитудная модуляция

36. Частотная модуляция

37. Фазовая модуляция

38. Транспондеры

39. Конструкции транспондеров:

40. Транспондер

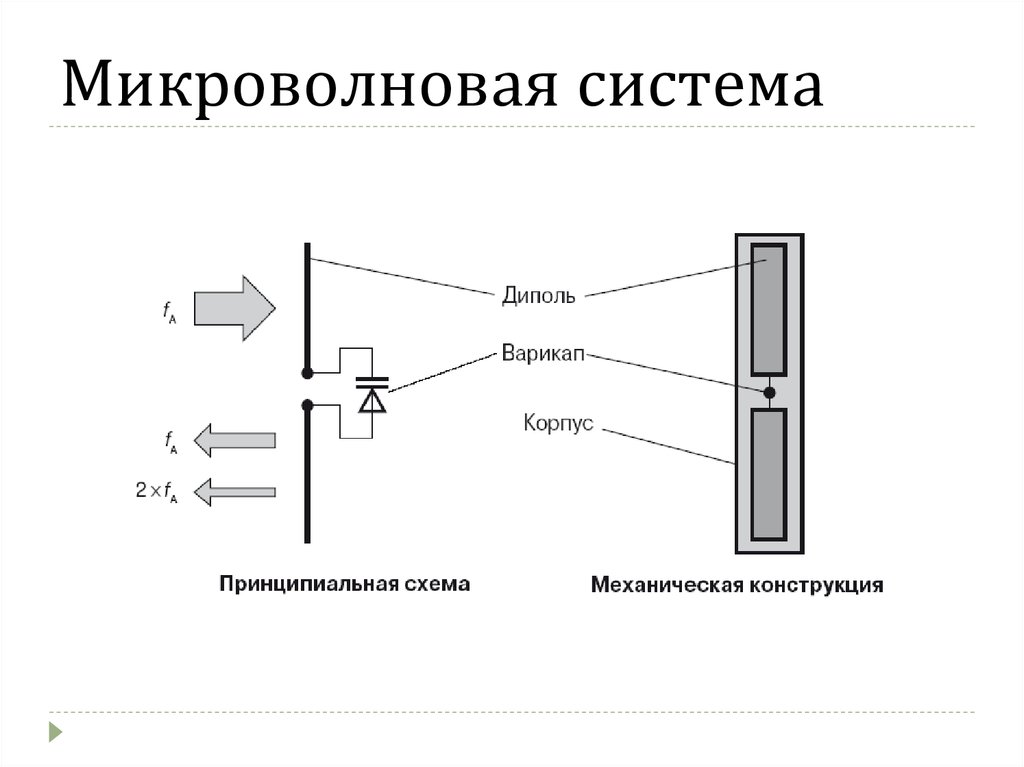

41. Однобитные транспондеры

• LC-контур•Микроволновые системы

•Делитель частоты

•Электромагнитные системы

•Акустомагнитные системы

42. Принцип действия радиочастотного EAS-транспондера

43. Рамочная антенна

44. Микроволновая система

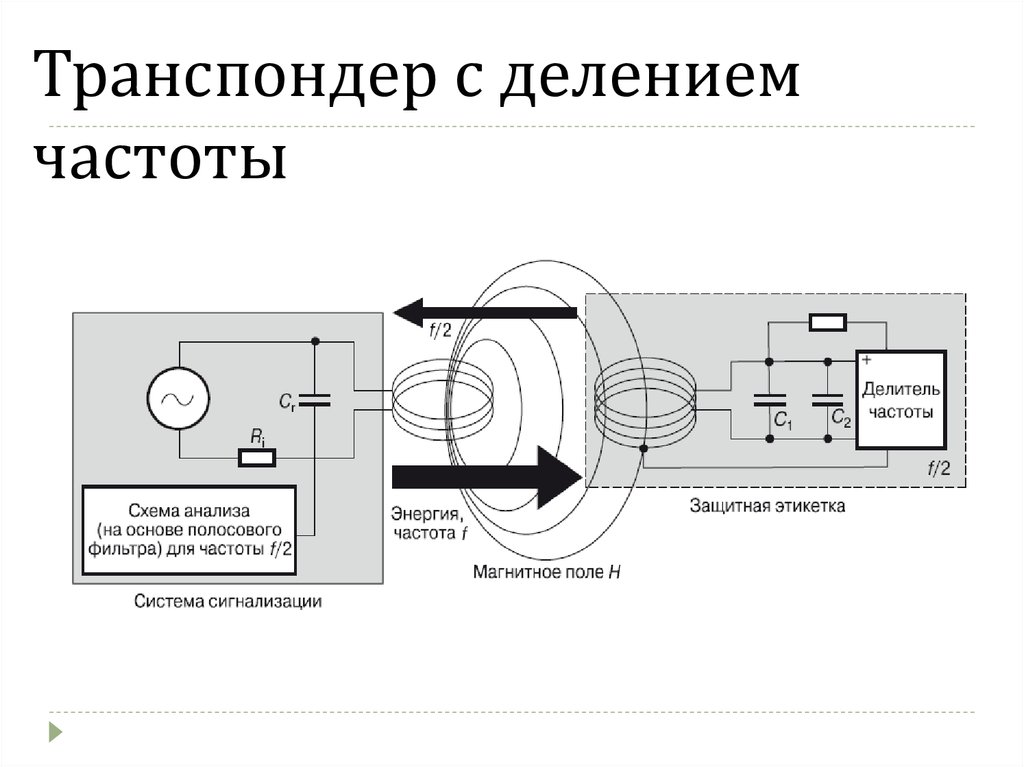

45. Транспондер с делением частоты

46. Электромагнитная метка

47. Акустомагнитная система

48. Акустомагнитная метка

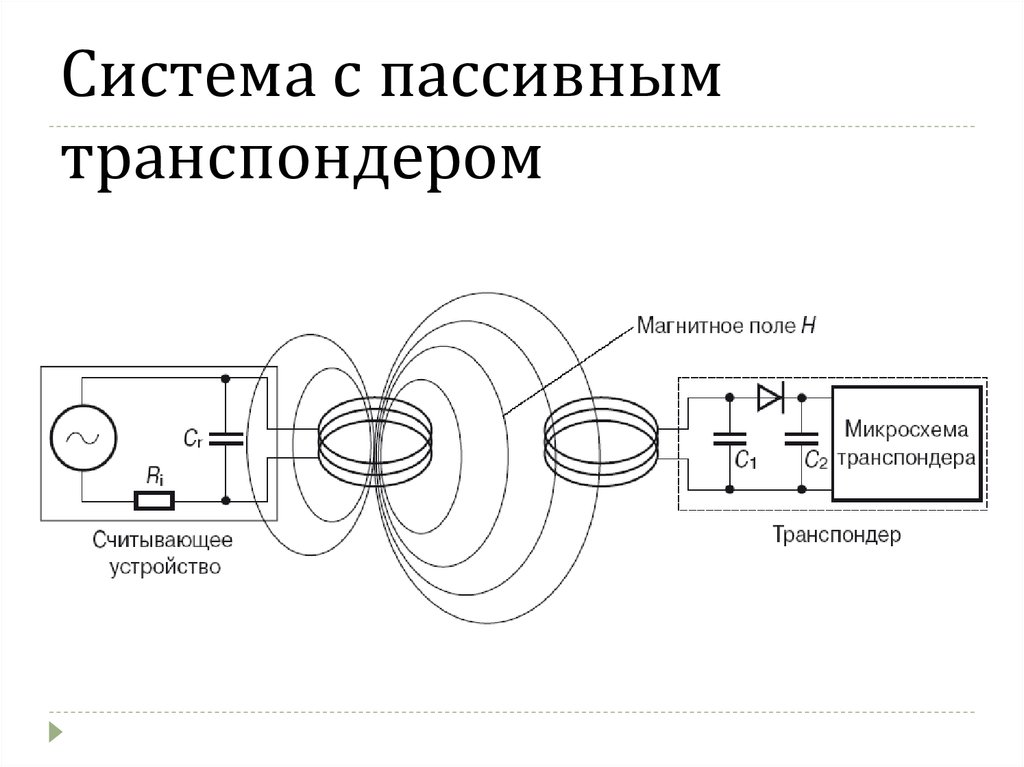

49. Системы с индуктивной связью

• Пассивный транспондер• Модуляция нагрузкой

• Модуляция с использованием поднесущей

• Субгармоническая система

50. Система с пассивным транспондером

51. Схема модуляции нагрузкой

52. Субгармонический транспондер

53. Close-coupling

54. SEQ-транспондер Блок-диаграмма транспондера TIRIS

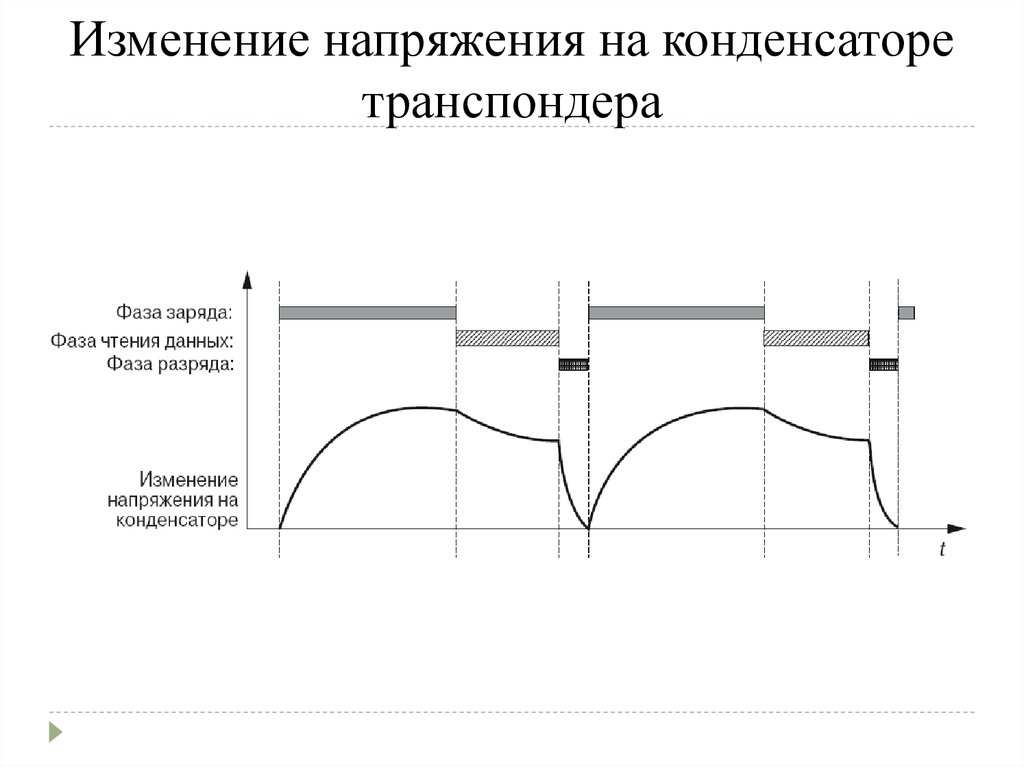

55. Изменение напряжения на конденсаторе транспондера

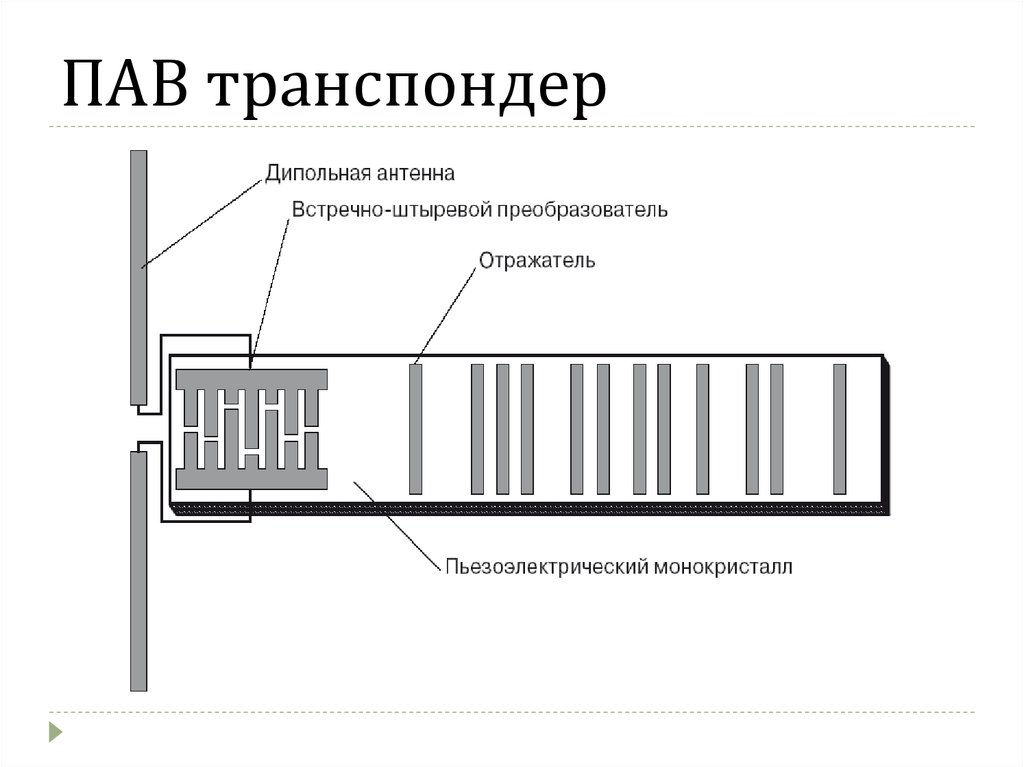

56. ПАВ транспондер

57. Считыватели

58. Считыватели

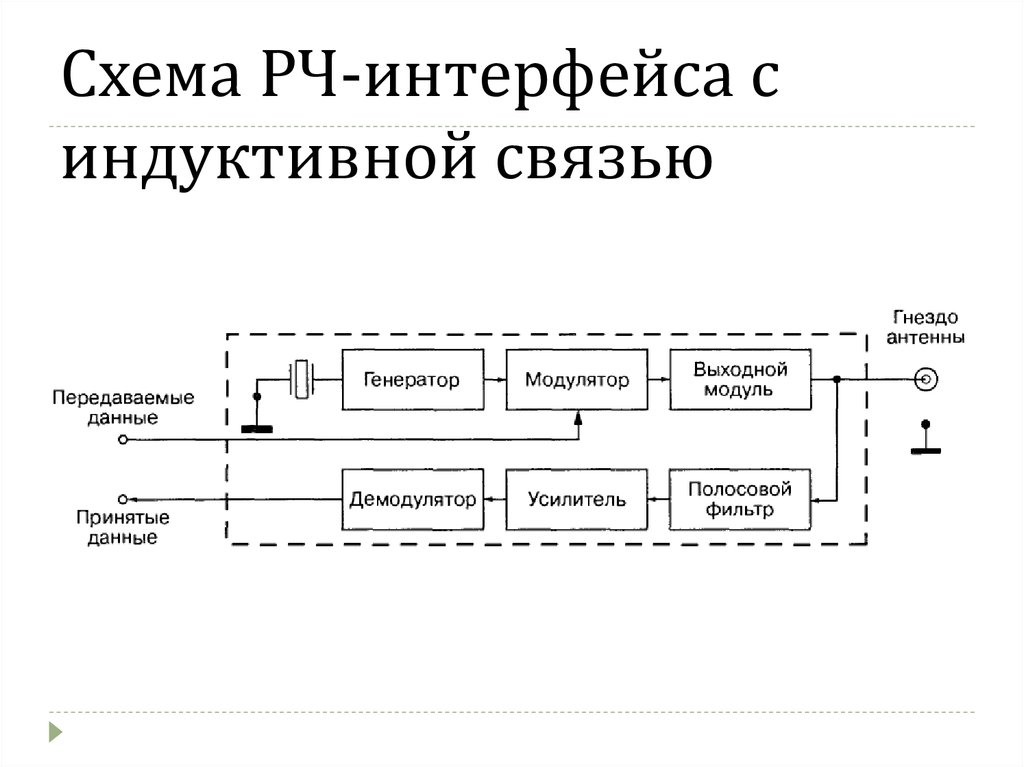

59. Схема РЧ-интерфейса с индуктивной связью

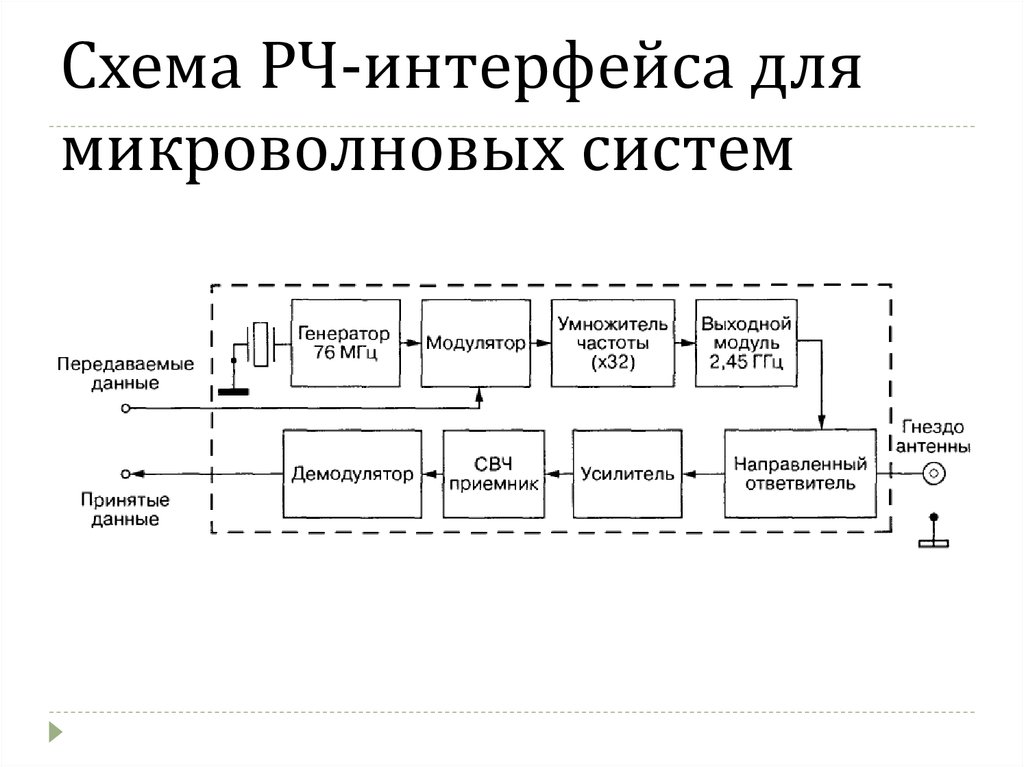

60. Схема РЧ-интерфейса для микроволновых систем

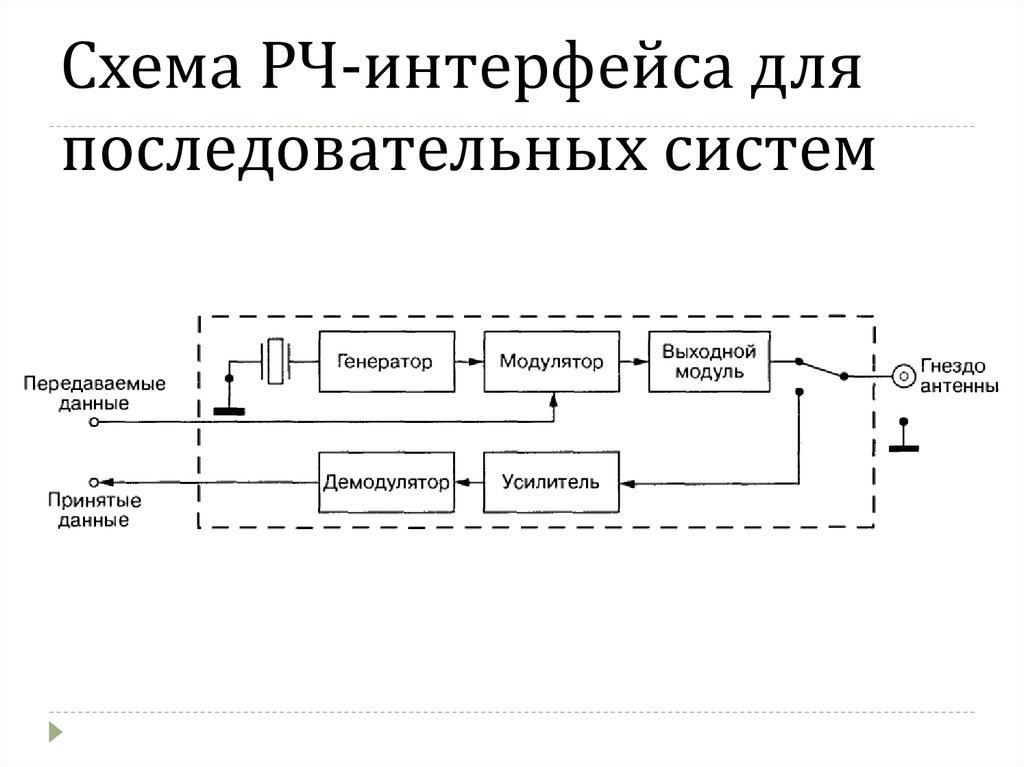

61. Схема РЧ-интерфейса для последовательных систем

62. Блок управления

63. Антенны:

• Антенна-вибратор• Волновой канал

• Микрополосковая антенна

• Щелевая антенна

64. Системы защиты

65. Критерии безопасности

• целостность• конфиденциальность

• доступность

66. Защита информации

Помехоустойчивое кодированиеАнтиколлизии

Шифрование

- Симметричные криптосистемы

- Асимметричные крипто системы

- Комбинированные криптосистемы

Хэширование

Цифровая подпись

67. Параметры кодов:

• Разрядность кода• Число информационных символов

• Избыточность кода

• Корректирующая способность

68. Антиколлизионный мультидоступ

SDMA• space division multiple access

FDMA

• frequency domain multiple access

TDMA

• time domain multiple access

CDMA

• code division multiple access

69. Криптография:

Шифрование данных, передаваемых поканалам связи или хранимых в памяти

Идентификация/аутентификация

пользователя

Контроль/разграничение доступа к

ресурсам системы/сети

Управление криптографическими ключами

Контроль целостности

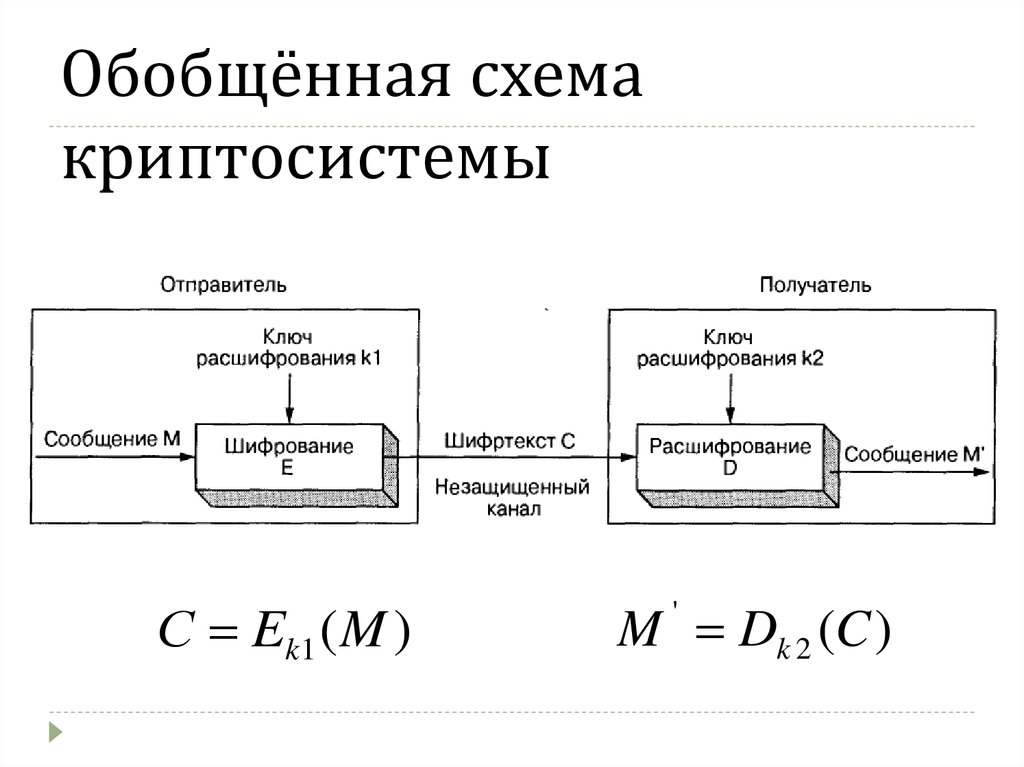

70. Обобщённая схема криптосистемы

С Ek1 ( M )M Dk 2 (C )

'

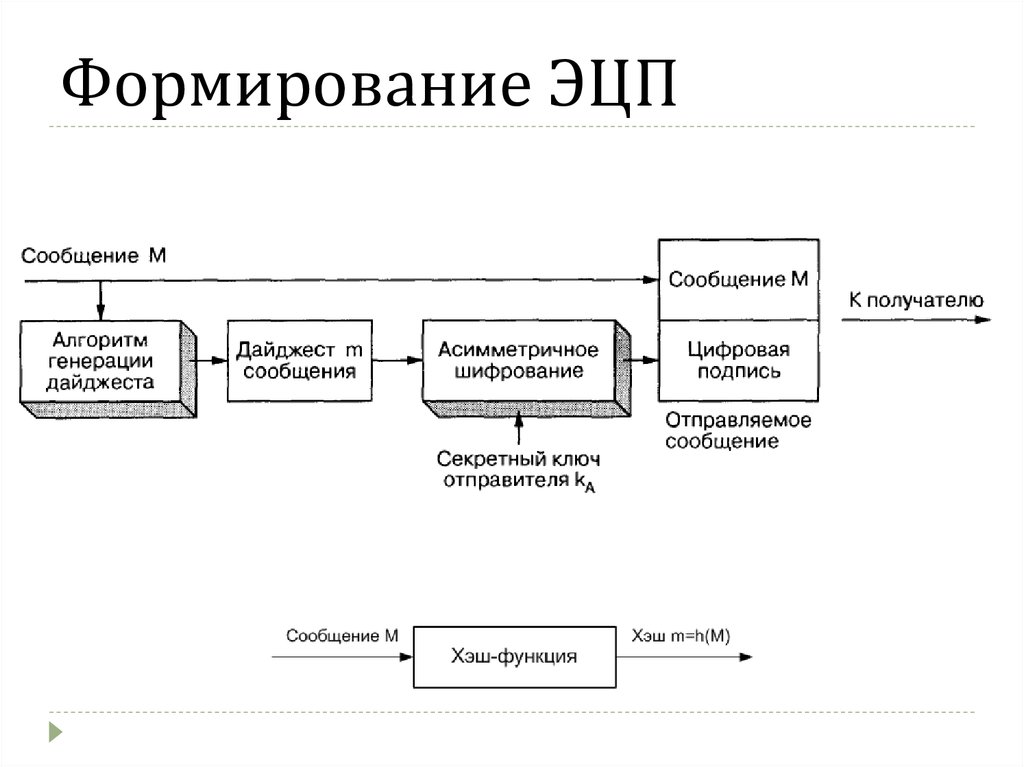

71. Формирование ЭЦП

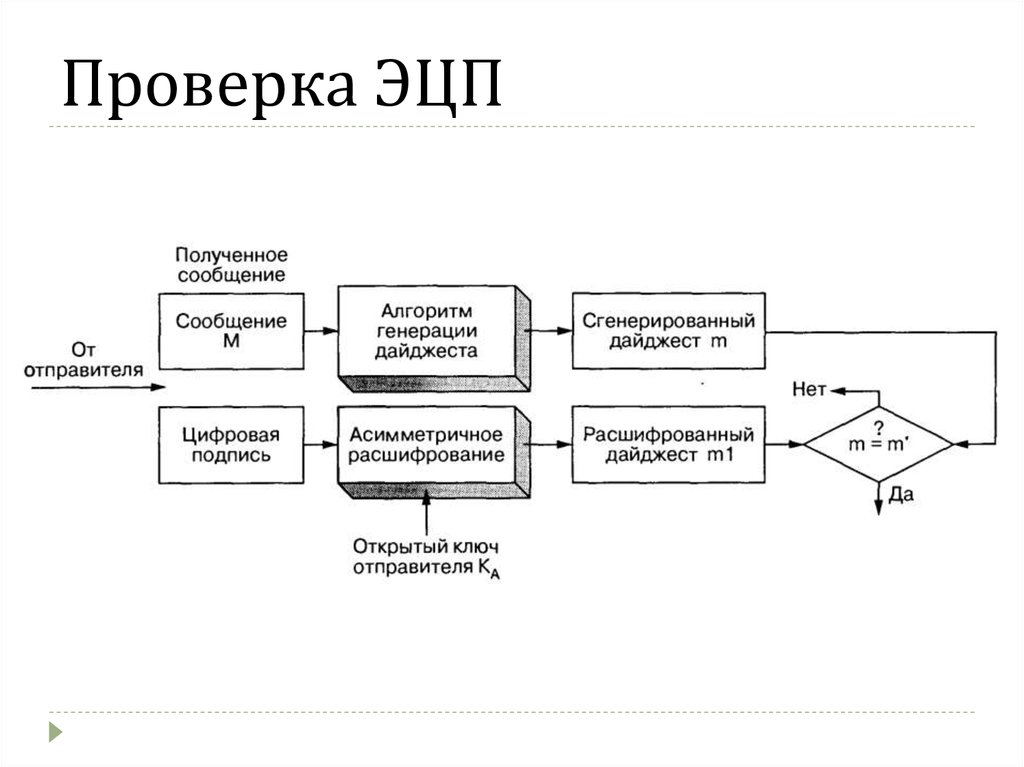

72. Проверка ЭЦП

73. Данные ЭЦП

• Дата подписи• Срок действия ключа ЭЦП

• Информация о владельце

• Имя открытого ключа

• Цифровая подпись

Физика

Физика Электроника

Электроника