Похожие презентации:

Разработка рекомендаций по оценке безопасности информационных систем

1. Тема: Разработка рекомендаций по оценке безопасности информационных систем

ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ И НАУКИ ГОРОДА МОСКВЫГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ГОРОДА МОСКВЫ

«ПЕРВЫЙ МОСКОВСКИЙ ОБРАЗОВАТЕЛЬНЫЙ КОМПЛЕКС»

Тема: Разработка рекомендаций по

оценке безопасности информационных

систем

Выполнил: Погосов В.В.

Группа: 43 ИС

Руководитель: Гуров В.В.

2. Цель и задачи проекта

Целью дипломной работы является разработка рекомендаций пооценке безопасности ИС.

Объект исследования – информационная система организации Х.

Предмет исследования – защищенность ИС организации Х.

Задачи:

• Исследовать существующие методы контроля защищенности ИС.

• Обосновать необходимость внедрения ПО контроля защищенности

ИС.

• Разработать рекомендации и сформировать программный комплекс

для контроля защищенности ИС.

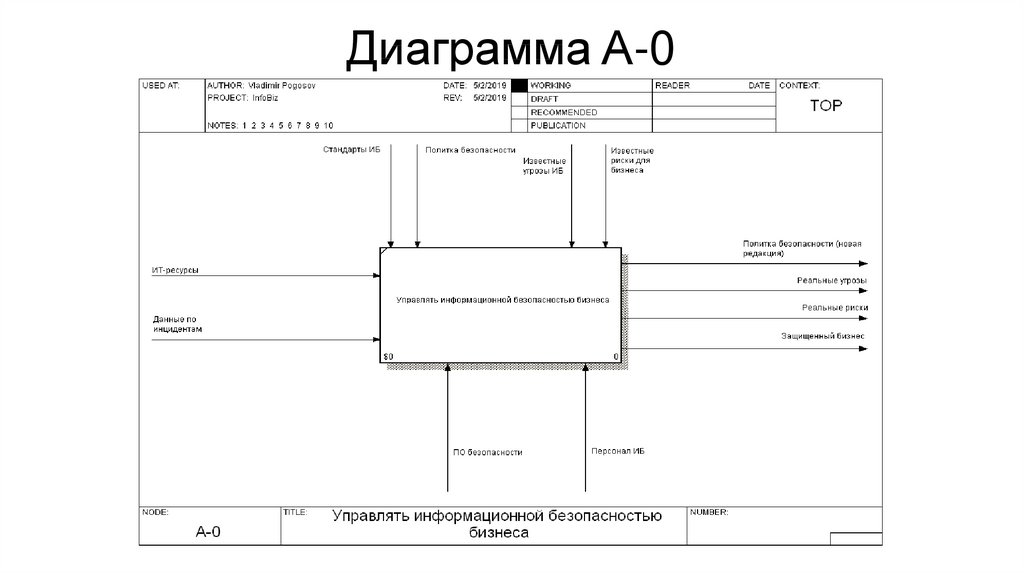

3. Диаграмма A-0

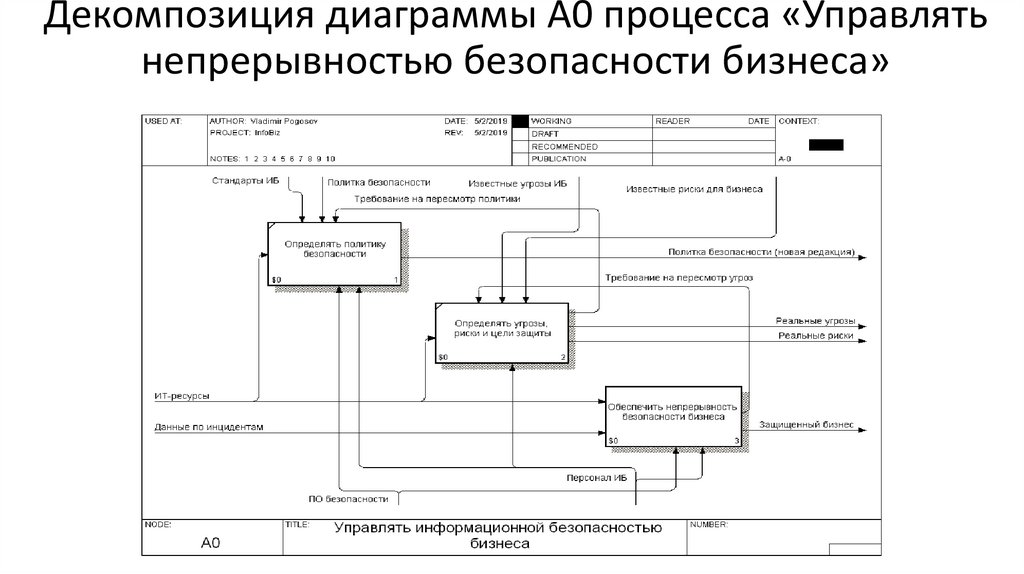

4. Декомпозиция диаграммы A0 процесса «Управлять непрерывностью безопасности бизнеса»

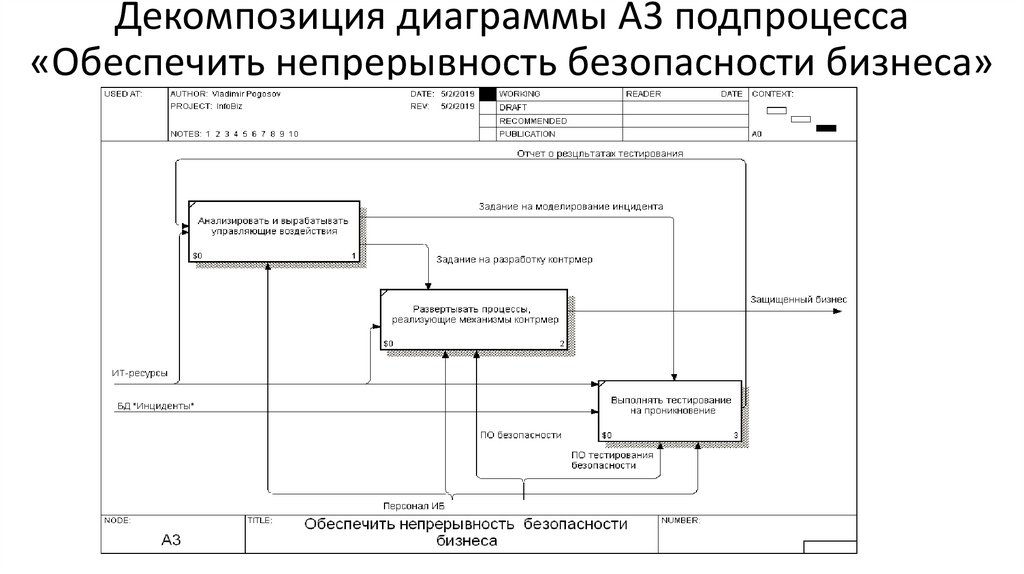

5. Декомпозиция диаграммы A3 подпроцесса «Обеспечить непрерывность безопасности бизнеса»

6. Факторы безопасности информационных систем

7. Виды уязвимости ИС

SQL –инъекция

Включение

файлов

Состояние

гонки

Переполнение

буфера

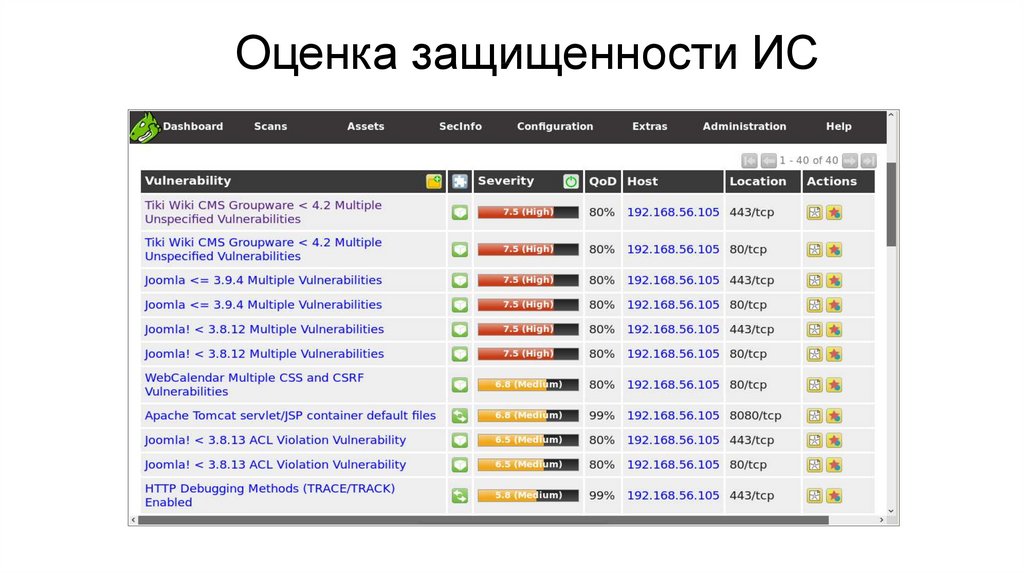

8. Оценка защищенности ИС

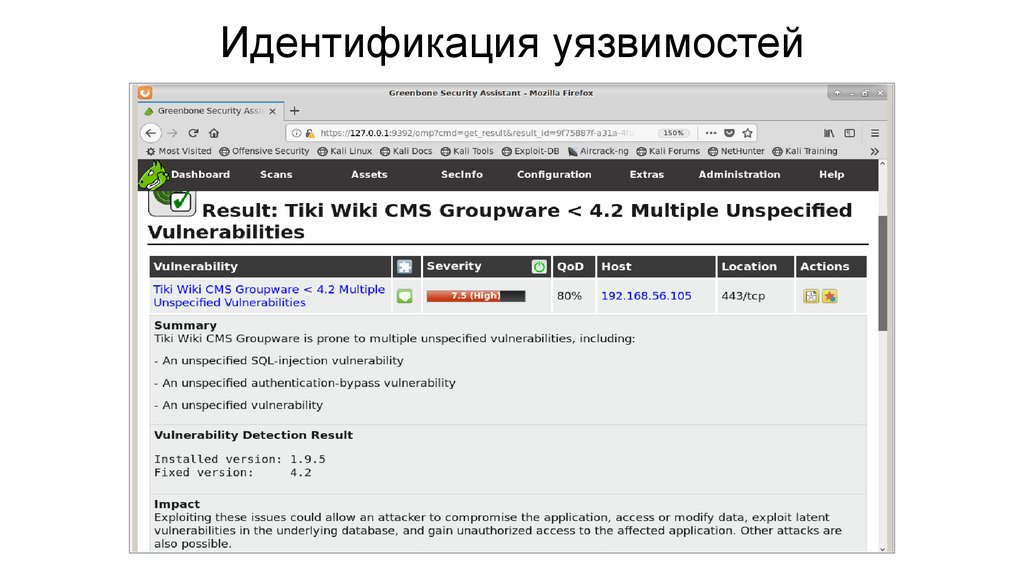

9. Идентификация уязвимостей

10. Оценка рисков

11. Стандарты ИБ

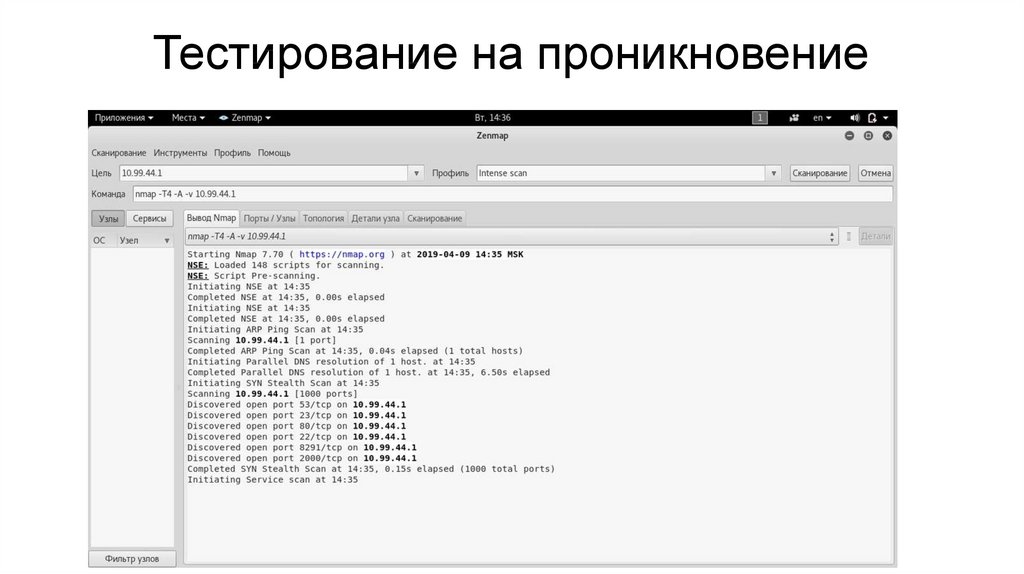

12. Тестирование на проникновение

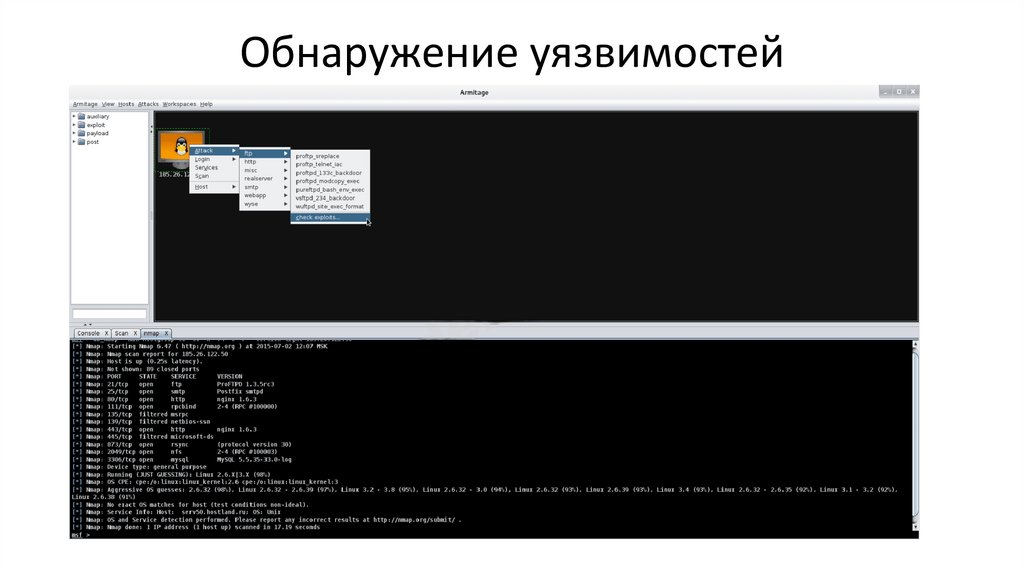

13. Обнаружение уязвимостей

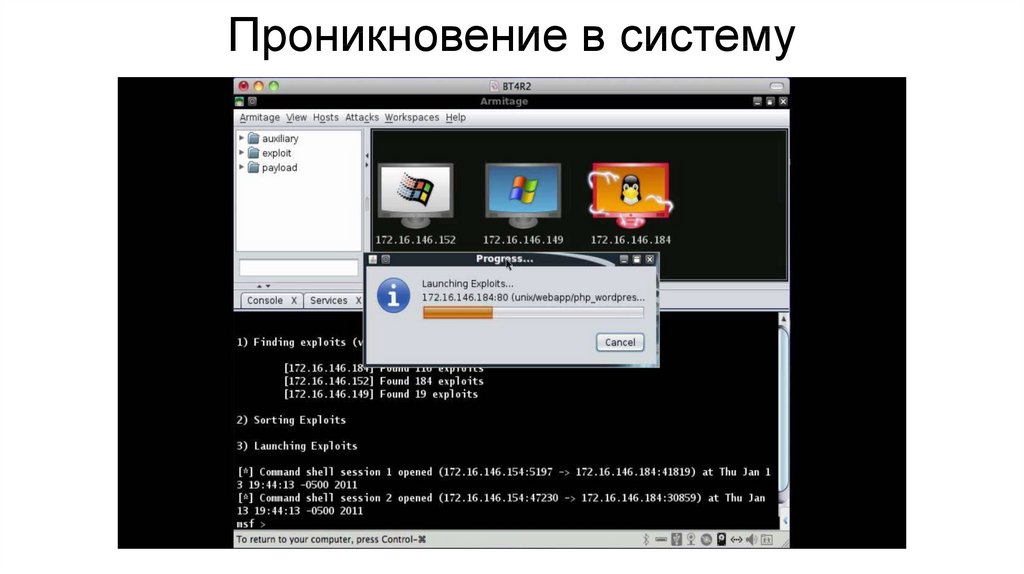

14. Проникновение в систему

15.

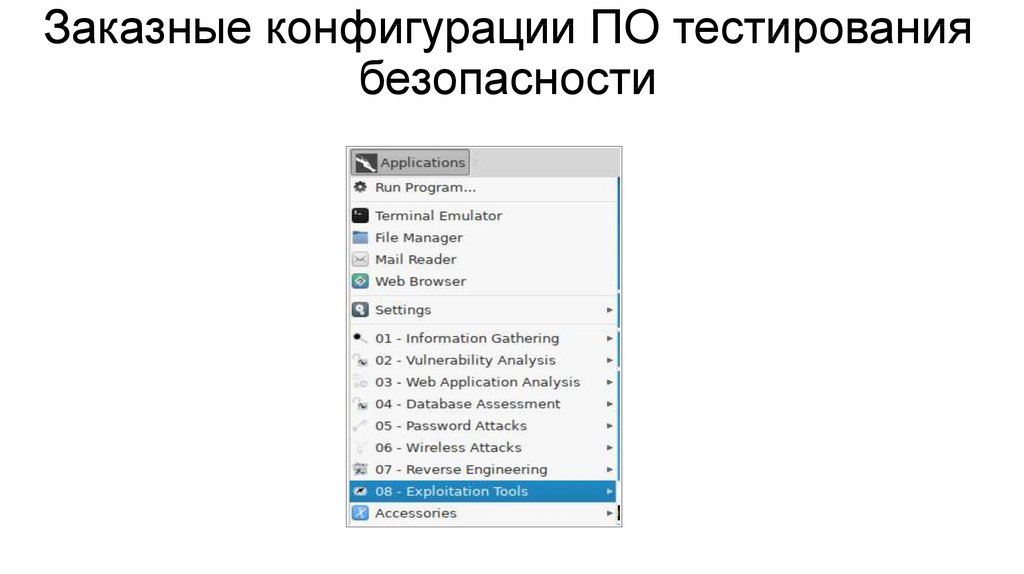

Типы атак16. Заказные конфигурации ПО тестирования безопасности

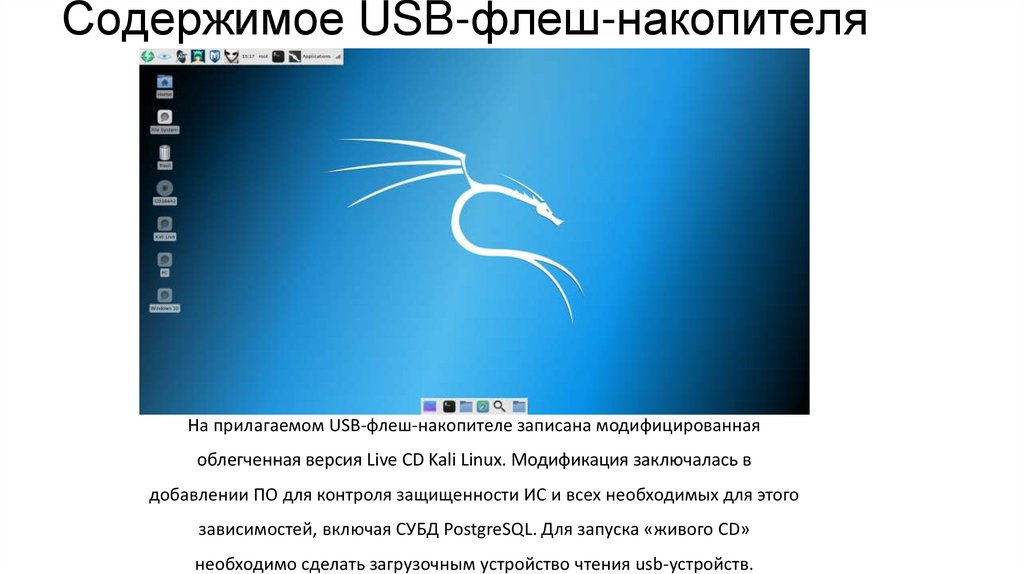

17. Содержимое USB-флеш-накопителя

На прилагаемом USB-флеш-накопителе записана модифицированнаяоблегченная версия Live CD Kali Linux. Модификация заключалась в

добавлении ПО для контроля защищенности ИС и всех необходимых для этого

зависимостей, включая СУБД PostgreSQL. Для запуска «живого CD»

необходимо сделать загрузочным устройство чтения usb-устройств.

18.

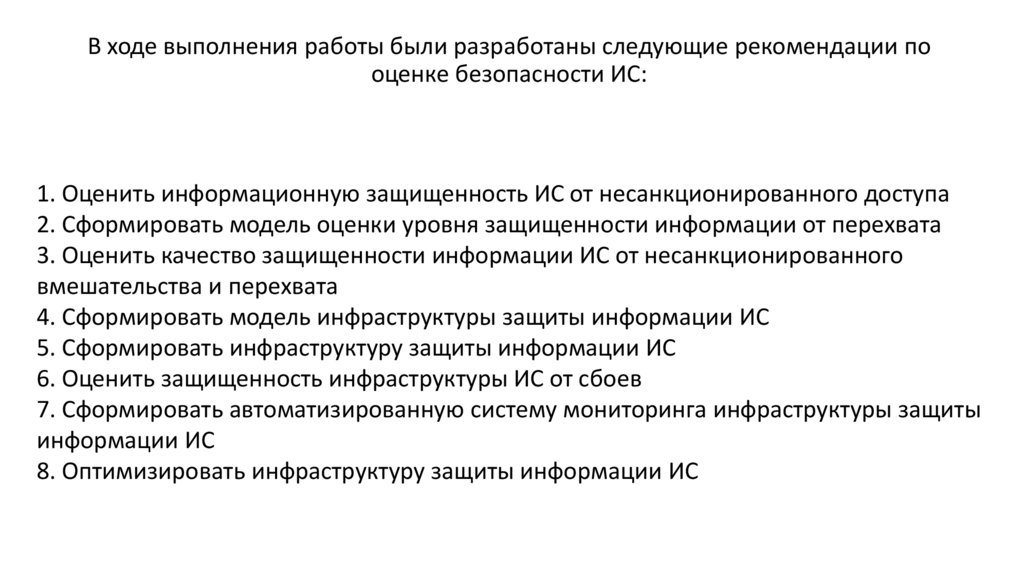

В ходе выполнения работы были разработаны следующие рекомендации пооценке безопасности ИС:

1. Оценить информационную защищенность ИС от несанкционированного доступа

2. Сформировать модель оценки уровня защищенности информации от перехвата

3. Оценить качество защищенности информации ИС от несанкционированного

вмешательства и перехвата

4. Сформировать модель инфраструктуры защиты информации ИС

5. Сформировать инфраструктуру защиты информации ИС

6. Оценить защищенность инфраструктуры ИС от сбоев

7. Сформировать автоматизированную систему мониторинга инфраструктуры защиты

информации ИС

8. Оптимизировать инфраструктуру защиты информации ИС

19. Заключение

• Цель данного дипломного проекта заключалась в разработкерекомендаций по оценке безопасности ИС и формировании

программного комплекса для контроля защищенности ИС.

• В ходе выполнения дипломного проекта в достижении поставленной

цели был рассмотрен подход к оценке уязвимости информационных

систем, выполнен анализ самой предметной области, были проведены

предпроектный анализ и моделирование.

• Была обоснована необходимость внедрения ПО контроля

защищенности ИС, разработаны рекомендации по оценке безопасности

ИС, также был сформирован программный комплекса для контроля

защищенности ИС.

Информатика

Информатика