Похожие презентации:

и информационной безопасности Защита информации ИСПДн в страховой компании «МАКС»

1.

«Алтайский государственный техническийуниверситет им. И.И. Ползунова»

1

Факультет информационных технологий

Кафедра информатики, вычислительной техники

и информационной безопасности

Защита информации

ИСПДн в страховой

компании «МАКС»

Выполнила

Студентка группы ИБ-71

Мельник Екатерина

2.

2Цель работы: Ознакомление с защитой ИСПДн.

Задание к работе:

1.

Ознакомиться с объектом защиты, его характеристикой.

2.

Классифицировать и категорировать выбранный объект.

3.

Узнать меры и средства защиты объекта исследования.

3. О компании

3Страховая группа «МАКС» создана в 1992 году и

осуществляет деятельность по всем основным

видам добровольного и обязательного

страхования. Совокупный уставный капитал СГ

«МАКС» составляет 4,67 млрд рублей. В число

основных партнеров группы «МАКС» на

финансовом рынке входят банки высшей

категории надежности, имеющие рейтинги

международных рейтинговых агентств.

4. Действия с персональными данными, осуществляемые Оператором

45. Классификация ИСПДн

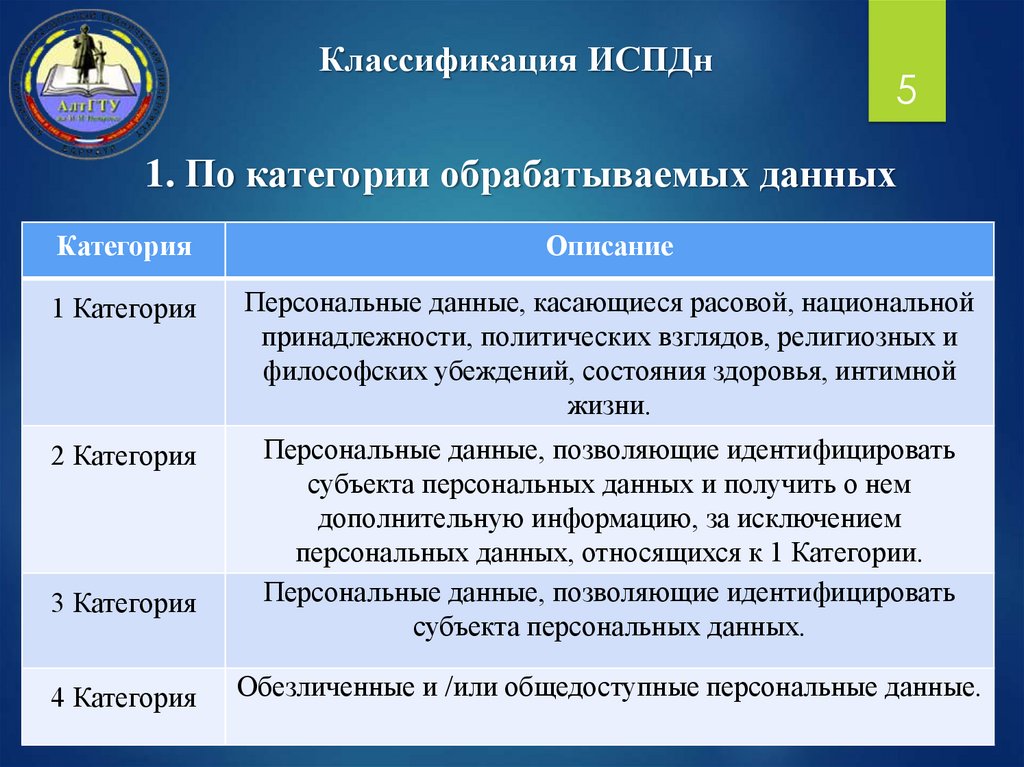

51. По категории обрабатываемых данных

Категория

Описание

1 Категория

Персональные данные, касающиеся расовой, национальной

принадлежности, политических взглядов, религиозных и

философских убеждений, состояния здоровья, интимной

жизни.

2 Категория

Персональные данные, позволяющие идентифицировать

субъекта персональных данных и получить о нем

дополнительную информацию, за исключением

персональных данных, относящихся к 1 Категории.

Персональные данные, позволяющие идентифицировать

субъекта персональных данных.

3 Категория

4 Категория

Обезличенные и /или общедоступные персональные данные.

6.

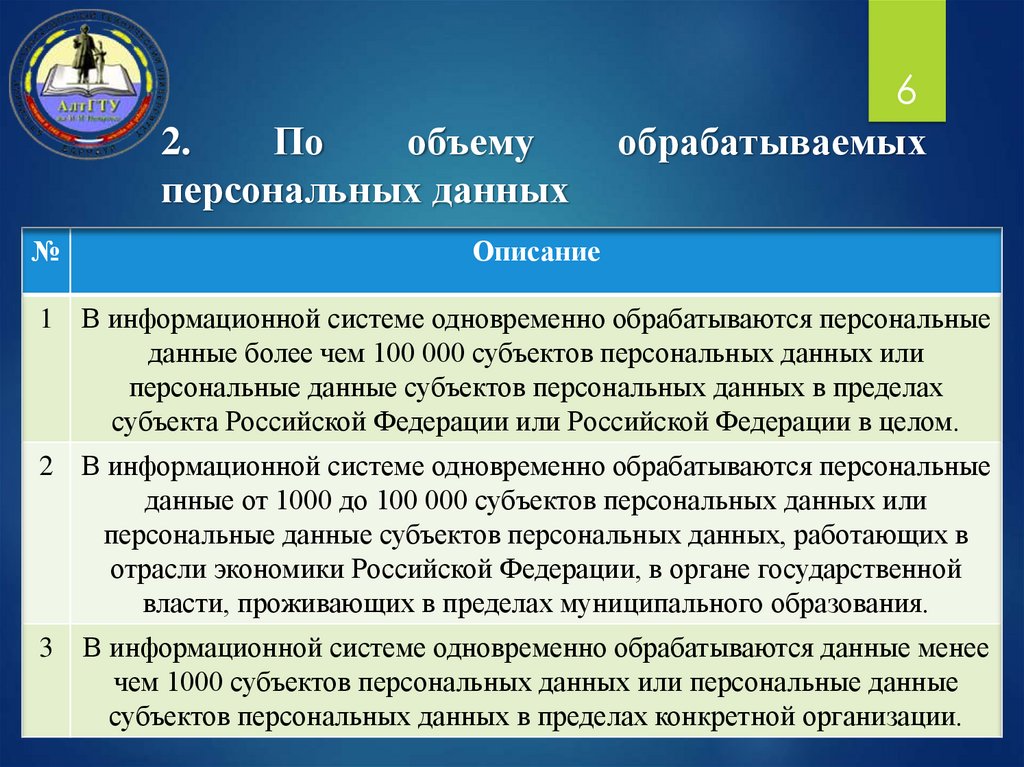

2.По

объему

персональных данных

№

6

обрабатываемых

Описание

1 В информационной системе одновременно обрабатываются персональные

данные более чем 100 000 субъектов персональных данных или

персональные данные субъектов персональных данных в пределах

субъекта Российской Федерации или Российской Федерации в целом.

2 В информационной системе одновременно обрабатываются персональные

данные от 1000 до 100 000 субъектов персональных данных или

персональные данные субъектов персональных данных, работающих в

отрасли экономики Российской Федерации, в органе государственной

власти, проживающих в пределах муниципального образования.

3

В информационной системе одновременно обрабатываются данные менее

чем 1000 субъектов персональных данных или персональные данные

субъектов персональных данных в пределах конкретной организации.

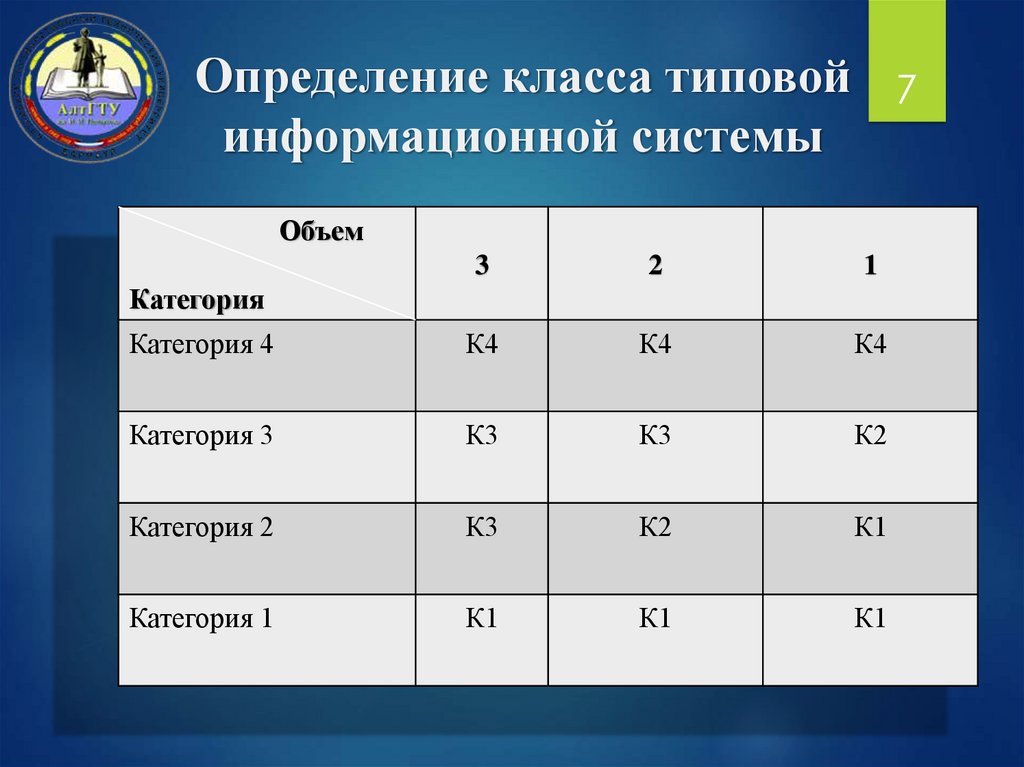

7. Определение класса типовой информационной системы

7Объем

3

2

1

Категория 4

К4

К4

К4

Категория 3

К3

К3

К2

Категория 2

К3

К2

К1

Категория 1

К1

К1

К1

Категория

8. Обеспечение безопасности персональных данных

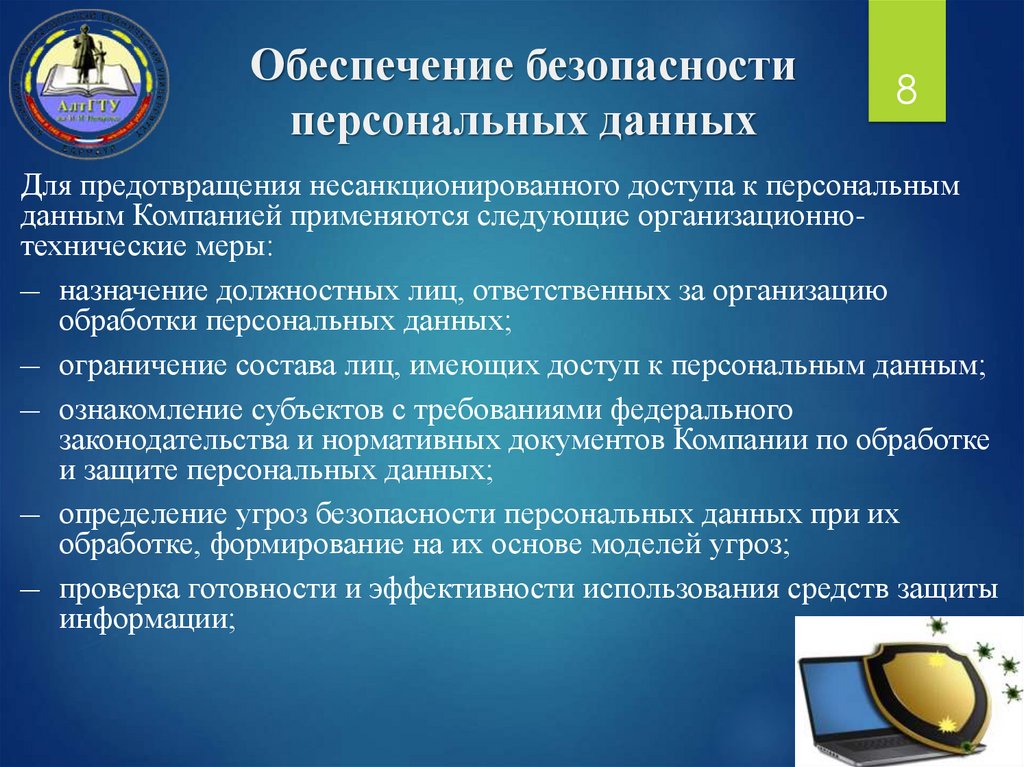

8Для предотвращения несанкционированного доступа к персональным

данным Компанией применяются следующие организационнотехнические меры:

― назначение должностных лиц, ответственных за организацию

обработки персональных данных;

― ограничение состава лиц, имеющих доступ к персональным данным;

― ознакомление субъектов с требованиями федерального

законодательства и нормативных документов Компании по обработке

и защите персональных данных;

― определение угроз безопасности персональных данных при их

обработке, формирование на их основе моделей угроз;

― проверка готовности и эффективности использования средств защиты

информации;

9.

=―

разграничение доступа пользователей к информационным

ресурсам и программно-аппаратным средствам обработки

информации;

―

регистрация и учет действий пользователей информационных

систем персональных данных;

―

использование антивирусных средств и средств

восстановления системы защиты персональных данных;

―

применение в необходимых случаях средств межсетевого

экранирования, обнаружения вторжений, анализа

защищенности и средств криптографической защиты

информации;

―

организация пропускного режима на территорию Компании,

охраны помещений с техническими средствами обработки

персональных данных.

9

10.

Использование системы UNICUS10

Cистема UNICUS (Uniform Insurance Company Universal

Systems) разработана эстонской компанией AS Akriform. Эта

комплексная информационная система создана специально для

страховых компаний и позволяет автоматизировать процессы

страхования и управления. Особый интерес, в связи с

изменениями российского законодательства, представляет

реализация в UNICUS функций обязательного

автострахования, обработки ущербов и добровольного

медицинского страхования (ДМС). Система UNICUS,

базирующаяся на высокопроизводительной СУБД Oracle,

использует современную трехзвенную архитектуру и WEBтехнологии для подключения к базе данных через сервер

приложений Oracle.

11.

СУБД Oracle11

Система управления базами данных Oracle DataBase является

одной из наиболее популярных и широко используемых баз

данных в корпоративном сегменте. И это не удивительно,

поскольку ее отличает высокая надежность,

производительность, масштабируемость и адаптируемость под

бизнес-задачи каждого конкретного пользователя. Однако, столь

широкая популярность оборачивается и другой стороной медали

- вектор атак на СУБД остается в топе наиболее существенных

угроз.

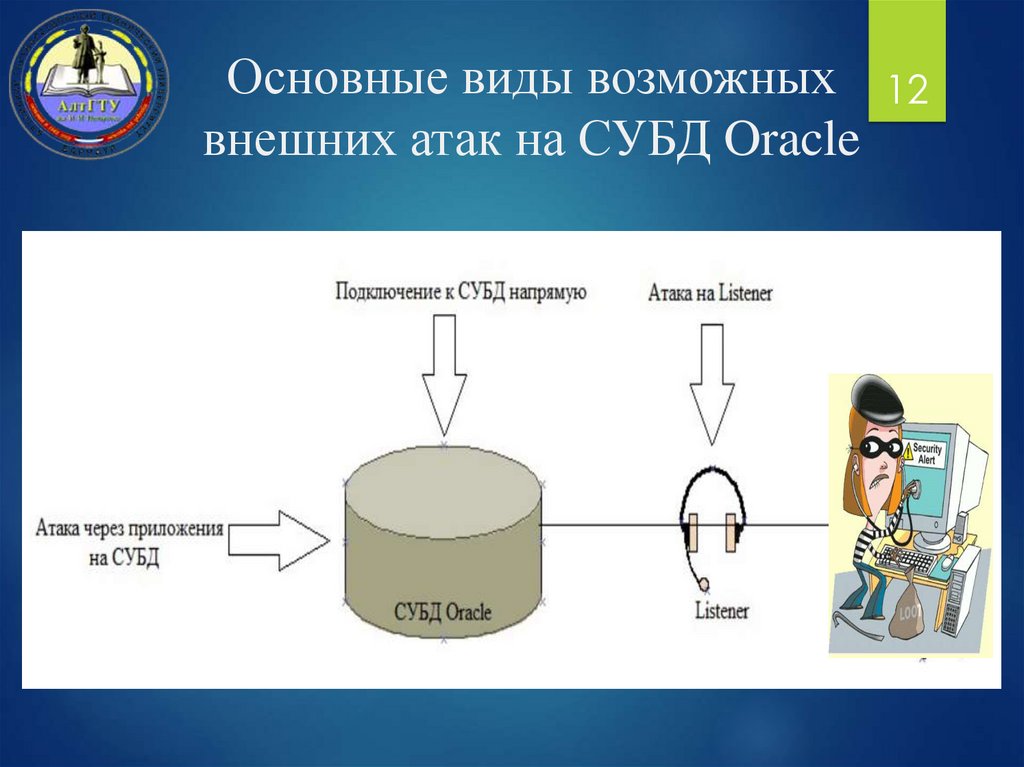

12. Основные виды возможных внешних атак на СУБД Oracle

1213.

Обеспечение защищенностиOracle

13

Основные способы защиты Oracle:

1. Блокировка всех учетных записей, установленных по умолчанию.

2. Использование усиленного SID для подключения всех

пользователей к БД.

3. Установка всех критических обновлений от Oracle.

4. Удаление всех ненужных привилегий для PUBLIC ролей в

системе.

5. Включение режима аудита Базы Данных.

6. Проведение регулярной оценки безопасности СУБД.

7. Шифрование сетевого трафика, используемого БД.

8. Включение управления паролями для всех Oracle Logins.

9. Использование Database Activity Monitoring (DAM) в качестве

дополнительного уровня защиты.

10. Настройка использования триггеров для схемы аудита и ряда

событий в системе.

14. Пути и способы защиты информации

14К основным мерам защиты информации относятся:

Законодательные.

Законодательные

меры

защиты

информации

разрабатываются,

утверждаются

и

контролируются

государством,

путём

создания

основных

законов,

подзаконных актов, национальных стандартов в области

защиты конфиденциальной информации страховой компании.

Административные.

Административные меры защиты предполагают разработку и

утверждение руководством страховой компании нормативных

документов,

положений,

инструкций

на

основе

законодательных стандартов РФ, а также присвоение грифов

секретности документам и материалам, и соответствующий

контроль доступа к ним сотрудников.

15.

15Организационные.

Целью организационных мер выступает: исключение

утечки информации и, таким образом, уменьшение или

полное исключение возможности нанесения компании

ущерба, к которому данная утечка может привести.

Инженерно-технические.

Инженерно-технические меры – это совокупность

специальных органов, методов и технических средств,

используемых в интересах защиты конфиденциальной

информации. Основными техническими средствами, то

по функциональному значению, выступают: физические

средства, аппаратные средства, программные средства,

криптографические средства.

16.

16Вывод: в ходе данной работы были изучены

средства защиты СК «МАКС», а также объект

защиты был классифицирован и категорирован.

Цели и задачи, поставленные в начале работы

были достигнуты.

Информатика

Информатика Право

Право