Похожие презентации:

Загальні поняття та положення із захисту інформації. Основні терміни та визначення галузі захисту інформації

1. НАЦІОНАЛЬНА АКАДЕМІЯ НАЦІОНАЛЬНОЇ ГВАРДІЇ УКРАЇНИ Кафедра інформатики та прикладних інформаційних технологій ЗАХИСТ ІНФОРМАЦІЇ В ТЕЛЕ

НАЦІОНАЛЬНА АКАДЕМІЯ НАЦІОНАЛЬНОЇ ГВАРДІЇ УКРАЇНИКафедра інформатики та прикладних інформаційних технологій

ЗАХИСТ ІНФОРМАЦІЇ В ТЕЛЕКОМУНІКАЦІЙНИХ СИСТЕМАХ ТА МЕРЕЖАХ

Змістовний модуль 1. Загальні поняття та

положення із захисту інформації

Основні терміни та визначення галузі

захисту інформації

Навчальні питання:

1.Мета, задачі, предмет вивчення, основний зміст дисципліни

2.Основні терміни та визначення в галузі захисту інформації

3.Загрози інформаційної безпеки держави

4.Сучасні загрози безпеки інформації

Харків – 2016 р.

2. 1. Мета, задачі, предмет вивчення, основний зміст дисципліни

Структура дисципліни:•Лекцій – 8 годин;

•Практичних та групових занять – 26 годин;

•Самостійне вивчення - 18годин;

•Всього – 54 години.

Навчальна література:

•Есин В.И., Кузнецов А.А., Сорока Л.С. Безопасность информационных систем и технологий.

Х.:ООО «ЭДЭНА», 2010. – 656с.

•Кузнецов О.О., Семенов С.Г. Протоколи захисту інформації у комп’ютерних системах та

мережах. Х.:ХНУРЕ, 2009р. – 184.

•Кузнецов О.О., Євсєєв С.П., Кавун С.В. Захист інформації та економічна безпека

підприємництва. Х.:ХНЕУ, 2008р. – 360.

•ДСТУ 3396.2-97 Захист інформації. Технічний захист інформації. Терміни та визначення;

•Положення про порядок здійснення криптографічного захисту інформації в Україні,

затверджене Указом Президента України від 22 травня 1998 року N 505/98;

•Концепція (основи державної політики) Національної безпеки України, схвалена

Постановою Верховної Ради України від 16 січня 1997 року N 3/97-ВРК.

•Шеннон. Работы по теории информации и кибернетике. – М.: ИЛ. – 1963. – С. 333 – 369.

•Horst Feistel. Cryptography and Computer Privacy. //Scientific American. – 1973. – Vol. 228, No.

5. – pp. 15 – 23.

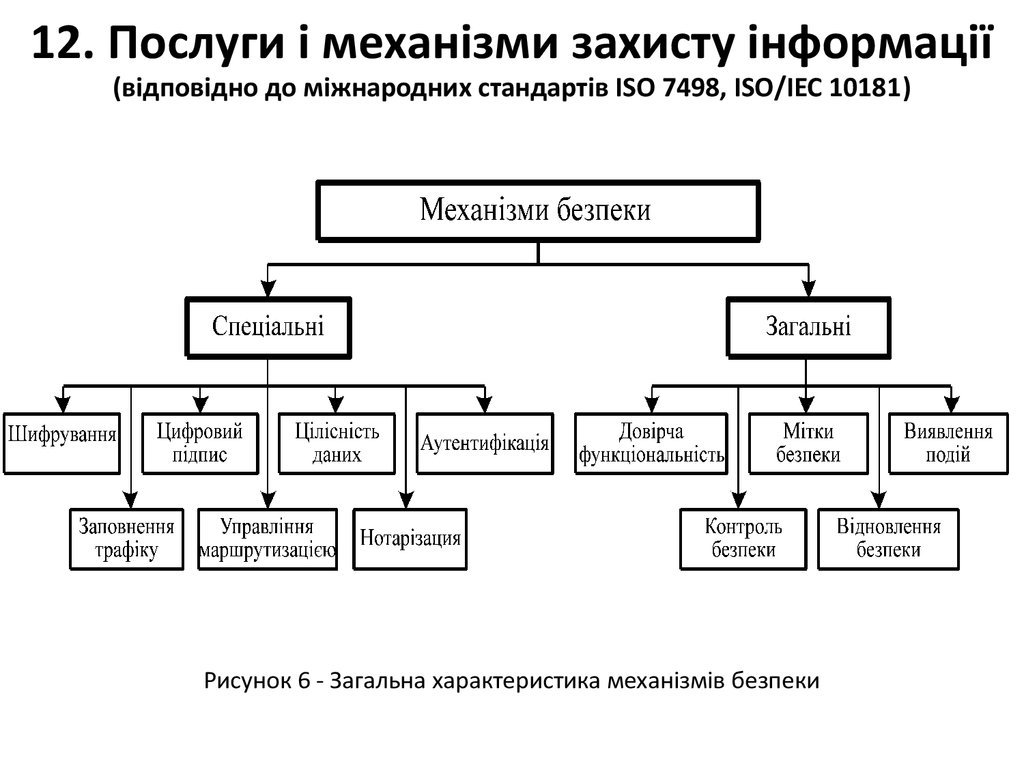

•Міжнародні стандарти з безпеки інформації ISO 7498, ISO/IEC 10181

3.

Метою дисципліни є формування базових знань, необхідних для розуміння широкого

кола реальних проблем у сфері телекомунікації; вивчення загальних принципів

побудови систем захисту телекомунікаційних та інформаційних мереж, принципів їх

функціонування систем захисту на базі різноманітних мережних технологій; вивчення

концепцій існуючих мереж зв’язку; напрямки розвитку перспективних мереж та

мережних технологій, забезпечення військово-професійної та практичної спрямованості

навчання курсантів у галузі захисту телекомунікаційних систем та мереж, ознайомлення

з перспективами розвитку телекомунікаційних та інформаційних мереж зв’язку та

методів їх бойового застосування.

Завданням дисципліни є:

- надбання курсантами знань принципів побудови та архітектури систем захисту

телекомунікаційних мереж та методів їх керування;

- формування вміння виконувати організаційні та технічні заходи захисту інформації в

телекомунікаційних системах

- формування вміння самостійно оволодівати новими інформаційними технологіями;

- формування та розвиток у курсантів навичок використання комп’ютерної техніки у

професійній діяльності.

4.

Змістовний модуль 1. Загальні поняттята положення із захисту інформації

Змістовий модуль 2. Основи теорії

захисту телекомунікаційної мережі НГУ

Змістовий модуль 3. Основи ведення

радіоелектронної боротьби в системі

зв’язку Національної гвардії

5. 2. Основні терміни та визначення (Відповідно до ДСТУ 3396.2-97 «Захист інформації. Технічний захист інформації. Терміни та визначення»)

Види інформації, які підлягають захистуІнформація - Відомості про об'єкти, процеси та явища.

Інформація з обмеженим доступом - Інформація, право доступу до якої

обмежено встановленими правовими нормами і (чи) правилами.

Таємна інформація - Інформація з обмеженим доступом, яка містить відомості,

що становлять державну або іншу передбачену законом таємницю.

Конфіденційна інформація - Інформація з обмеженим доступом, якою

володіють, користуються чи розпоряджаються окремі фізичні чи юридичні особи

або держава і порядок доступу до якої встановлюється ними.

Доступ до інформації - Можливість одержання, оброблення інформації, її

блокування та (чи) порушення цілісності.

Несанкціонований доступ (НСД) до інформації - Доступ до інформації, за якого

порушуються встановлений порядок його здійснення та (чи) правові норми.

Носій інформації - Матеріальний об'єкт, що містить інформацію з обмеженим

доступом.

6. Основні терміни та визначення (Відповідно до ДСТУ 3396.2-97 «Захист інформації. Технічний захист інформації. Терміни та визначення»)

Загрози для інформаціїЗагроза для інформації - Витік, можливість блокування чи порушення цілісності

інформації:

Витік інформації - Неконтрольоване поширення інформації, яке призводить

до її несанкціонованого одержання.

Порушення цілісності інформації - Спотворення інформації, її руйнування або

знищення.

Блокування інформації - Унеможливлення санкціононованого доступу до

інформації.

Модель загроз для інформації - Формалізований опис методів та засобів

здійснення загроз для інформації.

Закладний пристрій (з а к л а д к а) - Потай встановлюваний технічний засіб, який

створює загрозу для інформації. Може бути реалізований програмно.

Комп'ютерний вірус - Програма, що розмножується та поширюється самочинно.

Може порушувати цілісність інформації, програмне забезпечення та (чи) режим

роботи обчислювальної техніки.

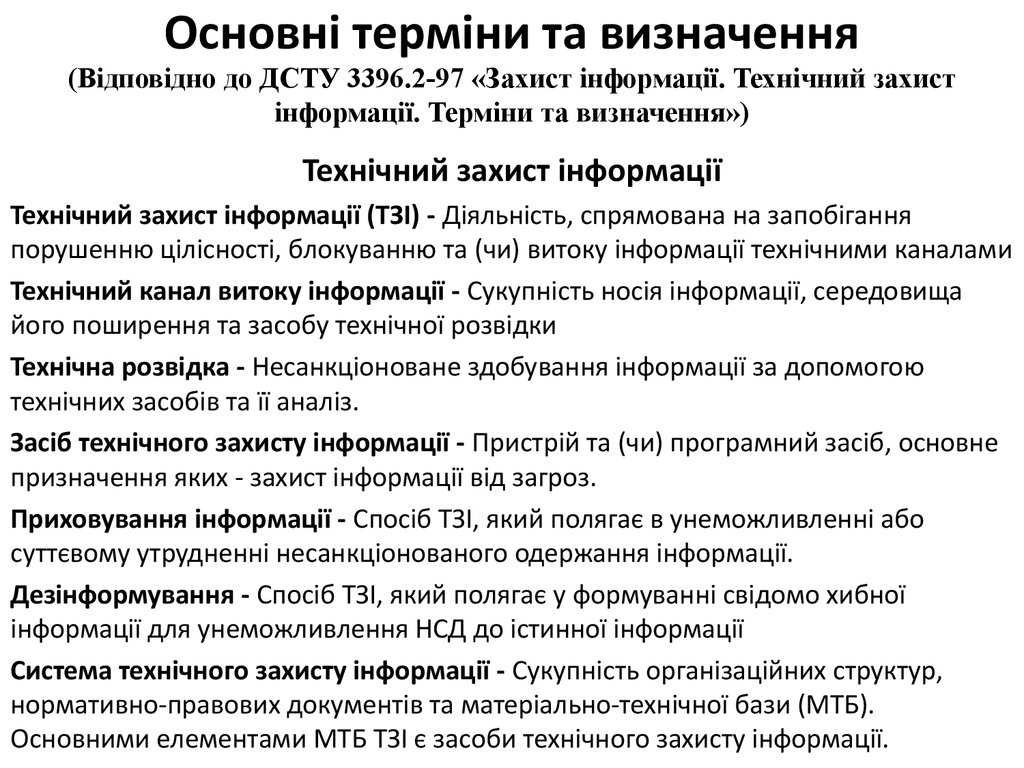

7. Основні терміни та визначення (Відповідно до ДСТУ 3396.2-97 «Захист інформації. Технічний захист інформації. Терміни та визначення»)

Технічний захист інформаціїТехнічний захист інформації (ТЗІ) - Діяльність, спрямована на запобігання

порушенню цілісності, блокуванню та (чи) витоку інформації технічними каналами

Технічний канал витоку інформації - Сукупність носія інформації, середовища

його поширення та засобу технічної розвідки

Технічна розвідка - Несанкціоноване здобування інформації за допомогою

технічних засобів та її аналіз.

Засіб технічного захисту інформації - Пристрій та (чи) програмний засіб, основне

призначення яких - захист інформації від загроз.

Приховування інформації - Спосіб ТЗІ, який полягає в унеможливленні або

суттєвому утрудненні несанкціонованого одержання інформації.

Дезінформування - Спосіб ТЗІ, який полягає у формуванні свідомо хибної

інформації для унеможливлення НСД до істинної інформації

Система технічного захисту інформації - Сукупність організаційних структур,

нормативно-правових документів та матеріально-технічної бази (МТБ).

Основними елементами МТБ ТЗІ є засоби технічного захисту інформації.

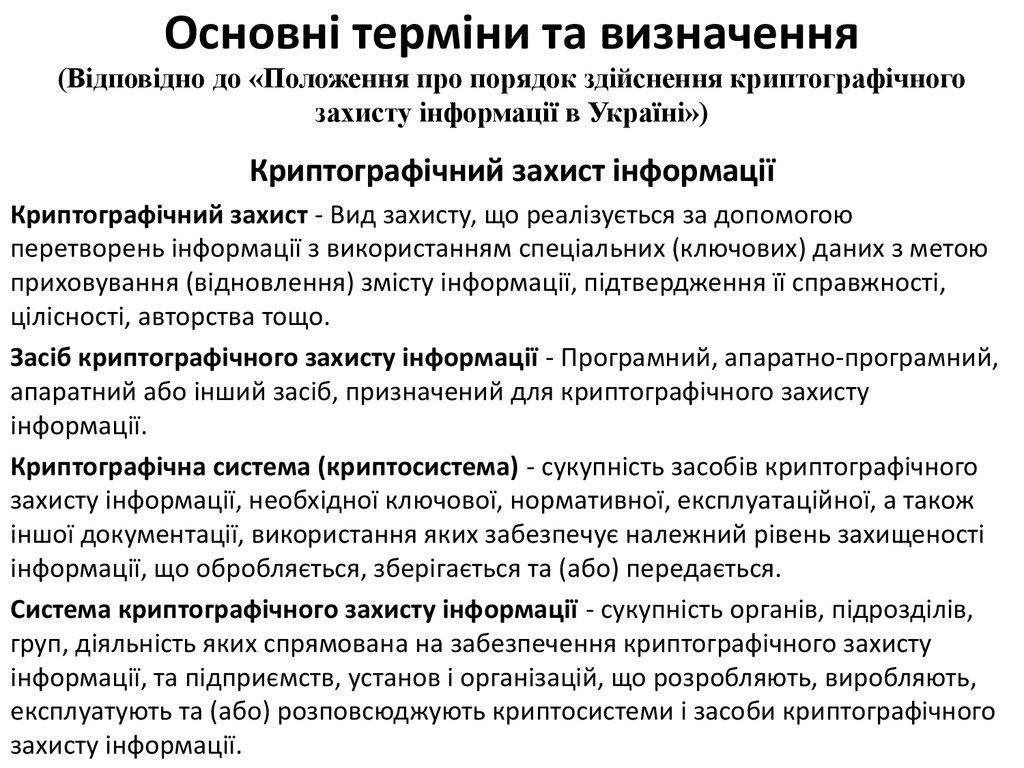

8. Основні терміни та визначення (Відповідно до «Положення про порядок здійснення криптографічного захисту інформації в Україні»)

Криптографічний захист інформаціїКриптографічний захист - Вид захисту, що реалізується за допомогою

перетворень інформації з використанням спеціальних (ключових) даних з метою

приховування (відновлення) змісту інформації, підтвердження її справжності,

цілісності, авторства тощо.

Засіб криптографічного захисту інформації - Програмний, апаратно-програмний,

апаратний або інший засіб, призначений для криптографічного захисту

інформації.

Криптографічна система (криптосистема) - сукупність засобів криптографічного

захисту інформації, необхідної ключової, нормативної, експлуатаційної, а також

іншої документації, використання яких забезпечує належний рівень захищеності

інформації, що обробляється, зберігається та (або) передається.

Система криптографічного захисту інформації - сукупність органів, підрозділів,

груп, діяльність яких спрямована на забезпечення криптографічного захисту

інформації, та підприємств, установ і організацій, що розробляють, виробляють,

експлуатують та (або) розповсюджують криптосистеми і засоби криптографічного

захисту інформації.

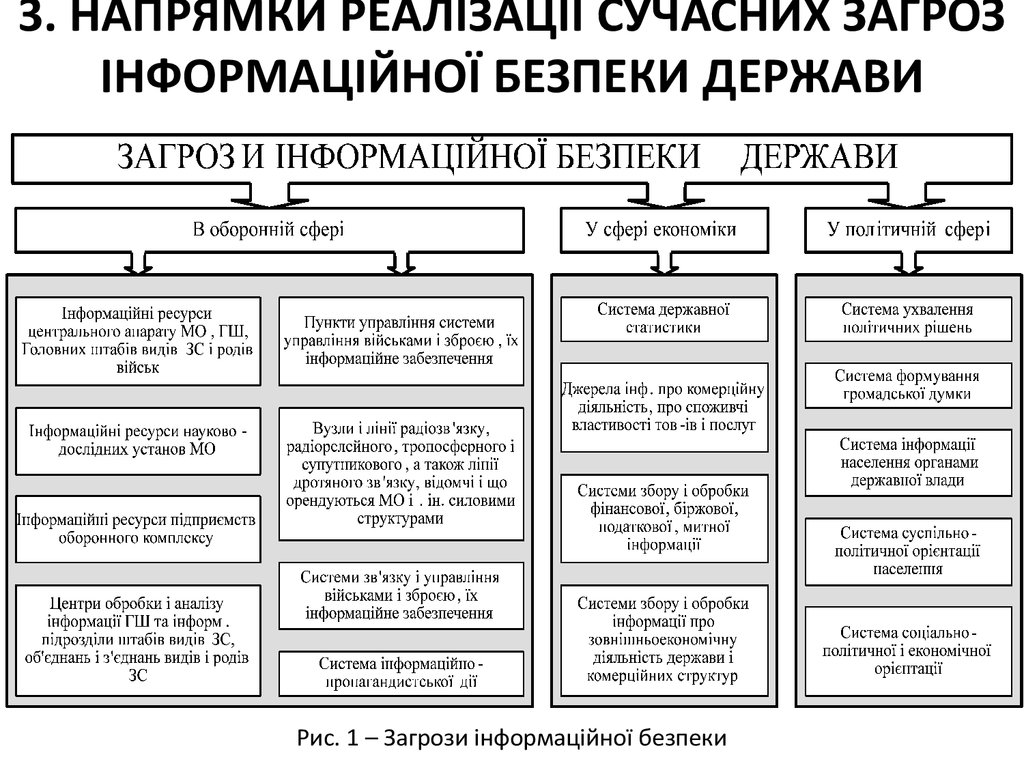

9. 3. НАПРЯМКИ РЕАЛІЗАЦІЇ СУЧАСНИХ ЗАГРОЗ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ ДЕРЖАВИ

Рис. 1 – Загрози інформаційної безпеки10. 4. Сучасні загрози безпеки інформації

.Рис. 2. – Спрощена класифікація сучасних загроз безпеки інформації

11. Сучасні загрози безпеки інформації

Таблиця 1. - Продуктивність десяти суперкомп'ютерів (TOP500)Приналежність

Комп'ютер

Кіл. процес. GFLOPS

Roadrunner - BladeCenter QS22/LS21 Cluster, PowerX 122400

Cell 8i 3.2 Ghz / Opteron DC 1.8 GHz , Voltaire In

finiband

/ 2008 IBM

BlueGene/L - eServer Blue Gene Solution / 2007

212992

IBM

1

DOE/NNSA/LANL USA

2

DOE/NNSA/LLNL USA

3

Argonne National Laboratory

United States

Blue Gene/P Solution / 2007 IBM

163840

450.30

4

Texas Advanced Computing

Center/Univ. of Texas USA

Ranger - SunBlade x6420, Opteron Quad 2Ghz,

Infiniband/ 2008 Sun Microsystems

62976

326.00

30976

205.00

65536

180.00

14336

133.20

EKA - Cluster Platform 3000 BL460c, Xeon 53xx

3GHz, Infiniband / 2008 Hewlett-Packard

14384

132.80

Blue Gene/P Solution / 2008 IBM

SGI Altix ICE 8200EX, Xeon quad core 3.0 GHz /

2008 SGI

40960

112.50

10240

106.10

5

6

7

8

9

DOE/Oak Ridge National

Jaguar - Cray XT4 QuadCore 2.1 GHz / 2008 Cray

Laboratory USA

Inc.

Forschungszentrum Juelich

JUGENE - Blue Gene/P Solution / 2007 IBM

(FZJ) Germany

New Mexico Computing

Encanto - SGI Altix ICE 8200, Xeon quad core 3.0

Applications Center (NMCAC)

GHz / 2007 SGI

USA

Computational Research

Laboratories, TATA SONS India

IDRIS France

Production

10 Total Exploration

France

1026.00

478.20

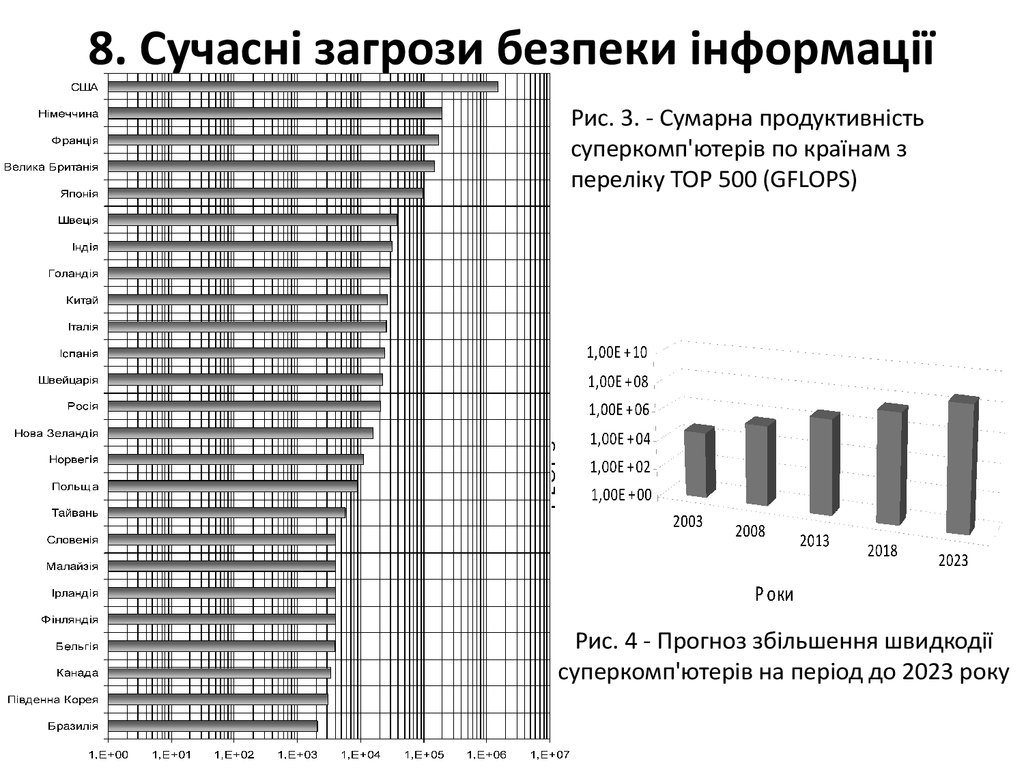

12. 8. Сучасні загрози безпеки інформації

Рис. 3. - Сумарна продуктивністьсуперкомп'ютерів по країнам з

переліку TOP 500 (GFLOPS)

Рис. 4 - Прогноз збільшення швидкодії

суперкомп'ютерів на період до 2023 року

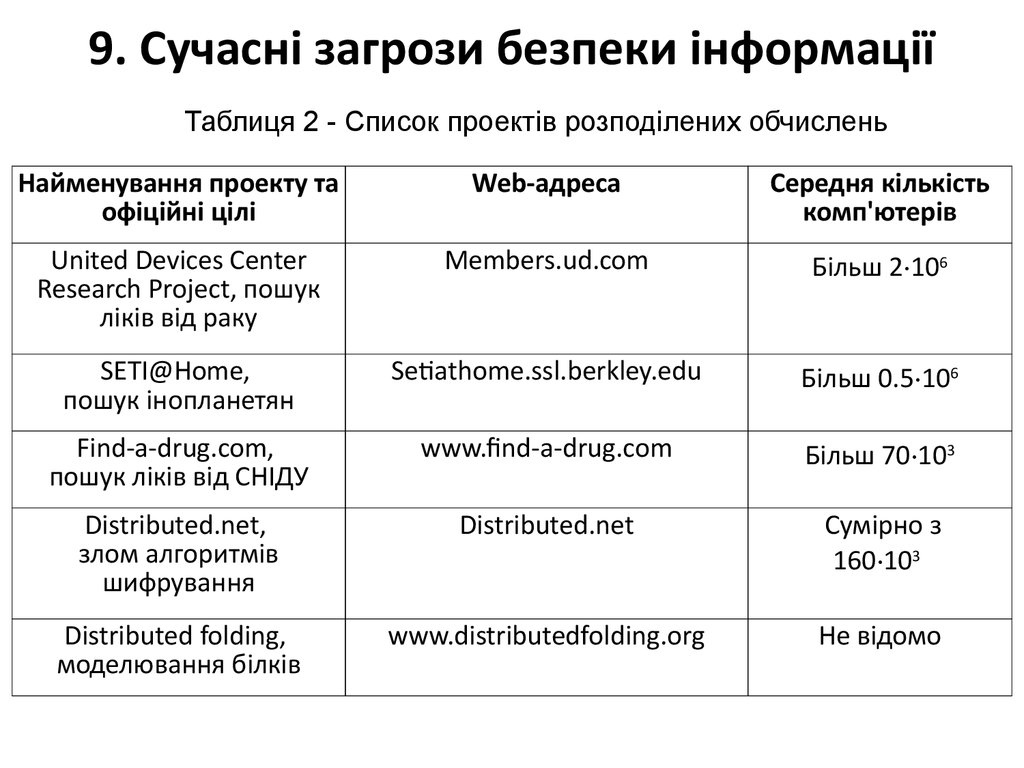

13. 9. Сучасні загрози безпеки інформації

Таблиця 2 - Список проектів розподілених обчисленьНайменування проекту та

офіційні цілі

Web-адреса

Середня кількість

комп'ютерів

United Devices Center

Research Project, пошук

ліків від раку

Members.ud.com

Більш 2 106

SETI@Home,

пошук інопланетян

Setiathome.ssl.berkley.edu

Більш 0.5 106

Find-a-drug.com,

пошук ліків від СНІДУ

www.find-a-drug.com

Більш 70 103

Distributed.net,

злом алгоритмів

шифрування

Distributed.net

Сумірно з

160 103

Distributed folding,

моделювання білків

www.distributedfolding.org

Не відомо

Информатика

Информатика