Похожие презентации:

Информационная деятельность человека. Информационная деятельность человека

1.

Раздел 1.Информационная

деятельность человека

Тема 1.3 Правовое

регулирование

информационной

деятельности

2.

Запишемопределение

Задание 11 в РТ

3.

Преступления, совершаемыелюдьми, с использованием

информационных

технологий (ИТ) для

преступных целей

называются

– киберпреступностью

4.

Все преступления в сфере ИТделятся на две группы:

1 группа – преступления,

связанные с незаконным

вторжением в работу

компьютеров

2 группа – преступления, в

которых компьютер

используется как предмет

преступления

5.

ВыполняемЗадание 12 в РТ

Один – у доски

6.

Определите, к какой группепреступлений в информационной

сфере относится

указанное

преступление

1 группа

2 группа

Распространение

вредоносных

программ

(вирусов)

7.

Определите, к какой группепреступлений в информационной

сфере относится

указанное

преступление

1 группа

2 группа

Распространение через

Internet клеветы и другой

противоправной

информации

8.

Определите, к какой группепреступлений в информационной

сфере относится

указанное

преступление

1 группа

2 группа

Фишинг: кража номеров

кредитных карточек

и банковских

реквизитов

9.

Определите, к какой группепреступлений в информационной

сфере относится

указанное

преступление

1 группа

2 группа

Несанкционированный

доступ к

информации

(взлом

паролей)

10.

Определите, к какой группепреступлений в информационной

сфере относится

указанное

преступление

1 группа

2 группа

Нарушение правил

эксплуатации ПК

(уничтожение важной

информации,

ее блокировка)

11.

Определите, к какой группепреступлений в информационной

сфере относится

указанное

преступление

1 группа

2 группа

Мошенничество,

совершаемое с

помощью ПК (Internetпопрошайничество

и пр.)

12.

Используявыполненное

Задание 12

выполняем

Задание 13 в РТ

13.

На выполнение заданиявам дается 5 минут.

Время пошло!

14.

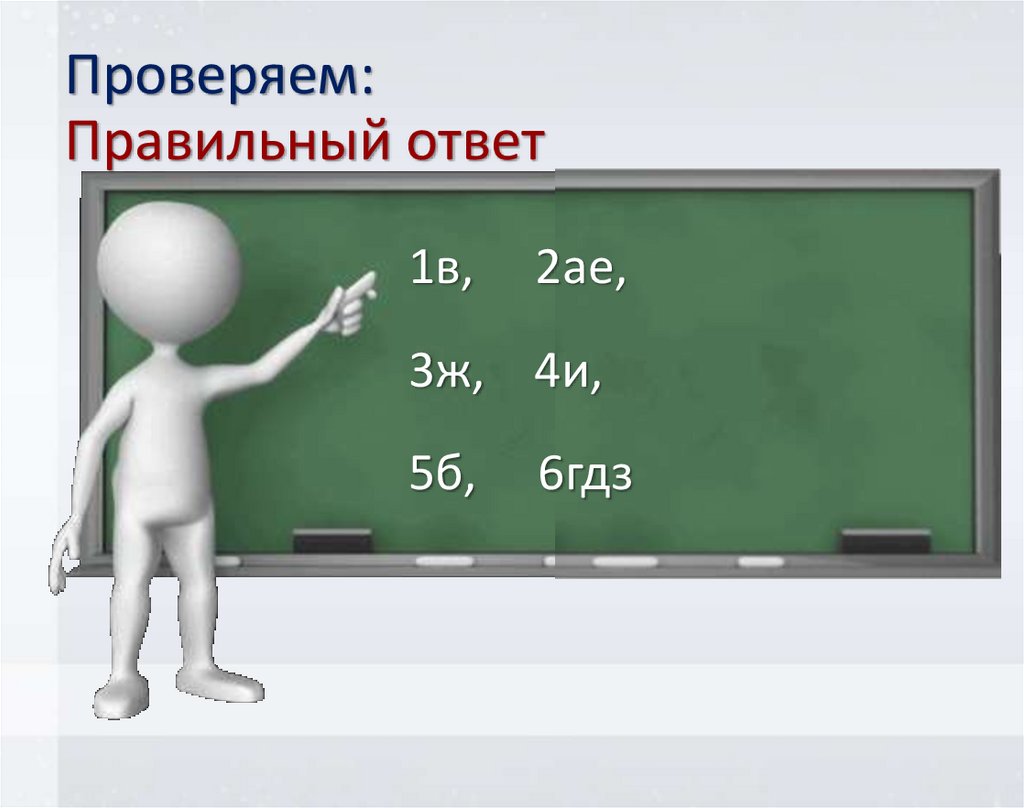

Проверяем:Правильный ответ

1в,

2ае,

3ж, 4и,

5б,

6гдз

15.

Заполняем таблицу«Законодательство в

сфере

информационных

технологий (ИТ)»

Задание 14 в РТ

16.

Гражданский кодекс РФ• Авторские права

Распространяются на

программы и базы данных,

которые являются результатом

творчества автора.

Только авторы могут выпускать в

свет свои программные продукты,

распространять их, изменять или

использовать как-то иначе

17.

Гражданский кодекс РФ• Имущественные права

Принадлежат работодателю,

если программы или базы

данных были созданы в

результате выполнения служебных

обязанностей или по заданию

работодателя.

Могут быть переданы на

договорной основе

18.

Об информации, информационныхтехнологиях и защите информации

• Принципы провозглашенные

законом:

Свобода поиска, получения,

производства и распространения информации

Обеспечение безопасности страны

при создании и использовании

информационных систем

Неприкосновенность частной

жизни человека и др.

19.

О персональных данных• Оператор персональных

данных (юридические и

физические лица и

органы власти):

Может использовать

персональные данные субъекта с

его письменного согласия

20.

О персональных данных•Субъект персональных

данных

Может требовать

информацию об операторе и его

местонахождении

Может требовать от оператора

изменения или удаления

персональных данных

21.

Уголовный кодекс РФ• Статья 272 «Неправомерный

доступ к компьютерной

информации»

до 2-х лет лишения свободы

если группой лиц – до 5-ти лет

22.

Уголовный кодекс РФ• Статья 273 «Создание,

использование и

распространение

вредоносных компьютерных

программ»

до 4-х лет лишения свободы и

штраф

23.

Уголовный кодекс РФ• Статья 274 «Нарушение

правил эксплуатации

средств хранения,

обработки и передачи информации

и информационнокоммуникационных сетей

Если причинен крупный ущерб –

до 2-х лет лишения свободы

24.

Уголовный кодекс РФ• Статья 274.1 «Неправомерное

воздействие на критическую

информацию инфраструктуру

Российской Федерации»

Если повлекли тяжкие

последствия – до 10-ти лет

лишения свободы

25.

На следующем занятии вам предстоитвыполнить Лабораторную работу № 2.

Она выполняется на компьютере, а

Отчет по выполнению ЛР

записывается в РТ

Информатика

Информатика Право

Право