Похожие презентации:

Имитостойкость и помехоустойчивость криптосистем. Лекция 15

1.

ЛЕКЦИЯ 15.Имитостойкость и

помехоустойчивость криптосистем.

15.1. Основные принципы имитозащиты и помехоустойчивости

криптосистем.

15.2. Структура имитозащищенного помехоустойчивого канала

связи.

15.3. Имитозащита на основе режима выработки имитовставки.

2.

Защита информации, передаваемой по каналам связи, от случайных помехосуществляется с помощью ее помехоустойчивого кодирования.

Методы помехоустойчивого кодирования:

1. кодирование с контролем двоичного сообщения на четность (числа единиц в

сообщении) или на нечетность;

2. кодирование с обеспечением постоянного веса двоичного сообщения

(постоянного числа единиц в сообщении);

3. корреляционное (парафазное) кодирование («1» и «0» кодируются парой

символов, например, «10» и «01», соответственно);

4. кодирование на основе линейных уравнений в полях Галуа и т.д.

3.

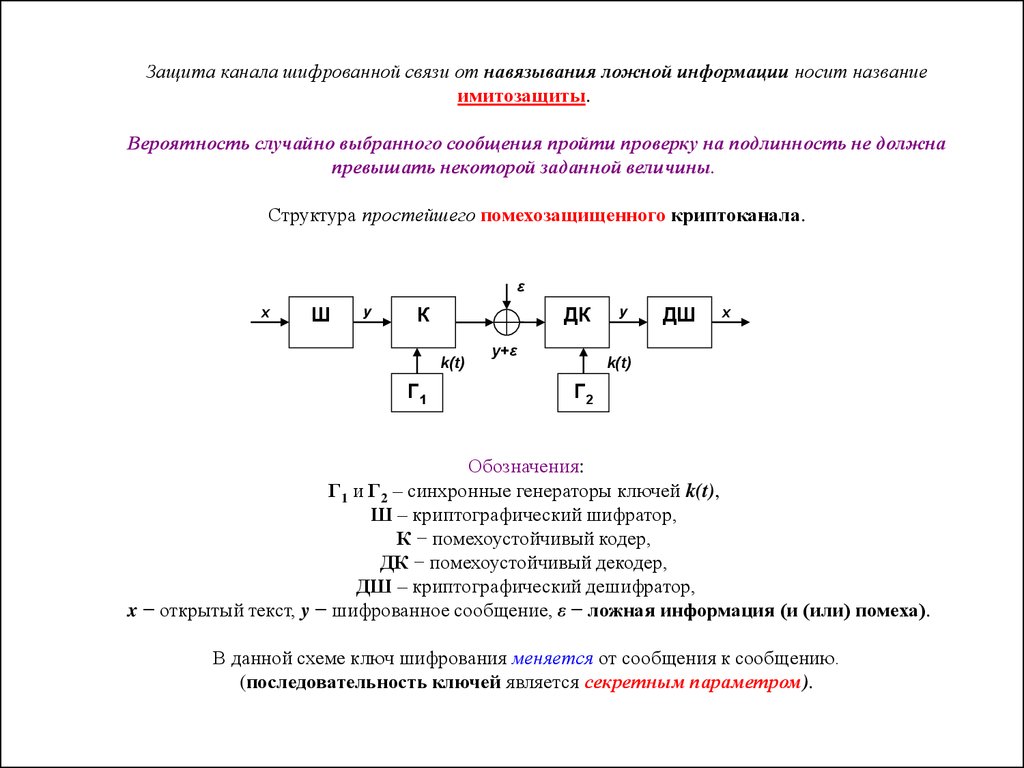

Защита канала шифрованной связи от навязывания ложной информации носит названиеимитозащиты.

Вероятность случайно выбранного сообщения пройти проверку на подлинность не должна

превышать некоторой заданной величины.

Структура простейшего помехозащищенного криптоканала.

ε

x

Ш

y

К

ДК

k(t)

Г1

y+ε

y

ДШ

x

k(t)

Г2

Обозначения:

Г1 и Г2 – синхронные генераторы ключей k(t),

Ш – криптографический шифратор,

К − помехоустойчивый кодер,

ДК − помехоустойчивый декодер,

ДШ – криптографический дешифратор,

x − открытый текст, y − шифрованное сообщение, ε − ложная информация (и (или) помеха).

В данной схеме ключ шифрования меняется от сообщения к сообщению.

(последовательность ключей является секретным параметром).

4.

εx

К

x’

Ш

х’

ДШ

ДК

x

y+ε

y

k(t)

k(t)

Г1

Г2

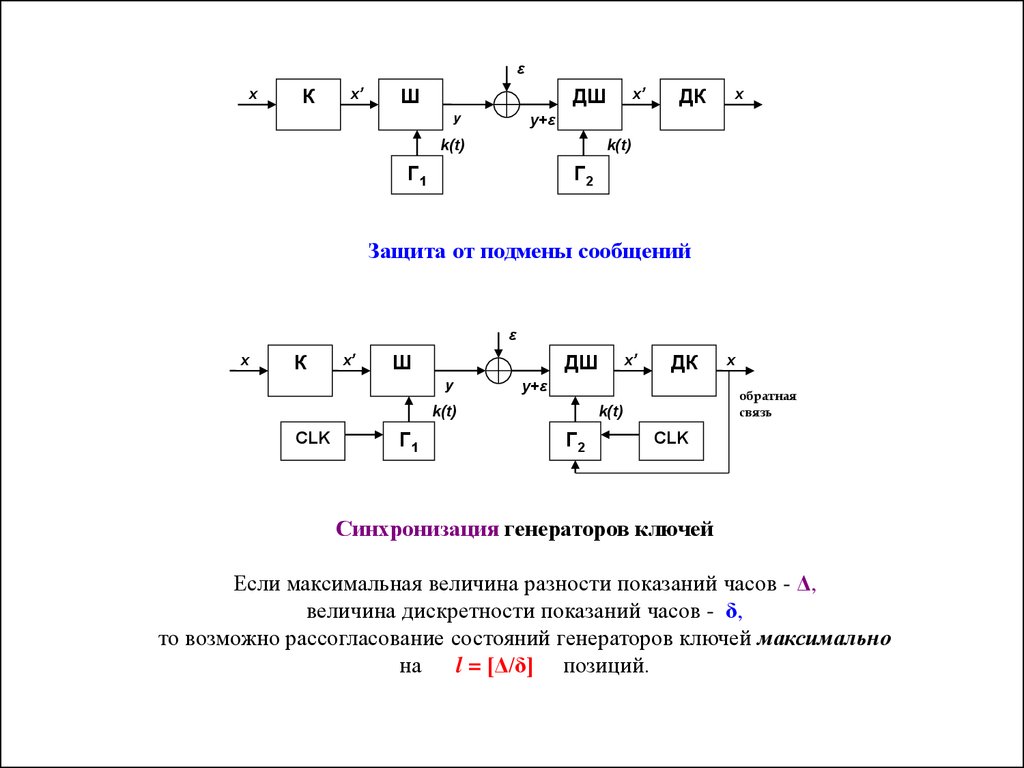

Защита от подмены сообщений

ε

x

К

x’

Ш

ДШ

y

Г1

ДК

y+ε

k(t)

CLK

х’

обратная

связь

k(t)

Г2

x

CLK

Синхронизация генераторов ключей

Если максимальная величина разности показаний часов - Δ,

величина дискретности показаний часов - δ,

то возможно рассогласование состояний генераторов ключей максимально

на

l = [Δ/δ] позиций.

5.

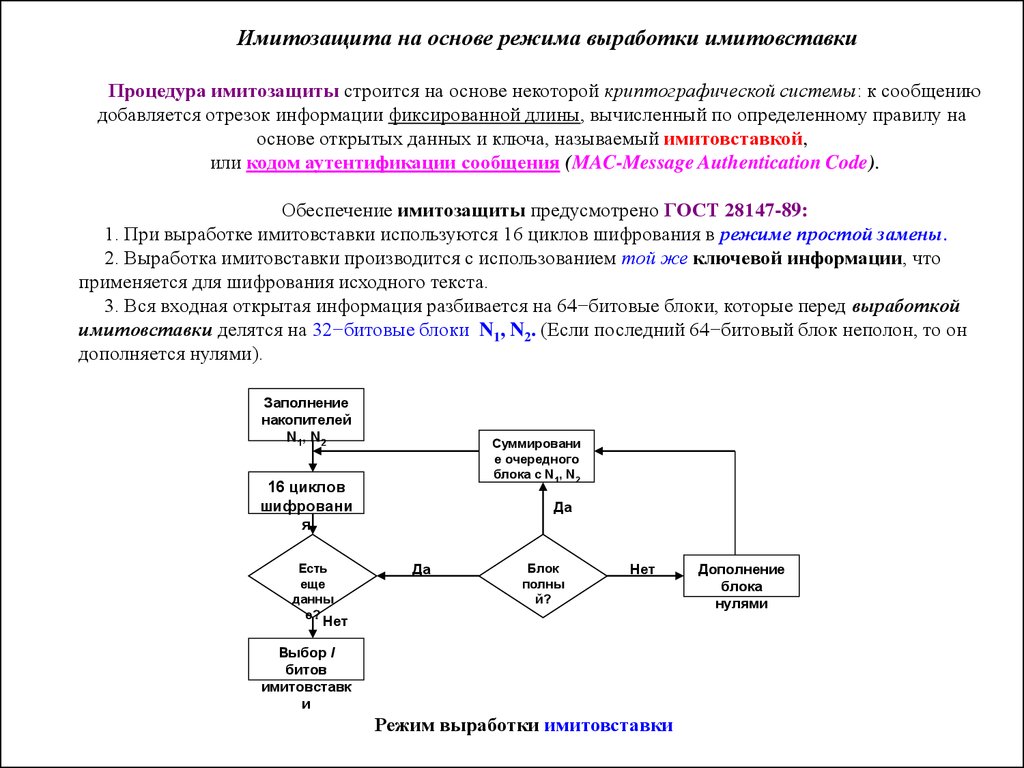

Имитозащита на основе режима выработки имитовставкиПроцедура имитозащиты строится на основе некоторой криптографической системы: к сообщению

добавляется отрезок информации фиксированной длины, вычисленный по определенному правилу на

основе открытых данных и ключа, называемый имитовставкой,

или кодом аутентификации сообщения (MAC-Message Authentication Code).

Обеспечение имитозащиты предусмотрено ГОСТ 28147-89:

1. При выработке имитовставки используются 16 циклов шифрования в режиме простой замены.

2. Выработка имитовставки производится с использованием той же ключевой информации, что

применяется для шифрования исходного текста.

3. Вся входная открытая информация разбивается на 64−битовые блоки, которые перед выработкой

имитовставки делятся на 32−битовые блоки N1, N2. (Если последний 64−битовый блок неполон, то он

дополняется нулями).

Заполнение

накопителей

N1, N2

Суммировани

е очередного

блока с N1, N2

16 циклов

шифровани

я

Есть

еще

данны

е?

Да

Да

Блок

полны

й?

Нет

Нет

Выбор l

битов

имитовставк

и

Режим выработки имитовставки

Дополнение

блока

нулями

Информатика

Информатика