Похожие презентации:

Біометричні автоматизовані інформаційні системи. (Лекція 12)

1. Тема 11. Біометричні автоматизовані інформаційні системи

Лекція 11Луцький Національний Технічний Університет

Інтернет-технології та телекомунікації в бізнесі

Тема 11. Біометричні автоматизовані

інформаційні системи

Викладач:

к.т.н., доц. Герасимчук О.О.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

2.

Лекція 11Біометричні методи розпізнавання застосовуються людством

протягом усієї його історії. Дійсно, найчастіше ми дізнаємося

знайомих людей саме з їх допомогою - по обличчю, голосу або ході.

Починаючи з XIX століття, біометричні технології, в першу чергу

дактилоскопічні, застосовуються в криміналістиці, а з кінця

минулого століття, у зв'язку з розвитком техніки, виникла

можливість формалізувати алгоритми розпізнавання людини за її

зовнішнім виглядом або особливостей поведінки та застосовувати

для цього автоматизовані системи.

Біометричні технології в даний час переживають період

бурхливого розвитку. Багато в чому це зростання пов'язане з

рішеннями урядів провідних держав про їх застосування в

паспортно-візових документах, що направило в цю область великі

фінансові та матеріальні ресурси. Є в наявності і величезний інтерес

суспільства до даних технологій.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

3. Аналіз порушень працездатності інформаційних систем

За даними інституту комп'ютерної безпеки (Computer Securyty Institute)©Герасимчук О.О., 2009

©www.elearning.lntu.info

4. Боротьба з внутрішнім ворогом: "Аутентифікація, авторизація, аудит"

Боротьба з внутрішнім ворогом:"Аутентифікація, авторизація, аудит"

Основні вимоги концепції Трьох - А:

1. Доступ до критичних ресурсів компанії має бути

персоніфікованим, що дозволяє понизити ризик відмови

користувачів від досконалих ними дій;

2. Для аутентифікації рекомендується використовувати

апаратні або біометричні засоби засобу (смарт-карты,

відбитки пальця);

3. Обов'язковий аудит дій користувачів і адміністраторів (як

мінімум штатними засобами) в інформаційній системі;

4. В якості профілактики і для зниження ризику

просочування інформації важливо проводити регулярний

моніторинг усіх дій користувачів в мережі.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

5.

Лекція 11Під біометрики розуміють царину науки, що вивчає методи

вимірювання фізичних характеристик і поведінкових рис людини для

подальшої ідентифікації і аутентифікації особистості.

Біометричної характеристикою людини (БХЧ) називається його

виміряна фізична характеристика або персональна поведінкова

риса, в процесі порівняння якої з аналогічною раніше зареєстрованої

біометричної характеристики людини реалізується процедура

ідентифікації. Основними джерелами біометричної

характеристики людини є відбитки пальців, райдужна оболонка і

сітківка очей, голос, обличчя, манера роботи на клавіатурі

комп'ютера, підпис, хода і ін

Методи і технічні засоби ідентифікації і аутентифікації особистості

на основі біометричної характеристики людини отримали

назву біометричних технологій (БТ).

©Герасимчук О.О., 2009

©www.elearning.lntu.info

6. Види біометричних технологій

Для біометричної ідентифікації можна застосовувати різніхарактеристики і риси людини. Укрупнене біометричні

характеристики людини поділяють на статичні, пов'язані з його

фізичними характеристиками, наприклад, відбитком пальця або

формою вуха, і динамічні (або поведінкові), пов'язані з

особливостями виконання людиною будь-яких дій, наприклад, хода.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

7. Переваги біометричної аутентифікації перед парольною

ТехнологіяПлюси

Мінуси

1.

Пароль, PIN код, ключові

слова і так далі

1.

2.

3.

1.

Відбиток

пальця,

особливості

веселкової

оболонки ока,

форми кисті рук

і т.д.

2.

3.

4.

5.

Низька вартість

Немає необхідності носити

аутентификатор

Висока швидкість розпізнавання

при роботі з великими базами

2.

3.

4.

Унеможливлюється

несанкціонованого використання

аутентификатора;

Забезпечується висока міра

захисту від імітації;

1.

Відпадає необхідність

обов'язкового носіння

2.

аутентифікатора;

Виключається втрата або

псування аутентифікатора,

забудькуватість, передача третім

особам і т.п.);

Відсутні витрати на виготовлення,

купівлю

Користувачі часто застосовують

короткі легко підбирані паролі

Існують можливості

перехоплення паролів

Необхідність регулярно міняти

паролі

Складно запам'ятати велику

кількість паролів

Неможливо отримати статичний

ключ

Можливість помилок першого і

другого роду (пропуск або

помилкова тривога)

©Герасимчук О.О., 2009

©www.elearning.lntu.info

8. Технології біометричної аутентифікації

Відбиток пальцяГеометрія руки

Райдужна оболонка ока

Підшкірні вени

Геометрія обличчя

Структура ДНК

©Герасимчук О.О., 2009

©www.elearning.lntu.info

9.

Переваги біометрії1. Висока надійність

2. Ідентифікатор незалежний від користувача (неможливо забути,

втратити)

3. Простота аутентифікації для користувача

4. Неможливість передачі користувачем своїх аутентифікаційних даних

5. Неможливість заперечувати факт проведення аутентифікації

Чому дактилоскопія?

1. Простота отримання відбитку відбитку

2. Для отримання відбитку можуть бути використані світло,

тепло, електрична місткість

3. Відбиток пальця не міняється з віком

4. Технологія має законодавчу і юридичну базу

5. Можливість застосування апаратного захисту від муляжів

10.

Оптичний метод сканування "FTIR"FTIR -сканери, реалізують ефект порушеного

повного внутрішнього віддзеркалення

(Frustrated Total Internal Reflection)

Кінчик пальця прикладається до скляної

пластини, освітленої належним чином.

Потрібний тільки об'єктив, здатний працювати у

безпосередній близькості від об'єкту зйомки.

11.

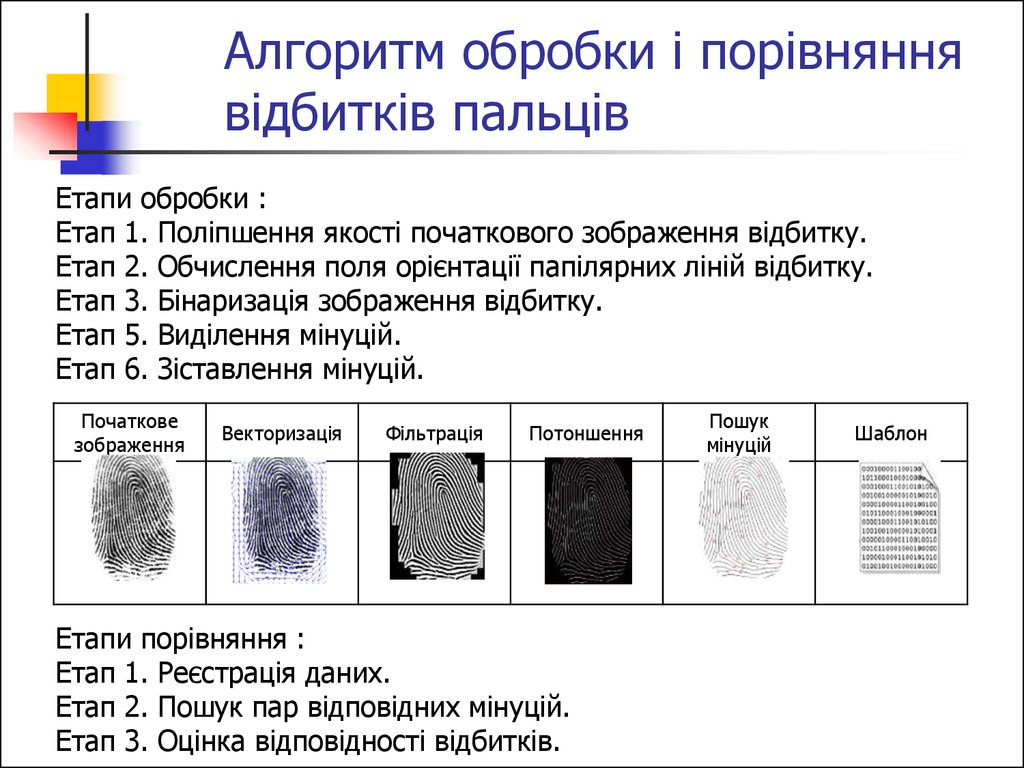

Алгоритм обробки і порівняннявідбитків пальців

Етапи обробки :

Етап 1. Поліпшення якості початкового зображення відбитку.

Етап 2. Обчислення поля орієнтації папілярних ліній відбитку.

Етап 3. Бінаризація зображення відбитку.

Етап 5. Виділення мінуцій.

Етап 6. Зіставлення мінуцій.

Початкове

зображення

Векторизація

Фільтрація

Потоншення

Етапи порівняння :

Етап 1. Реєстрація даних.

Етап 2. Пошук пар відповідних мінуцій.

Етап 3. Оцінка відповідності відбитків.

Пошук

мінуцій

Шаблон

12. Біометрія визначає цілий ряд важливих термінів:

FAR (False Acceptence Rate) - процентний поріг, що визначаєвірогідність того, що одна людина може бути прийнята за іншого(також

іменується "помилкою 2 роду"). Величина 1 − FAR називається

специфічність.

FRR (False Rejection Rate) - вірогідність того, що людина може бути не

розпізнана системою (також іменується "помилкою 1 роду"). Величина

1 − FRR називається чутливість.

Verification - порівняння двох біометричних шаблонів, один до одного.

Identification - ідентифікація біометричного шаблону людини по деякій

вибірці інших шаблонів. Тобто ідентифікація - це завжди порівняння

один до багато чим.

Biometric template - біометричний шаблон. Набір даних, як правило в

закритому, двійковому форматі, що готується біометричною системою

на основі аналізованої характеристики. Існує стандарт CBEFF на

структурне обрамлення біометричного шаблону, який також

використовується в BioAPI

13.

Біометрія вирішує питання верифікації та ідентифікації. Упершому випадку завдання полягає в тому, щоб переконатися, що

отримана біометрична характеристика відповідає раніше взятої.

Верифікація (або порівняння 1 до 1) використовується для

перевірки того, що суб'єкт є саме тим, за кого себе видає. Рішення

приймається на підставі ступеня схожості характеристик.

Ідентифікація (або порівняння 1 до N) вирішує питання пошуку

для одержуваної біометричної характеристики найбільш підходящою

з раніше узятих. У найпростішому випадку це послідовне здійснення

порівнянь отриманої характеристики з усіма наявними. При цьому в

якості результату буде обрана найбільш схожа раніше взята

характеристика (ідентифікація виконана) або не буде взагалі

ніякого результату, якщо ступінь схожості виявилася меншою

заданої для всіх порівнянь.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

14.

Розглянемо, як працюють біометричні технології на прикладірозпізнавання по відбитку пальця. Для розпізнавання необхідно

отримати (за допомогою спеціальних рідерів) зображення

папілярного візерунка одного або декількох пальців. Далі це

зображення обробляється, і в процесі обробки знаходяться його

характерні особливості, такі як розгалуження ліній, закінчення лінії

або перетинання ліній. Для кожної особливості, крім її типу,

запам'ятовуються відносне розташування та інші параметри,

наприклад, для точки закінчення - напрямок лінії. Сукупність даних

особливостей та їх характеристик утворює шаблон біометричної

характеристики.

При ідентифікації або верифікації використовується порівняння

одержуваного шаблону з раніше отриманими. При певному рівні

відповідності робиться висновок про ідентичність шаблонів і,

відповідно, відбувається верифікація чи ідентифікація

представленого пальця.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

15.

Оцінка ефективності біометричних технологій, крім вартіснихпоказників і зручності використання, грунтується на використанні

двох імовірнісних параметрів - помилка помилкового відмови (FRR False Reject Rate) і помилка помилкового пропуску (FAR - False

Accept Rate). Помилка помилкового відмови виникає у разі, якщо

система не упізнала біометричний ознака, яка відповідає наявному

в ній шаблоном, а помилка помилкового пропуску - у разі, якщо

система невірно зіставила пред'явлений їй ознаку з не відповідним

йому насправді шаблоном. Як зрозуміло, помилка помилкового

пропуску більш небезпечна з точки безпеки, а помилка

помилкового відмови призводить до зменшення зручності

користування системою, яка іноді не розпізнає людини з першого

разу.

©Герасимчук О.О., 2009

©www.elearning.lntu.info

16. Області застосування біометричних технологій

Біометричні технології вирішують питання ідентифікації людини, областьїх застосування - це різні системи, де потрібна така ідентифікація.

В першу чергу слід згадати системи доступу до інформації, де у

біометричних технологій є суттєва перевага перед іншими методами. На

відміну від пароля (того, що знає людина і може повідомити когось ще) або

від різних карт і ключів (того, що належить людині і може бути ним

загублено або копіюватись), біометричні характеристики однозначно

ідентифікують саме самої людини. Такі ж переваги є і при застосуванні

біометричних технологій у галузі фізичного доступу в різних системах

контролю доступу.

Саме виходячи з вищевказаних переваг біометричних технологій і було

прийнято рішення про їх використання в паспортно-візових документах.

Традиційно біометрія застосовується в криміналістиці, причому обсяги

інформації, з якими доводиться мати справу, вимірюються мільйонами

записів, і є навіть спеціальний термін для позначення таких систем - АДІС

(автоматизована дактилоскопічна ідентифікаційна система).

©Герасимчук О.О., 2009

©www.elearning.lntu.info

Программное обеспечение

Программное обеспечение Электроника

Электроника