Похожие презентации:

Проектирование и реализация защиты служб доступа к сети

1.

Проектирование иреализация защиты

служб доступа к сети

2.

VPNЗащищенной виртуальной сетью VPN (Virtual Private Network) называют

объединение локальных сетей и отдельных компьютеров через открытую внешнюю

среду передачи информации в единую виртуальную корпоративную сеть,

обеспечивающую безопасность циркулирующих данных.

При подключении корпоративной локальной сети к открытой сети возникают

угрозы безопасности двух основных типов:

несанкционированный доступ к корпоративным данным в процессе их

передачи по открытой сети.

несанкционированный доступ к внутренним ресурсам корпоративной

локальной сети, получаемый злоумышленником в результате

несанкционированного входа в эту сеть.

3.

VPNОбеспечение безопасности информационного взаимодействия локальных сетей и

отдельных компьютеров через открытые сети, в частности, через сеть Интернет,

возможно при эффективном решении следующих задач:

защиты информации в процессе ее передачи по открытым каналам связи.

защиты подключенных к открытым каналам связи локальных сетей и отдельных

компьютеров от несанкционированных действий со стороны внешней среды;

Защита информации в процессе передачи по открытым каналам связи основана на

выполнении следующих основных функций:

аутентификации взаимодействующих сторон;

криптографическом закрытии (шифровании) передаваемых данных;

проверке подлинности и целостности доставленной информации.

4.

ТуннелированиеТуннелирование широко используется для безопасной передачи данных через открытые сети. С

помощью методики туннелирования пакеты данных передаются через общедоступную сеть как по

обычному двухточечному соединению. Между каждой парой «отправитель–получатель данных»

устанавливается своеобразный туннель – безопасное логическое соединение, позволяющее

инкапсулировать данные одного протокола в пакеты другого. Суть туннелирования состоит в том,

чтобы "упаковать" передаваемую порцию данных, вместе со служебными полями, в новый

"конверт". При этом пакет протокола более низкого уровня помещается в поле данных пакета

протокола более высокого или такого же уровня. Следует отметить, что туннелирование само по себе

не защищает данные от несанкционированного доступа или искажения, но благодаря

туннелированию появляется возможность полной криптографической защиты инкапсулируемых

исходных пакетов.

5.

Средства VPNЗащищенная виртуальная сеть VPN должна включать средства для предотвращения

несанкционированного доступа к внутренним ресурсам корпоративной локальной

сети и к корпоративным данным, передаваемым по открытой сети. Отсюда следует,

что к средствам VPN может быть отнесен весьма широкий круг устройств защиты:

маршрутизатор (router) со встроенными возможностями фильтрации пакетов, proxyсервер, многофункциональный межсетевой экран (firewall), аппаратный и

программный шифраторы передаваемого трафика.

Средства VPN отличаются большим разнообразием. Они могут различаться друг от

друга по многим характеристикам:

точки размещения VPN устройств;

тип платформы, на которой эти средства работают;

набор функциональных возможностей,

применяемые протоколы аутентификации и алгоритмы шифрования.

6.

Основные типыКонфигурация и характеристики виртуальной частной сети во многом

определяются типом применяемых VPN - устройств. По технической

реализации различают следующие основные типы VPN - устройств:

отдельное программное решение, которое дополняет стандартную

операционную систему функциями VPN;

● отдельное аппаратное устройство на основе специализированной

ОС реального времени, имеющее два или более сетевых интерфейса

и аппаратную криптографическую поддержку;

● средства VPN, встроенные в маршрутизатор или коммутатор;

● расширение межсетевого экрана за счет дополнительных функций

защищенного канала.

7.

Шлюз безопасности VPNVPN - устройства могут играть в виртуальных частных сетях роль шлюза

безопасности или клиента

Шлюз безопасности VPN (security gateway) - это сетевое устройство,

подключаемое к двум сетям, которое выполняет функции шифрования и

аутентификации для многочисленных хостов позади него.

Размещение шлюза безопасности VPN выполняется таким образом, чтобы через

него проходил весь трафик, предназначенный для внутренней корпоративной

сети. Сетевое соединение шлюза VPN прозрачно для пользователей позади

шлюза, оно представляется им выделенной линией, хотя на самом деле

прокладывается через открытую сеть с коммутацией пакетов. Адрес шлюза

безопасности VPN указывается как внешний адрес входящего туннелируемого

пакета, а внутренний адрес пакета является адресом конкретного хоста позади

шлюза.

8.

Клиент VPNКлиент VPN представляет собой программный или программноаппаратный

комплекс,

выполняемый

обычно

на

базе

персонального компьютера. Его сетевое программное обеспечение

модифицировано

для

выполнения

шифрования

и

аутентификации трафика, которым это устройство обменивается

с шлюзами VPN или другими VPN - клиентами. Из-за стоимостных

ограничений реализация VPN - клиента обычно представляет

собой

программное

решение,

дополняющее

стандартную

операционную систему.

9.

DirectAccessТехнология DirectAccess впервые была представлена в качестве компонента

Microsoft Windows Server 2008 R2 и предназначалась для организации

прозрачного доступа удаленных компьютеров к внутренним ресурсам сети

компании. DirectAccess позволяет удаленным пользователям полноценно

использовать ресурсы корпоративной сети и пользоваться сервисами домена.

Также, технология DirectAccess позволяет сотрудникам различных технических

подразделений управлять учетными записями удаленных пользователей,

компонентами антивирусной защиты, локальными политиками безопасности,

осуществлять мониторинг своевременной установки обновлений операционной

системы и прикладных программ. Это позволяет поддерживать удаленную

систему в актуальном с точки зрения информационной безопасности

состоянии. Протокол DirectAccess построен поверх IPv6 и требует, чтобы все

устройства в конечных точках поддерживали IPv6.

10.

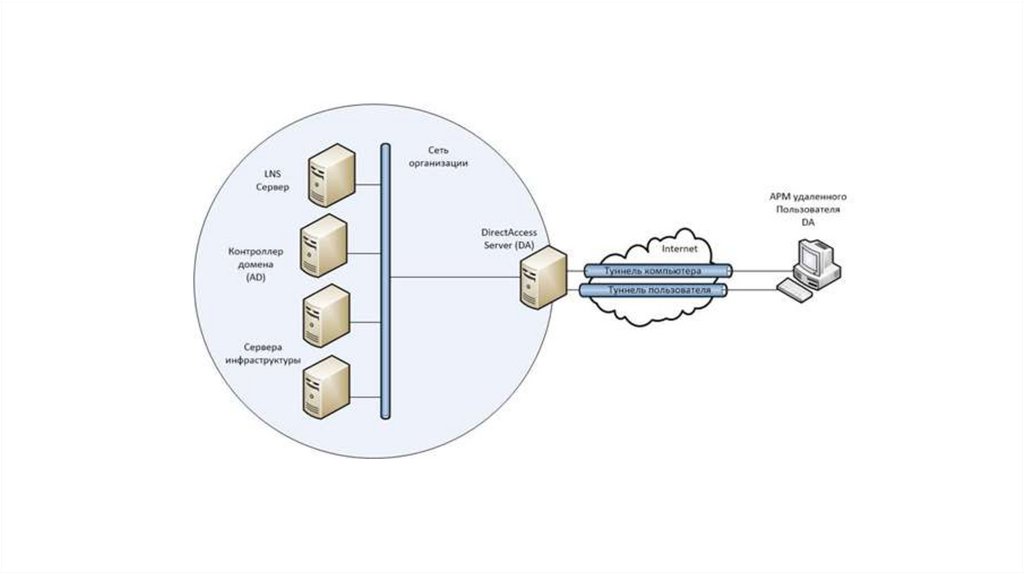

DirectAccessКлиент DirectAccess устанавливает два туннеля, которые являются ключом к

разносторонности этого метода дистанционного доступа. Это туннели IPsec ESP

— полезная нагрузка со встроенной защитой, которые аутентифицируются и

шифруются для обеспечения конфиденциальности.

Туннель компьютера устанавливается первым, когда запускается клиент

DirectAccess. Этот туннель аутентифицируется только сертификатом

компьютера и обеспечивает доступ к DNS интрасети и контроллерам доменов.

Этот туннель также используется для загрузки групповой политики компьютера

и запроса аутентификации пользователя.

Туннель пользователя аутентифицируется сертификатом компьютера и

регистрационными данными пользователя и обеспечивает доступ к ресурсам

интрасети. Этот туннель также применяется для загрузки групповой политики

пользователей.

Интернет

Интернет