Похожие презентации:

Методы обнаружения Honeypot

1.

ИГУ3 поток

2.

2. Конфиденциальное обнаружение Honeypot.3. Безопасный анализ сети на фишинговые сервисы, которые могли быть

оставлены злоумышленниками.

3.

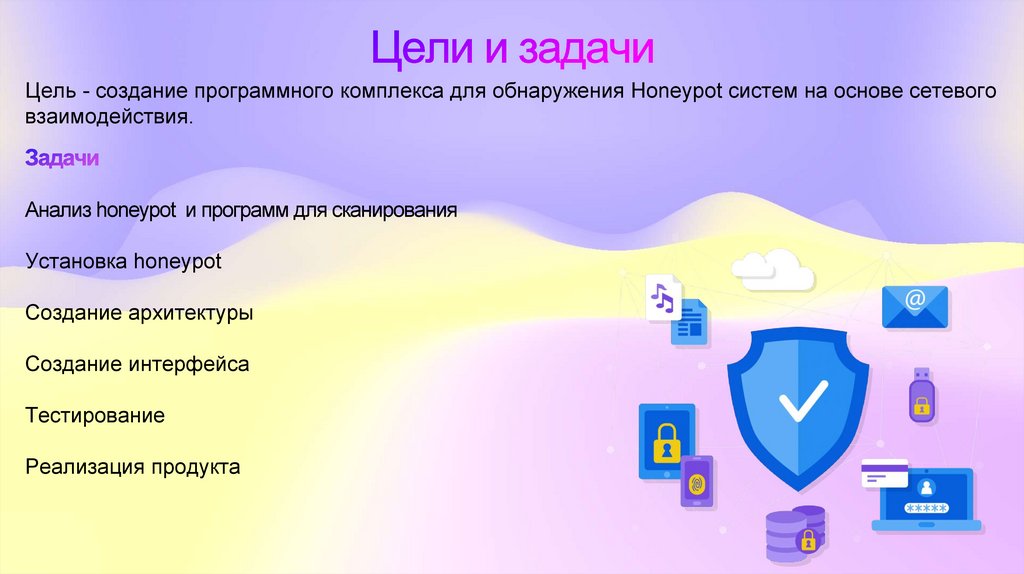

Цель - создание программного комплекса для обнаружения Honeypot систем на основе сетевоговзаимодействия.

Анализ honeypot и программ для сканирования

Установка honeypot

Создание архитектуры

Создание интерфейса

Тестирование

Реализация продукта

4.

ФМЕНиТОАвтоматика-компьютерная

инженерия

физический факультет

Наноэлектроника

физический факультет

информационная безопасность

ФМЕНиТО

педагог физики-информатики

физический факультет

информационная безопасность

5.

6.

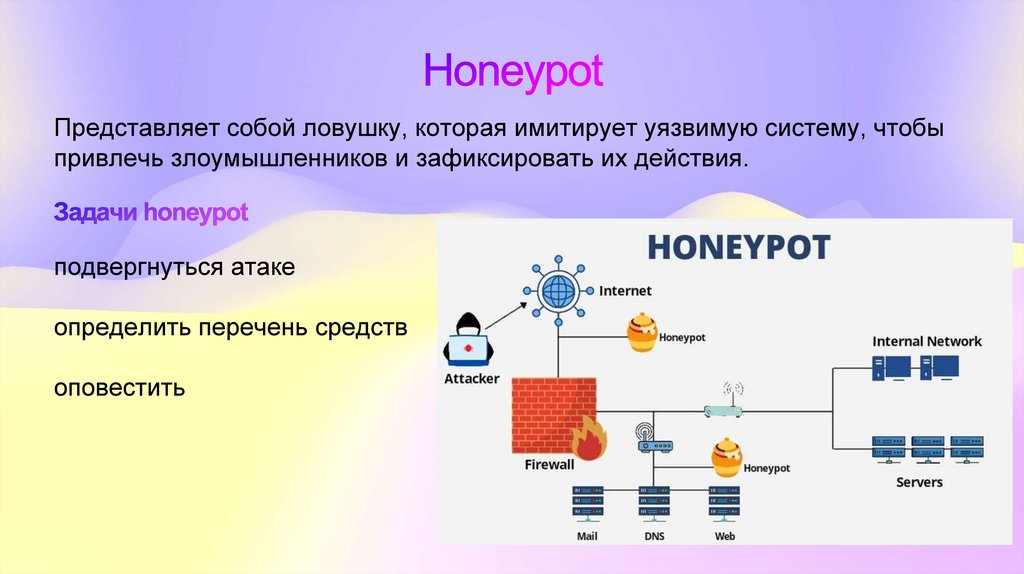

Представляет собой ловушку, которая имитирует уязвимую систему, чтобыпривлечь злоумышленников и зафиксировать их действия.

подвергнуться атаке

определить перечень средств

оповестить

7.

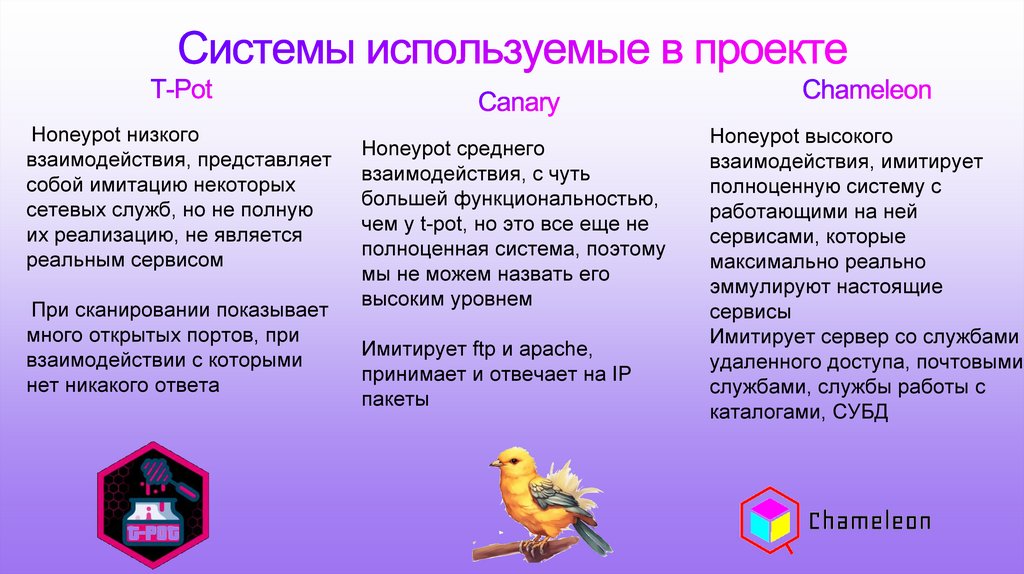

Honeypot низкоговзаимодействия, представляет

собой имитацию некоторых

сетевых служб, но не полную

их реализацию, не является

реальным сервисом

При сканировании показывает

много открытых портов, при

взаимодействии с которыми

нет никакого ответа

Honeypot среднего

взаимодействия, с чуть

большей функциональностью,

чем у t-pot, но это все еще не

полноценная система, поэтому

мы не можем назвать его

высоким уровнем

Имитирует ftp и apache,

принимает и отвечает на IP

пакеты

Honeypot высокого

взаимодействия, имитирует

полноценную систему с

работающими на ней

сервисами, которые

максимально реально

эммулируют настоящие

сервисы

Имитирует сервер со службами

удаленного доступа, почтовыми

службами, службы работы с

каталогами, СУБД

8.

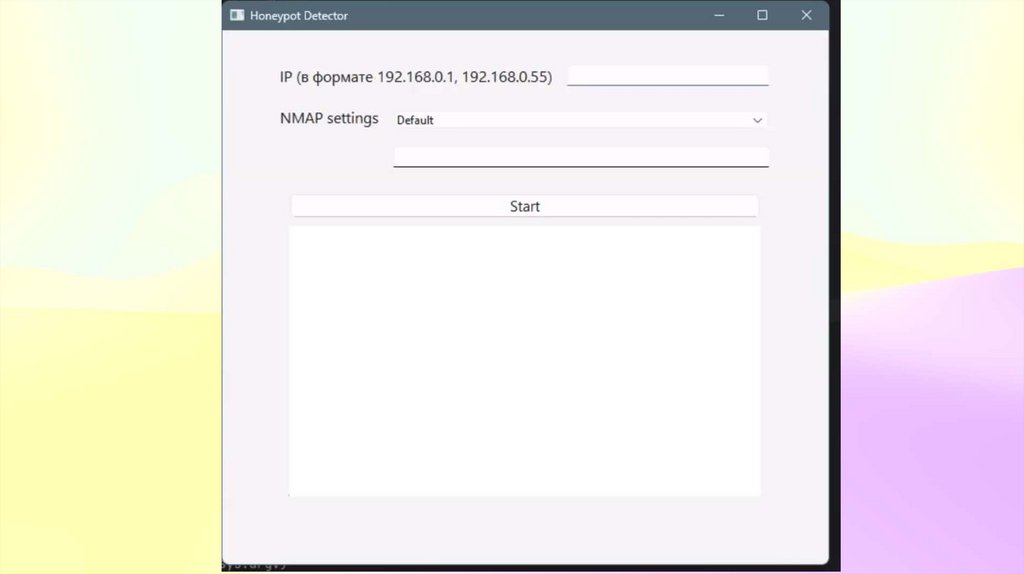

Наша программа работает как сканер, пытается обнаружить приманкикоторые есть в системе для предотвращения их обнаружения

злоумышленниками. Программа создана для сотрудников

информационной безопасности, и позволяет протестировать насколько

хорошо наши Honeypot скрыты в сети.

9.

10.

11.

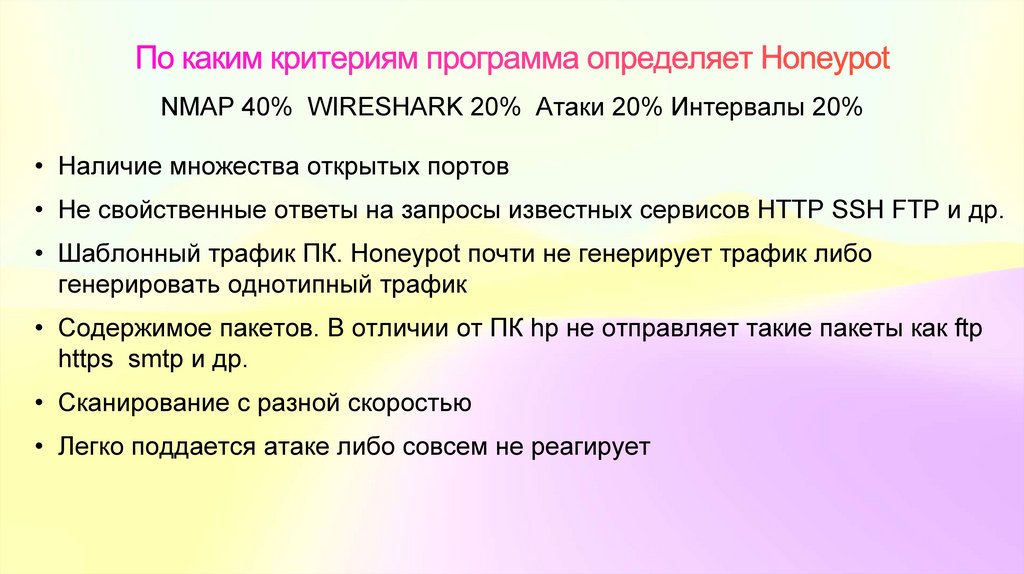

NMAP 40% WIRESHARK 20% Атаки 20% Интервалы 20%• Наличие множества открытых портов

• Не свойственные ответы на запросы известных сервисов HTTP SSH FTP и др.

• Шаблонный трафик ПК. Honeypot почти не генерирует трафик либо

генерировать однотипный трафик

• Содержимое пакетов. В отличии от ПК hp не отправляет такие пакеты как ftp

https smtp и др.

• Cканирование с разной скоростью

• Легко поддается атаке либо совсем не реагирует

12.

• Определение параметров по которым можно обнаружить honeypot• Написание скрипта на python

• Настройка сети

• Развертывание honeypot

• Конфликты с портами ( при установки hp)

13.

ТЗ14.

• VPN (virtual private network)• Tor - скрывает IP-адрес и местоположение от потенциальных

наблюдателей

• Whonix (рабочая станция + шлюз через систему tor)

Информатика

Информатика