Похожие презентации:

Средства защиты информации в операционных системах и сети Интернет

1. Лекция 9. Средства защиты информации в операционных системах и сети Интернет

ЛЕКЦИЯ 9. СРЕДСТВАЗАЩИТЫ ИНФОРМАЦИИ В

ОПЕРАЦИОННЫХ СИСТЕМАХ

И СЕТИ ИНТЕРНЕТ

2. Содержание лекции

1. Разграничение доступа к объектам в ОСUnix.

2. Аудит событий безопасности в ОС

Windows и Unix.

3. Средства защиты информации в

глобальных компьютерных сетях.

3. Разграничение доступа к объектам в ОС Unix

• Разграничение доступа к объектам в операционныхсистемах семейства Unix – файлам, каталогам, связям

и специальным файлам (символьным или блочным

устройствам ввода-вывода и именованным каналам) –

осуществляется на основе хранящихся в индексе

соответствующего объекта сведений о владельце

объекта (UID) и его группе (GID), а также векторе

доступа к объекту.

• Индекс файла – его управляющий блок, хранящийся в

области индексов, отделенной от области файлов.

4. Структура каталога

Каталог – файл, состоящий из записей,соответствующих включенным в каталог

файлам. Каждая запись состоит из номера

индекса, связанного с данным файлом, и

имени файла. Возможно создание множества

файлов, связанных с одним и тем же

индексом, т.е. с одной и той же областью

внешней памяти.

5. Вектор доступа

Представляет собой список контроля доступафиксированной (а не произвольной, как в ОС

Windows) длины. Первый элемент списка

определяет права доступа к объекту его

владельца, второй – членов его первичной

группы, а третий – всех остальных

пользователей системы. Суперпользователь

root имеет полный доступ ко всем объектам в

системе. Каждый элемент вектора доступа

имеет длину 3 или 4 бита.

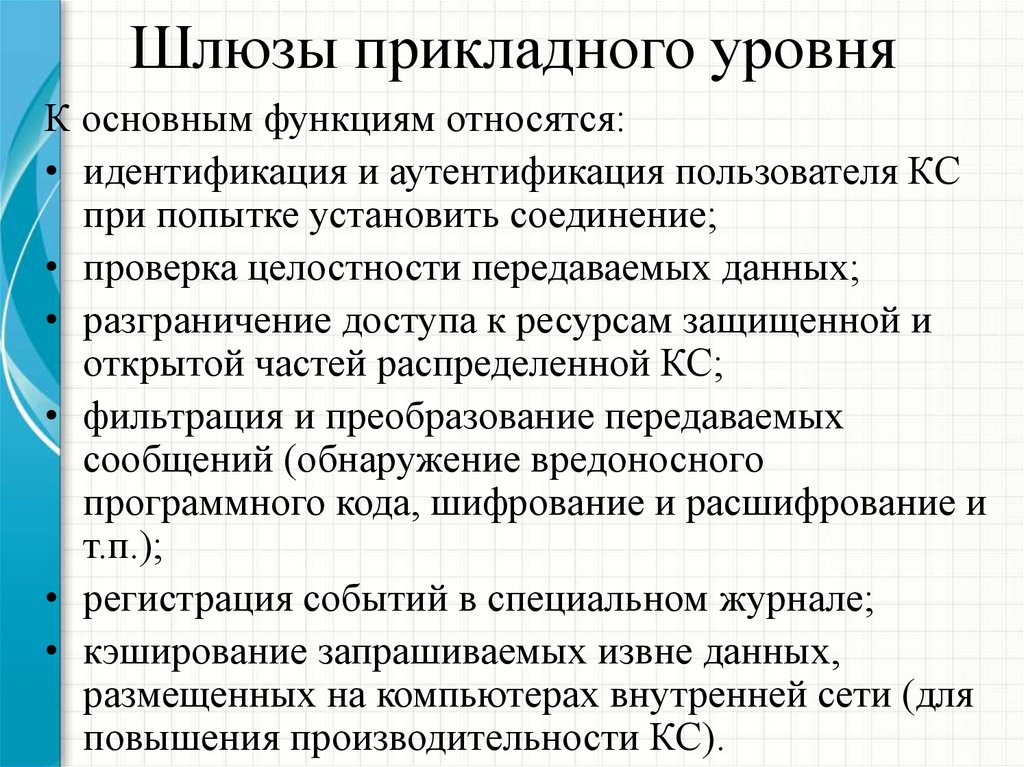

6. Виды доступа к объекту

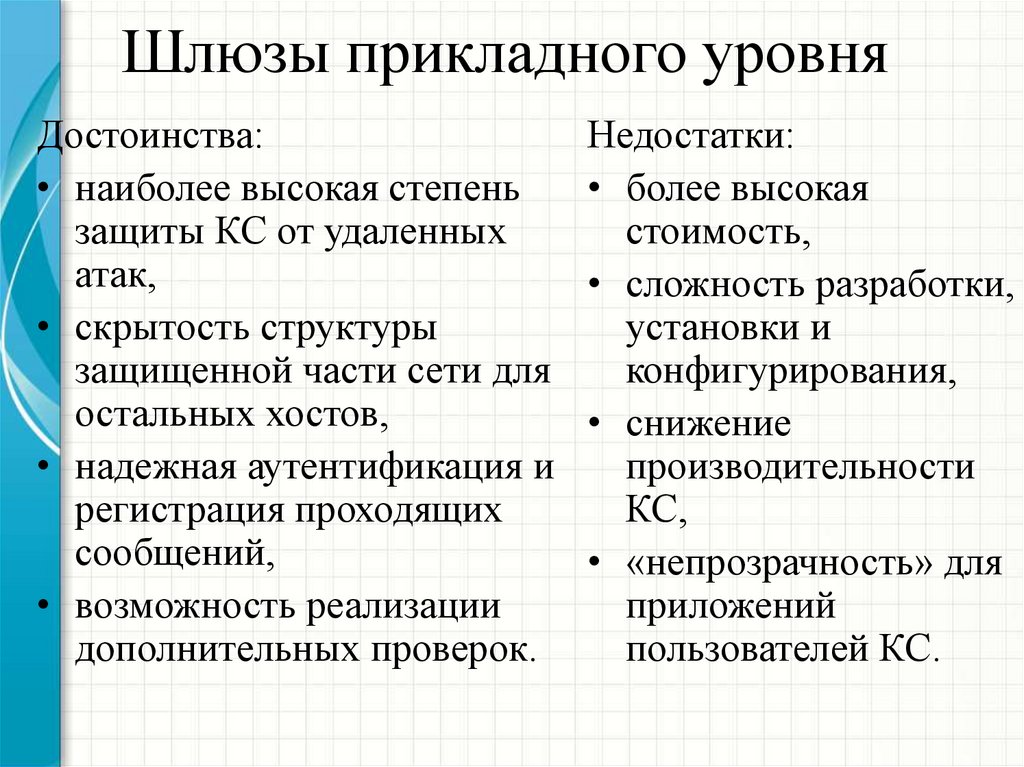

• Возможны три вида доступа к объекту: чтение (r),запись (w) и выполнение (x). Для каталогов запись

определяет создание, переименование и (или)

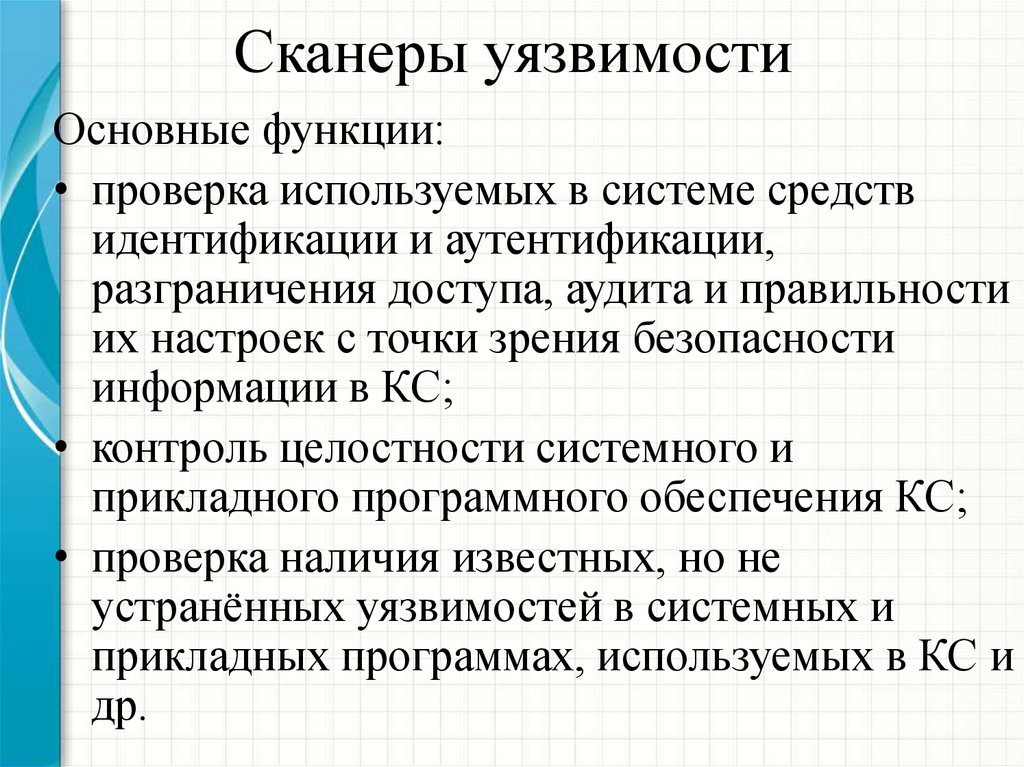

удаление файлов, а выполнение – поиск файла в

каталоге по заданному имени.

• Пример вектора доступа к файлу:

rwxr-xr--(или 0754 в 8-й форме)

(владелец файла имеет право на полный доступ к нему,

члены группы владельца – на чтение и выполнение

файла, а все остальные пользователи – только на

чтение файла).

7. Надежность разграничения доступа к объектам в Unix

Для того чтобы без использования системных командизменить права доступа к объекту для конкретного

пользователя, необходимо иметь доступ к области

индексов файловой системы, которые определены в

специальном файле (например, / dev / root). Но

индекс этого файла также хранится в области

индексов. Поэтому, если не изменять права доступа

ко всем системным объектам, которые заданы по

умолчанию при установке операционной системы

(что может сделать только суперпользователь), то

можно гарантировать безопасность работы

подсистемы разграничения доступа.

8. Дополнительные биты в подвекторах доступа

• Если четвертый бит установлен в элементевектора для владельца файла (SUID), то

программный файл будет выполняться в сеансе

любого пользователя с правами владельца

этого файла. Это необходимо, например, при

вызове команды passwd пользователем для

изменения своего пароля. Обычный

пользователь должен иметь право смены

своего пароля, но не может иметь право записи

в файл паролей.

9. Дополнительные биты в подвекторах доступа

• Если четвертый бит установлен в элементевектора доступа для членов группы владельца

(SGID), то данный программный файл будет

выполняться в сеансе любого пользователя с

правами членов группы владельца данного

файла. Если SGID установлен в векторе

доступа к каталогу, то все создаваемые

пользователем файлы в этом каталоге будут

иметь такой же идентификатор группы

владельца, как и у каталога.

10. Угрозы при использовании SUID

С помощью SUID или SGID возможна попытка полученияпостоянных полномочий администратора КС, если

удастся хотя бы один раз получить (перехватить) его

пароль. Например:

• нарушитель создает копию командного процессора в

своем домашнем каталоге или еще где-нибудь;

• назначает владельцем созданного файла администратора

и с применением его полномочий (после входа в

систему под его учетной записью) устанавливает SUID

(под своей учетной записью он это сделать не может,

т.к. при смене владельца все дополнительные биты

сбрасываются);

• до тех пор, пока созданный файл не будет уничтожен,

нарушитель будет пользоваться правами

администратора.

11. Защита от угрозы

Для предотвращения приведенной вышеугрозы необходимо регулярно проверять

файловую систему на наличие

незарегистрированных файлов с

установленными битами SUID или SGID.

12. Дополнительные биты в подвекторах доступа

• Если четвертый бит установлен в элементе векторадоступа для всех остальных пользователей (Sticky),

то операционная система создает специальный

текстовый образ программного файла. Чаще этот бит

используется для каталогов и определяет запрет на

удаление или переименование файлов других

пользователей в этом каталоге. Это особенно важно

для каталогов /tmp и /usr/tmp, чтобы одни

пользователи не могли повредить работе других. Бит

Sticky для каталогов может быть установлен только

администратором.

13. Права доступа к вновь создаваемым объектам

Определяются на основе значения системной переменнойumask, которое устанавливается в файлах пользователей

.login, .cshrc или .profile либо в системном файле / etc /

profile. Значение umask определяет сбрасываемые биты

в векторе доступа к создаваемому объекту. Например,

чтобы у всех вновь создаваемых объектов вектор

доступа был равен 0755 (владелец объекта имел бы

полный доступ к нему, а члены группы владельца и все

остальные пользователи – право на чтение и

выполнение объекта), значением переменной umask

должно быть 0022. Для того чтобы только владелец

создаваемого объекта имел к нему полный доступ, а

всем остальным пользователям доступ к объекту был

запрещен, следует установить umask в значение 0077.

14. Назначение аудита безопасности

• Определение истинных виновниковкомпьютерных правонарушений и причин,

способствовавших их возникновению.

• Обнаружение подготовительных действий к

совершению компьютерного правонарушения.

• Немедленная реакция на событие, связанное с

безопасностью компьютерной системы (в ОС

Windows не реализовано).

15. Основные требования политики аудита

• Ассоциирование пользователя с событием аудита;• обязательность аудита стандартного набора событий –

идентификации и аутентификации пользователя,

доступа к объектам, уничтожения объектов, действий

привилегированного пользователя и др.;

• наличие необходимого набора атрибутов записи

журнала аудита – даты и времени события, логического

имени инициировавшего событие пользователя, типа

события, признака успешного или неудачного

завершения вызвавшего событие действия, имени

связанного с событием объекта;

• возможность фильтрации записей журнала аудита;

• поддержка и защита от несанкционированного доступа

к журналу аудита.

16. Аудит безопасности в ОС Windows

• Журнал аудита содержится в файле windows \System32 \ Config \ secevent.evt, а доступ к

нему осуществляется с помощью

административной функции «Просмотр

событий» Панели управления Windows.

17. Аудит безопасности в ОС Windows

Возможна регистрация следующих событий:• вход пользователей в систему;

• доступ субъектов к объектам;

• доступ к службе каталогов Active Directory;

• изменение политики безопасности;

• использование привилегий;

• отслеживание процессов;

• системные события;

• события входа в систему;

• управление учетными записями пользователей и

групп;

• доступ к глобальным системным объектам;

• использование прав на архивацию и восстановление

объектов.

18. Аудит безопасности в ОС Windows

• Для каждой категории регистрируемых событийадминистратор может указать тип события (успешное и

(или) неудачное завершение) либо отменить его

регистрацию в журнале аудита.

• При аудите использования привилегий регистрируются

попытки использования не всех возможных привилегий,

а лишь тех, которые считаются потенциально опасными

с точки зрения разработчиков подсистемы безопасности

защищенных версий Windows (например, создание

маркерного объекта или создание журналов

безопасности). Следует отметить, что не все объективно

опасные привилегии входят в этот список.

19. Аудит безопасности в ОС Windows

К системным событиям, которые могутрегистрироваться в журнале аудита, относятся:

• перезагрузка операционной системы;

• завершение работы операционной системы;

• загрузка пакета аутентификации;

• запуск процесса входа (Winlogon);

• сбой при регистрации события в журнале аудита;

• очистка журнала аудита;

• загрузка пакета оповещения об изменении в списке

пользователей.

20. Другие параметры аудита (Windows 7 и старше)

• Максимальный размер журнала аудита.• Реакция операционной системы на его

переполнение:

– затирать старые события при необходимости

(реакция по умолчанию);

– архивировать журнал при заполнении, не

перезаписывать события;

– не переписывать события (очистить журнал

вручную).

21. Аудит доступа к объектам

• Используется системный список контролядоступа SACL, содержимое которого

формируется администратором системы.

• Элементы ACE списка SACL имеют один и тот

же тип и содержат заголовок ACE, маску

регистрируемых в журнале аудита прав доступа

и SID пользователя или группы, чьи попытки

доступа к объекту должны регистрироваться

(если в ACE не указан SID, то регистрируются

попытки доступа к объекту всех пользователей).

22. Расширенная политика аудита (Windows 7 и старше)

Пример. Изменение аудита использования прав:• Использование прав, не затрагивающее

конфиденциальные данные.

• Использование прав, затрагивающее

конфиденциальные данные.

• Аудит других событий использования прав.

23. Расширенная политика аудита (Windows 7 и старше)

Пример. Изменение аудита доступа к объектам:• Файловой системы.

• Общих папок.

• Объектов ядра.

• Реестра.

• Диспетчера учетных записей безопасности.

• Других событий доступа к объектам.

• И другие параметры.

24. Администраторы и аудиторы

• Для обеспечения безопасности информации вКС целесообразно разделить полномочия

администраторов КС и аудиторов

(пользователей с правами доступа к файлу

аудита). Если этого не сделать, то возникнет

ситуация, при которой установка параметров

политики безопасности и проверка ее

соблюдения сосредоточатся в одних руках.

25. Администраторы и аудиторы

• В ОС Windows можно сделать так, чтопросматривать и очищать журнал аудита, а

также управлять списками SACL объектов

доступа смогут только члены группы

аудиторов компьютерной системы (право

«Управление аудитом и журналом

безопасности»).

• Но полномочия на изменение значений

параметров политики аудита при этом

сохранятся у членов группы администраторов

компьютерной системы.

26. Аудит событий безопасности в ОС Unix

Системные журналы в Unix-системах сохраняются вкаталогах /usr/adm (старые версии), /var/adm (более

современные версии) или /var/log (некоторые версии

Solaris, Linux и др.) в файлах:

• acct – регистрация команд, выполненных

пользователем;

• loginlog – регистрация неудачных попыток входа;

• sulog – регистрация использования команды su;

• wtmp – регистрация входов и выходов пользователей,

загрузки и завершения работы ОС;

• security – сообщения подсистемы безопасности;

• vold.log – регистрация ошибок внешних устройств и

др.

27. Аудит событий безопасности в ОС Unix

• Для регулярного архивирования и сохраненияфайлов системных журналов могут

использоваться командные сценарии.

• В других Unix-системах каждый файл

системного журнала из каталога /var/log

обновляется в соответствии со своим набором

правил.

• Многие Unix-системы имеют средства

централизованного сбора информации о

событиях (сообщениях) безопасности (сервис

syslog).

28. Сообщение аудита в ОС Unix

• имя программы, при выполнении которойбыло сгенерировано сообщение;

• источник сообщения (модуль операционной

системы);

• приоритет (важность) сообщения;

• содержание сообщения.

29. Параметры аудита в ОС Unix

Каждая строка конфигурационного файла/etc/syslog.conf состоит из двух частей,

разделяемых символом табуляции:

• селектора, в котором указываются приоритеты

и источники регистрируемых сообщений

(например, все сообщения об ошибках или все

отладочные сообщения ядра системы);

• описания действия, которое должно быть

выполнено при поступлении сообщения

указанного типа (например, записать в

системный журнал или отослать на терминал

указанного пользователя).

30. Расширение аудита в ОС Linux

В ОС Linux, начиная с версии ядра 2.6, существуетвозможность аудита попыток доступа к файлам и

выполнения системных вызовов (демон auditd).

Основные дополнительные возможности этой

службы:

• Ротация файла аудита (его перезапись при

переполнении).

• Задание максимального размера файла аудита.

• Аудит попыток доступа к файлам.

• Утилиты для определения параметров аудита,

фильтрации записей аудита, формирования отчетов

на основе журналов аудита.

31. Защита информации в глобальных сетях

• Межсетевые экраны (брандмауэры,firewalls).

• Сканеры уязвимостей (vulnerability

assessment).

• Системы обнаружения атак (Intrusion

Detect Systems, IDS).

• Системы контроля содержимого (анализа

трафика, MIME-sweeper for Web).

32. Межсетевые экраны

Реализуют набор правил, которые определяютусловия прохождения пакетов данных из одной

части распределенной компьютерной системы

(открытой) в другую (защищенную). Обычно

межсетевые экраны (МЭ) устанавливаются

между сетью Интернет и локальной

вычислительной сетью организации, но могут

устанавливаться и на каждый хост локальной

сети (персональные сетевые экраны).

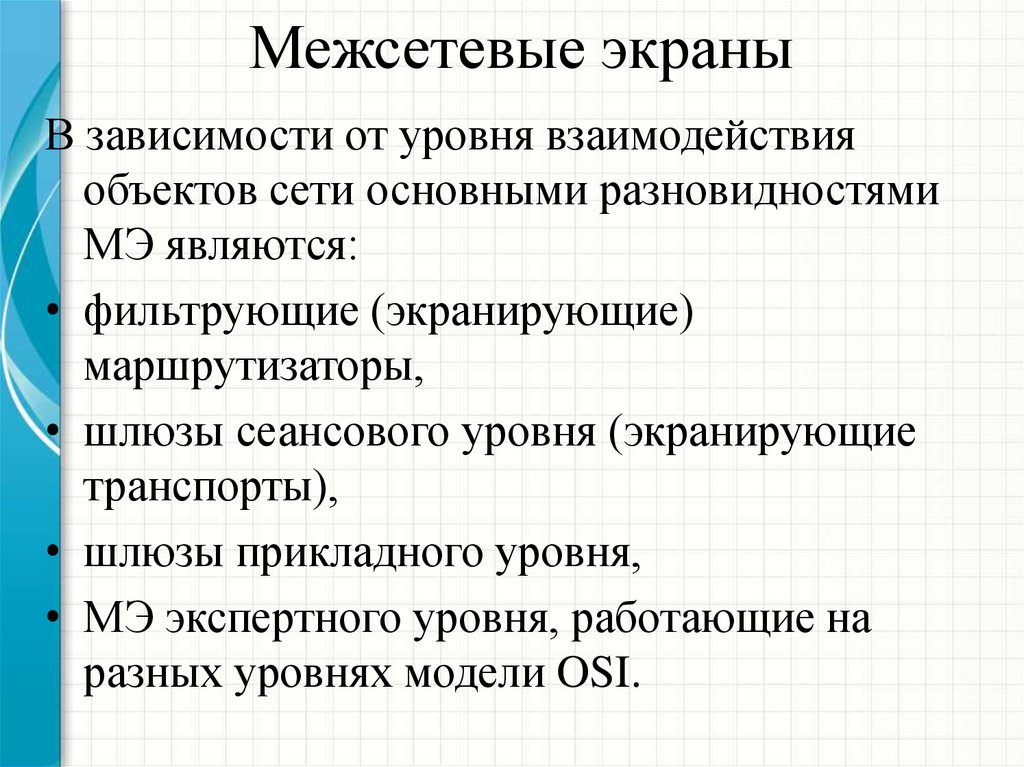

33. Межсетевые экраны

В зависимости от уровня взаимодействияобъектов сети основными разновидностями

МЭ являются:

• фильтрующие (экранирующие)

маршрутизаторы,

• шлюзы сеансового уровня (экранирующие

транспорты),

• шлюзы прикладного уровня,

• МЭ экспертного уровня, работающие на

разных уровнях модели OSI.

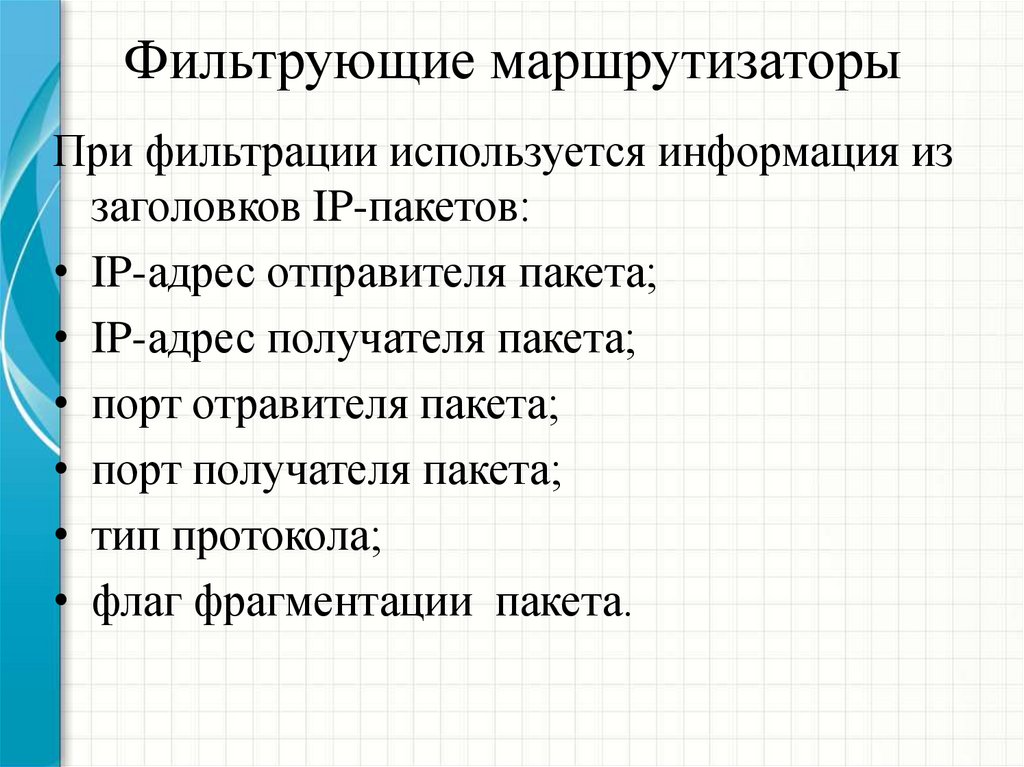

34. Фильтрующие маршрутизаторы

При фильтрации используется информация иззаголовков IP-пакетов:

• IP-адрес отправителя пакета;

• IP-адрес получателя пакета;

• порт отравителя пакета;

• порт получателя пакета;

• тип протокола;

• флаг фрагментации пакета.

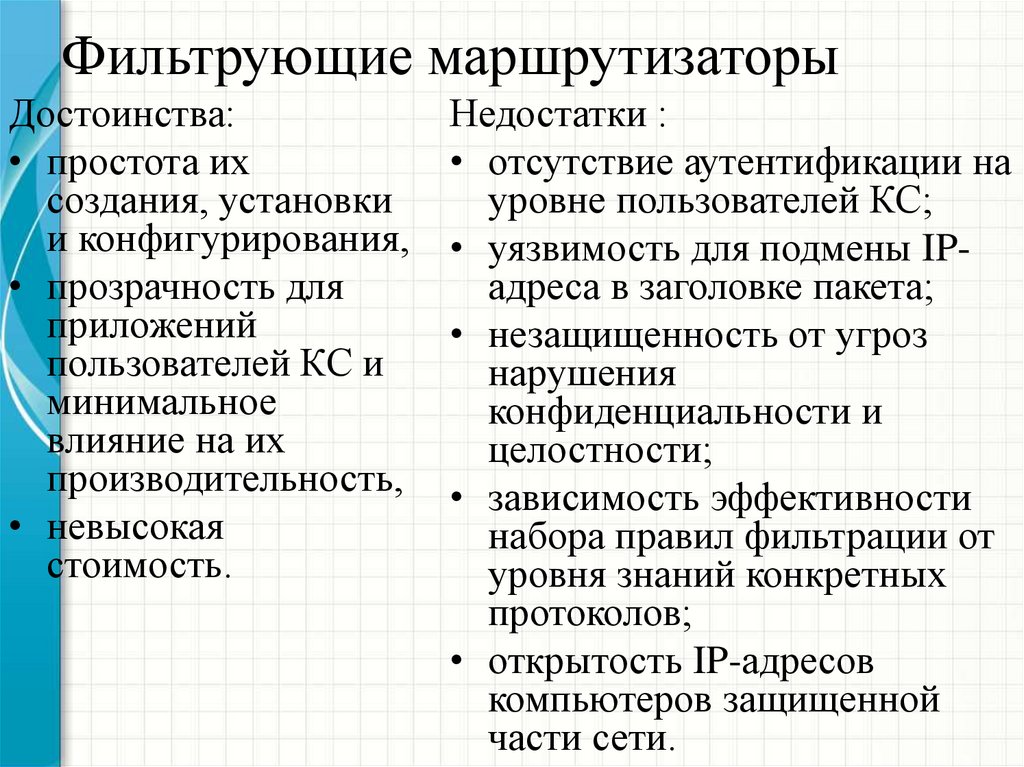

35. Фильтрующие маршрутизаторы

Достоинства:• простота их

создания, установки

и конфигурирования,

• прозрачность для

приложений

пользователей КС и

минимальное

влияние на их

производительность,

• невысокая

стоимость.

Недостатки :

• отсутствие аутентификации на

уровне пользователей КС;

• уязвимость для подмены IPадреса в заголовке пакета;

• незащищенность от угроз

нарушения

конфиденциальности и

целостности;

• зависимость эффективности

набора правил фильтрации от

уровня знаний конкретных

протоколов;

• открытость IP-адресов

компьютеров защищенной

части сети.

36. Шлюзы сеансового уровня

Основные функции:• контроль виртуального соединения между

рабочей станцией защищенной части сети и

хостом ее незащищенной части;

• трансляция IP-адресов компьютеров

защищенной части сети (технология Network

Address Translation, NAT).

37. Шлюз сеансового уровня

• Устанавливает соединение с внешним хостом от имениавторизованного клиента из защищенной части сети,

создает виртуальный канал по протоколу TCP, после

чего копирует пакеты данных в обоих направлениях без

их фильтрации. Когда сеанс связи завершается, МЭ

разрывает установленное соединение с внешним

хостом.

• В процессе выполняемой шлюзом сеансового уровня

процедуры трансляции IP-адресов компьютеров

защищенной части сети происходит их преобразование

в один IP-адрес, ассоциированный с МЭ. Это исключает

прямое взаимодействие между хостами защищенной и

открытой сетей и затрудняет нарушителю атаку с

подменой IP-адресов .

38. Шлюзы сеансового уровня

К достоинствамотносятся их

простота и

надежность

программной

реализации.

К недостаткам – отсутствие

возможности проверять содержимое

передаваемой информации, что

позволяет нарушителю пытаться

передать пакеты с вредоносным

программным кодом через

подобный МЭ и обратиться затем

напрямую к одному из серверов

(например, Web-серверу) атакуемой

КС.

39. Шлюзы прикладного уровня

Не только исключают прямое взаимодействиемежду авторизованным клиентом из

защищенной части сети и хостом из ее

открытой части, но и фильтрует все входящие и

исходящие пакеты данных на прикладном

уровне (т.е. на основе анализа содержания

передаваемых данных).

40. Шлюзы прикладного уровня

К основным функциям относятся:• идентификация и аутентификация пользователя КС

при попытке установить соединение;

• проверка целостности передаваемых данных;

• разграничение доступа к ресурсам защищенной и

открытой частей распределенной КС;

• фильтрация и преобразование передаваемых

сообщений (обнаружение вредоносного

программного кода, шифрование и расшифрование и

т.п.);

• регистрация событий в специальном журнале;

• кэширование запрашиваемых извне данных,

размещенных на компьютерах внутренней сети (для

повышения производительности КС).

41. Шлюзы прикладного уровня

Достоинства:• наиболее высокая степень

защиты КС от удаленных

атак,

• скрытость структуры

защищенной части сети для

остальных хостов,

• надежная аутентификация и

регистрация проходящих

сообщений,

• возможность реализации

дополнительных проверок.

Недостатки:

• более высокая

стоимость,

• сложность разработки,

установки и

конфигурирования,

• снижение

производительности

КС,

• «непрозрачность» для

приложений

пользователей КС.

42. Общие недостатки МЭ

В принципе не могут предотвратить многих видоватак (например, угрозы несанкционированного

доступа к информации с использованием

ложного сервера службы доменных имен сети

Интернет, угрозы анализа сетевого трафика,

угрозы отказа в обслуживании).

43. Сканеры уязвимости

Основные функции:• проверка используемых в системе средств

идентификации и аутентификации,

разграничения доступа, аудита и правильности

их настроек с точки зрения безопасности

информации в КС;

• контроль целостности системного и

прикладного программного обеспечения КС;

• проверка наличия известных, но не

устранённых уязвимостей в системных и

прикладных программах, используемых в КС и

др.

44. Сканеры уязвимости

Работают на основе сценариев проверки,хранящихся в специальных базах данных, и

выдают результаты своей работы в виде

отчетов, которые могут быть конвертированы в

различные форматы (электронных таблиц

Microsoft Excel, баз данных Microsoft Access и

т.п.).

45. Классификация сканеров уязвимости

• Уровня хоста (анализируют защищенностьконкретного компьютера «изнутри»).

• Уровня сети (анализируют защищенность

компьютерной системы «извне»).

• Уровня приложения.

46. Сканеры уязвимости

К их недостаткам относятся:• зависимость от конкретных систем;

• недостаточная надежность (их применение

может иногда вызывать сбои в работе

анализируемых систем);

• малый срок эффективной эксплуатации (не

учитываются новые обнаруженные

уязвимости, которые и являются наиболее

опасными);

• возможность использования нарушителями в

целях подготовки к атаке на КС.

47. Системы обнаружения атак

• Уровня хоста (обнаружение признаков атак наоснове анализа журналов безопасности

операционной системы, журналов МЭ и других

системных и сетевых служб).

• Уровня сети (инспекция пакетов данных

непосредственно в каналах связи), которые

могут размещаться последовательно или

параллельно с межсетевым экраном,

маршрутизатором, коммутатором или

концентратором.

48. Системы обнаружения атак

• Используют базы данных с зафиксированнымисетевыми событиями и шаблонами известных

атак.

• Работают в реальном масштабе времени и

реагируют на попытки использования

известных уязвимостей КС или

несанкционированного исследования

защищенной части сети организации.

• Ведут журнал регистрации зафиксированных

событий для последующего анализа.

49. Системы обнаружения атак

К основным недостаткам относятся:• неспособность эффективно функционировать в

высокоскоростных сетях;

• возможность пропуска неизвестных атак;

• необходимость постоянного обновления базы

данных с шаблонами атак;

• сложность определения реакции этих средств

на обнаруженные попытки атаки.

50. Системы контроля содержимого

Предотвращаемые угрозы:• Увеличение расходов на оплату личных

Интернет-услуг сотрудников организации.

• Снижение производительности труда

сотрудников.

• Снижение пропускной способности сети

организации для деловых нужд.

• Утечки конфиденциальной информации.

• Репутационный ущерб для организации.

51. Системы контроля содержания

Основные функции:• Анализ входящего и исходящего трафика.

• Контроль утечки конфиденциальной информации.

• Поддержка и анализ различных форматов

представления данных.

• Возможность построения гибкой политики

безопасности на уровне отдельных пользователей и

групп.

• Сбор статистики (при необходимости руководство

может получить практически любую информацию:

кто и когда посещал какие сайты и Web-страницы,

отсылал почту через Web-интерфейс, какие файлы

какого объема закачивал и пр.).

Интернет

Интернет Информатика

Информатика