Похожие презентации:

Защита информации в телекоммуникационных системах

1. Защита информации в телекоммуникационных системах

Лекция №52. План лекции

1.2.

3.

Уязвимость локальных сетей извне при

подключении к глобальной сети.

Межсетевые экраны, системы

обнаружения вторжений и системы

комплексной защиты

Криптозащита передаваемой информации

и виртуальные частные сети (VPN)

3. Проблемы безопасности межсетевых подключений

Слабость сетевых протоколов по защитеинформации

Вирусы и "троянские кони"

Фальсификация электронной почты

Взлом за счет брешей в ОС и МЭ

Возможность кражи пароля

Мониторинг сетевого трафика

4. Средства защиты межсетевых подключений

−−

−

−

−

−

Защита конфиденциальной информации

посредством шифрования, электронной

подписи и цифрового сертификата

Средства создания виртуальных частных

сетей (VPN)

Защищенная электронная почта

Межсетевые экраны (Firewall)

Средства обнаружения атак (IDS)

Антивирусные и "антитроянские" шлюзы

5. Средства защиты межсетевых подключений

−Средства активного аудита

−

Оперативная установка исправлений для

программ

−

Антивирусные и "антитроянские"

программы

6. 2. Межсетевые экраны, системы обнаружения вторжений и системы комплексной защиты

7. Межсетевые экраны

−предназначены для предотвращения

попыток несанкционированного доступа к

сети, подключенной к сети большего

масштаба

8. Межсетевые экраны

−фильтрация пакетов и proxy-серверы

(уполномоченные программы)

9. Фильтрация IP пакетов:

−−

−

−

IP адрес источника,

IP адрес назначения,

TCP/UDP порт источника,

TCP/UDP порт назначения.

10.

11.

12. Пример работы proxy-сервера по HTTP

−−

−

−

Пользователь пытается загрузить Webстраницу из ИНТЕРНЕТ,

Его браузер отправляет HTTP-запросы

proxy-серверу,

proxy-сервер проверяет, разрешен ли

запрос,

proxy-сервер формирует запрос Интернетстраницы от своего имени.

13. Пример работы proxy-сервера по HTTP

−−

−

Web-сервер в ИНТЕРНЕТ считает proxyсервер клиентом, запросившим страницу и

возвращает данные страницы ему,

proxy-сервер получает данные и

производит ряд заданных

администратором проверок данных,

proxy-сервер создает новые пакеты с

адресом своего адаптера локальной сети и

возвращает Web-страницу клиенту.

14. Преимущества использования proxy-сервера

−−

−

−

−

−

−

Трансляция IP-адресов,

блокирование неразрешённого IP-трафика,

Фильтрация IP-адресов Web-ресурсов,

Фильтрация трафика по контенту,

управление разрешениями;

кэширование;

протоколирование работы в Интернете;

15. Основные разновидности прокси-серверов

−−

−

−

HTTP/HTTPS proxy

SOCKS proxy –передаёт абсолютно все

данные от клиента к серверу, не изменяя и

не добавляя ничего.

FTP proxy – для работы с файловыми

менеджерами.

CGI proxy или Anonymizer

16. Межсетевой экран способен

−−

Защищать сеть от небезопасных

протоколов и служб;

Защищать информацию о пользователях,

системах, сетевых адресах и выполняемых

в сети приложениях от внешнего

наблюдения;

17. Межсетевой экран способен

−−

Обеспечить ведение журнала (в виде Logфайлов), содержащего статистические

данные и записи о доступе к защищенным

ресурсам;

Гарантировать централизованное

управление безопасностью локальной сети

по отношению к остальному миру.

18. Системы обнаружения вторжений (атак)

−−

Обнаружение атак на сетевом уровне

(используют в качестве источника данных

для анализа необработанные сетевые

пакеты)

Обнаружение атак на системном уровне

(используют средства

автоматизированного анализа системных

журналов)

19. Системы комплексной защиты включают:

−−

−

−

Межсетевой экран,

IDS,

Антивирус,

Другие (в зависимости от конфигурации,

заданной производителем)

20. Системы комплексной защиты:

−−

−

−

−

KIS,

Dr Web Internet Security,

Mcaffe Internet Security,

Norton Internet Security,

Eset NOD Smart Security…

21. 3. Криптозащита конфиденциальной информации и VPN

22.

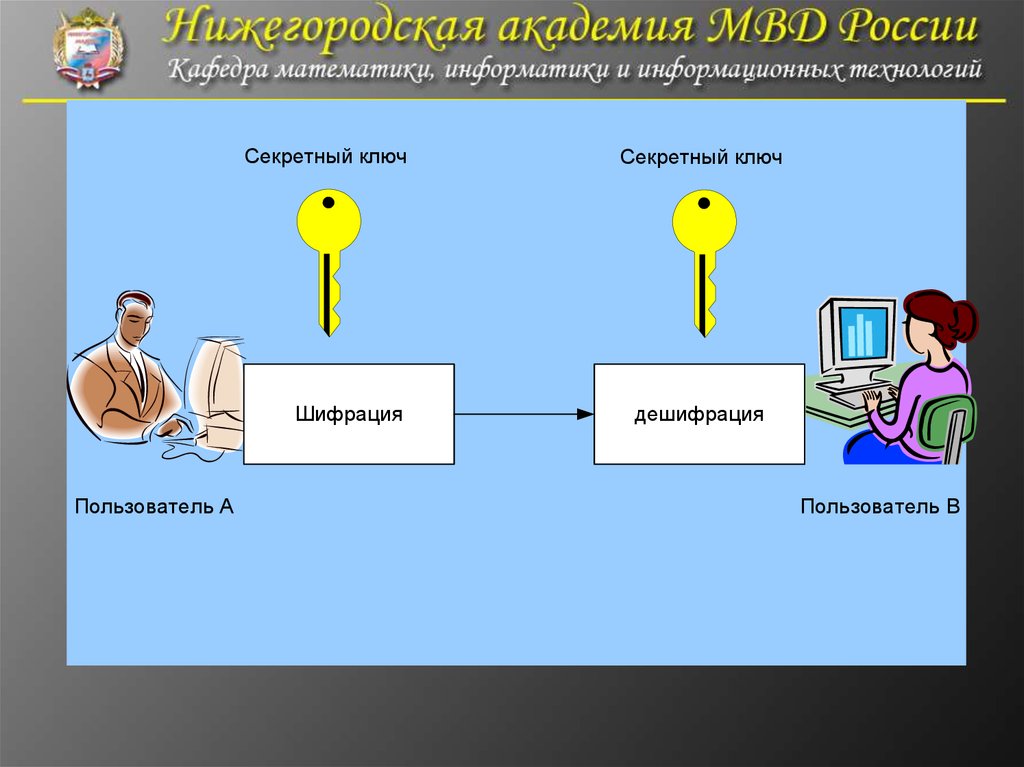

Секретный ключШифрация

Пользователь А

Секретный ключ

дешифрация

Пользователь В

23.

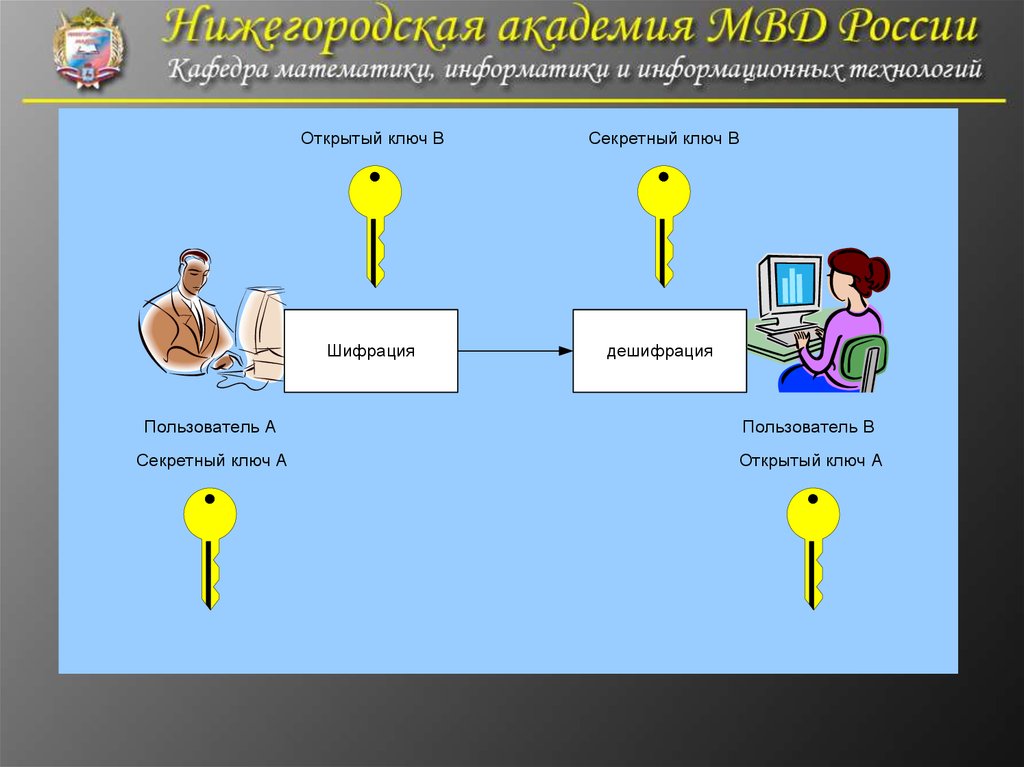

Открытый ключ ВСекретный ключ В

Шифрация

дешифрация

Пользователь А

Пользователь В

Секретный ключ А

Открытый ключ А

24.

Секретный ключ АЭЦП

Открытый ключ А

проверка ЭЦП

Пользователь А

Пользователь В

Открытый ключ В

Секретный ключ В

25.

Сертификатоткрытого ключа

А

Открытый ключ А

Пользователь А

Пользователь В

Сертификат

открытого ключа

В

Открытый ключ В

УЦ

26.

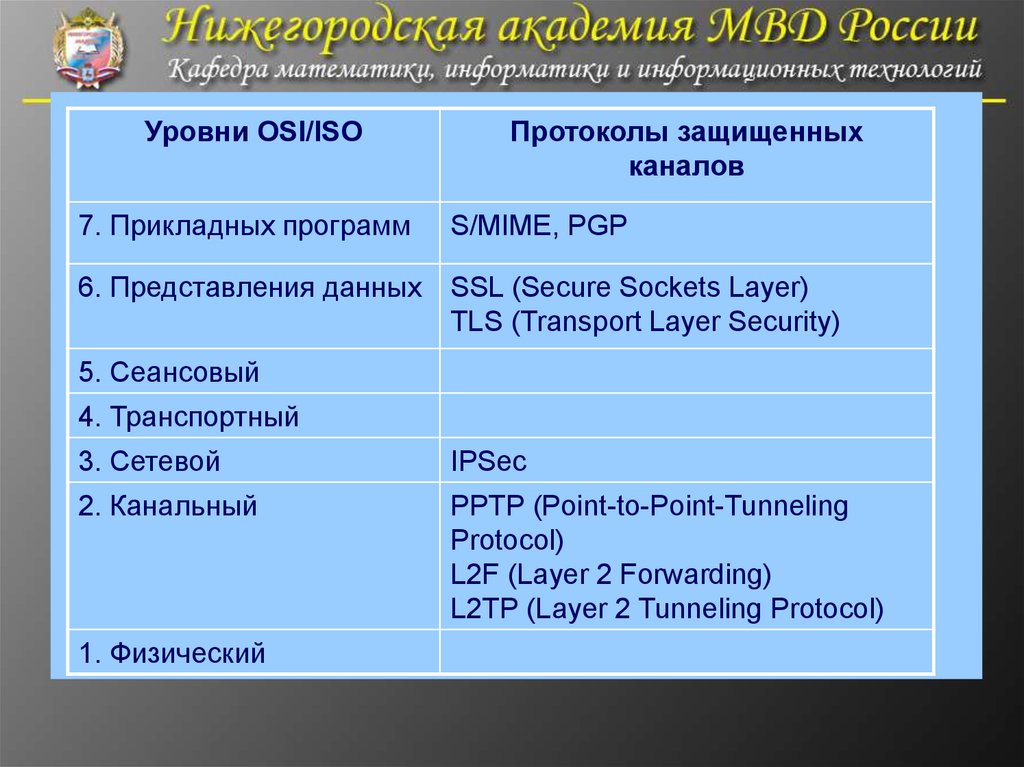

Уровни OSI/ISO7. Прикладных программ

Протоколы защищенных

каналов

S/MIME, PGP

6. Представления данных SSL (Secure Sockets Layer)

TLS (Transport Layer Security)

5. Сеансовый

4. Транспортный

3. Сетевой

IPSec

2. Канальный

PPTP (Point-to-Point-Tunneling

Protocol)

L2F (Layer 2 Forwarding)

L2TP (Layer 2 Tunneling Protocol)

1. Физический

27.

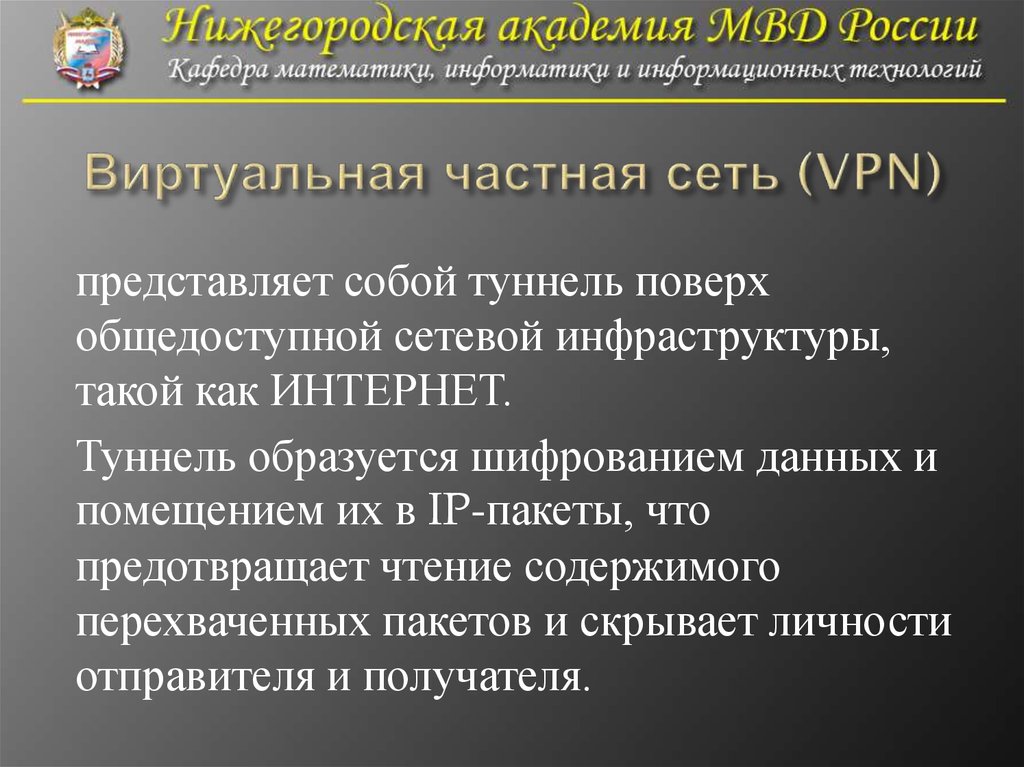

SSL (Secure Sockets Layer)28. Виртуальная частная сеть (VPN)

представляет собой туннель поверхобщедоступной сетевой инфраструктуры,

такой как ИНТЕРНЕТ.

Туннель образуется шифрованием данных и

помещением их в IP-пакеты, что

предотвращает чтение содержимого

перехваченных пакетов и скрывает личности

отправителя и получателя.

29.

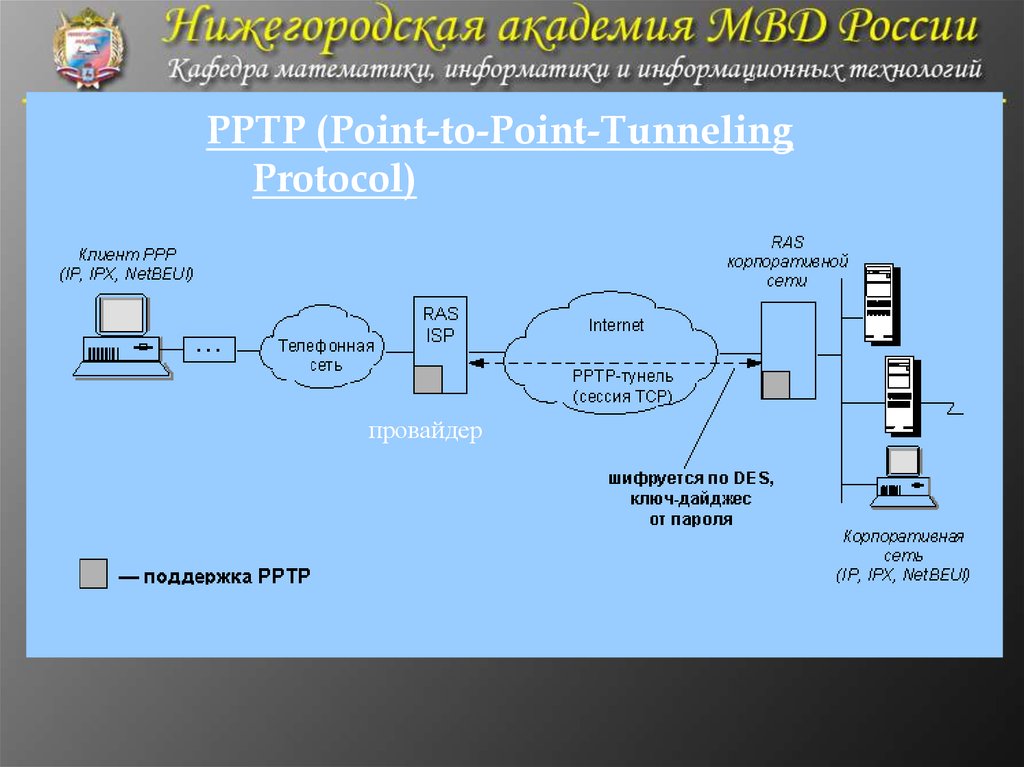

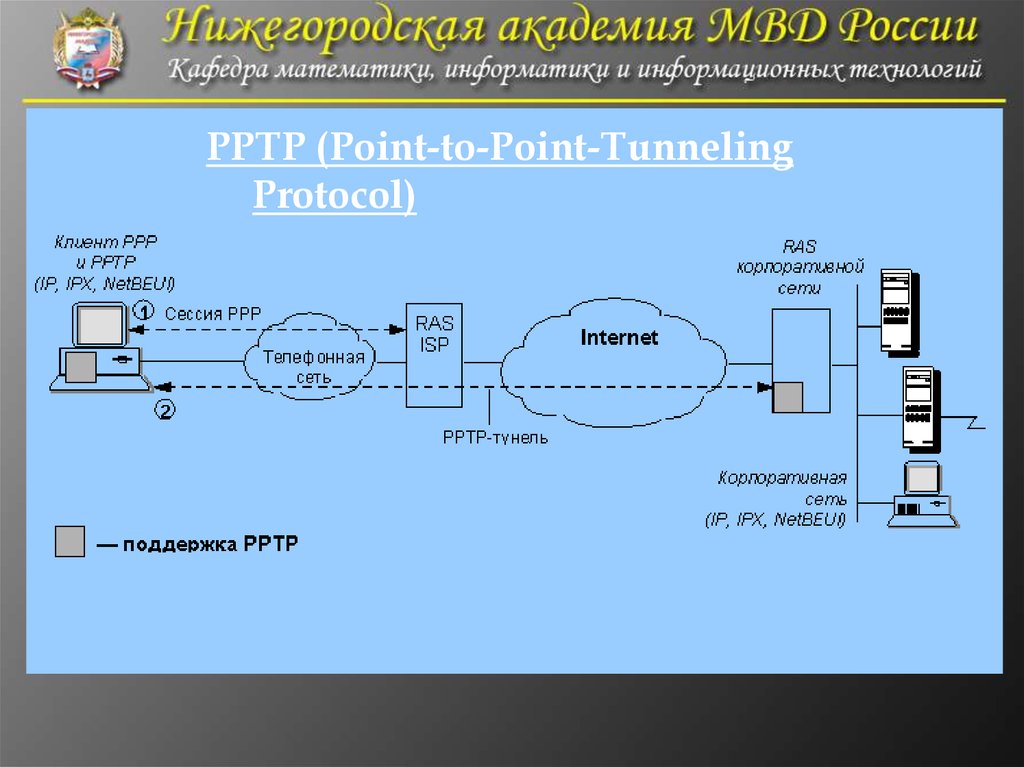

PPTP (Point-to-Point-TunnelingProtocol)

провайдер

30.

PPTP (Point-to-Point-TunnelingProtocol)

Интернет

Интернет