Похожие презентации:

Изучение и анализ методов доступа CSMA/CD, CSMA/CA, с передачей маркера, по приоритету запроса

1.

Лабораторная работа №5Тема:Изучение и анализ методов доступа CSMA/CD,

CSMA/CA,

с передачей маркера, по приоритету запроса при работе с

разными

вычислительными сетями.

Цель: Закрепить знания о методах доступа CSMA/CD,

CSMA/CA, с передачей маркера, по приоритету запроса

при работе с разными вычислительными сетями.

2. Метод доступа и коллизия.

Метод доступа – это набор правил, которыеопределяют, как компьютер должен отправлять

и принимать данные ппо сетевому кабелю, какая

из рабочих станций сможет следующей

использовать ЛВС.

Коллизия – возникает обычно когда несколько ПК

в сети имеют совместный доступ к кабелю. Если

2 ПК попытаются передавать данные

одновременно , их пакеты столкнуться и будут

испорчены.

3.

Задачи передачи данных по сети1. Поместить

данные в кабель

без

столкновения с

данными, уже

передаваемыми

по нему.

2. Принять

данные с

достаточной

степенью

уверенности в

том, что при

передаче они не

были

повреждены в

результате

коллизии

коллизии.

4.

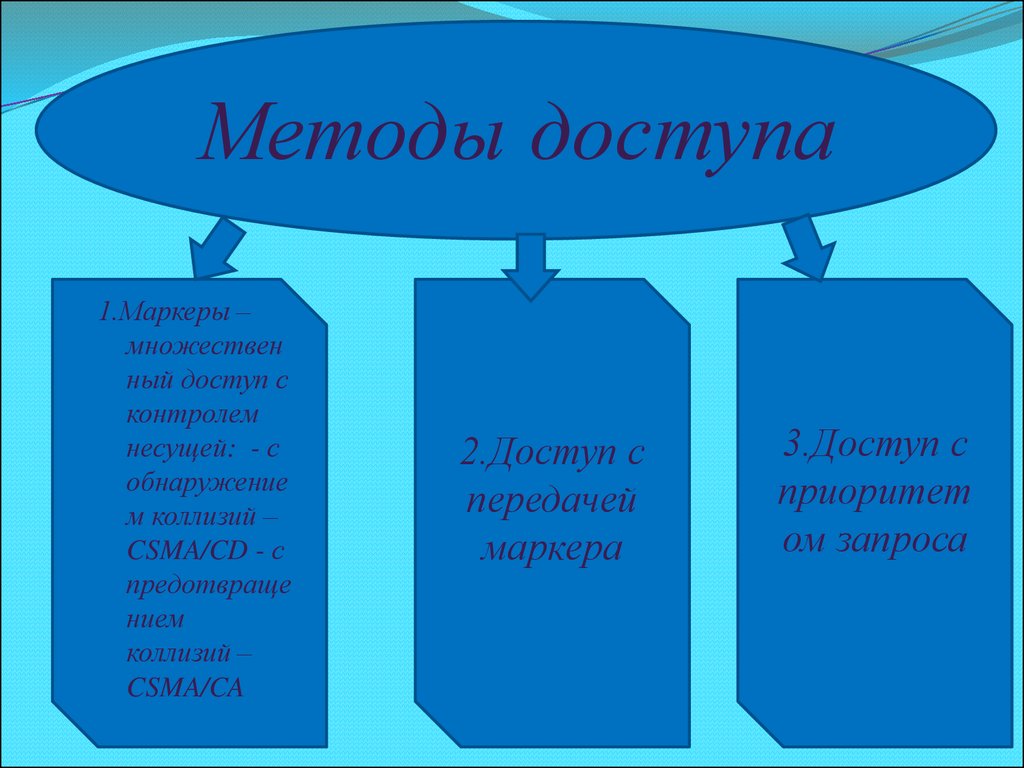

Методы доступа1.Маркеры –

множествен

ный доступ с

контролем

несущей: - с

обнаружение

м коллизий –

CSMA/CD - с

предотвраще

нием

коллизий –

CSMA/CA

2.Доступ с

передачей

маркера

3.Доступ с

приоритет

ом запроса

5. Метод доступа с обнаружением коллизий CSMA/CD

Все ПК в сети прослушивают кабель, стремясь обнаружить передаваемыеданные(трафик). В случае коллизии ПК приостанавливает передачу на

случайный интервал времени, а затем вновь стараются отправить

пакеты.

Используется в топологии общая шина.

Высокая скорость работы.

Простота реализации

Ограниченная область

действия(до 2.5км).

Чем больше ПК в сети,

тем интенсивнее

сетевой трафик.

6. Метод доступа с предотвращением коллизий CSMA/CА

Этот метод основан на том, что каждый ПК перед передачей данных всеть сигнализирует о своём намереньи, поэтому остальные ПК узнают

о готовящейся передаче и могут избежать коллизий.

Используется в беспроводных сетях.

Предотвращение коллизий.

Более медленный чем

предыдущий метод.

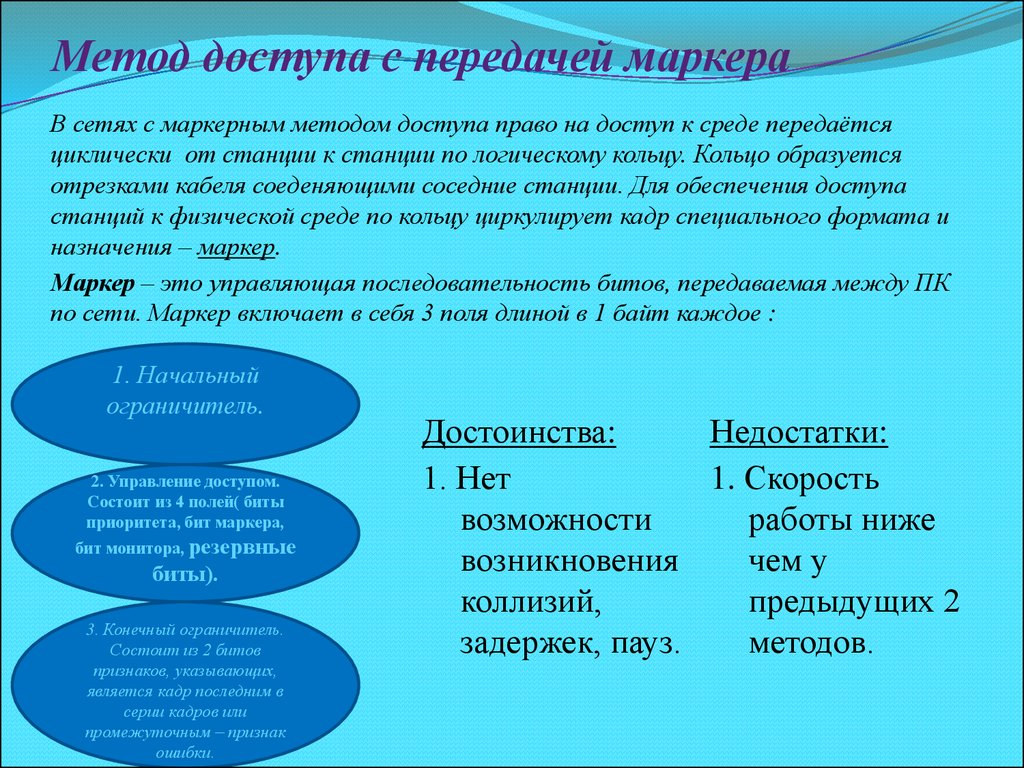

7. Метод доступа с передачей маркера

В сетях с маркерным методом доступа право на доступ к среде передаётсяциклически от станции к станции по логическому кольцу. Кольцо образуется

отрезками кабеля соеденяющими соседние станции. Для обеспечения доступа

станций к физической среде по кольцу циркулирует кадр специального формата и

назначения – маркер.

Маркер – это управляющая последовательность битов, передаваемая между ПК

по сети. Маркер включает в себя 3 поля длиной в 1 байт каждое :

1. Начальный

ограничитель.

2. Управление доступом.

Состоит из 4 полей( биты

приоритета, бит маркера,

бит монитора, резервные

биты).

3. Конечный ограничитель.

Состоит из 2 битов

признаков, указывающих,

является кадр последним в

серии кадров или

промежуточным – признак

ошибки.

Достоинства:

Недостатки:

1. Нет

1. Скорость

возможности

работы ниже

возникновения

чем у

коллизий,

предыдущих 2

задержек, пауз.

методов.

8.

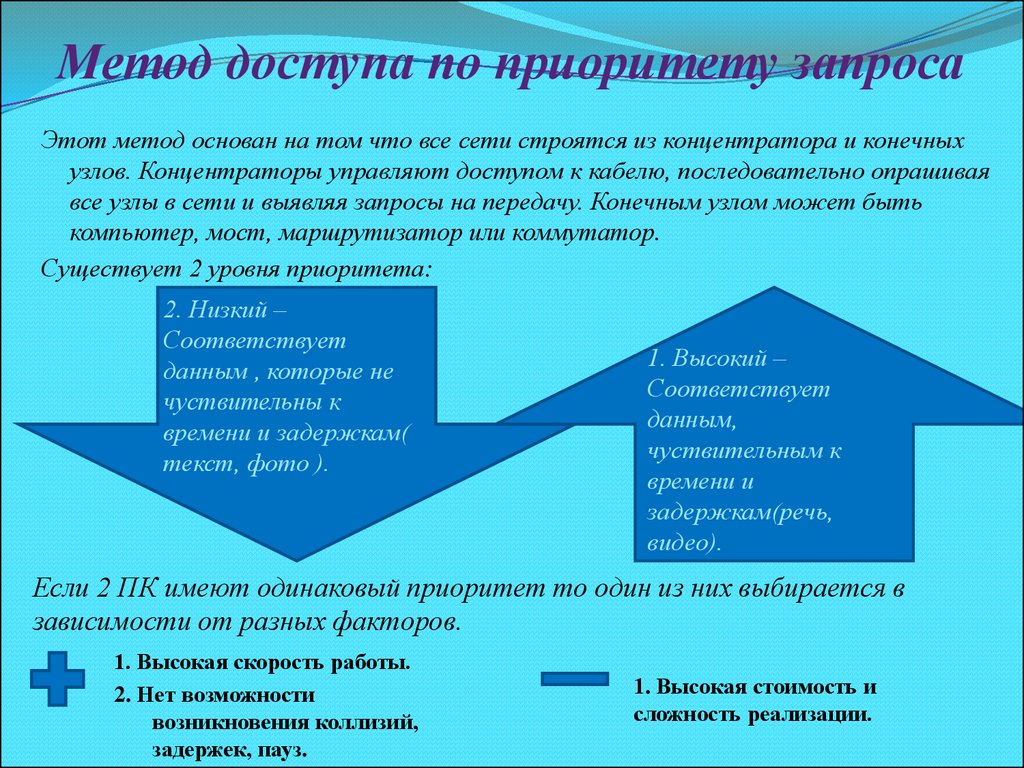

Метод доступа по приоритету запросаЭтот метод основан на том что все сети строятся из концентратора и конечных

узлов. Концентраторы управляют доступом к кабелю, последовательно опрашивая

все узлы в сети и выявляя запросы на передачу. Конечным узлом может быть

компьютер, мост, маршрутизатор или коммутатор.

Существует 2 уровня приоритета:

2. Низкий –

Соответствует

данным , которые не

чуствительны к

времени и задержкам(

текст, фото ).

1. Высокий –

Соответствует

данным,

чуствительным к

времени и

задержкам(речь,

видео).

Если 2 ПК имеют одинаковый приоритет то один из них выбирается в

зависимости от разных факторов.

1. Высокая скорость работы.

2. Нет возможности

возникновения коллизий,

задержек, пауз.

1. Высокая стоимость и

сложность реализации.

Информатика

Информатика