Похожие презентации:

Технологии защиты информации

1. Технологии защиты информации

2. Преподаватели

• ст.преп. Сафронов Константин Николаевич▫ 201/12

• асс. Дремач Николай Евгеньевич

▫ 215/12

3. Цели курса

• Изучение основных вопросов криптографиии

стеганографии,

необходимые

для

обеспечения компьютерной безопасности

информации, защиты информации от

несанкционированного

доступа

и

обеспечения конфиденциальности обмена

информацией

в

информационновычислительных системах.

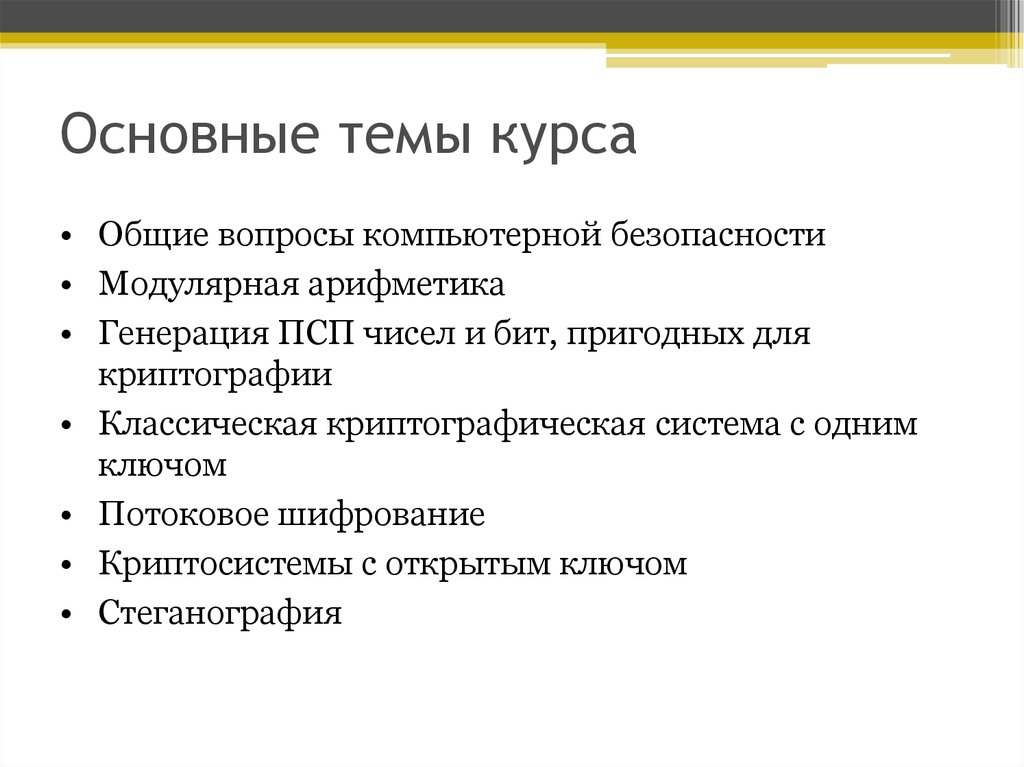

4. Основные темы курса

• Общие вопросы компьютерной безопасности• Модулярная арифметика

• Генерация ПСП чисел и бит, пригодных для

криптографии

• Классическая криптографическая система с одним

ключом

• Потоковое шифрование

• Криптосистемы с открытым ключом

• Стеганография

5.

ВирусыЗловредные

воздействия:

программные и

аппаратные

(физические)

Информационная

безопасность

это борьба

Кибернетические и

виртуальные войны

Компьютерный

терроризм от

политических истоков

до хулиганства

Рядовой пользователь

ПК, выходя в

Интернет, подвергается

атакам хакеров со всего

мира.

6.

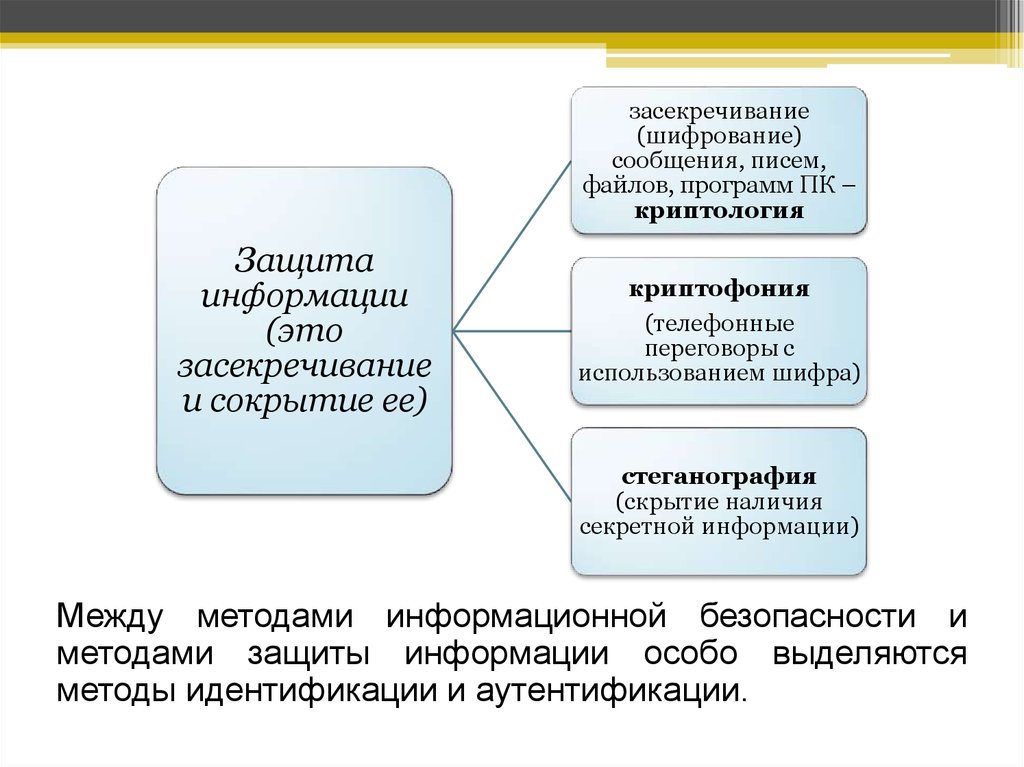

засекречивание(шифрование)

сообщения, писем,

файлов, программ ПК –

криптология

Защита

информации

(это

засекречивание

и сокрытие ее)

криптофония

(телефонные

переговоры с

использованием шифра)

стеганография

(скрытие наличия

секретной информации)

Между методами информационной безопасности и

методами защиты информации особо выделяются

методы идентификации и аутентификации.

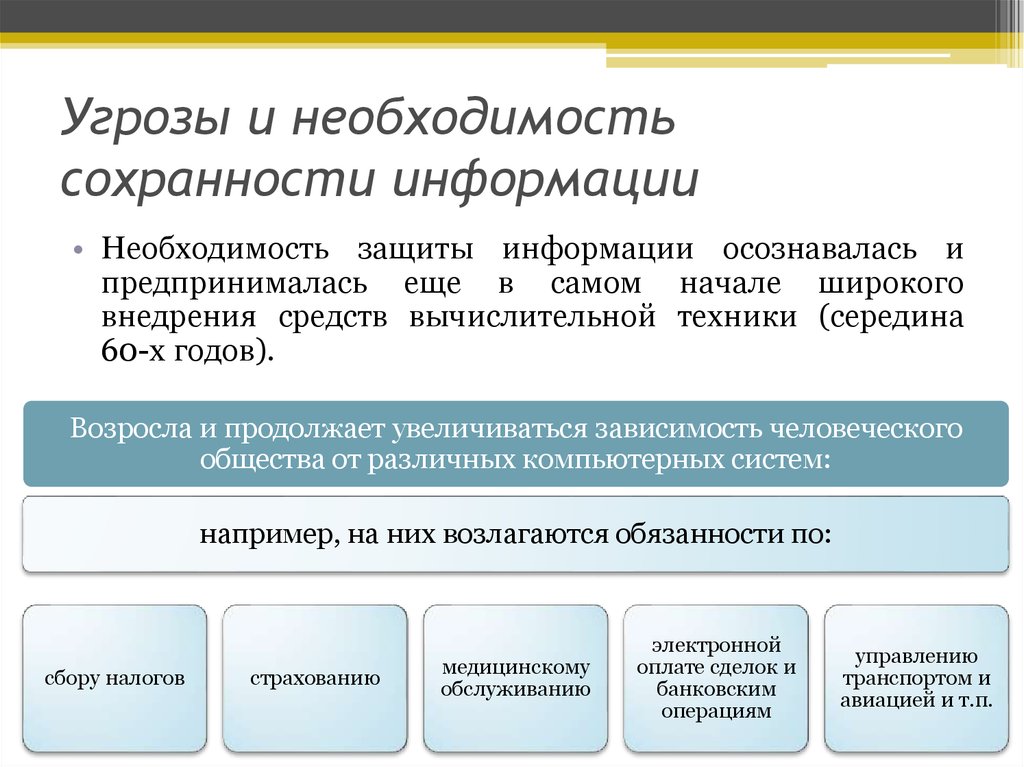

7. Угрозы и необходимость сохранности информации

• Необходимость защиты информации осознавалась ипредпринималась еще в самом начале широкого

внедрения средств вычислительной техники (середина

60-х годов).

Возросла и продолжает увеличиваться зависимость человеческого

общества от различных компьютерных систем:

например, на них возлагаются обязанности по:

сбору налогов

страхованию

медицинскому

обслуживанию

электронной

оплате сделок и

банковским

операциям

управлению

транспортом и

авиацией и т.п.

8. Угрозы и необходимость сохранности информации

• Изменился сам подход к понятию«информация». Этот термин стал

использоваться и для обозначения

специального товара, который можно

купить, продать, обменять.

• При этом стоимость этого товара часто

значительно больше стоимости самой

вычислительной системы и устройств

(например, системы связи), в рамках

которых информация функционирует.

9. Слабые места ИВС, привлекательные для злоумышленников

• Ввод данных.▫ Часто преступление начинается с целенаправленного

искажения вводимых данных или изъятия важных

входных документов.

▫ Например, можно заставить ИВС оплачивать

несостоявшиеся услуги, переводить платежи за

закупки, которых не было, формировать ложный курс

акций на бирже, указывать несуществующих

пользователей системы массового обслуживания и т.п.

10.

Слабые места ИВС,привлекательные для

злоумышленников

• Прикладное и системное программное обеспечение

(ПО).

▫ Чем сложнее программа, тем более уязвима она для

умышленного внесения ошибок и искажений.

▫ Пример, так называемый «троянский конь». Это такая

искаженная

программа,

которая

кроме

действий,

предусмотренных

ее

назначением,

совершает

и

несанкционированные операции: считывание или запись

чужого секретного файла, изменение защищенного участка

ЗУ, выдачу блокирующих сигналов на внешне устройства,

передачу ложных сообщений на другие ЭВМ в составе сети.

11.

Слабые места ИВС,привлекательные

для

злоумышленников

• ПО может быть разработано также и целью

его

похищения

конкурентами,

размножением его с целью коммерции.

12.

Слабые места ИВС,привлекательные для

злоумышленников

• Процесс связи.

▫ Это передача от одной ЭВМ к другой, связь между

центральными ЭВМ и терминалами, тракты связи в

сети ЭВМ.

▫ Этот процесс доступен для постороннего вмешательства

и является слабым местом в системе безопасности ИВС.

Нарушитель получает возможность доступа к секретной

информации и подделывания чужих сообщений для

влияния на работу ИВС.

13. Каналы утечки информации

Наиболее вероятны следующие каналы утечкиинформации.

• А) Косвенные каналы, т.е. без физического

доступа злоумышленника к ИВС:

1.

Подслушивающие устройства.

2.

Дистанционное фотографирование

экрана дисплея.

3.

Перехват

электромагнитных

излучений.

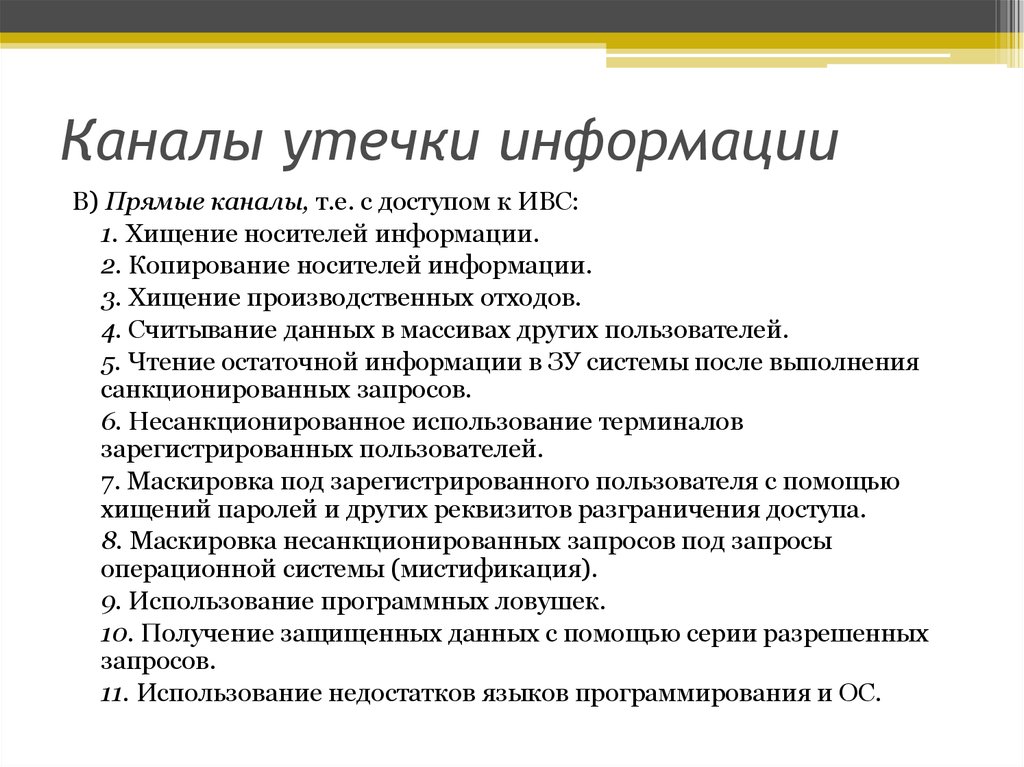

14. Каналы утечки информации

В) Прямые каналы, т.е. с доступом к ИВС:1. Хищение носителей информации.

2. Копирование носителей информации.

3. Хищение производственных отходов.

4. Считывание данных в массивах других пользователей.

5. Чтение остаточной информации в ЗУ системы после выполнения

санкционированных запросов.

6. Несанкционированное использование терминалов

зарегистрированных пользователей.

7. Маскировка под зарегистрированного пользователя с помощью

хищений паролей и других реквизитов разграничения доступа.

8. Маскировка несанкционированных запросов под запросы

операционной системы (мистификация).

9. Использование программных ловушек.

10. Получение защищенных данных с помощью серии разрешенных

запросов.

11. Использование недостатков языков программирования и ОС.

15. Каналы утечки информации

С) Каналы с изменением структуры ИВС плиее компонентов.

1. Незаконное подключение к аппаратуре пли

линии связи ИВС.

2. Злоумышленный вывод из строя

механизмов защиты.

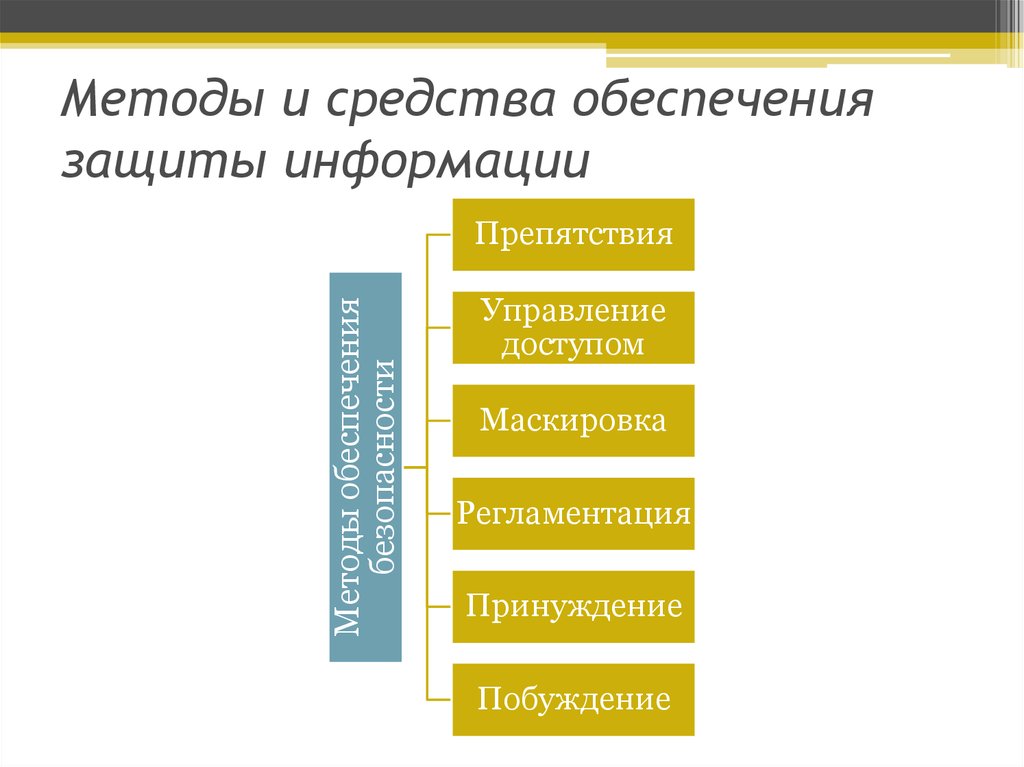

16. Методы и средства обеспечения защиты информации

Методы обеспечениябезопасности

Препятствия

Управление

доступом

Маскировка

Регламентация

Принуждение

Побуждение

17. Препятствие

Метод физическогопреграждения пути

злоумышленнику к

защищаемой информации (к

аппаратуре, носителям

информации)

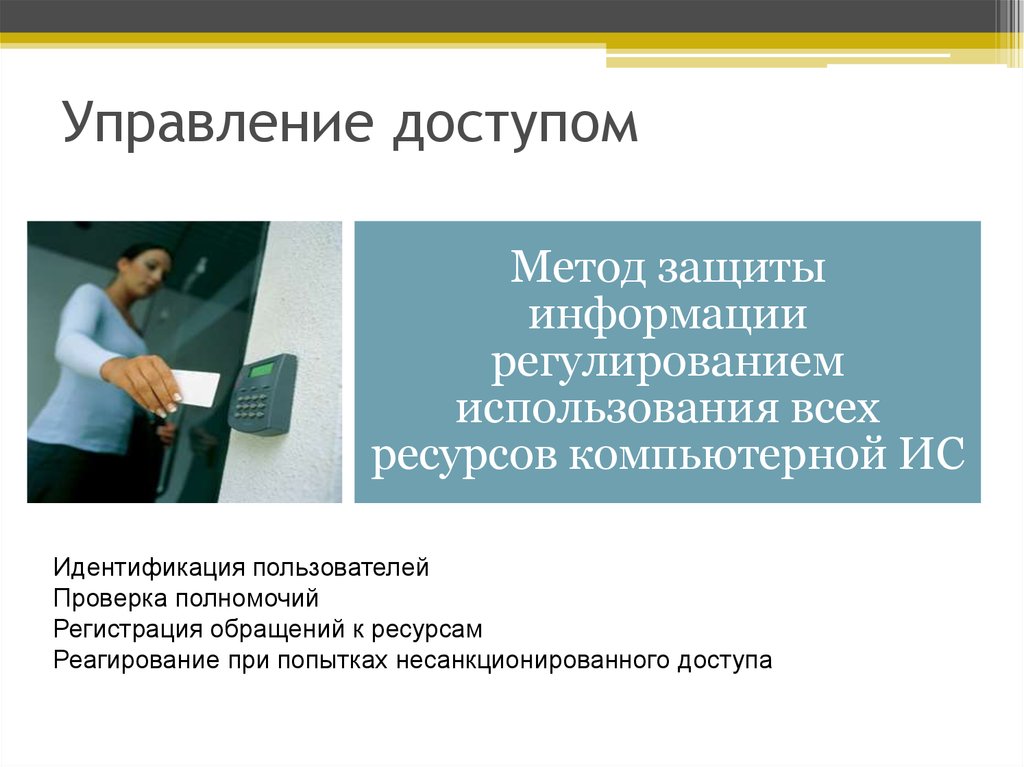

18. Управление доступом

Метод защитыинформации

регулированием

использования всех

ресурсов компьютерной ИС

Идентификация пользователей

Проверка полномочий

Регистрация обращений к ресурсам

Реагирование при попытках несанкционированного доступа

19. Маскировка

Метод защиты информациипутем ее криптографического

закрытия (при обработке,

хранении, передаче

информации)

20. Регламентация

Метод защиты информациисоздающий такие условия

автоматизированной обработки,

хранения и передачи, информации,

при которых возможности

несанкционированного доступа к

ней сводились бы к минимуму

21. Принуждение

Метод защиты информации прикотором пользователи и персонал

системы вынуждены соблюдать

правила обработки, хранения,

передачи информации под угрозой

материальной, административной

или уголовной ответственности

22. Побуждение

Метод защиты информациикоторый побуждает пользователей

и персонал системы не разрушать

установленные порядки за счет

соблюдения сложившихся

моральных и этических норм

23. Методы и средства обеспечения защиты информации

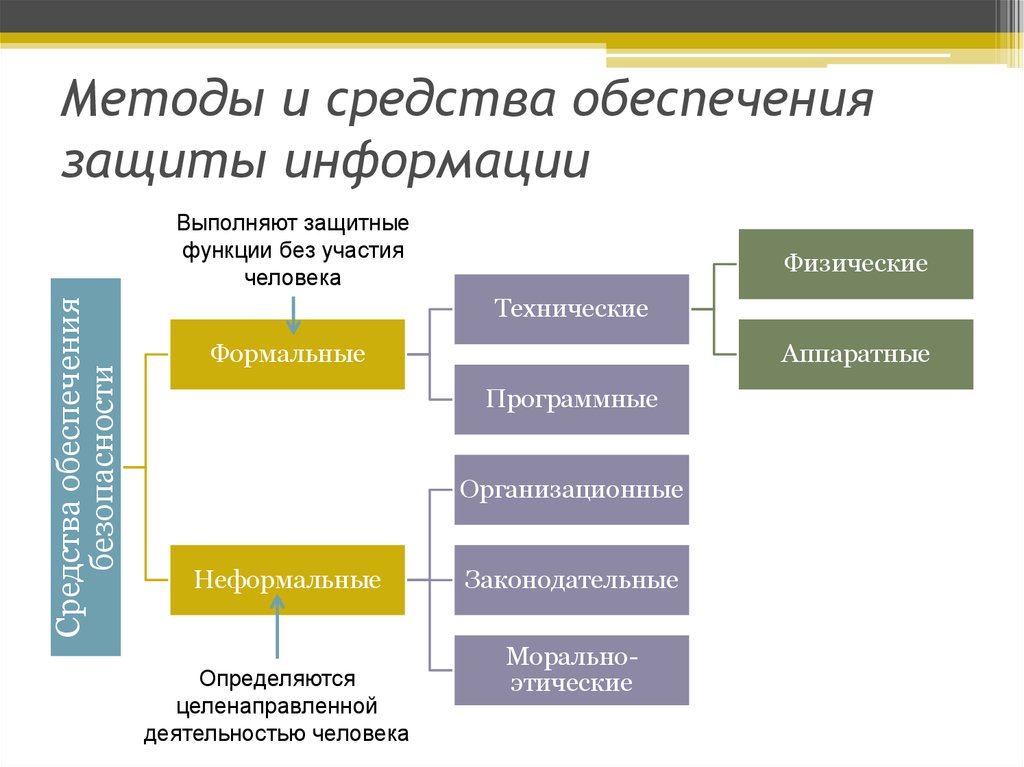

Средства обеспечениябезопасности

Выполняют защитные

функции без участия

человека

Физические

Технические

Формальные

Аппаратные

Программные

Организационные

Неформальные

Определяются

целенаправленной

деятельностью человека

Законодательные

Моральноэтические

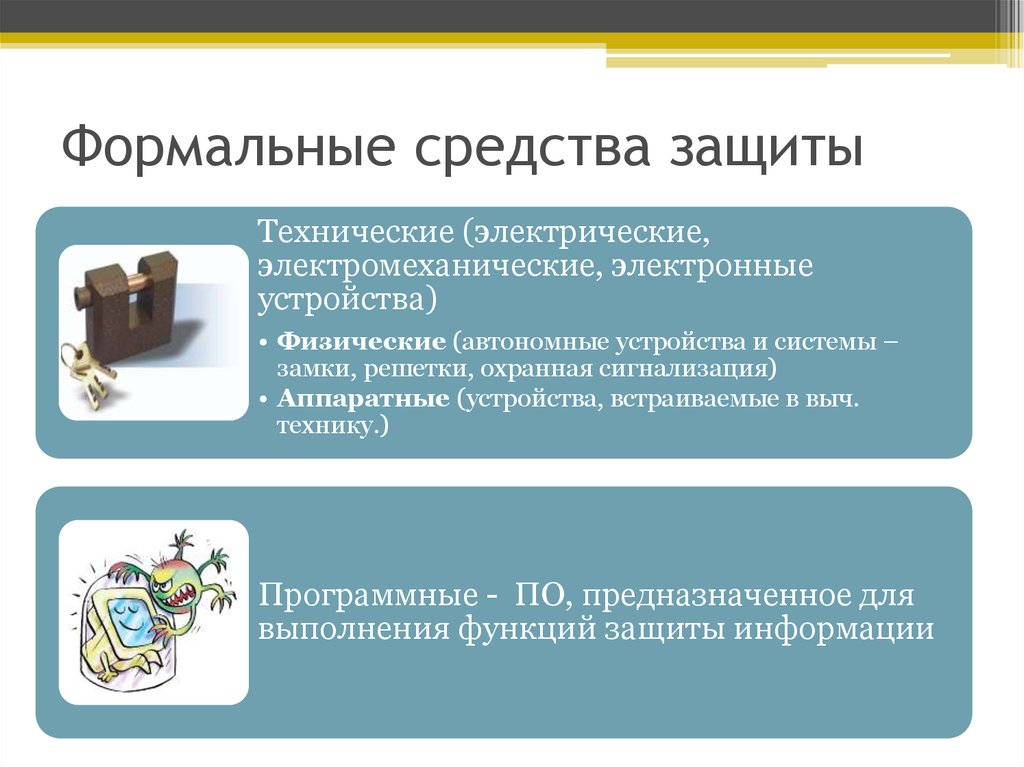

24. Формальные средства защиты

Технические (электрические,электромеханические, электронные

устройства)

• Физические (автономные устройства и системы –

замки, решетки, охранная сигнализация)

• Аппаратные (устройства, встраиваемые в выч.

технику.)

Программные - ПО, предназначенное для

выполнения функций защиты информации

25. Неформальные средства защиты

Организационные (организационно-технические,организационно-правовые мероприятия, осуществляемые

в процессе эксплуатации выч. техники для обеспечения

защиты)

Строительство помещений, проектирование сети, монтаж

оборудования

Законодательные (определяются законодательными

актами страны, регламентирующими правила

пользования, обработки, передачи информации

ограниченного доступа)

Морально-этические (реализуются в виде норм,

сложившихся традиционно). Эти нормы не являются

обязательными, но их несоблюдение ведет к потере

авторитета человека

26. Элементы криптологии

CRYPTOS — тайный. LOGOS — слово. Криптология (cryptology) объединенная дисциплина, охватывающая криптографию икриптоанализ.

Криптография – наука об обеспечении секретности

аутентичности (подлинности) передаваемых сообщений

или

Криптография — методы засекречивания исходной (открытой)

информации с использованием кодов и/или шифров для

защитных (секретных) преобразований формы информации.

27. Элементы криптологии

Криптоанализ — методы раскрывания кода илишифра. Кодируется информация с целью ее

передачи, хранения и обработки. Шифруется

(перекодируется) — с целью засекречивания.

Все криптопреобразования можно рассматривать

как замену, в которой исходная информация

(открытый

текст)

в

понятной

форме

заменяется некоторой непонятной формой —

шифротекстом (криптограммой).

28. Алгоритмы криптографии

• подстановка (одного знакового ряда вместодругого);

• транспозиция

(перестановка

порядка

следования знаков исходного текста);

• дополнение (алгебраические преобразования

знаков (кодов) исходного текста со знаками

ключа);

• комбинации вышеприведенных методов.

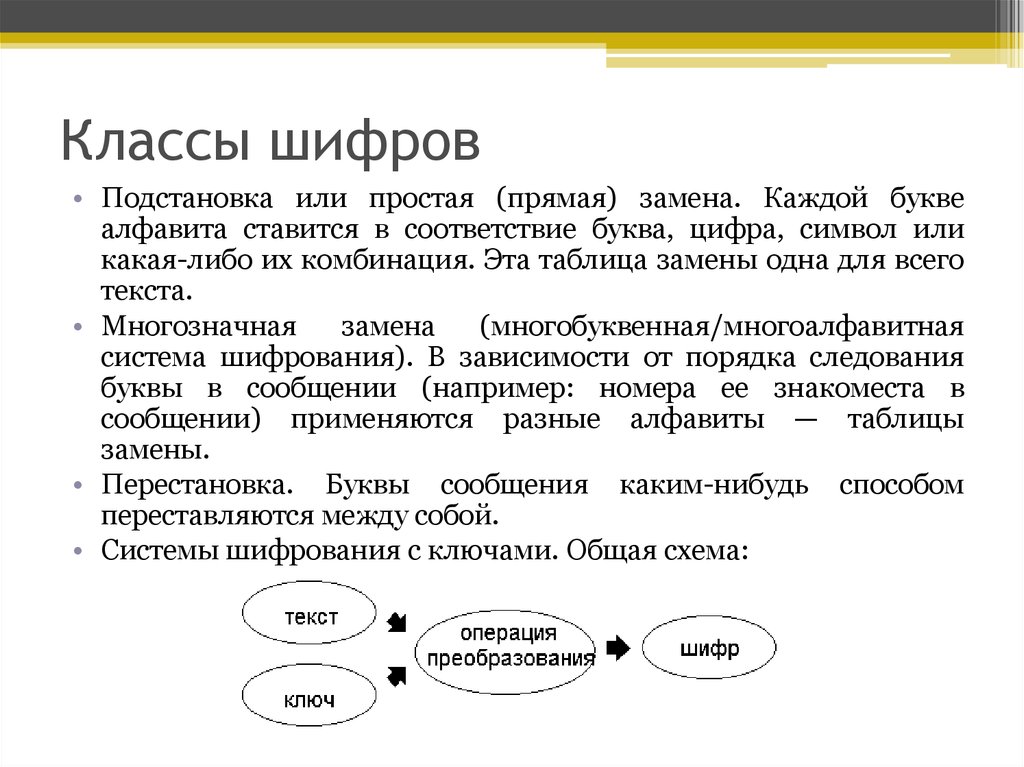

29. Классы шифров

• Подстановка или простая (прямая) замена. Каждой буквеалфавита ставится в соответствие буква, цифра, символ или

какая-либо их комбинация. Эта таблица замены одна для всего

текста.

• Многозначная

замена

(многобуквенная/многоалфавитная

система шифрования). В зависимости от порядка следования

буквы в сообщении (например: номера ее знакоместа в

сообщении) применяются разные алфавиты — таблицы

замены.

• Перестановка. Буквы сообщения каким-нибудь способом

переставляются между собой.

• Системы шифрования с ключами. Общая схема:

30. Модулярная арифметика (mod-арифметика)

Модулярнаяарифметика)

арифметика

(mod-

• Любые целые числа сравниваются по модулю N

отображением их на множество модуля N равное

(0,1,2,....N-1)

(1)

• Для неотрицательных чисел а > 0 отображение их на

множество модуля получается циклическим вычитанием

из 'а' величины N до тех пор пока не получится результат

r, принадлежащий множеству модуля. Этот результат и

есть число 'а' представленное (взятое) по модулю N

r = a mod N

(2)

Информатика

Информатика