Похожие презентации:

Нарушение авторских и смежных прав. Пиратство

1.

Нарушение авторских и смежных прав.Пиратство.

1

2.

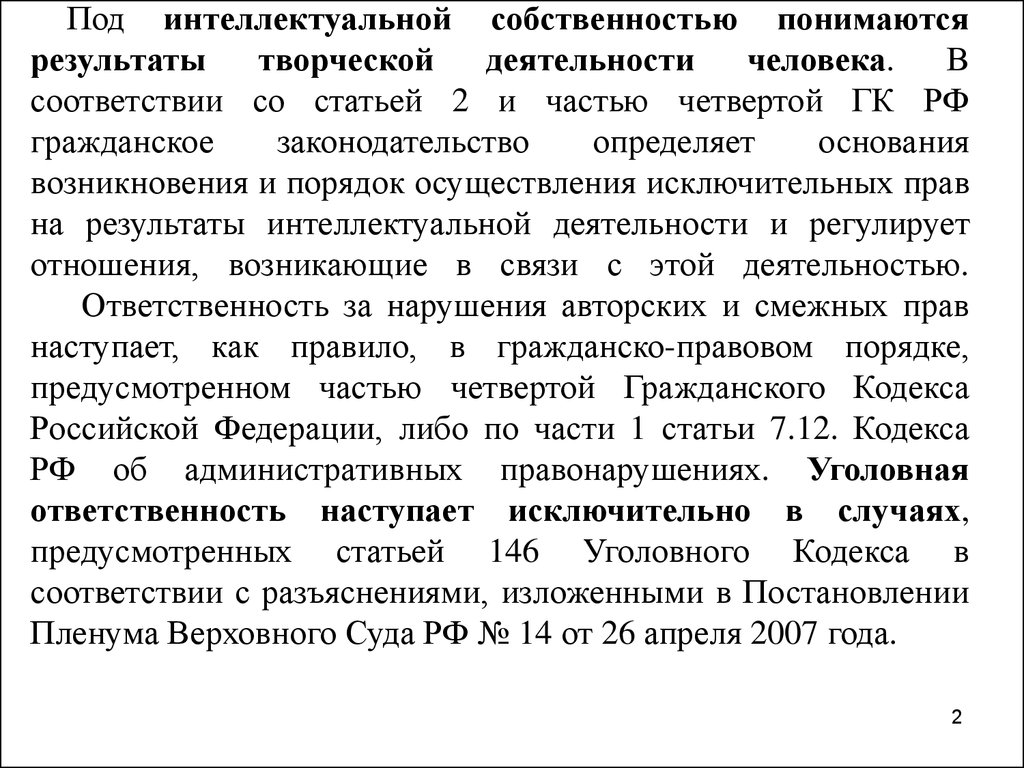

Под интеллектуальной собственностью понимаютсярезультаты

творческой

деятельности

человека.

В

соответствии со статьей 2 и частью четвертой ГК РФ

гражданское

законодательство

определяет

основания

возникновения и порядок осуществления исключительных прав

на результаты интеллектуальной деятельности и регулирует

отношения, возникающие в связи с этой деятельностью.

Ответственность за нарушения авторских и смежных прав

наступает, как правило, в гражданско-правовом порядке,

предусмотренном частью четвертой Гражданского Кодекса

Российской Федерации, либо по части 1 статьи 7.12. Кодекса

РФ об административных правонарушениях. Уголовная

ответственность наступает исключительно в случаях,

предусмотренных статьей 146 Уголовного Кодекса в

соответствии с разъяснениями, изложенными в Постановлении

Пленума Верховного Суда РФ № 14 от 26 апреля 2007 года.

2

3.

Гражданский кодексРоссийской Федерации от 18

декабря 2006 г. N 230-ФЗ Часть

четвертая

Раздел VII

Права на результаты интеллектуальной деятельности и

средства индивидуализации

3

4.

Статья 1259. Объекты авторских прав1. Объектами авторских прав являются произведения науки,

литературы и искусства независимо от достоинств и назначения

произведения, а также от способа его выражения:

литературные произведения;

драматические и музыкально-драматические произведения,

сценарные произведения;

хореографические произведения и пантомимы;

музыкальные произведения с текстом или без текста;

аудиовизуальные произведения;

произведения живописи, скульптуры, графики, дизайна,

графические рассказы, комиксы и другие произведения

изобразительного искусства;

произведения декоративно-прикладного и сценографического

искусства;

4

5.

произведения архитектуры, градостроительства и садовопаркового искусства, в том числе в виде проектов, чертежей,изображений и макетов;

фотографические

произведения

и

произведения,

полученные способами, аналогичными фотографии;

географические, геологические и другие карты, планы, эскизы

и пластические произведения, относящиеся к географии,

топографии и к другим наукам;

другие произведения.

К объектам авторских прав также относятся программы для

ЭВМ, которые охраняются как литературные произведения.

5

6.

на идеи,концепции, принципы, методы, процессы,

системы, способы, решения технических,

организационных

или

иных

задач,

открытия,

факты,

языки

программирования.

5. Авторские права не распространяются

6

7. Статья 146. Нарушение авторских и смежных прав

1. Присвоение авторства (плагиат), если это деяниепричинило

крупный

ущерб

автору

или

иному

правообладателю, наказывается штрафом в размере до

двухсот тысяч рублей или в размере заработной платы или

иного дохода осужденного за период до восемнадцати

месяцев, либо обязательными работами на срок от ста

восьмидесяти до двухсот сорока часов, либо арестом на срок

от трех до шести месяцев.

7

8. Статья 146. Нарушение авторских и смежных прав. Продолжение 1.

2. Незаконное использование объектов авторскогоправа или смежных прав, а равно приобретение,

хранение, перевозка контрафактных экземпляров

произведений или фонограмм в целях сбыта,

совершенные в крупном размере, наказываются

штрафом в размере до двухсот тысяч рублей или в размере

заработной платы или иного дохода осужденного за период

до восемнадцати месяцев, либо обязательными работами на

срок от ста восьмидесяти до двухсот сорока часов, либо

лишением свободы на срок до двух лет.

8

9. Статья 146. Нарушение авторских и смежных прав. Продолжение2.

3. Деяния, предусмотренные частью второй настоящейстатьи, если они совершены:

б) группой лиц по предварительному сговору или

организованной группой;

в) в особо крупном размере;

г) лицом с использованием своего служебного положения,

-

наказываются лишением свободы на срок

до шести

лет

со штрафом в размере до пятисот тысяч рублей или в

размере заработной платы или иного дохода осужденного за

период до трех лет либо без такового.

9

10.

Нарушение авторских и смежных прав. Продолжение 3.Примирение с потерпевшим по статье 146 УК РФ

В конце 2011 года статья 146 УК РФ подверглась

либерализации. Был увеличен размер деяния, при котором

незаконное использование авторских и смежных прав

становится преступлением. Крупным (часть 2 статьи 146 УК

РФ) был установлен размер, превышающий 100 000 рублей.

Особо крупным (часть 3 статьи 146 УК) размер,

превышающий 1 000 000 рублей.

Либерализация сыграла положительную роль в судьбе

клиентов, обвиняемых по статье 146 Уголовного Кодекса.

Деяния в размере до 1 000 000 рублей стали квалифицировать

по части 2. Это открыло новые возможности для

прекращения уголовных дел на стадии судебного

разбирательства по основаниям, предусмотренным статьей 25

УПК РФ в связи с примирением сторон.

10

11.

Итак, как следует из текста, для того, чтобы деяниеможно было считать преступлением - нарушением авторских

и смежных прав, необходимо и обязательно наличие

совокупности (подчёркиваю – совокупности) двух факторов:

незаконного использования объектов

авторского права или смежных прав;

- причинения именно этими деяниями

крупного ущерба.

-

11

12.

Что такое «присвоение авторства», понятно вполне. ЕслиВасилий Пупкин выпустит в свет и станет распространять в

торговле поэму «Мёртвые души» за своим авторством,

всякому ясно, что сие есть плагиат, сиречь то самое

присвоение авторства.

12

13. Практика

Практика. Гр. Нестеров, зарегистрированный какчастный предприниматель без образования юридического

лица, арендовал в средней школе помещение музыкальной

студии с соответствующим оборудованием, на котором

копировал и тиражировал практически промышленным

способом фонограммы отечественных и иностранных

исполнителей – певцов, музыкантов. Выпущенную таким

образом продукцию Нестеров сбывал на «Горбушке».

13

14.

В ходатайстве следователю, а затем и прокурорузащитник поставил вопрос об отсутствии состава

преступления по той причине, что:

А) в ст. 146 УК законодатель не «развернул» понятия

незаконного использования объектов авторского права, а

значит – мнение следователя о том, что тиражирование

(копирование) тех или иных фонограмм является

незаконным использованием объектов авторского права –

лишь частное мнение, не закреплённое в законе. Проще

говоря, любая статья УК конкретна, ею чётко описывается

деяние, которое запрещено, причём именно описывается, а

не просто называется; ну, скажем,

ст. 105 УК РФ –

убийство – звучит так: «убийство, то есть умышленное

причинение смерти другому человеку...». И это запрещено

под страхом наказания.

14

15.

А в статье 146 УК как раз нет этого то есть... Неперечислено, в чём именно, в каких формах выражается

незаконное использование объектов авторских прав, не

указано, какие же конкретно действия с объектом авторского

права надлежит считать запрещёнными законом.

То есть, эта норма закона оказалась демагогической и

декларативной, по сути не запретив конкретных действий в

отношении объектов авторских прав. А что прямо не

запрещено законом, то разрешено!

15

16.

Б) Состав данного преступления будет налицо лишь втом случае, если незаконное использование объектов

авторского права причинило крупный ущерб. То есть,

исходя из обстоятельств данного конкретного дела,

следствием предполагается, что вследствие самого факта

тиражирования и перезаписи якобы кому-то (условно –

правообладателю) причинён крупный ущерб.

Но, простите, за счёт чего? Да, обвиняемый

действительно, не имея надлежаще оформленного

разрешения, в большом количестве воспроизводил

фонограммы исполнителей песен. Ну и что? Кто от этого

пострадал, причём КРУПНО?

16

17.

Ответов на эти вопросы следствие дать не смогло. Да, уследствия были предположения о сбыте Нестеровым

поддельной

(контрафактной)

аудиопродукции

на

«Горбушке», но «с поличным» при продаже его не ловили,

данными о количестве ранее проданных кассет и дисков

следствие не располагало, а, значит, было лишено

возможности конкретизации объёма вины Нестерова и

определения адреса и суммы ущерба.

17

18.

Статья 146 УК РФ нормативно-правовая базаК

нормативно-правовой

базе,

регулирующей

ответственность по статье 146 Уголовного Кодекса

Российской Федерации за нарушение авторских и смежных

прав, относятся следующие Кодексы, нормативно правовые

акты, комментарии и материалы:

- Уголовный Кодекс Российской Федерации;

- Постановление Пленума Верховного Суда Российской

Федерации

№

14

от

26

апреля

2007

года;

- Главы 69-71 части 4 Гражданского кодекса Российской

Федерации.

18

19.

Всем, кто подозревается или обвиняется по статье 146 УК,придерживаться

следующей

линии

поведения:

- не соглашаться на уговоры сотрудников полиции и не давать

показаний, а также не подписывать никаких документов без участия

вашего адвоката, либо заранее не проконсультировавшись с ним;

- выбрать себе независимого защитника – адвоката никак не

связанного с сотрудниками правоохранительных органов;

- если случился допрос без участия адвоката, не давать показаний,

воспользовавшись правом, предусмотренным статьей 51

Конституции РФ, в соответствии с которым Вы не обязаны

давать показания против себя и своих близких родственников;

- не соглашаться с обвинением в полном объеме и не идти на

особый порядок рассмотрения дела в суде, по крайней мере, без

совета с вашим адвокатом. Особый порядок предусматривает

согласие с обвинением в полном объеме, в том числе и с размером

ущерба, причиненного правообладателю.

19

20. Регистрация программ для ЭВМ и баз данных

Обязательная государственная регистрация объектамавторского права не требуется (п.4, ст.1259 части 4 ГК

РФ). Но такая регистрация может помочь в некоторых

ситуациях:

- регистрация (свидетельство и публикация в официальном

бюллетене) служит дополнительным доказательством

авторства в случае возникновения конфликтов;

- при провозе программ через границу;

- при

работе

с

иностранными

клиентами.

20

21.

Программы для ЭВМ или базы данных не должнысодержать сведения, составляющие государственную, а

также иную охраняемую законом тайну. Правообладатель

несет ответственность за разглашение сведений о программе для

ЭВМ или базе данных, содержащей сведения, составляющие

государственную или иную охраняемую законом тайну, в

соответствии с законодательством РФ.

Большинство программ и баз данных

создается в связи с выполнением служебного

задания работодателя. Если в договоре между

ними не предусмотрено иное, то все права на

созданное

произведение

принадлежат

21

работодателю!!!

22.

Зарегистрировать компьютерную программу, базуданных или топологию интегральной микросхемы можно в

Федеральном институте промышленной собственности

(ФИПС). Такая регистрация и депонирование произведения

носят заявительный характер, экспертиза не проводится.

Экземпляр произведения хранится у регистрирующего

органа.

На регистрацию программы предоставляется не более

70 листов текста программы, на регистрацию БД - не более

50 листов.

22

23.

Стандартная регистрация занимает 2 месяца (приправильном заполнении всех документов).

Задачей рассмотрения заявки на регистрацию является

проверка содержания заявки, наличия необходимых документов

и их соответствия требованиям, установленным Гражданским

Кодексом, часть 4 и Правилами Роспатента.

При положительном результате проверки заявки программа

для ЭВМ или база данных вносится в Реестр программ для ЭВМ

или в Реестр баз данных, а правообладателю направляется

уведомление о регистрации и выдается свидетельство о

государственной регистрации.

ФИПС публикует сведения об официальной регистрации в

своем официальном бюллетене.

23

24. Программа, разработанная с использованием нелицензионной версии инструментальных средств является нелицензионной.

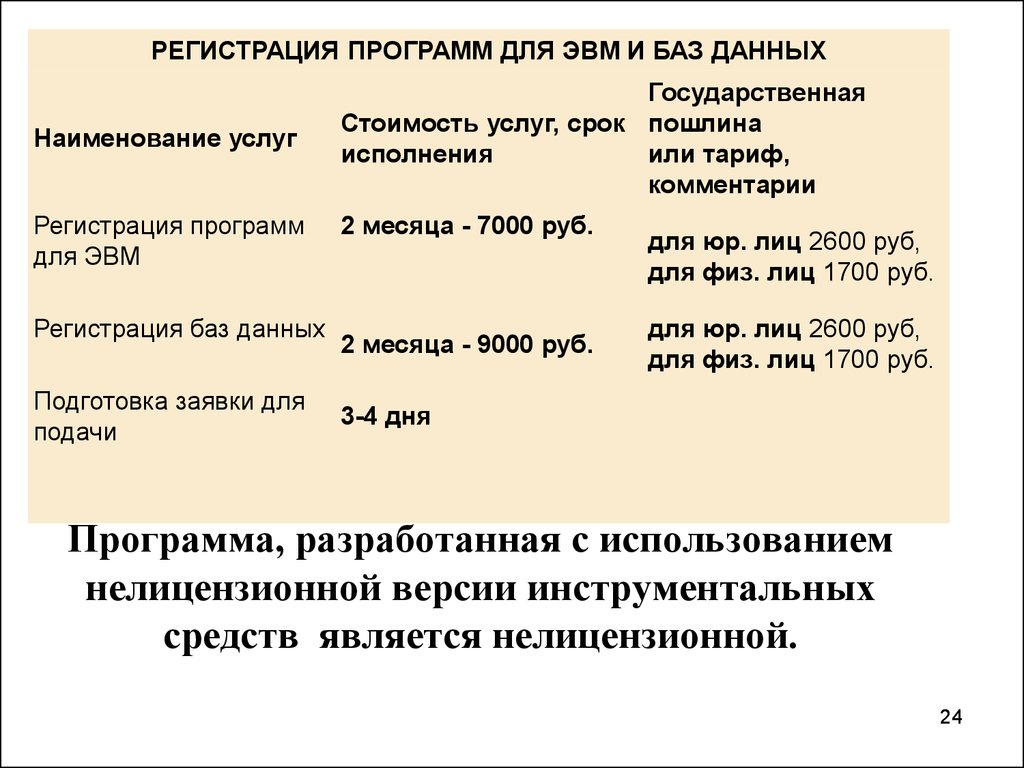

РЕГИСТРАЦИЯ ПРОГРАММ ДЛЯ ЭВМ И БАЗ ДАННЫХНаименование услуг

Регистрация программ

для ЭВМ

Регистрация баз данных

Подготовка заявки для

подачи

Государственная

Стоимость услуг, срок пошлина

исполнения

или тариф,

комментарии

2 месяца - 7000 руб.

2 месяца - 9000 руб.

для юр. лиц 2600 руб,

для физ. лиц 1700 руб.

для юр. лиц 2600 руб,

для физ. лиц 1700 руб.

3-4 дня

Программа, разработанная с использованием

нелицензионной версии инструментальных

средств является нелицензионной.

24

25. Пиратство

Виды компьютерного пиратства (Некоммерческоепартнерство поставщиков программных продуктов (НП

ППП)):

1. Производство и распространение контрафактного ПО.

2. Продажа ПК с предустановленным нелицензионным

ПО.

3. Установка нелицензионных версий ПО по заказу

пользователя.

4. Воспроизведение нелицензионного ПО конечными

пользователями.

5.

Нелегальное

распространение

программ

по

телекоммуникационным каналам.

6.

Несанкционированный

выпуск

технической

документации

25

26.

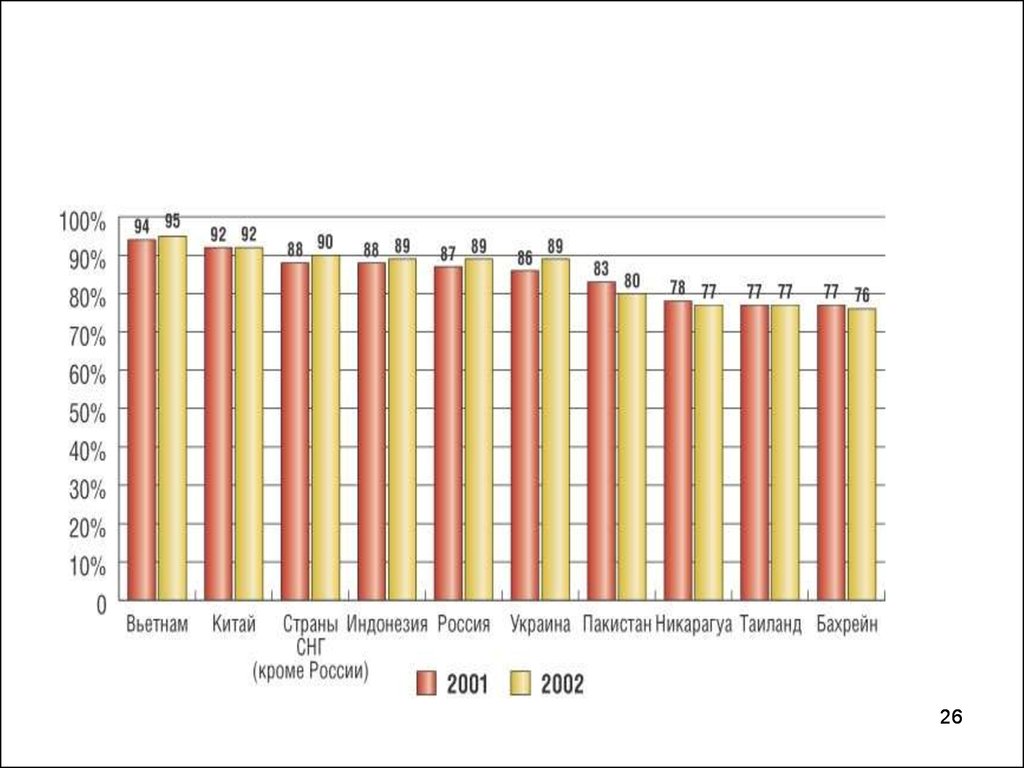

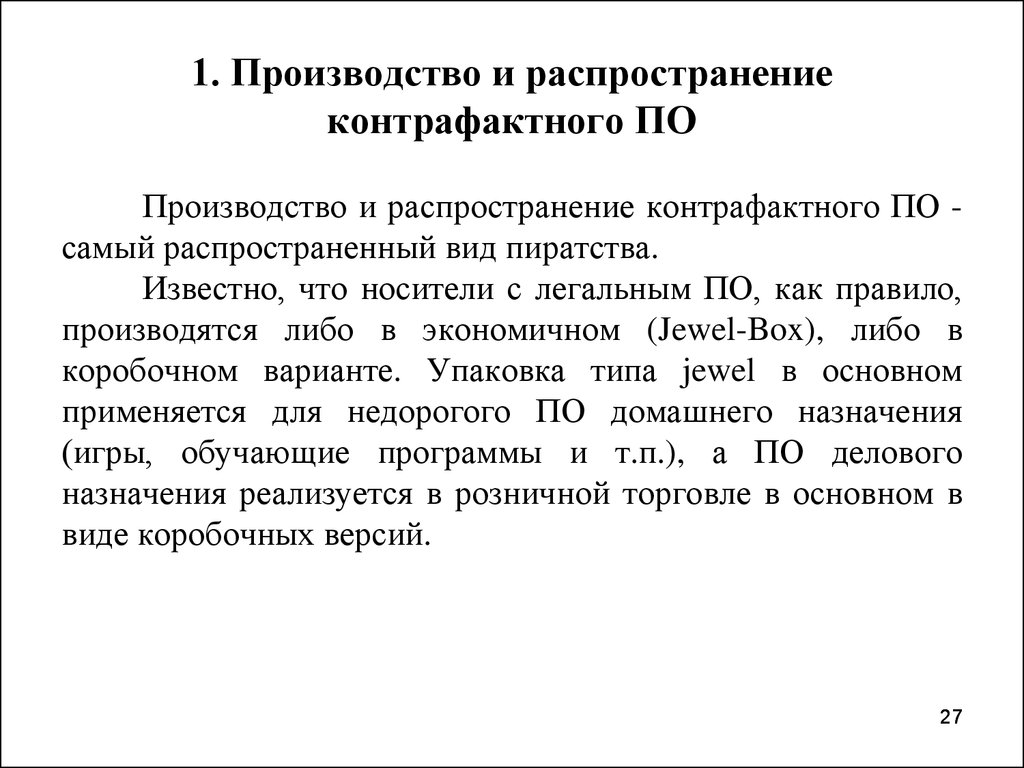

2627. 1. Производство и распространение контрафактного ПО

Производство и распространение контрафактного ПО самый распространенный вид пиратства.Известно, что носители с легальным ПО, как правило,

производятся либо в экономичном (Jewel-Box), либо в

коробочном варианте. Упаковка типа jewel в основном

применяется для недорогого ПО домашнего назначения

(игры, обучающие программы и т.п.), а ПО делового

назначения реализуется в розничной торговле в основном в

виде коробочных версий.

27

28.

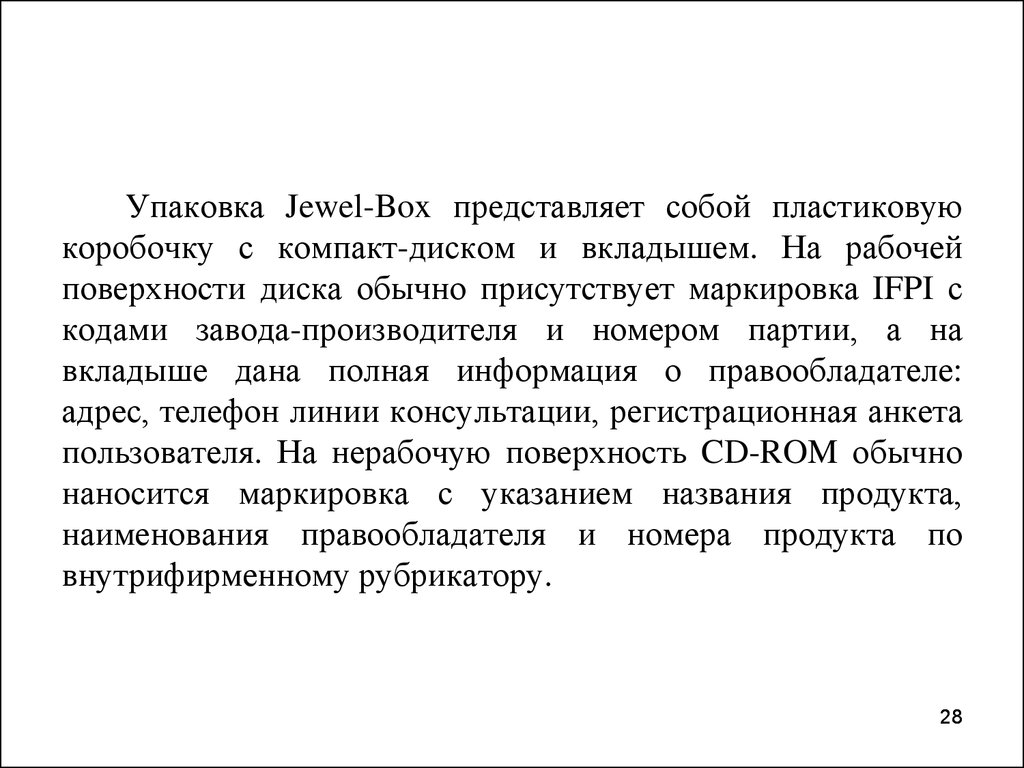

Упаковка Jewel-Box представляет собой пластиковуюкоробочку с компакт-диском и вкладышем. На рабочей

поверхности диска обычно присутствует маркировка IFPI с

кодами завода-производителя и номером партии, а на

вкладыше дана полная информация о правообладателе:

адрес, телефон линии консультации, регистрационная анкета

пользователя. На нерабочую поверхность CD-ROM обычно

наносится маркировка с указанием названия продукта,

наименования правообладателя и номера продукта по

внутрифирменному рубрикатору.

28

29.

Накартонную

коробку

наносятся

данные

производителя: товарные знаки, серийный номер и т.д.

Внутри

коробки,

как

правило,

присутствуют:

регистрационная карточка конечного пользователя,

лицензионное соглашение и техническое руководство по

работе с продуктом, выполненное в виде буклета.

Некоторые программные продукты содержат сертификат

подлинности, обладающий различными средствами

защиты (водяные знаки и т.п.).

29

30. 2. Продажа ПК с предустановленным нелицензионным ПО

Установка нелегального ПО и продажа компьютероввместе с подобным программным обеспечением — тоже

весьма

распространенный

вид

пиратства.

Обычно

производители

ПО

предлагают

фирмам-сборщикам

специальные схемы лицензирования для продажи новых

компьютеров вместе с предустановленным ПО — так

называемые OEM-версии. Если покупатель изъявляет

желание приобрести компьютер с предустановленным ПО,

ему должен быть передан ОЕМ-пакет, представляющий

собой нераспечатанную пластиковую (или бумажную)

упаковку, в которую вложены носитель и техническое

руководство пользователя.

30

31. 3. Установка нелицензионных версий ПО по заказу пользователя

Одной из форм пиратства занимаются так называемыечерные

внедренцы

—

лица,

устанавливающие

нелицензионный софт по заказу пользователя. Таким

установщикам, как правило, предъявляется обвинение сразу

по двум статьям Уголовного кодекса Российской Федерации

(УК РФ) — 146 «Нарушение авторских и смежных прав» (за

незаконное копирование и распространение ПО) и 272

«Неправомерный

доступ

к

охраняемой

законом

компьютерной информации» (за взлом системы защиты).

31

32. 4. Воспроизведение нелицензионного ПО конечными пользователями

Согласно закону, допускается установка лишь однойкопии программы и только на один компьютер, если

договором с правообладателем не предусмотрено иное. Если

же лицо, которое приобрело один экземпляр программы для

ЭВМ, предполагает произвести большее количество

инсталляций, то ему необходимо заключить отдельный

лицензионный договор.

32

33. 5. Нелегальное распространение программ по телекоммуникационным каналам

Нелегальное распространение программного обеспеченияпо электронной почте, через Интернет и иные информационные

сети общего доступа — очень серьезный вид правонарушений, так

как за считанные часы с одного сервера могут быть

распространены тысячи копий программного продукта.

Формы могут быть различные: несанкционированная

загрузка любой программы на сервер в сети Интернет, пересылка

программ посредством электронной почты, открытие общего

доступа к сетевому ресурсу таким образом, что третьи лица

получают возможность скопировать эти программы (это

называется предоставлением доступа сетевыми и иными

способами).

33

34. 6. Несанкционированный выпуск технической документации

Одним из существенных недостатков пиратскогоПО является отсутствие руководства пользователя.

Документы,

содержащие

инструкции

по

взлому

программного обеспечения, выжимки из документации,

непосредственно подстрекают пользователей к совершению

запрещенных законодательством деяний, то есть по сути

являются особой формой пиратства.

34

35.

Уровень пиратства на российском рынке компактдисков и DVD, по оценкам экспертов, за последние месяцывырос с 70-75 до 80%, а доходы от реализации легальной

продукции

в

среднем

снизились

на

25-30%

(http://business.compulenta.ru/411514/ 19.03.09).

Объем российского рынка легальных продаж DVD и CD,

по оценкам экспертов, в прошлом году составил $1,5-2 млрд.

35

36. Правоприменительная практика. Продавцы нелегального ПО

Приговором Останкинского районного суда г. Москвы от05.03.2010г. П. признан виновным в совершении

преступлений, предусмотренных ст.146 ч.2., ст.146 ч.3 п.«в»,

ст.273 ч.1 УК РФ. П. совершил незаконное использование

объектов авторского права, распространение вредоносной

программы для ЭВМ, приобретение и хранение

контрафактных экземпляров произведений в целях сбыта,

совершенные в особо крупном размере. По совокупности

приговоров П. назначено наказание в виде 1 года 9 месяцев

лишения свободы в колонии общего режима. Гражданский

иск Adobe Systems, заявленный по делу, удовлетворен в

полном объеме со взысканием с П. 311358 р.

36

37.

С. осужден за незаконное приобретение, хранение иперевозку контрафактных экземпляров произведений в целях

сбыта, совершенные в особо крупном размере. Приговором

Видновского городского суда Московской области С.

признан

виновным

в

совершении

преступления,

предусмотренного п.«в» ч.3 ст.146 УК РФ и приговорен к 1

году лишения свободы условно.

37

38.

Б. осужден за незаконное приобретение, хранение,перевозку контрафактных экземпляров произведений в целях

сбыта, совершенные в особо крупном размере. Приговором

Апатитского городского суда Мурманской области Б. был

признан

виновным

в

совершении

преступления,

предусмотренного п. «в» ч. 3 ст. 146 УК РФ, и приговорен к

1 году лишения свободы условно. Производство по

гражданскому иску компании Adobe Systems было

прекращено, т.к . Г. принял все меры для примирения с

компанией и загладил причиненный вред.

38

39.

С. осужден за незаконное использование объектовавторского права, а равно хранение нелегального ПО в целях

сбыта, совершенное в крупном размере. Мировым судьей

судебного учacтка №15 Сахалинской области по

Тымовскому району С. признан виновным в совершении

преступления, предусмотренного ч.2 ст.146 УК РФ. С.

назначено наказание в виде 8 мес. лишения свободы условно

с испытательным сроком в 6 мес. Гражданский иск Adobe

Systems на сумму 355189р. судом удовлетворен в полном

объеме

39

40. Классификация программных средств обеспечения информационной безопасности

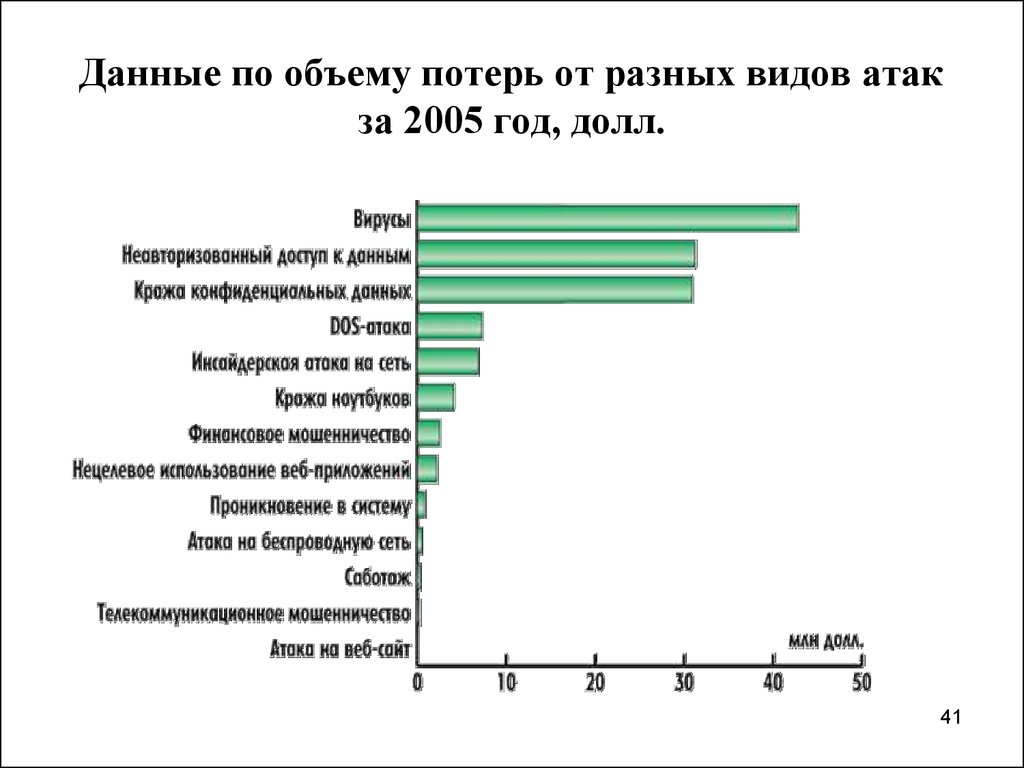

4041. Данные по объему потерь от разных видов атак за 2005 год, долл.

4142.

Суммарный объем потерь за 2005 год — 130 104 542 долл.Количество предприятий-респондентов (США) — 700

Исходя из этого, можно сделать вывод, что кража

конфиденциальной информации имеет один из наиболее

высоких рейтингов среди всех ИТ-угроз в США. Стоит

отметить, что найти виновного без решения вопросов

идентификации и аутентификации невозможно!

42

43. Основные сервисы безопасности:

- идентификация и аутентификация;- контроль защищенности;

- контроль целостности и аутентичности информации;

- межсетевое экранирование;

- построение VPN;

- протоколирование/аудит;

- разграничение доступа;

- управление безопасностью;

- фильтрация контента;

- шифрование.

43

44. Классификация программных средств обеспечения информационной безопасности

Средства обеспечения информационной безопасностиможно условно разделить на две категории:

1. программные средства, выполняющиеся на стандартном

сервере или на рабочей станции под управлением

соответствующей операционной системы;

2.

аппаратно-программные

комплексы,

нередко

функционирующие под управлением специализированных

операционных систем.

44

45. Классификация программных средств

1. средства управления идентификацией и доступом кресурсам и средства администрирования доступа;

2. средства шифрования данных и трафика;

3. антивирусы;

4. средства обнаружения атак;

5. другие средства.

Обычно средства обеспечения информационной

безопасности применяются в комплексе, поэтому во

многих источниках нередко говорят не о конкретных

продуктах, а о платформах безопасности — security

platforms.

45

46. 1. Средства управления идентификацией и доступом к ресурсам и средства администрирования доступа

Это ПО, предназначенные для предоставлениядоступа пользователей к ресурсам на основе заранее

заданных критериев.

- средства управления паролями;

- средства идентификации на основе биометрических

данных или при помощи различных устройств типа смарткарт.

46

47. 2. Средства шифрования данных и трафика.

ПО для предотвращения несанкционированногодоступа к данным:

- средства шифрования трафика мобильных устройств;

- средства, реализующие инфраструктуру открытых

ключей.

47

48. 3. Антивирусы.

ПО предназначенные для сканирования и обнаружениявирусов и иного вредоносного кода на рабочих станциях,

серверах, иных устройствах, а также для устранения

последствий их появления и функционирования.

Поскольку сегодня передача вирусов происходит в

основном посредством сообщений электронной почты,

наиболее распространенной категорией корпоративного

антивирусного ПО являются антивирусы для почтовых

серверов, распознающие сигнатуры вирусов внутри

сообщений. Наряду с этим многие компании выпускают

антивирусное ПО для файловых серверов, а также

специализированное

ПО,

используемое

Интернетпровайдерами.

48

49.

Вредоносные программы – программы, которые прямоили косвенно дезорганизуют процесс обработки информации

или способствуют ее искажению или утечке.

- вирусы – вредоносные программы, которые внедряются

в другие программные средства для выполнения

определенной нежелательной функции на рабочей станции

пользователя;

- троянский конь или троян – программа, при

использовании которой нарушается функционирование

системы безопасности. Трояны видоизменяют, изменяют и

передают информацию во вне;.

черви

–

вредоносная

программа,

которая

распространяется по сети, заражая ПО пользователей для

выполнения нежелательной функции;

- «захватчик» - программа, которая захватывает или

монополизирует ресурсы в вычислительных системах, не

давая другим программам использовать эти ресурсы.

49

50.

Антивирусное ПО обязательно содержит следующиекомпоненты:

- приложение для управления настройками;

- средства сканирования файлов и поиска сигнатур

вирусов;

- база данных или библиотека, содержащая определения

известных

вирусов

(заметим,

что

успешность

функционирования антивирусного ПО зависит от

регулярности обновления баз данных, содержащих

определения вирусов).

50

51. 4. Средства обнаружения атак.

ПО для мониторинга трафика, протоколов, данныхсистемного аудита с целью определения, идентификации и

изоляции попыток осуществления неавторизованного

доступа к ресурсам сети или операционной системы.

51

52. Наиболее распространенные виды атак

Угадывания паролей, парольные атаки – специальноевоздействие на сетевой ресурс методом перебора имен

пользователей и их паролей с целью получения доступа к

этому ресурсу. Могут производиться с использованием

специализированных программ генераторов паролей так и

через предварительное использование IP-спуффинга,

использование троянов.

IP-spoofing — атака, заключающаяся в использовании в

IP-пакетах, отправляемых жертве, в качестве обратного

адреса IP-адрес хоста, которому она доверяет; легко

осуществима в UDP, в некоторых случаях возможна в TCPсоединениях.

52

53.

2. Отказ в обслуживании (Denial of Service, DoS) — одиниз наиболее распространенных видов сетевых атак.

Простейшая форма проявления подобной атаки — отказ от

выполнения вполне легитимного запроса в связи с тем, что

все ресурсы сети (либо функционирующего в ней

программного

обеспечения)

заняты

обслуживанием

большого количества запросов, поступающих из других

источников. Отметим, что следует не только защищать свою

сеть от подобных атак, но и предотвращать возможность

использования ее в качестве источника атаки на сети других

компаний.

53

54.

3. Использование стандартных паролей — этот видрассчитан на то, что администратор сети или базы данных не

изменил административных паролей, значение которых по

умолчанию документировано и, следовательно, известно.

4. malware (malicious softeware) — использует

специальное программное обеспечение, предназначенное для

несанкционированного мониторинга сети, поиска уязвимых

мест и выявления паролей.

5. Вирусы — разновидность malware; это ПО, служащее,

как правило, для разрушения данных либо для нарушения в

работе

сети

и

отличающееся

способностью

к

саморазмножению. Нередко вирусы используются и для

получения

контроля

над

сетью

или

для

несанкционированного доступа к ресурсам.

54

55.

6. Сниффинг пакетов - прикладная программа, котораяперехватывает сетевые пакеты, передающиеся в открытом

режиме. Если некоторые данные передаются в текстовом

формате, с помощью сниффера можно подключит полезную

и конфиденциальную информацию (имена пользователей и

пароли).

7. IP-спуфинг или маскарадинг. Под ним понимается

выполнение каких-либо действий одним пользователем от

имени другого. Осуществляется двумя способами:

- злоумышленник может воспользоваться IP-адресом,

находящимся в диапазоне санкционированных адресов ;

- авторизоваться внешним IP-адресом, которому

разрешен доступ к ресурсам.

55

56.

8. Сборка мусора подразумевает использованиеспециальных программ и оборудования для сбора

информации, остающейся после окончания работы

пользователя.

56

57. 5. Другие средства.

- брандмауэры;- средства создания виртуальных частных сетей;

- средства фильтрации входящего Web-трафика

57

58.

Корпоративные брандмауэрыКорпоративные брандмауэры контролируют трафик,

поступающий в локальную корпоративную сеть и

выходящий из нее, и могут представлять собой как чисто

программные средства, так и аппаратно-программные

комплексы. Каждый пакет данных, проходящий через

брандмауэр, анализируется им (например, на предмет

происхождения

или

соответствия

иным

правилам

пропускания пакетов), после чего пакет либо пропускается,

либо нет. Обычно брандмауэры могут выполнять роль

фильтра пакетов или роль прокси-сервера, в последнем

случае брандмауэр выступает в качестве посредника в

выполнении запросов, инициируя собственный запрос к

ресурсу и тем самым не допуская непосредственного

соединения между локальной и внешней сетями.

58

59. Парольная защита: прошлое, настоящее, будущее

Одним из важнейших методов защиты длясоблюдения

конфиденциальности

является

разграничение доступа. Практически с момента

создания первых многопользовательских операционных

систем для ограничения доступа используются пароли.

Исследования Gartner показывают, что от 10 до 30%

звонков в службу технической поддержки компаний

составляют

просьбы

сотрудников

по

поводу

восстановления забытых ими паролей.

По данным IDC, каждый забытый пароль обходится

организации в 10-25 долл. Добавим сюда еще

необходимость его постоянной смены и требование

неповторяемости паролей.

59

60. Многофакторная аутентификация

Рассмотрим двухфакторную аутентификацию. Основнымпреимуществом такой аутентификации является наличие

физического ключа и PIN-кода к нему, что обеспечивает

дополнительную устойчивость к взлому. Ведь утрата

аппаратного ключа не влечет за собой компрометацию

пароля, поскольку, кроме ключа, для доступа к системе

нужен еще PIN-код к ключу.

60

61. Классификация средств идентификации и аутентификации

6162.

В электронных системах идентификационные признакипредставляются в виде кода, хранящегося в защищенной

области памяти идентификатора (носителя) и, за редким

исключением,

фактически

не

покидающего

ее.

Идентификаторы в этом случае бывают следующие:

- контактные смарт-карты;

- бесконтактные смарт-карты;

- USB-ключи (USB-token);

- iButton.

62

63. Электронные системы идентификации и аутентификации

Электронные системы идентификации иаутентификации

В состав электронных систем идентификации и

аутентификации входят контактные и бесконтактные смарткарты и USB-ключи (USB-token).

Контактные смарт-карты и USB-ключи

USB-ключи работают с USB-портом компьютера и

изготавливаются в виде брелоков.

eToken — персональное средство аутентификации и

хранения данных, аппаратно поддерживающее работу с

цифровыми сертификатами и электронными цифровыми

подписями (ЭЦП). eToken может быть выполнен в виде

стандартной смарт-карты или USB-ключа.

63

64. Основные области применения eToken

двухфакторная аутентификация пользователей придоступе к серверам, базам данных, приложениям,

разделам веб-сайтов;

безопасное хранение секретной информации: паролей,

ключей ЭЦП и шифрования, цифровых сертификатов;

защита электронной почты (цифровая подпись и

шифрование, доступ);

защита компьютеров от несанкционированного

доступа (НСД);

защита сетей и каналов передачи данных (VPN, SSL);

клиент-банк, системы типа e-banking и e-commerce.

64

65.

При работе с многофакторной аутентификациейпользователь получает целый ряд преимуществ. В частности,

ему требуется помнить всего один пароль к eToken вместо

нескольких паролей к приложениям. Кроме того, теперь

отпадает необходимость в регулярной смене паролей. Да и в

случае утери eToken ничего страшного не произойдет. Ведь

для того, чтобы воспользоваться найденным (украденным)

eToken, необходимо еще знать его пароль.

65

66. Основное назначение eToken:

строгаядвухфакторная

аутентификация

пользователей при доступе к защищенным ресурсам

(компьютерам, сетям, приложениям);

безопасное хранение закрытых ключей цифровых

сертификатов, криптографических ключей, профилей

пользователей, настроек приложений и пр. в

энергонезависимой памяти ключа;

аппаратное выполнение криптографических операций

в доверенной среде (генерация ключей шифрования,

симметричное

и

асимметричное

шифрование,

вычисление хеш-функции, формирование ЭЦП).

66

67. Бесконтактные смарт-карты

Бесконтактные смарт-карты (БСК) широко используютсяв различных приложениях как для аутентификации (режим

электронного пропуска, электронный ключ к двери и т.д.),

так и для разного рода транспортных, идентификационных,

расчетных и дисконтных приложений.

67

68.

Типичная начальная последовательность команд дляработы приложения с картой включает:

- захват карты (выбирается первая находящаяся в поле

антенны считывателя карта), если необходимо — включение

антиколлизионного алгоритма (команда антиколлизии

сообщает приложению уникальный серийный номер

захваченной карты, точнее уникальный номер встроенной в

карту микросхемы);

- выбор карты с данным серийным номером для

последующей работы с памятью карты или ее серийным

номером.

Указанная последовательность команд выполняется за 3

мс, то есть практически мгновенно.

68

69. Процесс аутентификации смарт-карты

На первом шаге карта посылает считывателюсформированное ею случайное число. Считыватель

добавляет к нему свое случайное число, шифрует

сообщение

и

отправляет

его

карте.

Карта

расшифровывает полученное сообщение, сравнивает свое

случайное число с числом, полученным в сообщении;

при совпадении она заново зашифровывает сообщение и

направляет

его

считывателю.

Считыватель

расшифровывает послание карты, сравнивает свое

случайное число с числом, полученным в сообщении, и

при совпадении чисел аутентификация считается

успешной.

69

70. Применение eToken для контроля физического доступа

RFID-технология (Radio Frequency IDentification —радиочастотная

идентификация)

является

наиболее

популярной

сегодня

технологией

бесконтактной

идентификации.

Радиочастотное

распознавание

осуществляется с помощью закрепленных за объектом так

называемых RFID-меток, несущих идентификационную и

другую информацию.

70

71. «Электронный пропуск»

Помимо традиционных преимуществ RFID-технологий,комбинированные USB-ключи и смарт-карты eToken,

используя единый «электронный пропуск» для контроля

доступа в помещения и к информационным ресурсам,

позволяют:

- сократить расходы;

- защитить инвестиции, сделанные в ранее приобретенные

СКУД, за счет интеграции eToken с большинством типов

RFID-меток;

71

72.

- уменьшить влияние человеческого фактора на уровеньинформационной безопасности организации: сотрудник не

сможет покинуть помещение, оставив комбинированную

карту на рабочем месте;

- автоматизировать учет рабочего времени и перемещений

сотрудников по офису;

провести поэтапное внедрение путем постепенной замены

выходящих из эксплуатации идентификаторов.

72

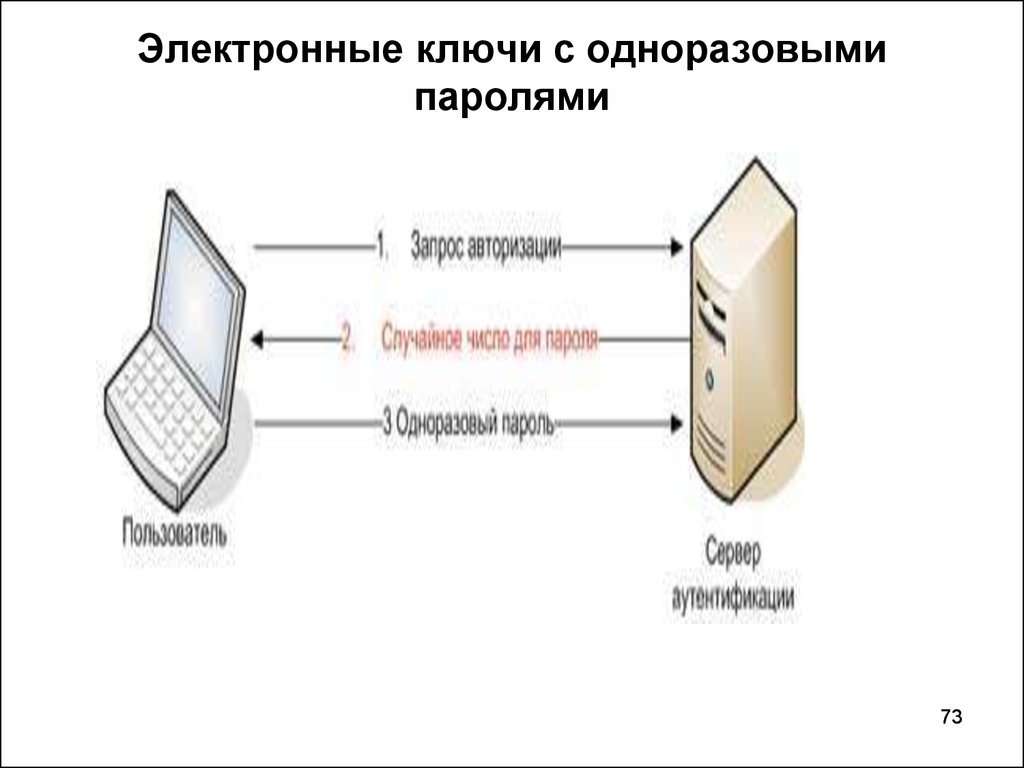

73. Электронные ключи с одноразовыми паролями

7374.

Аппаратные реализации генераторов одноразовыхпаролей называют ОТР-токенами. Они имеют небольшой

размер и выпускаются в различных формфакторах:

- карманный калькулятор;

- брелок;

- смарт-карта;

- устройство, комбинированное с USB-ключом;

- специальное программное обеспечение для карманных

компьютеров.

74

75.

При необходимости получить соединение с сетьюпользователь вводит PIN-код, а затем генерирует разовый

пароль, нажимая кнопку на eToken NG. При этом пароль

формируется как PIN-код плюс Token-код. На стороне

сети этот пароль проверяется с помощью специального

серверного ПО.

75

76. ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ

КАЧЕСТВО ПРОГРАММНОГООБЕСПЕЧЕНИЯ

76

77. Термины

Программное средство(ПС) – совокупность программ

определенного назначения, пригодных для использования на

ЭВМ, прошедших испытания, с зафиксированными

показателями качества и снабженных документацией,

достаточной для квалифицированной эксплуатации по

назначению и использованию как продукта производственно

– технического назначения.

Комплекс

программ

(КП)

–

совокупность

взаимосвязанных программ для ЭВМ, в основном как объект

разработки на различных этапах его создания, однако еще не

достигших завершенного состояния, пригодного для

тиражирования

и

эксплуатации

с

определенными

качественными показателями. Поэтому в процессе анализа

технологии проектирования преимущественно используются

термины «комплекс программ» и только после успешного

завершения испытаний – термин «программное средство».

77

78.

В понятие программа далее включаются тексты любыхпрограмм на языке программирования или в объектном коде,

пригодном для исполнения на ЭВМ. Опыт создания и

применения сложных ИС в последние десятилетия выявил

множество ситуаций, при которых сбои и отказы их

функционирования

были

обусловлены

дефектами

комплексов программ и отражались большим ущербом.

78

78

79.

Уникальность программного обеспечения средидругих инженерных систем заключается в отсутствии

средств, способных достоверно измерять уровень их

безопасности и надежности.

Вследствие ошибок в программах автоматического

управления погибло несколько отечественных, американских

и французских спутников, происходили отказы и катастрофы

в

сложных

административных,

банковских

и

технологических ИС.

90 % стоимости ИС составляет

ПС.

79

79

80.

В зарубежных источниках было показано, на примере

разработки программ противоракетной обороны США (СОИ),

что при существующем уровне развития методов, технологий и

средств автоматизации проектирования, что есть предельные

масштабы и объемы комплексов программ, при которых

невозможно

обеспечить

при

допустимых

затратах

необходимую

надежность

их

функционирования

и

безопасность применения. Очень высокие требования к

качеству программ для подобных систем принципиально

не могут быть выполнены, вследствие реальных

ограничений всех видов ресурсов: бюджета, длительности

разработки, характеристик вычислительных систем и

квалификации специалистов. Применение таких систем при

недостаточной их надежности и безопасности теряет смысл и

может становиться не только бесполезным, но и опасным.

80

80

81.

Следует отметить, что проблема надежности ПС

имеет, по крайней мере, два аспекта: обеспечение и

оценка (измерение) надежности. Практически вся

имеющаяся литература на эту тему посвящена первому

аспекту, а все, что есть в книгах и статьях на тему

количественного измерения надежности ПС, как правило,

представляют собой попытки перенести терминологию и

методы оценки надежности аппаратуры на ПС. Вместе с

тем, очевидно, что надежность ПС важнее таких

традиционных ее характеристик, как время исполнения

или требуемый объем оперативной памяти, однако

никакой общепринятой количественной меры надежности

программ до сих пор не существует.

81

81

82. Экспоненциальная модель надежности ПО

N(T)=x*EXP(-λ*t)

x

6

4

1

6

Nош=K1*K2 *K3*EXP(-λ*t)

82

82

83.

По статистике 31%программных проектов

завершаются провалом, 53% проектов завершаются с

перерасходом бюджета в среднем в 1,9 раза и только 16%

проектов укладываются в срок и бюджет.

Причина провалов кроется в том, что ПО является

продуктом творческого акта разработки — ремесла или

искусства в том смысле, что эта деятельность

совершается скорее ремесленником, чем художником.

При обычном положении дел ПО не является результатом

повторяющегося акта производства.

Каждая ИС уникальна!!!

84. Что такое ошибка ПО. Варианты.

1. ПО содержит ошибку, если его поведение не

соответствует спецификациям. Это определение

страдает существенным недостатком, поскольку не явно

предполагается, что спецификация корректна.

• 2. ПО содержит ошибку, если его поведение не

соответствует спецификациям при использовании в

установленных

при

установке

пределах.

Это

определение ещё хуже первого, т.к. система не редко

используется в непредусмотренных ситуациях и её

поведение должно оставаться разумным.

84

85.

3. ПО ведёт себя не в соответствии с

предоставленной

пользователю

технологической

инструкцией. Определение также страдает несколькими

изъянами: во-первых, возможны ситуации, когда ПО ведёт

себя в соответствии с технологической инструкцией, но

ошибки всё-таки имеются, т.к. они содержаться и в

программе и в самой технологической инструкции; вовторых, проблема возникает вследствие тенденции

описывать

в инструкциях только ожидаемую и

планируемую работу системы.

85

86.

4. Ошибка определяется, как не способность системыдействовать с исходным перечнем пользователя. Это тоже не

совсем корректно, поскольку зафиксированные требования

пользователя редко детализированы настолько, чтобы

описывать желаемое поведение ПО при всех мыслимых

обстоятельствах.

86

87.

5. В ПО имеется ошибка, если оно не выполняет того,что пользователю разумно от него ожидать. Отказ ПО –

это проявление ошибки в нём. Если разработчик ПО хочет

спроектировать удачную (жизнеспособную) системы, то

он всегда должен понимать что именно её пользователям

разумно ожидать.

87

88. Термин «Надёжность ПО»

1. Надёжность есть вероятность того, что прифункционирование системы в течение некоторого периода

времени не будет обнаружено ни одной ошибки.

Основной недостаток этого определения в том, что в нём

не учтено различие между ошибками разных типов.

88

89.

2. Надёжность ПО есть вероятность его работы без

отказов в течение определённого периода времени,

рассчитанная с учётом стоимости для пользователя

каждого отказа. Таким образом, надёжность ПО является

функцией воздействия ошибок на пользователя системы и

она не обязательно связана с оценкой (изнутри) ПО.

89

90. Источником ненадежности программ служат:

1. Наличие логических ошибок в проекте или егонесовершенство;

2. Неправильное кодирование, ошибки объединения

(сборки) отдельных программ в одну общую.

Если ошибки отсутствуют, то программа абсолютно

надежна.

По существу, все меры по обеспечению надежности

программ направлены на то, чтобы свести к минимуму

(если не исключить вообще) ошибки при разработке и как

можно раньше их выявить и устранить после

изготовления программы. Следует заметить, что

безошибочные программы, конечно же, существуют,

однако современные программные системы слишком

велики и почти неизбежно содержат ошибки.

90

91. Тестирование программ

Высокое качество программ может достигатьсябезошибочным

проектированием

(«пассивными

методами») и выявлением и устранением ошибок

(«активными методами»).

Основным активным методом является тестирование,

которое состоит в проверке программ на соответствие

заданным

правилам

построения

и

конкретным

результатам их исполнения. Тесты и тестирование широко

используется в технике для установления соответствия

изделий заданным правилам построения, техническим

условиям или заданиям на них и для определения

достигнутых показателей качества.

91

92.

«Тестирование – процесс выполнения программы снамерением найти ошибки».

В технической диагностики тестом называется

последовательность наборов сигналов (исходных данных),

которые подаются на вход изделия, и соответствующие им

наборы

эталонных,

правильных

сигналов

(результирующих данных), которые должны быть

получены на выходе.

92

93.

Программы как объект тестирования имеют рядособенностей, которые отличают процесс тестирования от

традиционного, применяемого для проверки аппаратуры и

других технических изделий. С этой позиции основными

особенностями программ являются:

- отсутствие полностью определенного эталона

(программы), которому должны соответствовать все

результаты тестирования проверяемой программы;

высокая сложность программ и принципиальная

невозможность

построения

тестовых

наборов,

достаточных для их исчерпывающей проверки;

93

94.

наличие в программах вычислительных илогических

компонент,

а

также

компонент,

характеризующихся стохастическим и динамическим

поведением.

-

94

95.

Для сложных программ практически всегда отсутствуетполностью определенный и точный эталон для всех

тестовых наборов. В аппаратных изделиях на этапе

контроля обычно имеется эталонный образец, по

которому могут быть определены все эталонные

результаты тестовых наборов. Для программ на этапах

проектирования,

когда

проводится

основное

тестирование, отсутствуют такие эталонные изделия.

95

96.

При существующей сложности программ не достижимоисчерпывающее их тестирование, гарантирующее абсолютно

полную проверку.

Современная

практика

тестирования

программ

базируется, в основном, на квалификации и интуиции

специалистов, что приводит к различию трудоемкости

создания программ и достигаемого качества.

На проведение тестирования при создании сложных ПС

требуется до 30-40% полных затрат и от эффекта его

выполнения в значительной степени зависят трудоемкость и

сроки создания программ.

96

97. Распределиние затрат по этапам жизненного цикла ПО

9798. Методы обеспечения надежности ПС

Для обеспечения надежности программ предложеномножество подходов, включая организационные методы

разработки, различные технологии и технологические

программные

средства,

что

требует,

очевидно,

привлечения значительных ресурсов. Однако отсутствие

общепризнанных критериев надежности не позволяет

ответить на вопрос, насколько надежнее становится

программное обеспечение при соблюдении предлагаемых

процедур и технологий и в какой степени оправданы

затраты.

98

99.

Надежность и качество ПС зависит от того, как строгособлюдается технология создания ПС. Насколько

профессиональна и опытна команда разработчиков,

насколько профессиональна команда, осуществляющая

тестирование КП, какие инструментальные средства

используются.

99

100.

Оценка количества ошибок очень приблизительная, о ееточности довольно сложно судить. Некоторые делают оценку

на основании интенсивности обнаружения ошибок. Некоторые

искусственно закладывают в систему ошибки и смотрят, какой

процент их будет выявлен при тестировании. Если заложили в

систему 10 ошибок и после тестирования помимо всех прочих

ошибок выявлено 7 из наших 10, то можно предположить, что

в результате тестирования выявлены 70 процентов ошибок.

100

101. Причиной неисправленных ошибок

Причиной неисправленных ошибок в коде служитобычное для программистов желание побыстрее дописать

программу и выпустить ее, а также давление со стороны

руководства и жесткие временные рамки, им

устанавливаемые. Так, например, происходило в Microsoft,

когда приоритетом для программистов было быстрое

написание большого количества новых дополнительных

программ и подпрограмм, или создание новых возможностей

для уже существующих, тогда как чистоте и надежности

кода не уделялось должного внимания.

101

102.

Есть примеры и таких ошибок, которые программистамчасто просто не под силу устранить, несмотря на то, что у

них есть достаточно времени, чтобы проанализировать и

проверить

код.

Например,

ошибка,

связанная

с

переполнением буфера данных, недавно обнаруженный и в

Windows XP и America Online Instant Messenger.

102

103.

Переполнение буфера, как известно, происходит тогда,когда программа пытается разместить в буфере больший

объем информации, чем для этого выделено на диске.

Хорошо

написанная

программа

проигнорирует

информацию, выходящую за пределы буфера (то есть,

попросту

"обрежет"

данные)

или

попытается

задействовать дополнительный участок памяти. Но в

большинстве случаев программы будут записывать

информацию, выходящую за пределы буфера, на другие

участки диска, даже поверх уже имеющихся данных.

Ариан-4 - Ариан 5.

103

104.

104105. Методы повышения надежности ПО

Контроль надежности и безопасности создаваемых имодифицируемых программ должен сопровождать весь

жизненный цикл ПС посредством специальной достаточно

эффективной технологии системы обеспечения их качества.

1. Одним из эффективных путей повышения

надежности ПС является стандартизация технологических

процессов и объектов проектирования, разработки и

сопровождения программ. В стандартах жизненного цикла

ПС обобщается опыт и результаты исследования множества

специалистов и рекомендации наиболее эффективные

современные методы и процессы. В результате таких

обобщений отрабатываются технологические процессы и

приемы разработки, а также методическая база для их

автоматизации.

105

106.

2.

Важнейшим

направлением

повышения

надежности ПС является повышение квалификации

персонала. Так на конференции Microsoft Tech Ed (начало

2002 г.), прошедшей в Барселоне, представители

компании Microsoft признали свои провалы по части

безопасности и представили некоторые данные о затратах

на повышение качества производимых программных

продуктов. Только расходы на оплату труда работников,

без учета прочих издержек, составили $100 млн. Теперь

все усилия руководства Microsoft направлены на

изменение

приоритетов

в

сторону

обеспечения

надежности ПС. Microsoft сконцентрировала свои усилия

на

улучшении

качества

менеджерского

труда,

контролирующего

и

управляющего

процессами

разработки.

106

107.

Переподготовку прошли 7000 сотрудников компании.Стратегия, предусматривает концентрацию на надежности и

безопасности

кода.

Суть

стратегии

состоит

в

предпочтительности написания "надежного" кода над

"крутым".

107

108.

3. Бета-тестирование. Часто фирмы для тестированиявновь создаваемых продуктов направляют так называемые

бета-версии в дружественные фирмы. Например, так

поступила Novell c ОС NetWare 5.0, 1C и т.д..

4. Важным аспектом повышения надежности ПС

является сертификация ПС. Основной целью

сертификации

ПС

является

защита

интересов

пользователей, государственных и ведомственных

интересов на основе контроля качества продукции,

обеспечения их высоких потребительских свойств,

повышения эффективности затрат в сфере их разработки,

производства, эксплуатации и сопровождения, повышения

объективности оценок характеристик и обеспечения их

конкурентноспособности.

108

109.

Формальной целью сертификации является подготовка ипринятие

решения

о

целесообразности

выдачи

сертификата соответствия с учетом трех групп факторов:

- полноты, точности и достоверности эталонных

исходных данных и измерительных параметров,

представленных в документации на ПС;

- достоверности и точности измеренных и обобщенных

результатов испытаний и получения адекватных реальных

показателей качества и надежности ПС;

- методологии и качества интерпретации данных об

объекте испытаний с учетом достоверности оценок,

квалификации и объективности испытаний, заказчиков и

пользователей.

109

110.

Проблема надежности ПС относится, видимо, ккатегории "вечных". Можно ожидать, что одним из

важнейших направлений повышения надежности ПС

будет

разработка

отечественных

стандартов

по

технологиям написания программ, соответствующих

западным стандартам.

110

111. Квалификация обслуживающего персонала ИС

Профессионализм оперативного персонала проявляется вкритических ситуациях при сбоях и отказах оборудования, когда

читать документацию поздно, да и по книгам самостоятельно

освоить современное ПО, например ОС Microsoft 20000 Server,

NetWare 5.0 или 1С:Предприятие практически невозможно.

111

112.

В 1991 году фирма Novell предложила компьютерномумиру

систему

авторизованного

обучения

и

сертификации специалистов. Сегодня два основных

непримиримых

конкурента

на

рынке

сетевых

операционных систем, фирмы Novell и Microsoft, имеют

тысячи авторизованных учебных центров во всем мире,

другие компьютерные фирмы (3Com, Compaq, Cisco и

др.) активно занимаются созданием собственной сети

авторизованного обучения. В первую очередь, это курсы

по сетевому программному обеспечению, сложному

сетевому оборудованию, «клиент-серверным» БД и

сложным приложениям уровня предприятия.

112

113.

Сертификация – это присвоение специалистуопределенного

Квалификационного

уровня.

Квалификационный уровень специалиста определяется по

результатам специального компьютерного тестирования.

Система авторизованного обучения – это курсы,

созданные непосредственно фирмой разработчиком и

производителем

программного

или

аппаратного

обеспечения

(оснащенные

соответствующим

оборудованием и программным обеспечением).

113

113

114.

Каждый курс рассчитан на несколько дней (до двухнедель), в каждом курсе определен предварительный

уровень знаний для специалистов, четко спланированы

практические занятия. Единые номера, название, тематика

и продолжительность курсов, специально разработанные

учебники, стандартные сертификаты об окончании курсов.

Эти сертификаты одинаково высоко ценятся как Америке,

так и в любой точке земного шара.

114

115.

Пооценкам

зарубежных

специалистов,

сертифицированные специалисты в среднем в 1,5-2 раза

меньше времени затрачивают на восстановление

работоспособности системы при сбоях и отказах

оборудования. По зарубежным источникам затраты на

подготовку (переподготовку) в 1000$ приносят фирме

доход в 3000$.

115

116. Определение качества

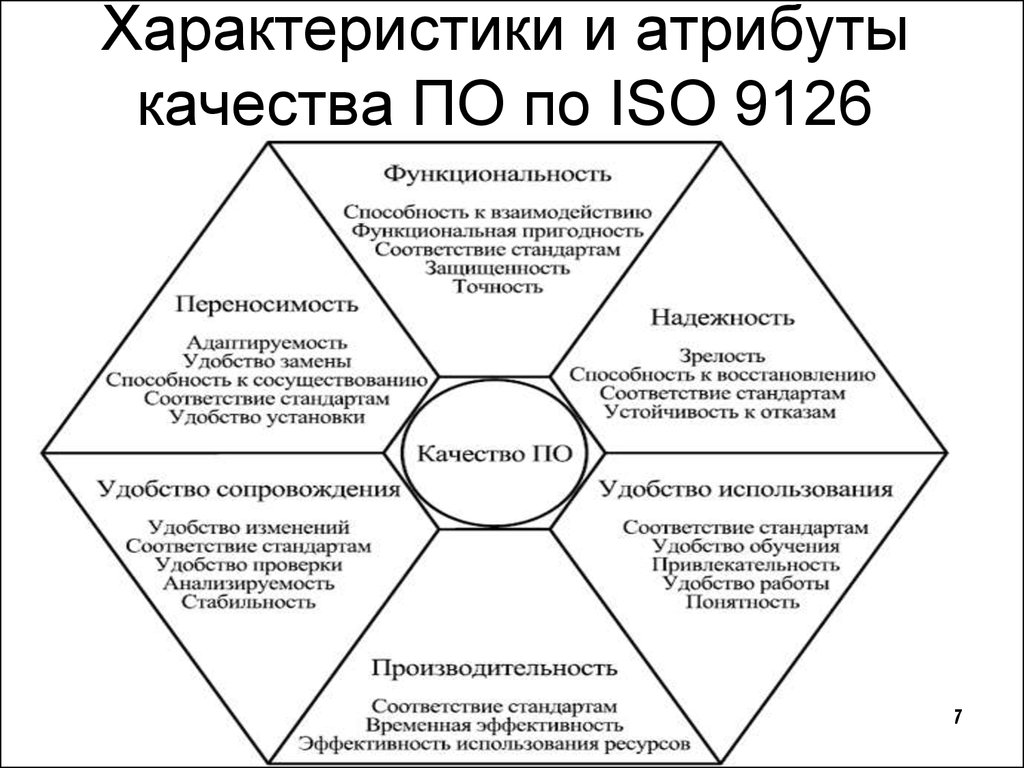

Качество программного обеспечения определяется встандарте ISO 9126 как вся совокупность его

характеристик,

относящихся

к

возможности

удовлетворять высказанные или подразумеваемые

потребности всех заинтересованных лиц. С другой

стороны качественный программный продукт не

должен выполнять никаких необъявленных действий

с данными. Такие действия в рамках конкретной

системы могут рассматриваться просто как порча

информации.

116

116

117. Характеристики и атрибуты качества ПО по ISO 9126

117117

118. МОДЕЛЬ ЗРЕЛОСТИ ПРОЦЕССОВ РАЗРАБОТКИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Наилучшее решение проблемы надёжности – ссамого начала не допускать ошибок в программе.

118

119.

Производственный процесс может быть определенкак набор операций, методов, практик и преобразований,

используемых

разработчиками

для

создания

и

сопровождения ПО и связанных с ним продуктов (например,

планов проекта, проектных документов, кодов, сценариев

тестирования и руководств пользователя). По мере того, как

организация становится более зрелой, ее производственный

процесс становится все более четко определенным и

последовательно применяемым в рамках всей организации.

119

120. Организация CMM по пяти уровням зрелости определяет приоритеты работ по развитию производственного процесса.

120121.

1)Начальный.

Производственный

процесс

характеризуется как создаваемый каждый раз под

конкретный проект, а иногда даже как хаотический.

Определены лишь некоторые процессы и успех проекта

зависит от усилий индивидуумов.

2) Повторяемый. Установлены основные процессы

управления проектом, позволяющие отслеживать затраты,

следить за графиком работ и функциональностью

создаваемого

программного

решения.

Установлена

дисциплина процесса, необходимая для повторения

достигнутых ранее успехов в проектах разработки

подобных приложений.

121

122.

3)Определенный.

Производственный

процесс

документирован и стандартизован как для управленческих

работ, так и для проектирования. Этот процесс интегрирован

в стандартный производственный процесс организации. Во

всех

проектах

используется

утвержденная

адаптированная версия стандартного производственного

процесса организации.

4)

Управляемый.

Собираются

подробные

количественные показатели производственного процесса и

качества создаваемого продукта. Как производственный

процесс, так и продукты оцениваются и контролируются

с количественной точки зрения.

122

123.

5)Оптимизирующий.

Постоянное

совершенствование

процесса

достигается

благодаря количественной обратной связи с

процессом и реализации передовых идей и

технологий.

80% программного кода переходит в

новые проекты!!!

123

124. КОНЕЦ

124124

125. УПРАВЛЕНИЕ КАЧЕСТВОМ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

125126. Характеристики и атрибуты качества ПО по ISO 9126

126127. Методы контроля качества ПО можно классифицировать следующим образом:

1. Методы и техники, связанные с выяснениемсвойств ПО во время его работы. Это, прежде всего,

все виды тестирования, а также профилирование и

измерение количественных показателей качества,

которые можно определить по результатам работы

ПО — эффективности по времени и другим

ресурсам, надежности, доступности и пр.

127

128. Методы контроля качества ПО можно классифицировать следующим образом (продолжение):

2. Методы и техники определения показателейкачества на основе симуляции работы ПО с

помощью моделей разного рода. К этому виду

относятся проверка на моделях (model checking), а

также

прототипирование

(макетирование),

используемое для оценки качества принимаемых

решений.

128

129. Методы контроля качества ПО можно классифицировать следующим образом (продолжение):

3. Методы и техники, нацеленные на выявлениенарушений формализованных правил построения

исходного кода ПО, проектных моделей и

документации. Тестирование — это проверка

соответствия ПО требованиям, осуществляемая с

помощью наблюдения за его работой в специальных,

искусственно построенных ситуациях. Такого рода

ситуации называют тестовыми или просто тестами.

129

130. Схема процесса тестирования

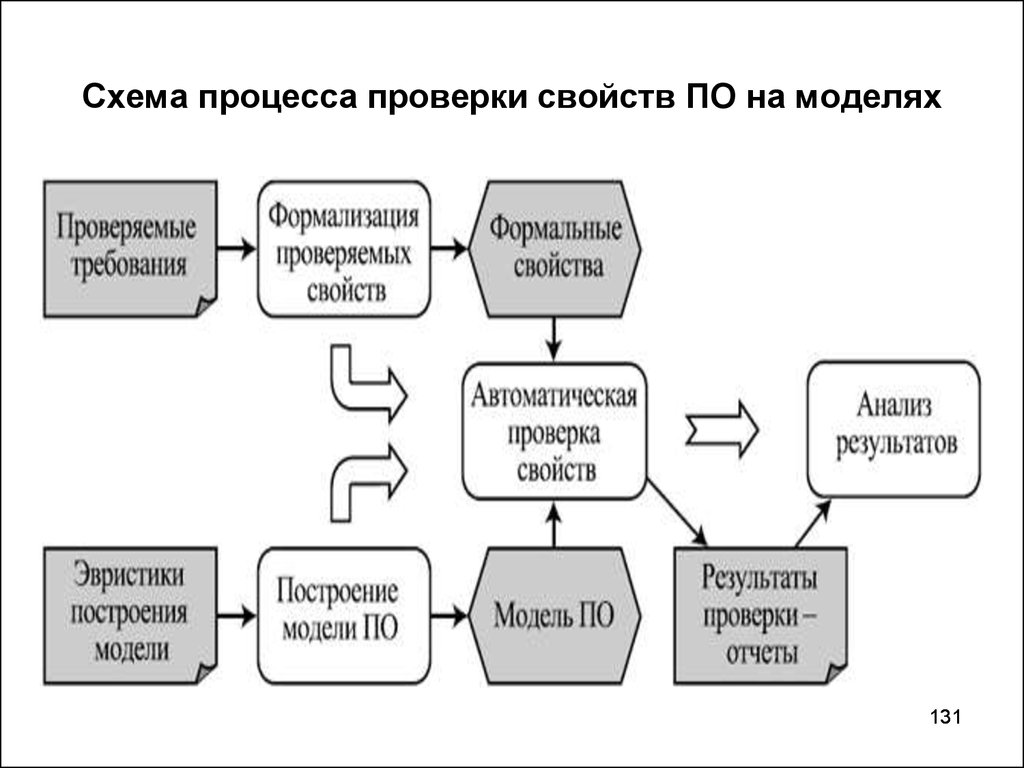

130131. Схема процесса проверки свойств ПО на моделях

131132.

Различаются понятия внутреннего качества,

связанного с характеристиками ПО самого по себе, без

учета

его

поведения;

внешнего

качества,

характеризующего ПО с точки зрения его поведения; и

качества ПО при использовании в различных контекстах

— того качества, которое ощущается пользователями

при конкретных сценариях работы ПО. Для всех этих

аспектов качества введены метрики, позволяющие

оценить их. Кроме того, для создания добротного ПО

существенно качество технологических процессов его

разработки.

132

132

133. Основные аспекты качества ПО по ISO 9126

133133

Право

Право