Похожие презентации:

Подходы к реализации средств идентификации. Лекция 4

1.

Программноаппаратная защитаЛекция на тему: «Подходы к реализации средств

идентификации»

ФИО преподавателя: Оцоков Ш.А.

2022

online.mirea.ru

2.

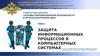

Аутентификация на основе одноразовыхпаролей

Параметр k является общим секретным ключом субъектов А и В

Односторонняя функция Fk должна удовлетворять следующим требованиям:

Для любого Х легко вычислить Y = Fk (X)

Сложно найти два таких значения X и X’ , что Fk (X) = Fk (X’)

Зная Y вычислительно сложно найти X, что Y = Fk (X)

Протокол взаимной проверки подлинности субъектов А и В (доказательство знания

секретного ключа без разглашения)

1. А: Генерация случайного NA . NA => B вместе с запросом на соединение

2. В: Определение Y’= Fk (NA), генерация NB . Y’ , NB => А

3. A: Определение Y= Fk (NA), если Y’= Y, то А убеждается в подлинности В, в

противном случае прерывает связь. Z’= Fk (NB), Z’=>B

4. Определение Z= Fk (NB), если Z’=Z, то В убеждается в подлинности А, в

противном случае прерывает связь.

online.mirea.ru

3.

Аутентификация на основе одноразовыхпаролей

OTP (One time password) – одноразовые пароли

Одноразовые пароли (OTP, One-Time Passwords) – динамическая

аутентификационная информация, генерируемая различными способами для

однократного использования. Применение одноразового пароля возможно

лишь один раз либо в некоторых реализациях в течение незначительного

промежутка времени.

OTP-технологии позволят уменьшить риски, с которыми сталкиваются

компании при использовании долговременных запоминаемых паролей

Консьюмеризация – тенденция широкого внедрения пользовательских

устройств (смартфонов, планшетов) в корпоративную IT-систему.

online.mirea.ru

4.

Аутентификация на основе одноразовыхпаролей

Метод "синхронизация по событию". В принципе, этот метод практически

полностью идентичен предыдущей рассмотренной технологии. Вот только в

качестве исходной строки в нем используется не время, а количество

успешных процедур аутентификации, проведенных до текущей. Это значение

подсчитывается обеими сторонами отдельно друг от друга. В остальном же

данный метод полностью идентичен предыдущему.

В некоторых системах реализуются так называемые смешанные методы, где в

качестве начального значения используется два или даже больше типов

информации. Например, существуют системы, которые учитывают как

счетчики аутентификаций, так и показания встроенных таймеров. Такой

подход позволяет избежать множества недостатков отдельных методов.

online.mirea.ru

5.

Аутентификация на основе одноразовыхпаролей

Уязвимости технологий ОТР

возможность подмены сервера аутентификации.

Генерируемый пароль отображается на

индикаторе

Функция генерации пароля

Кол-во разрешённых попыток ввода

пароля, время задержки между

попытками, тип реакции на

несанкционированный доступ

online.mirea.ru

6.

Схема аутентификации по одноразовомупаролю

online.mirea.ru

7.

Аутентификация на основе одноразовыхпаролей

OTP (One time password) – одноразовые пароли

OTP-токен – мобильное персональное устройство, принадлежащее

определенному пользователю, генерирующее одноразовые пароли,

используемые для аутентификации данного пользователя.

Генераторы одноразовых паролей Рутокен:

- делают невозможной утечку конфиденциальной

информации из личного кабинета сайта из-за

кражи пароля;

- вы не будете терять время, восстанавливая

забытый или заблокированный сложный

длинный пароль. При использовании

аппаратного 2-го фактора пароль может быть

совсем простым.

online.mirea.ru

8.

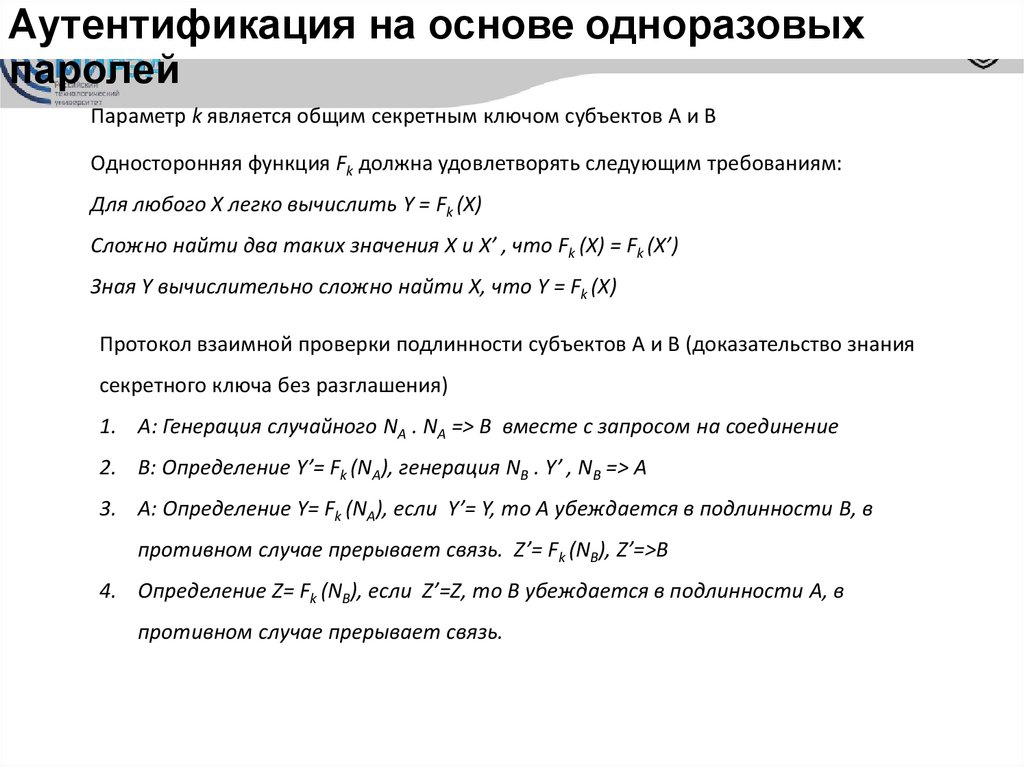

КриптоПро CSPCSP (Crypto Service Provider)

Клиентская лицензия – 90 дней (Ознакомительный период)

online.mirea.ru

9.

Аутентификация на основе одноразовыхпаролей

Принцип работы

Рутокен OTP подключается к USB порту и определяет себя как стандартную

HID-клавиатуру. Для входа на сайт нужно не только знать логин-пароль, но и

предъявить уникальный одноразовый пароль, который вводится

автоматически в экранную форму при нажатии кнопки на Рутокен OTP.

https://www.rutoken.ru/developers/sdk/ - комплект разработчика

Существуют различные варианты подобных устройств. Это может быть

карманный OTP-калькулятор, брелок, смарт-карты, устройство,

обеспечивающее двойную функциональность (USB-ключ + OTP), например,

SafeNet eToken NG-OTP. Кроме того, может использоваться программное

обеспечение, скажем, выполняемое на смартфоне пользователя. Существует

целый ряд компаний, выпускающих подобные средства, как программные, так

и аппаратные, например, SafeNet, RSA, Gemalto.

online.mirea.ru

10.

Аутентификация на основе одноразовыхпаролей

Для генерации одноразовых паролей OTP-токены используют

криптографические алгоритмы:

Симметричная криптография – в этом случае пользователь и сервер

аутентификации используют один и тот же секретный ключ;

асимметричная криптография – в этом случае в устройстве хранится

закрытый ключ, а сервер аутентификации использует соответствующий

открытый ключ.

Как правило, в таких устройствах применяется именно симметричная

криптография. Устройство содержит уникальный секретный ключ, который

будет использован для шифрования некоторых данных, используемых для

генерации пароля. Тот же самый ключ содержится и на сервере

аутентификации. Сервер шифрует их же и сравнивает результат с тем, что

получает от клиента. При совпадении значений считается, что процесс

аутентификации прошел успешно.

online.mirea.ru

11.

Аутентификация на основе одноразовыхпаролей

online.mirea.ru

12.

Метод «только ответ»Метод "только ответ". В самом начале процесса программное или

аппаратное обеспечение пользователя самостоятельно генерирует

исходные данные, которые будут зашифрованы и отправлены на сервер для

сравнения. При этом в процессе создания строки используется значение

предыдущего запроса. Сервер тоже обладает такими "знаниями". То есть

он, используя имя пользователя, находит значение предыдущего его

запроса и генерирует по тому же алгоритму точно такую же строку.

Зашифровав её с помощью секретного ключа пользователя (он также

хранится на сервере), сервер получает значение, которое должно

полностью совпадать с присланными пользователем данными.

online.mirea.ru

13.

Метод «только ответ»online.mirea.ru

14.

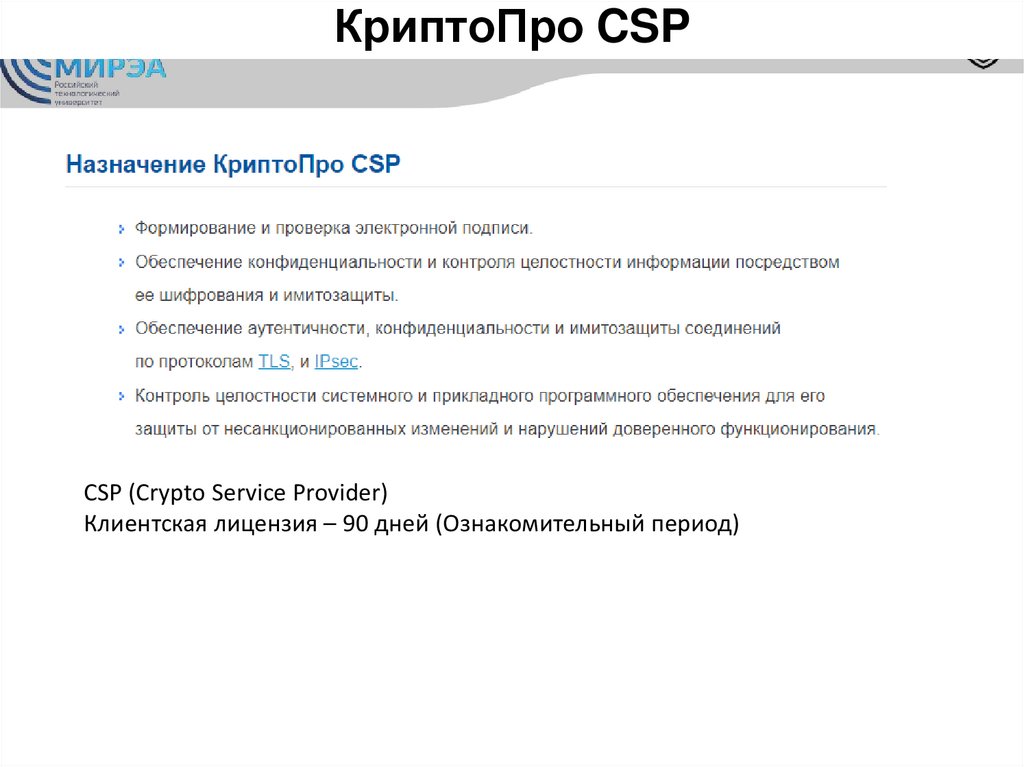

Синхронизация по времениonline.mirea.ru

15.

Синхронизация по времениМетод "синхронизация по времени". В нем в качестве исходной строки

выступают текущие показания таймера специального устройства или

компьютера, на котором работает человек. При этом обычно используется не

точное указание времени, а текущий интервал с установленными заранее

границами (например, 30 секунд). Эти данные зашифровываются с помощью

секретного ключа и в открытом виде отправляются на сервер вместе с

именем пользователя. Сервер при получении запроса на аутентификацию

осуществляет те же действия: получает текущее время от своего таймера и

зашифровывает его. После этого ему остается только сравнить два значения:

вычисленное и полученное от удаленного компьютера.

online.mirea.ru

16.

Синхронизация по событиюonline.mirea.ru

17.

Физические средства аутентификации иидентификации

Токен (также аппаратный токен, USB-ключ,

криптографический токен) — компактное

устройство, предназначенное для идентификации

его владельца, безопасного удалённого доступа к

информационным ресурсам и т. д. Токены

предназначены для электронного удостоверения

личности (например, клиента, получающего доступ

к банковскому счёту), при этом они могут

использоваться как вместо пароля, так и вместе с

ним. В некотором смысле токен — это электронный

ключ для доступа к чему-либо.

Токены:

- Токены с памятью (пассивные, которые только

хранят, но не обрабатывают информацию),

например touch memory

- Интеллектуальные активные токены

online.mirea.ru

18.

Физические средства аутентификации иидентификации

eТокен — персональное средство аутентификации и хранения данных

которые выпускается форм-факторов USB ключа или смарт-карты

обладает защищенной энергии независимой памятью используется в

качестве портативного хранилища секретных данных поддерживающего

работу с цифровыми сертификатами электронной подписью.

В настоящее время наиболее распространенным и

универсальным носителем конфиденциальной

информации для идентификации и

аутентификации пользователей хранения

криптографических ключей являются электронной

пластиковые карты. интеллектуальные карты

смарт-карты обладают наибольшими

возможностями не только эффективно

применяются для хранения ключевой информации

но и широко используется в электронных

платежных системах.

online.mirea.ru

19.

Физические средства аутентификации иидентификации

Другая разновидность аппаратного носителя ключа

персональные средства аутентификации и хранения данных

которые выпускается форм-факторов USB ключа или смарткарты обладает защищенной энергии независимой памятью

используется в качестве портативного хранилища секретных

данных поддерживающего работу с цифровыми

сертификатами электронной подписью.

Smart Card представляет собой микрокомпьютер, содержит все

соответствующие аппаратные компоненты: центральный процессор ОЗУ и др.

В настоящее время смарт-карты устанавливают:

- микропроцессор с тактовой частотой 5 МГц

- ОЗУ 256 ГБ

- ПЗУ 10 КБ

- энергонезависимое запоминающее устройство до 8 КБ

Кто записан специальный набор программ называемой операционной

системой карты cart operational System.

Смарт-карта обеспечивает обширными обширный набор функций среди

которых разграничения полномочий доступа к внутренним ресурсам,

шифрование данных с применением различных алгоритмов, формирование

online.mirea.ru

электронной подписи введение ключевой системы

20.

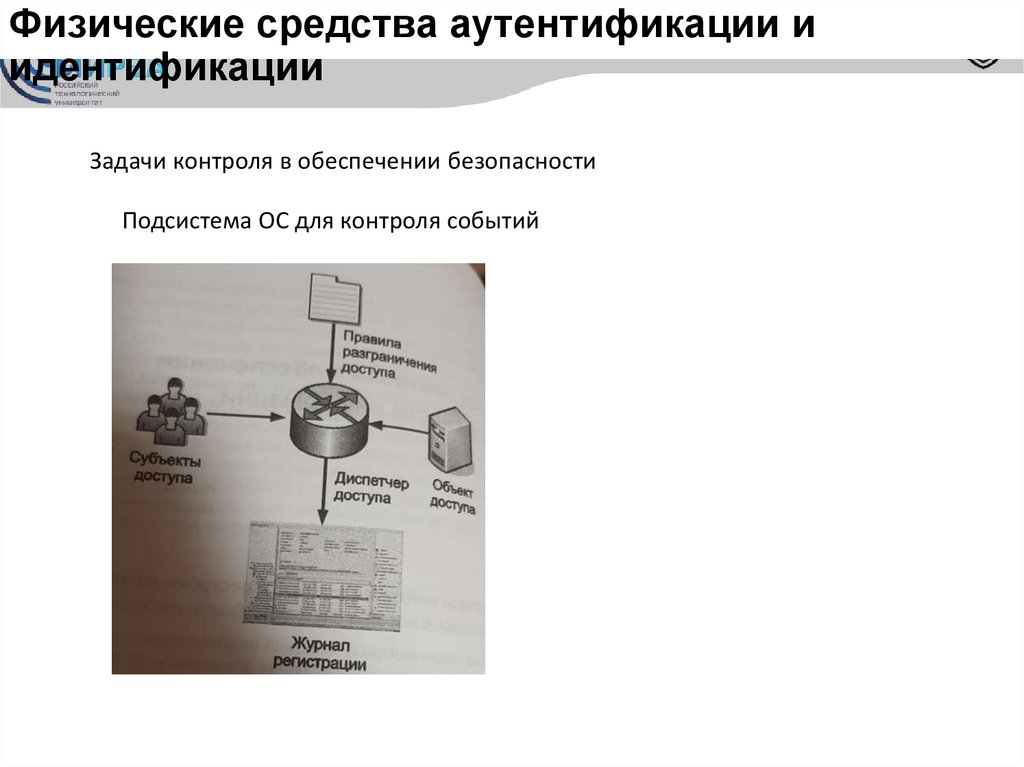

Физические средства аутентификации иидентификации

Задачи контроля в обеспечении безопасности

Подсистема ОС для контроля событий

online.mirea.ru

21.

Программные средстваSecret Net – средство комплексной защиты рабочих станций и

серверов от внешних и внутренних угроз в соответствии с

законодательством РФ

online.mirea.ru

22.

Программные средстваonline.mirea.ru

23.

Программные средстваonline.mirea.ru

24.

Программные средстваSIEM (Security information and event management)

SIEM представляет собой объединение систем

управления информационной безопасностью (SIM) и управления

событиями безопасности (SEM) в единую систему управления

безопасностью

online.mirea.ru

25.

Программные средстваonline.mirea.ru

26.

СКЗИonline.mirea.ru

27.

СКЗИonline.mirea.ru

28.

СКЗИonline.mirea.ru

29.

СКЗИonline.mirea.ru

30.

СКЗИonline.mirea.ru

31.

СКЗИonline.mirea.ru

32.

Обеспечение и контроль целостностиинформации

Целостность:

Корректность данных и их непротиворечивость (базы данных)

Данные в таком виде в каком они были созданы (криптография)

Определение:

Точность, достоверность и полнота информации и защищённость от искажений.

- Физическая

- Логическая (семантическая)

Угроза нарушение целостности (умышленное изменение информации)

Поддержание целостности

Обеспечение отказоустойчивости

Обеспечение безопасного восстановления системы

online.mirea.ru

33.

Обеспечение и контроль целостностиинформации

Deep Freeze —

проприетарная утилита для

операционных систем Microsoft

Windows, macOS и Linux, которая

позволяет системным

администраторам или

простым пользователям защитить

ядро операционной системы, а

также конфигурационные

файлы на рабочей

станции или сервере от

нежелательных изменений и

восстановить первоначальные

настройки системы каждый раз

после перезагрузки компьютера,

независимо от того, случайно это

сделано или злонамеренно

online.mirea.ru

34.

Резервное копированиеMSBACKUP, Acronis True Image Server

Резервное копирование

- Полное

- Возобновляемым

- Выборочным

Программа ФИКС (ООО «ЦБИ») – контрольные суммы

ЭЦП

online.mirea.ru

35.

Разрушающие программные воздействияBadware (вредносное ПО)

1) Вирусы

2) «Программный червь» или «троянский конь»

3) Программные закладки, руткиты

Разрушающие программные средства (РПС)

Модели взаимодействия прикладных программ и программызлоумышленника:

1) Модель «перехват» 2) Модель «троянский конь»

2) Модель «наблюдатель»

online.mirea.ru

36.

Разрушающие программные воздействияРПС должно получить управление.

Цель закладки – оказать воздействие на ПО

Используют ошибки в атакуемой ИС и ОС.

Перехватчики паролей 3-х типов

1) Программа злоумышленника эмулирует приглашения для входа

в систему

2) Клавиатурный шпион

3) Заменяющие полностью подсистему аутентификации

Мониторы

Шифровальщики

Hoax (РПС злых шуток)

Аппаратные закладки

online.mirea.ru

37.

online.mirea.ru38.

online.mirea.ru39.

online.mirea.ru40.

online.mirea.ru41.

online.mirea.ru42.

online.mirea.ru43.

online.mirea.ru44.

online.mirea.ru45.

online.mirea.ru46.

МАТЕМАТИЧЕСКИЕ ОСНОВЫКРИПТОГРАФИИ

online.mirea.ru

47.

МАТЕМАТИЧЕСКИЕ ОСНОВЫ КРИПТОГРАФИИonline.mirea.ru

Информатика

Информатика