Похожие презентации:

Виды криптографических средств СКЗИ

1.

Маро ЕкатеринаКафедра безопасности информационных технологий

2.

Виды криптографическихсредств

СКЗИ подразделяются на:

1. Средства шифрования, предназначенные для защиты информации при

передаче по каналам связи и (или) для защиты информации от

несанкционированного доступа при ее обработке и хранении.

2. Средства имитозащиты, предназначенные для защиты от навязывания

ложной информации.

3. Средства

ЭЦП, обеспечивающие на основе криптографических

преобразований реализацию хотя бы одной из следующих функций: создание

ЭЦП с использованием закрытого ключа, подтверждение с использованием

открытого ключа подлинности ЭЦП, создание закрытых и открытых ключей

ЭЦП.

4. Средства кодирования, реализующие алгоритмы криптографического

преобразования информации с выполнением части преобразования путем

ручных операций или с использованием автоматизированных средств на

основе таких операций.

5. Средства изготовления ключевых документов (независимо от вида носителя

ключевой информации).

6. Ключевые документы.

3.

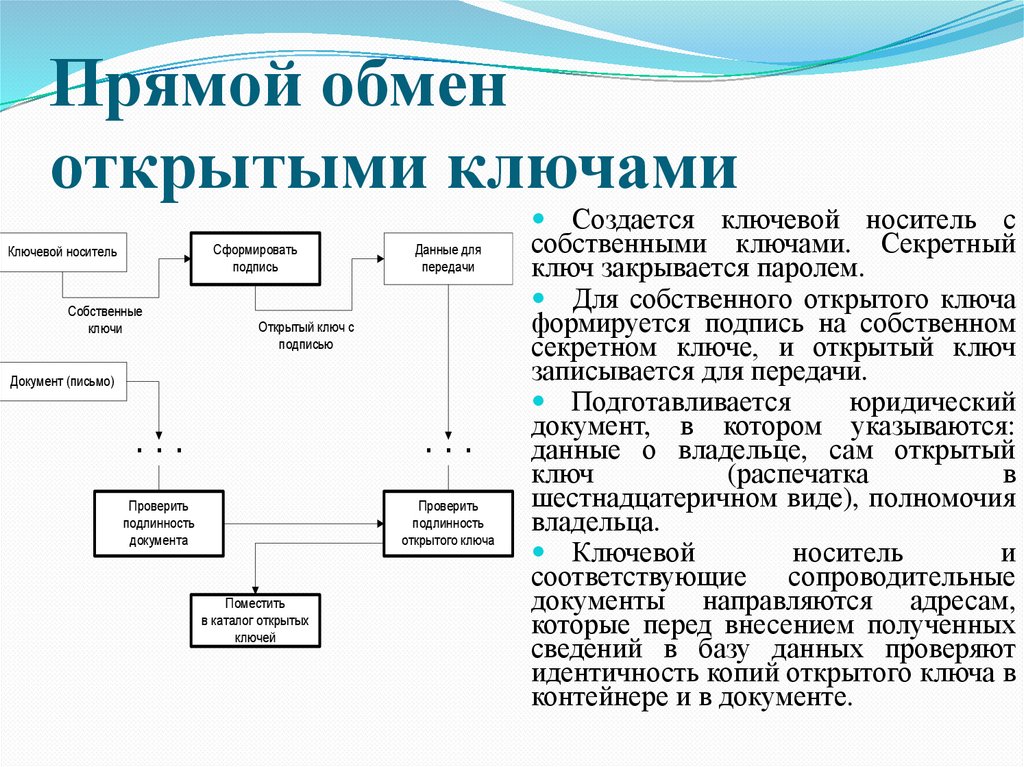

Прямой обменоткрытыми ключами

Создается ключевой носитель с

Сформировать

подпись

Ключевой носитель

Собственные

ключи

Данные для

передачи

Открытый ключ с

подписью

Документ (письмо)

...

...

Проверить

подлинность

документа

Проверить

подлинность

открытого ключа

Поместить

в каталог открытых

ключей

собственными ключами. Секретный

ключ закрывается паролем.

Для собственного открытого ключа

формируется подпись на собственном

секретном ключе, и открытый ключ

записывается для передачи.

Подготавливается

юридический

документ, в котором указываются:

данные о владельце, сам открытый

ключ

(распечатка

в

шестнадцатеричном виде), полномочия

владельца.

Ключевой

носитель

и

соответствующие сопроводительные

документы направляются адресам,

которые перед внесением полученных

сведений в базу данных проверяют

идентичность копий открытого ключа в

контейнере и в документе.

4.

Обмен открытыми ключами черезсертификационный центр

Сформировать

подпись

Ключевой носитель

Собственные

ключи

Данные для

передачи

Открытый ключ с

подписью

Документ (письмо)

...

...

Сертификационный центр

БД

открытых

ключей

Ключ-сертификат с

подписью

Ключ-сертификат

Документ (письмо)

...

Данные для

передачи

...

Проверить

подлинность

ключа-сертификата и

открытых ключей

Проверить

подлинность

документа

Поместить

в каталог с

открытыми ключами

Организуется

центр

для

сертификации пользователей. В

него поступают открытые ключи и

сопровождающие их документы.

СЦ отвечает за:

Регистрацию (внесение в базу

данных) открытых ключей всех

владельцев;

Создание файла, содержащего

полномочия этих владельцев (и их

подписи);

Пересылку

баз

данных

открытых ключей, а также ключасертификата (как в виде файла,

так и в виде юридического

документа).

5.

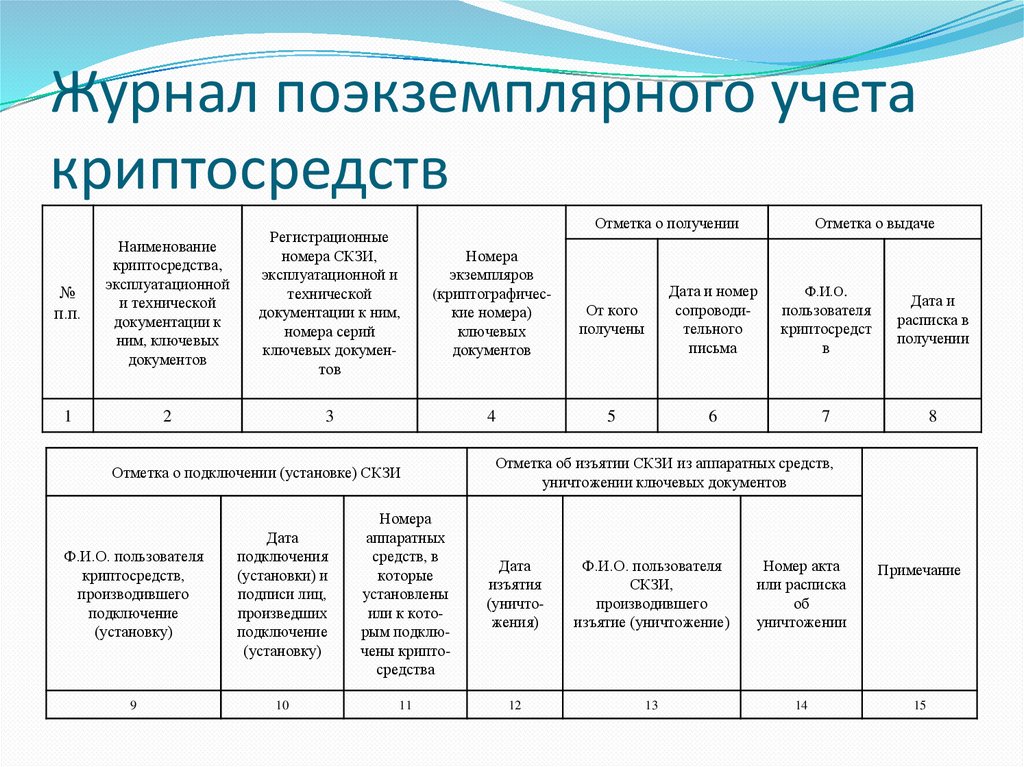

Журнал поэкземплярного учетакриптосредств

Отметка о получении

№

п.п.

Наименование

криптосредства,

эксплуатационной

и технической

документации к

ним, ключевых

документов

Регистрационные

номера СКЗИ,

эксплуатационной и

технической

документации к ним,

номера серий

ключевых документов

Номера

экземпляров

(криптографические номера)

ключевых

документов

1

2

3

4

Отметка о подключении (установке) СКЗИ

Отметка о выдаче

От кого

получены

Дата и номер

сопроводительного

письма

Ф.И.О.

пользователя

криптосредст

в

Дата и

расписка в

получении

5

6

7

8

Отметка об изъятии СКЗИ из аппаратных средств,

уничтожении ключевых документов

Ф.И.О. пользователя

криптосредств,

производившего

подключение

(установку)

Дата

подключения

(установки) и

подписи лиц,

произведших

подключение

(установку)

Номера

аппаратных

средств, в

которые

установлены

или к которым подключены криптосредства

Дата

изъятия

(уничтожения)

Ф.И.О. пользователя

СКЗИ,

производившего

изъятие (уничтожение)

Номер акта

или расписка

об

уничтожении

Примечание

9

10

11

12

13

14

15

6.

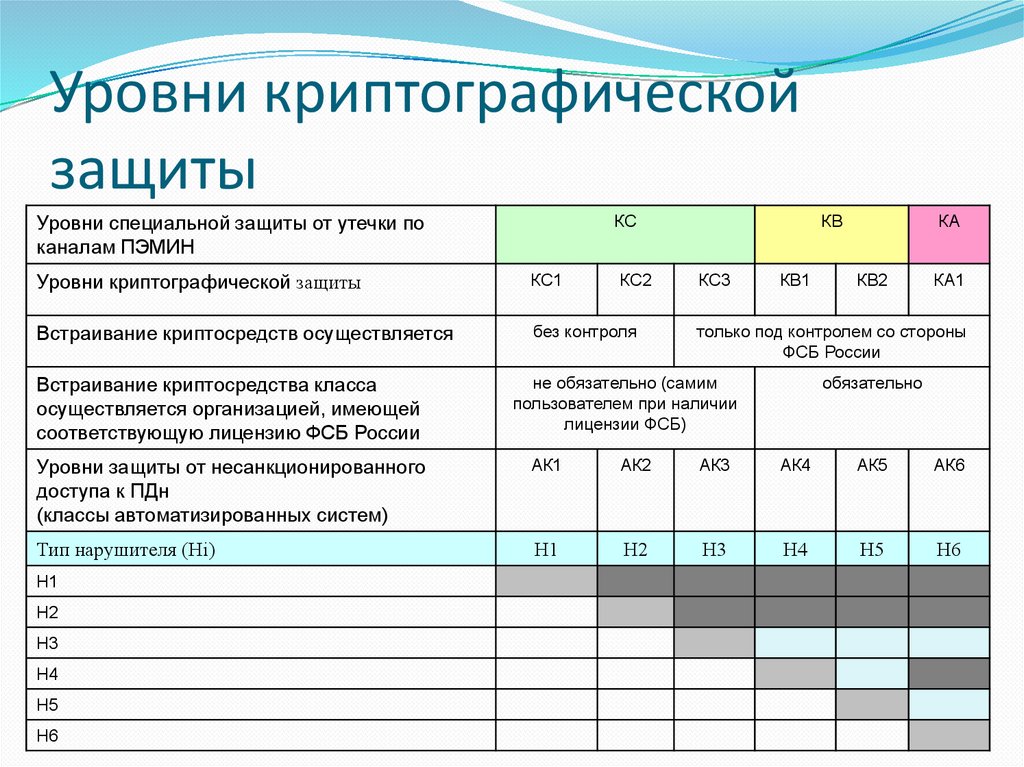

Уровни криптографическойзащиты

КС

Уровни специальной защиты от утечки по

каналам ПЭМИН

Уровни криптографической защиты

КС1

Встраивание криптосредств осуществляется

без контроля

Встраивание криптосредства класса

осуществляется организацией, имеющей

соответствующую лицензию ФСБ России

КС2

КВ

КС3

КВ1

КА

КВ2

КА1

только под контролем со стороны

ФСБ России

не обязательно (самим

пользователем при наличии

лицензии ФСБ)

обязательно

Уровни защиты от несанкционированного

доступа к ПДн

(классы автоматизированных систем)

АК1

АК2

АК3

АК4

АК5

АК6

Тип нарушителя (Hi)

Н1

Н2

Н3

Н4

Н5

Н6

H1

H2

H3

H4

H5

H6

7.

Модель нарушителяH1

H3

H4

H5

H6

+

+

+

+

+

+

+

+

+

+

+

Возможен сговор нарушителей

+

+

+

Могут проводить лабораторные исследования

+

+

+

Располагают документацией и исходными текстами

+

+

Могут проводить работы в научно-исследовательских центрах

+

+

Используют штатные средства, расположенные за пределами

КЗ

Используют имеющиеся в продаже аппаратные компоненты

Возможности по использованию штатных средств зависят от

организационных мер

Дополнительные возможности по получению аппаратных

компонентов зависят от организационных мер

Известны все сети связи, работающие на едином ключе

Располагают всей документацией на СКЗИ и любыми

аппаратными компонентами

H2

+

+

+

+

8.

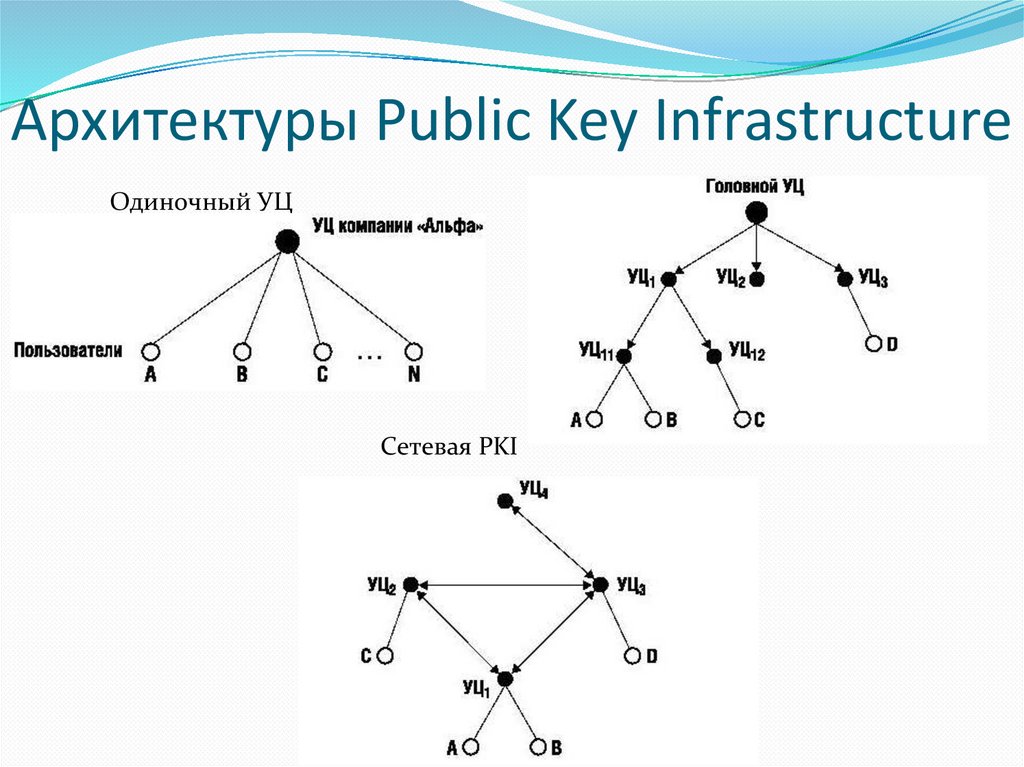

Архитектуры Public Key InfrastructureИерархическая PKI

Одиночный УЦ

Сетевая PKI

9.

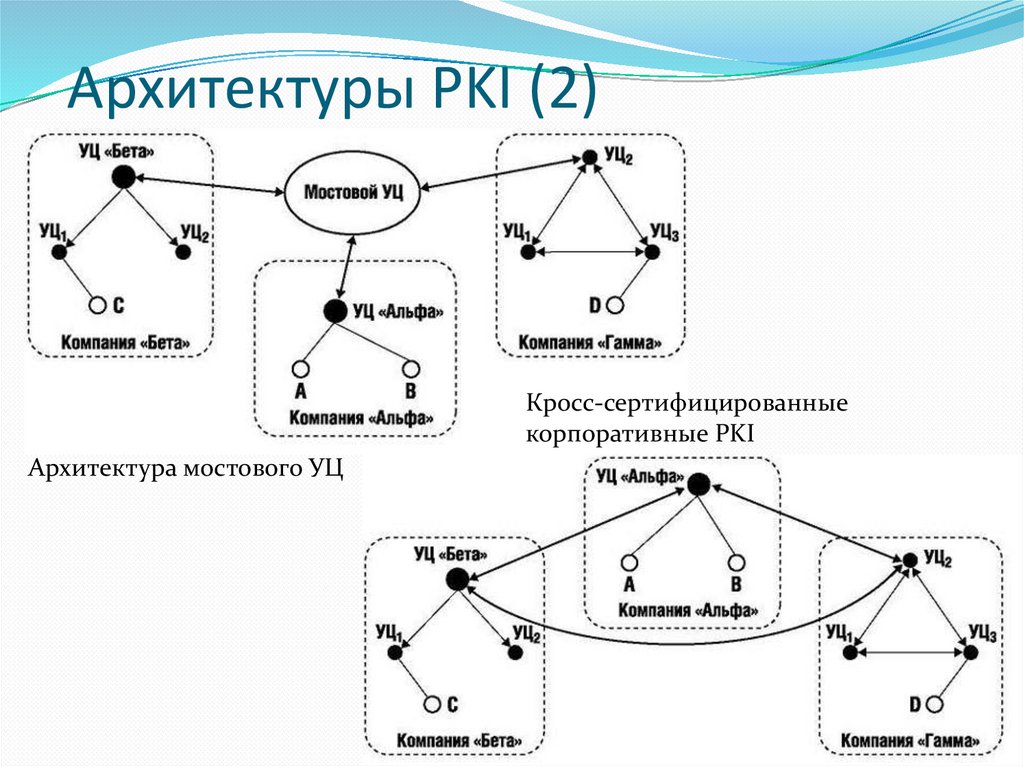

Архитектуры PKI (2)Кросс-сертифицированные

корпоративные PKI

Архитектура мостового УЦ

10.

Жизненный цикл объектов в УЦРегистрация

Обновление

сертификата

Запрос на

сертификат

Компрометация и

отзыв сертификата

Верификация

запроса

Использование

сертификата

Издание

сертификата

Передача сертификата

заявителю

11.

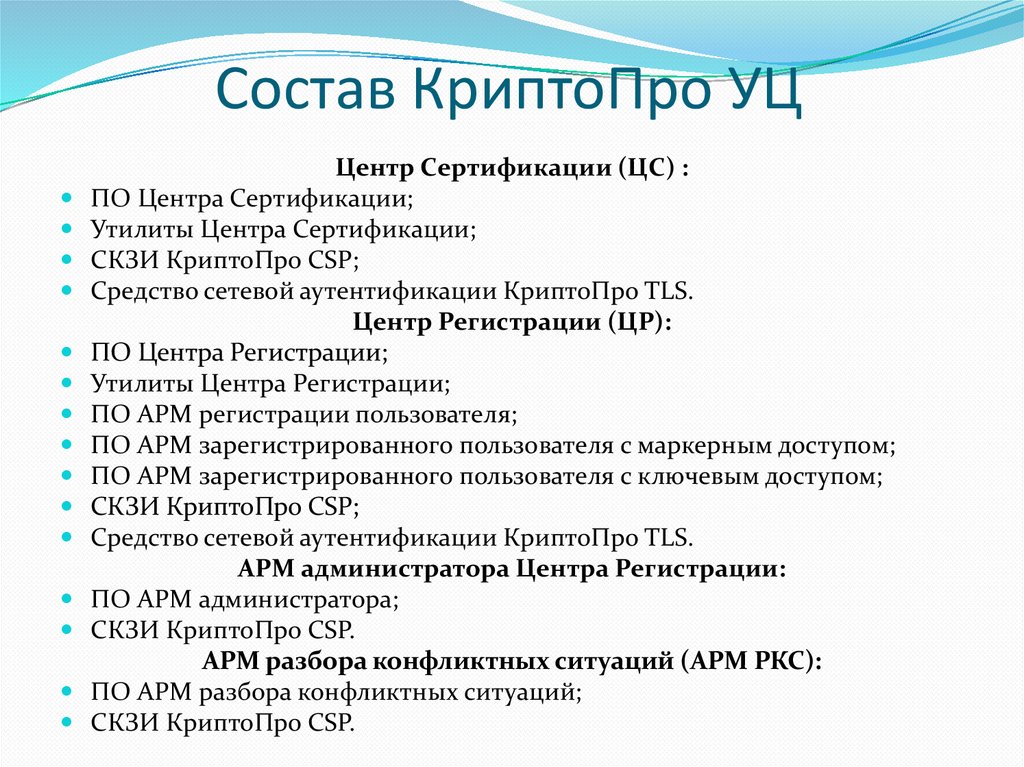

Состав КриптоПро УЦЦентр Сертификации (ЦС) :

ПО Центра Сертификации;

Утилиты Центра Сертификации;

СКЗИ КриптоПро CSP;

Средство сетевой аутентификации КриптоПро TLS.

Центр Регистрации (ЦР):

ПО Центра Регистрации;

Утилиты Центра Регистрации;

ПО АРМ регистрации пользователя;

ПО АРМ зарегистрированного пользователя с маркерным доступом;

ПО АРМ зарегистрированного пользователя с ключевым доступом;

СКЗИ КриптоПро CSP;

Средство сетевой аутентификации КриптоПро TLS.

АРМ администратора Центра Регистрации:

ПО АРМ администратора;

СКЗИ КриптоПро CSP.

АРМ разбора конфликтных ситуаций (АРМ РКС):

ПО АРМ разбора конфликтных ситуаций;

СКЗИ КриптоПро CSP.

12.

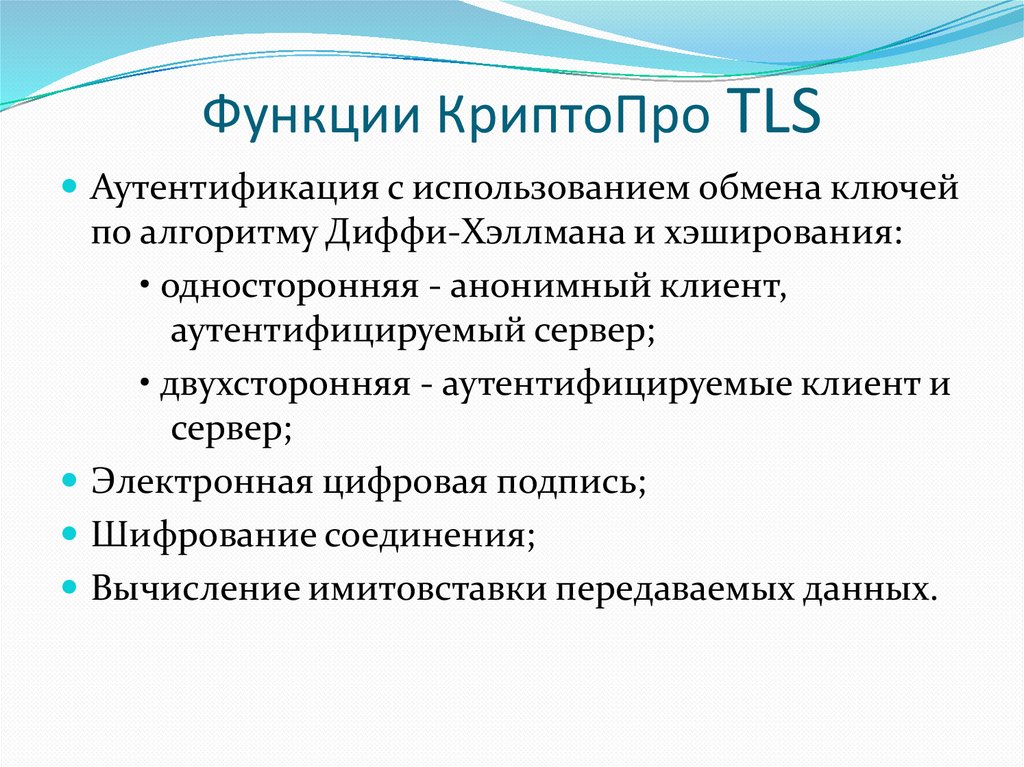

Функции КриптоПро TLSАутентификация с использованием обмена ключей

по алгоритму Диффи-Хэллмана и хэширования:

• односторонняя - анонимный клиент,

аутентифицируемый сервер;

• двухсторонняя - аутентифицируемые клиент и

сервер;

Электронная цифровая подпись;

Шифрование соединения;

Вычисление имитовставки передаваемых данных.

13.

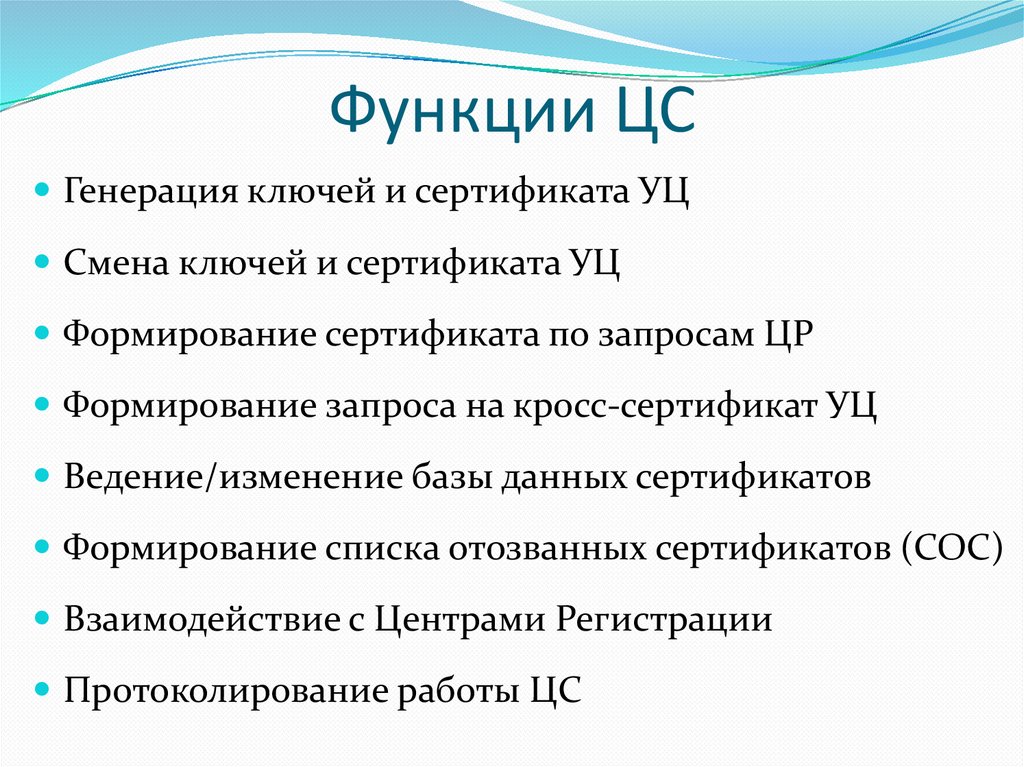

Функции ЦСГенерация ключей и сертификата УЦ

Смена ключей и сертификата УЦ

Формирование сертификата по запросам ЦР

Формирование запроса на кросс-сертификат УЦ

Ведение/изменение базы данных сертификатов

Формирование списка отозванных сертификатов (СОС)

Взаимодействие с Центрами Регистрации

Протоколирование работы ЦС

14.

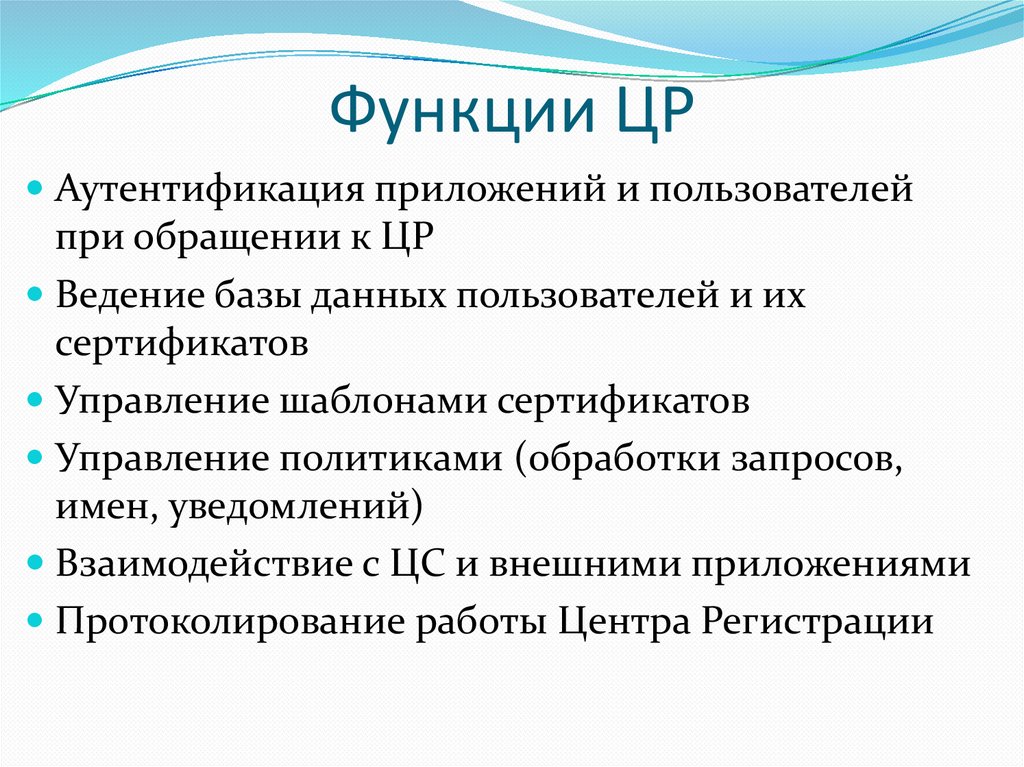

Функции ЦРАутентификация приложений и пользователей

при обращении к ЦР

Ведение базы данных пользователей и их

сертификатов

Управление шаблонами сертификатов

Управление политиками (обработки запросов,

имен, уведомлений)

Взаимодействие с ЦС и внешними приложениями

Протоколирование работы Центра Регистрации

15.

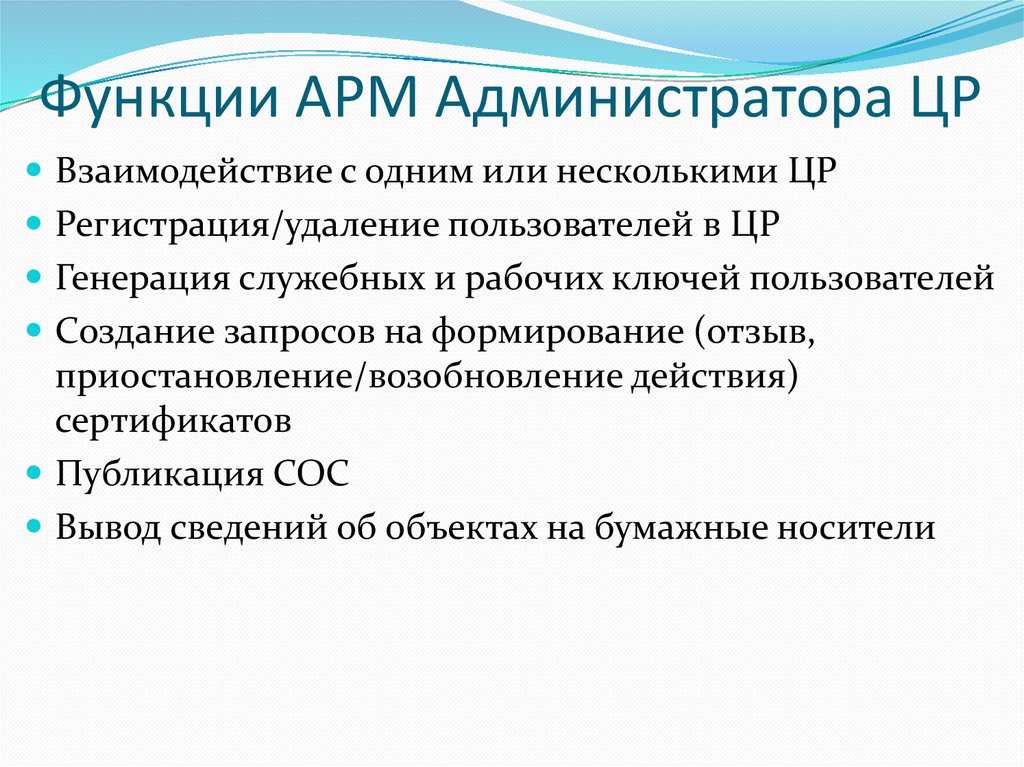

Функции АРМ Администратора ЦРВзаимодействие с одним или несколькими ЦР

Регистрация/удаление пользователей в ЦР

Генерация служебных и рабочих ключей пользователей

Создание запросов на формирование (отзыв,

приостановление/возобновление действия)

сертификатов

Публикация СОС

Вывод сведений об объектах на бумажные носители

16.

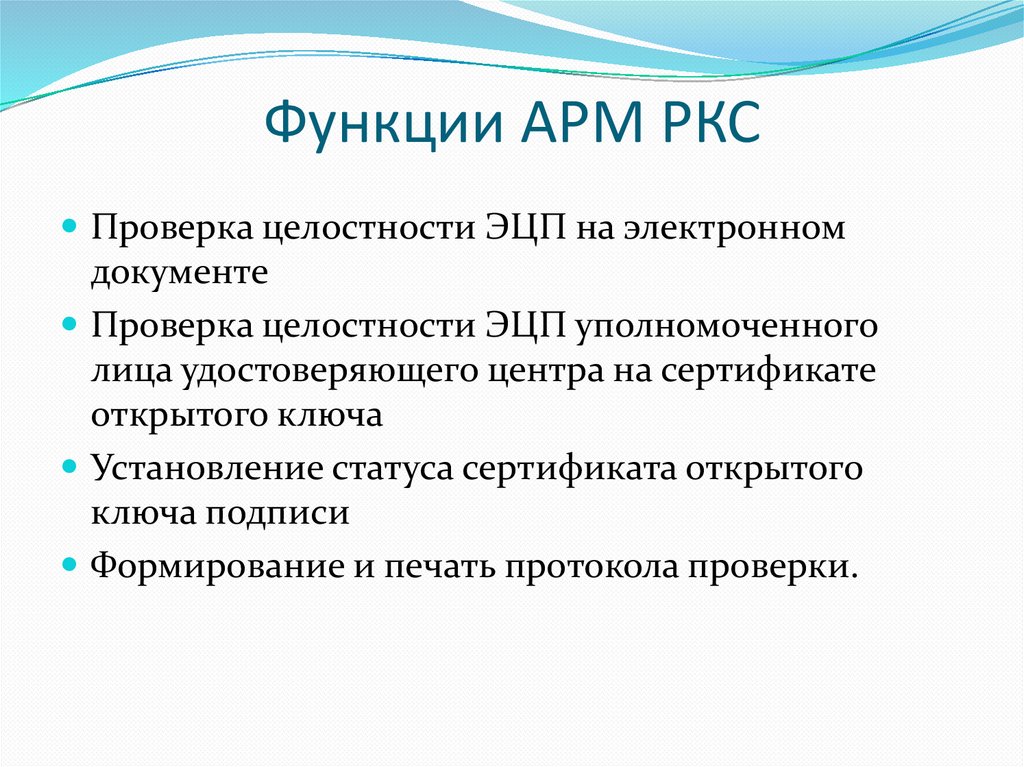

Функции АРМ РКСПроверка целостности ЭЦП на электронном

документе

Проверка целостности ЭЦП уполномоченного

лица удостоверяющего центра на сертификате

открытого ключа

Установление статуса сертификата открытого

ключа подписи

Формирование и печать протокола проверки.

17.

Взаимодействие компонентовАРМ РКС

Протокол HTTP(S) порт 443.

Протокол HTTP (порт 80) для передачи СОС

18.

Установка УЦ КриптоПроПорядок установки:

1.Установка общесистемного программного обеспечения

(компоненты IIS и CA)

2. Установка Центра Сертификации

3. Установка Центра Регистрации

4. Тестирование на Центре Регистрации соединения с Центром

Сертификации до получения положительного результата

5. Установка АРМ администратора ЦР

6. Подключение администратора ЦР в качестве

привилегированного пользователя с ролью «Оператор»

7. Тестирование соединения АРМ администратора ЦР с Центром

Регистрации до получения положительного результата

8. Установка АРМ разбора конфликтных ситуаций.

Информатика

Информатика