Похожие презентации:

Исследование эффективности механизмов защиты электронного документооборота в системе «1c»

1. Исследование эффективности механизмов защиты электронного документооборота в системе «1c».

Студент группы КОБ-21-1сМаксимов Александр

Денисович

Научный руководитель

Кокоулин А.Н.

2.

Технологии на текущий моментпреследуют нас повсюду.

Документооборот не является

исключением. Постоянно

меняющийся перечень угроз и

отсутствие единого подхода к оценке

эффективности системы защиты

информации (СЗИ) делает

рассматриваемую тему актуальной.

3.

=> Объектом исследования являются проблемы обеспеченияинформационной безопасности данного объекта.

=> Предметом исследования является система электронного

документооборота и её механизмы.

4. Целью работы является изучение разных видов механизмов защиты системы электронного документооборота и исследование их

эффективности, принцип их работы.Исходя из цели работы необходимо решить ряд задач:

Классифицировать виды механизмов защиты СЭД.

Изучить работу механизмов защиты СЭД.

Выявить актуальные проблемы и изъяны некоторых видов механизмов защиты СЭД.

Проанализировать, в каких условиях возникают проблемы.

Предоставить статистику проблем, которые встречаются в данной системе.

Создать примерную модель организации, которая использует продукт.

Сформулировать условия обеспечения эффективного решения проблемы.

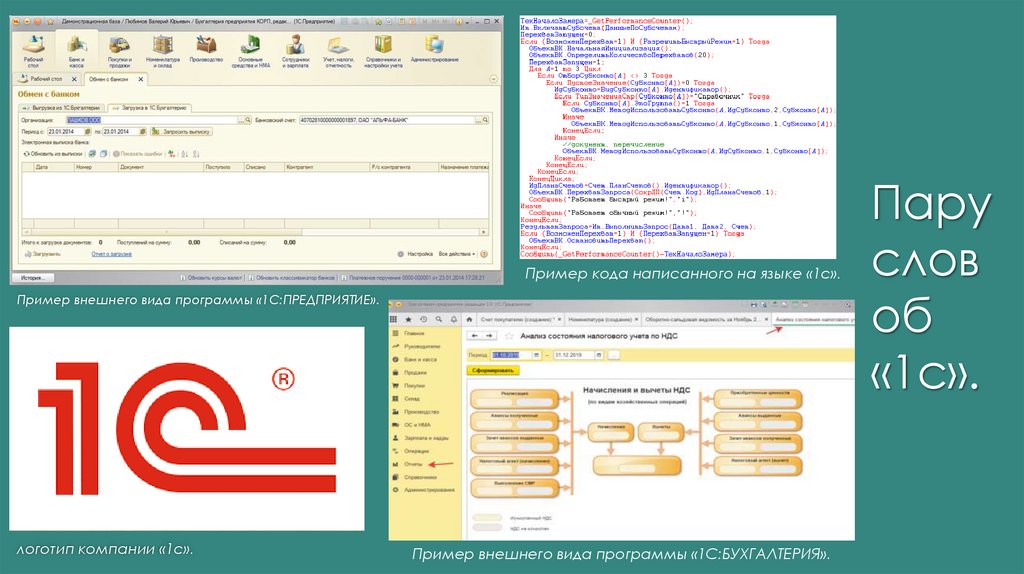

5. логотип компании «1с».

Пример кода написанного на языке «1с».Пример внешнего вида программы «1C:ПРЕДПРИЯТИЕ».

логотип компании «1с».

Пример внешнего вида программы «1С:БУХГАЛТЕРИЯ».

Пару

слов

об

«1с».

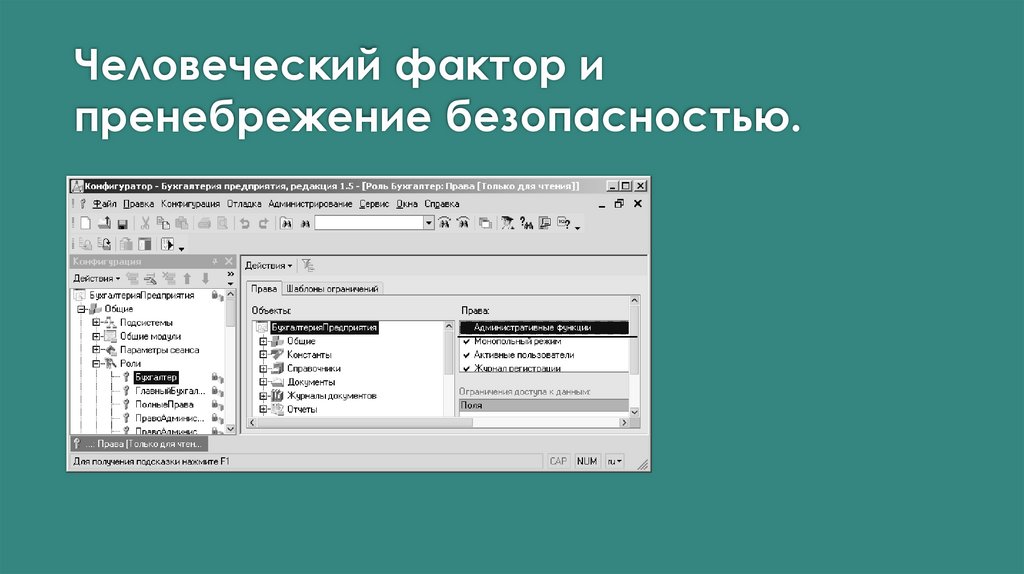

6. Человеческий фактор и пренебрежение безопасностью.

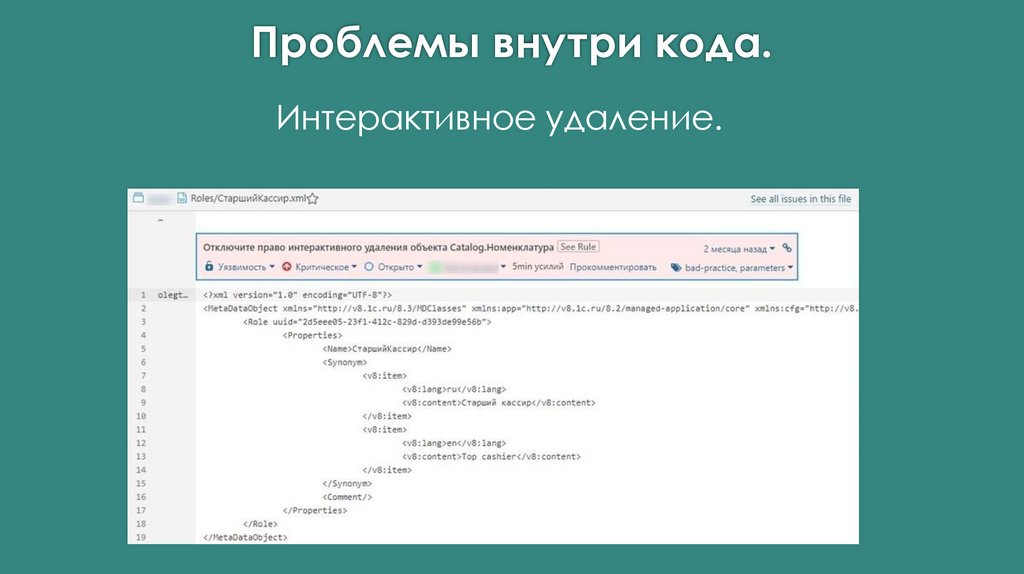

7. Проблемы внутри кода.

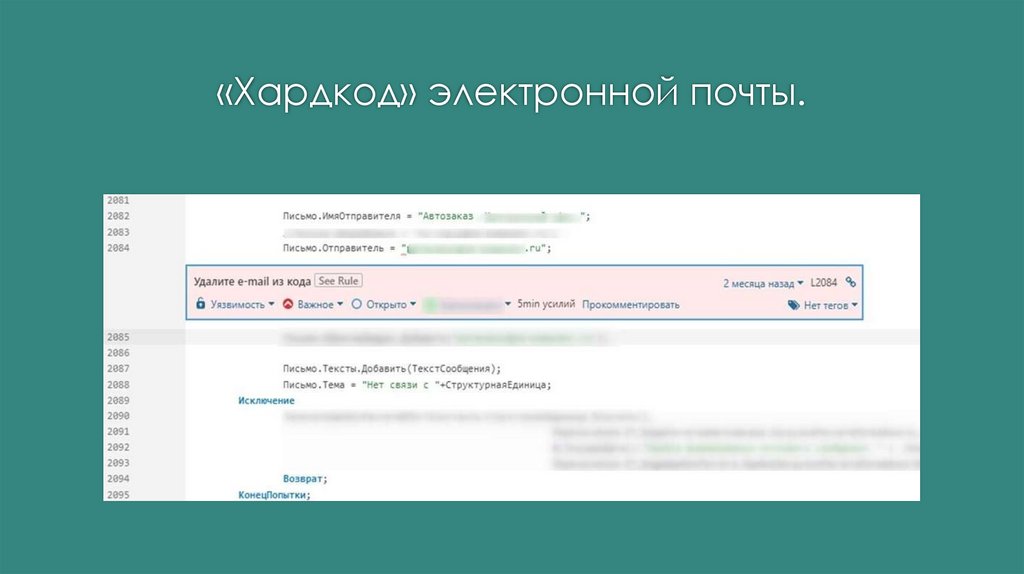

Интерактивное удаление.8. «Хардкод» электронной почты.

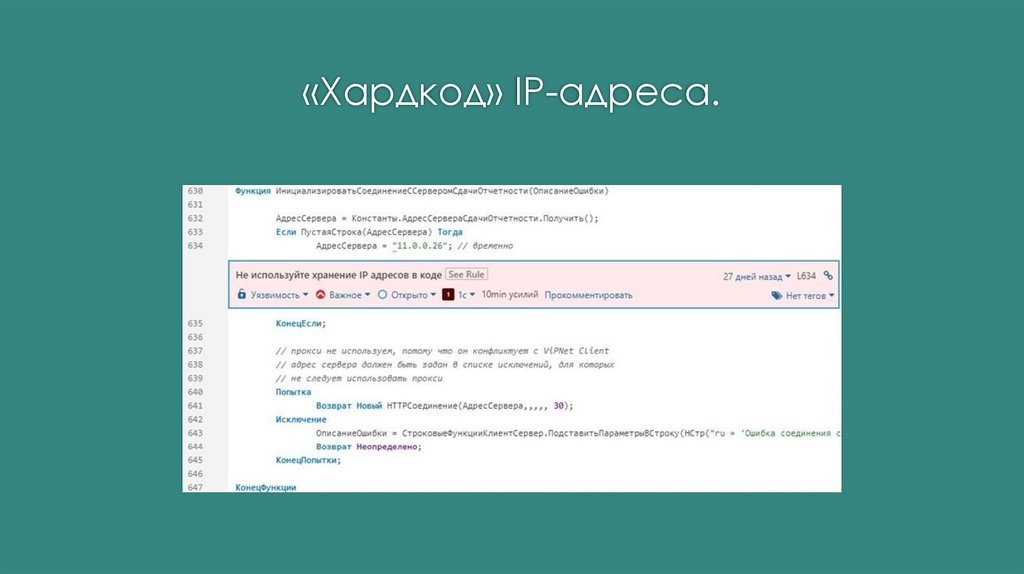

9. «Хардкод» IP-адреса.

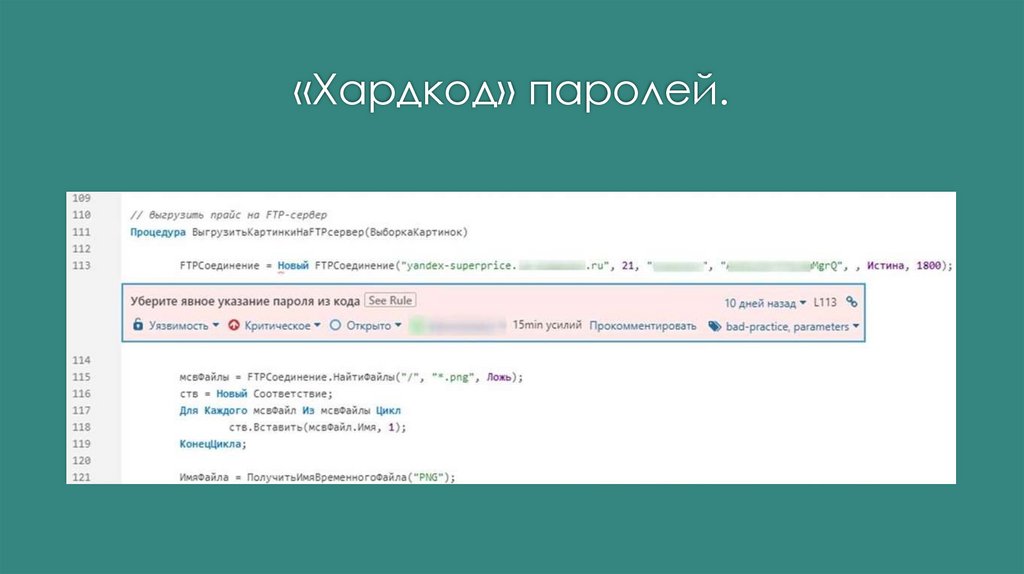

10. «Хардкод» паролей.

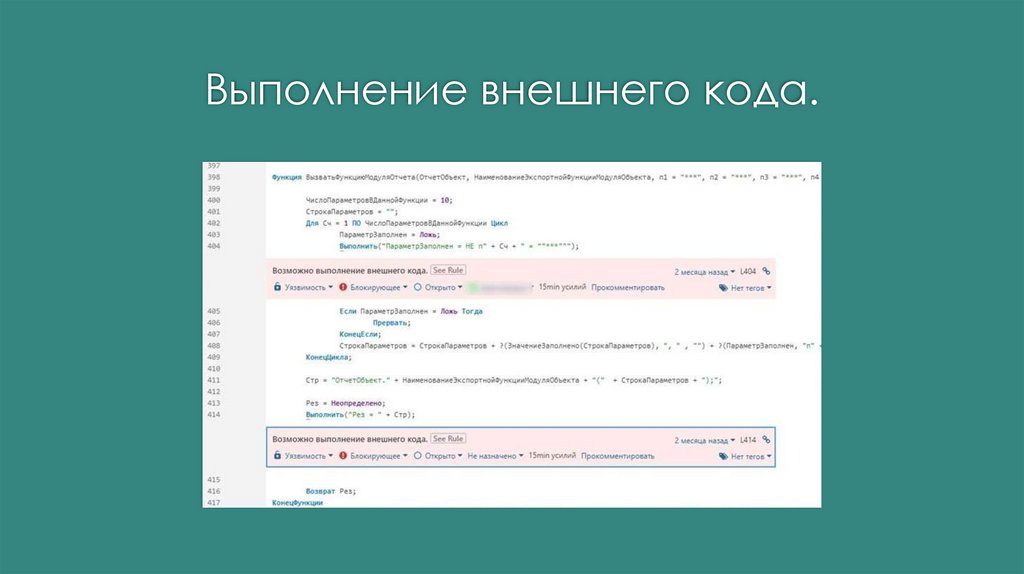

11. Выполнение внешнего кода.

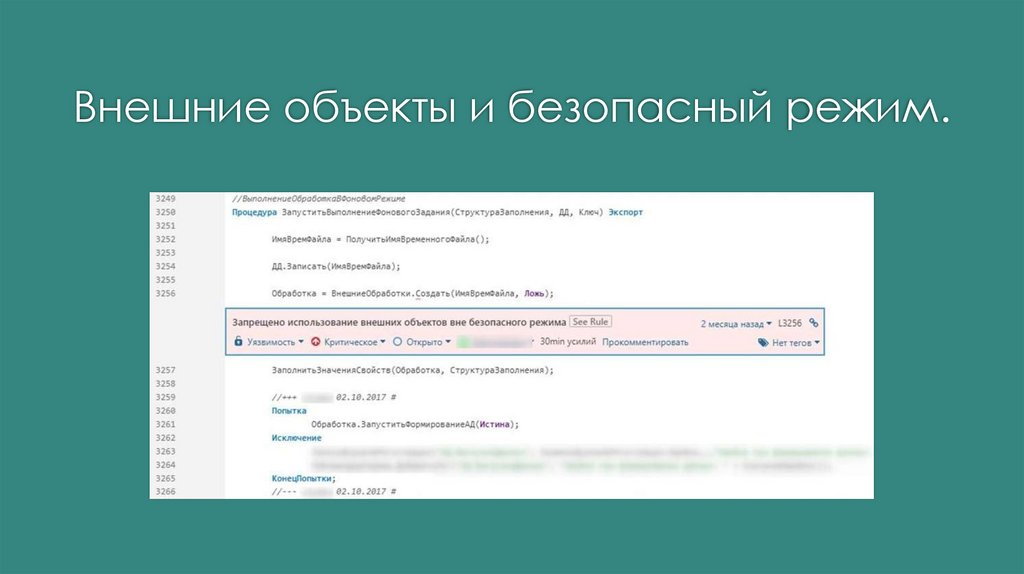

12. Внешние объекты и безопасный режим.

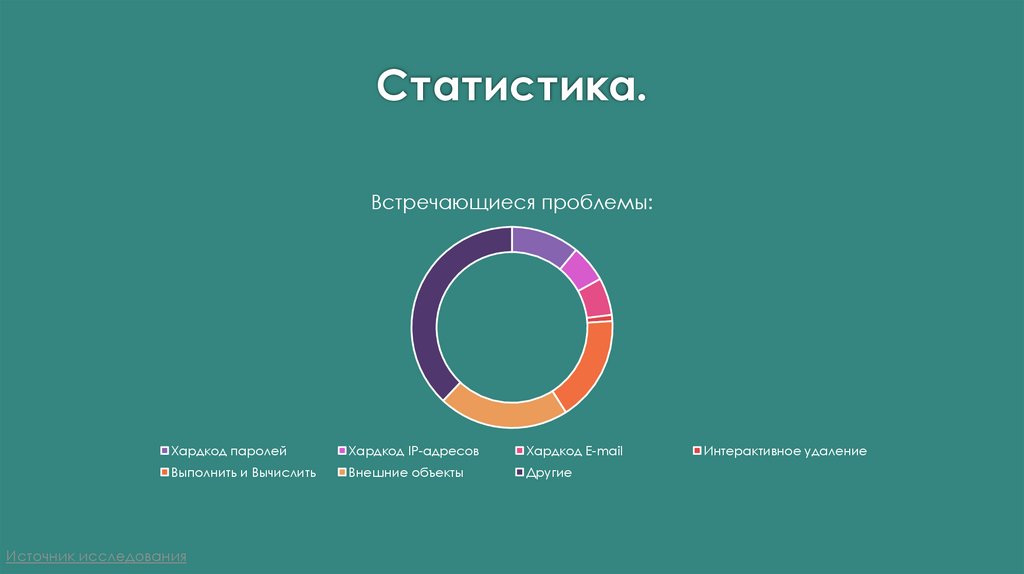

13. Статистика.

Встречающиеся проблемы:Хардкод паролей

Хардкод IP-адресов

Хардкод E-mail

Выполнить и Вычислить

Внешние объекты

Другие

Источник исследования

Интерактивное удаление

14. Примеры организаций.

Информация была взята отсюда15. Решения актуальных проблем.

Решение проблем человеческого фактора.«Поиск и удаление объектов».

Контролировать чужие e-mail.

Полностью закрытый контур.

Хранилище паролей.

«Конвертации 2.0».

«Дополнительные отчеты и обработки БСП».

16. Способы поиска уязвимостей в коде.

SonarqubeOs-scanner

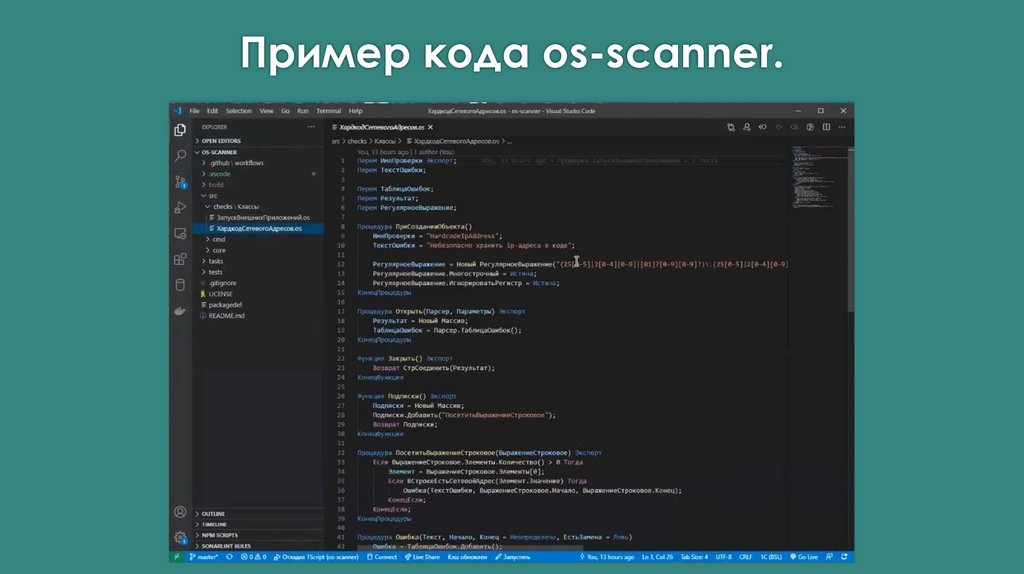

17. Пример кода os-scanner.

18. Заключение.

Вследствие стремительного развития информационных технологий, возможно,в будущем мы увидим совершенство механизма защиты электронного

документооборота

19. Спасибо за внимание.

20. Использованная литература

1. Макарова Н.В. Компьютерное делопроизводство: учеб. курс / Н.В. Макарова, Г.С. Николайчук, Ю.Ф. Титова. –СПб.: Питер, 2005. – 411 с.

2. Домарев В.В. Безопасность информационных технологий. Методология создания систем защиты. – М.:

ДиаСофт, 2002. – 693 с.

3. Сабанов А.А. Некоторые аспекты защиты электронного документооборота // Connect! Мир связи. – 2010. – № 7.

– С. 62–64.

4. Досмухамедов Б.Р. Анализ угроз информации систем электронного документооборота // Компьютерное

обеспечение и вычислительная техника. – 2009. – № 6. – С. 140–143.

5. Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. –

6. М.: Наука и техника, 2003. – 384 с.

7. Зайченко Ю.П. Исследование операций: учеб. – 6-е изд., перераб. и доп. – Киев: Изд. дом «Слово», 2003. – 688 с.

8. Аскеров Т.М. Защита информации и информационная безопасность / под общ. ред. К.И. Курбакова. – М.:

Российская экономическая академия, 2001. – 386 с.

Программирование

Программирование