Похожие презентации:

Анализ угроз информационной безопасности в организации ООО «СДЭК 24»

1.

ПРЕДДИПЛОМНАЯ ПРАКТИКААнализ угроз информационной

безопасности в организации

ООО «СДЭК 24»

Студент гр.КИ18-02/1б, Костенко Е.Д.

Руководитель: Кучеров М.М., канд.

физ.-мат. наук, доцент НУЛ ИБ

кафедры ПМКБ ИКИТ СФУ

Красноярск, 2022

2.

Цель и задачиЦель работы: проведение анализа информационной

системы организации.

Задачи:

Определить сведения об организации;

Описать информационную систему организации;

Определить уровень защищенности персональных

данных;

Составить модель угроз и уязвимостей;

Определить

и

рассчитать

реализуемость

актуальных угроз объектов защиты;

Рассмотреть угрозы и уязвимости, которые

могут быть реализованы в организации.

2

3.

Нормативно-правовая базаПри анализе информационной системы организации, при определении

надлежащих условий и требований были изучены следующие нормативноправовые акты:

Федеральный

закон

РФ

«О персональных данных»;

от

27.07.2006

№

152-ФЗ

Постановление Правительства РФ от 01.11.2012 № 1119 «Об

утверждении требований к защите персональных данных при их

обработке в информационных системах персональных данных»;

Методика

определения

актуальных

угроз

безопасности

персональных данных при их обработке в информационных

системах персональных данных разработана ФСТЭК России на

основании Федерального закона от 27.07.2006 № 152-ФЗ «О

персональных данных» и «Положения об обеспечении безопасности

персональных данных при их обработке в информационных

системах персональных данных» от 17.11.2007 г № 781;

Базовая модель угроз безопасности персональных данных при их

обработке в информационных системах персональных данных

разработана ФСТЭК России от 15.02.2008.

3

4.

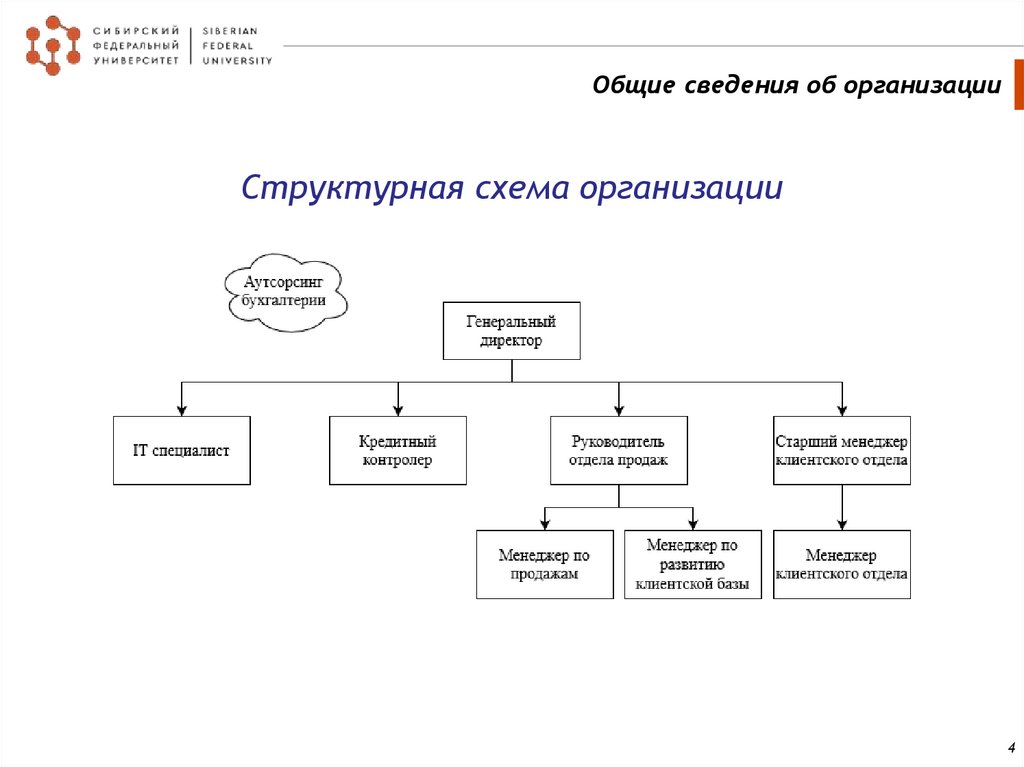

Общие сведения об организацииСтруктурная схема организации

4

5.

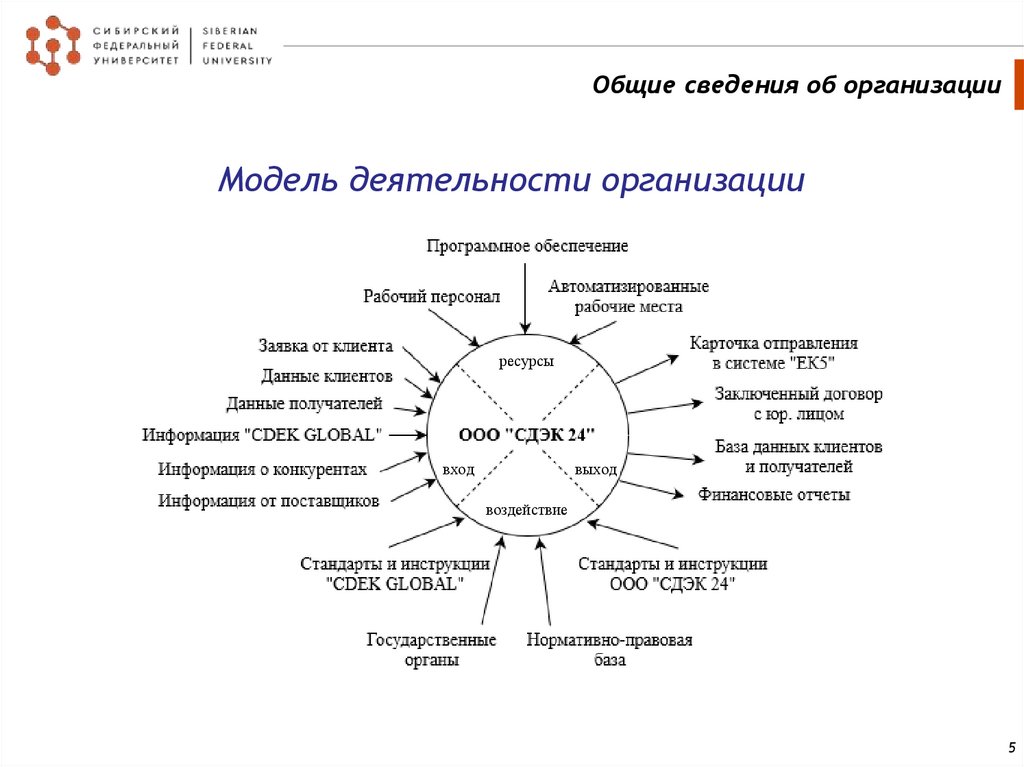

Общие сведения об организацииМодель деятельности организации

ресурсы

вход

выход

воздействие

5

6.

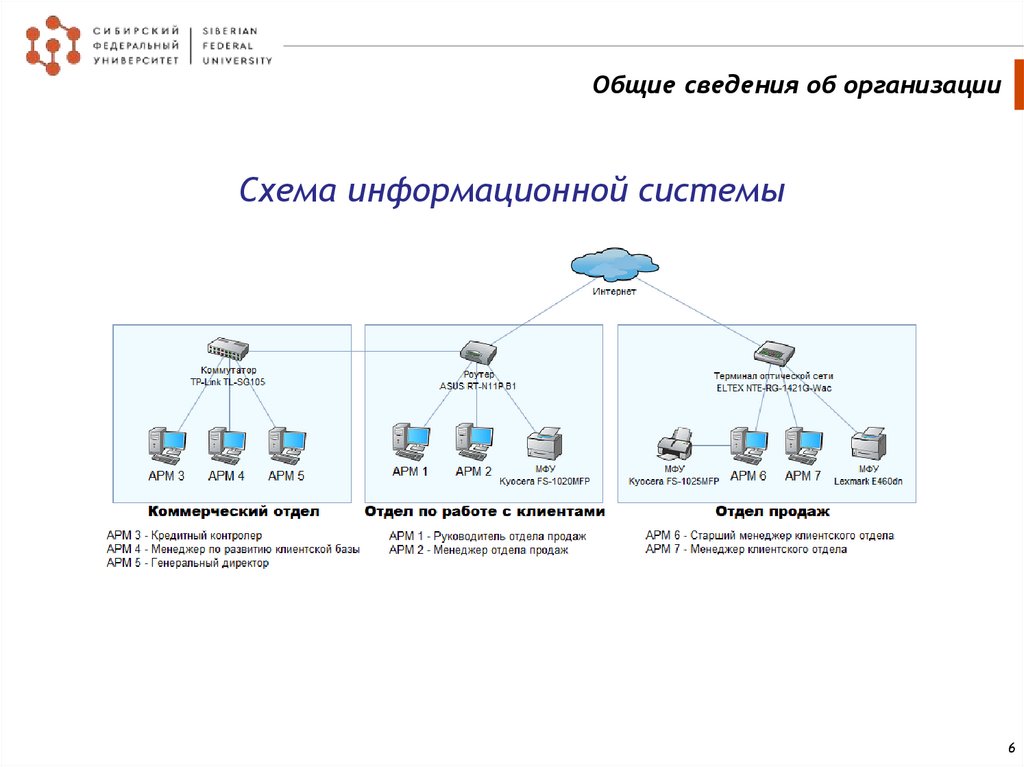

Общие сведения об организацииСхема информационной системы

6

7.

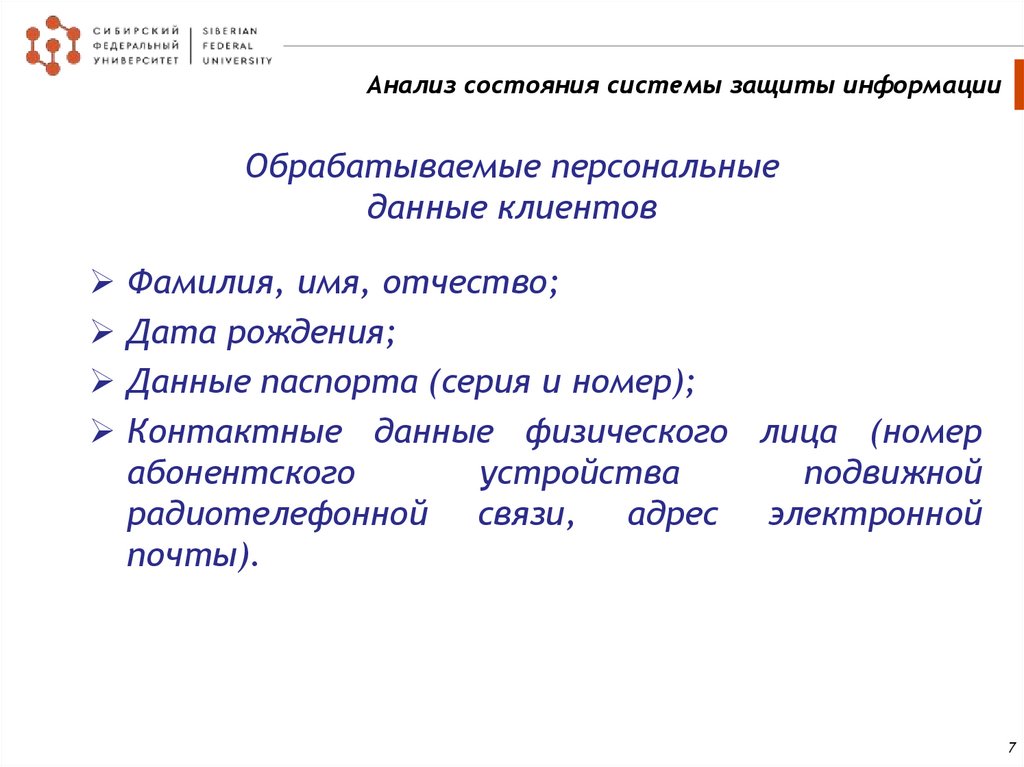

Анализ состояния системы защиты информацииОбрабатываемые персональные

данные клиентов

Фамилия, имя, отчество;

Дата рождения;

Данные паспорта (серия и номер);

Контактные данные физического лица (номер

абонентского

устройства

подвижной

радиотелефонной связи, адрес электронной

почты).

7

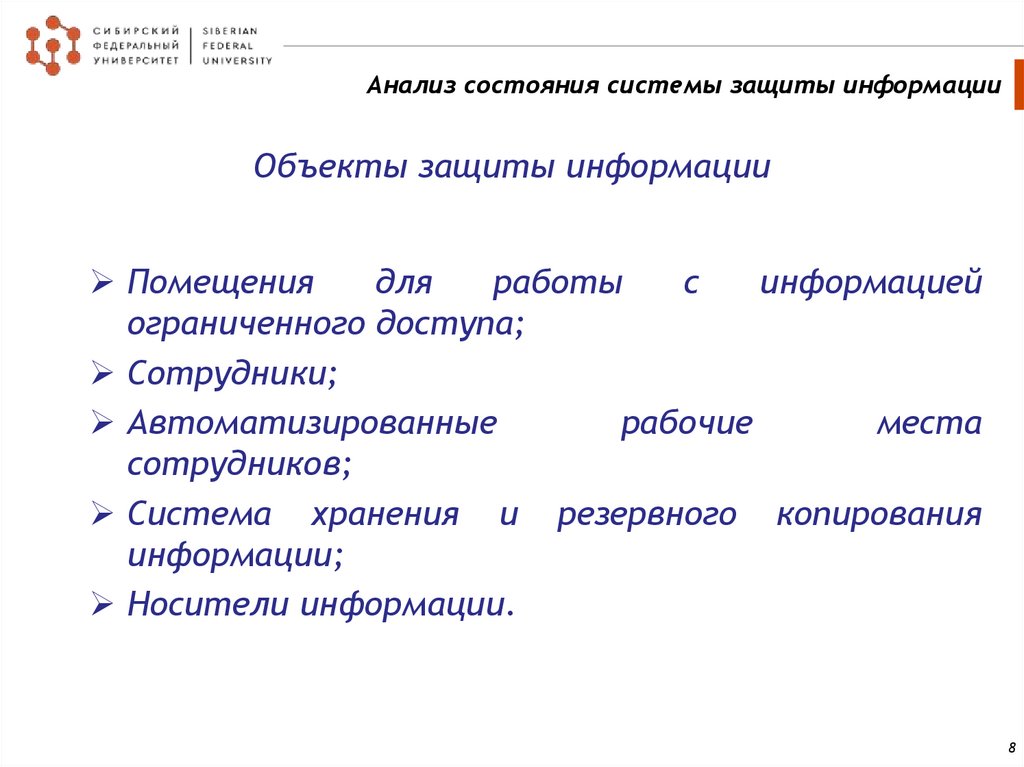

8.

Анализ состояния системы защиты информацииОбъекты защиты информации

Помещения

для

работы

с

информацией

ограниченного доступа;

Сотрудники;

Автоматизированные

рабочие

места

сотрудников;

Система хранения и резервного копирования

информации;

Носители информации.

8

9.

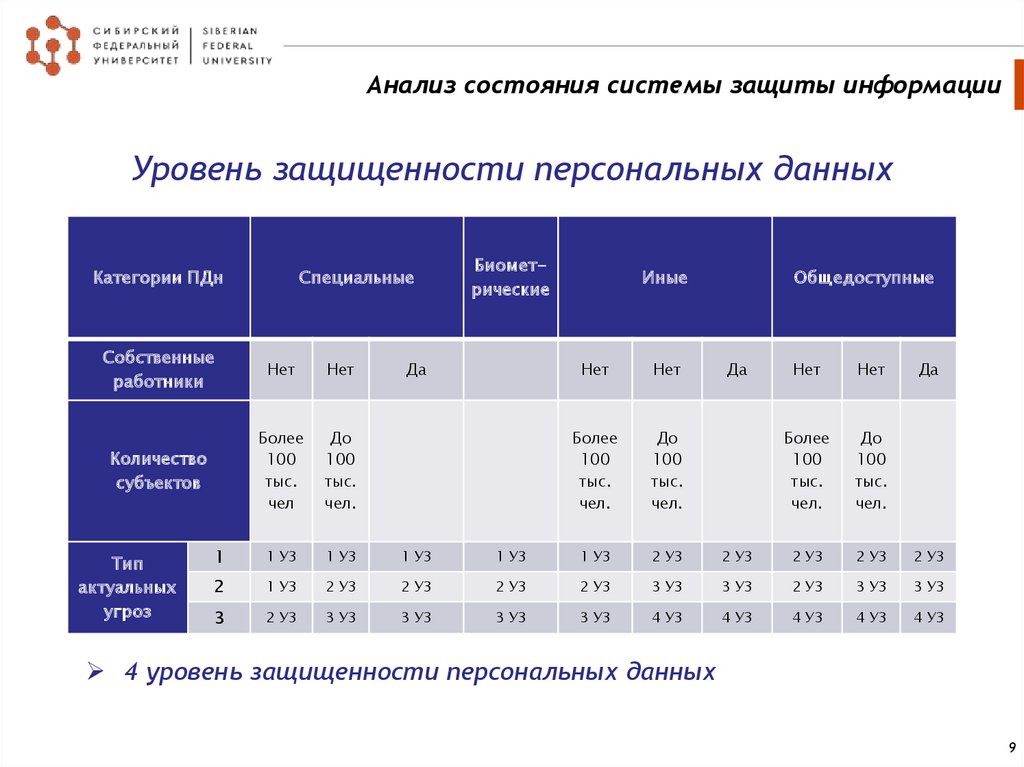

Анализ состояния системы защиты информацииУровень защищенности персональных данных

Категории ПДн

Специальные

Собственные

работники

Нет

Нет

Количество

субъектов

Более

100

тыс.

чел

До

100

тыс.

чел.

1

1 УЗ

1 УЗ

1 УЗ

2

1 УЗ

2 УЗ

3

2 УЗ

3 УЗ

Тип

актуальных

угроз

Биометрические

Да

Иные

Нет

Нет

Более

100

тыс.

чел.

До

100

тыс.

чел.

1 УЗ

1 УЗ

2 УЗ

2 УЗ

2 УЗ

2 УЗ

3 УЗ

3 УЗ

3 УЗ

Общедоступные

Да

Нет

Нет

Да

Более

100

тыс.

чел.

До

100

тыс.

чел.

2 УЗ

2 УЗ

2 УЗ

2 УЗ

3 УЗ

3 УЗ

2 УЗ

3 УЗ

3 УЗ

4 УЗ

4 УЗ

4 УЗ

4 УЗ

4 УЗ

4 уровень защищенности персональных данных

9

10.

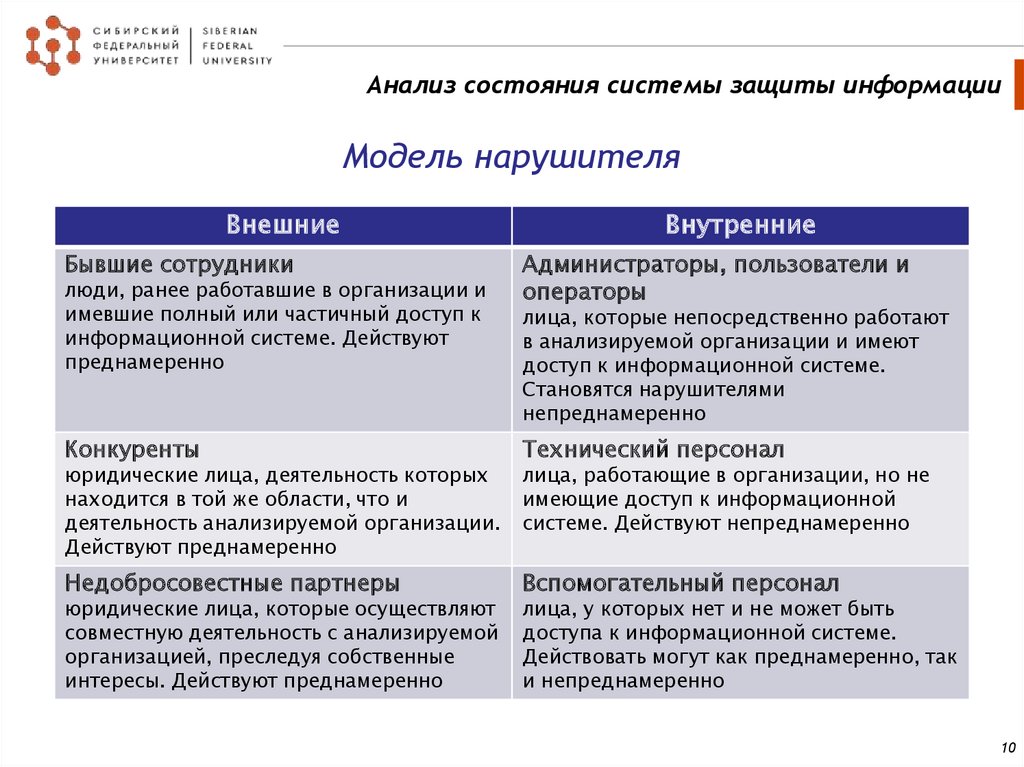

Анализ состояния системы защиты информацииМодель нарушителя

Внешние

Бывшие сотрудники

люди, ранее работавшие в организации и

имевшие полный или частичный доступ к

информационной системе. Действуют

преднамеренно

Внутренние

Администраторы, пользователи и

операторы

лица, которые непосредственно работают

в анализируемой организации и имеют

доступ к информационной системе.

Становятся нарушителями

непреднамеренно

Конкуренты

Технический персонал

Недобросовестные партнеры

Вспомогательный персонал

юридические лица, деятельность которых

находится в той же области, что и

деятельность анализируемой организации.

Действуют преднамеренно

юридические лица, которые осуществляют

совместную деятельность с анализируемой

организацией, преследуя собственные

интересы. Действуют преднамеренно

лица, работающие в организации, но не

имеющие доступ к информационной

системе. Действуют непреднамеренно

лица, у которых нет и не может быть

доступа к информационной системе.

Действовать могут как преднамеренно, так

и непреднамеренно

10

11.

Анализ состояния системы защиты информацииМодель угроз и уязвимостей

Объект угрозы

Угроза

Уязвимость

Проникновение

Сотрудники

в

Вероятность

защищаемое

Разглашение, копирование,

помещение

хищение информации

Нарушение

ограниченного доступа

неразглашении

Утечка, хищение носителей

На объекте отсутствует пропускной

информации, содержащих

режим

информацию ограниченного

На

доступа

носителей информации

Продажа, хищение, передача АРМ и

носителей информации, на которых

хранится обрабатываемая и

защищаемая информация

договора

объекте

о

отсутствует

учет

Высокая

Высокая

Несанкционированное

проникновение

в

защищаемое

помещение

Средняя

Отсутствие инструкции по работе с

АРМ

Отсутствуют СЗИ от НСД

Отсутствует

схема

доступа

к

Несанкционированный доступ к АРМ рабочим местам

Отсутствует

АРМ сотрудников

Высокая

система

видеонаблюдения

Нарушение секретности и

Отсутствуют средства защиты

целостности информации, которая

Высокая

хранится в АРМ

Сканирование и выявление паролей

Отсутствует

парольной защиты

организация

Средняя

11

12.

Спасибо за внимание!12

Информатика

Информатика