Похожие презентации:

Використання технічних засобів під час навчання

1. Технологія галузі

ТЕХНОЛОГІЯ ГАЛУЗІ«Використання технічних

засобів під час навчання»

Група 2КСМВикладач: Мельничук О.А.

2. Технічні засоби навчання (ТЗН) – це система засобів, що складається з двох взаємозв’язаних частин: специфічних навчальних посібників(носі

ТЕХНІЧНІ ЗАСОБИ(ТЗН) – ЦЕ СИСТЕМА ЗАСОБІВ, ЩО

СКЛАДАЄТЬСЯ З ДВОХ ВЗАЄМОЗВ’ЯЗАНИХ ЧАСТИН: СПЕЦИФІЧНИХ

НАВЧАЛЬНИХ ПОСІБНИКІВ(НОСІЇВ АУДІОВІЗУАЛЬНОЇ ІНФОРМАЦІЇ)І

АПАРАТУРИ, ЗА ДОПОМОГОЮ ЯКОЇ МОЖЕ БУТИ ПОДАНО ІНФОРМАЦІЮ,

ЩО ЇЇ МІСТИТЬ ПЕВНИЙ НАВЧАЛЬНИЙ ПОСІБНИК.

НАВЧАННЯ

Використання ТЗН має два аспекти:

технічний (пов'язані з створенням

засобів навчання);

педагогічний (засоби навчання, що

відтворюються за допомогою апаратури).

3. Технічні засоби навчання можна класифікувати за такими ознаками:

ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ МОЖНАКЛАСИФІКУВАТИ ЗА ТАКИМИ ОЗНАКАМИ:

За призначенням:

широкого призначення (кіно, телебачення, радіо,

звукозапис, візуальні статичні засоби і технічні

засоби контролю);

спеціального призначення (пристрої механізації

трудомістких процесів, креслярські установки,

пристрої моделювання).

4. Технічні засоби навчання можна класифікувати за такими ознаками:

ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ МОЖНАКЛАСИФІКУВАТИ ЗА ТАКИМИ ОЗНАКАМИ:

За функціями:

технічні засоби подання інформації;

технічні засоби контролю знань.

Процес учення – це процес, завдяки якому студенти оволодівають

знаннями, вміннями і навичками.

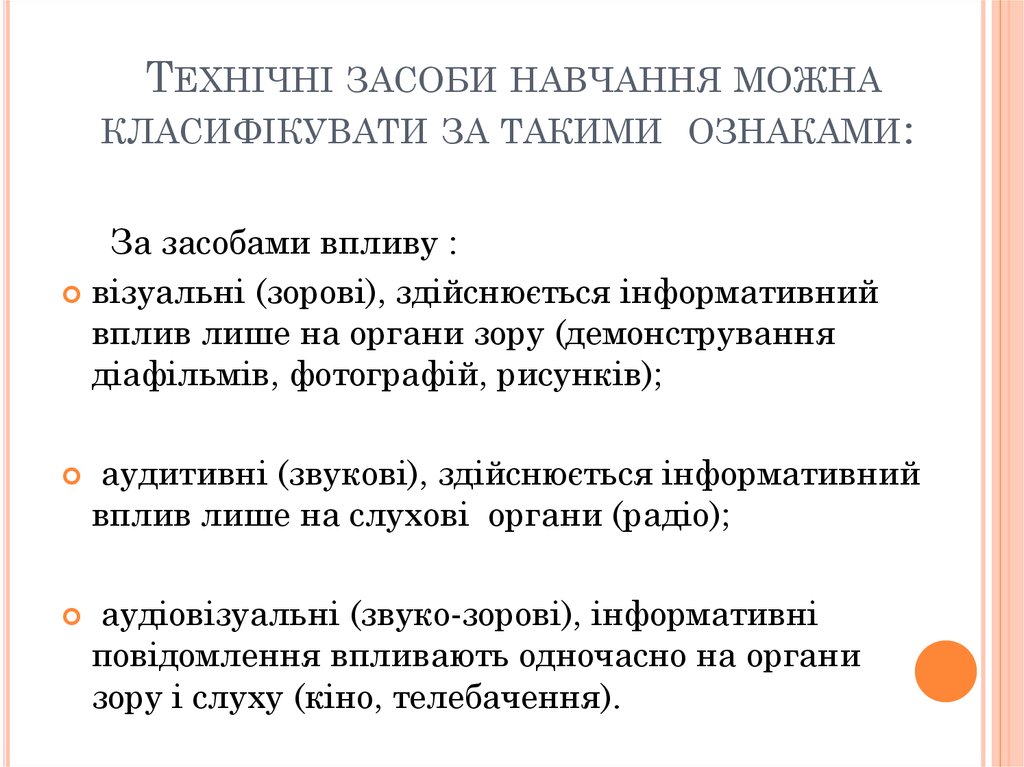

5. Технічні засоби навчання можна класифікувати за такими ознаками:

ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ МОЖНАКЛАСИФІКУВАТИ ЗА ТАКИМИ ОЗНАКАМИ:

За засобами впливу :

візуальні (зорові), здійснюється інформативний

вплив лише на органи зору (демонстрування

діафільмів, фотографій, рисунків);

аудитивні (звукові), здійснюється інформативний

вплив лише на слухові органи (радіо);

аудіовізуальні (звуко-зорові), інформативні

повідомлення впливають одночасно на органи

зору і слуху (кіно, телебачення).

6.

7. джерелами отримання інформації

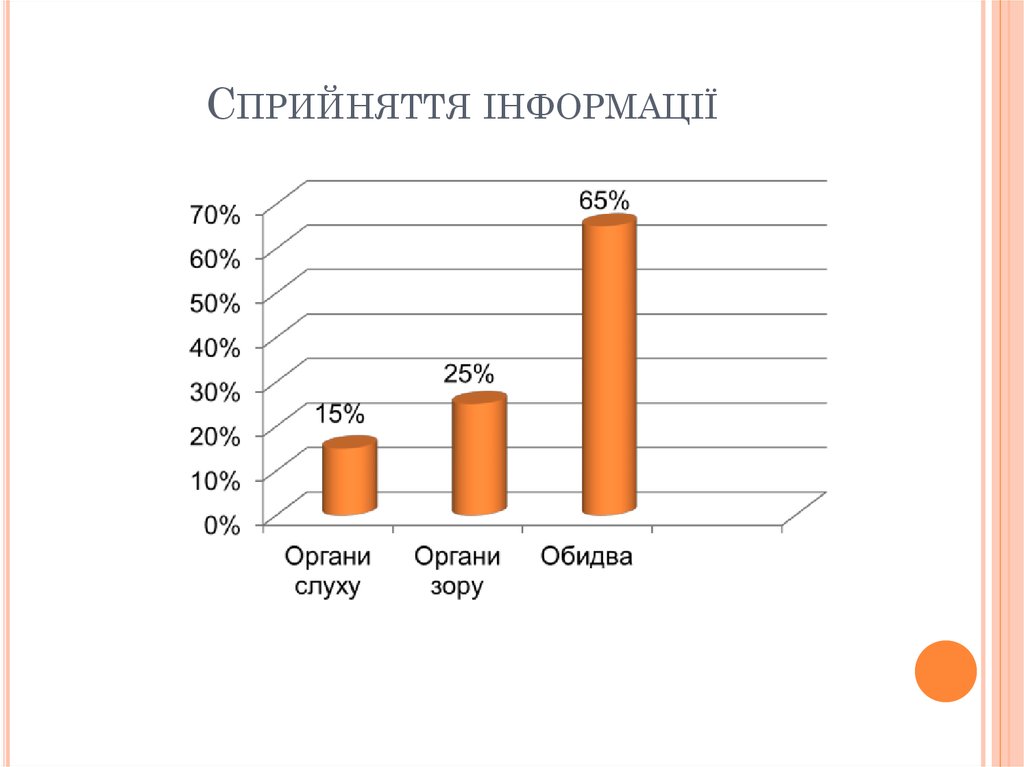

ДЖЕРЕЛАМИ ОТРИМАННЯ ІНФОРМАЦІЇ8. Сприйняття інформації

СПРИЙНЯТТЯ ІНФОРМАЦІЇ9. ВИКОРИСТАННЯ ЗАСОБІВ НАВЧАННЯ НА БАЗІ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Навчальні комп'ютерні мережіМожна виділити такі основні напрямки

використання мереж:

- проведення спільних спостережень;

- вивчення унікального та особливого;

-участь в унікальних спільних проектах

(телеконференції).

10. ВИКОРИСТАННЯ ЗАСОБІВ НАВЧАННЯ НА БАЗІ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Телекомунікаційні мережітелекомунікаційні мережі (здійснюють

дистанційну передачу даних між

комп'ютерами);

віртуальні бібліотеки (INTERNET);

віртуальні університети (дистанційне

навчання);

11. ВИКОРИСТАННЯ ЗАСОБІВ НАВЧАННЯ НА БАЗІ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Засоби мультимедіапроектори;

інтерактивні дошки (SMART Board).

Однією з беззаперечних переваг засобів мультимедіа є

можливість створення на їх основі презентацій, що

розробляються авторськими засобами мультимедіа.

12. ВИКОРИСТАННЯ ЗАСОБІВ НАВЧАННЯ НА БАЗІ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ

Прикладні пакети програм та штучний інтелектАUТОСAD дво- і тривимірна система

автоматизованого проектування і креслення;

Mathcad - система комп'ютерної алгебри з

класу систем автоматизованого проектування,

орієнтована на підготовку

інтерактивних документів з обчисленнями і

візуальним супроводженням

13. Технології забезпечення безпеки інформаційних систем

ТЕХНОЛОГІЇ ЗАБЕЗПЕЧЕННЯБЕЗПЕКИ ІНФОРМАЦІЙНИХ

СИСТЕМ

14. Складові безпеки. Поняття загрози і атаки

СКЛАДОВІ БЕЗПЕКИ. ПОНЯТТЯ ЗАГРОЗИ ІАТАКИ

Безпека включає в себе наступні складові:

1) конфіденційність - інформацією в системі можуть

оперувати лише користувачі з відповідними

повноваженнями;

2) цілісність - наявна в системі інформація не має

пошкоджень, є повною та достатньою;

3) доступність - при володінні відповідними

правами користувач системи повинен

безперешкодно отримати необхідну інформацію в

стислі терміни.

15. специфікації функцій безпеки:

СПЕЦИФІКАЦІЇ ФУНКЦІЙ БЕЗПЕКИ:ідентифікація та аутентифікація;

управління доступом;

протоколювання (збір і накопичення інформації);

аудит (аналіз накопиченої інформації);

повторне використання об'єктів (використання вже

існуючих модулів);

точність комунікацій;

надійність обслуговування;

обмін даними.

Ідентифікація - надання при вході в систему свого імені або

реєстраційного номера, що одержується користувачем при попередній

реєстрації в системі.

Аутентифікація - підтвердження права на доступ, відповідності

наданої ідентифікаційної інформації і користувача.

16. реалізації механізмів ідентифікації та аутентифікації

РЕАЛІЗАЦІЇ МЕХАНІЗМІВ ІДЕНТИФІКАЦІЇТА АУТЕНТИФІКАЦІЇ

пароль;

відбитки пальців, сітківка ока, зовнішність, голос,

ДНК;

наявність ключа чи магнітної картки;

ідентичність апаратного забезпечення (контрольна

сума BIOS, фізичний номер мережної карти);

відповідна поведінка у реальному часі (швидкість

натискання клавіш, швидкодія зворотної реакції на

запити, тощо).

17. Класифікація загроз у комп'ютерній системі

КЛАСИФІКАЦІЯ ЗАГРОЗ У КОМП'ЮТЕРНІЙСИСТЕМІ

коли цінність інформації втрачається при її

розповсюдженні - це загроза конфіденційності

(секретності) інформації;

якщо при зміні або знищенні інформації

завдаються збитки, тоді це є загрозою її цілісності;

коли цінність інформації визначається

оперативністю її використання, то загроза буде у

порушенні доступності інформації;

якщо цінність втрачається при відмовах самої

комп'ютерної системи, тоді є небезпека втрати

стійкості до помилок.

18.

Загрози - це шляхи реалізації впливів наінформацію, які вважаються небезпечними

(Наприклад, загроза перехоплення інформації через

випромінювання монітора може призвести до втрати

секретності, загроза пожежі може спричинити втрати

цілісності інформації, зникнення зв'язку між

компонентами системи загрожує доступності. )

Загроза реалізується через атаку в певному місці і в

певний час.

Атака - будь-які зовнішні дії з можливим

негативним наслідком для системи, в тому

числі і дії користувачів

19. Загрози доступності

ЗАГРОЗИ ДОСТУПНОСТІДоступність - це властивість інформації при її обробці технічними

засобами забезпечувати безперешкодний доступ до неї.

В комп'ютерній системі доступності загрожують наступні події:

апаратні відмови;

віруси та інші шкідливі програми;

логічні бомби;

неуважність користувачів;

помилки програмування;

перевантаженість системи;

таємні шляхи доступу «люки»;

самозванство (робота під чужим іменем);

крадіжка;

троянські програми.

Образование

Образование