Похожие презентации:

Особенности УИБ на производстве

1.

ОСОБЕННОСТИ УИБ НА ПРОИЗВОДСТВЕ.№ 187-ФЗ «О БЕЗОПАСНОСТИ

КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ

ИНФРАСТРУКТУРЫ РФ»

2. Современное производство

Современноепроизводство

претерпевает

существенные изменения в связи с повсеместным

внедрением информационных технологий и систем.

Электронными датчиками и

оборудуются практически все

элементы.

контроллерами

промышленные

Благодаря им в процесс организации потоков

вещества и энергии при производстве добавляются

еще и информационные потоки.

2

3. Угрозы, возникающие в современных технологических системах

4. Современное производство

инновации в области кибербезопасности, а также рост угроз дляпромышленных систем;

более тесная интеграция

операционных технологий;

информационных

технологий

и

изменения ожиданий пользователей в связи с развитием более

дешевых датчиков, беспроводных технологий, аналитики больших

данных, развитием нейронных сетей и других сервисов;

движение в сторону поддержки единых стандартов промышленных

протоколов

и

развитие

сотрудничества

между

многими

организациями, включая OPC Foundation, NAMUR, ECLASS Association,

VDE, ZVEI и CESMII;

возрастающий интерес к промышленному интернету вещей (IoT).

4

5. Интернет вещей (IoT)

Внедрение IoT-решений на предприятии — вопрос, которыйчасто

обсуждают

на

промышленных

конференциях

и совещаниях, на промышленных форумах и в приватных

беседах.

Производство требует модернизации, а модернизация

предприятия обязательно должна включать в себя решения

из области интернета вещей.

Интернет вещей

(IoT, Internet of Things) – система

объединенных компьютерных сетей и подключенных

физических объектов (вещей) со встроенными датчиками

и ПО для сбора и обмена данными, с возможностью удаленного

контроля и управления в автоматизированном режиме, без

участия человека.

5

6. Индустриальный интернет вещей

Индустриальный (часто Промышленный) Интернет Вещей(Industrial Internet of Things, IIoT) – интернет вещей для

корпоративного / отраслевого применения - система

объединенных компьютерных сетей и подключенных

промышленных

(производственных)

объектов

со

встроенными датчиками и ПО для сбора и обмена

данными, с возможностью удаленного контроля и

управления в автоматизированном режиме, без участия

человека.

В перспективе в индустриальном интернете вещей будут

действовать полностью роботизированные комплексы и

технологические линии.

6

7. Индустриальный интернет вещей

Сдерживающими проникновение промышленного интернета вещей, признавалосьотсутствие технологических стандартов.

В последние годы в России и за рубежом неуклонно растёт количество стандартов и

регламентирующих документов в области обеспечения информационной безопасности АСУ

ТП. Это — и стандарты ISA/IEC, и рекомендации NIST, и приказы ФСТЭК России, и

отраслевые документы министерств и ведомств.

Еще до пандемии, в 2019-2020 годах были приняты два стандарта промышленного

интернета вещей — ГОСТ Р ИСО/МЭК 29161—2019 «Информационные технологии (ИТ).

Структура данных. Уникальная идентификация для интернета вещей» (введен 01.03.2020) и

ГОСТ Р 58603—2019 «Информационные технологии (ИТ). Интернет вещей. Протокол

организации очередей доставки телеметрических сообщений MQTT. Версия 3.1.1» ( введен

01.01.2021).

С 2018 года Техническим комитетом «Киберфизические системы» велась разработка

нескольких полноценных серий базовых стандартов, а также ряда стандартов IoTпротоколов.

В России утверждены предварительные национальные стандарты (ПНСТ), раскрывающие

такие IoT-протоколы, как NB-Fi и LoRaWAN RU, идет работа над такими стандартами как

OpenUNB, Sigfox и серией стандартов семейства OpenRAN.

Внедряемая для АСУ система безопасности должна отвечать требованиям ISA 99 / IEC

62443, являющегося основным стандартом обеспечения безопасности в системах

промышленной автоматизации.

7

8. Основные особенности ИБ на производстве

Помимо компьютеров и элементов инфраструктуры объектами управлениястановятся производственные единицы. Ими могут быть и станки с ЧПУ, и

системы жизнеобеспечения электростанций, буровые вышки.

Станки с ЧПУ (числовым программным управлением) – это

автоматизированные станки-роботы, которые могут производить операции

по заданной программе без непосредственного участия человека.

Система всегда распределена, ее единицы могут быть труднодоступны,

информация передается по множеству каналов связи, использование Ethernetсоединений становится все более распространенным.

Большое количество потребителей информации различных типов (

пользователей, устройств), при этом она передается по множеству каналов и в

большом количестве форматов.

В подавляющем большинстве связанных с IoT разработках пока можно

усмотреть потенциальные, а кое-где и реальные несовершенства, связанные с ИТбезопасностью.

Модель кибербезопасности традиционно не является встроенной, а реализуется

как дополнение к базовой архитектуре системы. Коренной причиной этих

проблем часто является закрытость традиционных промышленных систем

управления.

8

9. Модель АСУ ТП, определяющая пять уровней

Уровень 4: управление предприятием;Уровень 3: операционное управление производством ;

Уровень 2: управление и мониторинг физических процессов

(SCADA);

Уровень

1:

локальное

управление

процессом

и

оборудованием, включая функции защиты и безопасности

(Control System);

Уровень 0: физический процесс и оборудование (датчики и

исполнительные механизмы).

SCADA система — это система для сбора и обработки данных

от установленных промышленных датчиков и компонентов,

позволяющая оператору принимать более обоснованные и

оперативные решения.

9

10.

1011.

1112. Сравнительный анализ информационных (IT) систем и АСУ ТП

1213. Сравнительный анализ информационных (IT) систем и АСУ ТП

1314. Угрозы информационной безопасности, характерные для производства

Злоумышленники, среди которых в последнее времяпоявляются хакерские группировки, связанные с

иностранными правительствами, и террористические

группы, заинтересованы в создании нестабильности.

Наилучшим способом для этого становится внешнее

вторжение в информационные сети предприятия с

целью прерывания производственных процессов.

По данным «Лаборатории Касперского», более 46 %

систем АСУ российских предприятий в последний год

подвергались атакам.

14

15. Угрозы информационной безопасности, характерные для производства

несанкционированное использование удаленного доступа к процессууправления производственным объектом. Каналы связи АСУ обычно не

имеют достаточной защиты;

хакерские атаки, направляемые через корпоративные (офисные)

информационные сети. Между каналами управления АСУ и офисной

информационной системой существуют соединения, которые могут быть

использованы злоумышленниками;

атаки на стандартные компоненты инфраструктуры сетей управления

АСУ. Операционные системы, серверы приложений, базы данных имеют

уязвимости,

которые

не

всегда

своевременно

устраняются

разработчиками и хорошо известны хакерам. Если в архитектуре АСУ есть

такие компоненты, они могут быть использованы для атаки;

15

16. Угрозы информационной безопасности, характерные для производства

DDoS-атаки. Массированные распределенные атаки отказа вобслуживании часто используются для разрушения сетевых соединений и

для нарушения нормальной работы АСУ;

ошибки персонала, намеренный саботаж и повреждение компонентов

системы управления. Риски в этой ситуации, при наличии у

злоумышленника доступа к АСУ, серьезны и непредсказуемы;

внедрение вирусных и других вредоносных программ через съемные

носители лицами, допущенными к обслуживанию оборудования, часто

это сотрудники сервисных организаций. Примером реализации риска

стало массовое заражение АСУ, в том числе объектов ядерной

инфраструктуры Ирана, вирусом Stuxnet;

16

17. Угрозы информационной безопасности, характерные для производства

чтение, запись и изменение сообщений в сетях АСУ. Компоненты АСУподдерживают

сетевой

обмен

данными

с

использованием

незащищенных тестовых сообщений. Это создает возможность без

затруднений считывать тестовые сообщения и вносить в них

несанкционированные изменения;

несанкционированный доступ к ресурсам. Если в АСУ предусмотрена

слабая система идентификации и аутентификации, третьи лица могут

получить доступ к ресурсам;

атака на сетевые компоненты с распространением на объекты

промышленной инфраструктуры;

технические неисправности, аварии, природные катаклизмы.

17

18.

1819. Основные проблемы ИБ КИИ на дистанте

Чего не следует допускать.1. Перевод ключевых технических ИТ-специалистов АСУТП на

дистанционный режим работы даже в тех случаях, когда инфраструктура

позволяет.

2. Перевод работников информационной безопасности сегмента АСУТП

на удаленный режим.

3. Использование личной компьютерной техники работниками АСУТП,

выведенных на дистант.

4. Открывать УД к объектам ЗОКИИ (как подрядчикам, так и собственному

дистанционному персоналу).

19

20.

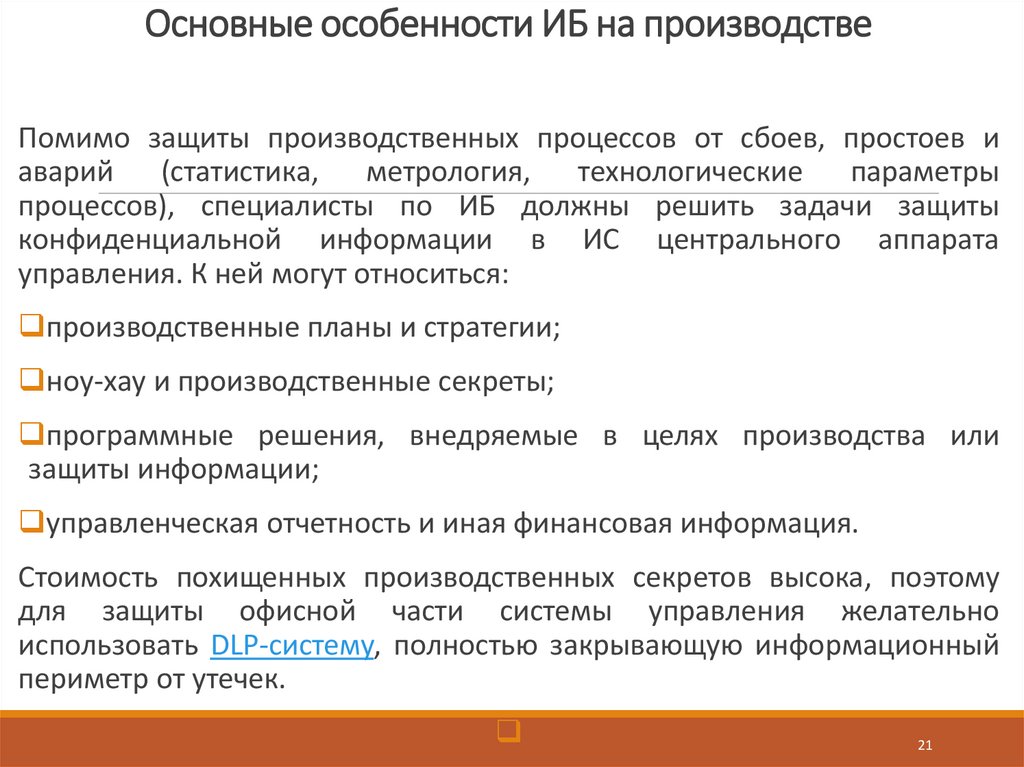

2021. Основные особенности ИБ на производстве

Помимо защиты производственных процессов от сбоев, простоев иаварий

(статистика,

метрология,

технологические

параметры

процессов), специалисты по ИБ должны решить задачи защиты

конфиденциальной информации в ИС центрального аппарата

управления. К ней могут относиться:

производственные планы и стратегии;

ноу-хау и производственные секреты;

программные решения, внедряемые в целях производства или

защиты информации;

управленческая отчетность и иная финансовая информация.

Стоимость похищенных производственных секретов высока, поэтому

для защиты офисной части системы управления желательно

использовать DLP-систему, полностью закрывающую информационный

периметр от утечек.

21

22.

2223. Факторы, от которых зависит успешность системы организации ИБ на производстве

необходимостьобеспечить

мониторинг

интерфейсов

коммуникации между офисными и промышленными сетями,

каналов удаленного доступа к обслуживанию через Интернет,

обеспечить установку межсетевых экранов;

создание демилитаризованных зон (DMZ), предназначенных для

обмена информацией со смежными сетями и исключающих

получение внешними пользователями прямого доступа к АСУ,

создание безопасных сегментов сети для отдельных защищенных

производственных секторов;

использование

шифрования;

при

передаче

данных

протоколов

VPN

и

защиты коммуникационных станций алгоритмами аутентификации.

23

24. ПРОГРАММА УПРАВЛЕНИЯ УЯЗВИМОСТЯМИ

1. Инвентаризацияактивов

с

максимальной

контекстуализацией.

2. Оценка активов на наличие уязвимостей.

3. Приоритизация тех уязвимостей, для которых возможна

эксплуатация и результат эксплуатации которых может

быть наиболее негативен.

4. Устранение уязвимостей с помощью исправлений

программного обеспечения, изменений конфигураций или

применения иных компенсирующих мер.

24

25. Инвентаризация активов

2526.

2627.

2728.

ГосСОПКА - Государственная система обнаружения, предупреждения и ликвидациипоследствий компьютерных атак, создаётся для обмена информацией о

кибератаках на ИС, нарушение или прекращение работы которых крайне негативно

скажется на экономике страны или безопасности граждан.

28

29. Унифицированная среда разработки безопасного ПО

16 февраля 2022 года Федеральная служба по техническому иэкспортному контролю (ФСТЭК) России объявил тендер на «создание

унифицированной

среды

разработки

безопасного

отечественного программного обеспечения».

Доверенные среды разработки ПО есть у отдельных компаний,

которые используют их под свои нужды.

Создание унифицированной среды разработки безопасного ПО

необходимо, чтобы ФСТЭК могла фактически в реальном времени

контролировать процесс его создания. Впоследствии российские

компании могут обязать разрабатывать софт для субъектов КИИ

исключительно в этой системе, чтобы снизить риски ИБ.

Платформа предназначена прежде всего для разработки продуктов

для оборонных ведомств, финансового сектора, энергетической

отрасли и других структур, где требуется максимальный уровень

безопасности.

29

30.

Важные сферы деятельности подпадают под действие Федерального закона№ 187-ФЗ «О безопасности критической информационной инфраструктуры

Российской Федерации» и являются субъектами КИИ.

Особенность исследования КИИ заключается в их большой значимости для

экономики и населения страны, а также сложных и зачастую неявных

взаимозависимостях, обширной физической инфраструктуре.

30

31. Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и являются

субъектами КИИ.Критическая информационная инфраструктура — объекты

критической информационной инфраструктуры, а также сети

электросвязи,

используемые

для

организации

взаимодействия таких объектов.

Объекты

критической

информационной

инфраструктуры — информационные системы (ИС),

информационно-телекоммуникационные

сети

(ИТКС),

автоматизированные системы управления субъектов

критической информационной инфраструктуры (АСУ).

31

32. Все ИС, ИТС и АСУ субъекта КИИ — это объекты КИИ

ИС – совокупность содержащейся в базах данных информациии обеспечивающих ее обработку информационных технологий

и технических средств.

ИТКС – технологическая система, предназначенная для

передачи по линиям связи информации, доступ к которой

осуществляется с использованием средств вычислительной

техники.

АСУ – комплекс программных и программно-аппаратных

средств, предназначенных для контроля за технологическим и

(или) производственным оборудованием (исполнительными

устройствами) и производимыми ими процессами, а также для

управления такими оборудованием и процессами.

32

33. Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и являются

субъектами КИИ.Субъекты критической информационной инфраструктуры —

государственные органы, государственные учреждения, российские

ЮЛ и (или) ИП, которым на праве собственности, аренды или на

ином законном основании принадлежат информационные системы

(ИС),

информационно-телекоммуникационные

сети

(ИТКС),

автоматизированные системы управления (АСУ), функционирующие

в сфере здравоохранения, науки, транспорта, связи, энергетики,

банковской сфере и иных сферах финансового рынка, топливноэнергетического комплекса, в области атомной энергии,

оборонной,

ракетно-космической,

горнодобывающей,

металлургической и химической промышленности, российские

юридические лица и (или) индивидуальные предприниматели,

которые обеспечивают взаимодействие указанных систем или сетей.

33

34. Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и являются

субъектами КИИ.В перечень объектов КИИ, подлежащих категорированию, включаются

только те объекты, которые обрабатывают информацию, необходимую для

обеспечения критических процессов и (или) осуществляют их управление,

контроль или мониторинг, а, следовательно, они и подлежат

категорированию.

Действующее законодательство в области КИИ не содержит методики

выявления критических процессов, а значит, вопрос отнесения того или

иного процесса к критическому остается исключительно на усмотрение

субъекта КИИ.

Критические

процессы

Управленческие,

технологические,

производственные, финансово-экономические и (или) иные процессы в

рамках выполнения функций (полномочий) или осуществления видов

деятельности субъектов критической информационной инфраструктуры,

нарушение и (или) прекращение которых может привести к негативным

социальным, политическим, экономическим, экологическим последствиям,

последствиям для обеспечения обороны страны, безопасности государства и

правопорядка.

34

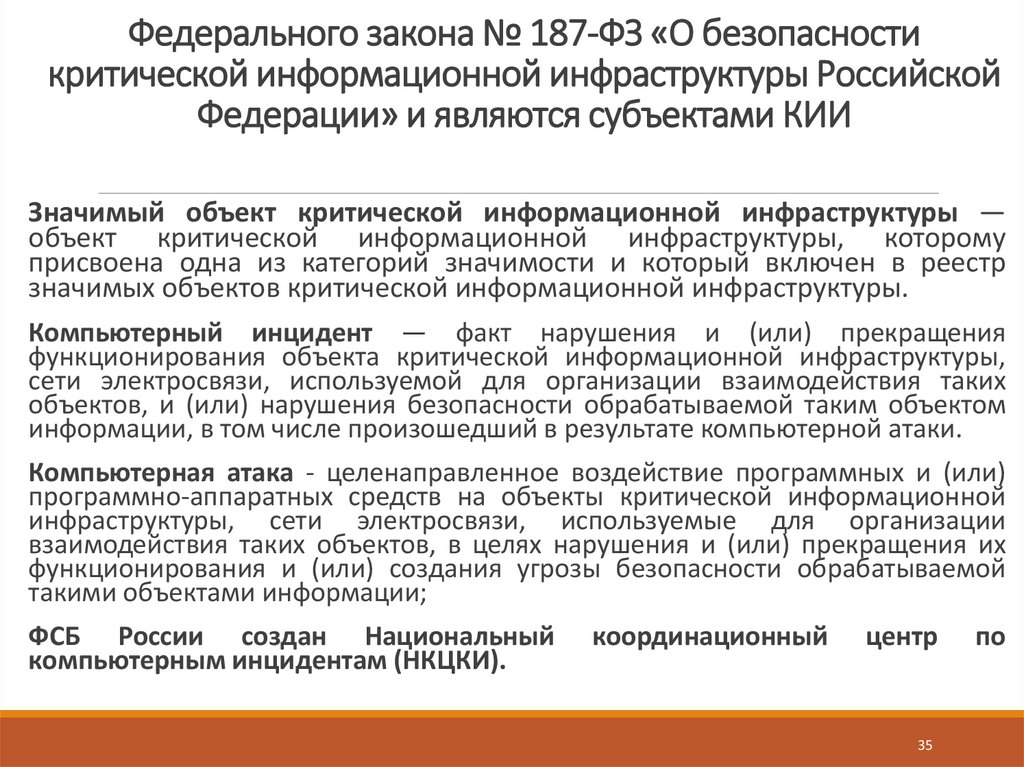

35. Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и являются

субъектами КИИЗначимый объект критической информационной инфраструктуры —

объект критической информационной инфраструктуры, которому

присвоена одна из категорий значимости и который включен в реестр

значимых объектов критической информационной инфраструктуры.

Компьютерный инцидент — факт нарушения и (или) прекращения

функционирования объекта критической информационной инфраструктуры,

сети электросвязи, используемой для организации взаимодействия таких

объектов, и (или) нарушения безопасности обрабатываемой таким объектом

информации, в том числе произошедший в результате компьютерной атаки.

Компьютерная атака - целенаправленное воздействие программных и (или)

программно-аппаратных средств на объекты критической информационной

инфраструктуры, сети электросвязи, используемые для организации

взаимодействия таких объектов, в целях нарушения и (или) прекращения их

функционирования и (или) создания угрозы безопасности обрабатываемой

такими объектами информации;

ФСБ России создан Национальный координационный центр по

компьютерным инцидентам (НКЦКИ).

35

36. НКЦКИ

•Национальныйкоординационный

центр

по

компьютерным инцидентам – структура, отвечающая

за обеспечение координации деятельности субъектов

КИИ, является составной частью ГосСОПКА.

•Техническая инфраструктура НКЦКИ используется для

функционирования системы ГосСОПКА.

•ФинЦЕРТ -отраслевой аналог ГосСОПКА (Финцерт)Центр мониторинга и реагирования на компьютерные

атаки в кредитно-финансовой сфере, специальное

структурное подразделение Банка России (от CERT —

computer

emergency

response

team,

группа

реагирования на компьютерные инциденты).

36

37. Функции НКЦКИ

Координация мероприятий и участие в мероприятиях по реагированиюна компьютерные инциденты.

Организует и осуществляет обмен информацией о компьютерных

инцидентах.

Осуществляет методическое обеспечение.

Участвует в обнаружении, предупреждении и ликвидации последствий

компьютерных атак.

Обеспечивает информирование о компьютерных атаках.

Собирает и анализирует информацию о компьютерных инцидентах и

атаках.

37

38. Функции ГосСОПКА

инвентаризация информационных ресурсов;выявление уязвимостей информационных ресурсов;

анализ угроз информационной безопасности;

повышение квалификации персонала информационных ресурсов;

прием сообщений о возможных инцидентах от персонала и

пользователей информационных ресурсов;

обнаружение компьютерных атак;

анализ данных о событиях безопасности;

регистрация инцидентов;

реагирование на инциденты и ликвидация их последствий;

установление причин инцидентов;

анализ результатов устранения последствий инцидентов.

38

39. Функции ГосСОПКА

Центры системы ГосСОПКА подразделяются на ведомственные икорпоративные:

ведомственные Центры осуществляют лицензируемую деятельность

по защите информационных ресурсов в интересах органов

государственной власти;

корпоративные Центры осуществляют лицензируемую деятельность

по защите информационных ресурсов в собственных интересах, а

также имеют право предоставлять услуги по предупреждению,

обнаружению и ликвидации последствий компьютерных атак.

39

40. Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и являются

субъектами КИИПри осуществлении оценки безопасности критической информационной инфраструктуры проводится

анализ:

1) данных, получаемых при использовании средств, предназначенных для обнаружения, предупреждения и

ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, в том числе

информации о наличии в сетях электросвязи, используемых для организации взаимодействия объектов

КИИ, признаков компьютерных атак.

2) информации, представляемой субъектами КИИ и федеральным органом исполнительной власти,

уполномоченным в области обеспечения безопасности КИИ РФ, в соответствии с перечнем информации и в

порядке, определяемыми федеральным органом исполнительной власти, уполномоченным в области

обеспечения функционирования государственной системы обнаружения, предупреждения и ликвидации

последствий компьютерных атак на информационные ресурсы РФ, а также иными не являющимися

субъектами КИИ органами и организациями, в том числе иностранными и международными;

3) сведений, представляемых в ГОССОПКА на информационные ресурсы Российской Федерации по итогам

проведения государственного контроля в области обеспечения безопасности значимых объектов

критической информационной инфраструктуры, о нарушении требований по обеспечению безопасности

значимых объектов КИИ, в результате которого создаются предпосылки возникновения компьютерных

инцидентов;

4) иной информации, получаемой федеральным органом исполнительной власти, уполномоченным в

области обеспечения функционирования государственной системы обнаружения, предупреждения и

ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, в

соответствии с законодательством Российской Федерации.

40

41. Защиту КИИ законодательно регулируют документы

187-ФЗ, ПП-127, Приказы ФСТЭК России №31 и №29Указ Президента РФ от 15.01.2013 г. № 31с «О создании

государственной системы обнаружения, предупреждения и

ликвидации

последствий

компьютерных

атак

на

информационные

ресурсы

Российской

Федерации»,

послуживший отправной точкой создания ГосСОПКА и НКЦКИ.

Концепция

Государственной

системы

обнаружения,

предупреждения и ликвидации последствий компьютерных атак

на информационные ресурсы Российской Федерации

(утверждена Президентом РФ 12.12.2014 № К 1274).

Постановление Правительства РФ от 17.02.2018 № 162 «Об

утверждении Правил осуществления государственного контроля

в области обеспечения безопасности значимых объектов КИИ

РФ».

41

42. Защиту КИИ законодательно регулируют документы

Приказ ФСТЭК России от 06.12.2017 г. № 227 «Об утвержденииПорядка ведения реестра значимых объектов критической

информационной инфраструктуры Российской Федерации».

Приказ ФСТЭК России от 21.12.2017 г. № 235 «Об утверждении

Требований к созданию систем безопасности значимых

объектов КИИ РФ и обеспечению их функционирования»

перечисляет требования к структурным подразделениям,

ответственным за обеспечение безопасности значимых

объектов КИИ, к программным и программно-аппаратным

средствам защиты КИИ, к организационно-распорядительной

документации и к функционированию самой системы

безопасности значимых объектов КИИ.

Приказ ФСБ РФ от 24.07.2018 г. № 366 «О Национальном

координационном центре по компьютерным инцидентам»

содержит основные цели, задачи и права НКЦКИ.

42

43. Защиту КИИ законодательно регулируют документы

Приказ ФСБ РФ от 24.07.2018 г. № 367 «Об утверждении Перечняинформации, представляемой в государственную систему

обнаружения, предупреждения и ликвидации последствий

компьютерных атак на информационные ресурсы Российской

Федерации

и

Порядка

представления

информации

в

государственную систему обнаружения, предупреждения и

ликвидации последствий компьютерных атак на информационные

ресурсы

Российской

Федерации»

регламентирует

объем

передаваемой в ГосСОПКА информации, в том числе касающейся

произошедших компьютерных инцидентов.

Данный приказ говорит о том, что информация по произошедшему

инциденту (дата, время, технические подробности и последствия

инцидента

и

его

связь

с

другими

инцидентами,

месторасположение объекта КИИ, наличие связи между

выявленной атакой и инцидентом) должна быть передана

субъектом КИИ в систему ГосСОПКА в срок не позднее 24 часов с

момента обнаружения компьютерного инцидента.

43

44. Защиту КИИ законодательно регулируют документы

Приказ ФСБ РФ от 24.07.2018 г. № 368 «Об утверждении Порядкаобмена информацией о компьютерных инцидентах между

субъектами КИИ РФ, между субъектами КИИ РФ и

уполномоченными

органами

иностранных

государств,

международными,

международными

неправительственными

организациями

и

иностранными

организациями,

осуществляющими деятельность в области реагирования на

компьютерные инциденты, и Порядка получения субъектами КИИ РФ

информации о средствах и способах проведения компьютерных атак и

о методах их предупреждения и обнаружения».

Данный документ регламентирует порядок обмена информацией

об инцидентах (в объеме, соответствующему нормам Приказа

№367), при этом обмен информацией с международными

компаниями и организациями (например, с CERT'ами) идет через

НКЦКИ, а субъекты КИИ могут также взаимодействовать между

собой напрямую.

44

45. Защиту КИИ законодательно регулируют документы

Приказ ФСБ РФ от 06.05.2019 № 196 «Об утверждении требований ксредствам, предназначенным для обнаружения, предупреждения и

ликвидации последствий компьютерных атак и реагирования на

компьютерные инциденты» описывает требования к функционалу

(включая реализацию функций безопасности, визуализации, построения

сводных отчетов и хранения информации) средств обнаружения,

предупреждения, ликвидации последствий и поиска признаков

компьютерных атак на объектах КИИ.

Приказ ФСБ РФ от 19.06.2019 № 281 «Об утверждении Порядка,

технических условий установки и эксплуатации средств, предназначенных

для обнаружения, предупреждения и ликвидации последствий

компьютерных атак и реагирования на компьютерные инциденты, за

исключением средств, предназначенных для поиска признаков

компьютерных атак в сетях электросвязи, используемых для организации

взаимодействия объектов критической информационной инфраструктуры

Российской Федерации» регламентирует взаимодействие субъектов КИИ

и ФСБ РФ в части установки «сенсоров» ГосСОПКА на объектах КИИ, при

этом субъект КИИ обязан обеспечить функционирование средств

ГосСОПКА в непрерывном и бесперебойном режиме.

45

46. Защиту КИИ законодательно регулируют документы

Приказ ФСБ РФ от 19.06.2019 № 282 «Об утверждении Порядкаинформирования ФСБ России о компьютерных инцидентах,

реагирования на них, принятия мер по ликвидации последствий

компьютерных атак, проведенных в отношении значимых объектов КИИ

РФ» обязывает субъектов КИИ информировать ФСБ РФ через НКЦКИ

(посредством ГосСОПКА или альтернативными способами) обо всех

компьютерных инцидентах на объекте КИИ в зоне ответственности

субъекта.

Кроме того, если субъект подчиняется нормам ЦБ РФ, то информация об

инцидентах направляется также и в ФинЦЕРТ Банка России. При этом

заданы достаточно жесткие временные рамки: информация об

инциденте на значимом объекте КИИ должна быть передана в течение

3 часов с момента обнаружения, а на незначимом — в течение 24

часов.

46

47. Защиту КИИ законодательно регулируют документы

4748. Защиту КИИ законодательно регулируют документы

В п.10 Приказ ФСБ РФ от 19.06.2019 № 282 «Об утвержденииПорядка информирования ФСБ России о компьютерных

инцидентах, реагирования на них, принятия мер по ликвидации

последствий компьютерных атак, проведенных в отношении

значимых объектов КИИ РФ» говорится о необходимости не реже

одного раза в год проводить тренировки (киберучения) по

отработке мероприятий плана реагирования на компьютерные

инциденты и принятия мер по ликвидации последствий

компьютерных атак.

48

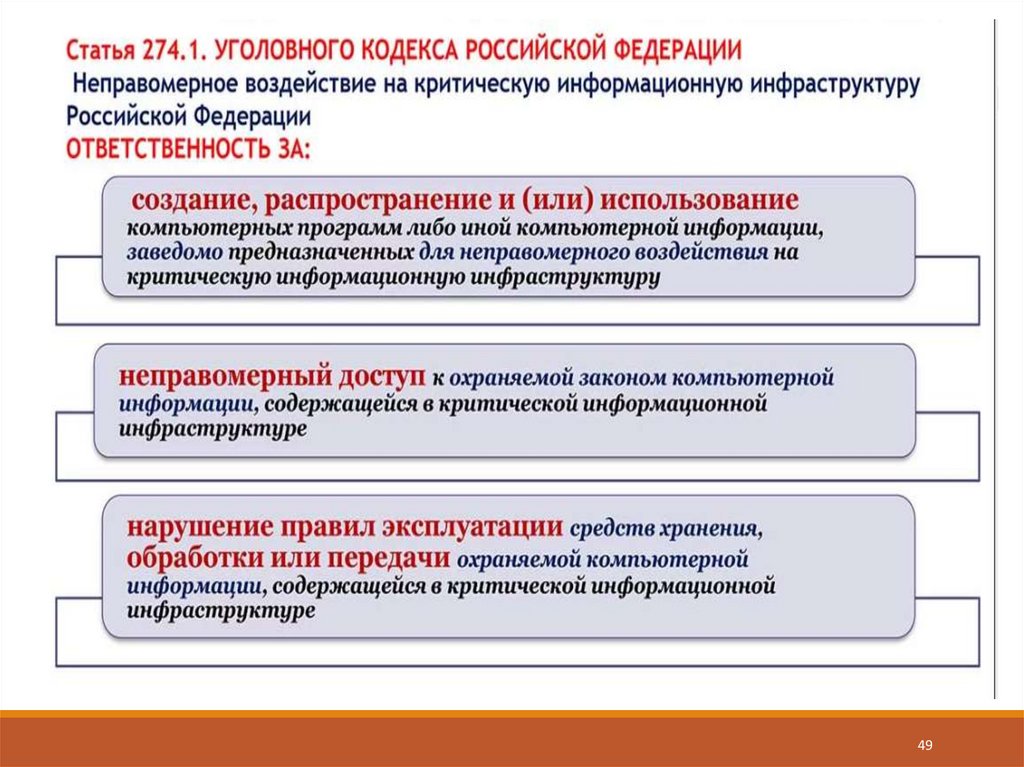

49.

4950.

5051. Примеры КИИ в банке

Пример объектов КИИ в банке :Система дистанционного банковского обслуживания

(СДБО);

Антифрод система;

Автоматизированная банковская система (АБС) и

др.

Процессинговая система.

51

52.

5253.

5354.

Комиссияпо

категорированию

в

ходе

своей

работы:

1. определяет процессы, которые обеспечивают управленческие, технологические,

производственные, финансово-экономические и (или) иные процессы в рамках

выполнения функций (полномочий) или осуществления видов деятельности

субъекта КИИ, в рамках выполнения функций (полномочий) или осуществления

видов

деятельности

субъекта

КИИ;

2.

выявляет

наличие

критических

процессов

у

субъекта

КИИ;

выявляет объекты КИИ, которые обрабатывают информацию, необходимую для

обеспечения выполнения критических процессов, и (или) осуществляют

управление, контроль или мониторинг критических процессов, а также готовит

предложения для включения в перечень объектов;

4.рассматривает возможные действия нарушителей в отношении объектов КИИ, а

также иные источники угроз безопасности информации;

5.анализирует угрозы безопасности информации и уязвимости, которые могут

привести к возникновению компьютерных инцидентов на объектах КИИ;

6.оценивает в соответствии с перечнем показателей критериев значимости

масштаб возможных последствий в случае возникновения компьютерных

инцидентов на объектах КИИ;

7.устанавливает каждому из объектов КИИ одну из категорий значимости либо

принимает решение об отсутствии необходимости присвоения им категорий

значимости.

54

55. Об утверждении Правил категорирования объектов КИИ РФ, а также перечня показателей критериев значимости объектов КИИ РФ и их

значенийП О С Т А Н О В Л Е Н И Е от 8 февраля 2018 г. № 127

Правила устанавливают порядок и сроки категорирования объектов КИИ РФ.

Определение категорий значимости объектов КИИ осуществляется на

основании показателей критериев значимости объектов КИИ и их значений,

предусмотренных перечнем показателей критериев значимости объектов КИИ

РФ и их значений.

Объекту КИИ по результатам категорирования присваивается в соответствии с

перечнем показателей критериев значимости категория значимости с

наивысшим значением.

Для каждого показателя критериев значимости, для которого установлено

более одного значения такого показателя (территория, количество людей),

оценка производится по каждому из значений показателя критериев

значимости, а категория значимости присваивается по наивысшему значению

такого показателя.

55

56. Об утверждении Правил категорирования объектов КИИ РФ, а также перечня показателей критериев значимости объектов КИИ РФ и их

значенийВ случае если ни один из показателей критериев

значимости неприменим для объекта КИИ или

объект КИИ не соответствует ни одному показателю

критериев значимости и их значениям, категория

значимости не присваивается.

Устанавливаются 3 категории значимости. Самая

высокая категория - первая, самая низкая - третья.

56

57. Критерии значимости

Социальная значимость (5 показателей)Политическая значимость (2 показателя)

Экономическая значимость (3 показателя)

Экологическая значимость (1 показатель)

Значимость для обеспечения обороны страны, безопасности

государства и правопорядка (3 показателя) .

Критический процесс - процесс, для которого хотя бы по

одному из оцениваемых показателей критериев значимости

было сделано заключение о возможности соответствующего

ущерба.

57

58.

5859.

5960.

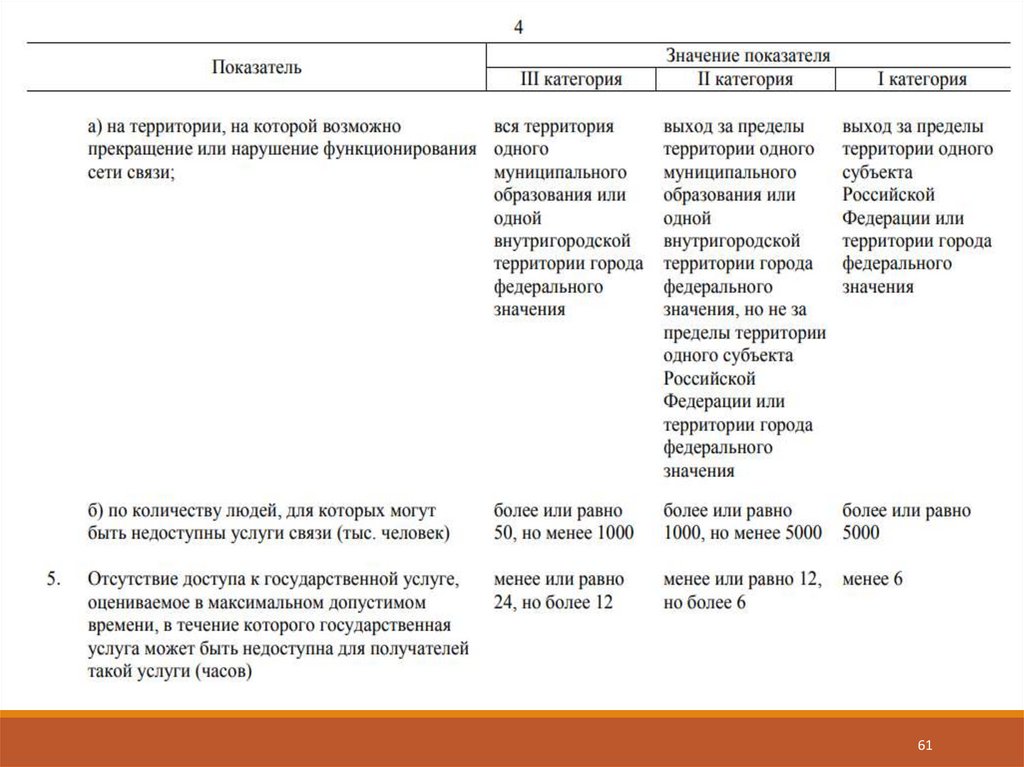

6061.

6162.

6263.

6364.

6465.

6566.

6667.

6768.

6869. ПП №127

В данном постановлении четко определено:«Категорированию подлежат объекты КИИ, которые обеспечивают

управленческие, технологические, производственные, финансово-экономические

и (или) иные процессы в рамках выполнения функций (полномочий) или

осуществления видов деятельности субъектов КИИ».

Определение категорий значимости объектов критической информационной

инфраструктуры (далее - категория значимости) осуществляется на основании

показателей критериев значимости объектов критической информационной

инфраструктуры и их значений.

К критическим процессам следует относить только те процессы, которые

исполняются в рамках выполнения функций (полномочий) или осуществления видов

деятельности субъектов КИИ в областях (сферах), установленных п. 8 ст. 2

Федерального закона № 187-ФЗ, отраженные в уставе субъекта и внесенные в

ЕГРЮЛ.

В первую очередь должны рассматриваться процессы связанные с основной

функциональной деятельностью, обеспечивающие получение прибыли предприятия.

69

70.

71. Пример методики по выявлению процессов субъекта ТЭК

Все процессы субъекта КИИ, предлагается условно подразделить на группы:1. основные (операционные) - процессы, непосредственно ориентированные на оказание

услуги и/или производство товара и обеспечивающие получение дохода для субъекта

КИИ. Для электроэнергетики, согласно № 35-Ф3 «Об электроэнергетике», эти процессы

обеспечивают:

• работу в сферах оптового и розничного рынков электрической энергии и мощности;

• оказание услуг по передаче электрической энергии;

• оперативно-технологическое управление;

• коммерческий учет электрической энергии (мощности). управления - процессы,

отвечающие за управление деятельностью субъекта КИИ; поддержки функционирования

2. процессы, предназначенные для обеспечения основных процессов субъекта КИИ

необходимыми ресурсами и создающими инфраструктуру компании;

3. развития - процессы совершенствования деятельности субъекта КИИ, нацеленные на

получение прибыли в долгосрочной перспективе (совершенствование производства

продукции / услуги, технологии производства или оказания услуг, внедрение нового

оборудования, а также инновационные процессы).

71

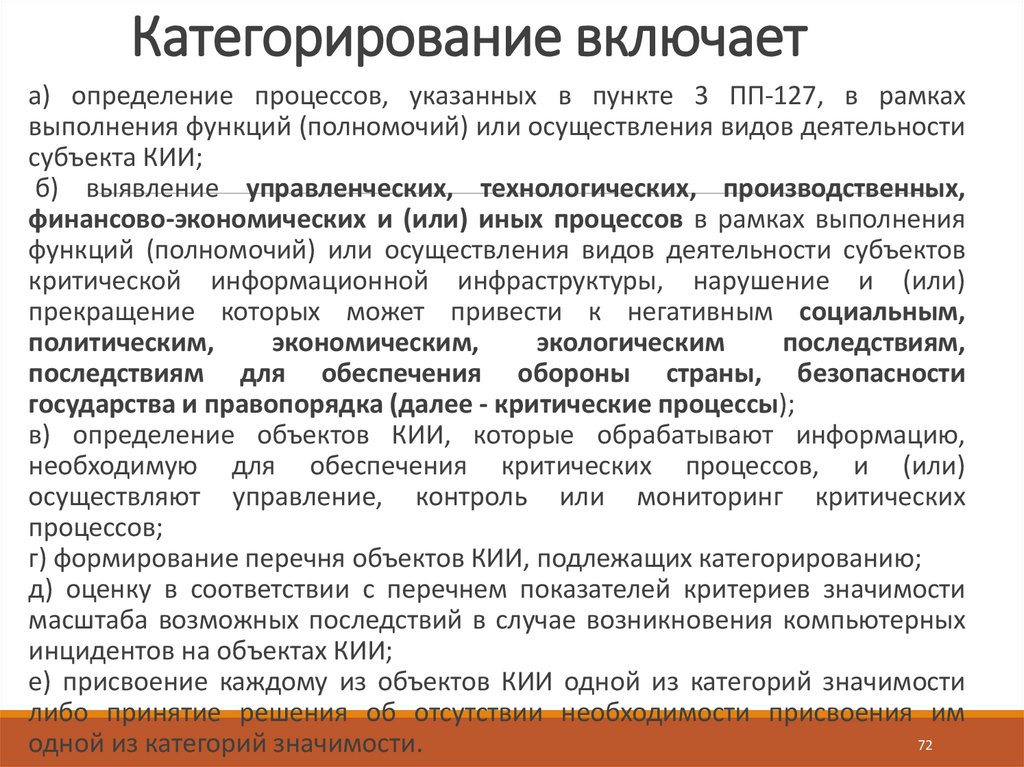

72. Категорирование включает

а) определение процессов, указанных в пункте 3 ПП-127, в рамкахвыполнения функций (полномочий) или осуществления видов деятельности

субъекта КИИ;

б) выявление управленческих, технологических, производственных,

финансово-экономических и (или) иных процессов в рамках выполнения

функций (полномочий) или осуществления видов деятельности субъектов

критической информационной инфраструктуры, нарушение и (или)

прекращение которых может привести к негативным социальным,

политическим,

экономическим,

экологическим

последствиям,

последствиям для обеспечения обороны страны, безопасности

государства и правопорядка (далее - критические процессы);

в) определение объектов КИИ, которые обрабатывают информацию,

необходимую для обеспечения критических процессов, и (или)

осуществляют управление, контроль или мониторинг критических

процессов;

г) формирование перечня объектов КИИ, подлежащих категорированию;

д) оценку в соответствии с перечнем показателей критериев значимости

масштаба возможных последствий в случае возникновения компьютерных

инцидентов на объектах КИИ;

е) присвоение каждому из объектов КИИ одной из категорий значимости

либо принятие решения об отсутствии необходимости присвоения им

72

одной из категорий значимости.

73. Значимые объекты КИИ

Если есть значимые объекты КИИ, организация должна:Разработать план реагирования на компьютерные инциденты.

Создать систему безопасности значимых объектов

соответствии с приказами ФСТЭК №235 и №239.

КИИ

в

Выбрать способ реализации функций ГосСОПКА.

Все компьютерные атаки включают в себя или удаленную

эксплуатацию уязвимостей, или передачу по каналам связи

эксплойтов,

используемых

при

локальной

эксплуатации

уязвимостей, а значит, анализ сетевого трафика способен их

обнаруживать.

73

74. В соответствии с п. 17 П-239 в значимых объектах объектами, подлежащими защите от угроз безопасности информации (объектами

защиты), являются:в информационных системах:

◦ информация, обрабатываемая в информационной системе;

◦ программно-аппаратные средства (в том числе машинные носители

информации,

автоматизированные

рабочие

места,

серверы,

телекоммуникационное оборудование, линии связи, средства обработки

буквенно-цифровой, графической, видео- и речевой информации);

◦ программные средства (в том числе микропрограммное, общесистемное,

прикладное программное обеспечение);

◦ средства защиты информации;

◦ архитектура и конфигурация информационной системы;

в информационно-телекоммуникационных сетях:

◦ информация, передаваемая по линиям связи;

◦ телекоммуникационное оборудование (в том числе программное

обеспечение, система управления);

◦ средства защиты информации;

◦ архитектура и конфигурация информационно-телекоммуникационной сети;

74

75. В соответствии с п. 17 П-239 в значимых объектах объектами, подлежащими защите от угроз безопасности информации (объектами

защиты), являются:в автоматизированных системах управления:

◦ информация (данные) о параметрах (состоянии) управляемого

(контролируемого) объекта или процесса (в том числе входная (выходная)

информация, управляющая (командная) информация, контрольноизмерительная информация, иная критически важная (технологическая)

информация);

◦ программно-аппаратные средства (в том числе автоматизированные

рабочие места, промышленные серверы, телекоммуникационное

оборудование, линии связи, программируемые логические контроллеры,

производственное, технологическое оборудование (исполнительные

устройства);

◦ программные средства (в том числе микропрограммное, общесистемное,

прикладное программное обеспечение);

◦ средства защиты информации;

◦ архитектура и конфигурация автоматизированной системы управления.

75

76. АСУТПи КИИ

Приказ ФСТЭК России от 14 марта 2014 г. № 31 «Об утвержденииТребований

к

обеспечению

защиты

информации

в

АСУ

производственными и технологическими процессами на критически

важных объектах, потенциально опасных объектах, а также объектах,

представляющих повышенную опасность для жизни и здоровья людей и

для окружающей природной среды» (в ред. Приказа ФСТЭК России от 9

августа 2018 г. № 138) устанавливает законодательные требования в

области обеспечения безопасности автоматизированных систем

управления производственными и технологическими процессами (далее

— АСУТП).

Государственные регуляторы придерживаются точки зрения: если объект

КИИ признан значимым то используется Приказ ФСТЭК России от 25

декабря 2017 г. № 239 «Об утверждении Требований по обеспечению

безопасности значимых объектов КИИ РФ», а если объект КИИ признан

незначимым, то по решению субъекта КИИ можно применять как Приказ

№31 по АСУТП, так и Приказ №239 по КИИ.

76

77. Уязвимости КИИ

Каждая ИС имеет ряд уязвимостей, что отрицательно влияет нафункционирование систем. Для уменьшения вероятности

реализации таких угроз проводятся тестирования безопасности,

направленные на то, чтобы выявить все уязвимости, угрожающие ITинфраструктуре компании.

IT-инфраструктура – это единый комплекс технических,

программных,

информационных,

коммуникационных,

и

организационно-технологических

средств

обеспечения

функционирования предприятия, а также средств управления ими.

Уязвимость - недостаток (слабость) программного (программнотехнического) средства или информационной системы в целом,

который (которая) может быть использована для реализации угроз

безопасности информации.

78.

79. Состав IT- инфраструктуры предприятия

Сервер –компьютер, выделенный из группы персональных компьютеров (илирабочих станций) для выполнения какой-либо сервисной задачи без

непосредственного участия человека. Рабочая станция и сервер могут иметь

одинаковую аппаратную конфигурацию, так как различаются лишь по участию

в своей работе человека за консолью.

Структурированные кабельные системы (СКС) – ϶ᴛᴏ основа для создания

информационной инфраструктуры, которая объединяет в единую

инфраструктуру рабочие места пользователей и оборудование, и служит для

передачи данных.

Локальная вычислительная система (ЛВС) – компьютерная сеть, покрывающая

обычно относительно небольшую территорию или небольшую группу зданий

(дом, офис, фирму, институт).

Источники бесперебойного питания (ИБП) – предназначены для защиты

дорогостоящего оборудования и бизнес-процессов компании в непрерывном

режиме и в каждую конкретную секунду.

80. Состав IT- инфраструктуры предприятия

Сетевой коммутатор – устройство, предназначенное длясоединения нескольких узлов компьютерной сети в пределах

одного или нескольких сегментов сети (передаёт данные

только непосредственно получателю). Это повышает

производительность и безопасность сети, избавляя

остальные сегменты сети от крайне важности (и

возможности) обрабатывать данные, которые им не

предназначались.

Маршрутизатор – сетевое устройство, пересылающее пакеты

данных

между

различными

сегментами

сети

и

принимающее решения на основании информации о

топологии сети и определённых правил, заданных на

маршрутизаторе.

81. Состав IT- инфраструктуры предприятия

Рабочая станция – рабочая станция как место работы специалистапредставляет собой полноценный компьютер или компьютерный терминал

(устройства ввода-вывода, отделённые и часто удалённые от управляющего

компьютера), набор крайне важного ПО, по крайне важности дополняемые

вспомогательным оборудованием: печатающее устройство, внешнее

устройство хранения данных на магнитных и/или оптических носителях,

сканер штрих-кода и пр.

Системное программное обеспечение – это комплекс программ, которые

обеспечивают эффективное управление компонентами компьютерной

системы, такими как процессор, оперативная память, устройства вводавывода, сетевое оборудование, выступая, как межслойный интерфейс, с

одной стороны которого аппаратура, а с другой - приложения пользователя.

Прикладное программное обеспечение – это комплекс программ,

предназначенных для выполнения определенных пользовательских задач и

рассчитанных на непосредственное взаимодействие с пользователем.

82. ГОСТ Р 56546-2015

Согласно ГОСТу Р 56546-2015 все уязвимости можно классифицировать ,определяя причину возникновения уязвимости:

Уязвимости программ – ошибки, допущенные программистами в процессе

разработки программного обеспечения.

Уязвимость конфигурации - уязвимость, появившаяся в процессе

управления

конфигурации

(применения

параметров

настройки)

программного обеспечения и технических средств информационной

системы.

Уязвимость архитектуры – уязвимость, появившаяся в результате выбора,

компоновки компонентов обеспечения без учёта требования по

безопасности информации.

82

83. Тестирования безопасности

Тестирования безопасности является популярной во всёммире услугой в области ИБ. Суть таких работ заключатся в

попытке

обойти

механизмы

защиты

информации

инфраструктуры с целью получения, хищения или порчи

данных. Во время тестирования аудитор отыгрывает роль

злоумышленника,

мотивированного

на

нарушение

функционирования инфраструктуры.

Целью проверки безопасности являются не только

технические средства защиты информации, но и, например,

соблюдение в организации политик ИБ.

Процесс

тестирования

уязвимостей

подразумевает

модуляцию реальных действий нарушителя – сбор

информации (подготовка к тесту), сканирование систем на

уязвимости и дальнейшую их эксплуатацию.

84. Тестирования безопасности

Тестирования позволяет получить оценку безопасности как самой ITинфраструктуры, так и данным обрабатываемых в ней. Источникугрозы может быть как случайным, так и преднамеренным.

Техногенные и природные факторы также никогда не стоит исключать.

Тест на проникновение показывает, насколько легко злоумышленнику

проникнуть

в

корпоративную

информационную

систему.

Тестирование может производиться вручную, либо с использованием

специализированных программных средств. Анализ уязвимостей,

которые связаны с неправильной настройкой защитных средств,

должен проводиться регулярно.

Тестирование

безопасности

необходимый

процесс,

по

законодательству РФ носит обязательный характер в определённых

сегментах экономики с определённой периодичностью.

85. Разработка плана и процедуры тестирования IT – инфраструктуры организации на наличие уязвимостей

Проверка на отсутствие уязвимостей поБД ФСТЭК

Производитель, Наименование ПО,

Версия ПО. Составить полный

перечень ПО, сделать выборку

уязвимостей

85

86. Разработка плана и процедуры тестирования IT – инфраструктуры организации на наличие уязвимостей

Анализ уязвимостей информационной системы, в томчисле вызванных неправильной настройкой

(конфигурированием) программного обеспечения и

средств защиты информации

SIEM- системы, сканеры

SIEM (Security information and event management) – это

специализированная

аналитическая

система,

предназначенная

для

управления

событиями

информационной безопасности в организации.

86

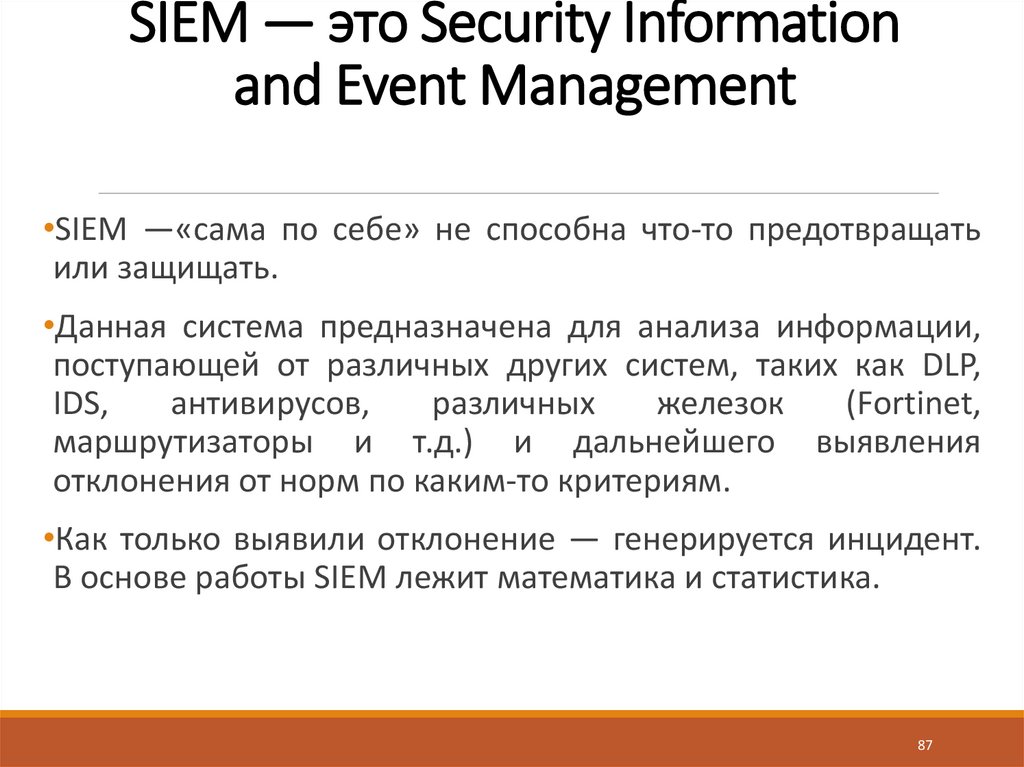

87. SIEM — это Security Information and Event Management

SIEM — это Security Informationand Event Management

•SIEM —«сама по себе» не способна что-то предотвращать

или защищать.

•Данная система предназначена для анализа информации,

поступающей от различных других систем, таких как DLP,

IDS,

антивирусов,

различных

железок

(Fortinet,

маршрутизаторы и т.д.) и дальнейшего выявления

отклонения от норм по каким-то критериям.

•Как только выявили отклонение — генерируется инцидент.

В основе работы SIEM лежит математика и статистика.

87

88. ОТЧЕТНОСТЬ ПО ИНЦИДЕНТАМ

89. Разработка плана и процедуры тестирования IT – инфраструктуры организации на наличие уязвимостей

Изучение методик (OSSTMM, OWASP TestingGuide) и

перечни уязвимостей (OWASP top-10, SANS top20, CVE).

89

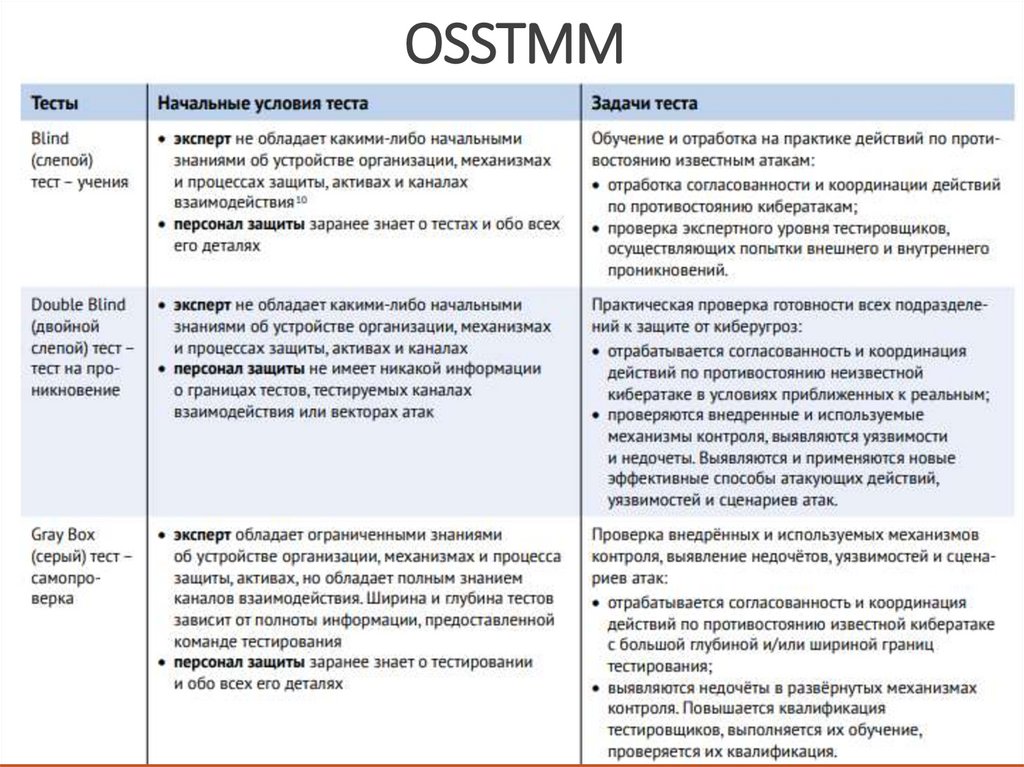

90. OSSTMM

OSSTMM (Open Source Security Testing Methodology Manual). Методикаразработана ассоциацией ISECOM и предлагает комплексный подход

к тестированию защищённости на основе практических методов

преодоления систем защиты.

OSSTMM наиболее полно охватывает процесс тестирования защищённости

и включает следующий набор тестов:

1. Blind (слепой) тест – учения;

2. Double Blind (двойной слепой) тест – тест на проникновение;

3. Gray Box (серый) тест – самопроверка;

4. Double Gray Box (двойной серый) тест – «белый ящик»;

5. Tandem (тандем) тест – отладка внедрённых контрмер;

6. Reversal (обратный) тест – стресс-тест

90

91. OSSTMM

9192. OSSTMM

9293.

Спасибо за внимание93

94. Главные внешние уязвимости IT-инфраструктуры

Низкий уровень защиты сетевого периметра. К этой категории относитсяиспользование уязвимых версий ПО и открытых протоколов передачи данных,

хранение конфиденциальной информации в открытом доступе и без применения

шифрования и т.д.

Низкий уровень защиты внутренней сети. Критическими уязвимостями

становятся пробелы в защите служебных протоколов и использование простых

словарных паролей.

Низкий уровень защиты беспроводных сетей. Хранение важных данных в

открытом доступе, использование WPS и возможность несанкционированного

подключения к сети позволяют злоумышленникам легко проникнуть в систему.

Отказ от мер предосторожности. К ним относится не только установка и

обновление антивирусного ПО, но и аудит систем безопасности.

Плохая осведомленность сотрудников в вопросах информационной

безопасности. Ежегодно около 30% сотрудников подставляют компанию, переходя

по поддельным ссылкам, устанавливая вредоносное ПО или вводя

конфиденциальную информацию в подставные формы аутентификации.

Более того, больше половины сотрудников, отвечающих за безопасность, не знают,

какие ресурсы компании доступны из внешних сетей.

Право

Право