Похожие презентации:

Курс лекций для специалистов по информационной безопасности

1.

Курс лекций для специалистов поинформационной безопасности

1/45

2.

2/453.

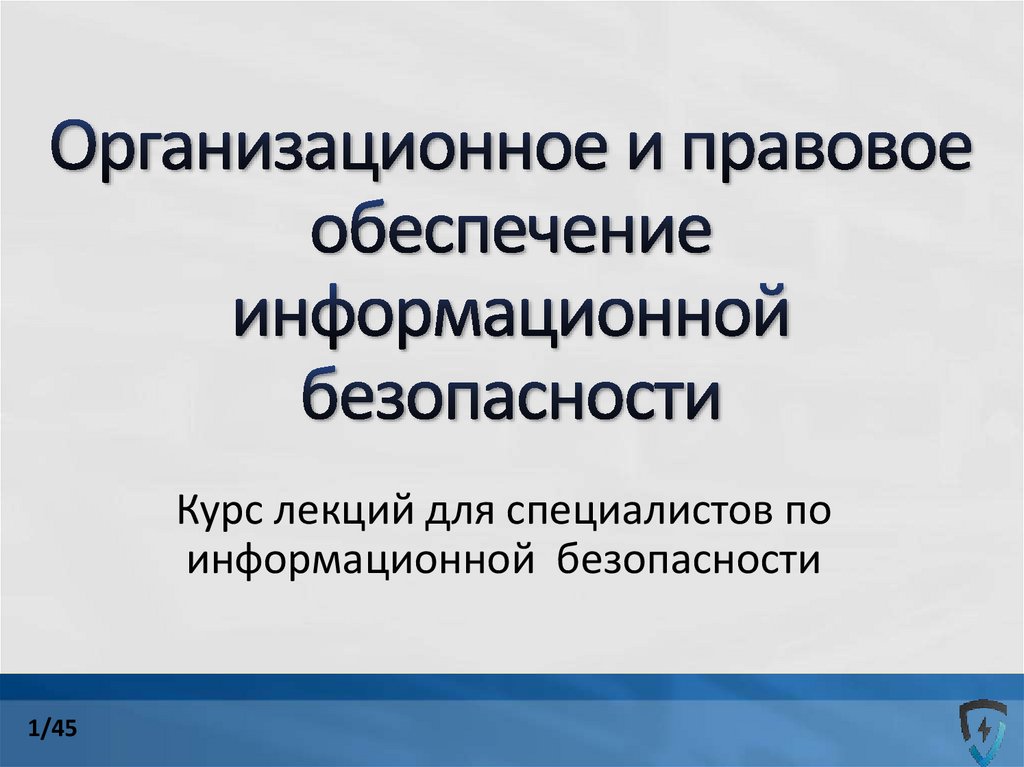

Основные виды нормативнометодических документов в сфере ИБРФ

•Приказ

•Положение

•Руководящий документ

•Методические рекомендации

•Инструкция

•Правила

•Требования

•Информационное сообщение

3/45

4.

ФСТЭК. Является федеральным органом исполнительной власти,осуществляющим

реализацию

государственной

политики,

организацию межведомственной координации и взаимодействия,

специальные и контрольные функции в области государственной

безопасности по вопросам ЗИ (различными некриптографическими

методами), ПДИТР, экспортного контроля.

4/45

5.

Приказ ФСБ РФ и ФСТЭК от 31 августа 2010 г. № 416/489 «Об утверждении Требований озащите информации, содержащейся в информационных системах общего пользования»

Приказ ФСТЭК России от 11.02.2013 N 17 (ред. от 28.05.2019) «Об утверждении

Требований о защите информации, не составляющей государственную тайну,

содержащейся в государственных информационных системах»

Приказ ФСТЭК России от 18.02.2013 N 21 (ред. от 14.05.2020) «Об утверждении Состава и

содержания организационных и технических мер по обеспечению безопасности

персональных данных при их обработке в информационных системах персональных

данных»

Приказ ФСТЭК России от 14.03.2014 N 31 (ред. от 15.03.2021) «Об утверждении

Требований к обеспечению защиты информации в автоматизированных системах

управления производственными и технологическими процессами на критически важных

объектах, потенциально опасных объектах, а также объектах, представляющих

повышенную опасность для жизни и здоровья людей и для окружающей природной среды»

5/45

6.

6/457.

Приказ ФСБ РФ и ФСТЭК от 31 августа 2010 г. №416/489

«Об утверждении Требований о защите

информации, содержащейся в информационных

системах общего пользования»

Утверждает прилагаемые Требования о защите информации,

содержащейся в информационных системах общего пользования,

которые распространяются на федеральные государственные

информационные системы, созданные или используемые в целях

реализации полномочий федеральных органов исполнительной

власти и содержащие сведения о деятельности Правительства

Российской Федерации и федеральных органов исполнительной

власти, обязательные для размещения в информационнотелекоммуникационной сети Интернет

7/45

8.

Информационные системы общего пользования должны обеспечивать:сохранность и неизменность обрабатываемой информации при попытках

несанкционированных или случайных воздействий на нее в процессе обработки или

хранения;

беспрепятственный доступ пользователей к содержащейся в информационной

системе общего пользования информации;

защиту от

действий

пользователей

в

отношении

информации,

не

предусмотренных правилами пользования информационной системой общего

пользования, приводящих, в том числе к уничтожению, модификации и блокированию

информации.

Информация, содержащаяся в информационной системе общего пользования,

является общедоступной.

Информационные системы

общего пользования

I класс

Информационные системы общего пользования Правительства

Российской Федерации и иные информационные системы общего

пользования в случае, если нарушение целостности и доступности

информации, содержащейся в них, может привести к возникновению

угроз безопасности РФ

8/45

II класс

Информационные системы

общего пользования, не

относящиеся к I классу

9.

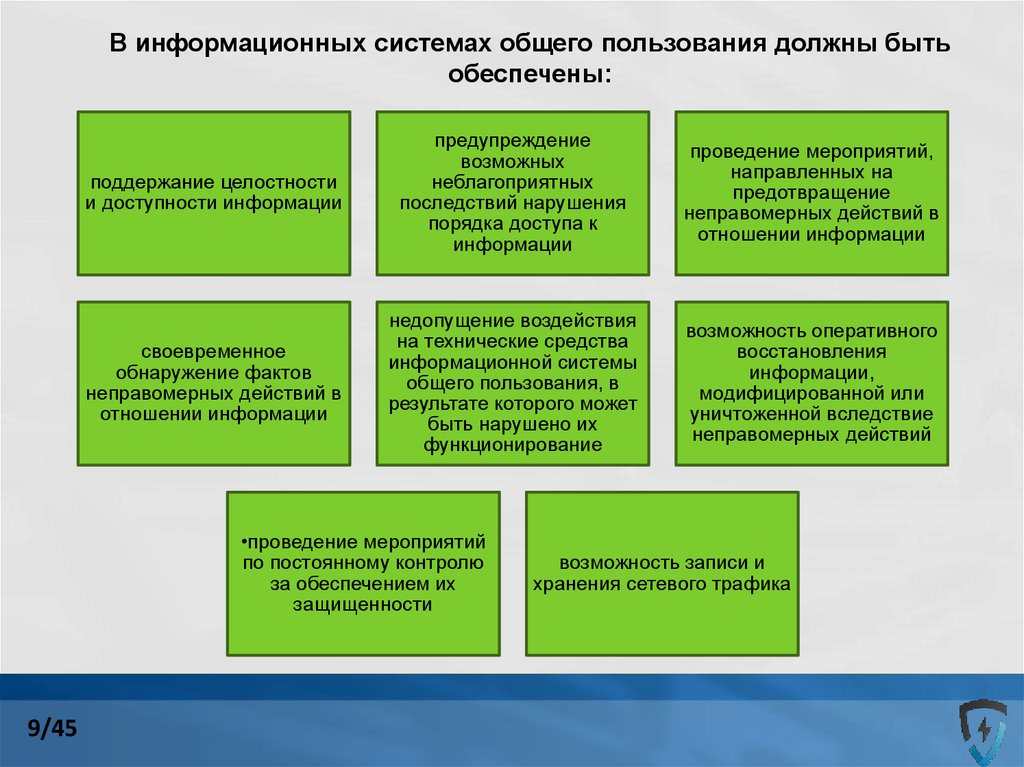

В информационных системах общего пользования должны бытьобеспечены:

поддержание целостности

и доступности информации

предупреждение

возможных

неблагоприятных

последствий нарушения

порядка доступа к

информации

проведение мероприятий,

направленных на

предотвращение

неправомерных действий в

отношении информации

своевременное

обнаружение фактов

неправомерных действий в

отношении информации

недопущение воздействия

на технические средства

информационной системы

общего пользования, в

результате которого может

быть нарушено их

функционирование

возможность оперативного

восстановления

информации,

модифицированной или

уничтоженной вследствие

неправомерных действий

•проведение мероприятий

по постоянному контролю

за обеспечением их

защищенности

9/45

возможность записи и

хранения сетевого трафика

10.

Мероприятия по обеспечению защиты информации в информационных системахобщего пользования:

определение угроз

безопасности

информации,

формирование на их

основе модели угроз

разработка на основе модели угроз

системы защиты информации,

обеспечивающей нейтрализацию

предполагаемых угроз с использованием

методов и способов защиты информации,

предусмотренных для соответствующего

класса информационных систем общего

пользования

установка и ввод в

эксплуатацию средств защиты

информации в соответствии с

эксплуатационной и

технической документацией

контроль за соблюдением

условий использования

средств защиты

информации,

предусмотренных

эксплуатационной и

технической

документацией

10/45

обучение лиц, использующих

средства защиты информации,

применяемые в

информационной системе

общего пользования, правилам

работы с ними

проверка готовности средств

защиты информации к

использованию с составлением

заключений о возможности их

эксплуатации

учет применяемых средств

защиты информации,

эксплуатационной и

технической документации к

ним

•проведение разбирательств и составление

заключений по фактам несоблюдения условий

использования средств защиты информации,

которые могут привести к нарушению безопасности

информации или другим нарушениям, снижающим

уровень защищенности информационной системы

общего пользования, разработку и принятие мер по

предотвращению возможных опасных последствий

подобных нарушений

описание

системы их

защиты

11.

Для разработки и осуществления мероприятий по защите информации в

информационных системах общего пользования оператором информационной

системы общего пользования назначается структурное подразделение или

должностное лицо (работник), ответственные за обеспечение защиты информации.

Запросы пользователей на получение информации, содержащейся в

информационных системах общего пользования, а также факты предоставления

информации по этим запросам регистрируются автоматизированными средствами

информационных систем общего пользования в электронном журнале обращений.

Содержание электронного журнала обращений периодически проверяется

соответствующими

должностными

лицами

(работниками)

оператора

информационной системы общего пользования.

При обнаружении нарушений порядка доступа к информации оператор

информационной системы общего пользования организует работы по выявлению

причин нарушений и устранению этих причин в установленном порядке. Подсистема

информационной безопасности должна обеспечивать восстановление информации

в информационной системе общего пользования, модифицированной или

уничтоженной вследствие неправомерных действий в отношении такой

информации. Время восстановления процесса предоставления информации

пользователям не должно превышать 8 часов.

Реализация требований по обеспечению защиты информации в средствах

защиты информации возлагается на их разработчиков.

11/45

12.

Приказ ФСТЭК России от 11.02.2013 N 17 (ред. от28.05.2019)

«Об утверждении Требований о защите информации,

не составляющей государственную тайну,

содержащейся в государственных информационных

системах»

Утверждает прилагаемые Требования к обеспечению защиты

информации ограниченного доступа, не содержащей сведения,

составляющие государственную тайну, от утечки по техническим

каналам, несанкционированного доступа, специальных воздействий

на такую информацию в целях ее добывания, уничтожения, искажения

или блокирования доступа к ней при обработке указанной

информации в государственных информационных системах.

12/45

13.

Организационные итехнические меры

защиты информации,

реализуемые в рамках

системы ЗИ ИС должны

быть направлены на

исключение:

13/45

неправомерных

доступа, копирования,

предоставления или

распространения

информации

обеспечение

конфиденциальности

информации

неправомерных

уничтожения или

модифицирования

информации

обеспечение

целостности

информации

неправомерного

блокирования

информации

обеспечение

доступности

информации

14.

идентификацию и аутентификацию субъектов доступа и объектовдоступа

управление доступом субъектов доступа к объектам доступа

ограничение программной среды

защиту машинных носителей информации

антивирусную защиту

Организационные и

технические меры

ЗИ ИС должны

обеспечивать

регистрацию событий безопасности

обнаружение (предотвращение) вторжений

контроль (анализ) защищенности информации

целостность информационной системы и информации

доступность информации

защиту среды виртуализации

защиту технических средств

защиту информационной системы, ее средств, систем связи и

передачи данных

14/45

15.

Для обеспечения защиты информации, содержащейся винформационной системе, проводятся следующие мероприятия:

• формирование требований к защите информации, содержащейся в

информационной системе;

• разработка

системы;

системы

защиты

информации

информационной

• внедрение системы защиты информации информационной системы;

• аттестация информационной системы по требованиям защиты

информации и ввод ее в действие;

• обеспечение

защиты

информации

в

аттестованной информационной системы;

ходе

эксплуатации

• обеспечение защиты информации при выводе из эксплуатации

аттестованной информационной системы или после принятия

решения об окончании обработки информации.

15/45

16.

При принятии решения о необходимости защиты информации,содержащейся в информационной системе, осуществляется:

• анализ целей создания информационной

решаемых этой информационной системой;

• определение

информации,

информационной системе;

подлежащей

системы

и

задач,

обработке

в

• анализ нормативных правовых актов, методических документов и

национальных стандартов, которым должна соответствовать

информационная система;

• принятие решения о необходимости создания системы защиты

информации информационной системы, а также определение целей

и задач защиты информации в информационной системе, основных

этапов создания системы защиты информации информационной

системы и функций по обеспечению защиты информации,

содержащейся

в

информационной

системе,

обладателя

информации (заказчика), оператора и уполномоченных лиц.

16/45

17.

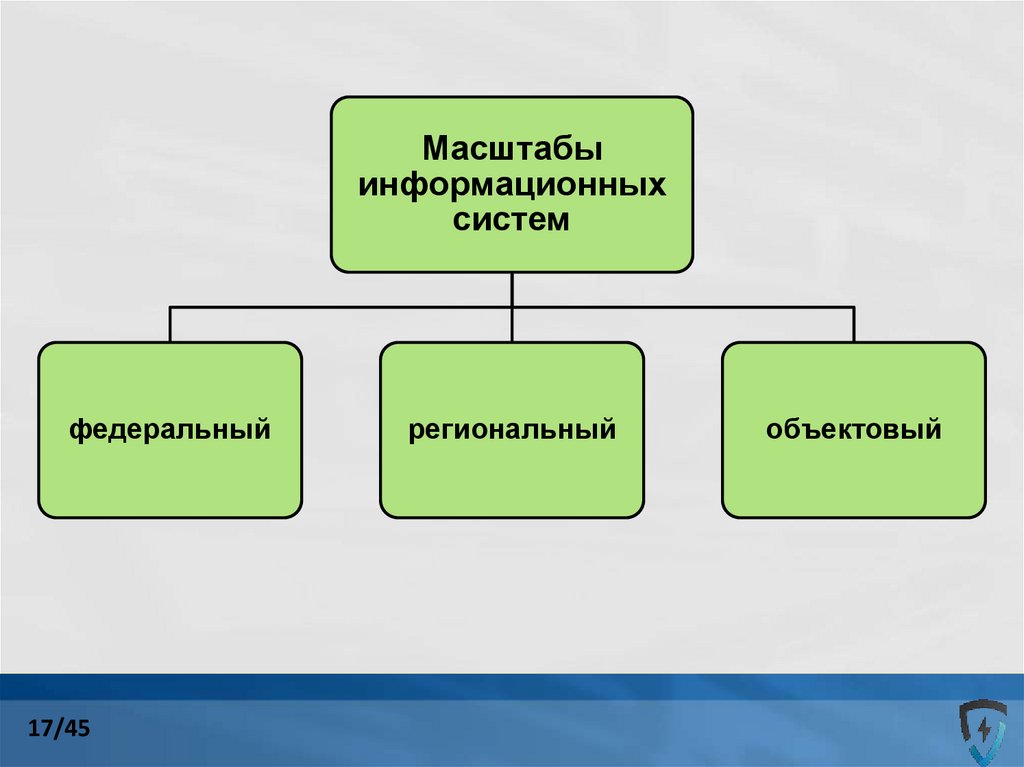

Масштабыинформационных

систем

федеральный

17/45

региональный

объектовый

18.

Уровень значимости информации определяется степенью возможного ущерба дляобладателя

информации

(заказчика)

и

(или)

оператора

от

нарушения

конфиденциальности (неправомерные доступ, копирование, предоставление или

распространение), целостности (неправомерные уничтожение или модифицирование)

или доступности (неправомерное блокирование) информации.

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба)

(доступность, степень ущерба)]

Степень возможного ущерба бывает:

Высокой;

Средней;

Низкой.

УЗ

УЗ 1

Если хотя бы для одного из свойств

безопасности информации

(конфиденциальности,

целостности, доступности)

определена высокая степень

ущерба.

18/45

УЗ 2

УЗ 3

Если хотя бы для одного из свойств

безопасности информации

(конфиденциальности, целостности,

доступности) определена средняя степень

ущерба и нет ни одного свойства, для

которого определена высокая степень

ущерба.

Если для всех свойств

безопасности информации

(конфиденциальности,

целостности, доступности)

определены низкие

степени ущерба.

19.

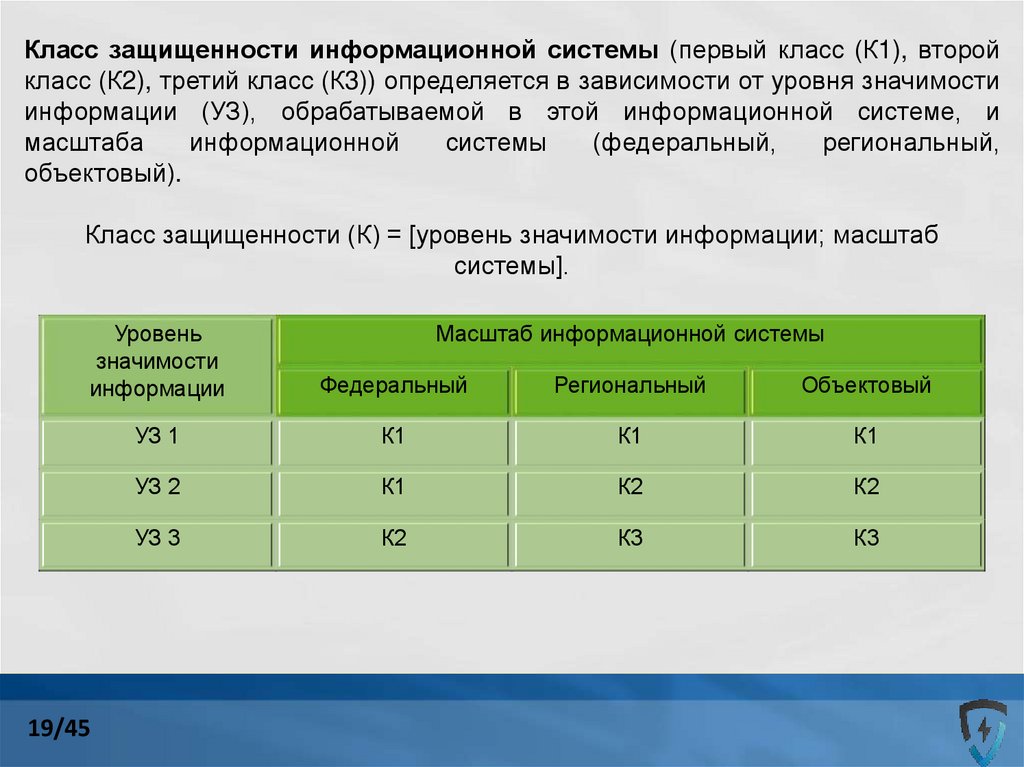

Класс защищенности информационной системы (первый класс (К1), второйкласс (К2), третий класс (К3)) определяется в зависимости от уровня значимости

информации (УЗ), обрабатываемой в этой информационной системе, и

масштаба

информационной

системы

(федеральный,

региональный,

объектовый).

Класс защищенности (К) = [уровень значимости информации; масштаб

системы].

Уровень

значимости

информации

Федеральный

Региональный

Объектовый

УЗ 1

К1

К1

К1

УЗ 2

К1

К2

К2

УЗ 3

К2

К3

К3

19/45

Масштаб информационной системы

20.

K4K3

K2

K1

обезличенные или общедоступные персональные данные, например, список редакции журнала

или газеты

от 1 000 до 100 000 человек: данные позволяющие идентифицировать субъекта персональных

данных, например, ФИО + место рождения

менее 1 000 человек или данные субъектов в пределах конкретной организации: данные,

позволяющие идентифицировать субъекта персональных данных и получить о нем

дополнительную информацию, например, сведения о доходах

более 100 000 человек: данные позволяющие идентифицировать субъекта

персональных данных, например, ФИО + место рождения

от 1 000 до 100 000 человек или данные субъектов в пределах конкретной организации: данные,

позволяющие идентифицировать субъекта персональных данных и получить о нем

дополнительную информацию, например, сведения о доходах

более 100 000 человек или данные субъектов в пределах конкретной организации: данные,

позволяющие идентифицировать субъекта персональных данных и получить о нем

дополнительную информацию, например, сведения о доходах

данные о расовой, национальной принадлежности, религиозных и философских убеждений,

состояния здоровья, интимной жизни, например: результаты мед. осмотра

20/45

21.

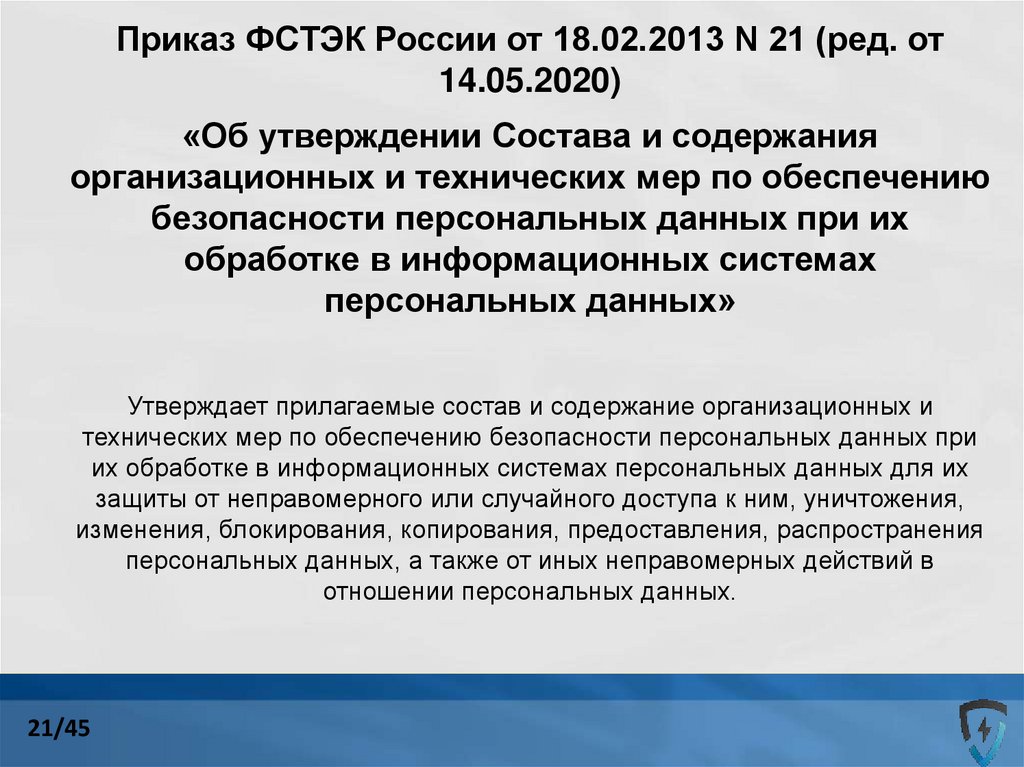

Приказ ФСТЭК России от 18.02.2013 N 21 (ред. от14.05.2020)

«Об утверждении Состава и содержания

организационных и технических мер по обеспечению

безопасности персональных данных при их

обработке в информационных системах

персональных данных»

Утверждает прилагаемые состав и содержание организационных и

технических мер по обеспечению безопасности персональных данных при

их обработке в информационных системах персональных данных для их

защиты от неправомерного или случайного доступа к ним, уничтожения,

изменения, блокирования, копирования, предоставления, распространения

персональных данных, а также от иных неправомерных действий в

отношении персональных данных.

21/45

22.

В настоящем документе не рассматриваются вопросы обеспечениябезопасности персональных данных, отнесенных в установленном порядке к

сведениям, составляющим государственную тайну, а также меры, связанные с

применением

шифровальных

(криптографических)

средств

защиты

информации.

Безопасность персональных данных при их обработке в информационной

системе персональных данных обеспечивает оператор или лицо, осуществляющее

обработку персональных данных по поручению оператора в соответствии с

законодательством Российской Федерации.

Для выполнения работ по обеспечению безопасности персональных

данных при их обработке в информационной системе в соответствии с

законодательством Российской Федерации могут привлекаться на договорной

основе юридическое лицо или индивидуальный предприниматель, имеющие

лицензию на деятельность по технической защите конфиденциальной информации.

Оценка эффективности реализованных в рамках системы защиты

персональных данных мер по обеспечению безопасности персональных данных

проводится оператором самостоятельно или с привлечением на договорной основе

юридических лиц и индивидуальных предпринимателей, имеющих лицензию на

осуществление деятельности по технической защите конфиденциальной

информации. Указанная оценка проводится не реже одного раза в 3 года.

22/45

23.

идентификацию и аутентификацию субъектов доступа иобъектов доступа

управление доступом субъектов доступа к объектам доступа

ограничение программной среды

защиту машинных носителей информации

антивирусную защиту

Меры по обеспечению

безопасности

персональных данных

в ИС ПДн должны

обеспечить

регистрацию событий безопасности

обнаружение (предотвращение) вторжений

контроль (анализ) защищенности информации

обеспечение целостности ИС и информации, доступности

информации

защиту среды виртуализации

защиту технических средств

защиту информационной системы, ее средств, систем связи и

передачи данных

выявление инцидентов и реагирование на них

управление конфигурацией информационной системы и

системы защиты ПДн

23/45

24.

24/4525.

Требования к защите в зависимости от уровней защищенности№

Требования

УЗ 4

УЗ 3

УЗ 2

УЗ 1

1

Организация режима обеспечения безопасности

помещений, в которых размещена ИС

+

+

+

+

2

Обеспечение сохранности носителей ПДн

+

+

+

+

3

Утверждение перечня лиц, имеющих доступ к ПДн,

обрабатываемым в ИСПДн

+

+

+

+

4

Использование СЗИ, прошедших процедуру оценки

соответствия

+

+

+

+

5

Назначение лица (работника), ответственного за

обеспечение безопасности ПДн в ИСПДн

+

+

+

6

Обеспечение доступа к содержанию электронного

журнала сообщений только должностного лица

(работника) или уполномоченного лица

+

+

7

Автоматическая регистрация в электронном журнале

безопасности изменений полномочий пользователей

ИСПДн

+

8

Создание структурного подразделения, ответственного

за обеспечение безопасности ПДн в ИСПДн

+

25/45

26.

Приказ ФСТЭК России от 14.03.2014 N 31 (ред. от 15.03.2021)«Об утверждении Требований к обеспечению защиты

информации в автоматизированных системах управления

производственными и технологическими процессами на

критически важных объектах, потенциально опасных объектах,

а также объектах, представляющих повышенную опасность для

жизни и здоровья людей и для окружающей природной среды»

Утверждает прилагаемые требования к обеспечению защиты информации,

обработка которой осуществляется АСУ ТП, от неправомерного доступа,

уничтожения, модифицирования, блокирования, копирования,

предоставления, распространения, а также иных неправомерных действий в

отношении такой информации, в том числе от деструктивных

информационных воздействий (компьютерных атак), следствием которых

может стать нарушение функционирования автоматизированной системы

управления.

26/45

27.

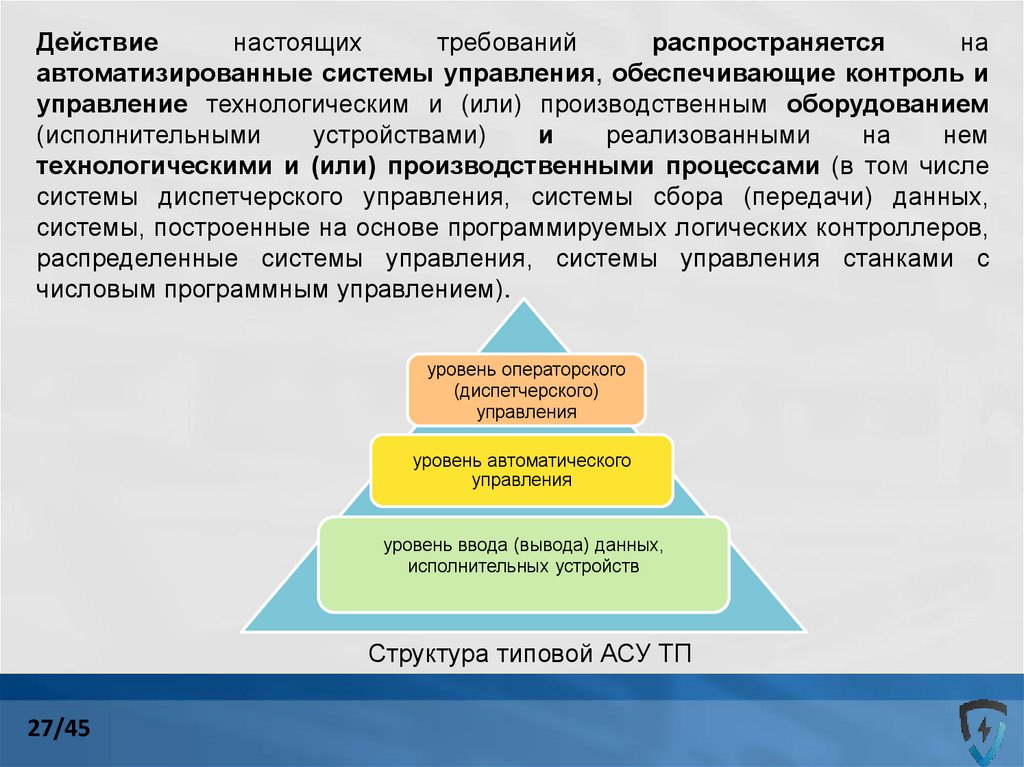

Действиенастоящих

требований

распространяется

на

автоматизированные системы управления, обеспечивающие контроль и

управление технологическим и (или) производственным оборудованием

(исполнительными

устройствами)

и

реализованными

на

нем

технологическими и (или) производственными процессами (в том числе

системы диспетчерского управления, системы сбора (передачи) данных,

системы, построенные на основе программируемых логических контроллеров,

распределенные системы управления, системы управления станками с

числовым программным управлением).

уровень операторского

(диспетчерского)

управления

уровень автоматического

управления

уровень ввода (вывода) данных,

исполнительных устройств

Структура типовой АСУ ТП

27/45

28.

Уровень операторского (диспетчерского) управления:операторские (диспетчерские), инженерные автоматизированные рабочие

места, промышленные серверы (SCADA-серверы) с установленным на них

общесистемным

и

прикладным

программным

обеспечением,

телекоммуникационное

оборудование

(коммутаторы,

маршрутизаторы,

межсетевые экраны, иное оборудование), а также каналы связи;

Уровень автоматического управления:

программируемые логические контроллеры, иные технические средства с

установленным программным обеспечением, получающие данные с нижнего

(полевого) уровня, передающие данные на верхний уровень для принятия

решения по управлению объектом и (или) процессом и формирующие

управляющие команды (управляющую (командную) информацию) для

исполнительных устройств, а также промышленная сеть передачи данных;

Уровень ввода (вывода) данных (исполнительных устройств):

датчики, исполнительные механизмы, иные аппаратные устройства

установленными в них микропрограммами и машинными контроллерами.

28/45

с

29.

В АСУ ТП объектами защиты являются:• информация (данные) о параметрах (состоянии) управляемого

(контролируемого) объекта или процесса (входная (выходная)

информация, управляющая (командная) информация, контрольноизмерительная

информация,

иная

критически

важная

(технологическая) информация);

• программно-технический комплекс, включающий технические

средства (в том числе автоматизированные рабочие места,

промышленные серверы, телекоммуникационное оборудование,

каналы

связи,

программируемые

логические

контроллеры,

исполнительные устройства), программное обеспечение (в том

числе микропрограммное, общесистемное, прикладное), а также

средства защиты информации.

При обработке в автоматизированной системе управления

информации, составляющей государственную тайну, ее защита

обеспечивается в соответствии с законодательством Российской

Федерации о государственной тайне.

29/45

30.

Защита информации в автоматизированной системе управлениядостигается путем принятия в рамках системы защиты автоматизированной

системы управления совокупности организационных и технических мер защиты

информации.

Принимаемые

организационные

и

технические

меры

защиты

информации:

• должны обеспечивать доступность обрабатываемой в автоматизированной

системе

управления

информации

(исключение

неправомерного

блокирования информации), ее целостность (исключение неправомерного

уничтожения, модифицирования информации), а также, при необходимости,

конфиденциальность (исключение неправомерного доступа, копирования,

предоставления или распространения информации);

• должны соотноситься с мерами по промышленной, физической, пожарной,

экологической, радиационной безопасности, иными мерами по обеспечению

безопасности автоматизированной системы управления и управляемого

(контролируемого) объекта и (или) процесса;

• не должны оказывать отрицательного влияния на штатный

функционирования автоматизированной системы управления.

30/45

режим

31.

формирование требований кзащите информации в

автоматизированной системе

управления

разработка системы защиты

автоматизированной системы

управления

Мероприятия

обеспечения защиты информации

в АСУ ТП

внедрение системы защиты

автоматизированной системы

управления и ввод ее в действие

обеспечение защиты информации в

ходе эксплуатации

автоматизированной системы

управления

обеспечение защиты информации

при выводе из эксплуатации

автоматизированной системы

управления

31/45

32.

Класс защищенности АСУ ТП определяется всоответствии с таблицей:

32/45

Уровень значимости (критичности)

информации

Класс защищенности

автоматизированной системы

управления

УЗ 1

К1

УЗ 2

К2

УЗ 3

К3

33.

Приказ ФСТЭК России от 11.12.2017 N 229 «Об утверждении формы акта проверки,составляемого по итогам проведения государственного контроля в области обеспечения

безопасности значимых объектов критической информационной инфраструктуры РФ»

Приказ ФСТЭК России от 21.12.2017 N 235 (ред. от 27.03.2019) «Об утверждении Требований

к созданию систем безопасности значимых объектов критической информационной

инфраструктуры Российской Федерации и обеспечению их функционирования»

Приказ ФСТЭК России от 22.12.2017 N 236 (ред. от 21.03.2019) «Об утверждении формы

направления сведений о результатах присвоения объекту критической информационной

инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения

ему одной из таких категорий»

Приказ ФСТЭК России от 25.12.2017 N 239 (ред. от 20.02.2020) «Об утверждении Требований

по обеспечению безопасности значимых объектов критической информационной

инфраструктуры Российской Федерации»

Приказ ФСТЭК России от 28.05.2020 N 75 «Об утверждении Порядка согласования субъектом

критической информационной инфраструктуры Российской Федерации с Федеральной

службой по техническому и экспортному контролю подключения значимого объекта

критической информационной инфраструктуры Российской Федерации к сети связи общего

пользования»

33/45

34.

Приказ Федеральной службы по техническому иэкспортному контролю

от 11 декабря 2017 г. N 229

«Об утверждении формы акта проверки,

составляемого по итогам проведения

государственного контроля в области обеспечения

безопасности значимых объектов критической

информационной инфраструктуры Российской

Федерации»

Утверждает прилагаемую форму акта проверки, составляемого по

итогам проведения государственного контроля в области обеспечения

безопасности значимых объектов критической информационной

инфраструктуры Российской Федерации.

34/45

35.

Приказ ФСТЭК России от 21.12.2017 N 235 (ред. от27.03.2019)

«Об утверждении Требований к созданию систем

безопасности значимых объектов критической

информационной инфраструктуры Российской

Федерации и обеспечению их функционирования»

Утверждает прилагаемые Требования к созданию систем безопасности

значимых объектов критической информационной инфраструктуры

Российской Федерации и обеспечению их функционирования.

35/45

36.

36/4537.

Цель создания и функционирования систем безопасности ЗО КИИ: обеспечениеустойчивого функционирования значимых объектов критической информационной

инфраструктуры при проведении в отношении них компьютерных атак.

37/45

38.

Системы безопасности создаются в отношении всех значимых объектовкритической

информационной

инфраструктуры

субъекта

критической

информационной инфраструктуры с учетом значимых объектов критической

информационной инфраструктуры, эксплуатируемых в обособленных подразделениях

(филиалах,

представительствах)

субъекта

критической

информационной

инфраструктуры.

По решению субъекта критической информационной инфраструктуры для одного

или группы значимых объектов критической информационной инфраструктуры могут

создаваться отдельные системы безопасности.

38/45

39.

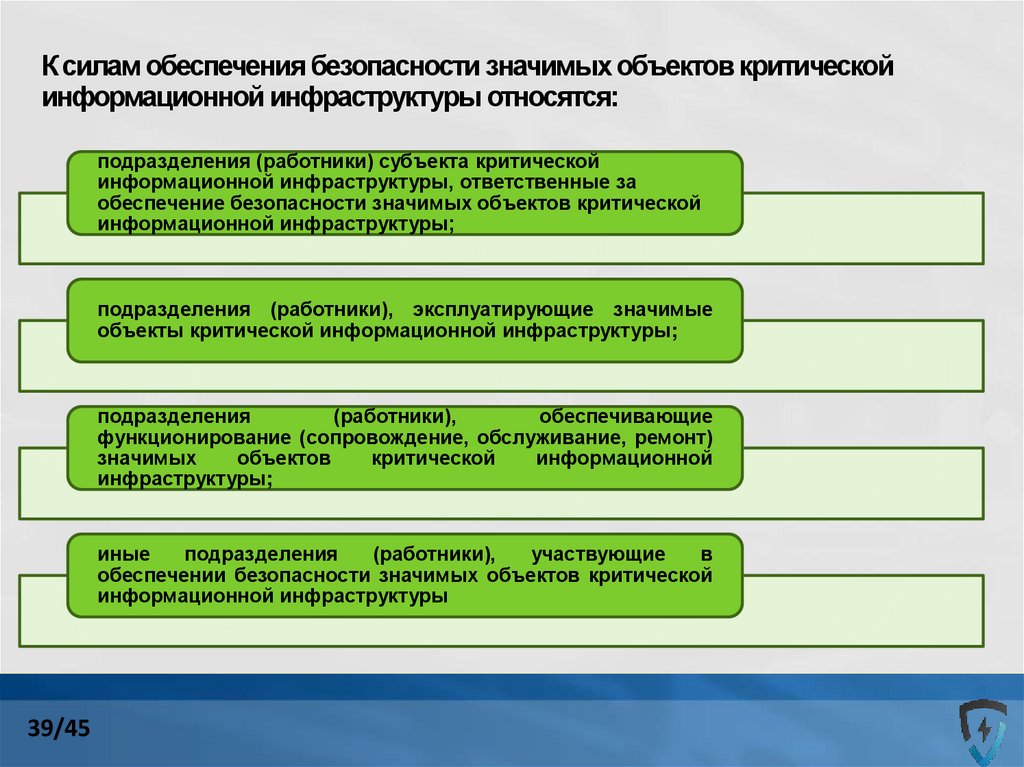

К силам обеспечения безопасности значимых объектов критическойинформационной инфраструктуры относятся:

подразделения (работники) субъекта критической

информационной инфраструктуры, ответственные за

обеспечение безопасности значимых объектов критической

информационной инфраструктуры;

подразделения (работники), эксплуатирующие значимые

объекты критической информационной инфраструктуры;

подразделения

(работники),

обеспечивающие

функционирование (сопровождение, обслуживание, ремонт)

значимых

объектов

критической

информационной

инфраструктуры;

иные

подразделения

(работники),

участвующие

в

обеспечении безопасности значимых объектов критической

информационной инфраструктуры

39/45

40.

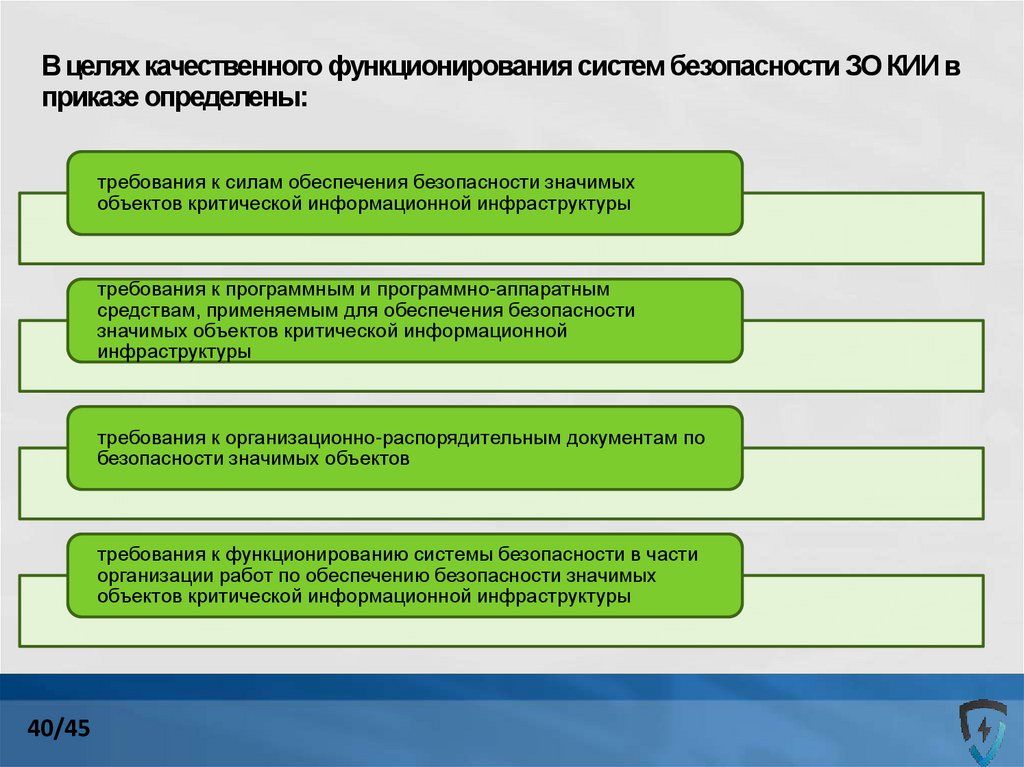

В целях качественного функционирования систем безопасности ЗО КИИ вприказе определены:

требования к силам обеспечения безопасности значимых

объектов критической информационной инфраструктуры

требования к программным и программно-аппаратным

средствам, применяемым для обеспечения безопасности

значимых объектов критической информационной

инфраструктуры

требования к организационно-распорядительным документам по

безопасности значимых объектов

требования к функционированию системы безопасности в части

организации работ по обеспечению безопасности значимых

объектов критической информационной инфраструктуры

40/45

41.

Система безопасности значимых объектов (ЗО) КИИ41/45

42.

Задачи обеспечения безопасности значимого объектаПредотвращение неправомерного доступа к информации, обрабатываемой

значимым объектом, уничтожения такой информации, ее модифицирования,

блокирования, копирования, предоставления и распространения, а также иных

неправомерных действий в отношении такой информации

42/45

43.

Задачи обеспечения безопасности значимого объектаНедопущение информационного воздействия на программные и программноаппаратные средства, в результате которого может быть нарушено и (или)

прекращено функционирование значимого объекта

43/45

44.

Задачи обеспечения безопасности значимого объектаОбеспечение функционирования значимого объекта в проектных режимах его

работы в условиях воздействия угроз безопасности информации

44/45

45.

Задачи обеспечения безопасности значимого объектаОбеспечение возможности восстановления функционирования значимого

объекта критической информационной инфраструктуры

45/45

46.

Задачи обеспечения безопасности значимого объектаНепрерывное взаимодействие с государственной системой обнаружения,

предупреждения и ликвидации последствий компьютерных атак на

информационные ресурсы Российской Федерации

46/45

47.

Приказ ФСТЭК России от 22.12.2017 N 236 (ред. от21.03.2019)

«Об утверждении формы направления сведений о

результатах присвоения объекту критической

информационной инфраструктуры одной из

категорий значимости либо об отсутствии

необходимости присвоения ему одной из таких

категорий»

Утверждает прилагаемую форму направления сведений о

результатах присвоения объекту критической информационной

инфраструктуры одной из категорий значимости либо об отсутствии

необходимости присвоения ему одной из таких категорий.

47/45

48.

48/4549.

Форма направления сведений о результатах присвоения объекту КИИ однойиз категорий значимости либо об отсутствии необходимости присвоения ему

одной из таких категорий содержит:

49/45

Сведения об объекте

критической информационной

инфраструктуры

Сведения о субъекте

критической информационной

инфраструктуры

Сведения о взаимодействии

объекта критической

информационной

инфраструктуры и сетей

электросвязи

Сведения о лице,

эксплуатирующем объект

критической информационной

инфраструктуры

Сведения о программных и

программно-аппаратных

средствах, используемых на

объекте критической

информационной

инфраструктуры

Сведения об угрозах

безопасности информации и

категориях нарушителей в

отношении объекта

критической информационной

инфраструктуры

Возможные последствия в

случае возникновения

компьютерных инцидентов

Категория значимости, которая

присвоена объекту КИИ, или

сведения об отсутствии

необходимости присвоения

одной из категорий значимости,

а также сведения о результатах

оценки показателей критериев

значимости

Организационные и

технические меры,

применяемые для обеспечения

безопасности значимого

объекта критической

информационной

инфраструктуры

50.

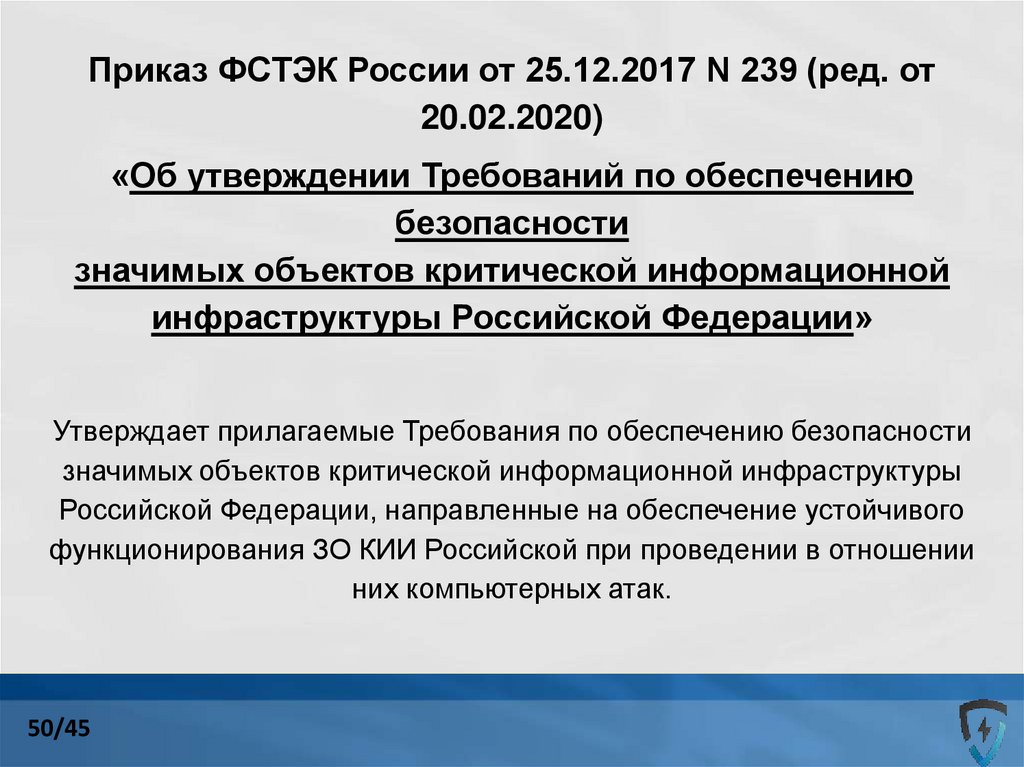

Приказ ФСТЭК России от 25.12.2017 N 239 (ред. от20.02.2020)

«Об утверждении Требований по обеспечению

безопасности

значимых объектов критической информационной

инфраструктуры Российской Федерации»

Утверждает прилагаемые Требования по обеспечению безопасности

значимых объектов критической информационной инфраструктуры

Российской Федерации, направленные на обеспечение устойчивого

функционирования ЗО КИИ Российской при проведении в отношении

них компьютерных атак.

50/45

51.

В целях качественного функционирования систем безопасности ЗОКИИ в приказе определены

• требования к обеспечению безопасности в ходе создания, эксплуатации и вывода из

эксплуатации значимых объектов

• требования к организационным и техническим мерам, принимаемым для обеспечения

безопасности значимых объектов

• требования к программным и программно-аппаратным средствам, применяемым для

обеспечения безопасности значимых объектов.

На стадиях (этапах) жизненного цикла в ходе создания (модернизации),

эксплуатации и вывода из эксплуатации значимого объекта

проводятся:

• а) установление требований к обеспечению безопасности значимого объекта;

• б) разработка организационных и технических мер по обеспечению безопасности значимого

объекта;

• в) внедрение организационных и технических мер по обеспечению безопасности значимого

объекта и ввод его в действие;

• г) обеспечение безопасности значимого объекта в ходе его эксплуатации;

• д) обеспечение безопасности значимого объекта при выводе его из эксплуатации

51/45

52.

Обеспечение безопасности в ходе эксплуатации значимого объекта осуществляетсясубъектом критической информационной инфраструктуры в соответствии с

эксплуатационной

документацией

и

организационно-распорядительными

документами по безопасности значимого объекта и должно включать реализацию

следующих мероприятий:

• а)планирование мероприятий по обеспечению безопасности значимого объекта;

• б) анализ угроз безопасности информации в значимом объекте и последствий от их реализации;

• в) управление (администрирование) подсистемой безопасности значимого объекта;

• г) управление конфигурацией значимого объекта и его подсистемой безопасности;

• д) реагирование на компьютерные инциденты в ходе эксплуатации значимого объекта;

• е) обеспечение действий в нештатных ситуациях в ходе эксплуатации значимого объекта;

• ж) информирование и обучение персонала значимого объекта;

• з) контроль за обеспечением безопасности значимого объекта.

В ходе контроля за обеспечением безопасности значимого объекта осуществляются:

• а) контроль (анализ) защищенности значимого объекта с учетом особенностей его функционирования;

• б) анализ и оценка функционирования значимого объекта и его подсистемы безопасности, включая анализ и

устранение уязвимостей и иных недостатков в функционировании подсистемы безопасности значимого

объекта;

• в) документирование процедур и результатов контроля за обеспечением безопасности значимого объекта;

• г) принятие решения по результатам контроля за обеспечением безопасности значимого объекта о

необходимости доработки (модернизации) его подсистемы безопасности.

52/45

53.

идентификация и аутентификация (ИАФ)управление доступом (УПД)

ограничение программной среды (ОПС)

защита машинных носителей информации (ЗНИ)

аудит безопасности (АУД)

антивирусная защита (АВЗ)

Меры по

обеспечению

безопасности ЗО КИИ

должны обеспечить

предотвращение вторжений (компьютерных атак) (СОВ)

обеспечение целостности (ОЦЛ) и обеспечение доступности (ОДТ)

реагирование на инциденты информационной безопасности (ИНЦ)

защита технических средств и систем (ЗТС)

защита информационной (автоматизированной) системы и ее компонентов

(ЗИС)

планирование мероприятий по обеспечению безопасности (ПЛН)

управление конфигурацией (УКФ)

управление обновлениями программного обеспечения (ОПО)

обеспечение действий в нештатных ситуациях (ДНС)

информирование и обучение персонала (ИПО)

53/45

54.

Приказ Федеральной службы по техническому и экспортномуконтролю

от 28.05.2020 N 75

«Об утверждении Порядка согласования субъектом критической

информационной инфраструктуры Российской Федерации с

Федеральной службой по техническому и экспортному

контролю подключения значимого объекта критической

информационной инфраструктуры Российской Федерации к

сети связи общего пользования»

Утверждает прилагаемый Порядок согласования субъектом критической

информационной инфраструктуры Российской Федерации с Федеральной

службой по техническому и экспортному контролю подключения значимого

объекта критической информационной инфраструктуры Российской

Федерации к сети связи общего пользования

54/45

55.

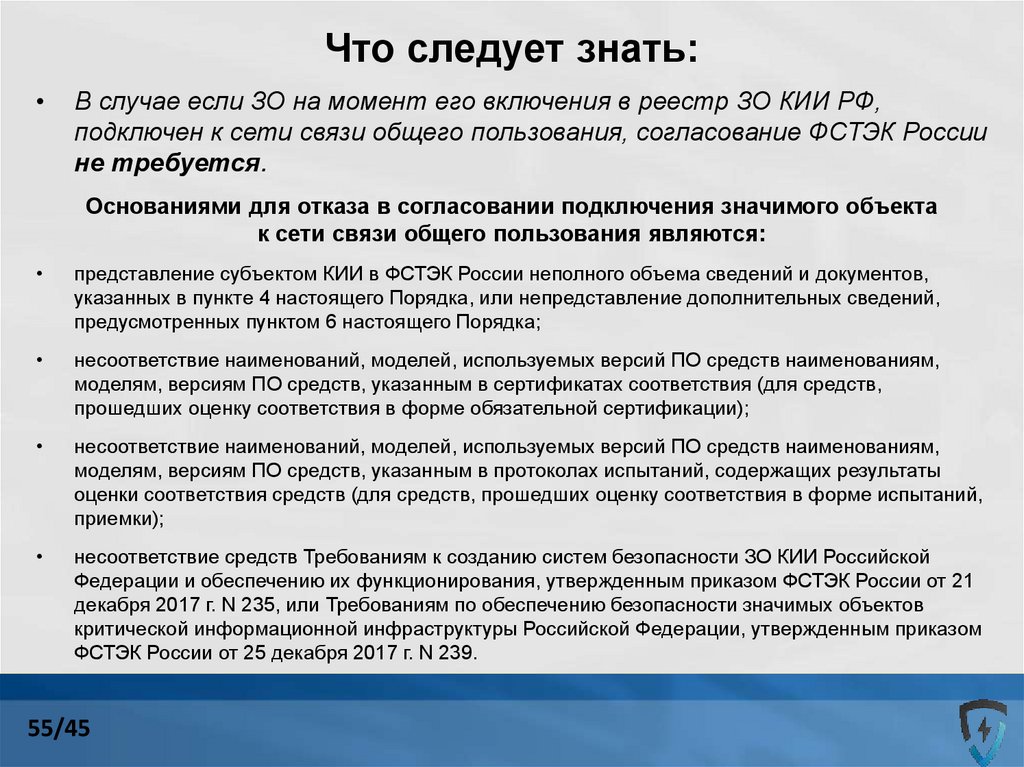

Что следует знать:В случае если ЗО на момент его включения в реестр ЗО КИИ РФ,

подключен к сети связи общего пользования, согласование ФСТЭК России

не требуется.

Основаниями для отказа в согласовании подключения значимого объекта

к сети связи общего пользования являются:

представление субъектом КИИ в ФСТЭК России неполного объема сведений и документов,

указанных в пункте 4 настоящего Порядка, или непредставление дополнительных сведений,

предусмотренных пунктом 6 настоящего Порядка;

несоответствие наименований, моделей, используемых версий ПО средств наименованиям,

моделям, версиям ПО средств, указанным в сертификатах соответствия (для средств,

прошедших оценку соответствия в форме обязательной сертификации);

несоответствие наименований, моделей, используемых версий ПО средств наименованиям,

моделям, версиям ПО средств, указанным в протоколах испытаний, содержащих результаты

оценки соответствия средств (для средств, прошедших оценку соответствия в форме испытаний,

приемки);

несоответствие средств Требованиям к созданию систем безопасности ЗО КИИ Российской

Федерации и обеспечению их функционирования, утвержденным приказом ФСТЭК России от 21

декабря 2017 г. N 235, или Требованиям по обеспечению безопасности значимых объектов

критической информационной инфраструктуры Российской Федерации, утвержденным приказом

ФСТЭК России от 25 декабря 2017 г. N 239.

55/45

Информатика

Информатика Право

Право