Похожие презентации:

Киберпреступления и киберпреступники. Источники угроз ИБ

1.

Киберпреступления икиберпреступники

Источники угроз ИБ

2.

Утечки информацииограниченного доступа

I половина 2022 года

2

3.

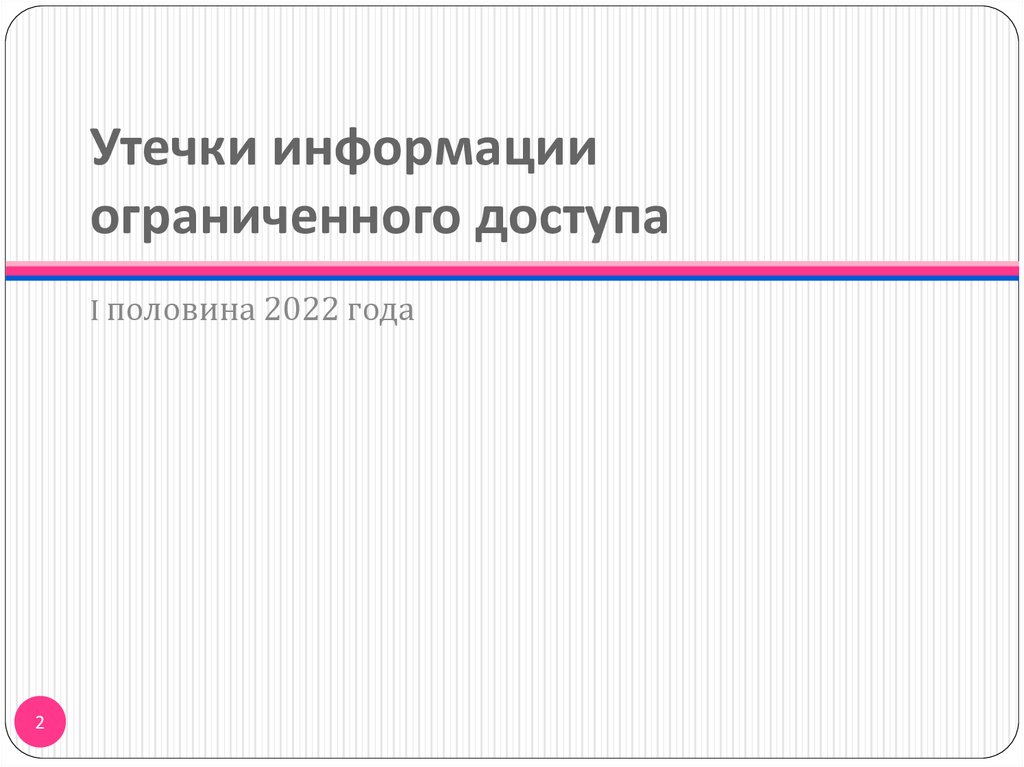

Факты:Число утечек информации выросло почти в два раза в мире и в

полтора раза — в России.

Во всем мире в первой половине года «утекло» около 3 млрд

записей ПДн и платежной информации.

Количество скомпрометированных записей в России за первое

полугодие превысило население страны — более 187 млн

записей.

Доля утечек, вызванных умышленными нарушениями,

превысила 96%.

Более 80% утечек информации спровоцированы хакерскими

атаками.

Зафиксирован существенный рост утечек информации

категории «коммерческая тайна» — ее доля превысила 13%.

Резко выросла доля утечек в промышленности и в торговле.

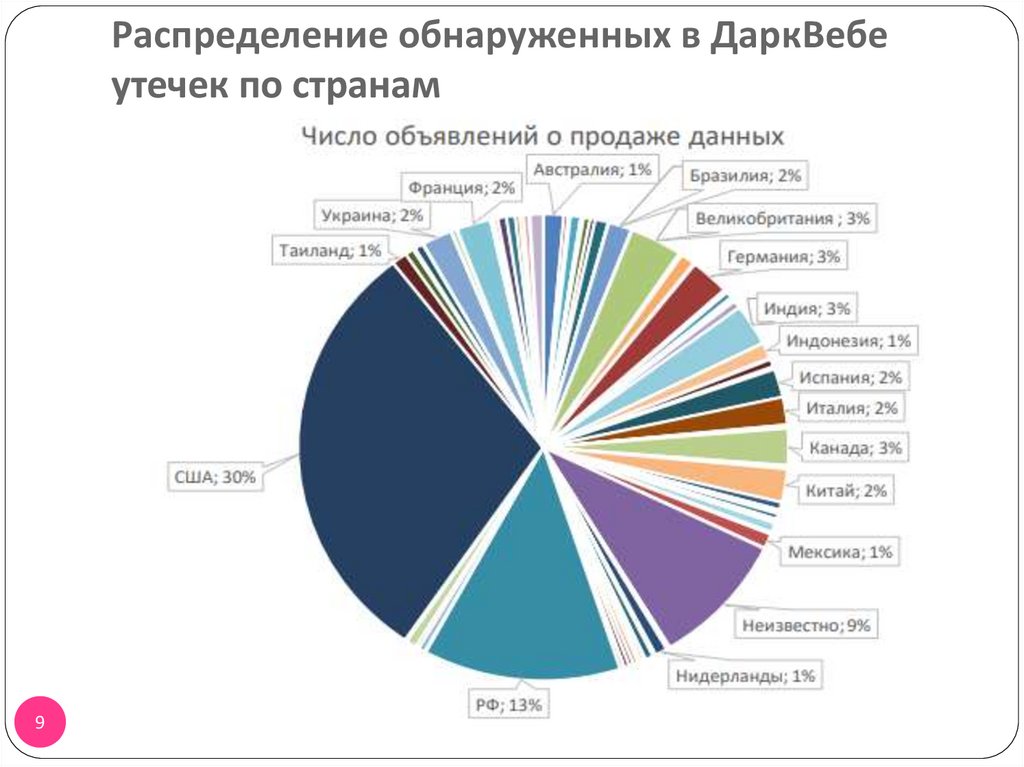

Более 30% информации, представленной на теневых форумах,

украдено из компаний США, 13% — из российских компаний.

3

4.

Число утечек: Мир — Россия,I полугодие 2021 г. — I полугодие 2022 г.

4

5.

Распределениеутечек по

типам данных:

Мир — Россия,

I полугодие 2021г.

— I полугодие

2022г.

5

6.

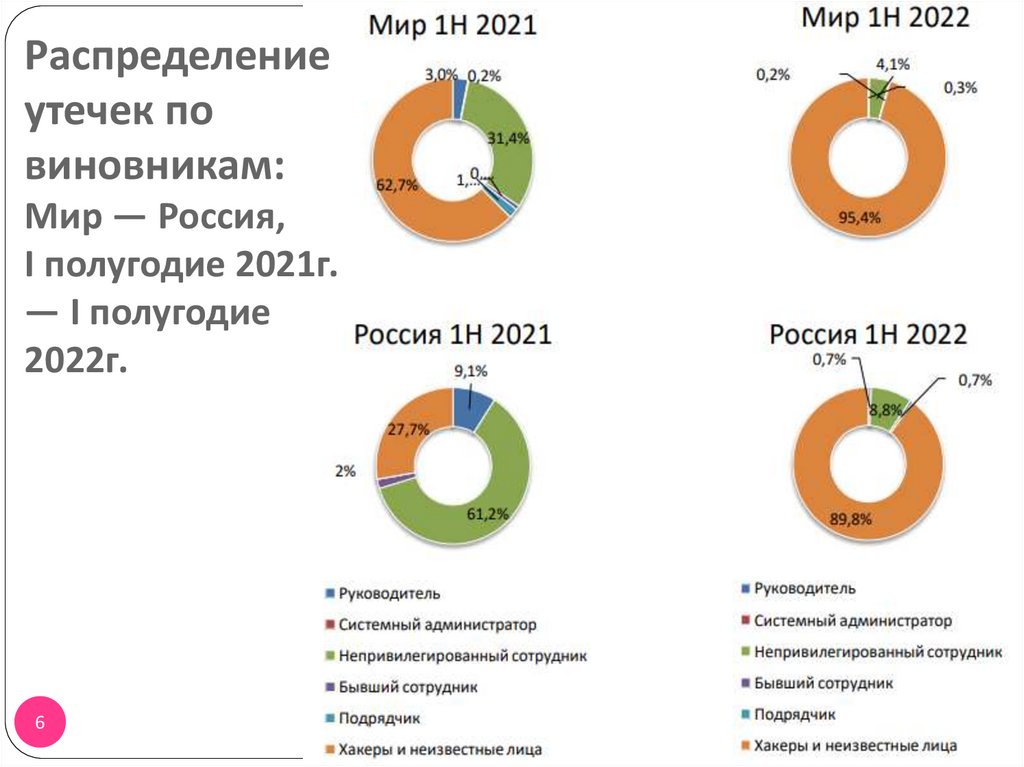

Распределениеутечек по

виновникам:

Мир — Россия,

I полугодие 2021г.

— I полугодие

2022г.

6

7.

Распределениеутечек по

каналам:

Мир — Россия,

первое полугодие

2021 г. — первое

полугодие 2022 г.

7

8.

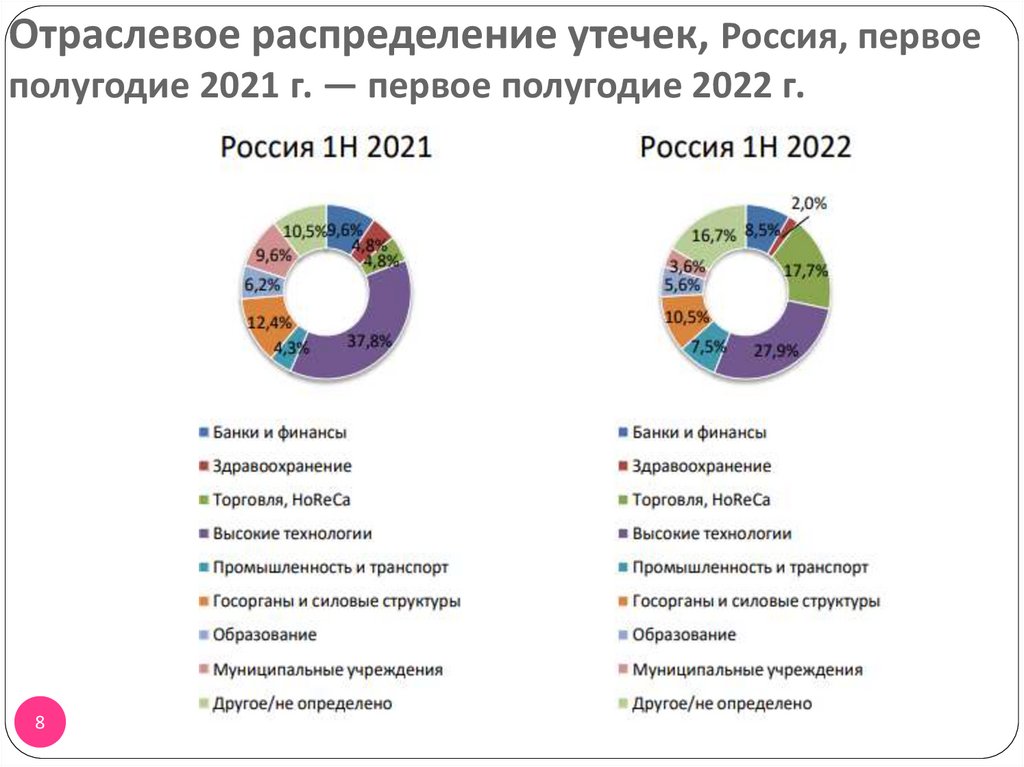

Отраслевое распределение утечек, Россия, первоеполугодие 2021 г. — первое полугодие 2022 г.

8

9.

Распределение обнаруженных в ДаркВебеутечек по странам

9

10.

Киберпреступники10

11.

Киберпреступление- это преступная деятельность, целью которой является

неправомерное использование компьютера, компьютерной

сети или сетевого устройства.

11

12.

Типы киберпреступленийМошенничество с электронной почтой и интернет-

мошенничество

Мошенничество с использованием личных данных

Кража финансовых данных или данных банковских карт

Кража и продажа корпоративных данных

Кибершантаж

Атаки программ-вымогателей

Криптоджекинг

Кибершпионаж

12

13.

Категории киберпреступленийКриминальная деятельность, целью которой являются сами

компьютеры

Криминальная деятельность, в которой компьютеры

используются для совершения других преступлений

13

14.

Виды деятельности с использованиемкомпьютеров, которые считаются

киберпреступлениями

незаконный перехват или кража данных.

компрометация компьютерных систем и сетей

нарушение авторских прав

незаконные азартные игры

продажа запрещенных предметов в Интернете

домогательство, производство или хранение детской

порнографии

14

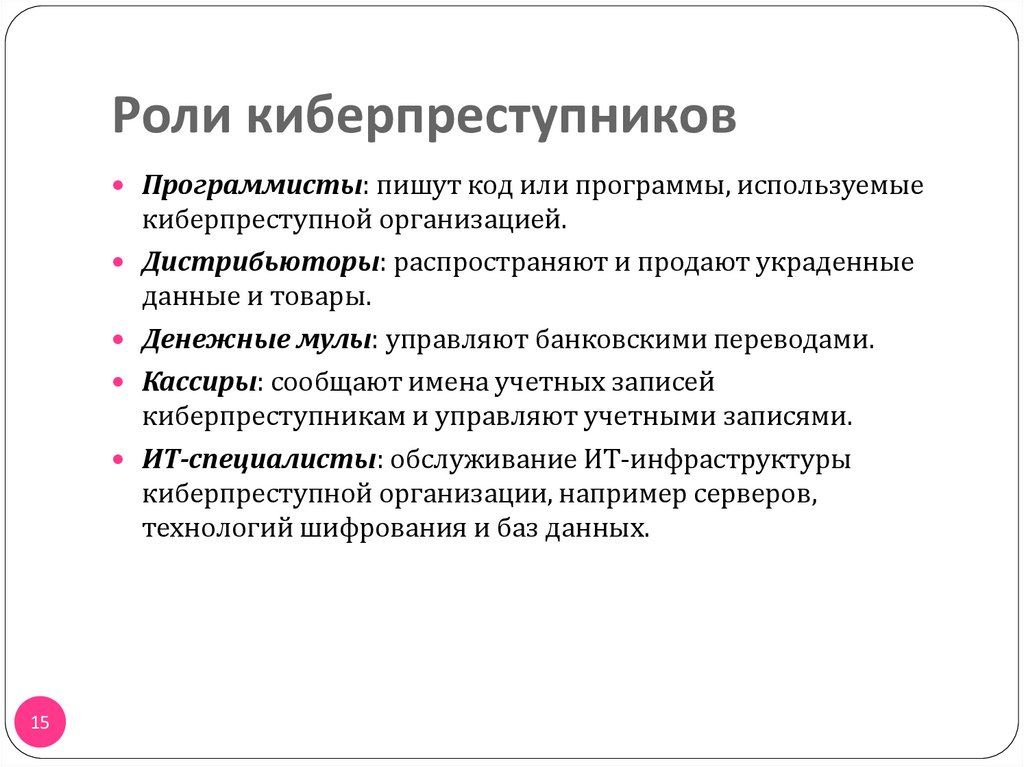

15.

Роли киберпреступниковПрограммисты: пишут код или программы, используемые

киберпреступной организацией.

Дистрибьюторы: распространяют и продают украденные

данные и товары.

Денежные мулы: управляют банковскими переводами.

Кассиры: сообщают имена учетных записей

киберпреступникам и управляют учетными записями.

ИТ-специалисты: обслуживание ИТ-инфраструктуры

киберпреступной организации, например серверов,

технологий шифрования и баз данных.

15

16.

Примеры киберпреступленийАтаки с использованием вредоносного ПО

Фишинг

Распределённые атаки типа «отказ в

обслуживании»

16

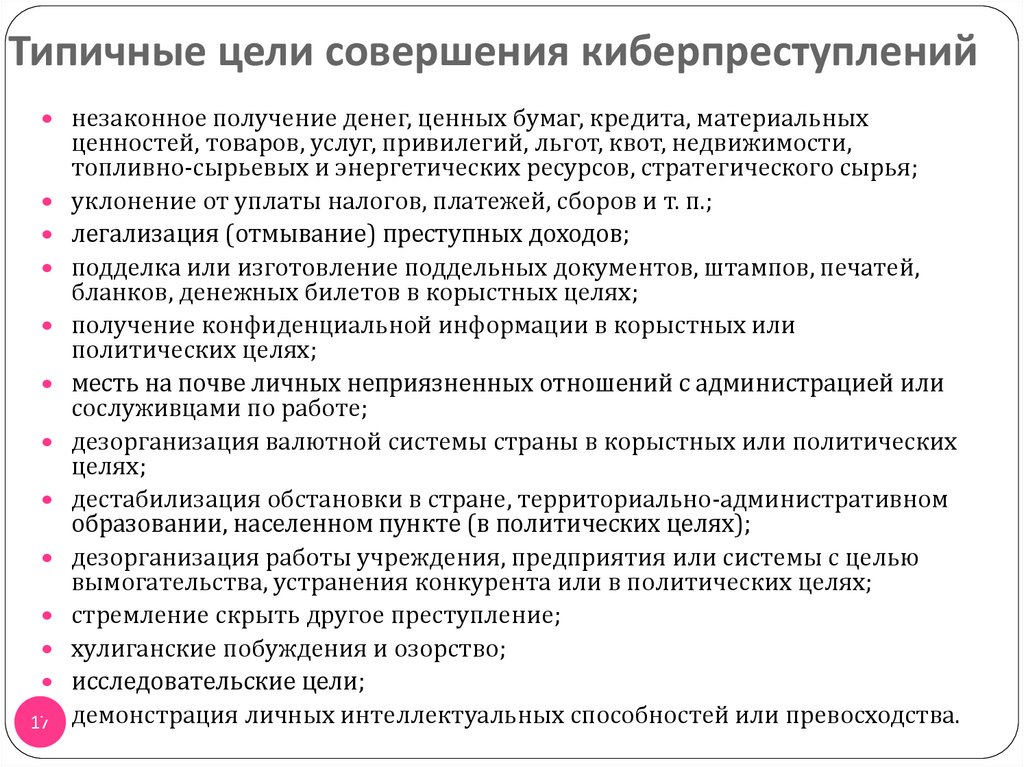

17.

Типичные цели совершения киберпреступленийнезаконное получение денег, ценных бумаг, кредита, материальных

17

ценностей, товаров, услуг, привилегий, льгот, квот, недвижимости,

топливно-сырьевых и энергетических ресурсов, стратегического сырья;

уклонение от уплаты налогов, платежей, сборов и т. п.;

легализация (отмывание) преступных доходов;

подделка или изготовление поддельных документов, штампов, печатей,

бланков, денежных билетов в корыстных целях;

получение конфиденциальной информации в корыстных или

политических целях;

месть на почве личных неприязненных отношений с администрацией или

сослуживцами по работе;

дезорганизация валютной системы страны в корыстных или политических

целях;

дестабилизация обстановки в стране, территориально-административном

образовании, населенном пункте (в политических целях);

дезорганизация работы учреждения, предприятия или системы с целью

вымогательства, устранения конкурента или в политических целях;

стремление скрыть другое преступление;

хулиганские побуждения и озорство;

исследовательские цели;

демонстрация личных интеллектуальных способностей или превосходства.

18.

Основные мотивыкиберпреступников

обогащение/ выход из финансовых затруднений;

получить, пока не поздно, от общества то, что оно якобы

задолжало преступнику;

отомстить фирме и работодателю;

выразить себя, проявить свое «я»;

доказать свое превосходство над компьютерами.

18

19.

Классификация киберпреступленийпо способам совершения

1.

2.

3.

4.

5.

19

изъятие СВТ;

перехват информации;

несанкционированный доступ к СВТ и компьютерной

информации;

манипуляция данными и управляющими командами;

комплексные методы.

20.

Киберпреступления, связанные совторжением в личную жизнь

кража персональных данных;

шпионаж.

20

21.

Утечки информации21

22.

Утечкойназывают противоправное овладение чужой информацией

вне зависимости от того, каким способом достигается

получение данных.

22

23.

Распространенные причины утечкиНедостаточная охрана чужих данных (организацией или

доверенным лицом).

Неправильное обращение с устройствами, которые хранят

информацию (по техническим причинам).

23

24.

Сопутствующие условия утечкиНекомпетентность сотрудников, которые занимаются

защитой данных, их непонимание важности процесса и

халатное отношение к информации в целом.

Использование нелицензионных средств или не прошедших

аттестацию программ по защите клиентов и сохранению их

конфиденциальности.

Плохая степень контроля над средствами по охране сведений.

Постоянная смена сотрудников, которые занимаются защитой

персональных данных.

24

25.

Факторы, не зависящие от компанийКатастрофы крупного масштаба.

Стихийные бедствия.

Аварии на технических станциях, отказ работы аппаратуры.

Плохие погодные условия.

25

26.

Каналы утечки26

27.

Системы связи состоят из:носителя информации (источника);

приемника;

получателя сведений;

канала передачи.

27

28.

Способы передачи сигналасветовые лучи;

электромагнитный способ передачи;

звуковые волнения;

материалы и вещества.

28

29.

Характеристики каналов передачиинформации

Местоположение начала и конца.

Форма передачи информации.

Составляющие, или структура канала.

Скорость, объемы отправки и получения данных.

Вид канала и способ передачи (как преобразовывается

сигнал).

Пропускная способность цепи.

Емкость канала.

29

30.

Технический канал утечкиинформации

– это физический путь сигнала от источника передачи данных

к приемному устройству мошенника.

30

31.

Технические каналы утечкиинформации

1. Акустические преобразователи:

Индуктивные емкостные.

Пьезоэлектрические оптические.

2. Излучатели электромагнитных колебаний:

Низкочастотные.

Высокой частоты.

Оптические.

3. Паразитные связи и наводки:

С помощью обратной связи.

По цепочкам питания.

По заземлению.

31

32.

Классификация технических каналовутечки информации по физической

принадлежности:

акустические;

электромагнитные;

материально-вещественные;

визуально-оптические (использование видеонаблюдения и

фотографии).

32

33.

Образование технического акустическогоканала передачи данных происходит за счет:

свободного перемещения звуковых колебаний и волн в

окружающей среде;

воздействия колебаний звуковой волны на технические

обработки средств информации.

33

34.

Способы и методики передачиинформации постороннему человеку:

Канал утечки информации формируется из-за микрофонного

эффекта деталей схем в устройстве.

Канал передачи формируется за счет магнитных частей

электрического поля.

Утечка информации происходит из-за паразитного усилителя

частоты передачи сигнала.

Технический канал утечки образуется из-за

электромагнитного компонента устройства.

Канал образуется за счет взаимного влияния электронных

систем, проводов и линий связи.

Утечка информации происходит из-за высокочастотного

действия мощных радиосредств.

Канал формируется и на оптико-волоконных системах.

34

35.

Способы получения информацииПассивные:

сбор сведений из открытых источников;

пассивное наблюдение;

использование баз данных.

Активные :

телефонные опросы и консультации;

получение информации в (чатах) форумах;

посещение выставок и конференций;

замаскированные опросы;

и др.

35

36.

Активные средства добычиинформации

Незаконное вклинивание или включение к каналам, проводам

или линиям связи.

Высокочастотное навязывание.

Механическая установка канала утечки в микрофоны и

телефоны.

36

37.

Перехват информацииСамый простой и распространенный способ создать технический

канал утечки информации.

В качестве устройств для перехвата канала утечки используется

такая аппаратура, как:

Антенная система.

Усилители широкополосные.

Панорамные анализаторы.

Промежуточные устройства.

37

38.

Особенности создания канала утечки сиспользованием приемной аппаратуры

Не требуется контакта с источником информации.

Методика защищена от погодных условий или времени дня.

Скорость поступления сведений очень высокая, полученная

информация свидетельствует о происходящем в данный

момент.

Источнику информации очень трудно вычислить

злоумышленника.

38

39.

Незаконное подключение,приводящее к утечке информации

подразумевает контактное или бесконтактное подключение

линий или проводки с целью заполучения индивидуальной

информации.

39

40.

Классификация каналов утечки сучетом физической природы

Электромагнитные.

Электрические.

Параметрические.

40

41.

Вычисление утечки информации41

42.

Активный тип поисковых работ:Нелинейные локаторы.

Рентгенметры.

МРЛ (магнитно-резонансные устройства).

С помощью акустических корреляторов.

42

43.

Пассивный способ обнаруженияутечки проходит с помощью:

Металлоискателей.

Тепловизоров.

Приборов по изменению всех показателей телефонной линии.

Девайсов, которые изменяют параметры магнитного поля.

Систем поисков электромагнитных излучений с

посторонними сигналами.

43

44.

электромагнитные локаторыПриемники.

Шумоизмерители.

Детекторы инфракрасных излучений.

Анализаторы спектра.

Измерители частот и панорамные устройства.

44

Информатика

Информатика