Похожие презентации:

Классификации пентестов в природе

1.

Лекция 1.Поговорим о том, какие классификации

пентестов существуют в природе, как

проводить первоначальную разведку об

инфраструктуре или приложении, а также

как и чем можно взламывать хеши и пароли.

Ну и оформим первый отчёт =)

tryhackme.com/p/asmnv

2.

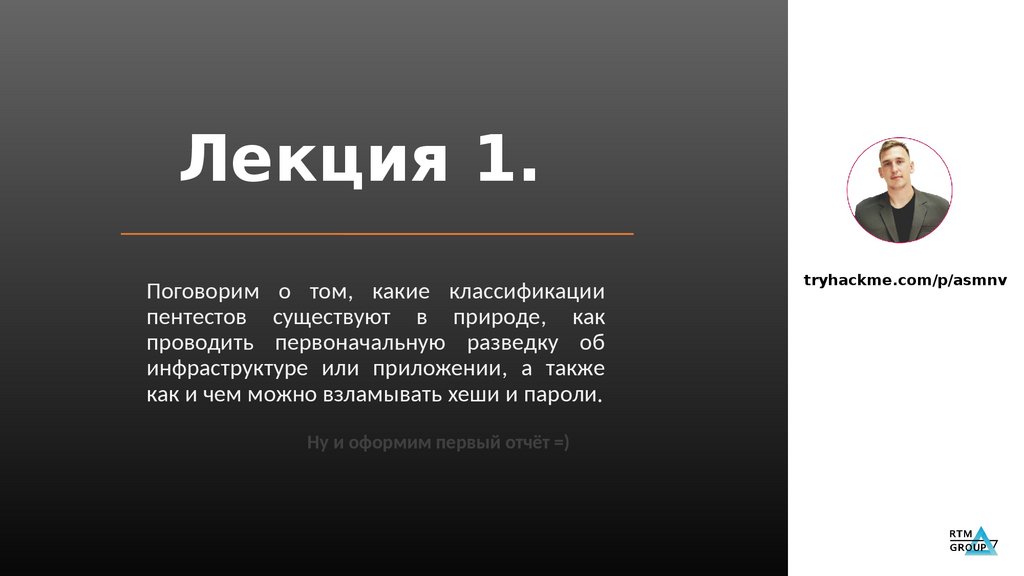

КЛАССИФИКАЦИИPenetration

testing execution

standard

http://www.pentest-standard.org/

index.php/

PTES_Technical_Guidelines

The 7 Stages of PTES

•Pre-Engagement

Interactions.

•Intelligence Gathering.

•Threat Modeling.

•Vulnerability Analysis.

•Exploitation.

•Post-Exploitation.

•Reporting.

3.

ЦИКЛ ПЕНТЕСТА НАГЛЯДНО4.

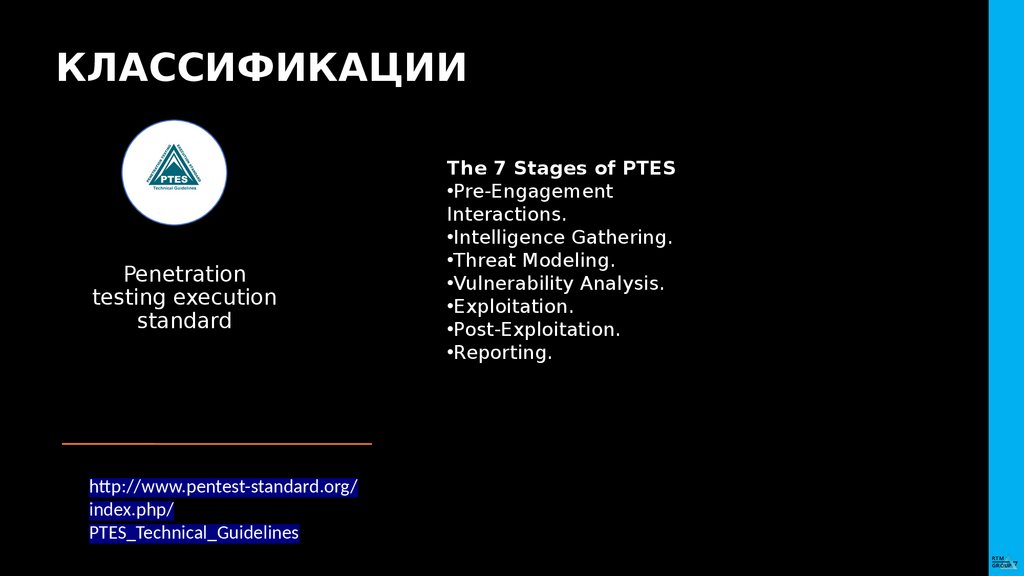

ЦИКЛ REDTEAMING НАГЛЯДНОhttps://habr.com/

ru/post/420551/

https://habr.com/ru/post/222321/

5.

КЛАССЫ ХАКЕРОВ6.

КЛАССИФИКАЦИИOWASP WEB

SECURITY

TESTING GUIDE

OWASP MOBILE

SECURITY TESTING

GUIDE

https://owasp.org/

www-project-websecurity-testingguide/

https://owasp.org/

www-project-mobileapp-security/

https://mobilesecurity.gitbook.io/mobilesecurity-testing-guide/

7.

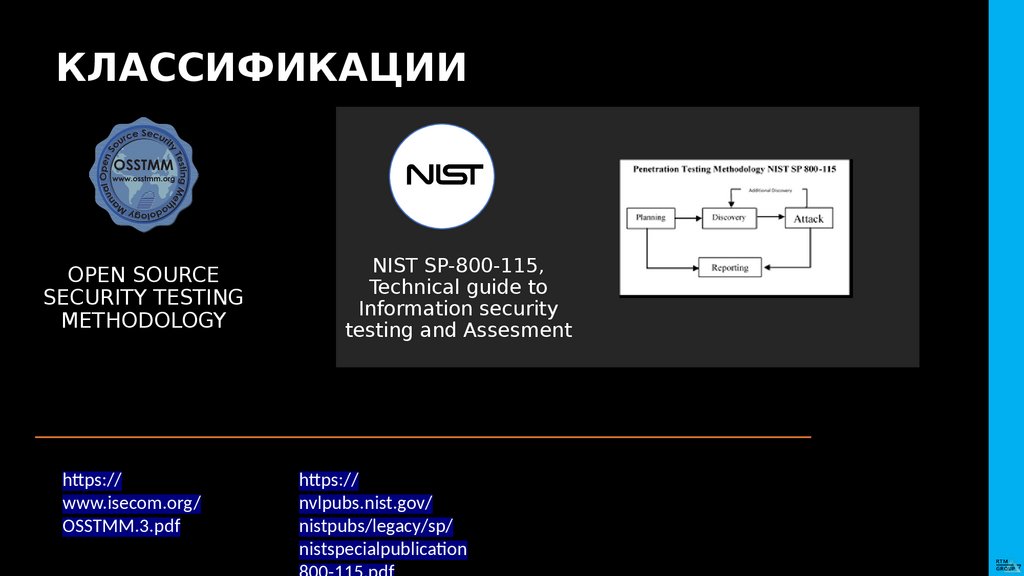

КЛАССИФИКАЦИИOPEN SOURCE

SECURITY TESTING

METHODOLOGY

https://

www.isecom.org/

OSSTMM.3.pdf

NIST SP-800-115,

Technical guide to

Information security

testing and Assesment

https://

nvlpubs.nist.gov/

nistpubs/legacy/sp/

nistspecialpublication

8.

NMAP ВСЕМУ ГОЛОВАЧто такое Nmap? Название Nmap это сокращение от “network

mapper”, сам nmap это набор инструментов для сканирования

сети. Он может быть использован для проверки безопасности,

просто для определения сервисов запущенных на узле, для

идентификации ОС и приложений, определения типа

фаерволла используемого на сканируемом узле.

sudo apt install nmap

nmap –sV –sC <ip>

Проблема nmap – скорость.

Конечно – есть альтернативы

nmap –- script <ip>

nmap –p <ip>

https://nmap.org/

man/ru/index.html

https://github.com/

projectdiscovery/

naabu

9.

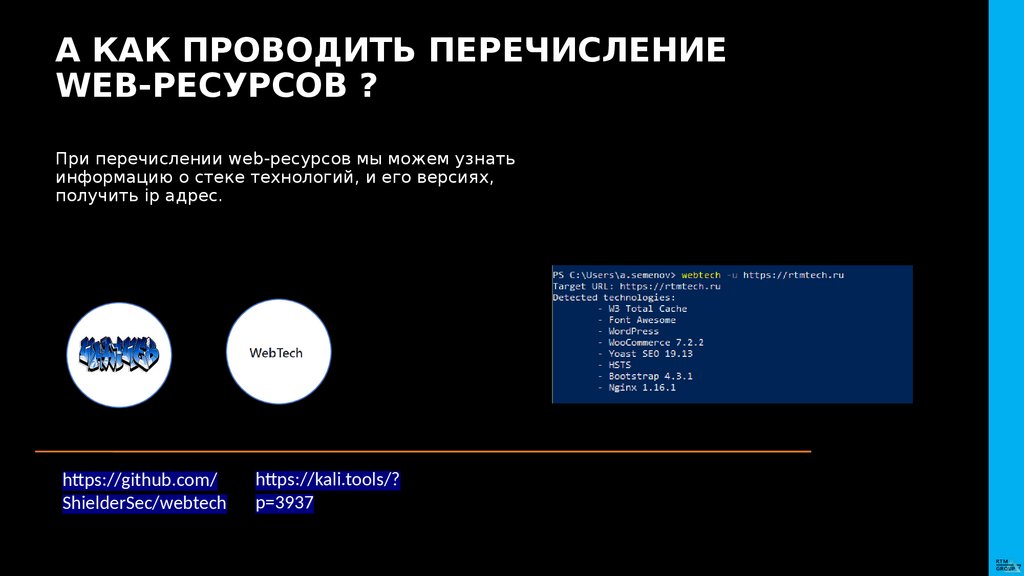

А КАК ПРОВОДИТЬ ПЕРЕЧИСЛЕНИЕWEB-РЕСУРСОВ ?

При перечислении web-ресурсов мы можем узнать

информацию о стеке технологий, и его версиях,

получить ip адрес.

https://github.com/

ShielderSec/webtech

https://kali.tools/?

p=3937

10.

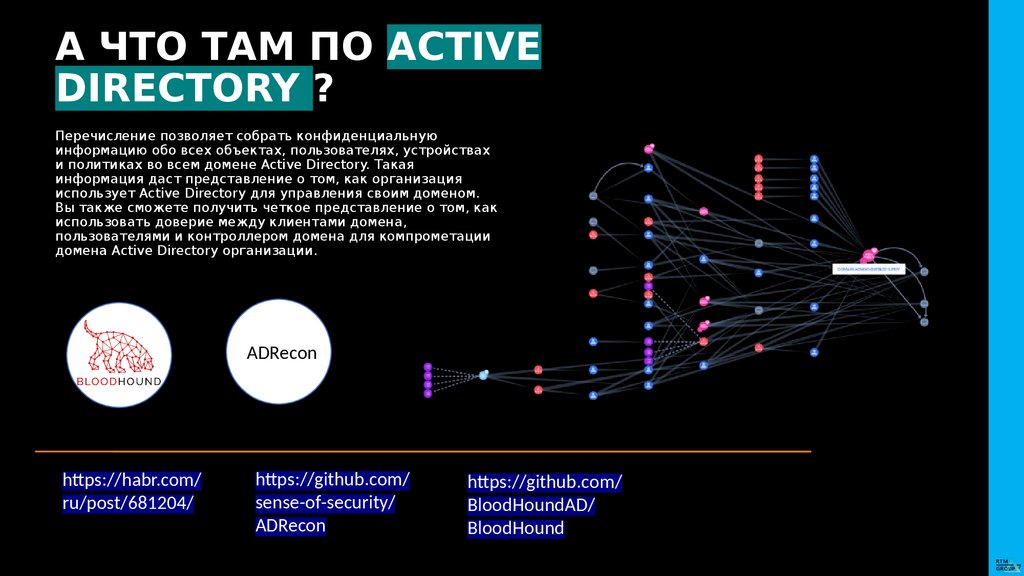

А ЧТО ТАМ ПО ACTIVEDIRECTORY ?

Перечисление позволяет собрать конфиденциальную

информацию обо всех объектах, пользователях, устройствах

и политиках во всем домене Active Directory. Такая

информация даст представление о том, как организация

использует Active Directory для управления своим доменом.

Вы также сможете получить четкое представление о том, как

использовать доверие между клиентами домена,

пользователями и контроллером домена для компрометации

домена Active Directory организации.

ADRecon

https://habr.com/

ru/post/681204/

https://github.com/

sense-of-security/

ADRecon

https://github.com/

BloodHoundAD/

BloodHound

11.

ВРЕМЯ ДЛЯ ПРАКТИКИ1. УСТАНОВИТЬ NMAP, ПРОСКАНИРОВАТЬ

САЙТ RTMTECH.ru

2. НА СВОЕЙ WINDOWS МАШИНЕ

ПОПРОБОВАТЬ СОБРАТЬ ИНФОРМАЦИЮ

ЧЕРЕЗ SHARPHOUND.PS1, И ЗАГРУЗИТЬ ЕЁ В

BLOODHOUND

12.

ПЕРЕРЫВ 10 МИНУТ13.

Атаки на паролиВсем известно про простой брутфорс… Но какие ещё виды

атак на пароли бывают ?

1.

2.

3.

4.

5.

Password spraying

Атаки с использованием радужных таблиц

Брутфорс – но без словаря

Просто взять открытым текстом пароль из утечек (PROFIT)

Pass-the-hash and Pass-the ticket

hashcat

https://hashcat.net/

hashcat/

hydra

jtr

https://github.com/

vanhauser-thc/thchydra

Это далеко не всё

https://hackware.ru/?

p=411

Rainbow

crack

https://www.kali.org/

tools/rainbowcrack/

14.

ЗАБРУТИМ ХЕШИhashcat

hydra

hashcat -m 16500 -a 0 jwt.txt .\

wordlists\rockyou.txt

hydra -L <username_file> -P

<password_file>

ftp://<Target_IP>

https://book.hacktricks.xyz/

generic-methodologies-andresources/brute-force

jtr

john jwt.txt -wordlist=wordlists.txt -format=HMAC-SHA256

Генерируем словарь : crunch 4 6

0123456789ABCDEF -o

crunch1.txt

Создать хеш в md5 ? – не проблема : echo

“hello world” | md5sum

15.

СОЗДАНИЕ ОТЧЁТАОтчёт является важной

частью тестирования на

проникновения – 20%

времени всего проекта

тратится на отчёт

Отчёт состоит из 3ёх основных частей.

1. Организационная часть – в ней

описываем сведения об

организации, набор инструментов,

информацию об участниках – а

также номера договора и с кем он

заключён

2. Это собственно ход работы – в нём

описывается сам процесс – мол как

мы запускали инструменты, какие

вектора нам удалось найти и

краткое описание проведённого

этапа пентеста

3. Описываем риски и даём

рекомендации.

16.

СПАСИБО ВСЕМ – ЕСТЬВОПРОСЫ ?

Программное обеспечение

Программное обеспечение