Похожие презентации:

Обзор защищаемых объектов и систем. Понятие «угроза информации». Понятие «риска информационной безопасности»

1. Обзор защищаемых объектов и систем. Понятие «угроза информации». Понятие «риска информационной безопасности».

ОБЗОР ЗАЩИЩАЕМЫХ ОБЪЕКТОВ ИСИСТЕМ. ПОНЯТИЕ «УГРОЗА

ИНФОРМАЦИИ». ПОНЯТИЕ «РИСКА

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ».

2. Вопросы:

ВОПРОСЫ:Обзор защищаемых

объектов и систем

2. Понятие «угроза

информации».

3. Понятие «риска

информационной

безопасности»

1.

3. Основные объекты защиты при обеспечении информационной безопасности

Вопрос №1 Обзор защищаемых объектов исистем

ОСНОВНЫЕ ОБЪЕКТЫ ЗАЩИТЫ ПРИ

ОБЕСПЕЧЕНИИ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Существует множество объектов защиты.

Их можно разбить на следующие основные

категории:

информация;

ресурсные объекты;

физические объекты;

пользовательские объекты.

4. Информация

ИНФОРМАЦИЯК числу основных объектов, нуждающихся в защите,

относится непосредственно информация, которая хранится,

обрабатывается и передается в информационных и

телекоммуникационных системах. В зависимости от формы

представления она может быть таких видов:

в форме аналоговых сигналов;

в форме цифровых сигналов;

в виртуальной форме и т. д.

Защите подлежит информация с ограниченным

доступом, которая делится на сведения, составляющие

государственную тайну и конфиденциальная информация.

Отнесение информации к гостайне и порядок использование

таких сведений регламентируются законодательством. К

конфиденциальной информации относят персональные

данные, коммерческую и профессиональную тайну, сведения

об изобретениях и т. д.

5. Ресурсные объекты

РЕСУРСНЫЕ ОБЪЕКТЫК ресурсным объектам защиты в области

информационной безопасности относятся технические,

программные средства, организационные процедуры,

которые применяются для обработки, хранения и

передачи информации.

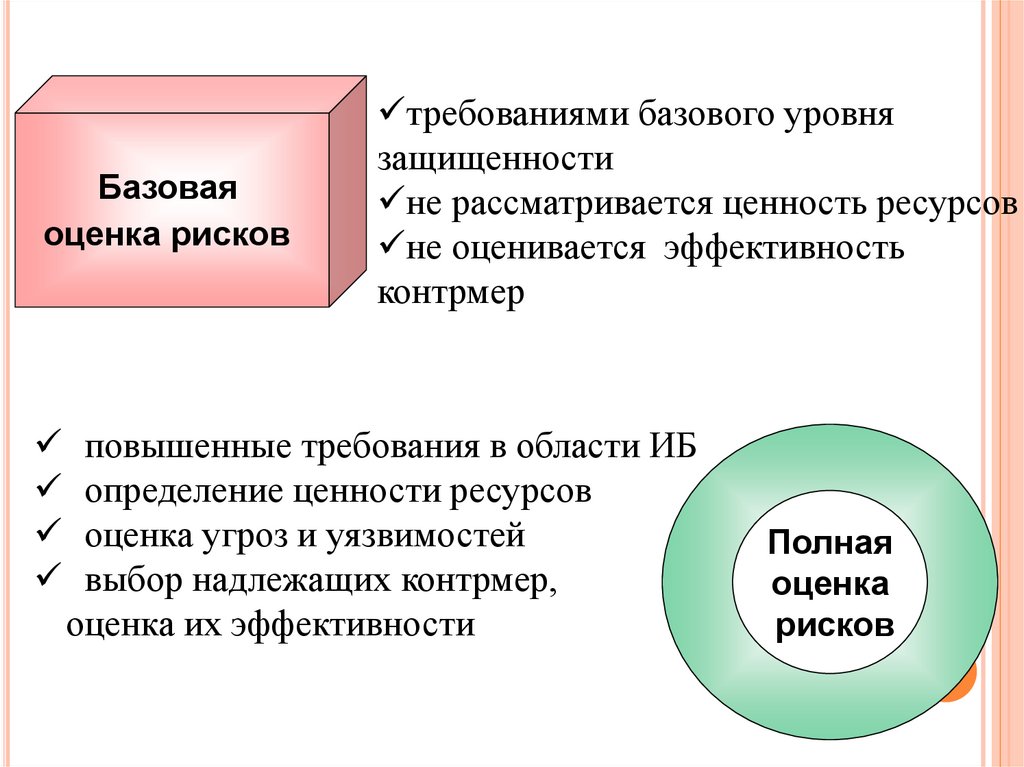

В том числе к таким объектам относятся:

аппаратное

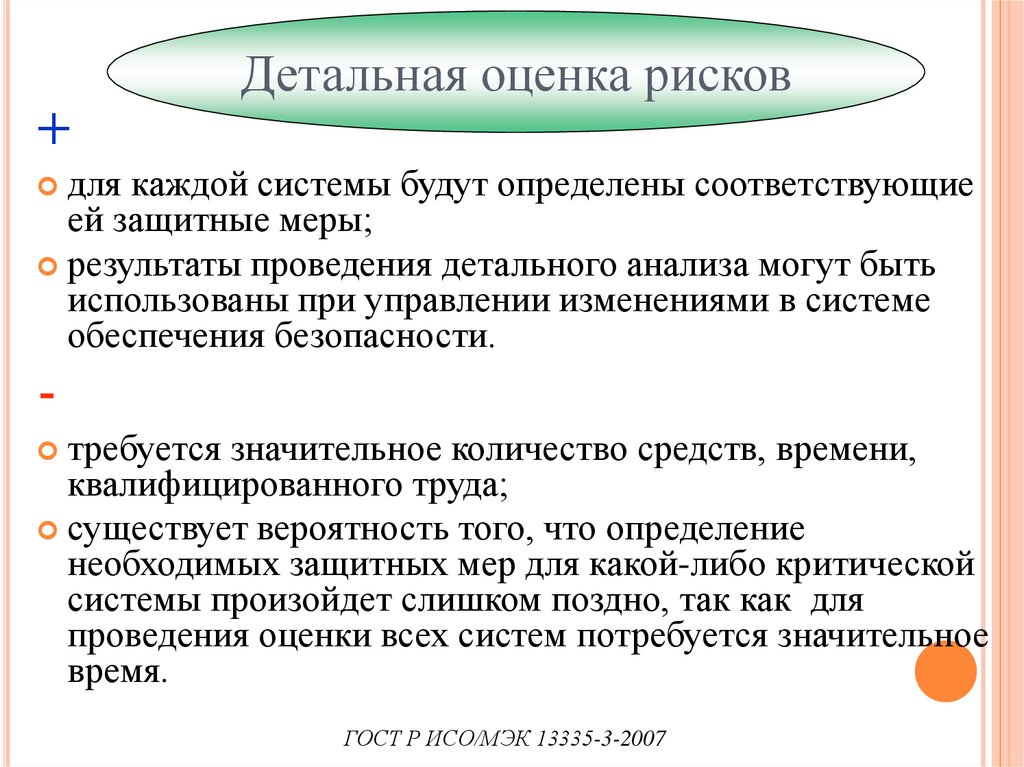

обеспечение информационных и

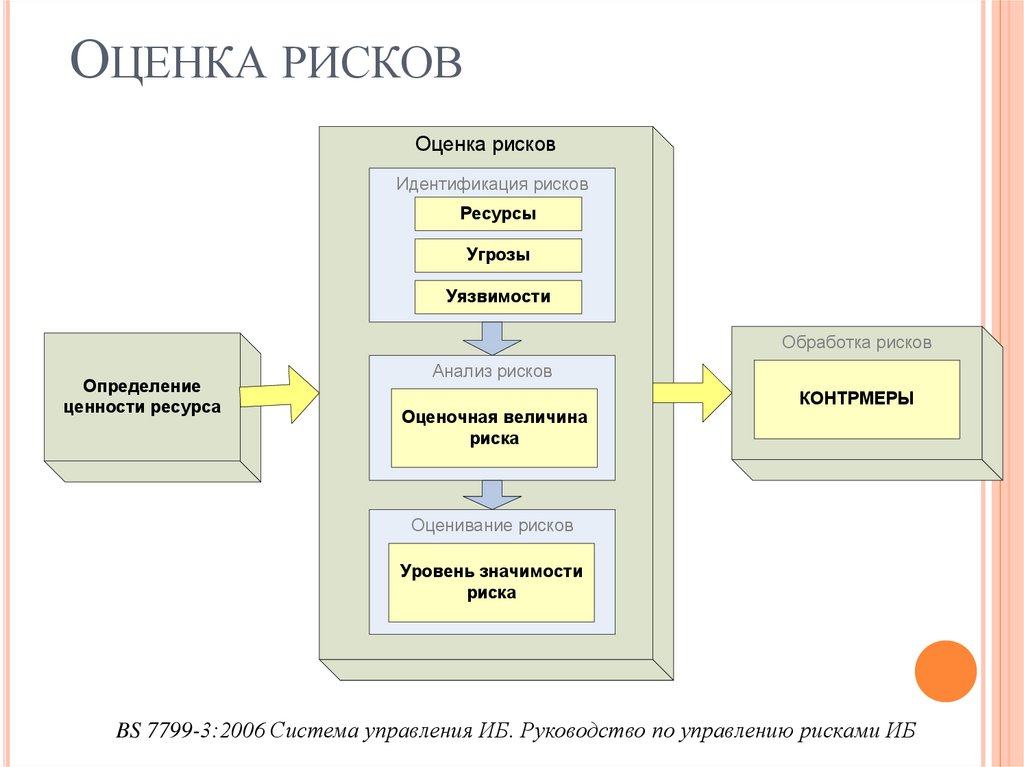

телекоммуникационных систем;

программное обеспечение;

процедуры и процессы обработки данных и т. д.

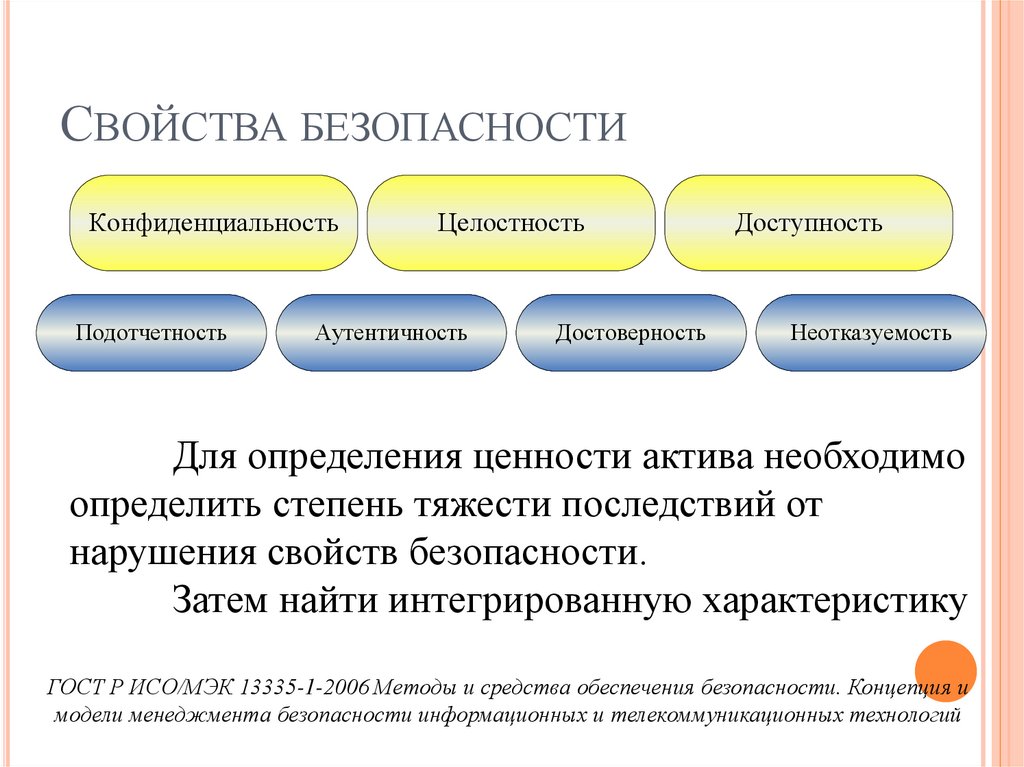

6. Физические объекты

ФИЗИЧЕСКИЕ ОБЪЕКТЫК этой категории относится широкий перечень

объектов, составляющих основные фонды предприятий,

организаций и учреждений, в том числе:

здания и сооружения;

помещения;

территории;

технологическое оборудование;

средства и каналы связи.

Главным критерием отнесения этих объектов к числу

подлежащих

информационной

защите

является

задействованность

в

процессах

хранения,

передачи,

обработки данных. Например, сюда относятся здания и

помещения,

в

которых

физически

размещены

информационные

системы,

помещения

для ведения

конфиденциальных переговоров и т. д.

7. Пользовательские объекты

ПОЛЬЗОВАТЕЛЬСКИЕ ОБЪЕКТЫК пользовательским объектам защиты от угроз

информационной безопасности относятся:

непосредственно пользователи сведений,

подлежащих защите;

субъекты информации, например, лица, чьи

персональные данные обрабатываются

системой;

владельцы информации;

персонал, обслуживающий информационные

системы.

В качестве объектов защиты выступают граждане,

организации и предприятия, государственные

учреждения и органы, а также непосредственно

государство.

8. Сферы защиты

СФЕРЫ ЗАЩИТЫВ соответствии с действующей в России Доктриной

информационной безопасности выделяются следующие

сферы защиты:

Экономическая. Деятельность предприятий и

компаний, рынок ценных бумаг, финансовый и

кредитный сектор.

Сфера технологии, науки, образования.

Внутриполитическая. Охватывает вопросы,

нацеленные на предотвращение экстремизма,

сепаратизма, национальной розни.

Внешнеполитическая. Сфера, которая охватывает

интересы России в международных отношениях и

имидж страны на международном уровне.

Правоохранительная и судебная сферы.

Духовная. Охватывает вопросы деятельности

религиозных организаций на территории РФ.

9. Вопрос №2 «Понятие «угроза информации».

ВОПРОС №2«ПОНЯТИЕ «УГРОЗА ИНФОРМАЦИИ».

ОПРЕДЕЛЕНИЕ: Под безопасностью ИС

понимается

защищенность

системы

от

случайного

или

преднамеренного

вмешательства в нормальный процесс ее

функционирования, от попыток хищения

(несанкционированного

получения)

информации, модификации или физического

разрушения ее компонентов.

10.

Подугрозой безопасности

информации

понимается

события или действия, которые

могут привести к искажению,

несанкционированному

использованию или даже к

разрушению информационных

ресурсов управляемой системы,

а

также

программных

и

аппаратных средств.

11. Виды угроз безопасности

ВИДЫ УГРОЗ БЕЗОПАСНОСТИВиды

Угрозы

случайные

Угрозы

умышленные

12. Случайные угрозы

СЛУЧАЙНЫЕ УГРОЗЫИсточником случайных угроз могут

быть:

- Выход из строя аппаратных средств

- Неправильные действия работников

АИС или ее пользователей

- Непреднамеренные

ошибки

в

программном обеспечении

13. Умышленные угрозы

УМЫШЛЕННЫЕ УГРОЗЫЦель угроз – нанесение ущерба управляемой

системе или пользователям, ради получения

личной выгоды.

Защита от умышленных угроз – это соревнование

обороны и нападения.

Для обеспечения защиты информации требуется

не просто разработка частных механизмов

защиты, а реализация системного подхода,

включающего комплекс взаимосвязанных мер

(использование специальных технических и

программных средств, организационных

мероприятий, нормативно-правовых актов,

морально-этических мер противодействия)

14. Виды умышленных угроз безопасности информации

ВИДЫ УМЫШЛЕННЫХ УГРОЗБЕЗОПАСНОСТИ ИНФОРМАЦИИ

Виды

Пассивные

угрозы

Активные

угрозы

15. Пассивные угрозы

ПАССИВНЫЕ УГРОЗЫПассивные угрозы направлены в

основном на несанкционированное

использование информационных

ресурсов ИС, не оказывая при этом

влияния на ее функционирование,

несанкционированный доступ к

базам данных, прослушивание

каналов связи и т.д.

16. Активные угрозы

АКТИВНЫЕ УГРОЗЫАктивные угрозы имеют целью нарушение

нормального функционирования ИС

путем целенаправленного воздействия на

ее компоненты.

К активным угрозам относятся:

- Вывод из строя компьютера или его

операционной системы

- Искажение сведений в БД

- Разрушение ПО компьютера

- Нарушение работы линий связи

Источником активных угроз могут быть

действия взломщиков, вредоносные

программы и т.д.

17. Умышленные угрозы

УМЫШЛЕННЫЕ УГРОЗЫУгрозы

Внутренние

Внешние

18.

Внутренние угрозы чаще всего определяютсясоциальной напряженностью и тяжелым

моральным климатом в организации

• Внешние

угрозы

могут

вызываться

злонамеренными действиями конкурентов,

экономическими условиями и другими

причинами . К внешним угрозам относится

промышленный шпионаж – это наносящие

ущерб владельцу коммерческой тайны

незаконный сбор, присвоение и передача

сведений,

составляющих

коммерческую

тайну, лицом, не уполномоченным на это ее

владельцем.

19. Угрозы безопасности информации

УГРОЗЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИУтечка конфиденциальности информации

Компрометация информации

Несанкционированное использование

информационных ресурсов

Ошибочное использование

информационных ресурсов

Несанкционированный обмен

информацией между абонентами

Отказ от информации

Нарушение информационного

обслуживания

Незаконное использование привилегий

20. Утечка конфиденциальной информации

УТЕЧКА КОНФИДЕНЦИАЛЬНОЙИНФОРМАЦИИ

Это

бесконтрольный выход

конфиденциальной

информации за пределы ИС

или круга лиц, которым она

была доверена по службе или

стала известна в процессе

работы.

21. Следствия утечки информации

СЛЕДСТВИЯ УТЕЧКИ ИНФОРМАЦИИРазглашение конфиденциальной информации

Ухода информации по различным, главным

образом техническим, каналам

Несанкционированного доступа к

конфиденциальной информации различными

способами

22.

К разглашению информации еевладельцем или обладателем ведут

умышленные или неосторожные

действия должностных лиц и

пользователей, которым

соответствующие сведения были

доверены по службе, приведшие к

ознакомлению с ними лиц, не

имеющих доступа к этим сведениям.

Возможен бесконтрольный уход

конфиденциальной информации по

визуально-оптическим, акустическим,

электромагнитным и другим каналам.

23.

Несанкционированныйдоступ – это противоправное

преднамеренное овладение

конфиденциальной

информацией лицом, не

имеющим права доступа к

охраняемым сведениям.

24. Несанкционированный доступ

НЕСАНКЦИОНИРОВАННЫЙ ДОСТУППерехват электронных излучений

• Принудительное

электромагнитное

облучение (подсветка) линий связи с

целью получения паразитной модуляции

несущей.

• Применение подслушивающих устройств

• Дистанционное фотографирование

• Перехват

акустических излучений и

восстановление текста принтера

• Чтение остаточной информации в памяти

системы

после

выполнения

санкционированных запросов

• Копирование носителей информации с

преодолением мер защиты

25.

Маскировка под зарегистрированногопользователя

• Маскировка под запросы системы

• Использование программных ловушек

• Использование недостатков языков

программирования и операционных систем

• Незаконное подключение к аппаратуре и

линиям связи специально разработанных

аппаратных средств, обеспечивающих доступ к

информации

• Злоумышленный вывод из строя механизмов

защиты

• Расшифровка специальными программами

зашифрованной информации

• Информационные инфекции

26. Пути несанкционированного доступа

ПУТИ НЕСАНКЦИОНИРОВАННОГОДОСТУПА

Хищение носителей информации и

документальных отходов

Инициативное сотрудничество

Склонение к сотрудничеству со стороны

взломщиков

Выпытывание

Подслушивание

Наблюдение

27.

Любые способы утечкиконфиденциальной

информации могут привести

к значительному

материальному и

моральному ущербу как для

организации, где

функционирует ИС, так и

для ее пользователей.

28. Причины и условия утечки

ПРИЧИНЫ И УСЛОВИЯ УТЕЧКИНедостаточное знание работниками

предприятия правил защиты

конфиденциальной информации и непонимание

необходимости их тщательного соблюдения

• Использование неаттестованных технических

средств обработки конфиденциальной

информации

• Слабый контроль за соблюдением правил

защиты информации правовыми,

организационными и инженерно-техническими

мерами

• Текучесть кадров, в том числе владеющих

сведениями, составляющими коммерческую

тайну

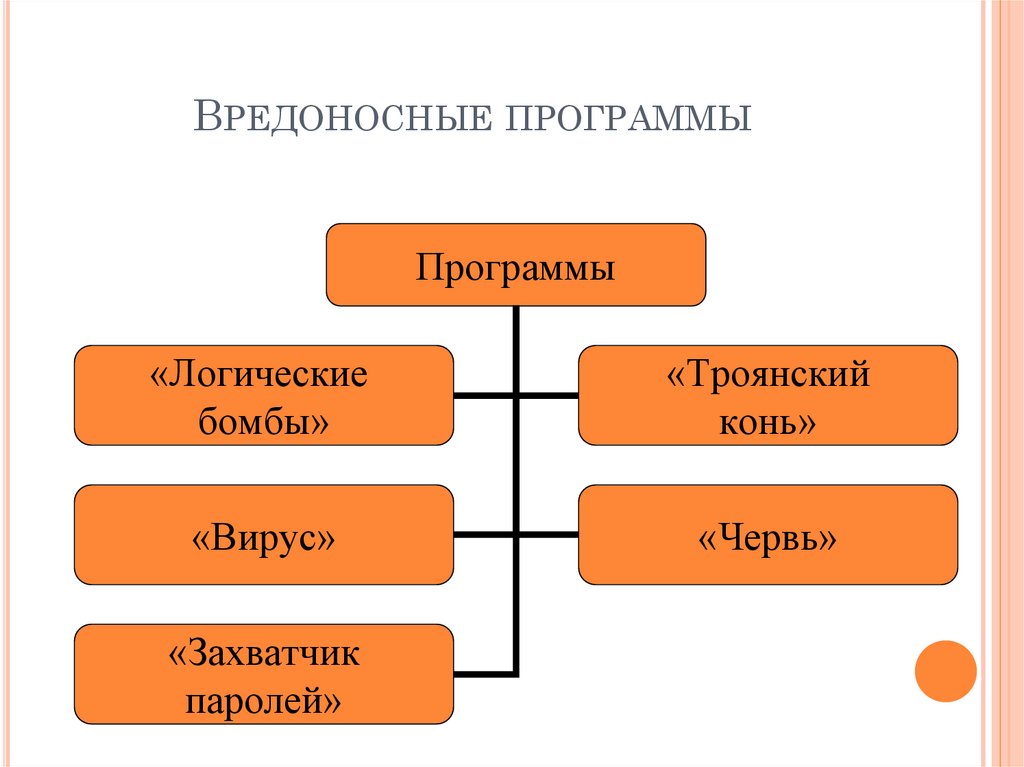

29. Вредоносные программы

ВРЕДОНОСНЫЕ ПРОГРАММЫПрограммы

«Логические

бомбы»

«Троянский

конь»

«Вирус»

«Червь»

«Захватчик

паролей»

30.

«Логические бомбы» - используются дляискажения или уничтожения информации

«Троянский конь» - программа, выполняющая в

дополнение к основным, т.е. запроектированным

и документированным, действиям действия

дополнительные, но не описанные в

документации. «Троянский конь» представляет

собой дополнительный блок команд, тем или

иным образом вставленный в исходную

безвредную программу, которая затем передается

пользователям ИС.

«Вирус» - программа, которая может заражать

другие программы путем включения в них

модифицированной копии, которая в свою

очередь сохраняет способность к размножению

31.

Вирус характеризуется:- Способностью к саморазмножению

- Способностью к вмешательству в

вычислительный процесс

«Червь» - программа,

распространяющаяся через сеть и не

оставляющая своей копии на магнитном

носителе. Чаще всего «червь»

распространяется по сети (например,

«червь» Морриса – 1988 г.).

«Захватчик паролей» - программы,

специально предназначенные для

воровства паролей.

32. Компрометация информации

КОМПРОМЕТАЦИЯ ИНФОРМАЦИИРеализуется посредством

несанкционированных изменений в базе

данных, в результате чего ее потребитель

вынужден либо отказаться от нее, либо

предпринять дополнительные усилия для

выявления изменений и восстановления

истинных сведений.

33. Несанкционированное использование информационных ресурсов

НЕСАНКЦИОНИРОВАННОЕИСПОЛЬЗОВАНИЕ ИНФОРМАЦИОННЫХ

РЕСУРСОВ

Может нанести большой ущерб

управляемой системе или ее абонентам.

Для предотвращения этих явлений

проводятся идентификация и

аутентификация.

- Идентификация – это присвоение

пользователю уникального обозначения

для проверки его соответствия

- Аутентификация – установление

подлинности пользователя для поверки

его соответствия.

34. Ошибочное использование информационных ресурсов

ОШИБОЧНОЕ ИСПОЛЬЗОВАНИЕИНФОРМАЦИОННЫХ РЕСУРСОВ

• Может привести к

разрушению, утечке или

компрометации указанных

ресурсов. Данная угроза чаще

всего является следствием

ошибок, имеющихся в ПО.

35. Несанкционированный обмен информацией между абонентами

НЕСАНКЦИОНИРОВАННЫЙ ОБМЕНИНФОРМАЦИЕЙ МЕЖДУ АБОНЕНТАМИ

Может привести к

получению одним из них

сведений, доступ к которым

ему запрещен.

36. Отказ от информации

ОТКАЗ ОТ ИНФОРМАЦИИСостоит в непризнании

получателем или

отправителем этой

информации, фактов ее

получения или отправки.

37. Нарушение информационного обслуживания

НАРУШЕНИЕ ИНФОРМАЦИОННОГООБСЛУЖИВАНИЯ

Угроза, источником которой является сама ИС.

Задержка с предоставлением

информационных ресурсов абоненту может

привести к тяжелым для него последствиям.

Отсутствие у пользователя своевременных

данных, необходимых для принятия решения,

может вызвать его нерациональные действия.

38. Незаконное использование привилегий

НЕЗАКОННОЕ ИСПОЛЬЗОВАНИЕПРИВИЛЕГИЙ

Многие системы защиты используют

наборы привилегий. Обычно

пользователи имеют минимальный

набор привилегий, администраторы –

максимальный.

Наборы привилегий охраняются системой

защиты. Несанкционированный захват

функций и привилегий контролируется

с помощью аутентификации и приводит

к возможности несанкционированного

выполнения определенной функции.

39.

Атака – злонамеренные действиявзломщика.

• Маскарад – выполнение каких-либо

действий одним пользователем от имени

другого пользователя ИС. Нарушение

заключается в присвоении прав и

привилегий. Такие нарушения

называются симуляцией или

моделированием.

Для предотвращения «маскарада»

необходимо использовать:

- Надежные методы идентификации

- Блокировку попыток взлома системы

- Контроль входов в нее

- Не использовать программные продукты,

содержащие ошибки

40.

Взлом системы означает умышленноепроникновение в систему, когда взломщик не

имеет санкционированных параметров для

входа.

Взлом системы осуществляется чаще всего за счет

набора пароля другого пользователя. Поэтому

противостоять взлому системы поможет

ограничение попыток неправильного ввода

пароля, с последующей блокировкой терминала

и уведомлением администратора в случае

нарушения.

41. Прямые и косвенные потери

ПРЯМЫЕ И КОСВЕННЫЕ ПОТЕРИМатериальный ущерб

- Стоимость компенсации

- Стоимость ремонтно-восстановительных работ

- Расходы на анализ, исследование причин и

величины ущерба

- Дополнительные расходы на восстановление

информации

• Ущемление банковских интересов

• Финансовые издержки или потери клиентуры

42. Вопрос №3 Понятие «риска информационной безопасности»

ВОПРОС №3 ПОНЯТИЕ «РИСКАИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ»

43.

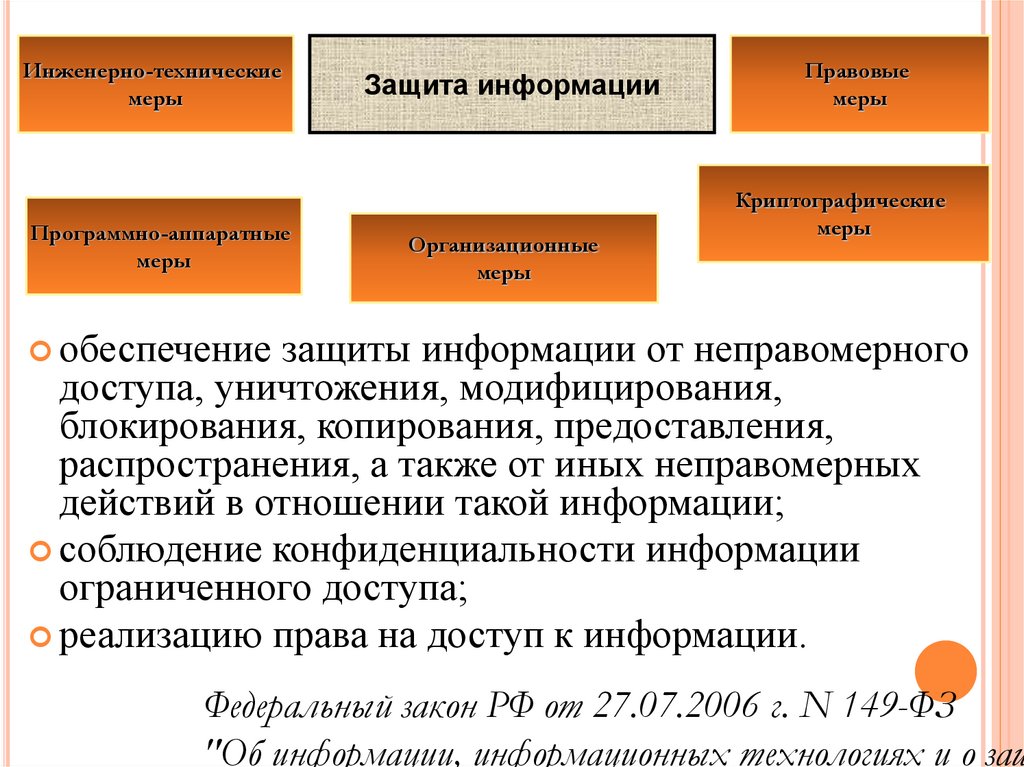

Инженерно-техническиемеры

Программно-аппаратные

меры

Защита информации

Организационные

меры

Правовые

меры

Криптографические

меры

обеспечение защиты информации от неправомерного

доступа, уничтожения, модифицирования,

блокирования, копирования, предоставления,

распространения, а также от иных неправомерных

действий в отношении такой информации;

соблюдение конфиденциальности информации

ограниченного доступа;

реализацию права на доступ к информации.

Федеральный закон РФ от 27.07.2006 г. N 149-ФЗ

"Об информации, информационных технологиях и о защ

44. Организационные меры

ОРГАНИЗАЦИОННЫЕ МЕРЫвнутренний и внешний аудит,

оценка риска,

политика информационной безопасности,

план бесперебойной работы,

положения,

процедуры,

регламенты,

руководства

45. Мероприятия, осуществляемые в процессе эксплуатации систем

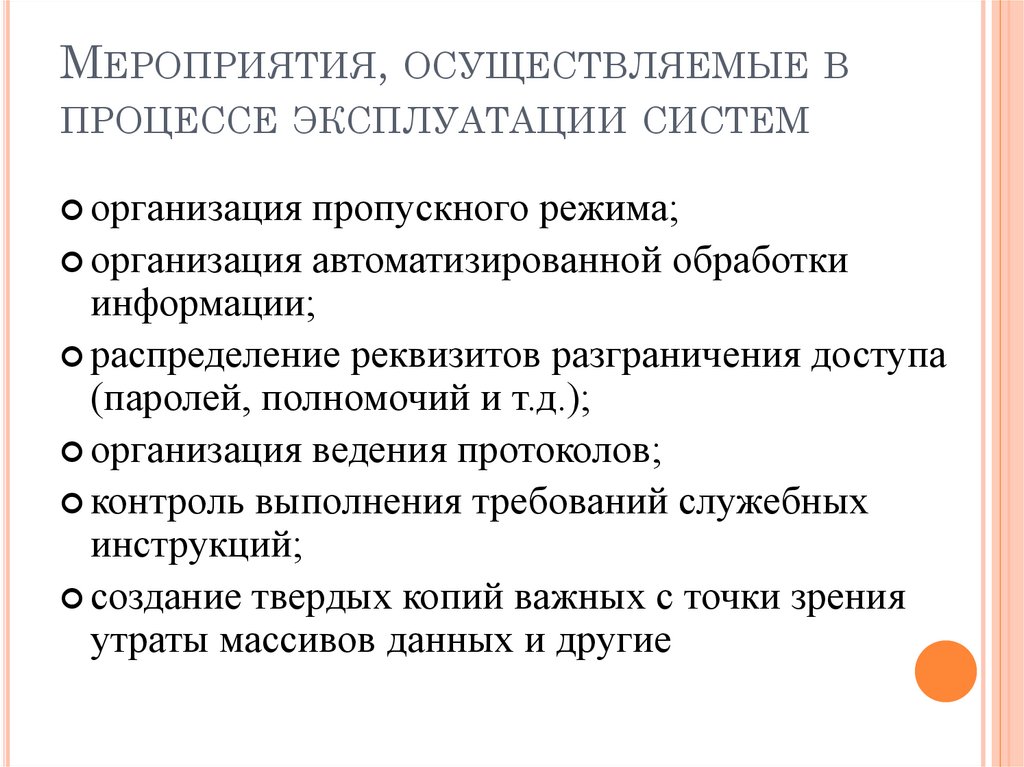

МЕРОПРИЯТИЯ, ОСУЩЕСТВЛЯЕМЫЕ ВПРОЦЕССЕ ЭКСПЛУАТАЦИИ СИСТЕМ

организация пропускного режима;

организация автоматизированной обработки

информации;

распределение реквизитов разграничения доступа

(паролей, полномочий и т.д.);

организация ведения протоколов;

контроль выполнения требований служебных

инструкций;

создание твердых копий важных с точки зрения

утраты массивов данных и другие

46. Модель зрелости

МОДЕЛЬ ЗРЕЛОСТИУровни зрелости:

0 Несуществующий

1 Начальный/Повторяющийся эпизодически и бессистемно

2 Повторяющийся, но интуитивный

3 Определенный

4 Управляемый и измеряемый

5 Оптимизированный

Описание уровней:

0 Процессы управления не применимы

1 Процессы используются разово или в

2

3

4

0

1

5

отдельных случаях и не организованы

2 Процессы повторяются по образцу

3 Процессы документально

оформлены и доведены до сведения

заинтересованных лиц

Обозначения:

4 Ведется мониторинг процессов в

измеряемых показателях

Текущее положение организации

5 Лучшие практики внедрены и

Средний показатель для отрасли

автоматизированы

Цель организации

Cobit 4.1

47. Модель Carnegie Mellon University

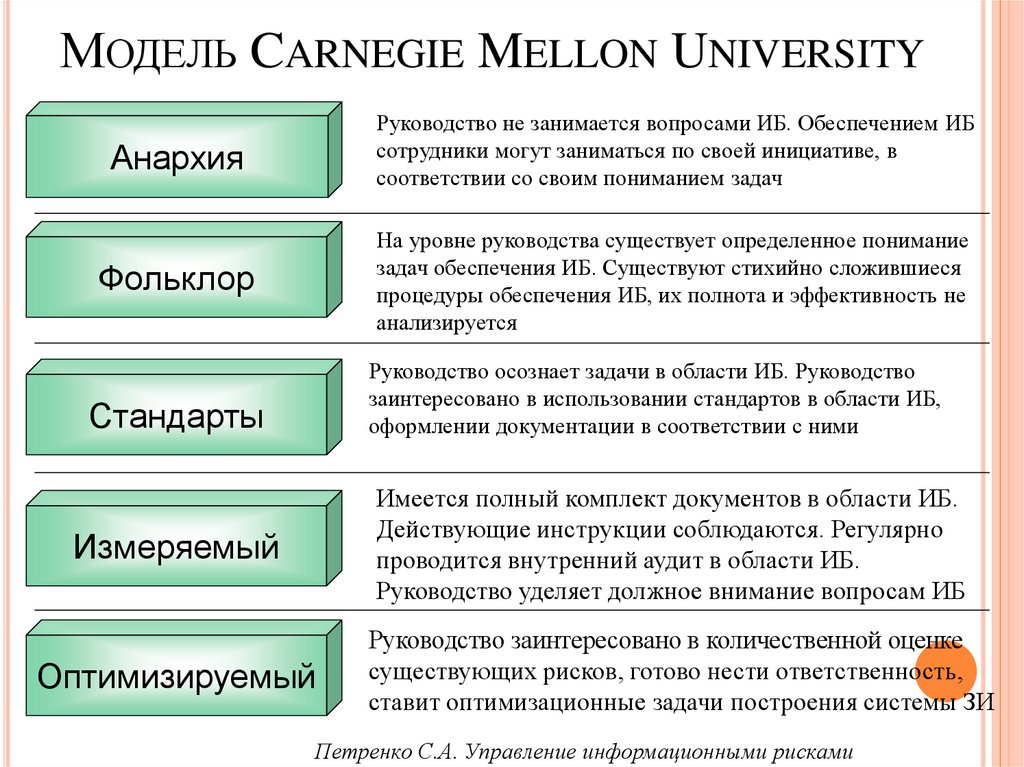

МОДЕЛЬ CARNEGIE MELLON UNIVERSITYАнархия

Руководство не занимается вопросами ИБ. Обеспечением ИБ

сотрудники могут заниматься по своей инициативе, в

соответствии со своим пониманием задач

Фольклор

На уровне руководства существует определенное понимание

задач обеспечения ИБ. Существуют стихийно сложившиеся

процедуры обеспечения ИБ, их полнота и эффективность не

анализируется

Руководство осознает задачи в области ИБ. Руководство

заинтересовано в использовании стандартов в области ИБ,

оформлении документации в соответствии с ними

Стандарты

Измеряемый

Имеется полный комплект документов в области ИБ.

Действующие инструкции соблюдаются. Регулярно

проводится внутренний аудит в области ИБ.

Руководство уделяет должное внимание вопросам ИБ

Оптимизируемый

Руководство заинтересовано в количественной оценке

существующих рисков, готово нести ответственность,

ставит оптимизационные задачи построения системы ЗИ

Петренко С.А. Управление информационными рисками

48.

The Committee of Sponsoring Organizations of the Treadway CommissionУправление рисками

процесс, осуществляемый советом директоров, менеджерами и

другими сотрудниками, направлен на определение событий, которые

могут влиять на организацию, и управление связанным с этими

событиями риском, а также контроль того, чтобы не был превышен

риск-аппетит организации и предоставлялась разумная гарантия

достижения целей организации

Управление рисками

скоординированные действия по управлению и контролю организации

в отношении риска.

Управление рисками включает в себя оценку риска, обработку риска,

принятие риска и сообщение о риске

ГОСТ Р 51897-2002 Менеджмент риска. Термины и определения

BS 7799-3:2006 Система управления ИБ. Руководство по управлению рисками ИБ

49. Управление рисками на различных стадиях жизненного цикла системы

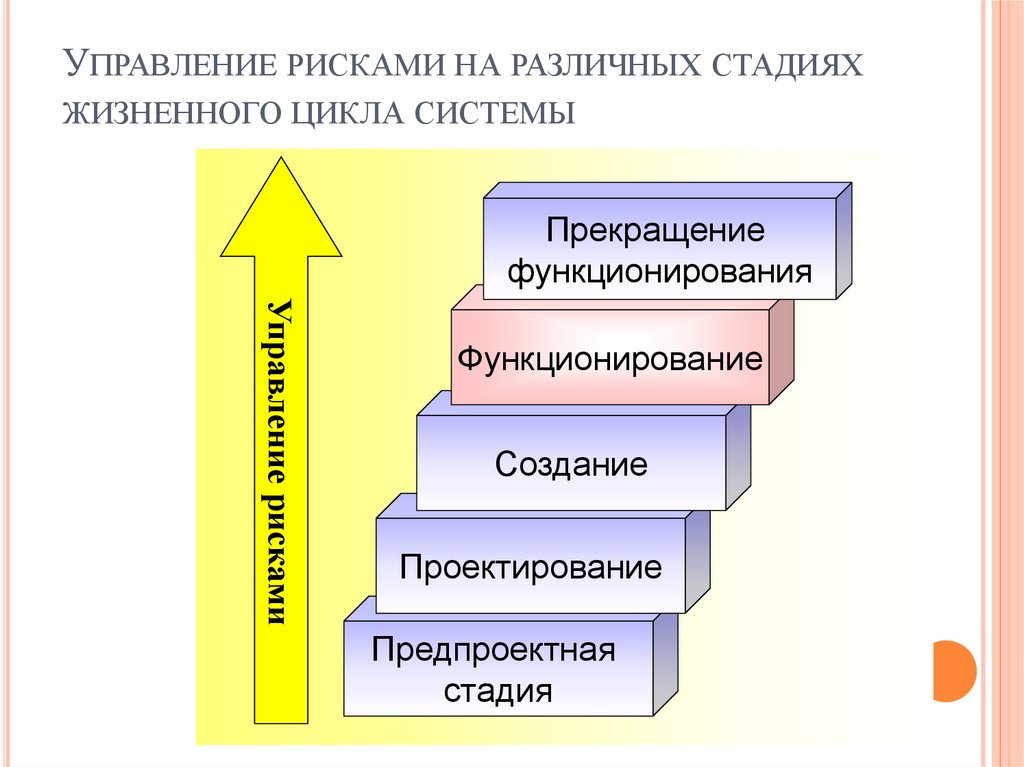

УПРАВЛЕНИЕ РИСКАМИ НА РАЗЛИЧНЫХ СТАДИЯХЖИЗНЕННОГО ЦИКЛА СИСТЕМЫ

Прекращение

функционирования

Управление рисками

Функционирование

Создание

Проектирование

Предпроектная

стадия

50.

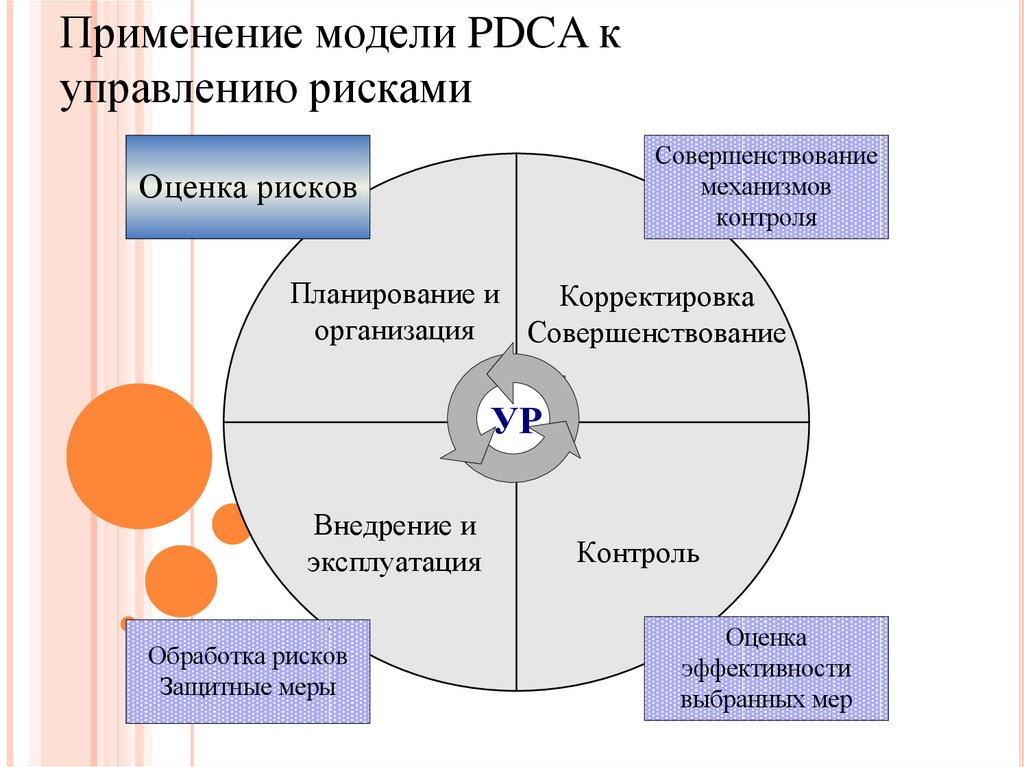

Применение модели PDCA куправлению рисками

Совершенствование

механизмов

контроля

Оценка рисков

Планирование и

Корректировка

организация

Совершенствование

УР

Внедрение и

эксплуатация

Обработка рисков

Защитные меры

Контроль

Оценка

эффективности

выбранных мер

51.

Базоваяоценка рисков

требованиями базового уровня

защищенности

не рассматривается ценность ресурсов

не оценивается эффективность

контрмер

повышенные требования в области ИБ

определение ценности ресурсов

оценка угроз и уязвимостей

выбор надлежащих контрмер,

оценка их эффективности

Полная

оценка

рисков

52.

Базовая оценка рисков+

минимальное количество ресурсов (материальных,

-

временных, людских)

если принимать слишком высокий базовый уровень, то

для ряда систем уровень обеспечения безопасности

будет завышен;

если базовый уровень будет принят слишком низким,

то для ряда систем уровень обеспечения безопасности

будет недостаточен, что увеличит риск ее нарушения.

ГОСТ Р ИСО/МЭК 13335-3-2007 Методы и средства обеспечения безопасности. Методы

менеджмента безопасности информационных технологий

53.

+Детальная оценка рисков

для каждой системы будут определены соответствующие

ей защитные меры;

результаты проведения детального анализа могут быть

использованы при управлении изменениями в системе

обеспечения безопасности.

-

требуется значительное количество средств, времени,

квалифицированного труда;

существует вероятность того, что определение

необходимых защитных мер для какой-либо критической

системы произойдет слишком поздно, так как для

проведения оценки всех систем потребуется значительное

время.

ГОСТ Р ИСО/МЭК 13335-3-2007

54. Оценка рисков

ОЦЕНКА РИСКОВОценка рисков

Идентификация рисков

Ресурсы

Угрозы

Уязвимости

Обработка рисков

Определение

ценности ресурса

Анализ рисков

Оценочная величина

риска

КОНТРМЕРЫ

Оценивание рисков

Уровень значимости

риска

BS 7799-3:2006 Система управления ИБ. Руководство по управлению рисками ИБ

55. Идентификация активов

ИДЕНТИФИКАЦИЯ АКТИВОВ17799-2005 Информационные технологии. Методы обеспечения безопасности.

Практические правила управления информационной безопасностью

56. Выделение категорий ресурсов Классификация ресурсов Определение ценности ресурса

ВЫДЕЛЕНИЕ КАТЕГОРИЙ РЕСУРСОВКЛАССИФИКАЦИЯ РЕСУРСОВ

ОПРЕДЕЛЕНИЕ ЦЕННОСТИ РЕСУРСА

57. Свойства безопасности

СВОЙСТВА БЕЗОПАСНОСТИКонфиденциальность

Подотчетность

Целостность

Аутентичность

Достоверность

Доступность

Неотказуемость

Для определения ценности актива необходимо

определить степень тяжести последствий от

нарушения свойств безопасности.

Затем найти интегрированную характеристику

ГОСТ Р ИСО/МЭК 13335-1-2006 Методы и средства обеспечения безопасности. Концепция и

модели менеджмента безопасности информационных и телекоммуникационных технологий

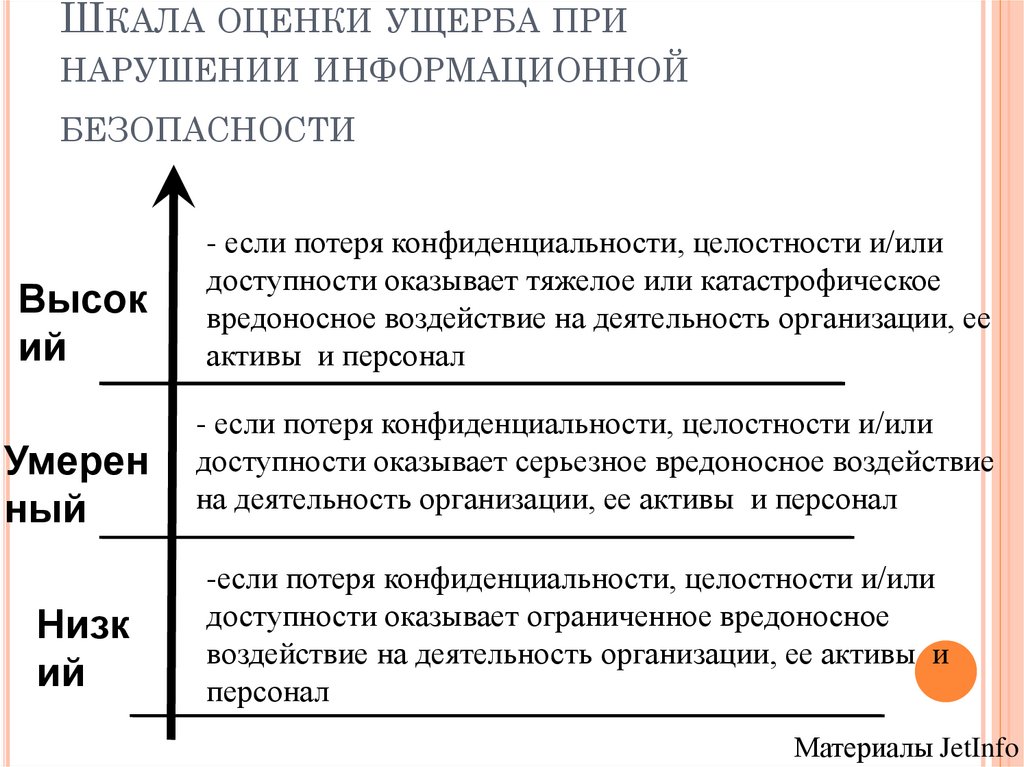

58. Шкала оценки ущерба при нарушении информационной безопасности

ШКАЛА ОЦЕНКИ УЩЕРБА ПРИНАРУШЕНИИ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Высок

ий

- если потеря конфиденциальности, целостности и/или

доступности оказывает тяжелое или катастрофическое

вредоносное воздействие на деятельность организации, ее

активы и персонал

Умерен

ный

- если потеря конфиденциальности, целостности и/или

доступности оказывает серьезное вредоносное воздействие

на деятельность организации, ее активы и персонал

Низк

ий

-если потеря конфиденциальности, целостности и/или

доступности оказывает ограниченное вредоносное

воздействие на деятельность организации, ее активы и

персонал

Материалы JetInfo

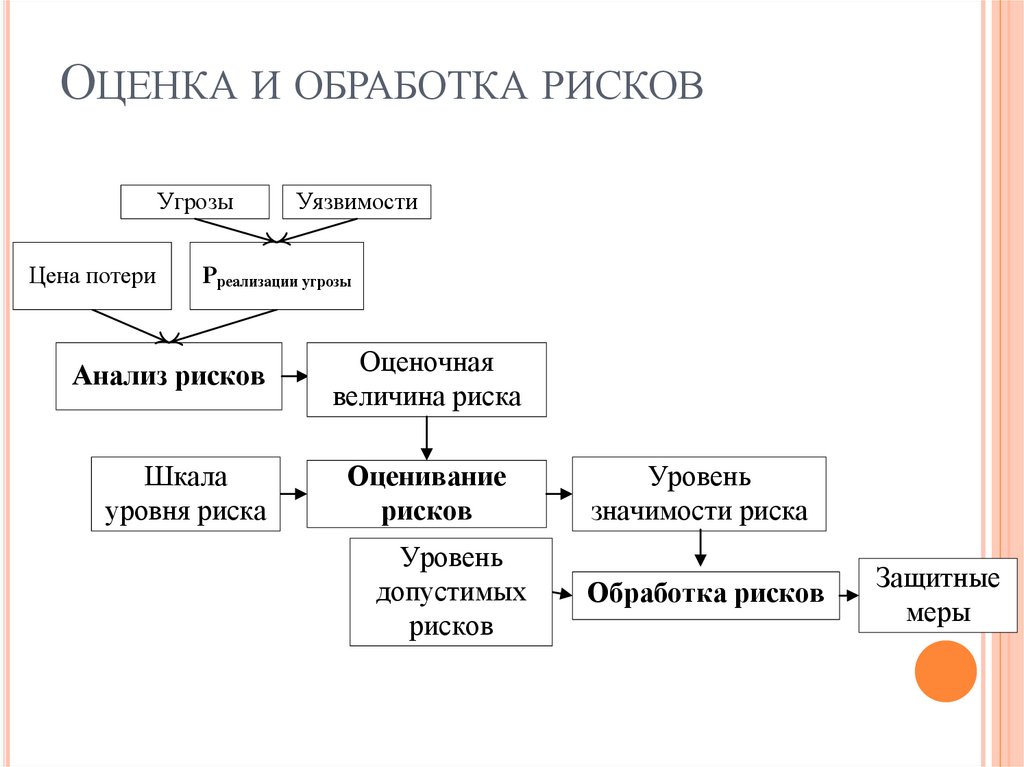

59. Оценка и обработка рисков

ОЦЕНКА И ОБРАБОТКА РИСКОВУгрозы

Цена потери

Уязвимости

Рреализации угрозы

Анализ рисков

Оценочная

величина риска

Шкала

уровня риска

Оценивание

рисков

Уровень

значимости риска

Уровень

допустимых

рисков

Обработка рисков

Защитные

меры

60. Обработка рисков

ОБРАБОТКА РИСКОВГОСТ Р 51897-2002 Менеджмент риска. Термины и определения

BS 7799-3:2006 Система управления ИБ. Руководство по управлению рисками ИБ

61.

Пройти онлай тестированиеhttps://onlinetestpad.com/ru/test/64399informacionnaya-bezopasnost

Информатика

Информатика