Похожие презентации:

Защита информации в информационных системах

1. Тема: «Защита информации в ИС»

2. Вопросы:

1. Виды угроз безопасностиИС

2. Виды, методы и средства

защиты информации в ИС

3. Вопрос №1 «Виды угроз безопасности ИС»

ОПРЕДЕЛЕНИЕ: Под безопасностью ИСпонимается защищенность системы от случайного

или преднамеренного вмешательства в нормальный

процесс ее функционирования, от попыток

хищения

(несанкционированного

получения)

информации, модификации или физического

разрушения ее компонентов.

4.

• Подугрозой

безопасности

информации понимается события или

действия, которые могут привести к

искажению,

несанкционированному

использованию или даже к разрушению

информационных ресурсов управляемой

системы, а также программных и

аппаратных средств.

5. Виды угроз безопасности

ВидыУгрозы

случайные

Угрозы

умышленные

6. Случайные угрозы

Источником случайных угроз могутбыть:

- Выход из строя аппаратных средств

- Неправильные действия работников

АИС или ее пользователей

- Непреднамеренные

ошибки

в

программном обеспечении

7. Умышленные угрозы

Цель угроз – нанесение ущерба управляемой системе илипользователям, ради получения личной выгоды.

Защита от умышленных угроз – это соревнование

обороны и нападения.

Для обеспечения защиты информации требуется не

просто разработка частных механизмов защиты, а

реализация системного подхода, включающего комплекс

взаимосвязанных мер (использование специальных

технических и программных средств, организационных

мероприятий, нормативно-правовых актов, моральноэтических мер противодействия)

8. Виды умышленных угроз безопасности информации

ВидыПассивные

угрозы

Активные

угрозы

9. Пассивные угрозы

Пассивные угрозы направлены в основномна несанкционированное использование

информационных ресурсов ИС, не оказывая

при этом влияния на ее функционирование,

несанкционированный доступ к базам

данных, прослушивание каналов связи и т.д.

10. Активные угрозы

Активные угрозы имеют целью нарушениенормального функционирования ИС путем

целенаправленного воздействия на ее компоненты.

К активным угрозам относятся:

- Вывод из строя компьютера или его операционной

системы

- Искажение сведений в БД

- Разрушение ПО компьютера

- Нарушение работы линий связи

Источником активных угроз могут быть действия

взломщиков, вредоносные программы и т.д.

11. Умышленные угрозы

УгрозыВнутренние

Внешние

12.

• Внутренние угрозы чаще всего определяютсясоциальной напряженностью и

моральным климатом в организации

• Внешние

тяжелым

угрозы

могут

вызываться

злонамеренными

действиями

конкурентов,

экономическими

условиями

и

другими

причинами . К внешним угрозам относится

промышленный шпионаж – это наносящие

ущерб

владельцу

коммерческой

тайны

незаконный сбор, присвоение и передача

сведений, составляющих коммерческую тайну,

лицом, не уполномоченным на это ее

владельцем.

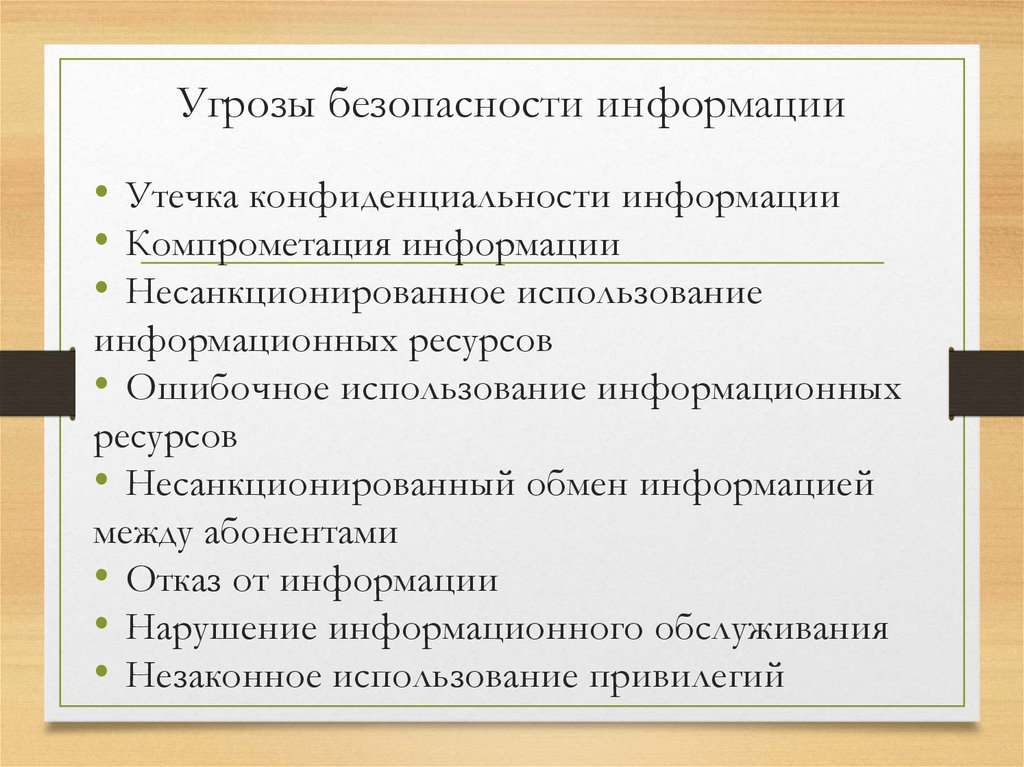

13. Угрозы безопасности информации

• Утечка конфиденциальности информации• Компрометация информации

• Несанкционированное использование

информационных ресурсов

• Ошибочное использование информационных

ресурсов

• Несанкционированный обмен информацией

между абонентами

• Отказ от информации

• Нарушение информационного обслуживания

• Незаконное использование привилегий

14. Утечка конфиденциальной информации

• Этобесконтрольный

выход

конфиденциальной

информации

за

пределы ИС или круга лиц, которым она

была доверена по службе или стала известна

в процессе работы.

15. Следствия утечки информации

• Разглашение конфиденциальной информации• Ухода информации по различным, главным

образом техническим, каналам

• Несанкционированного доступа к

конфиденциальной информации различными

способами

16.

• К разглашению информации ее владельцемили обладателем ведут умышленные или

неосторожные действия должностных лиц и

пользователей, которым соответствующие

сведения были доверены по службе, приведшие

к ознакомлению с ними лиц, не имеющих

доступа к этим сведениям.

Возможен

бесконтрольный

уход

конфиденциальной

информации

по

визуально-оптическим,

акустическим,

электромагнитным и другим каналам.

17.

• Несанкционированныйдоступ

–

это

противоправное преднамеренное овладение

конфиденциальной информацией лицом, не

имеющим права доступа к охраняемым

сведениям.

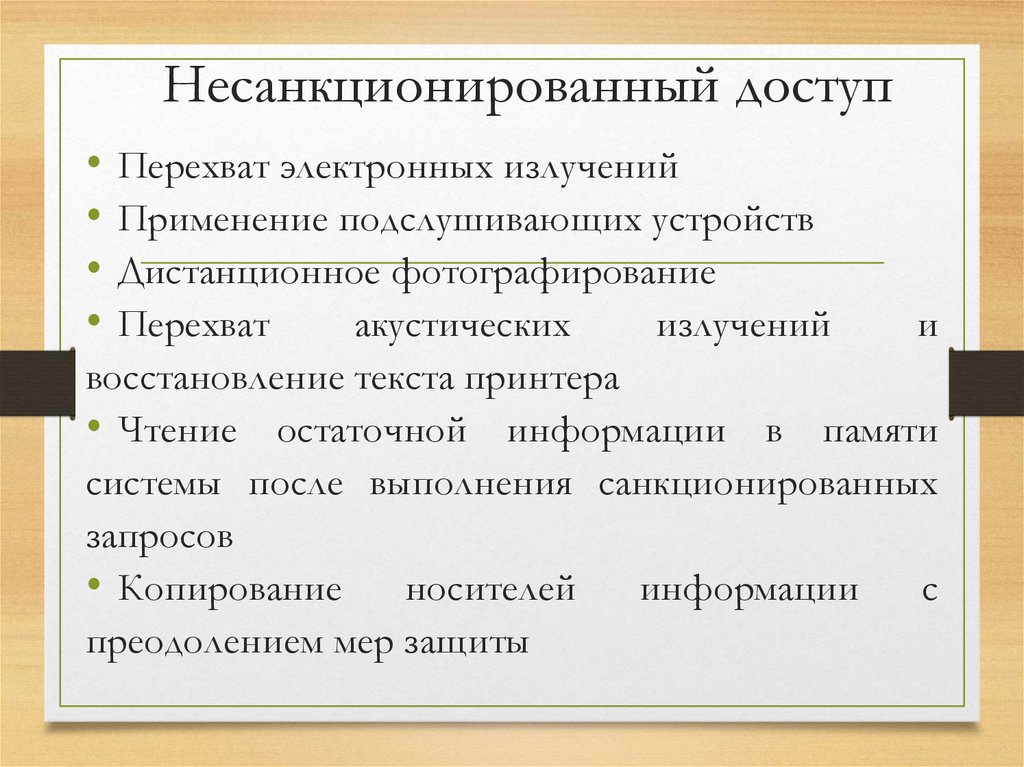

18. Несанкционированный доступ

• Перехват электронных излучений• Применение подслушивающих устройств

• Дистанционное фотографирование

• Перехват

акустических

излучений

и

восстановление текста принтера

• Чтение остаточной информации в памяти

системы после выполнения санкционированных

запросов

• Копирование носителей информации с

преодолением мер защиты

19.

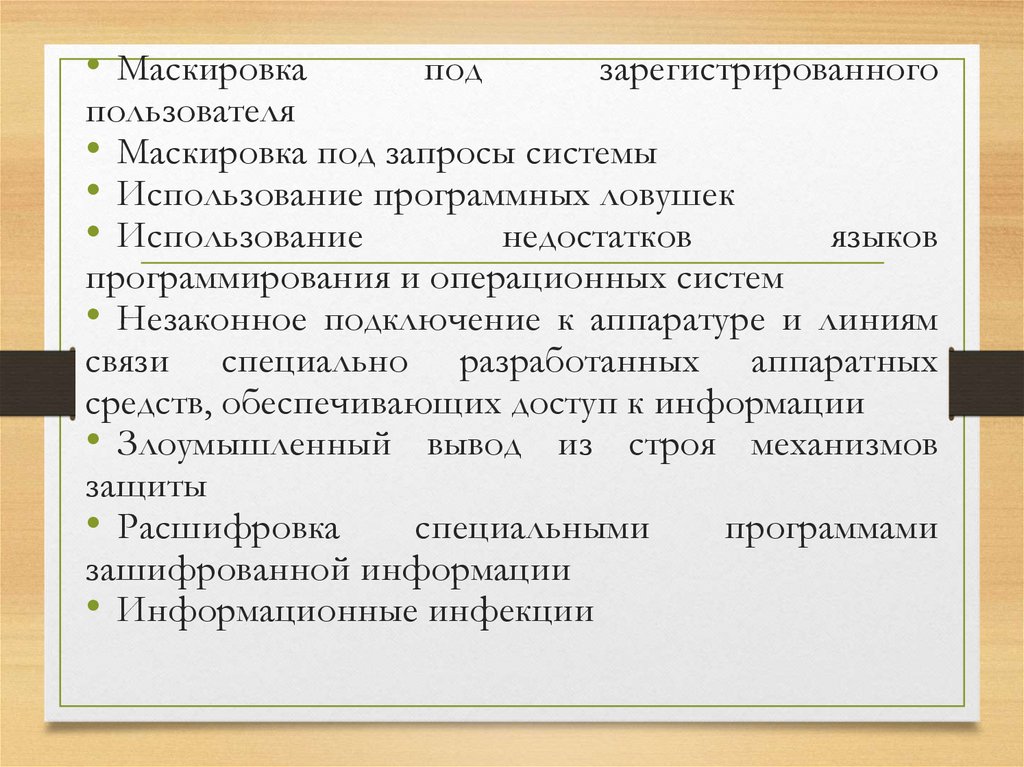

• Маскировкапод

зарегистрированного

пользователя

• Маскировка под запросы системы

• Использование программных ловушек

• Использование

недостатков

языков

программирования и операционных систем

• Незаконное подключение к аппаратуре и линиям

связи специально разработанных аппаратных

средств, обеспечивающих доступ к информации

• Злоумышленный вывод из строя механизмов

защиты

• Расшифровка

специальными

программами

зашифрованной информации

• Информационные инфекции

20. Пути несанкционированного доступа

• Хищение носителей информации и документальныхотходов

• Инициативное сотрудничество

• Склонение к сотрудничеству со стороны взломщиков

• Выпытывание

• Подслушивание

• Наблюдение

21.

Любые способы утечкиконфиденциальной информации

могут привести к значительному

материальному и моральному

ущербу как для организации, где

функционирует ИС, так и для ее

пользователей.

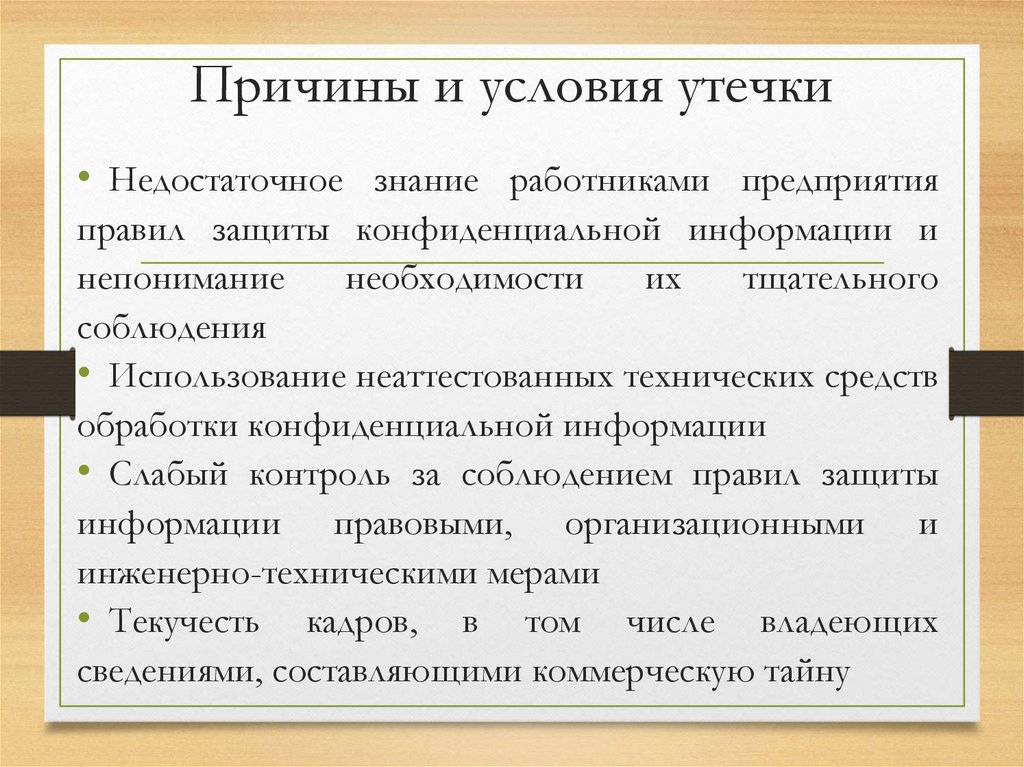

22. Причины и условия утечки

• Недостаточное знание работниками предприятияправил защиты конфиденциальной информации и

непонимание

необходимости

их

тщательного

соблюдения

• Использование неаттестованных технических средств

обработки конфиденциальной информации

• Слабый контроль за соблюдением правил защиты

информации правовыми, организационными и

инженерно-техническими мерами

• Текучесть кадров, в том числе владеющих

сведениями, составляющими коммерческую тайну

23. Вредоносные программы

Программы«Логические

бомбы»

«Троянский

конь»

«Вирус»

«Червь»

«Захватчик

паролей»

24.

• «Логические бомбы» - используются для искажения илиуничтожения информации

• «Троянский конь» - программа, выполняющая в

дополнение к основным, т.е. запроектированным и

документированным, действиям действия дополнительные,

но не описанные в документации. «Троянский конь»

представляет собой дополнительный блок команд, тем или

иным образом вставленный в исходную безвредную

программу, которая затем передается пользователям ИС.

• «Вирус» - программа, которая может заражать другие

программы путем включения в них модифицированной

копии, которая в свою очередь сохраняет способность к

размножению

25.

Вирус характеризуется:- Способностью к саморазмножению

- Способностью

к

вмешательству

в

вычислительный процесс

• «Червь» - программа, распространяющаяся

через сеть и не оставляющая своей копии на

магнитном носителе. Чаще всего «червь»

распространяется по сети (например, «червь»

Морриса – 1988 г.).

• «Захватчик паролей» - программы, специально

предназначенные для воровства паролей.

26. Компрометация информации

• Реализуется посредством несанкционированныхизменений в базе данных, в результате чего ее

потребитель вынужден либо отказаться от нее, либо

предпринять

дополнительные

усилия

для

выявления изменений и восстановления истинных

сведений.

27. Несанкционированное использование информационных ресурсов

• Может нанести большой ущерб управляемойсистеме или ее абонентам.

Для предотвращения этих явлений проводятся

идентификация и аутентификация.

- Идентификация – это присвоение пользователю

уникального обозначения для проверки его

соответствия

- Аутентификация – установление подлинности

пользователя для поверки его соответствия.

28. Ошибочное использование информационных ресурсов

• Может привести к разрушению,утечке или компрометации указанных

ресурсов. Данная угроза чаще всего

является

следствием

ошибок,

имеющихся в ПО.

29. Несанкционированный обмен информацией между абонентами

• Может привести к получению одним изних сведений, доступ к которым ему

запрещен.

30. Отказ от информации

• Состоит в непризнании получателемили отправителем этой информации,

фактов ее получения или отправки.

31. Нарушение информационного обслуживания

• Угроза, источником которой является самаИС.

Задержка

с

предоставлением

информационных ресурсов абоненту может

привести к тяжелым для него последствиям.

Отсутствие у пользователя своевременных

данных, необходимых для принятия решения,

может вызвать его нерациональные действия.

32. Незаконное использование привилегий

• Многиесистемы защиты используют наборы

привилегий.

Обычно

пользователи

имеют

минимальный набор привилегий, администраторы –

максимальный.

• Наборы привилегий охраняются системой защиты.

Несанкционированный захват функций и привилегий

контролируется с помощью аутентификации и

приводит к возможности несанкционированного

выполнения определенной функции.

33.

• Атака – злонамеренные действия взломщика.• Маскарад – выполнение каких-либо действий одним

пользователем от имени другого пользователя ИС. Нарушение

заключается в присвоении прав и привилегий. Такие нарушения

называются симуляцией или моделированием.

Для предотвращения «маскарада» необходимо использовать:

• Надежные методы идентификации

• Блокировку попыток взлома системы

• Контроль входов в нее

• Не использовать программные продукты,

ошибки

содержащие

34.

• Взлом системы означает умышленное проникновение всистему, когда взломщик не имеет санкционированных

параметров для входа.

Взлом системы осуществляется чаще всего за счет набора

пароля другого пользователя. Поэтому противостоять

взлому системы поможет ограничение попыток

неправильного ввода пароля, с последующей блокировкой

терминала и уведомлением администратора в случае

нарушения.

35. Прямые и косвенные потери

• Материальный ущерб- Стоимость компенсации

- Стоимость ремонтно-восстановительных работ

- Расходы на анализ, исследование причин и величины

ущерба

- Дополнительные расходы на восстановление

информации

• Ущемление банковских интересов

• Финансовые издержки или потери клиентуры

36. Вопрос №2 «Виды, методы и средства защиты информации в ИС»

• Подбезопасностью понимается состояние

защищенности ИС от внутренних и внешних угроз.

• Показатель защищенности ИС – характеристика

средств системы, влияющая на защищенность и

описываемая определенной группой требований,

варьируемых по уровню и глубине в зависимости от

класса защищенности.

37.

Если реальное состояние перекрывает угрозы в полноймере, система безопасности считается надежной и не

требует дополнительных мер. Такую систему можно

отнести к классу систем с полным перекрытием угроз и

каналов утечки.

Политика безопасности – это набор законов, правил и

практического опыта, на основе которых строится

управление, защита и распределение конфиденциальной

информации

38. Принципы создания систем информационной безопасности

ПринципыСистемный

подход

Непрерывное

развитие

Разделение

и минимизация полномочий

Полнота

контроля и

регистрация попыток

Надежность

системы защиты

Контроль

за функционированием

Борьба

с вредоносными программами

Экономическая

целесообразность

39. Признаки ИС

• Наличие информации различной степени конфиденциальности• Обеспечение криптографической защиты информации при

передаче данных

• Иерархичность полномочий субъектов доступа к программам и

компонентам ИС

• Обязательное управление потоками информации как в ЛВС, так и в

ГВС

• Наличие

механизма

регистрации

и

учета

попыток

несанкционированного доступа

• Обязательная целостность программного обеспечения и

информации

• Наличие средств восстановления системы защиты информации

• Обязательный учет магнитных носителей

• Наличие физической охраны средств ВТ и магнитных носителей

• Наличие специальной службы информационной безопасности

системы

40. Служба информационной безопасности

Службыобеспечения

Правовое

Организационное

Информационное

Техническое

Программное

Математическое

Лингвистическое

Нормативнометодическое

41. Методы обеспечения безопасности информации в ИС

• Препятствие – метод физического преграждения пути кзащищаемой информации

• Управление доступом – методы защиты информации

регулированием использования всех ресурсов ИС

• Шифрование – криптографическое закрытие информации

• Противодействие атакам вредоносных программ – комплекс

мер

организационного

характера

и

использование

антивирусных программ

• Регламентация – нормы и стандарты по защите выполняются

в наибольшей степени

• Принуждение – пользователи и персонал ИС, вынуждены

соблюдать определенные правила

• Побуждение – пользователи и персонал ИС не нарушает

установленные порядки за счет моральных и этических норм

42. Средства обеспечения безопасности информации в ИС

СредстваТехнические

Аппаратные

Встроенные

Сопряженные

Программные

Физические

Инженерные

сооружения

Сигнализация

Организационные

Законодательные

Моральноэтические

43. Технические средства

• Вся совокупность технических средств подразделяетсяна аппаратные и физические.

Аппаратные средства – устройства, встраиваемые

непосредственно в вычислительную технику, или

устройства, которые сопрягаются с ней по стандартному

интерфейсу.

Физические средства - включают

различные

инженерные устройства и сооружения, препятствующие

физическому проникновению злоумышленников на

объекты защиты и осуществляющие защиту персонала,

материальных средств и финансов, информации от

противоправных действий (замки, решетки на окнах,

сигнализация и т.д.)

44. Программные средства

• Программные средства – специализированныепрограммы

и

программные

комплексы,

предназначенные для защиты информации в ИС.

Программными средствами защиты информации

являются программы, реализующие механизмы

шифрования (криптографии).

Криптография – это наука об обеспечении

секретности и/или аутентичности (подлинности)

передаваемых сообщений.

45. Организационные средства

• Осуществляют своим комплексом регламентациюпроизводственной

деятельности

в

ИС

и

взаимоотношений исполнителей на нормативноправовой основе таким образом, что разглашение,

утечка и несанкционированный доступ

к

конфиденциальной

информации

становится

невозможным или существенно затрудняется за счет

проведения организационных мероприятий.

46. Законодательные средства

• Этисредства

защиты

определяются

законодательными актами страны, которыми

регламентируются правила пользования, обработки

и передачи информации ограниченного доступа и

устанавливаются

меры

ответственности

за

нарушение этих правил

47. Морально-этические средства

• Эти средства защиты включают всевозможныенормы поведения, которые сложились ранее,

складываются по мере распространения ИС.

Морально-этические нормы могут быть неписаные,

либо оформленные в некий свод (устав) правил или

предписаний.

48. Криптографические методы защиты информации

• Готовое к передаче информационное сообщение,первоначально открытое и незащищенное, зашифровывается

и тем самым преобразуется в шифрограмму.

В таком виде сообщение передается по каналу связи.

Методу преобразования в криптографической системе

соответствует использование специального алгоритма.

Действие такого алгоритма запускается уникальным числом

(последовательностью бит) обычно называемым

шифрующим ключом.

49.

Чтобы обмен зашифрованными данными проходилуспешно, как отправителю, так и получателю необходимо

знать правильную ключевую установку и хранить ее в

тайне.

Стойкость любой системы закрытой связи определяется

степенью секретности используемого в ней ключа.

Криптография имеет два типа криптографических

алгоритма:

- Классические

алгоритмы,

основанные

на

использовании закрытых, секретных ключей

- Новые алгоритмы с открытым ключом, в котором

используются один открытый и один закрытый ключи

(ассиметричные алгоритмы).

50.

• Наиболее перспективными системами криптографическойзащиты данных считаются ассиметричные криптосистемы,

называемые также системами с открытым ключом. Их суть

состоит в том, что ключ, используемый для

зашифровывания, отличен от ключа расшифровывания.

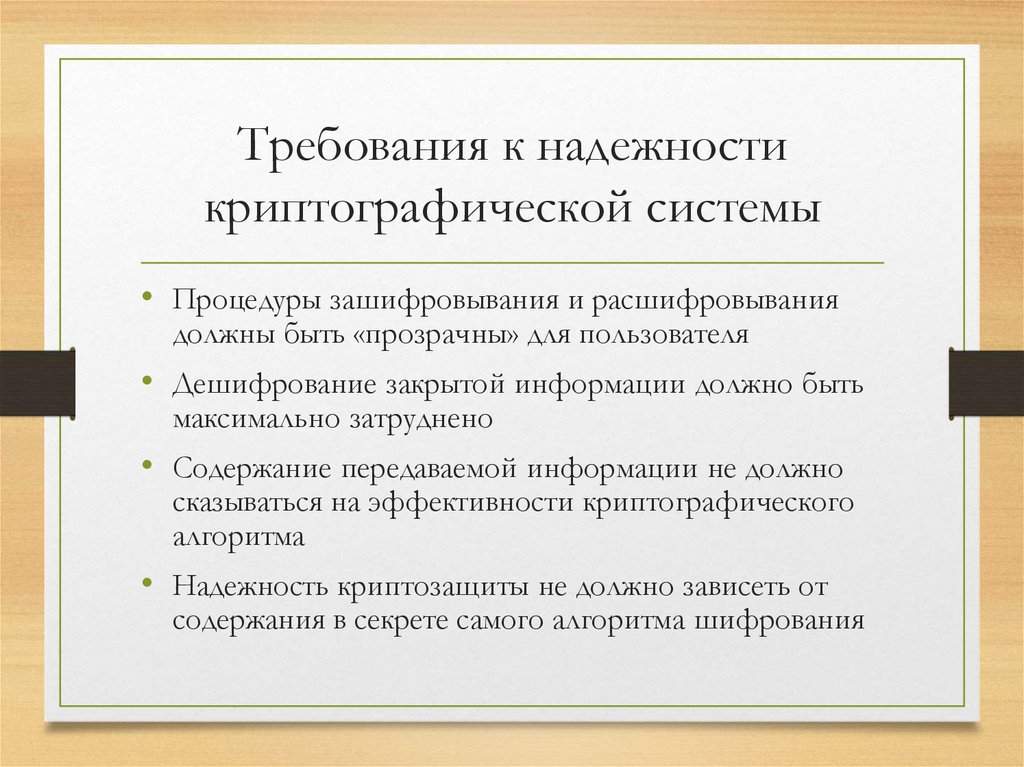

51. Требования к надежности криптографической системы

• Процедуры зашифровывания и расшифровываниядолжны быть «прозрачны» для пользователя

• Дешифрование закрытой информации должно быть

максимально затруднено

• Содержание передаваемой информации не должно

сказываться на эффективности криптографического

алгоритма

• Надежность криптозащиты не должно зависеть от

содержания в секрете самого алгоритма шифрования

52. Примеры применения кодирования

КодированиеШтрих-код

Голография

53. Требования к защите корпоративных сетей от вредоносных программ

• Использование в работе лицензионно чистых программных средств,технических средств и средств защиты

Проведение аттестации объектов информации на соответствие

требованиям нормативных документов по защите

Определение и фиксация перечня допустимых к использованию

программных средств

Использование для защиты современных антивирусных средств т

своевременное их обновление

Разработка необходимых организационно-распорядительных

документов по защите объектов от вредоносных программ

Разработка методов резервирования, сохранения и восстановления ПО

при их заражении

Обеспечение регулярных проверок компьютерных средств на предмет

заражения вирусами

54. Рекомендации при выборе средств защиты от несанкционированного доступа

• Ориентация на сертифицированные продукты• Выбор поставщика систем защиты, обеспечивающий

полный комплекс обслуживания

• Выбор системы защиты, обеспечивающей

разграничение доступа в различные операционные

системы

• Ориентация на системы с лучшими

эксплуатационными характеристиками

• Уровень стоимости и стоимость эксплуатации и

сопровождение

Информатика

Информатика