Похожие презентации:

Математические модели рисков

1.

МАТЕМАТИЧЕСКИЕ МОДЕЛИ РИСКОВПрофессор кафедры информационной и экономической безопасности

ИНЭИ НИУ «МЭИ» Минзов А.С.

2.

Содержание1. Введение. Основные концепции создания систем

информационной безопасности, которых

используется понятие риск.

2. Термины и определения.

3. Модель риска информационной безопасности.

3.

1.ВВЕДЕНИЕ. ОСНОВНЫЕ КОНЦЕПЦИИСОЗДАНИЯ СИСТЕМ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ, В КОТОРЫХ

ИСПОЛЬЗУЮТСЯ РИСКИ

4.

«От управления рисками к созданиюсистемы гарантированной защиты

информации»

Из выступления Мурашова Николая Николаевича,

заместителя начальника Центра ФСБ России:

«О принципах обеспечения информационной безопасности при

переходе к цифровой экономике»

5.

Состояние вопроса1. В настоящее время в РФ для защиты информации

используется одновременно более 10 различных

концепций, опубликованных в более чем 50 документах

(Указы Президента, ФЗ, постановления Правительства,

приказы ФСТЭК, ФСБ, Роскомнадзора).

2. Под контролем регуляторов в сфере ИБ находятся

организации, в которых проводится обработка гостайны,

конфиденциальной информации, персональных данных и

при некоторых условиях коммерческой тайны.

3. Отдельно выделяются требования по защите КВО.

4. Отсюда возникает проблемв совместимости различных

концепций в границах информационных систем одних

организаций.

6.

Наиболее популярные концепциизащиты информации в РФ

• ФЗ №149, №131, №152, №98, № 395, …

• Приказ ФСТЭК России № 17 от 11 февраля 2013 г «Специальные

требования и рекомендации по технической защите конфиденциальной

информации».

• Приказ ФСТЭК от 18 февраля 2013 года № 21 "Об утверждении Состава и

содержания организационных и технических мер по обеспечению

безопасности персональных данных при их обработке в

информационных системах персональных данных".

• Постановление Правительства РФ от 01.11.2012 N 1119 "Об утверждении

требований к защите персональных данных при их обработке в

информационных системах персональных данных"

• Приказ ФСТЭК России от 14 марта 2014 г. N 31 «Об утверждении

Требований к обеспечению защиты информации в автоматизированных

системах управления производственными и технологическими

процессами на критически важных объектах …».

7.

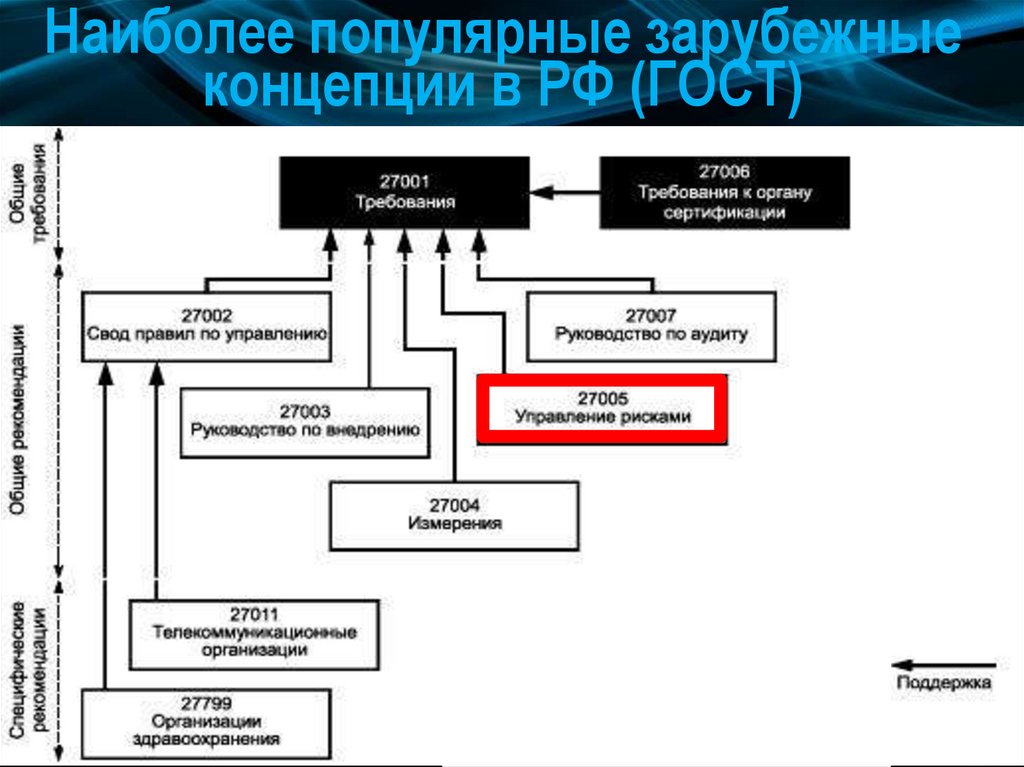

Наиболее популярные зарубежныеконцепции в РФ (ГОСТ)

8.

Другие зарубежные концепции,находящие применение в РФ

• ГОСТ Р ИСО/МЭК 15408-1-2008 — Информационная

технология. Методы и средства обеспечения безопасности.

Критерии оценки безопасности информационных

технологий.

• СТО БР-ИББС (на основе ГОСТ р ИСО/МЭК 27001)

• COBIT (Control Objectives for Information and Related

Technologies) Задачи управления для информационных и

смежных технологий.

• ITIL (Information Technology Infrastructure Library) Библиотека инфраструктуры информационных технологий.

• ГОСТ ИСО 9001.Система менеджмента качества. Требования.

2015.

• …

9.

2.ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ.10.

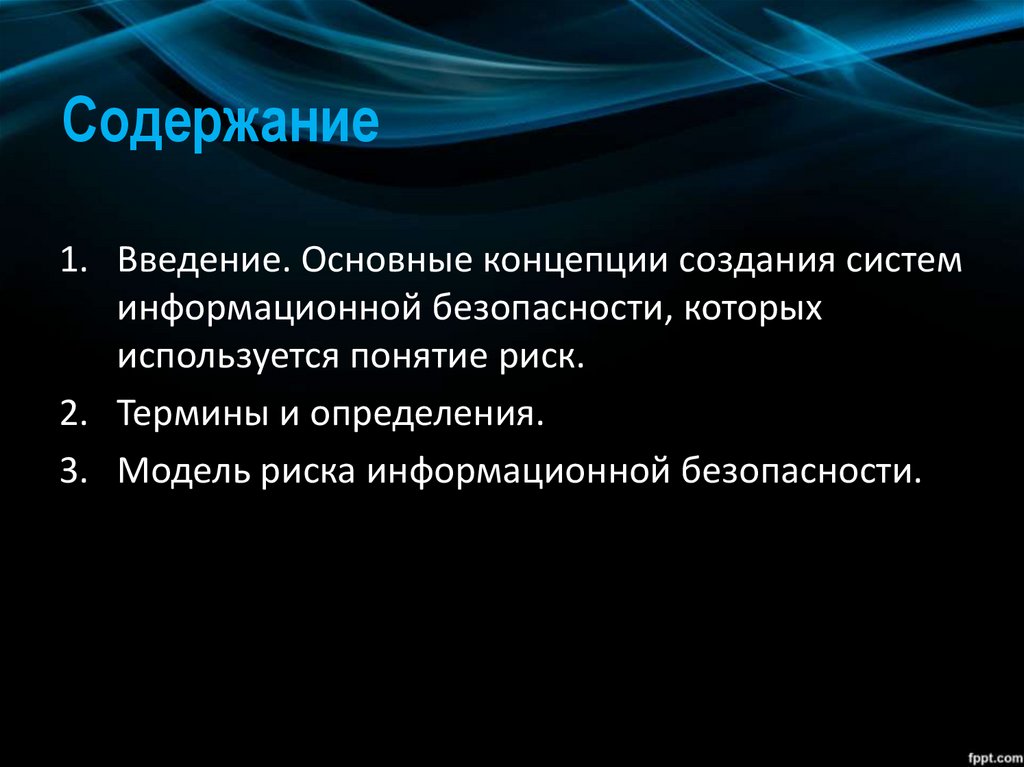

Понятие «риск»Риск информационной безопасности (information security

risk): Возможность того, что данная угроза сможет

воспользоваться уязвимостью актива или группы активов и

тем самым нанесет ущерб организации (ГОСТ Р ИСО/МЭК

27005).

Примечания:

1. Риск измеряется исходя из комбинации вероятности события и его

последствия.

2. В контексте данного национального стандарта применительно к

количественной оценке риска вместо термина "возможность,

вероятность" (probability) используется термин "вероятность"

(likelihood).

11.

Термины• Идентификация риска (risk identification): Процесс

нахождения, составления перечня и описания

элементов риска.

• Количественная оценка риска (risk estimation):

Процесс присвоения значений вероятности и

последствий риска.

• Коммуникация риска (risk communication): Обмен

информацией о риске или совместное использование

этой информации лицом, принимающим решение, и

другими причастными сторонами.

12.

Термины• Мера и средство контроля и управления (control):

Средство менеджмента риска, включающее в себя

политики, процедуры, рекомендации, инструкции или

организационные структуры, которые могут быть

административного, технического, управленческого или

правового характера.

• Информационная безопасность (information security):

Защита конфиденциальности, целостности и доступности

информации; кроме того, сюда могут быть отнесены и

другие свойства, например аутентичность, подотчетность,

неотказуемость и надежность.

13.

ТерминыСобытие информационной безопасности (information security

event): Какое-либо событие информационной безопасности,

идентифицируемое появлением определенного состояния

системы, сервиса или сети, указывающее на возможное

нарушение политики ИБ или отказ защитных мер, или

возникновение неизвестной ранее ситуации, которая может

иметь отношение к безопасности.

• Инцидент информационной безопасности (information

security incident): Какой-либо инцидент информационной

безопасности, являющийся следствием одного или нескольких

нежелательных или неожиданных событий информационной

безопасности, которые имеют значительную вероятность

компрометации операции бизнеса или создания угрозы

информационной безопасности.

14.

Термины• анализ риска (risk analysis): Систематическое

использование информации для определения

источников и количественной оценки риска.

• оценка риска (risk assessment): Общий процесс

анализа риска и оценивания риска.

• оценивание риска (risk evaluation): Процесс

сравнения количественно оцененного риска с

заданными критериями риска для определения

значимости риска.

15.

Термины• обработка риска (risk treatment): Процесс выбора

и осуществления мер по модификации риска.

• угроза (threat): Потенциальная причина

нежелательного инцидента, результатом которого

может быть нанесение ущерба системе или

организации.

• уязвимость (vulnerability): Слабость одного или

нескольких активов, которая может быть

использована одной или несколькими угрозами.

16.

Термины1. Предотвращение (исключение) риска (risk avoidance):

Решение не быть вовлеченным в рискованную ситуацию

или действие, предупреждающее вовлечение в нее.

2. Снижение риска (risk reduction): Действия,

предпринятые для уменьшения вероятности, негативных

последствий или того и другого вместе, связанных с

риском.

3. Сохранение риска (risk retention): Принятие бремени

потерь или выгод от конкретного риска.

4. Перенос риска (risk transfer): Разделение с другой

стороной бремени потерь или выгод от риска.

17.

Некоторые предварительныевыводы и проблемы

• Содержание терминов недостаточно четко

определено (вероятность события, комбинация

вероятности и последствий, оценка риска,

оценивание рисков).

• Выбор методов обработки рисков не определен и

непонятно от чего зависит.

• Цель обработки рисков не определена. В

цифровой экономике это имеет большое

значение.

18.

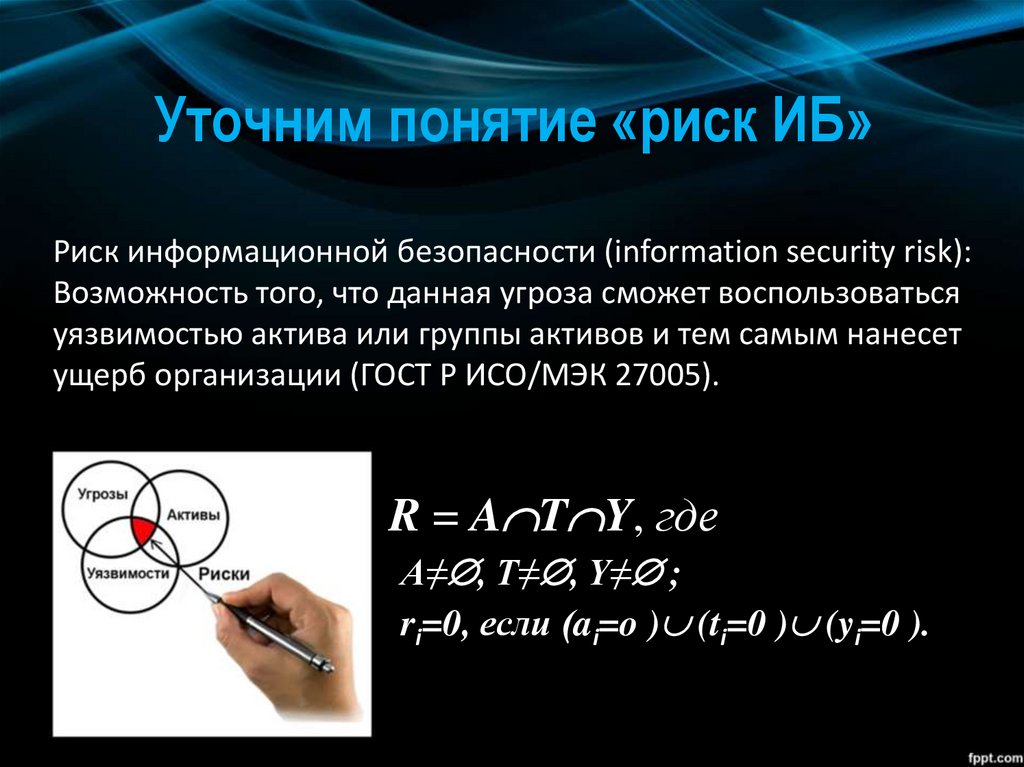

Уточним понятие «риск ИБ»Риск информационной безопасности (information security risk):

Возможность того, что данная угроза сможет воспользоваться

уязвимостью актива или группы активов и тем самым нанесет

ущерб организации (ГОСТ Р ИСО/МЭК 27005).

R = A T Y, где

A≠ , T≠ , Y≠ ;

ri=0, если (ai=o ) (ti=0 ) (yi=0 ).

19.

Следствия из этого определения• Отсутствие любого параметра в этой модели

рисков не имеет смысла.

• Где тут комбинация вероятности на последствия ?

• А если это единичные события, где вероятность ?

20.

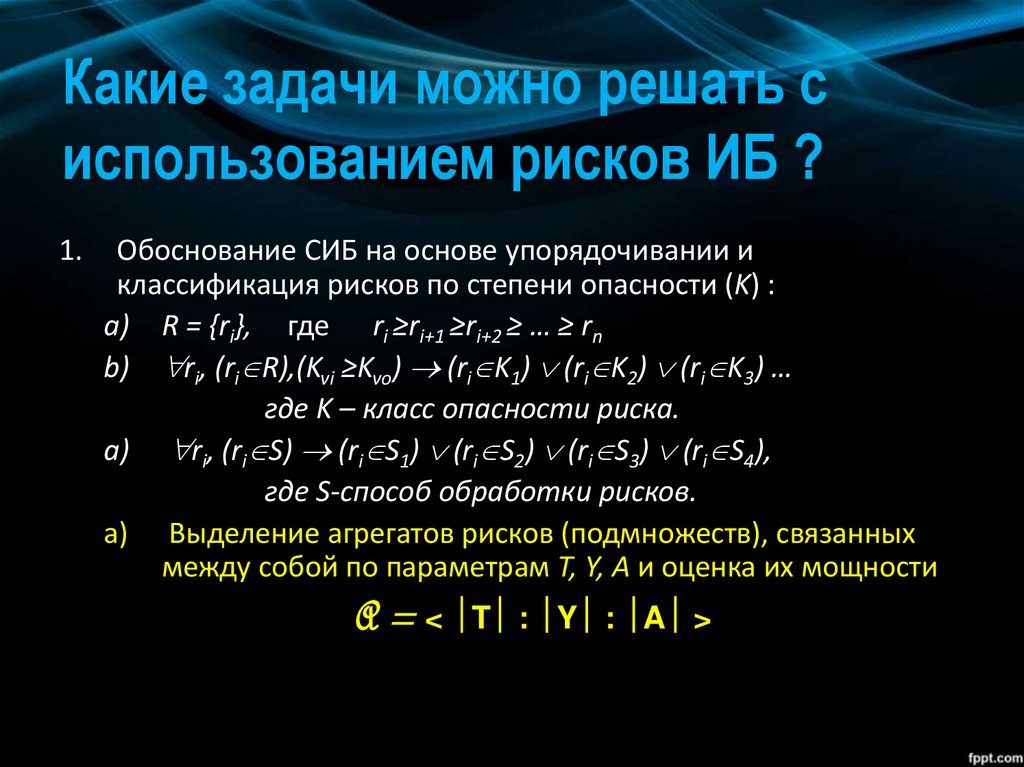

Какие задачи можно решать сиспользованием рисков ИБ ?

1.

Обоснование СИБ на основе упорядочивании и

классификация рисков по степени опасности (K) :

a) R = {ri}, где ri ≥ri+1 ≥ri+2 ≥ … ≥ rn

b) ri, (ri R),(Kvi ≥Kvo) (ri K1) (ri K2) (ri K3) …

где K – класс опасности риска.

a) ri, (ri S) (ri S1) (ri S2) (ri S3) (ri S4),

где S-способ обработки рисков.

a) Выделение агрегатов рисков (подмножеств), связанных

между собой по параметрам T, Y, A и оценка их мощности

A = < T : Y : A >

21.

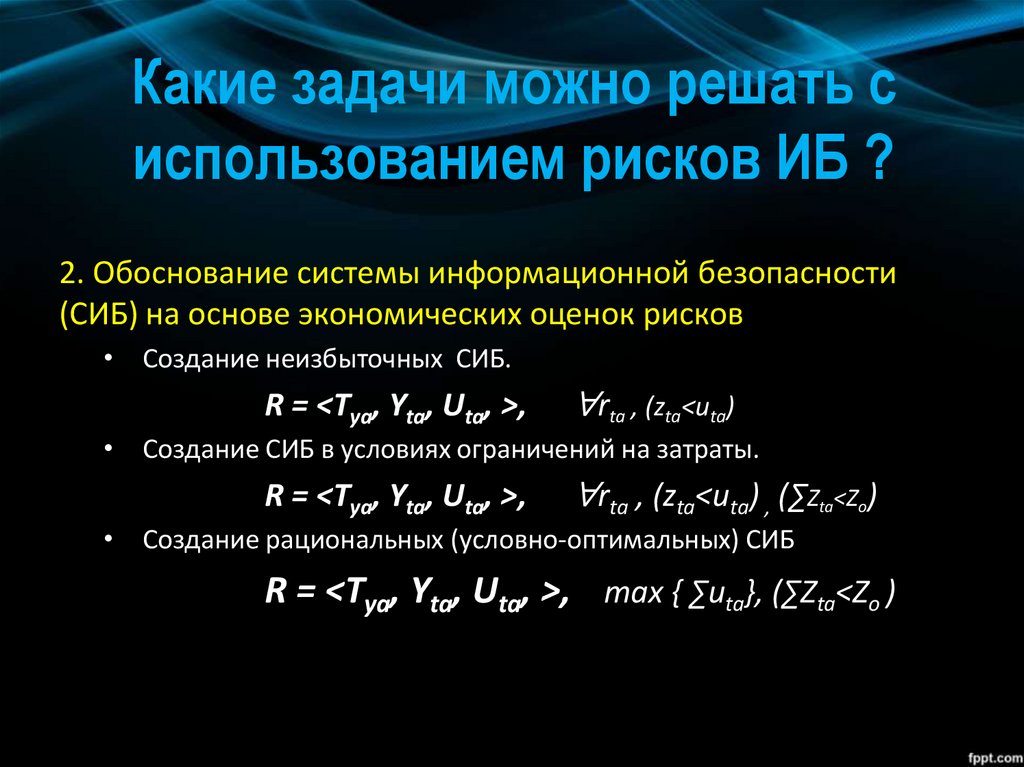

Какие задачи можно решать сиспользованием рисков ИБ ?

2. Обоснование системы информационной безопасности

(СИБ) на основе экономических оценок рисков

• Создание неизбыточных СИБ.

R = <Tya, Yta, Uta, >,

rta , (zta<uta)

• Создание СИБ в условиях ограничений на затраты.

R = <Tya, Yta, Uta, >,

rta , (zta<uta) , (∑Zta<Zo)

• Создание рациональных (условно-оптимальных) СИБ

R = <Tya, Yta, Uta, >, max { ∑uta}, (∑Zta<Zo )

22.

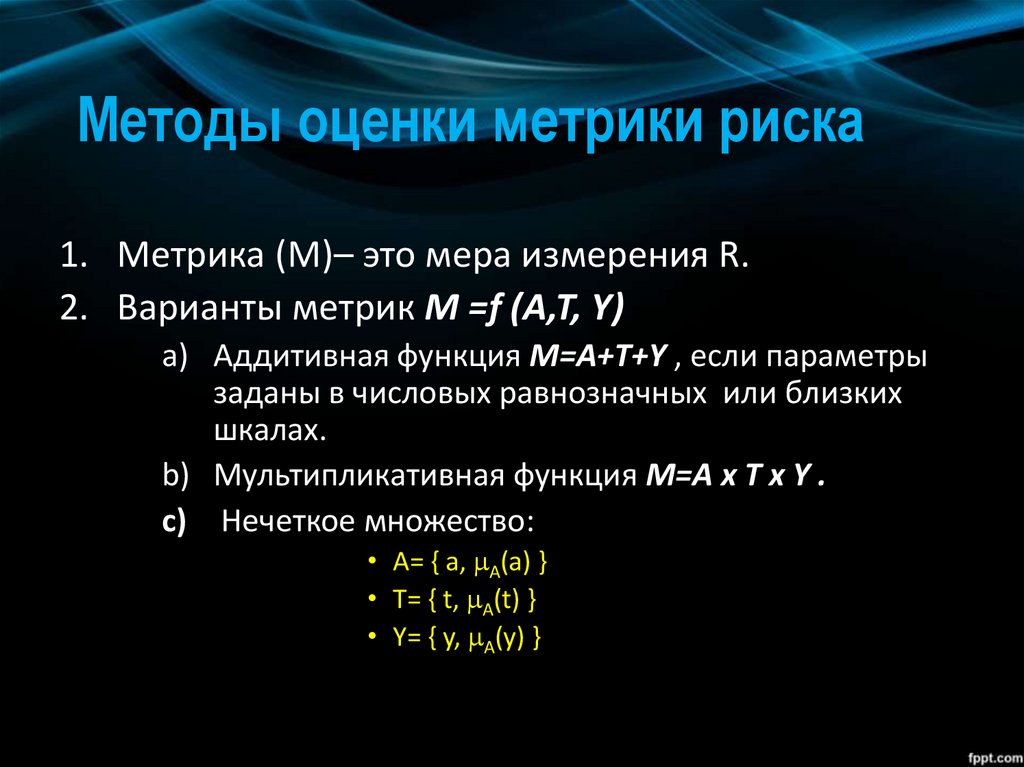

Методы оценки метрики риска1. Метрика (М)– это мера измерения R.

2. Варианты метрик М =f (A,T, Y)

a) Аддитивная функция М=A+T+Y , если параметры

заданы в числовых равнозначных или близких

шкалах.

b) Мультипликативная функция М=A х T х Y .

c) Нечеткое множество:

• А= { a, A(a) }

• T= { t, A(t) }

• Y= { y, A(y) }

23.

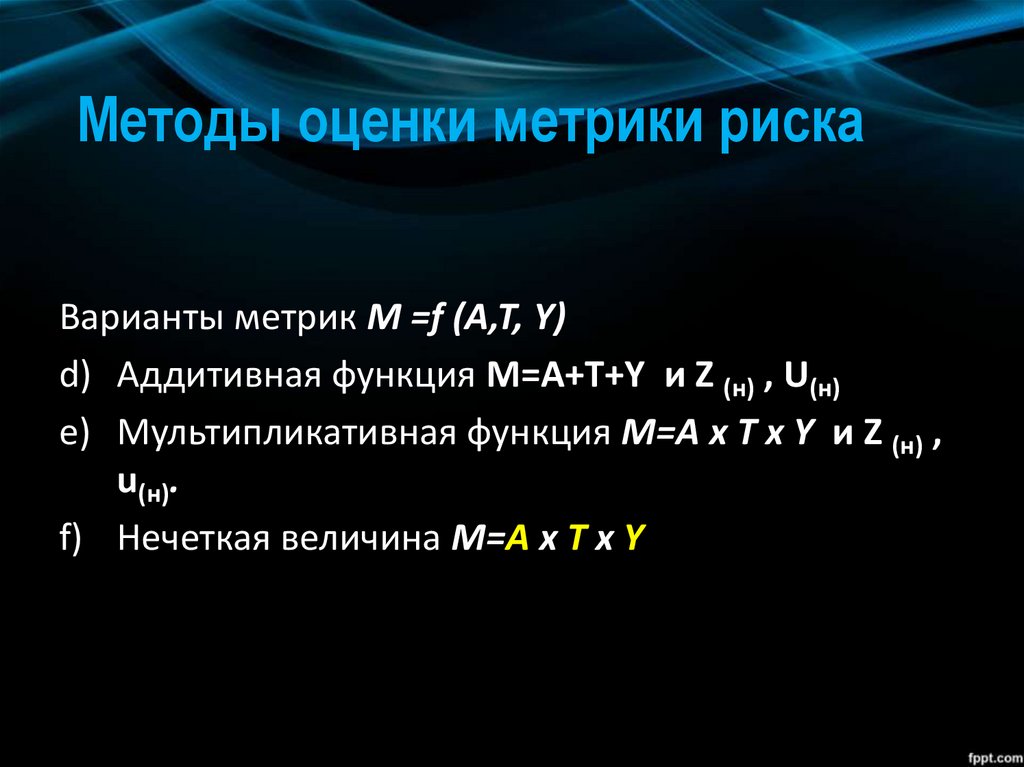

Методы оценки метрики рискаВарианты метрик М =f (A,T, Y)

d) Аддитивная функция М=A+T+Y и Z (н) , U(н)

e) Мультипликативная функция М=A х T х Y и Z (н) ,

u(н).

f) Нечеткая величина М=A х T х Y

24.

Вариант определения метрикириска

25.

Выводы1.

2.

3.

Оценки угроз и уязвимостей должны рассматриваться совместно по

отношению к конкретным активам. Рассматривать их отдельно не

имеет смысла, так как угроз и уязвимостей может быть множество.

Кроме того, они могут быть взаимосвязаны и зависимы.

Наиболее чётко определяемым показателем являются актив

организации, поэтому оценки этого показателя должны

предшествовать оценкам других показателей рисков. Кроме того,

оценка возможности реализации риска связана с

привлекательностью и ценностью актива.

Так как при реализации угроз не всегда происходит полная потеря

актива, при оценке рисков учитывается показатель возможного

ущерба (U), величина которого, как правило, не превосходит

ценности всего актива.

Экономика

Экономика Менеджмент

Менеджмент