Похожие презентации:

Разработка комплекса мероприятий по защите конфиденциального электронного документооборота интернет-провайдера

1.

КУРСОВОЙ ПРОЕКТПО ДИСЦИПЛИНЕ «ЗАЩИТА И ОБРАБОТКА КОНФИДЕНЦИАЛЬНЫХ ДОКУМЕНТОВ»

НА ТЕМУ: «РАЗРАБОТКА КОМПЛЕКСА МЕРОПРИЯТИЙ ПО ЗАЩИТЕ КОНФИДЕНЦИАЛЬНОГО

ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА ИНТЕРНЕТ-ПРОВАЙДЕРА»

Выполнила студентка Зеленская А.А.

Группа ИБ-321

Направление 10.04.01 Информационная безопасность

2.

АктуальностьСовременная информационная эра характеризуется высоким уровнем цифровой связности и доступностью информации

во всех ее формах. Вместе с тем, возросло количество угроз, связанных с незаконным доступом к данным и нарушением

информационной безопасности. Криминальные элементы, хакеры, конкуренты и даже некомпетентные сотрудники могут

использовать доступ к конфиденциальным данным для мошенничества, шпионажа или других преступлений. Это означает, что

защита информации сегодня является крайне важной для обеспечения конфиденциальности, целостности и доступности

данных. Нарушение информационной безопасности может привести к утечкам данных, компрометации личной информации

клиентов, финансовым потерям, потере репутации и даже к угрозам национальной безопасности. Поэтому сейчас защита

информации становится все более актуальной и востребованной как в бизнесе, так и в личной жизни.

Цель: разработать комплекс мероприятий для защиты различных видов конфиденциальной информации в электронном

документообороте компании ПАО Ростелеком.

Задачи:

1. Разработать перечень передаваемой информации

2. Оценка потенциальных угроз и нарушителей.

3. Составление списка требований к средствам защиты.

3.

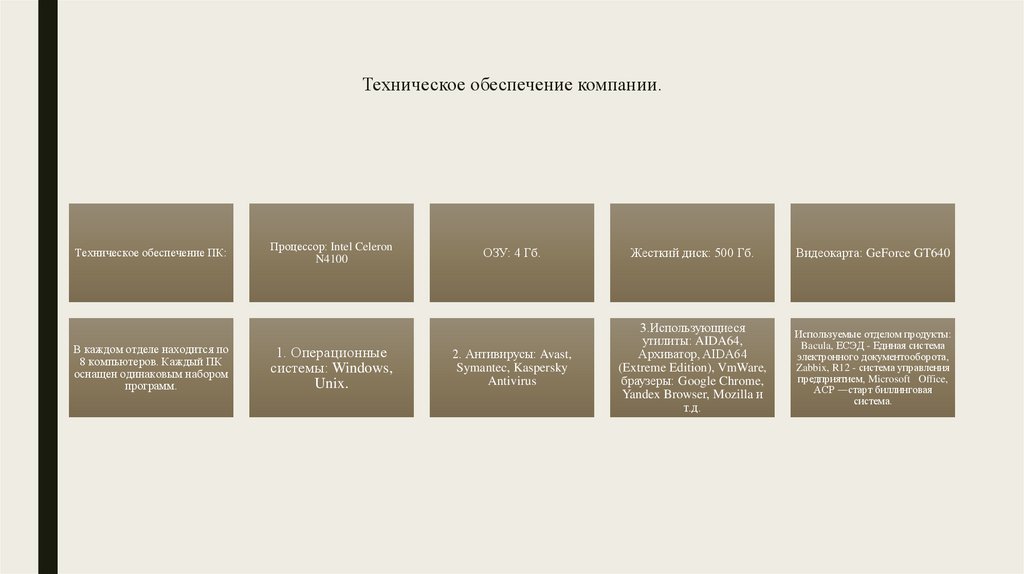

Техническое обеспечение компании.Техническое обеспечение ПК:

В каждом отделе находится по

8 компьютеров. Каждый ПК

оснащен одинаковым набором

программ.

Процессор: Intel Celeron

N4100

1. Операционные

системы: Windows,

Unix.

ОЗУ: 4 Гб.

Жесткий диск: 500 Гб.

Видеокарта: GeForce GT640

2. Антивирусы: Avast,

Symantec, Kaspersky

Antivirus

3.Использующиеся

утилиты: AIDA64,

Архиватор, AIDA64

(Extreme Edition), VmWare,

браузеры: Google Chrome,

Yandex Browser, Mozilla и

т.д.

Используемые отделом продукты:

Bacula, ЕСЭД - Единая система

электронного документооборота,

Zabbix, R12 - система управления

предприятием, Microsoft Office,

ACP ―старт биллинговая

система.

4.

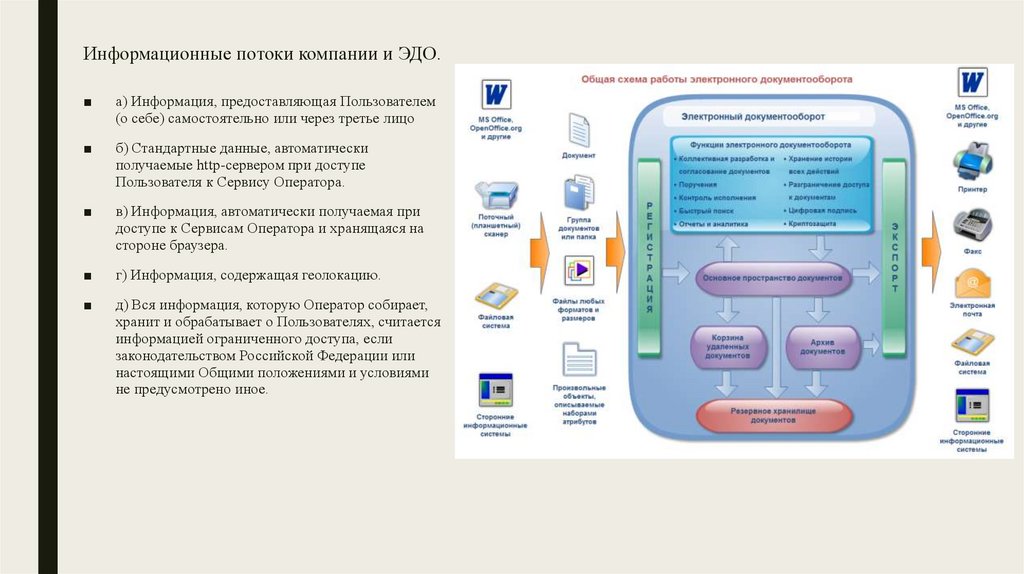

Информационные потоки компании и ЭДО.■

а) Информация, предоставляющая Пользователем

(о себе) самостоятельно или через третье лицо

■

б) Стандартные данные, автоматически

получаемые http-сервером при доступе

Пользователя к Сервису Оператора.

■

в) Информация, автоматически получаемая при

доступе к Сервисам Оператора и хранящаяся на

стороне браузера.

■

г) Информация, содержащая геолокацию.

■

д) Вся информация, которую Оператор собирает,

хранит и обрабатывает о Пользователях, считается

информацией ограниченного доступа, если

законодательством Российской Федерации или

настоящими Общими положениями и условиями

не предусмотрено иное.

5.

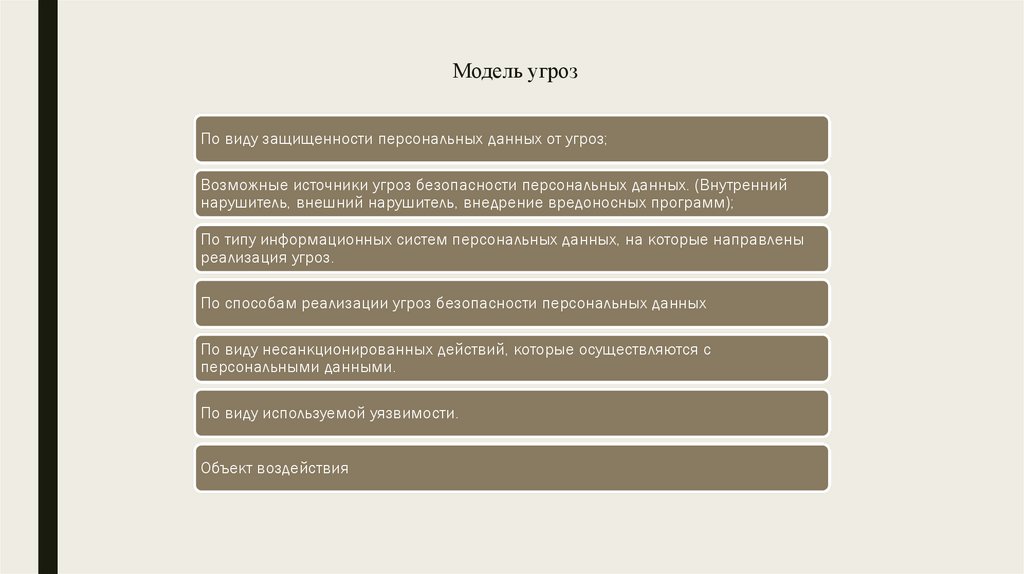

Модель угрозПо виду защищенности персональных данных от угроз;

Возможные источники угроз безопасности персональных данных. (Внутренний

нарушитель, внешний нарушитель, внедрение вредоносных программ);

По типу информационных систем персональных данных, на которые направлены

реализация угроз.

По способам реализации угроз безопасности персональных данных

По виду несанкционированных действий, которые осуществляются с

персональными данными.

По виду используемой уязвимости.

Объект воздействия

6.

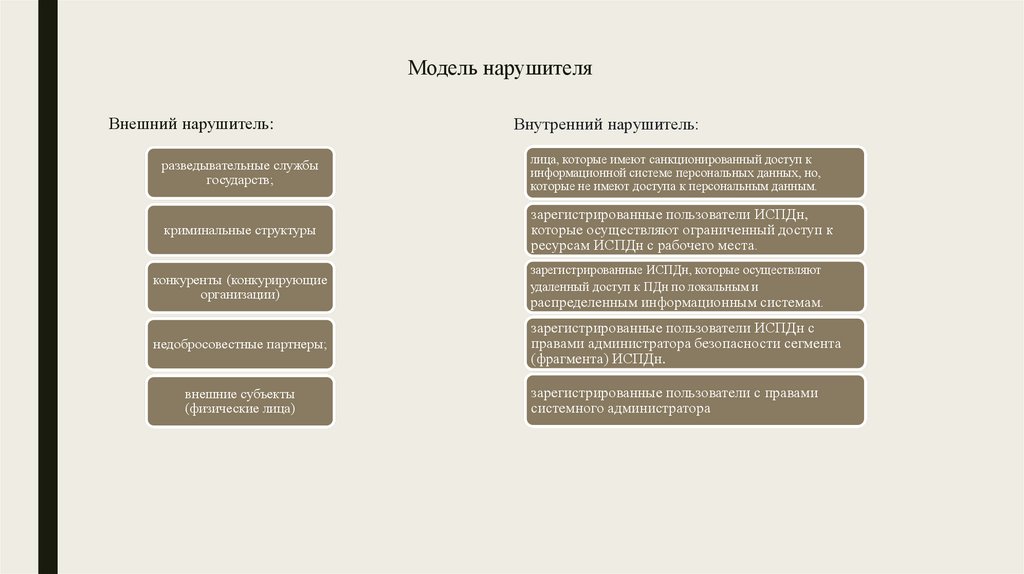

Модель нарушителяВнешний нарушитель:

Внутренний нарушитель:

разведывательные службы

государств;

лица, которые имеют санкционированный доступ к

информационной системе персональных данных, но,

которые не имеют доступа к персональным данным.

криминальные структуры

зарегистрированные пользователи ИСПДн,

которые осуществляют ограниченный доступ к

ресурсам ИСПДн с рабочего места.

конкуренты (конкурирующие

организации)

недобросовестные партнеры;

внешние субъекты

(физические лица)

зарегистрированные ИСПДн, которые осуществляют

удаленный доступ к ПДн по локальным и

распределенным информационным системам.

зарегистрированные пользователи ИСПДн с

правами администратора безопасности сегмента

(фрагмента) ИСПДн.

зарегистрированные пользователи с правами

системного администратора

7.

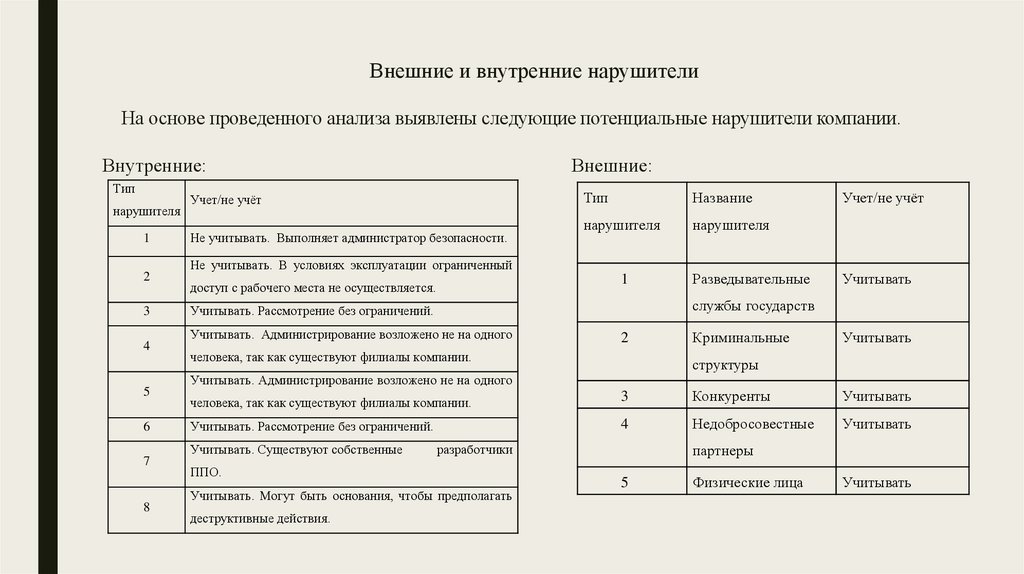

Внешние и внутренние нарушителиНа основе проведенного анализа выявлены следующие потенциальные нарушители компании.

Внутренние:

Тип

нарушителя

1

2

3

4

5

6

7

8

Внешние:

Учет/не учёт

Не учитывать. Выполняет администратор безопасности.

Тип

Название

нарушителя

нарушителя

Не учитывать. В условиях эксплуатации ограниченный

1

доступ с рабочего места не осуществляется.

Разведывательные

Учет/не учёт

Учитывать

службы государств

Учитывать. Рассмотрение без ограничений.

Учитывать. Администрирование возложено не на одного

2

человека, так как существуют филиалы компании.

Криминальные

Учитывать

структуры

Учитывать. Администрирование возложено не на одного

человека, так как существуют филиалы компании.

3

Конкуренты

Учитывать

Учитывать. Рассмотрение без ограничений.

4

Недобросовестные

Учитывать

Учитывать. Существуют собственные

ППО.

Учитывать. Могут быть основания, чтобы предполагать

деструктивные действия.

партнеры

разработчики

5

Физические лица

Учитывать

8.

Меры по обеспечению защиты и передачи информации.В соответствии с ГОСТ Р 50922-2006 можно выделить следующие организационные и технические меры по защите

конфиденциальной информации

Передача информации в компании.

9.

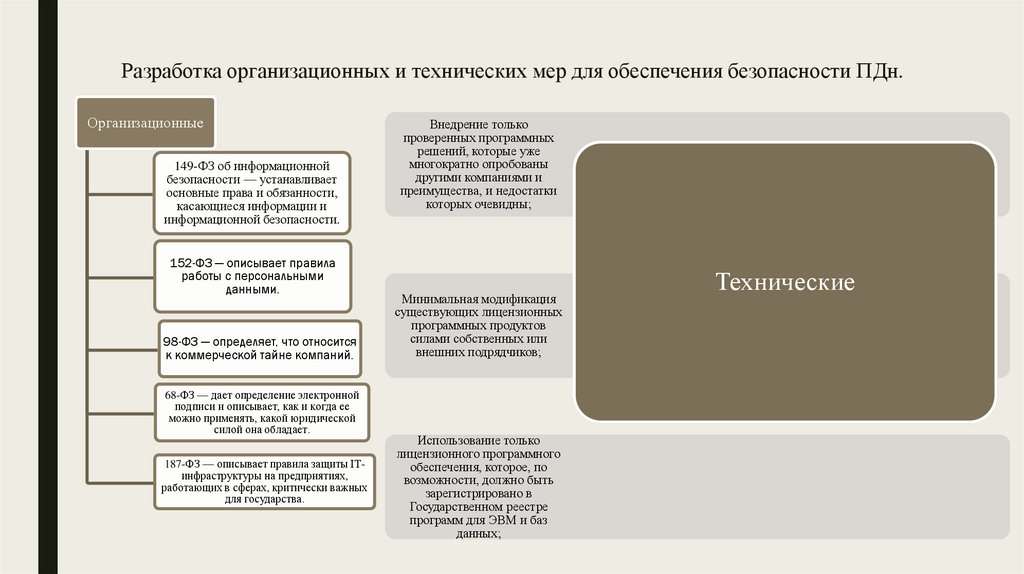

Разработка организационных и технических мер для обеспечения безопасности ПДн.Организационные

149-ФЗ об информационной

безопасности — устанавливает

основные права и обязанности,

касающиеся информации и

информационной безопасности.

152-ФЗ — описывает правила

работы с персональными

данными.

98-ФЗ — определяет, что относится

к коммерческой тайне компаний.

68-ФЗ — дает определение электронной

подписи и описывает, как и когда ее

можно применять, какой юридической

силой она обладает.

187-ФЗ — описывает правила защиты ITинфраструктуры на предприятиях,

работающих в сферах, критически важных

для государства.

Внедрение только

проверенных программных

решений, которые уже

многократно опробованы

другими компаниями и

преимущества, и недостатки

которых очевидны;

Минимальная модификация

существующих лицензионных

программных продуктов

силами собственных или

внешних подрядчиков;

Использование только

лицензионного программного

обеспечения, которое, по

возможности, должно быть

зарегистрировано в

Государственном реестре

программ для ЭВМ и баз

данных;

Технические

10.

Заключение.В ходе курсового проекта была исследована компания ПАО Ростелеком, а также произведена разработка комплекса мероприятий по

защите конфиденциального документооборота в данной компании. Изучена общая характеристика компании, так же

проанализированы информационные потоки, все категории персональных данных. В компании информационная система

персональных данных представлена в виде распределенной ИСПДн, имеющей подключение к сетям связи общего пользования и

сетям международного информационного обмена. Система является многопользовательской, с разграничением прав доступа, а

также информационная система находится в пределах территории Российской Федерации.

Создана модели угроз и вероятного нарушителя, помимо этого, определены требования и меры по защите информации и

выявлены методы и средства защиты.

Информатика

Информатика