Похожие презентации:

Рекомендации по противодействию угрозам безопасности устройствам интернета вещей

1.

МИНОБРНАУКИ РОССИИФедеральное государственное бюджетное образовательное учреждение

высшего образования

«МИРЭА – Российский технологический университет»

РТУ МИРЭА

Институт искусственного интеллекта

Кафедра Компьютерной и информационной безопасности

РЕКОМЕНДАЦИИ ПО ПРОТИВОДЕЙСТВИЮ УГРОЗАМ

БЕЗОПАСНОСТИ УСТРОЙСТВАМ ИНТЕРНЕТА ВЕЩЕЙ НА

ПРИМЕРЕ ПРОТОКОЛА Z-WAVE

Студент: Зайцев А.А., гр. ККСО-03-18

Научный руководитель: Жанкевич А.О.

2.

ЦЕЛИ И ЗАДАЧИ РАБОТЫАКТУАЛЬНОСТЬ состоит в необходимости создания рекомендаций для одного из ведущих протоколов

связи и управления, имеющим в своём составе более 100 миллионов подключенных устройств —

радиопротокола Z-Wave, производства компании Z-Wave Alliance (с 2017 года совместно с компанией

Silicon Labs), осуществляющей предоставление услуг по производству и продаже средств домашней и

производственной автоматизаций. Специфика данного протокола требует серьёзных решений в

вопросе безопасности устройств ввиду того, что одной из уязвимостей протокола является возможность

понижения его шифрования до первичной версии, когда устройство становится полностью

незащищённым.

ЦЕЛЬЮ выпускной квалификационной работы является анализ и разработка рекомендаций для

безопасного взаимодействия в устройствах интернета вещей (IoT) на примере протокола Z-Wave.

Для достижения обозначенной цели необходимо решить следующие ЗАДАЧИ:

Проанализировать историю развития Интернета вещей и осуществить структурное представление

основных составляющих IoT;

Провести сравнительный анализ современных протоколов связи и управления в Интернете вещей (IoT);

Составить характеристику и описать особенности работы протокола Z-Wave в современных системах

домашней автоматизации;

Провести оценку проблем безопасности и способов их решения в структуре протокола Z-Wave;

Осуществить разработку рекомендаций по использованию протокола Z-Wave в устройствах

Интернета вещей (IoT).

2

3.

ОБЪЕКТ, ПРЕДМЕТ, СТРУКТУРА РАБОТЫОБЪЕКТОМ исследования является протокол связи и управления Z-Wave.

ПРЕДМЕТОМ исследования являются методы безопасного взаимодействия протокола ZWave в устройствах Интернета вещей (IoT).

СТРУКТУРА РАБОТЫ состоит из списка обозначений и сокращений, введения, 3-ёх глав,

заключения и списка использованных источников.

3

4.

ИСТОРИЯ РАЗВИТИЯ ИНТЕРНЕТА ВЕЩЕЙ4

5.

АРХИТЕКТУРА ДОСТУПНЫХ РЕШЕНИЙ СОВРЕМЕННОЙ СИСТЕМЫИНТЕРНЕТА ВЕЩЕЙ

Архитектура доступных решений современной системы Интернета вещей

5

6.

СРАВНИТЕЛЬНЫЙ АНАЛИЗ СОВРЕМЕННЫХ ПРОТОКОЛОВСВЯЗИ И УПРАВЛЕНИЯ В ИНТЕРНЕТЕ ВЕЩЕЙ

6

7.

СОВРЕМЕННЫЕ РЕШЕНИЯ ДОМАШНЕЙ АВТОМАТИЗАЦИИ ПРИПОМОЩИ ПРОТОКОЛОВ СВЯЗИ УПРАВЛЕНИЯ

Системы умного видеонаблюдения позволяют владельцу помещения контролировать безопасность имущества

и иметь прямые доказательства в случае обнаружения несанкционированного проникновения на территорию, а

подключенные системы к продуктам компаний, коллаборирующих с организациями, предоставляющими

охранные услуги и услуги быстрого реагирования, позволят и предотвратить данные случаи стороннего доступа

на территорию.

Система умного света и комбинированные решения в областях электрификации позволяют домовладельцу

обеспечить экономию электроэнергии, организацию зонального включения света на основе движений объектов,

а также позволит при помощи умных розеток создавать целые сценарии по организации ежедневных бытовых

процессов, интегрируя необходимый пользователю подбор команд, которые будут входить в состав сценария,

который может активироваться в большинстве случаев, в том числе, и посредством голосового управления, без

взаимодействия со вспомогательным интерфейсом.

Решения, предлагаемые IoT-устройствами в Интернете вещей, позволяют также организовать процессы

увлажнения и подачи воздуха в помещении, настроить автополив газона / растений / иных предметов

владельца, контролировать состояние газа при помощи соответствующего датчика управления и даже

организовать процессы контроля за питанием домашних животных посредством установки и синхронизации

умных поилок и кормушек для животных – подобных аксессуары на рынке Интернета вещей в последние годы

наиболее активно предоставляет компания Xiaomi.

Комплексными решениями, реализуемыми посредством протоколов связи и управления IoT-устройствами в

Интернете вещей, также могут быть оснащены детские комнаты с контролем ребёнка посредством умных

камер (особенно актуально для родителей, имеющих новорождённых детей). Не менее популярными

решениями для домашней автоматизации также являются настройки сценариев сухой и влажной уборок,

которые будут актуальных для владельцев многокомнатных квартир и помещений, в особенности

располагающими сожителями пожилого возраста, за которыми требуется постоянный контроль.

7

8.

ХАРАКТЕРИСТИКА И ОСОБЕННОСТИ ПРОТОКОЛА Z-WAVE• Для Российской Федерации диапазоном частот являются 868-869 МГц (преимущественно работа IoT-устройств

осуществляется на диапазоне в 869 МГц);

• Особенностью европейского вещания в радиоканале для протокола Z-Wave является ограничение рабочего цикла

в 1%, что формирует возможность работы IoT-устройств на Z-Wave в передаче сигнала исключительно в 1%

времени, в свою очередь формирует адаптивное энергосбережение и активацию IoT-устройств, работающих на

протоколе Z-Wave в показатель 0,1% времени;

• Пропускная способность IoT-устройств на протоколе в среднем делится на три основные скорости: 9,6, 40 или 100

кбит/с, что позволяет реализовать полную совместимость всех поддерживаемых IoT-устройств, выпускающихся для

протокола Z-Wave компаниями-партнёрами Z-Wave Alliance.

• В частотных диапазонах, на которых осуществляется работа IoT-устройств, подключенных к протоколу связи и

управления Z-Wave используется фильтр Гаусса, исполняющего роль сглаживания частотных перестроек при

изменении значения информационного символа (Gaussian Frequency-Shift Keying, GFSK).

• В составе Z-Wave сети каждое IoT-устройство определяется собственным идентификатором (Node ID), а сама

сеть Z-Wave, которая может включать в свой состав до 232 устройств (узлов) имеет собственный идентификатор

сети (Network ID). Её длина, как правило, составляет 4 байта (32 бита) и посредством основного (primary)

контроллера присваивается к каждому устройству в составе умного дома при подключении устройства к сети. При

этом узлы в составе сети, имеющие разные идентификаторы не могут общаться между собой.

8

9.

ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ ПРОТОКОЛА Z-WAVE ВСОВРЕМЕННЫХ СИСТЕМАХ В ДОМАШНЕЙ АВТОМАТИЗАЦИИ

Датчик открытия дверей или окон Fibaro FGK-101-107

Датчик движения Express Control EZ-Motion

Контроллер на базе

микрокомпьютера RaZberry Pi

Умная розетка Fibaro Wall Plug

FGWPE[F]-101 [2,5 KBT]

9

10.

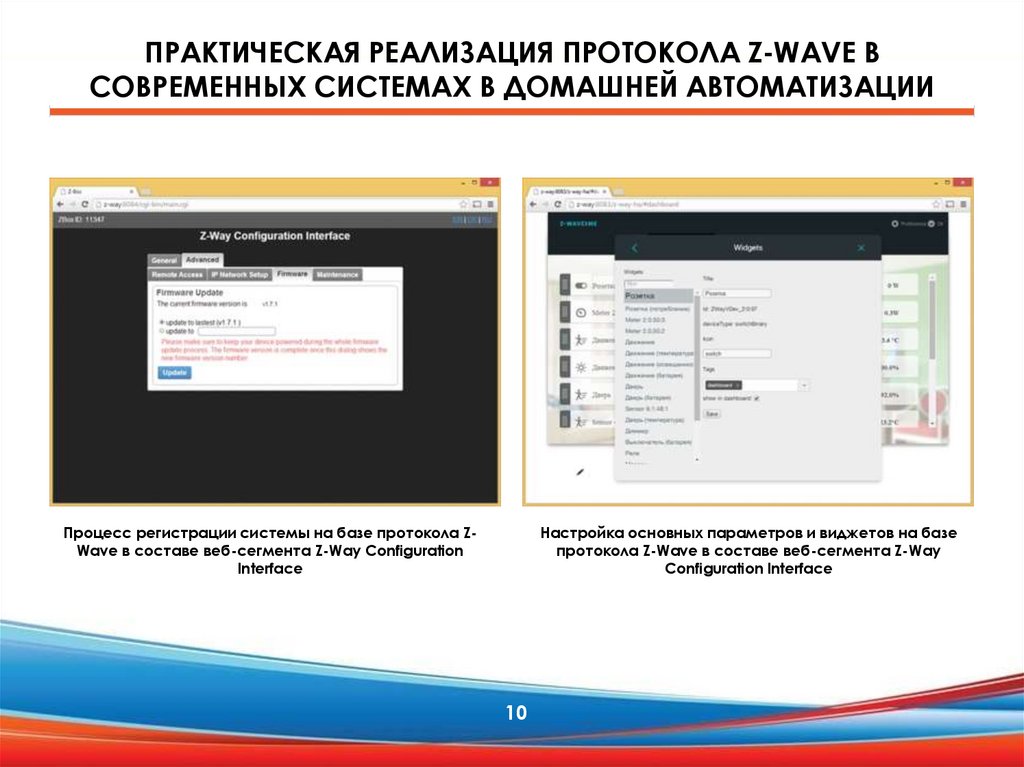

ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ ПРОТОКОЛА Z-WAVE ВСОВРЕМЕННЫХ СИСТЕМАХ В ДОМАШНЕЙ АВТОМАТИЗАЦИИ

Процесс регистрации системы на базе протокола ZWave в составе веб-сегмента Z-Way Configuration

Interface

Настройка основных параметров и виджетов на базе

протокола Z-Wave в составе веб-сегмента Z-Way

Configuration Interface

10

11.

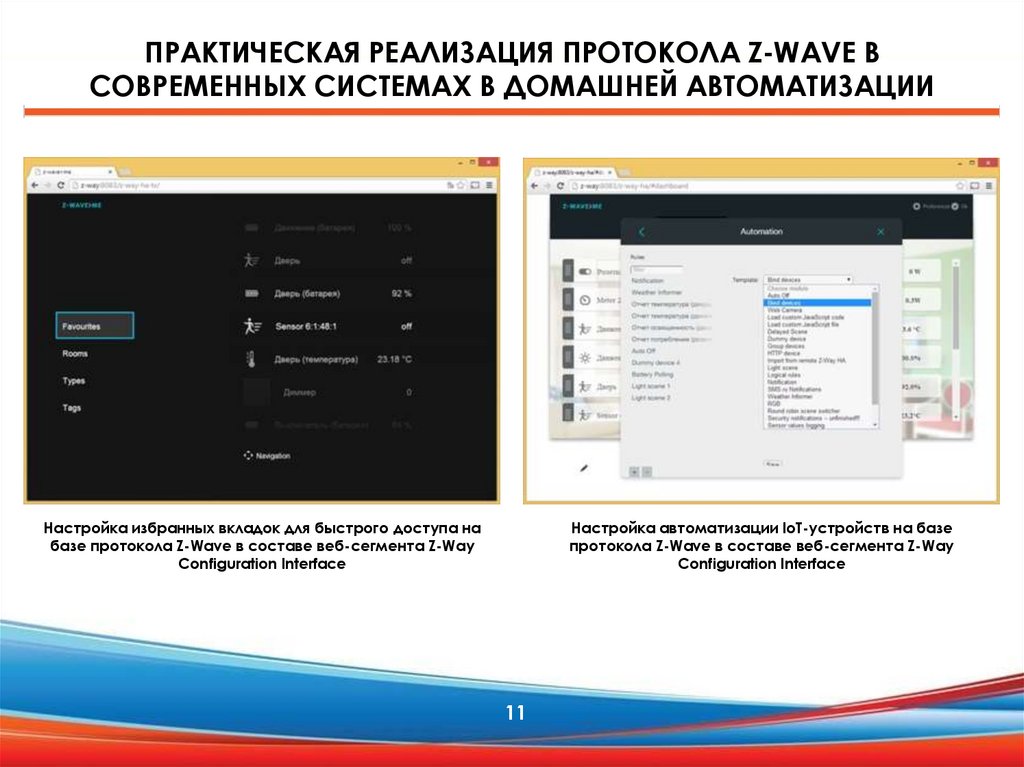

ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ ПРОТОКОЛА Z-WAVE ВСОВРЕМЕННЫХ СИСТЕМАХ В ДОМАШНЕЙ АВТОМАТИЗАЦИИ

Настройка избранных вкладок для быстрого доступа на

базе протокола Z-Wave в составе веб-сегмента Z-Way

Configuration Interface

Настройка автоматизации IoT-устройств на базе

протокола Z-Wave в составе веб-сегмента Z-Way

Configuration Interface

11

12.

ТИПОВЫЕ УГРОЗЫ ПРОТОКОЛА Z-WAVEEZ-Wave с помощью Hack RF;

CVE-2023-3100 в последствиях перехвата и расшифровки команд;

Переполнение буфера на основе стека, позволяющего осуществлять

выполнение произвольного кода;

Атаки с использованием JSON;

MiTM атаки;

DDoS атаки, использующие IoT-Устройства в качестве вспомогательных

устройств ботнета;

Сниффинг в радиочастотном диапазоне Z-Wave;

Возможность понижения версии шифрования устройства с S2 до S0.

12

13.

РАЗРАБОТКА РЕКОМЕНДАЦИЙ ПО ИСПОЛЬЗОВАНИЮПРОТОКОЛА Z-WAVE В УСТРОЙСТВАХ ИНТЕРНЕТА ВЕЩЕЙ

Осуществить отключение всех составных компонентов в доме,

работающих на Wi-Fi частоте (иные IoT-устройства других брендов,

системы устройств, использующих в качестве основного типа связи WI-Fi

соединение (ПК, мобильные телефоны, планшеты и т.п.) и прочие

устройства). Данный процесс поспособствует правильной настройке всех

приобретённых IoT-устройствах при создании Mesh-сети, по которой

функционируют IoT-устройства на протоколе Z-Wave, так как для

управления

IoT-устройствами

при

помощи

данного

протокола

используется контроллер RaZberry, работающий в стеке протокола TCP/IP

<--> Z-Wave, где с устройства управления, которым может служить

мобильный телефон, компьютер или планшет производится отправка НТТРзапроса посредством Wi-Fi, а контроллером RaZberry выполняется

отправка обратных команд на подключение IoT-устройств, работающих с

протоколом связи и управления Z-Wave;

Для исключения проблем с атаками на контроллер, его достаточно

отключить от TCP/IP сети – он продолжить свою работу с автоматизацией

дома, действуя без прямого подключения, так как ему уже известная

топология и состав сети, включая расположение устройств в нём.

Переподключать контроллер можно только в случаях с добавлением новых

IoT-устройств в состав умного дома – обновив структуру сети, контроллер

можно вновь отключить;

Использовать шифрования версии S2 на абсолютно всех устройствах с

исключением «мостиков» для гибридного шифрования. Даже старые IoTустройства на Z-Wave поддерживают данный вид шифрования,

построенный на ранее описанном процессе эллиптических кривых

Диффи-Хеллмана, увеличивающего безопасность IoT-устройств в составе

умного дома;

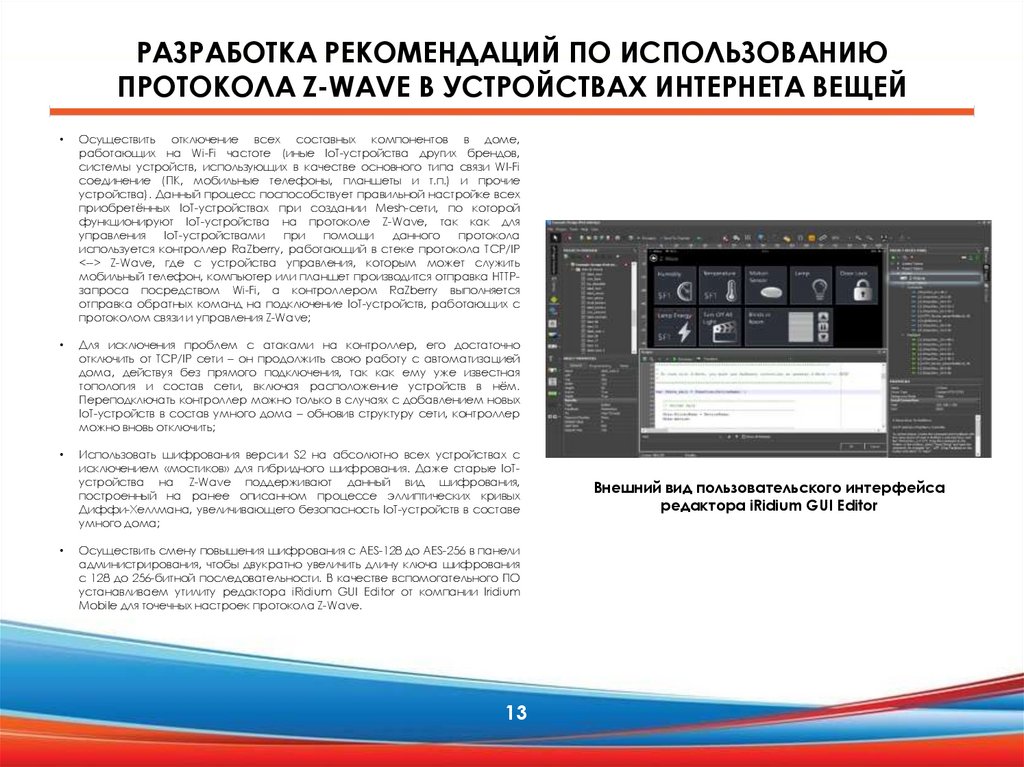

Осуществить смену повышения шифрования с AES-128 до AES-256 в панели

администрирования, чтобы двукратно увеличить длину ключа шифрования

с 128 до 256-битной последовательности. В качестве вспомогательного ПО

устанавливаем утилиту редактора iRidium GUI Editor от компании Iridium

Mobile для точечных настроек протокола Z-Wave.

13

Внешний вид пользовательского интерфейса

редактора iRidium GUI Editor

14.

РАЗРАБОТКА РЕКОМЕНДАЦИЙ ПО ИСПОЛЬЗОВАНИЮПРОТОКОЛА Z-WAVE В УСТРОЙСТВАХ ИНТЕРНЕТА ВЕЩЕЙ

После успешного выполнения данных действий, в составе панели

управления переходим в раздел «выбор компонентов» и выбираем

вариант «автоматически» вместо поиска устройств вручную. Обменявшись

стартовыми командами для определения ближайших узлов, IoT-устройства

автоматических воссоздадут актуальную Mesh-сеть, самостоятельно

определив контроллеры, концентраторы и усилители сигнала, в том числе

и осуществив их выбор на основе распределения геопозиции в

помещении. Таким образом будут выбраны ретрансляторы и

промежуточные узлы в системе, исполняющие соответствующие им

команды для эффективной работы в составе инфраструктуры протокола

Z-Wave.

После реализации данного этапа необходимо настроить режим

пробуждения

контроллера

RaZberry

(WakeUp

Notification)

для

периодического получения контролером от IoT-устройств в сети

информации о показаниях датчиков (уровня заряда батареи, температуры

устройства, общем рабочем состоянии, статусе IoT-устройства в сети и

пр.). Достигается данный процесс отправкой соответствующей команды

пробуждения через панель администратора, управляющей сетью, где

можно задать выполнение данной команды. В качестве рекомендуемого

промежутка времени для IoT-устройств умного дома, наиболее

сбалансированным будет этап пробуждения и отправки пакетов,

находящихся в очереди 1 раз в 14 суток. Можно увеличить данный диапазон

и до тестирования состояния IoT-устройств 1 раз в месяц. Средний срок

износа батареек варьируется от полугода до трёх лет в зависимости от

класса энергопотребления и технологических особенностей IoTустройства.

14

Внешний вид пользовательского интерфейса

редактора iRidium GUI Editor

15.

ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ РЕКОМЕНДАЦИЙ ДЛЯ IOT-УСТРОЙСТВ СПРИМЕНЕНИЕМ ПРОТОКОЛА Z-WAVE НА ПРИМЕРЕ ЗАГОРОДНОГО ДОМА

Построение системы «умный дом» на загородном участке с

площадью 420м2 – Поэтажный План – 1-ый этаж

15

16.

ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ РЕКОМЕНДАЦИЙ ДЛЯ IOT-УСТРОЙСТВ СПРИМЕНЕНИЕМ ПРОТОКОЛА Z-WAVE НА ПРИМЕРЕ ЗАГОРОДНОГО ДОМА

Построение системы «умный дом» на загородном участке с

площадью 420м2 – Поэтажный План – 2-ой этаж

16

17.

ЗАКЛЮЧЕНИЕВ ХОДЕ ИССЛЕДОВАНИЯ ключевыми типовыми угрозами оказались эксплойты, атаки типа «сниффинг» и атаки, включающие в себя

различные инструменты перехвата информационного трафика (инъекции команд, методы перебора паролей и других ключевых полей

авторизации), влияющих на итоговую безопасную работу IoT-устройств в составе Z-Wave сети.

Отмеченные угрозы являются частично решёнными, но имеются и открытые угрозы, оставшиеся на момент исследования без

соответствующего решения. Достижение успеха в большинстве угроз достигается ключевой уязвимостью протокола – возможности

понижения версии используемого шифрования формата S2 (алгоритмов шифрования методом Диффи-Хелмана) до стандартного

алгоритма шифрования S0, состоящего из ключа шифрования длиной в последовательности из 16 или 128 нулей, позволяющих после

прохождения этапов шифрования данных об авторизации пользователя совершать незаконные действия, связанные с нарушением

информационной безопасности домовладельца. Решение данной проблемы отмечается в ходе исследования перечнем

рекомендаций, по созданию закрытой формы единого шифрования для всех устройств. Помимо данной рекомендации, отмечаются

ключевые особенности правильной первичной настройки IoT-устройств и их взаимосвязанных программно-аппаратных средств,

позволяющих осуществлять контроль через панель управления администратора.

ОЦЕНИВАЯ ОБЩИЕ ПЕРСПЕКТИВЫ РАЗВИТИЯ ПРОТОКОЛА важно обозначить его тесное сотрудничество с конкурентами – так как решения в

радиоканале являются актуальными далеко не для каждого домовладельца, а стоимость некоторых систем управления, таких как SDK от

компании Silicon Labs, являются достаточно дорогими, движение компании Z-Wave Alliance в сторону более компромиссных решений

позволяют ей не только поддерживать достойную конкуренцию на рынке, где количество IoT-устройств Z-Wave превышает более 100

миллионов активных рабочих устройств, но и способствует наиболее сбалансированному и поступательному движению в вопросах

организации безопасности и повышения качества предлагаемых новых линеек и функциональных решений в них в составе своей

продукции.

17

18.

СПАСИБОЗА ВНИМАНИЕ

пожалуйста, Ваши вопросы

Интернет

Интернет