Похожие презентации:

Криптология. Криптография

1.

COMS 32008 – КриптологияКриптография

курс лекций для студентов 3-го курса специальности

«5B070400 - Вычислительная техника и программное обеспечение»

Глазырина Наталья Сергеевна

PhD, и.о. доцента кафедры КиПИ

6 семестр 2020-2021

2.

План лекции• Нарушения, механизмы и сервисные службы защиты

• Основные аспекты криптоанализа

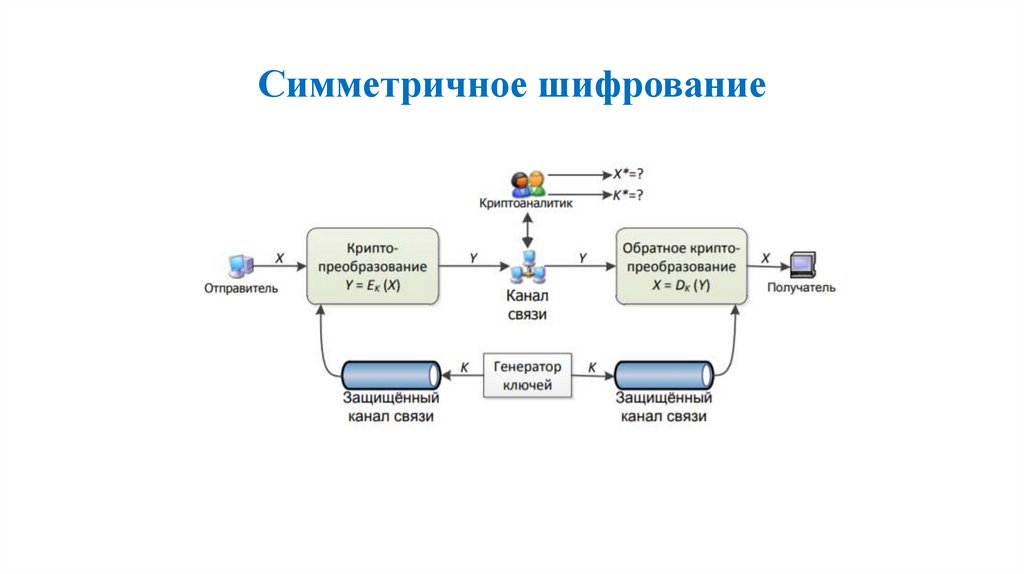

• Симметричное шифрование

• Распределение ключей при симметричном шифровании

3.

Нарушения, механизмы и сервисные службызащиты

• Нарушение

защиты.

Любое

действие,

компрометирующее

безопасность хранения и использования принадлежащей организации

информации.

• Механизмы защиты. Механизм обнаружения и предотвращения

нарушений защиты, а также ликвидации последствий таких

нарушений.

• Сервисная служба защиты – это сервисная служба, задачей которой

является повышение уровня безопасности системы обработки данных

и обмена информацией, принадлежащей организации. Такие сервисы

предназначены для противодействия попыткам нарушения защиты и

основываются на использовании одного или нескольких механизмов

защиты.

4.

Сервисные службы защитыФункции службы защиты можно сравнить с действиями, обычно

выполняемыми с реальными документами. Аналогичные действия требуются

и при работе с электронными документами и сообщениями. Пример таких

функций:

1) ограничение доступа;

2) проверка правильности;

3) лицензирование или сертификация;

4) подпись;

5) нотариальное заверение;

6) подтверждение получения;

7) указание авторства и времени создания;

8) регистрация, и т.д.

5.

Сервисные службы защитыСледующие сервисы безопасности выполняют все эти функции:

1. Идентификация и аутентификации.

2. Шифрование.

3. Контроль целостности.

4. Управление доступом.

5. Протоколирование и аудит.

6. Экранирование.

7. Анализ защищённости.

8. Обеспечение отказоустойчивости.

9. Обеспечение обслуживаемости.

10.Туннелирование.

11.Управление.

6.

Механизмы защитыНе существует единого механизма, который мог бы

предоставить в распоряжение все перечисленные выше средства

или выполнять все функции, приведённые выше. На практике для

достижения

целей

безопасности

используются

самые

разнообразные механизмы. В основе большинства механизмов

защиты лежат методы криптографии.

7.

Нарушения защитыЗащита информации сводится к недопущению нарушений или,

если это не удаётся, к обнаружению нарушений. Краткий перечень типов

атак:

1. Несанкционированный доступ к информации (т.е. нарушение

секретности или тайны личности).

2. Представление себя в качестве другого лица.

3. Уклонение нарушителя от ответственности за созданную им

информацию.

4. Заявление нарушителя о том, что полученная информация создана не

им, а кем-то другим.

5. Заявление нарушителя о том, что им в определённое время была

отправлена информация получателю, когда на самом деле информация

не была им отправлена либо была отправлена в другое время и т.д.

8.

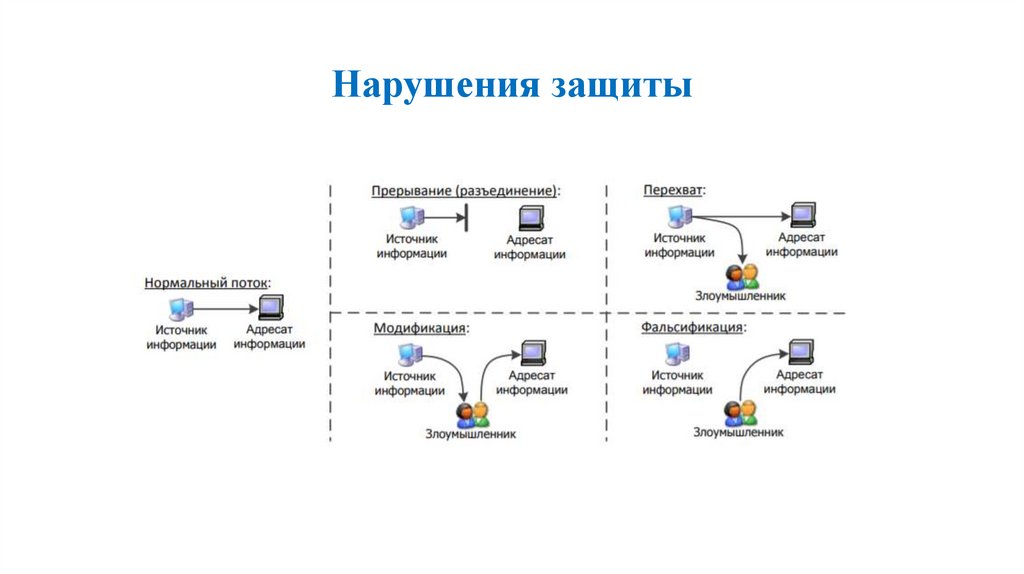

Нарушения защиты9.

Нарушения защиты1. Разъединение: ресурс системы уничтожается, становится недоступным или

полностью непригодным к использованию. При этом нарушается доступность

информации (например, обрыв линии связи).

2. Перехват: к ресурсу открывается несанкционированный доступ. При этом

нарушается конфиденциальность информации (например, подключение к

кабелю связи с целью перехвата данных; незаконное копирование файлов).

3. Модификация: к ресурсу не только открывается несанкционированный

доступ, но нарушитель ещё и изменяет этот ресурс. При этом нарушается

целостность информации (например, изменение значений в файле с данными).

4. Фальсификация: в систему злоумышленником вносится подложный объект.

При этом нарушается аутентичность информации (например, отправка

поддельных запросов по сети).

10.

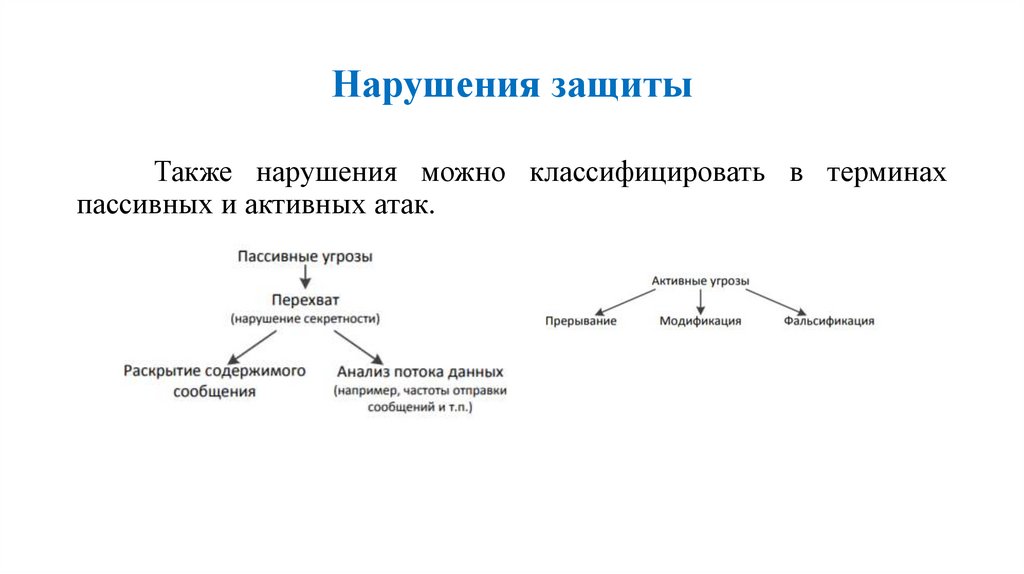

Нарушения защитыТакже нарушения можно классифицировать в терминах

пассивных и активных атак.

11.

Нарушения защитыПассивные нарушения обнаруживать очень сложно, поскольку они не

предполагают какое-либо изменение данных. Но их вполне реально предупредить.

Эти нарушения связаны с изменением потока данных либо с созданием

фальшивых потоков. Они могут быть разделены на 4 группы:

1. Имитация: попытка одного объекта выдать себя за другого.

2. Воспроизведение: это пассивный перехват блока данных и последующая повторная

передача этих данных с целью получения несанкционированного эффекта.

3. Модификация: либо изменение части сообщения, либо его задержка, либо

изменение

порядка

поступления

сообщений

с

целью

получения

несанкционированного эффекта (например, сообщение «Разрешить доступ Петрову»

заменяется на «Разрешить доступ Иванову»).

4. Помехи в обслуживании: создают препятствия для нормального функционирования

средств связи или управления ими (например, объект может задерживать все

сообщения, направляемые определённому адресату).

12.

Модель защиты сети13.

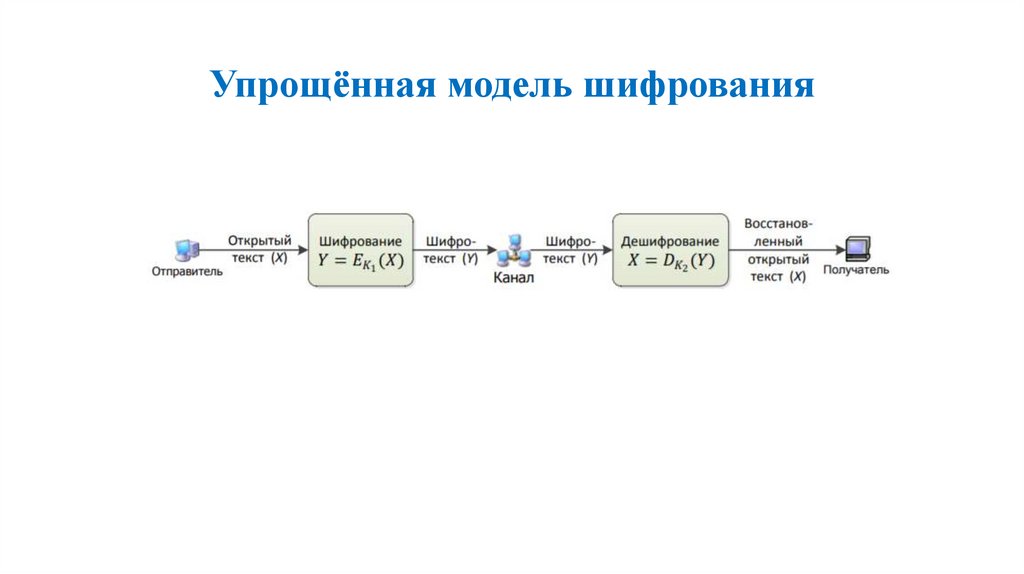

Упрощённая модель шифрования14.

Основные аспекты криптоанализаПроцесс воссоздания значений открытого текста (

Информатика

Информатика